3.2Понятие об административных программах сети ViPNet. Ключевая информация для абонента и АП

- заверение сертификатов подписи

- создание и обновление ключевой информации.

Для абонентского пункта программа ЦУС создает набор справочников (адресная информация), который должен быть помещен в каталог установки Деловой почты.

Для абонентского пункта программа УКЦ создает набор файлов, содержащих ключевую информацию (т.н. ключевой набор), общую для всего абонентского пункта. Этот ключевой набор располагается в специальном подкаталоге каталога транспорта (о транспорте читайте в разделе 7.3).

Деловая почта пользуется защищенным транспортом сети ViPNet, который может обслуживать несколько прикладных задач. Данная версия Деловой почты подразумевает, что каталог транспорта задается в настройках. Обычному пользователю не нужно ничего настраивать, так как это задается по умолчанию.

Для каждого абонента АП программа УКЦ создает один набор файлов с ключевой информацией (т.н. ключевую дискету) и парольную информацию. Без ключевой дискеты невозможно запустить программу Деловая Почта. Термин ‘ключевая дискета’ сложился исторически с тех времен, когда ключевая информация для абонентов действительно размещалась на дискетах.

Развертывание центра управления сетью Континент 4 и рабочего места главного администратора

Теперь эта информация может быть расположена на любом диске в любом каталоге. На одном абонентском пункте может быть сколько угодно пользователей.

Замечание. Если ключевая информация находится на дискете, то Вам не следует защищать эту дискету от записи, поскольку данные на ключевой дискете могут достаточно часто меняться.

3.3Права и пароль администратора

ViPNet Контрольные вопросы практикумов

В ней будет изменятся оформление и наполнение по мере проработки вопросов практических курсов.

Первые вопросы

Из каких компонентов состоит программный комплекс ViPNet Administrator 4?

Клиент и сервер ЦУС, клиент УКЦ, База данных SQL-сервера

Какие функции выполняет ЦУС?

Управление структурой сети ViPNet

- создание и удаление сетевых узлов;

- создание и удаление пользователей;

- определение связей между сетевыми узлами и пользователями; Настройка свойств объектов сети ViPNet

Настройка свойств объектов сети ViPNet

- добавление ролей на сетевые узлы;

- настройка параметров доступа к сетевым узлам (IP-адреса, DNS-имена и т.д.);

- настройка способа подключения к внешней сети;

- задание полномочий пользователей;

- настройка туннелируемых ресурсов;

Организация межсетевого взаимодействия

- организация защищенного соединения с другими сетями ViPNet;

- управление связями между узлами доверенных сетей;

- обмен межсетевой информацией;

Отправка обновлений на сетевые узлы ViPNet

- удаленное обновление на сетевых узлах ключей;

- удаленное обновление на сетевых узлах справочников;

- удаленное обновление на сетевых узлах программного обеспечения ViPNet;

Административные функции

- создание и удаление учетных записей администраторов ViPNet ЦУС;

- просмотр журналов аудита системных событий ViPNet ЦУС;

- просмотр журналов обмена транспортными конвертами между ЦУС и узлами ViPNet;

- резервное копирование и восстановление данных;

- обновление лицензии на сеть ViPNet.

Какие функции выполняет УКЦ?

Задачи ключевого центра

- формирование мастер-ключей своей сети;

- формирование межсетевых мастер-ключей, необходимых для установления взаимодействия с доверенными сетями;

- создание ключей для объектов сети ViPNet;

- обновление ключевой информации сети ViPNet;

- формирование паролей;

- генерация ключей подписи Уполномоченных лиц Удостоверяющего центра;

- генерация ключей подписи пользователей.

Задачи удостоверяющего центра

- издание сертификатов открытого ключа подписи;

- управление жизненным циклом сертификатов;

- формирование корневых сертификатов администраторов, списков отозванных сертификатов, запросов на проведение кросс-сертификации;

- импорт корневых сертификатов и СОС из доверенных сетей ViPNet и других удостоверяющих центров;

- разбор конфликтных ситуаций и экспертиза правомочности и подлинности электронных документов;

- сервисные функции (оповещение, автоматическое формирование архивов).

Какие функции выполняет ViPNet Coordinator?

- выполняет функции персонального и межсетевого экрана;

- создает туннели для организации защищенных соединений с открытыми узлами;

- осуществляет трансляцию адресов (NAT) для проходящего через координатор открытого трафика;

- позволяет разделить доступ защищенных узлов в Интернет и к ресурсам локальной сети;

- позволяет исключить любые атаки в реальном времени на компьютеры локальной сети.

Какие функции выполняет ViPNet Client?

- фильтрацию всего IP-трафика;

- шифрование соединений между защищенными узлами.

Для шифрования трафика используются симметричные ключи, которые создаются и распределяются централизованно.

Настройка ViPNet Administrator 4 / ЦУС / УКЦ / информационная безопасность

Какие функции выполняет Registration Point?

Предназначен для регистрации и обслуживания внешних и внутренних пользователей ViPNet и хранения их регистрационных данных; является посредником между внешними пользователями и удостоверяющим центром.

Какие функции выполняет Publication Service?

- публикации сертификатов пользователей УЦ в общедоступных хранилищах данных;

- публикации сертификата издателя и списков аннулированных сертификатов в общедоступных хранилищах данных;

- импорт и публикация CRL внешних (сторонних) УЦ.

Какие функции выполняет Policy Manager?

Объединение сетевых узлов в группы (“подразделения”)

- сетевые узлы, к которым должна применяться одинаковая политика безопасности можно объединять в группы;

- политики безопасности назначаются не отдельным узлам, а всему подразделению, что упрощает управление политиками безопасности; Назначение шаблонов политики безопасности

- шаблон политики безопасности можно назначить отдельным узлам или подразделениям;

- шаблон, назначенный подразделению, распространяется на все узлы, входящие в состав этого подразделения;

- от порядка следования шаблонов зависит приоритет применения на узле параметров безопасности, заданных в шаблонах Управление шаблонами политики безопасности

- шаблон политики безопасности можно создать, настроить (изменить) или удалить;

Рассылка результирующей политики на сетевые узлы

- формируется автоматически при отправке политики безопасности на узел;

- позволяет учесть приоритет шаблонов и исключить повторы одного и того же шаблона;

- политики безопасности можно рассылать на отдельные узлы или на группы узлов;

Контроль за отправкой и применением политик безопасности

- все события, связанные с применением политик безопасности, записываются в журнал;

Управление учетными записями пользователей

- учетная запись содержит имя, пароль, персональные данные и роли пользователя;

- учетную запись можно создать, изменить или удалить;

Управление ролями пользователей

- роли используются для разграничения полномочий пользователей;

- в ViPNet Policy Manager можно использовать предустановленные роли или создавать свои;

Аудит действий пользователей

- действия пользователей в ViPNet Policy Manager регистрируются в журнале событий.

Какие функции выполняет ViPNet StateWatcher?

Предназначен для централизованного мониторинга защищенных сетей и анализа событий, произошедших на узлах сети.

В каком компоненте ПК ViPNet Administrator 4 возможно произвести выдачу дистрибутивов ключей?

Что входит в состав ЦУС?

- серверное приложение ЦУС;

- база-данных;

- клиентское приложение ЦУС.

Каковы схемы размещения компонентов ViPNet Administrator 4, Policy Manager, Registration Point, Client, Coordinator?

- На одном компьютере Администратора;

- На разных компьютерах, со связностью с БД.

Для чего предназначена программа «Контроль приложений»?

Программа Контроль приложений предназначена для защиты пользователя от несанкционированных попыток приложений, работающих на его компьютере, выполнить определенные действия в сети.

Программа отслеживает все попытки приложений установить соединение, отправить пакет или подключиться к порту в ожидании соединения (слушать порт).

Программа информирует пользователя о таких попытках и позволяет заблокировать или разрешить их. Пользователь может определить так называемую политику безопасности, следуя которой приложения будут либо запрещены к выполнению, либо разрешены.

Что такое полномочия? Где задаются полномочия?

- Это права, которые дают пользователю возможность изменять настройки ПО ViPNet, установленного на сетевом узле;

- Задаются администратором ViPNet в клиентском приложении ЦУС в свойствах ролей.

Для каких программ задаются полномочия? Для каких ролей?

В ЦУСе полномочия пользователя задаются для абонентских пунктов и серверов-маршрутизаторов, зарегистрированных в различных прикладных задачах.

- VPN Client для мобильных устройств;

- VPN-клиент;

- CryptoService;

- Деловая почта.

Что такое псевдонимы пользователей и как они задаются?

Для удобства любому сетевому узлу в разделе Защищенная сеть можно задать произвольный псевдоним.

Этот псевдоним будет отображаться вместо имени сетевого узла в разделе Защищенная сеть. Чтобы найти сетевой узел в списке, в строку поиска можно ввести как псевдоним, так и имя сетевого узла.

Что содержится в базе данных ViPNet Administrator 4?

При установке серверного приложения ЦУСа создаются:

- база данных с именем ViPNetAdministrator, в которой хранится информация о структуре и настройках сети ViPNet;

- база данных с именем ViPNetJournals, в которой хранятся журналы аудита программы ViPNet ЦУС;

- учетная запись пользователя CaUser, под которыми осуществляется подключение УКЦ к базе данных;

- учетная запись пользователя NccUser, под которыми осуществляется подключение ЦУС к базе данных;

- учетная запись пользователя с правами администратора базы данных.

Где находится папка с контейнерами ключей администратора УКЦ?

C:ProgramDataInfotecsViPNet AdministratorKC

Какие способы создания структуры сети есть в ЦУС?

- Вручную;

- С помощью мастера.

Что содержится в файле *.rp?

Резервная копия конфигурации сети.

В какой каталог перемещаются файлы резервных копий конфигурации сети?

C:ProgramDataInfoTeCSViPNet AdministratorKCRestore

Что содержится в файле rpts_50.stg?

Копия архива, содержащий список всех резервных копий, которые создавались при эксплуатации сети.

Могут ли ЦУС и УКЦ быть установлены на разные компьютеры?

Какие данные потребуются администратору сети ViPNet для осуществления миграции программного комплекса ViPNet Administrator 4 на другой компьютер?

Перед началом миграции ПО ViPNet Administrator с одного компьютера на другой при любом сценарии из рассмотренных в этом документе подготовьте следующие данные:

- Резервную копию конфигурации сети (файл *.rp), в состав которой входит:

- Резервная копия базы данных ViPNet Administrator;

- Копия лицензионного файла (infotecs.reg или *.itcslic);

- Копия папки C:ProgramDataInfotecsViPNet AdministratorKC;

- Копию архива, содержащего список всех резервных копий, которые создавались при эксплуатации сети (файл rpts_50.stg);

Файл архива находится в папке:

C:ProgramDataInfoTeCSViPNet AdministratorKCRestore

- Копию лицензионного файла (infotecs.reg или*.itcslic).

- Копию папки с контейнерами ключей администратора УКЦ:

C:Users\AppDataRoamingInfotecsViPNetAdministrator

- Список учетных записей администраторов ЦУСа и УКЦ, с помощью которых осуществляется аутентификация в указанных программах, и пароли к каждой из них;

- Справочники и ключи, которые позволят восстановить работоспособность ПО ViPNet Client.

Назовите рабочие каталоги ЦУС/УКЦ?

C:Users\AppDataRoamingInfotecsViPNetAdministrator

C:ProgramFiles(x86)InfoTeCSViPNetAdministrator

Какими свойствами должен обладать сетевой узел для того, чтобы на нем можно было установить ViPNet Policy Manager?

Установка ViPNet Policy Manager на отдельном компьютере без сервера ЦУСа поддерживается в сетях под управлением ViPNet Administrator версии 4.6.5 и выше.

С помощью какой программы можно сохранять структуру сети в формате HTML?

ЦУС, функция создания отчетов о структуре сети.

Каково назначение ПАК IDS?

Средство обнаружение вторжений. Отдельный продукт, не связан со структурой защищенной сети ViPNet.

Tags:

— Предыдущая статья

Решение задачи на Алгоритм Шамира

Следующая статья —

Создание службы в Linux

You May Also Like

Задания и Ответы Advanced Grammar in Use 1-4

- 07.01.2022

Четыре сборника заданий с ответами по английскому языку Advanced Grammar In Use. Прекрасное решение для упрощения жизни учителю и родителю.

Категории

- 1 курс (1)

- 2 курс (2)

- 3 курс (2)

- 4 курс (2)

- Администрирование (2)

- Девайсы (2)

- Закон (1)

- Инвестиции (1)

- Обучение (2)

- Программное обеспечение (1)

- Психология (1)

- РТУ МИРЭА (7)

Рекомендованное

Проброс портов из хостовой Astra Linux в виртуальную машину QEMU

- 4 минуты

Создание службы в Linux

- 1 минута

ViPNet Контрольные вопросы практикумов

Полезное

Решение задачи на Алгоритм Шамира

Решения двух контрольных задач по Программно-аппаратной защите информации

Как слушать YouTube в фоне на MIUI

Метки

«Совершая добро — избегай славы, совершая зло — избегай наказания.»

Содержание и администрирование производится РГ «Терногон//Миллениум».

Хост: РСФСР, Ленинград. // Microsoft Windows Server 2022

VPN шлюз 01: РСФСР, Москва. // Astra Linux SE 1.7 «Воронеж»

VPN шлюз 02: Нидерланды, Гронинген. // РЕД ОС 7.3

Файловый сервер: Великобритания, Ливерпуль. // Debian 11

Блог собран исходя из дизайнерских документов от 5 мая 2021 года. Блог принадлежит РГ «Терногон//Миллениум».

Все права защищены.

Этот сайт не предназначен для использования лицами (включая детей) с пониженными физическими, чувственными или умственными способностями или при отсутствии у них жизненного опыта или знаний, если они не находятся под контролем или не проинструктированы об использовании сайта лицом, ответственным за их безопасность.

Помните, дети должны находится под контролем для недопущения развития отрицательных поведенческих отклонений.

РГ «Терногон//Миллениум» использует файлы «cookie» с целью персонализации сервисов и повышения качества подключения к серверу.

«Cookie» представляют собой небольшие файлы, содержащие информацию о предыдущих посещениях веб-сайта.

Если вы не хотите использовать файлы «cookie», измените настройки браузера.

Если вы не можете изменить настройки браузера, немедленно покиньте веб-сайт.

Источник: www.ternogon.net

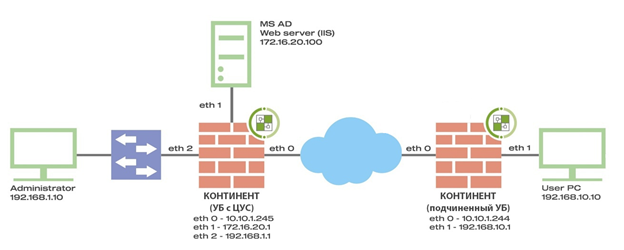

2. Континент 4 Getting Started. Установка, инициализация

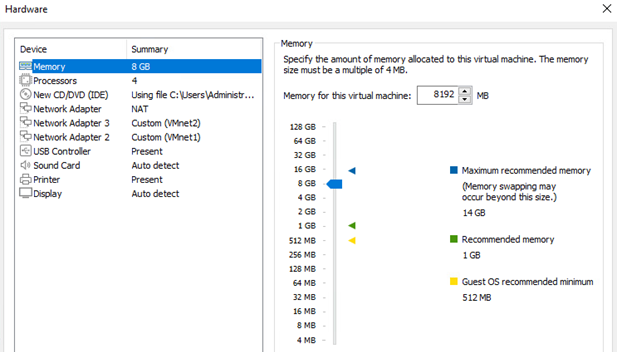

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ с ЦУС):

- Указываем путь к ISO образу;

- В качестве гостевой ОС указываем CentOS 4 (and later) x64;

- CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

- Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

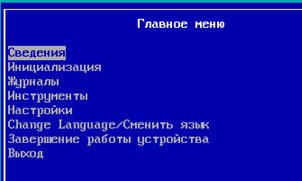

Инициализация ЦУС

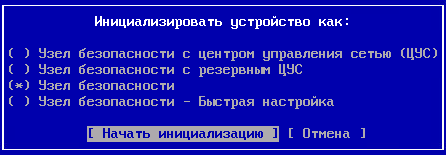

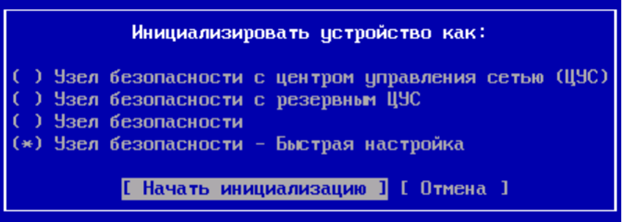

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

- Системное время. Необходимо для журналирования. «Настройки» – «Системное время»;

- Создать и загрузить сертификаты. Необходимо создать корневой сертификат и сертификат управления ЦУС. Нажимаем в главном меню «Сертификаты». Для создания корневого сертификата необходимо выбрать «Сертификаты УЦ» нажать F2 и заполнить данные для сертификата.

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

- После создания сертификатов необходимо настроить ЦУС. В главном меню нажимаем «Настройка ЦУС» Выбираем ранее созданный сертификат управления и задаем пароль для учетной записи admin. После этого выбираем интерфейс управления.

Для управления ЦУС у нас используется интерфейс ge-2-0 (eth2). Задаем адрес интерфейса – 192.168.1.1/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

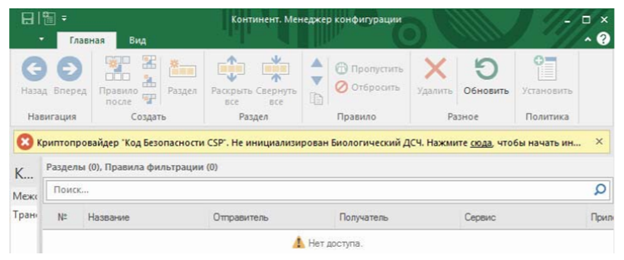

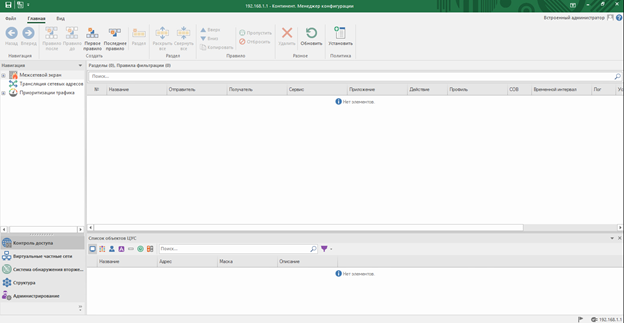

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

- «Тип входа» – «С использованием пароля»;

- «Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

- «Учетная запись» – admin, «Пароль»

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

- Контроль доступа – настройка межсетевого экранирования.

- Виртуальные частные сети – настройка VPN.

- Система обнаружения вторжений – настройка функций компонента детектора атак.

- Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

- Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

- Добавить действующую лицензию на узел безопасности;

- Выполнить сетевые настройки;

- Настроить систему мониторинга.

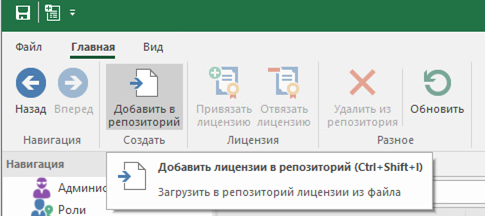

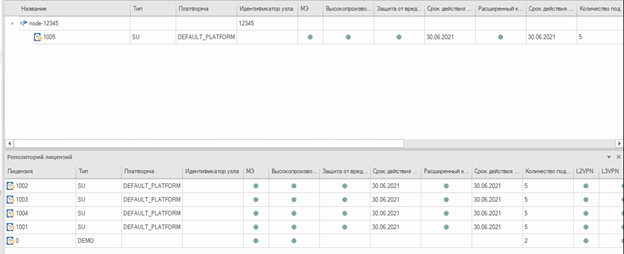

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

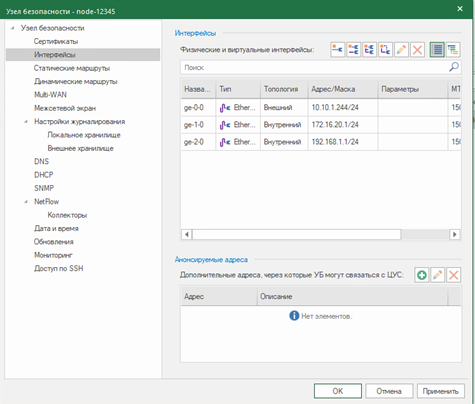

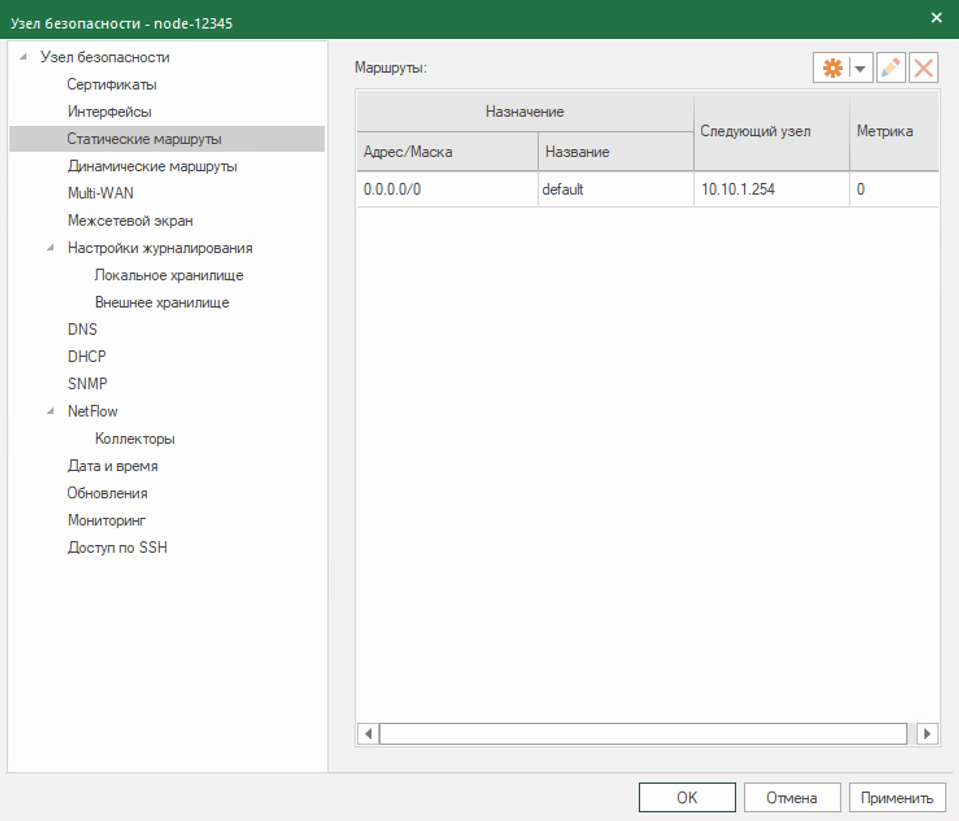

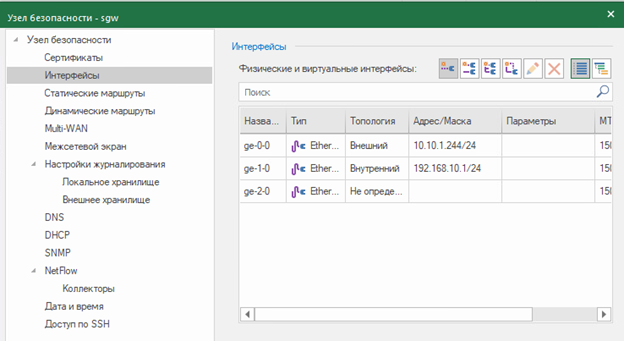

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

- Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

- Задать IP-адреса

- Добавить VLAN и loopback интерфейсы

- Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Система мониторинга

Завершающая процедура подготовки рабочего места администратора – настройка подключения к подсистеме мониторинга по протоколу https. Защищенное соединение при подключении к системе мониторинга реализуется при помощи двух алгоритмов шифрования:

- ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

- RSA

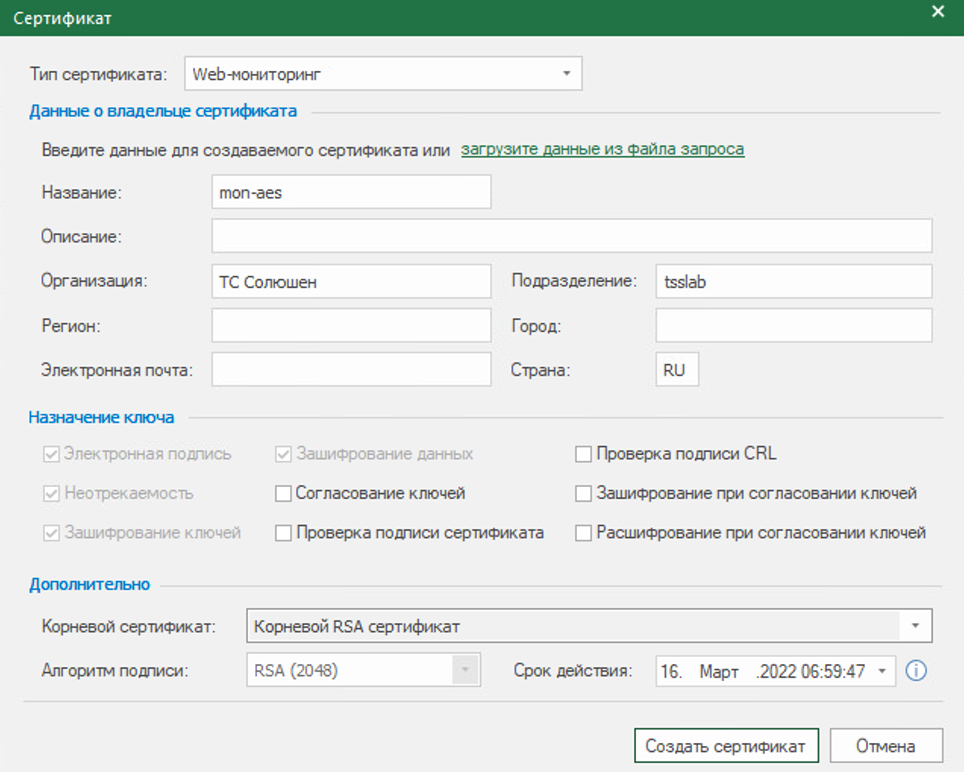

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

- Название – используется для подключения по https

- Типа сертификата – web-мониторинг

- Корневой сертификат – созданный ранее корневой RSA сертификат

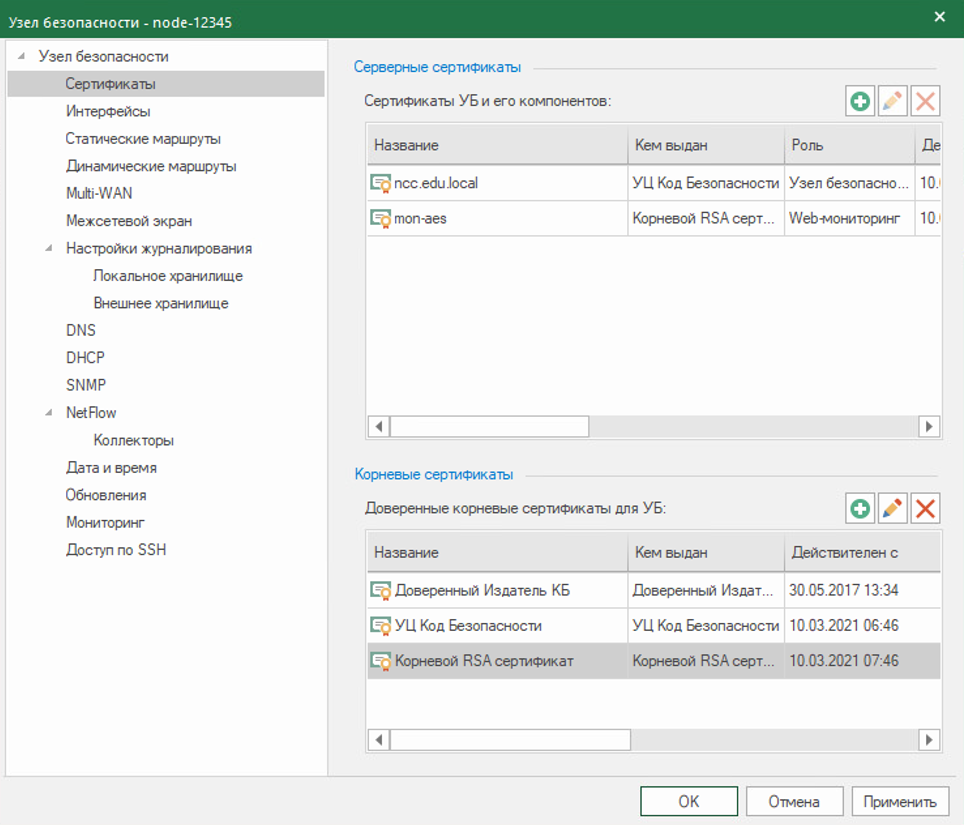

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

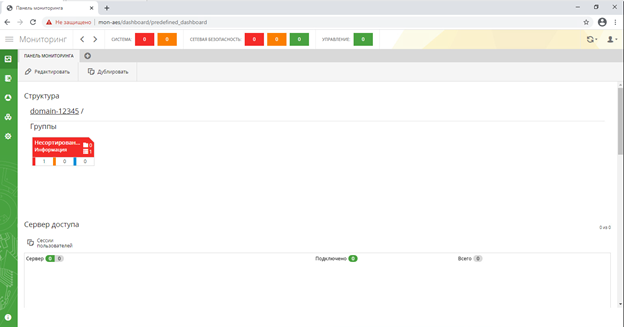

Для доступа к системе мониторинга указывается URL персонального сертификата мониторинга. В нашем случае это https://mon-aes . Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

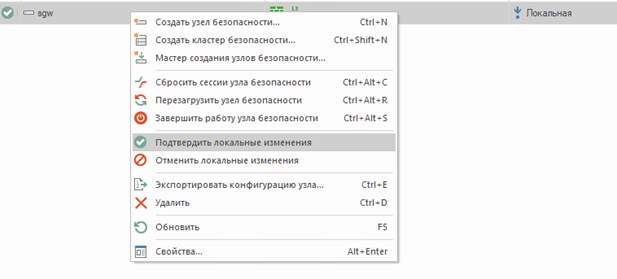

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

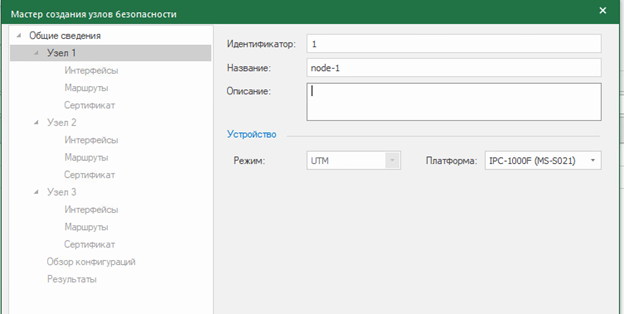

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Заключение

На этом статья подошла к концу. Мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга. В следующей статье рассмотрим компонент «Межсетевой экран» и настроим базовую политику.

Подробную информацию о продукте можно найти на странице Код Безопасности .

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет .

Автор — Дмитрий Лебедев, инженер TS Solution

Интересуетесь, как ХАКЕРЫ обходят системы защиты? Подпишитесь на наш ТГ канал и хакеры будут обходить вас стороной.

Источник: www.securitylab.ru