Откуда взялся Mirai? Разбираемся, как устроен ботнет из видеокамер

Это троян, о котором все пишут последние несколько недель. Из самых впечатляющих достижений ботнетов созданных с помощью него — атака мощностью более терабита и отключение интернета в небольшой африканской стране.

Это же сколько компьютеров он поработил для этого?

Нисколько. Или, по крайней мере, очень мало. Целевые устройства Mirai вовсе не компьютеры, а IoT устройства — видеорегистраторы, камеры, тостеры… По статистике Level 3 Communications к концу октября под контролем трояна находилось уже около полумиллиона устройств.

И что, он прям любые камеры с холодильниками может захватить?

Не совсем. Mirai заточен под устройства, работающие на базе Busybox — упрощённого набора UNIX-утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных системах. Троян атакует только определенные платформы, например ARM, ARM7, MIPS, PPC, SH4, SPARC и x86. В зоне риска находятся только устройства с заводскими настройками или совсем слабой защитой — инфицирование происходит с помощью брутфорс-атаки на порт Telnet, для которого используется список учётных данных администратора по умолчанию.

Дэдосить, как Бог. Мирай — ботнет IOT.

Как-то неэффективно получается — искать по всему интернету камеры без паролей — разве нет?

А вот и не угадали. Журналист из The Atlantic провёл эксперимент — арендовал сервер, и написал программу, которая изображает из себя тостер. Первая атака на «бытовой прибор» произошла уже спустя 40 минут! В течении последующих 11 часов «тостер» пытались взломать более чем 300 раз. Дело в том, что ботнеты достигли невиданных размеров, и пространство адресов IPv4 для них очень маленькое.

Причём стоит помнить, что хакеры ищут уязвимые устройства не вручную — это делают участники ботнета. И, так как каждый новообращённый «работник» сам тоже начинает искать жертв, ботнет растёт в геометрической прогрессии.

В геометрической прогрессии? То есть через год ботнеты будут содержать триллионы устройств?!

Конечно нет Дело в том, что количество IoT устройств конечно. И это уже достаточно актуальная проблема. Автор Mirai признаётся, что максимальное число устройств в его сети было 380 тысяч, и после нескольких атак, когда пользователи и провайдеры стали предпринимать меры защиты, число устройств упало до 300 тысяч и продолжает снижаться.

После того, как исходный код Mirai был выложен в открытый доступ, все, кому не лень очень многие хакеры стали использовать его. В настоящее время количество крупных ботнетов на основе этого трояна — около 52. Стоит уточнить, что каждое устройство может принадлежать только к одной сети — сразу после захвата устройства зловред обеспечивает его защиту от повторного заражения. Единственный случай, когда устройство может перейти другому «владельцу» — это перезапуск устройства. По словам специалистов, после перезапуска устройство будет заражено снова в течение 30 секунд.

То есть эффективность Mirai снижается?

Да. Хакеры вынуждены бороться за ограниченное количество ресурсов, которое скорее сокращается (за счёт мер предосторжности), чем растёт. Ситуацию осложняет ещё то, что хакеры на редксоть эгоистичны — так, после крупной атаки на Либерию управляющий сервер (Command and Control, C1mпользователь�33[33;3m: �33[0m»))

cnc/admin.go: this.conn.Write([]byte(«�33[34;1mпароль�33[33;3m: �33[0m»))

cnc/admin.go: this.conn.Write(append([]byte(«r�33[37;1mпроверив счета… �33[31m»), spinBuf[i % len(spinBuf)]))

Читаем записки Mirai про трейдинг

С другой стороны, это выглядит скорее как шутка — «проверив счета…» явная калька (машинный перевод?) с «checking accounts».

Источник: tproger.ru

Новый Mirai Variant настроен захватывать корпоративные беспроводные системы

Впервые обнаруженный в 2016 году, ботнет Mirai захватил беспрецедентное количество устройств и нанес огромный урон интернету. Теперь он вернулся и более опасен, чем когда-либо.

Новый и улучшенный Mirai заражает больше устройств

18 марта 2019 года исследователи безопасности в Palo Alto Networks объявили, что Mirai уже настроен и обновлен для достижения своей цели в более широком масштабе.

Исследователи обнаружили, что Mirai использует 11 новых эксплойтов (всего их у него 27) и новый список учетных данных администратора по умолчанию. Некоторые изменения касаются бизнес-оборудования, в том числе телевизоров LG Supersign и беспроводных презентационных систем WePresent WiPG-1000.

Mirai может быть еще более мощным, если сможет захватить бизнес-оборудование и коммерческие бизнес-сети.

Как сообщает Ruchna Nigam, старший научный сотрудник Threat с Palo Alto Networks:

Эти новые функции дают ботнету большее поле для атаки. В частности, нацеливание на корпоративные каналы также предоставляет ему доступ к большой пропускной способности, что в конечном итоге приводит к увеличению мощи ботнета для DDoS-атак.

Этот вариант Miria продолжает атаковать потребительские маршрутизаторы, камеры и другие устройства, подключенные к сети, в своих злонамеренных целях, чем больше устройств заражено, тем для владельце вредоноса лучше.

Mirai — это ботнет, который атакует IOT-устройства

Если вы помните, в 2016 году ботнет Mirai, казалось, был повсюду. Он захватывал маршрутизаторы, системы DVR, IP-камеры и многое другое. Эти приборы часто называются устройствами Интернета вещей (IoT) и включают простые устройства, такие как термостаты, куклы, которые подключаются к Интернету.

Статьи по теме

Ботнеты работают, заражая группы компьютеров и других подключенных к Интернету устройств, а затем заставляя эти зараженные машины атаковать системы или работать на другие цели скоординированным образом.

Mirai выбрал устройства с учетными данными администратора по умолчанию, либо потому, что никто не менял их, либо потому, что производитель жестко их кодировал.

Мирай захватил почти 500 000 устройств. Используя этот групповой ботнет IoT-устройств, Mirai нанёс вред сервисам, таким как Xbox Live и Spotify, и веб-сайтам, таким как BBC и Github, напрямую нацелившись на DNS-провайдеров.

При таком количестве зараженных машин Dyn (поставщик DNS) был остановлен DDOS-атакой, с трафиком объемом 1,1 терабайта.

Атака DDOS работает так: наводняя выбранную цель огромным количеством интернет-трафика, гораздо больше, чем атакуемый сайт может принять. Это приведет к медленной работе веб-сайта или службы жертвы даже к к полному отключению Интернета.

Первоначальные создатели программного обеспечения бот-сети Marai были арестованы, признаны виновными и получили условный срок. Какое-то время Мирай был закрыт. Но достаточно кода сохранилось для других плохих парней, чтобы доработать Mirai и изменить его в соответствии со своими потребностями. Теперь есть еще один вариант Mirai.

Как защитить себя от Мирай

Mirai, как и другие бот-сети, использует известные эксплойты для атаки на устройства и для их взлома. Он также пытается использовать известные учетные данные по умолчанию для входа в устройство и порабощения его. Таким образом, вот три простых линии защиты от Marai.

Всегда обновляйте прошивку (и программное обеспечение) всего, что у вас есть дома или на работе, и которое может подключаться к Интернету.

Хакинг — это игра в кошки-мышки, и как только исследователь обнаруживает новый эксплойт, для исправления проблемы следуют патчи.

Подобные ботнеты процветают на не патентованных устройствах, и этот новый вариант Mirai, ничем не отличается. Эксплойты, нацеленные на коммерческое оборудование, были выявлены в сентябре прошлого года и в 2017 году.

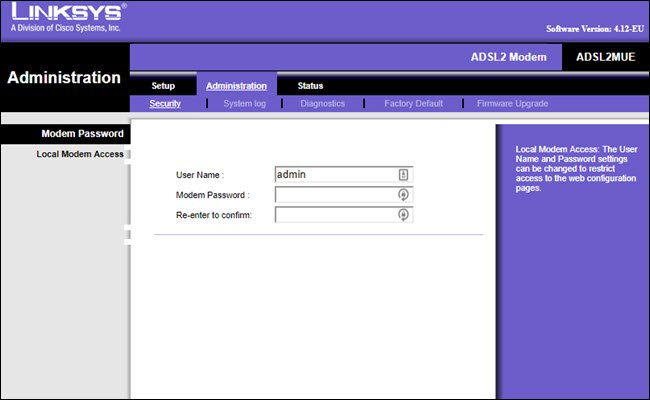

Измените учетные данные администратора вашего устройства (имя пользователя и пароль) как можно скорее.

Для маршрутизаторов вы можете сделать это в веб-интерфейсе вашего роутера или в мобильном приложении (если оно есть). Для других устройств, в которые вы входите с их именем пользователя или паролями по умолчанию, обратитесь к руководству устройства.

Если вы можете войти, используя admin, пароль или пустое поле, вам нужно категорически изменить это. Обязательно меняйте учетные данные по умолчанию при настройке нового устройства.

Если вы уже настроили устройства и забыли сменить пароль, сделайте это сейчас. Этот новый вариант Mirai предназначен для новых комбинаций имен пользователей и паролей по умолчанию.

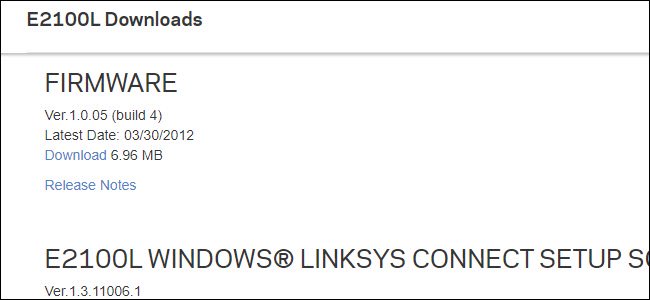

Если производитель вашего устройства перестал выпускать новые обновления прошивки или жестко закодировал учетные данные администратора, и вы не можете их изменить, рассмотрите возможность замены устройства.

Лучший способ проверить это начать с веб-сайта вашего производителя. Найдите страницу поддержки для вашего устройства и найдите все уведомления об обновлениях прошивки. Проверьте, когда было выпущено последнее. Если с момента обновления прошивки прошло много лет, производитель, вероятно, больше не поддерживает устройство.

Инструкции по изменению учетных данных администратора также можно найти на веб-сайте поддержки производителя устройства. Если вы не можете найти последние обновления прошивки или нет метода для изменения пароля устройства, возможно, пришло время заменить устройство. Вы же не хотите оставлять что-то постоянно уязвимое, подключенное к вашей сети.

Если последняя версия встроенного ПО от 2012 года, вы должны заменить свое устройство.

Замена ваших устройств может показаться очень радикальной, но если они постоянно уязвимы, это ведь лучший вариант.

Ботнеты вроде Mirai не уходят. Вы должны защитить свои собственные устройства, только так вы будете защищать остальную часть Интернета.

Первым оповестил: howtogeek.com, мы доработали

Источник: ex-hort.ru

Что такое ботнет Mirai, и как я могу защитить свои устройства?

Впервые обнаруженный в 2016 году, ботнет Mirai захватил беспрецедентное количество устройств и нанес огромный ущерб интернету. Теперь он вернулся и опаснее, чем когда-либо.

Новый и улучшенный Mirai заражает больше устройств

18 марта 2019 года исследователи безопасности в Palo Alto Networks обнародовали, что Mirai был изменен и обновлен для достижения той же цели в большем масштабе. Исследователи обнаружили, что Mirai использует 11 новых видов экспорта, доведя общее число до 27, и новый список учетных данных администратора по умолчанию, для пробы. Некоторые изменения нацелены на бизнес-оборудование, включая телевизоры LG Supersign и беспроводные презентационные системы Wipg-1000.

Mirai может быть еще более мощным, если он может взять на себя бизнес-оборудование и командовать бизнес-сетями. Как говорит Рухна Нигам, старший исследователь угроз в сетях Пало-Альто:

Эти новые функции предоставляют ботнету большую поверхность атаки. В частности, наведение промышленных звеньев также предоставляет ему доступ к большей пропускной способности, что в конечном итоге приведет к большей мощи ботнета для DDoS-атак.

Этот вариант Mirai продолжает атаковать клиентские маршрутизаторы, камеры и другие устройства, подключенные к сети. Для деструктивных целей, чем больше устройств заражено, тем лучше. По иронии судьбы, вредоносный вирус был размещен на веб-сайте, продвигающем бизнес, который имел дело с “электронной безопасностью, внедрением и мониторингом сигнализации.”

Mirai это ботнет, который атакует IOT-устройства

Если вы не помните, в 2016 году ботнет Mirai, казалось, был везде. Он нацеливался на маршрутизаторы, DVR-системы, IP-камеры и многое другое. Они часто называются устройствами Интернета вещей (IoT) и включают простые устройства, такие как термостаты, которые подключаются к интернету. Ботнеты работают, заражая группы компьютеров и других устройств, подключенных к Интернету, а затем вынуждают эти зараженные машины атаковать системы или работать над другими целями скоординированным образом.

Mirai пошел за устройства с учетными данными администратора по умолчанию, либо потому, что никто не изменил их, либо потому, что производитель жестко закодировал их. Ботнет захватил огромное количество устройств. Даже если большинство систем не были очень мощными, то большое число обработчиков могли работать вместе, чтобы достичь большего, чем смог бы мощный зомби-компьютер самостоятельно.

Mirai захватил почти 500 000 устройств. Используя этот груповой ботнет IoT-устройств, Mirai повредил сервисы, такие как Xbox Live и Spotify и веб-сайты, такие как BBC и Github, ориентируясь непосредственно на DNS-провайдеров. С таким количеством зараженных машин Dyn (поставщик DNS) был остановлен DDOS-атакой из трафика объемом в 1.1 терабайт. DDOS-атака работает, наводняя цель огромным количеством интернет-трафика, больше, чем цель может обработать. Это приводит веб-сайт или службу жертвы к замедлению работы или к полному отключению от интернета.

Первоначальные создатели программного обеспечения Marai botnet были арестованы, признали себя виновными и получили условный срок. Какое-то время Мирай был выключен. Но достаточное количество кода выжило для других преступников, которые переняли Mirai и изменили его в соответствии со своими потребностями. Теперь существует еще один вариант Mirai.

Как защитить себя от Mirai

Mirai, как и другие ботнеты, использует известные эксплойты для атаки устройств и их компрометации. Он также пытается использовать известные учетные данные по умолчанию для работы в устройстве и взять его на себя. Таким образом, ваши три лучшие линии защиты просты.

Всегда обновляйте прошивку и программное обеспечение всего, что у вас есть в вашем доме или на рабочем месте и что может подключаться к интернету. Взлом — это игра в кошки-мышки, и как только исследователь обнаружит новый эксплойт последуют патчи, чтобы исправить проблему. Ботнеты, подобные этому, процветают на непатченых устройствах и эта версия Mirai ничем не отличается. Эксплойты, нацеленные на бизнес-оборудование, были выявлены в сентябре прошлого года и в 2017 году.

Рис. 1. Обновление прошивки маршрутизатора.

Как можно скорее измените учетные данные администратора ваших устройств, имя пользователя и пароль. Для маршрутизаторов это можно сделать в веб-интерфейсе вашего маршрутизатора или мобильном приложении (если оно есть). Для других устройств, в которые вы входите с именем пользователя или паролями по умолчанию, обратитесь к руководству устройства.

Если вы можете войти в систему, используя admin, password или пустое поле, вам нужно изменить это. Не забудьте изменить учетные данные по умолчанию при настройке нового устройства. Если вы уже настроили устройства и забыли изменить пароль, сделайте это сейчас. Эта новая варсия Mirai нацелена на новые комбинации имен пользователей и паролей по умолчанию.

Рис. 2. Плохой пример имени пользователя.

Если производитель устройства перестал выпускать новые обновления прошивки или жестко закодировал учетные данные администратора и изменить их нельзя, рассмотрите возможность замены устройства.

Лучший способ проверить-начать с веб-сайта вашего производителя. Найдите страницу поддержки вашего устройства и найдите любые уведомления об обновлениях прошивки. Проверьте, когда был выпущен последний. Если прошло много лет с момента обновления прошивки, производитель, вероятно, больше не поддерживает устройство.

Инструкции по изменению учетных данных администрирования также можно найти на веб-сайте поддержки производителя устройства. Если вы не можете найти последние обновления прошивки или способ изменить пароль устройства, вероятно, пришло время заменить само устройство. Вы не должны оставлять что-то уязвимое и постоянно подключенное к вашей сети.

Рис. 3. Если последняя прошивка, которую вы можете найти, с 2012 года, вы должны заменить свое устройство.

Замена устройств может показаться радикальной мерой, но если оно уязвимо, то это ваш лучший вариант. Ботнеты вроде Mirai никуда не денутся. Вы должны защитить свои устройства. А, защищая свои собственные устройства, вы будете защищать остальную часть интернета.

Источник: habr.com

Ботнет Mirai

В сентябре 2016 года создатели ботнета Mirai запустили масштабную DDoS-атаку на сайт известного журналиста и эксперта в области кибербезопасности Брайана Кребса. Через неделю ими же был опубликован исходный код вредоноса. Вполне возможно, что сделано это было с целью скрыть происхождение этой атаки. Код быстро распространился среди киберпреступников и был воспроизведен в других вариациях.

Считается, что именно этот вредонос стоит за масштабной атакой, которая привела к временной блокировке работы хостинг-провайдера и регистратора доменов Dyn в октябре 2016 года. Для этого ботнет Mirai использовал 100 тыс. взломанных IoT-устройств.

| Название | Mirai |

| Статус | Полуактивный |

| Описание | Вредонос, используемый для выполнения DDoS-атак. Заражает умные устройства (IoT) |

Содержание скрыть

Что такое Mirai

Mirai — это вредоносное ПО, malware, который заражает IoT-устройства (умные бытовые приборы с доступом в интернет), работающие на процессорах ARC, и превращает их в сеть дистанционно управляемых ботов, которых также называют «зомби». Этот ботнет часто используется для запуска DDoS-атак.

Принцип работы

Mirai ищет подключенные к интернету IoT-устройства, работающие на процессоре ARC. Причем, в объектив попадают процессоры, на которых установлена урезанная версия ОС Linux. Вредонос взламывает доступ путем подбора имени пользователя и пароля, установленные по умолчанию (если те не были изменены).

IoT (сокр. от Internet of Things — интернет вещей) — термин, обозначающий умные устройства, которые могут подключаться к интернету. Этими устройствами могут быть радионяни, выключатели, чайники, бойлеры, пылесосы, медицинские устройства, роутеры, видеорегистраторы, камеры видеонаблюдения, детекторы дыма и т. д.

Кто создал ботнет Mirai

Парас Джа, 21 год, и Иосия Уайт, 20 лет, создали компанию Protraf Solutions, которая предлагала услуги по смягчению последствий DDoS-атак. Это был классический случай мошенничества: их компания предлагала услуги по защите от DDoS тем самым организациям, которые пострадали от атак созданного ими же ботнета.

Ущерб от DDoS-атак

Первая крупномасштабная атака ботнета Mirai была совершена в сентябре 2016 года против французской технологической компании OVH. Она достигла беспрецедентной скорости в 1 Тбит/с и, по оценкам экспертов, в ней было задействовано порядка 145 000 IoT-устройств. По ней можно сделать вывод, насколько масштабен этот ботнет. Вторая по величине атака достигла пика в 400 Гбит/с.

После атаки на OVH сайт Krebs on Security, владелец которого — журналист Брайан Кребс, в конце сентября 2016 года подвергся наплыву ботов со скоростью более 600 Гбит/с. Кребс, скорее всего, стал мишенью из-за своего направления журналистских расследований. Его объектом были преступления, связанные с кибербезопасностью, поэтому он представлял угрозу для авторов организованной бот-атаки.

30 сентября 2017 года один из авторов ботнета решил выложить исходный код на популярном хакерском форуме, одновременно объявив о своем предполагаемом уходе из хакерской деятельности. Есть несколько возможных причин, по которым автор решил разгласил код вредоноса: наиболее вероятная — желание скрыть свою личность и избежать обвинения в совершении преступлений.

Вскоре после публикации исходного кода ботнет Mirai начали использовать и другие злоумышленники в своих вредоносных и мошеннических целях. Из-за массовости эти атаки больше нельзя было вменять какому-то конкретному лицу и группе. Установить принадлежность вредоноса стало сложнее, а публикация кода увеличила количество проводимых DDoS-атак.

После этого другие киберпреступники принялись развивать и совершенствовать ботнет, внедряя новые функциональные возможности. Например, были добавлены модули, которые позволяют увеличить число заражений умных устройств или увеличивают скорость заражения.

Кроме того, были созданы новые сателиты Mirai, например Okiru, Satori, Masuta и PureMasuta. Успех этого ботнета зависит от уязвимостей и уровня безопасности продуктов и технологий IoT. Устройства, созданные для удобства, а не для обеспечения безопасности, усложняют усилия по противодействию вредоносному ПО из семейства Mirai.

Какая связь между Mirai и мошенничеством с кликами?

Реклама с оплатой за клик (PPC и CPC) представляет собой форму онлайн-рекламы, при которой компания платит сайту за размещение своих объявлений. Сумма оплаты зависит от количества переходов на сайт рекламодателя по указанной в объявлении ссылке.

Мошеннические манипуляции с данными о цене за клик называются кликфродом. Скликиваются объявления вручную (путем обмана реальных пользователей и использования различных мошеннических схем) и с помощью автоматизированного программного обеспечения или ботов. Благодаря таким обманным действиям владелец сайта может получать существенную прибыль, а рекламодатель — терять рекламный бюджет на оплату «пустышек».

Разработчики Mirai были осуждены именно за сдачу в аренду своего ботнета для DDoS-атак и мошенничества с кликами.

Почему вредоносный Mirai остается опасным?

Mirai мутирует. И несмотря на то, что его создатели были найдены и осуждены, исходный код вредоноса продолжает жить и приобретать новые формы. Например, PureMasuta может использовать ошибку HNAP в устройствах D-Link. OMG, другой его сателит, превращает устройства IoT в прокси-серверы, которые позволяют киберпреступникам оставаться анонимными.

А недавно был обнаружен еще один достаточно мощный ботнет, получивший различные прозвища, — IoTrooper и Reaper. Он способен взламывать IoT-устройства намного быстрее, чем Mirai. Reaper может заражать устройства, работающие не только на процессорах ARC, а также обладает большим контролем над своими ботами.

Как защитить рекламу от атаки ботнетов

С мошенниками борется общественность и крупные корпорации. Для блокировки вредоносных ботов, которые скликивают рекламу, разрабатываются специальные сервисы защиты. Один из таких — Botfaqtor.

Комплексная система кибербезопасности — эффективный автоматизированный способ блокировки ботов и скликивателей, который не только экономит бюджет, но и позволяет снизить цену клика.

Узнайте, кто на самом деле переходит по вашим объявлениям, получите отчет о качестве трафика и площадках, на которых размещается реклама. Сервис доступен для защиты рекламных кампаний в Яндекс Директ и Google Ads.

Возможно, вам будет интересно:

Спуфинг User-agent: что это, примеры, как распознать

Качественный трафик из Директа: как получать больше лидов

Об авторе

Алёна

Пишу о ботах и кибербезопасности

Источник: botfaqtor.ru

Так ли страшен Mirai, как его малюют?

Ботнет Mirai, состоящий из IoT-устройств и участвовавший в организации DDoS-атак , которые по своей мощности побили всевозможные рекорды и даже привели к отказу в обслуживании целого региона, наделал много шума в средствах массовой информации. Учитывая тот факт, что исходные коды данного ботнета оказались в открытом доступе, и укрепление тренда «интернета вещей», не стоит в ближайшее время ожидать спада активности IoT-ботнетов.

Материал подготовлен специально для Securelist

Для примера вспомним 2012 год, когда исходные коды банковского троянца Zeus оказались в публичном доступе. Результатом этого стало появление огромного количества модификаций данного троянца, многие из которых до сих пор сохраняют свою активность и первые места в рейтинге самых распространенных семейств финансовых зловредов. Если проводить аналогии с данной утечкой, стоит ожидать появления модификаций ботнета Mirai, созданных злоумышленниками на основе его опубликованных исходных кодов.

В настоящее время ботнет по-прежнему активен. Мы провели исследование его активности, чтобы понять, как устроен Mirai, какие задачи преследуют его владельцы и, самое главное, что нужно сделать, чтобы в будущем не стать его частью.

Как устроен Mirai

Согласно исходному коду ботнета, который был опубликован на одном из форумов, Mirai состоит из следующих компонентов:

- командный центр (C

- компонент приема результатов сканирования ботов (Scan Receiver), задача которого заключается в сборе результатов работы от ботов и последующее их перенаправление компоненту загрузки бота на уязвимые устройства (Distributor);

- компонент загрузки, который осуществляет доставку бинарного файла бота на уязвимое устройство (для этого он использует утилиты wget и tftp, но если они отсутствуют в операционной системе, то данный компонент использует свой проприетарный загрузчик);

- бот, который после запуска на зараженном устройстве осуществляет подключение к командному центру, сканирует диапазон IP-адресов (SYN-сканирование) на предмет уязвимых IoT-устройств и отправляет результаты сканирования компоненту Scan Receiver для последующей загрузки вредоносного кода на устройство.

Особенность сканирования устройств ботнетом Mirai заключается в словаре логинов и паролей, которые бот использует при попытках подключения к устройству. Так, например, автор оригинального Mirai включил в процесс сканирования относительно небольшой список логинов и паролей для подключения к различным устройствам. Однако в настоящее время мы зафиксировали значительное расширение этого списка за счет логинов и паролей «по умолчанию» от различных IoT-устройств, что говорит о появлении модификаций данного бота.

Список логинов и паролей, которые оригинальный Mirai-бот использует в процессе поиска уязвимых IoT-устройств

Однако это не все, что способен рассказать о себе ботнет Mirai.

Анализ активности ботнета

Для того, чтобы оценить активность ботнета Mirai в настоящее время, достаточно развернуть где-нибудь в Интернете сервер с открытым telnet-портом и проанализировать попытки подключения со стороны различных ботов. Так, например, в течение трех минут после того, как наш экспериментальный сервер оказался в Сети, мы зафиксировали первую попытку подключения к нашему telnet-порту со стороны различных хостов.

О том, что эти подключения производятся со стороны ботов оригинального Mirai или его модификаций (то есть со стороны зараженных устройств), свидетельствуют два факта:

- учетные записи, использованные ботами при попытке установить подключение к telnet-порту, входят в брут-лист оригинального ботнета;

- анализ источников подключения показал, что зараженные хосты, с которых осуществляется сканирование, в большинстве случаев являются IoT-устройствами (камеры, роутеры различных производителей).

Примеры подключений со стороны зараженных рабочих станций Mirai, которые осуществляют поиск IoT-устройств с паролями по умолчанию

Список наиболее часто используемых логинов и паролей для подключения со стороны ботов Mirai выглядит следующим образом:

| Комбинация «логин:пароль» | |

| 1 | admin : admin |

| 2 | root : xc3511 |

| 3 | root : vizxv |

| 4 | root : juantech |

| 5 | root : default |

| 6 | admin : admin1234 |

| 7 | root : password |

| 8 | root : root |

| 9 | root : xmhdipc |

| 10 | admin : smcadmin |

Если отбросить тривиальные комбинации вроде «root:root» или «admin:admin», то можно понять, какое именно оборудование интересно ботнету. К примеру, пары «root:xc3511» «root:vizxv» являются учетными записями по умолчанию для IP-камер довольно крупных китайских производителей.