В следующем примере показано, как Windows Installer 3.0 и более поздних версий можно использовать для применения исправлений в том порядке, в котором они создаются.

Пример

В этом примере есть три исправления, QFE1, QFE2 и ServicePack1, и каждая из них имеет таблицу MsiPatchSequence . Эти исправления были созданы для применения к версии 1.0 приложения.

| QFE1 | Небольшое обновление | 1.1.0 |

| QFE2 | Небольшое обновление | 1.2.0 |

| ServicePack1 | Дополнительное обновление | 1.3.0 |

Таблица MsiPatchSequence каждого исправления содержит только одну запись, содержащую семейство исправлений, код продукта и порядковый номер. Все три исправления применяются к одному продукту и принадлежат одному семейству исправлений с именем AppPatch. Ни один из исправлений не содержит атрибут msidbPatchSequenceSupersedeEarlier .

Microsoft Windows auto-update in NASA #shorts

| AppPatch | 1.1.0 |

| AppPatch | 1.2.0 |

| AppPatch | 1.3.0 |

Если пользователь устанавливает продукт версии 1.0, а затем применяет QFE2, а затем позже решает применить QFE1, Windows Installer гарантирует, что эффективная последовательность исправлений для продукта применяется к QFE1 перед QFE2. Если пользователь применяет ServicePack1, то вместе применяет QFE2 и QFE1 вместе в дальнейшем, Windows Installer гарантирует, что эффективная последовательность приложений исправлений для продукта — QFE1 перед QFE2 и перед ServicePack1.

Если ServicePack1 имеет msidbPatchSequenceSupersedeEarlier в столбце Attributes таблицы MsiPatchSequence , это означает, что пакет обновления содержит все изменения в QFE1 и QFE2. В этом случае QFE1 и QFE2 не применяются при применении ServicePack1.

Windows Установщик 2.0: не поддерживается. Версии, предшествующие Windows Installer 3.0, могут устанавливать только одно исправление для каждой транзакции и исправления применяются в той последовательности, которую они предоставляют. В предыдущем примере, если сначала применяется QFE2, а затем применяется QFE1, то есть две транзакции, а исправления применяются к версии 1.0 приложения в последовательности QFE2, за которой следует QFE1. Если ServicePack1 применяется сначала, QFE1 или QFE2 нельзя применить в более поздней транзакции, так как ServicePack1 — это незначительное обновление, которое изменяет версию приложения. QFE1 и QFE2 можно применять только к версии 1.0 приложения.

Источник: learn.microsoft.com

how to windows update paused & resume

Microsoft Windows QFE

Программа «Microsoft Windows QFE» версии «» установлена.

Программа «Microsoft Windows QFE» версии «» удалена.

Что за программа ?

WishMaster

Участник

Quick Fix Engineering

Поделиться:

- Технические форумы

- Компьютерная безопасность

- Вирусы и антивирусы

На данном сайте используются cookie-файлы, чтобы персонализировать контент и сохранить Ваш вход в систему, если Вы зарегистрируетесь.

Продолжая использовать этот сайт, Вы соглашаетесь на использование наших cookie-файлов.

Источник: sysadmins.online

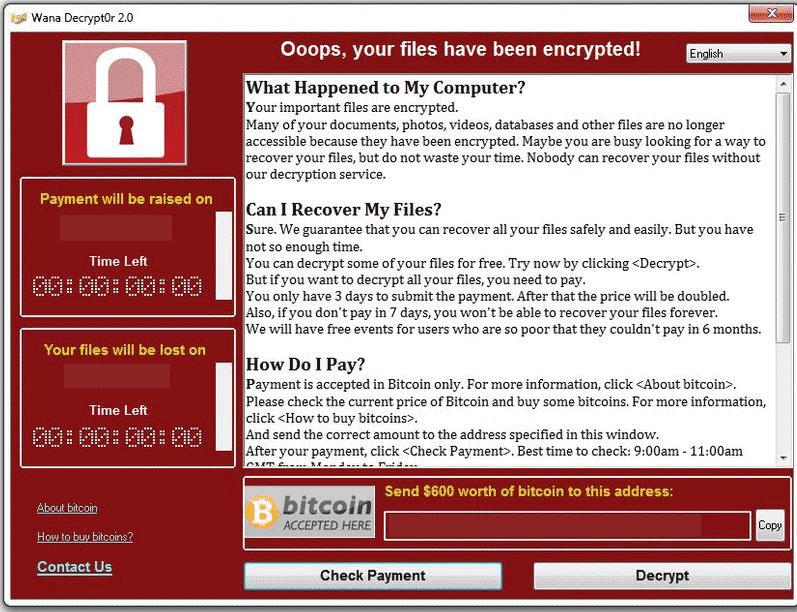

Защита Windows от вируса-шифровальщика Wana Decrypt0r

15.05.2017

itpro

Microsoft Patch Day

комментариев 12

Вероятно, из СМИ, все уже в курсе, что 12 мая по всему миру зафиксированы массовые заражения ОС Windows вирусом-шифровальщиком Wana decrypt0r 2.0 (WannaCry, WCry). Для атаки используется довольно свежая уязвимость в протоколе доступа к общим файлам и принтерам — SMBv1.

После заражения компьютера, вирус шифрует некоторые файлы (документы, почту, файлы баз) на жестком диске пользователя, меняя их расширения на WCRY. За расшифровку файлов вирус-вымогатель требует перевести 300$. Под угрозой в первую очередь находятся все ОС Windows, на которых отсутствует исправляющее уязвимость обновление, с включенным протоколом SMB 1.0, напрямую подключенные к Интернету и с доступным извне портом 445. Отмечались и другие способы проникновения шифровальщика в системы (зараженные сайты, рассылки). После попадания вируса внутрь периметра локальной сеть, он может распространяться автономно, сканируя уязвимые хосты в сети.

Обновления безопасности Windows для защиты от WannaCry

Уязвимость в SMB 1.0, эксплуатируемая вирусом, исправлена в обновлениях безопасности MS17-010, выпущенных 14 марта 2017 года. В том случае, если ваши компьютеры регулярно обновляются через Windows Update или WSUS, достаточно проверить наличие данного обновления на компьютере как описано ниже.

В том случае, если команда возвращает подобный ответ, значит патч, закрывающий уязвимость, у вас уже установлен.

ttp://support.microsoft.com/?kbid=4012213 MSK-DC2 Security Update KB4012213 CORPadmin 5/13/2017

Если команда ничего не возвращает, нужно скачать и установить соответствующее обновления. В том случае, если установлены апрельские или майские обновления безопасности Windows (в рамках новой накопительной модели обновления Windows), ваш компьютер также защищен.

Стоит отметить, что, несмотря на то что Windows XP, Windows Server 2003, Windows 8 уже сняты с поддержки, Microsoft оперативно выпустило обновление и дня них.

Совет. Прямые ссылки на патчи для исправления уязвимости под снятые с поддержки системы:

Windows XP SP3 x86 RUS — http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP3 x86 ENU — http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

Windows XP SP2 x64 RUS — http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows XP SP2 x64 ENU — http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86 RUS — http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x86 ENU — http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

Windows Server 2003 x64 RUS – http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2003 x64 ENU — http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows 8 x86 — http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

Windows 8 x64 — http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Отключение SMB v 1.0

Простым и действенным способом защиты от уязвимости является полное отключение протокола SMB 1.0 на клиентах и серверах. В том случае, если в вашей сети не осталось компьютеров с Windows XP или Windows Server 2003, это можно выполнить с помощью команды

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Статус атаки WCry

По последней информации, распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Как оказалось, в коде вирус была зашито обращение к этому домену, при отрицательном ответе вирус начинал шифрование документов. Судя по всему, таким способо разработчики оставили для себе возможность быстро приостановить распространение вируса. Чем воспользовался один из энтузиастов.

Естественно, авторам вируса ничего не мешает написать свежую версию своего творения под эксплойт ETERNALBLUE, и он продолжит свое черное дело. Таким образом, для предотвращения атак Ransom:Win32.WannaCrypt необходимо установить нужные обновления (и устанавливать их регулярно), обновить антивирусы, отключить SMB 1.0 (если применимл), и не открывать без необходимости порт 445 в Интернет.

И еще приведу ссылки на полезные статьи, позволяющие минимизировать вред и вероятность атаки шифровальщиков в Windows системах:

- Защита от шифровальщиков с помощью FSRM

- Блокировка вирусов с помощью Software Restriction Policies

- Восстановление файлов из теневых копий после заражения шифровальщиком

Источник: winitpro.ru