Многофакторная проверка подлинности для безопасного доступа к ресурсам

Защитите свою организацию от уязвимостей из-за потери или кражи учетных данных с помощью строгой проверки подлинности. Обеспечьте безопасность любого приложения одним простым действием.

Защита компании — сложная задача. Мы поможем упростить ее решение.

Управлять несколькими отдельными инструментами защиты может быть не так просто. Узнайте, как объединение поставщиков систем безопасности поможет вам сократить расходы на 60 %, устранить пробелы в покрытии и предотвратить даже самые изощренные атаки.

Что такое многофакторная проверка подлинности (MFA)?

Многофакторная проверка подлинности (MFA) добавляет к процессу входа еще один уровень защиты. Для доступа к учетным записям или приложениям пользователи проходят дополнительную проверку личности. Например, им нужно сканировать отпечаток пальца или ввести код, полученный по телефону.

Источник: www.microsoft.com

МФА сайты: что это такое и зачем они нужны | SEMANTICA

Что такое многофакторная аутентификация (MFA) и как она работает?

Многофакторная аутентификация (часто известная для краткости как MFA) относится к процессу подтверждения личности пользователя, который пытается войти на веб-сайт, приложение или другой тип ресурса, используя более одной части информации. Действительно, многофакторная аутентификация — это разница между вводом пароля для получения доступа к ресурсу и вводом пароля плюс одноразовый пароль (OTP) или пароль плюс ответ на секретный вопрос. Другим примером многофакторной аутентификации является ввод пароля плюс ответ на секретный вопрос.

Многофакторная аутентификация обеспечивает большую уверенность в том, что люди являются теми, за кого себя выдают, требуя от них подтверждения своей личности несколькими способами. Это, в свою очередь, снижает риск несанкционированного доступа к конфиденциальным данным. Многофакторная аутентификация требует, чтобы пользователи подтверждали свою личность несколькими способами. В конце концов, ввод украденного пароля для получения доступа — это одно; совсем другое — ввести украденный пароль, а затем потребуется дополнительно ввести OTP, который был отправлен на смартфон реального пользователя.

Многофакторная аутентификация может быть достигнута за счет использования любой комбинации двух или более факторов. Двухфакторная аутентификация — это другое название практики использования только двух факторов для проверки личности пользователя.

Как работает MFA?

MFA эффективна, потому что требует сбора дополнительной проверочной информации (факторов). Одноразовые пароли являются одним из механизмов многофакторной аутентификации, с которым потребители сталкиваются чаще всего (OTP). OTP — это коды от четырех до восьми цифр, которые вы часто получаете по электронной почте, SMS или с помощью какого-либо мобильного приложения.

Обзор бортового компьютера MFA+ Premium (MFD) на VW Passat B7

При использовании OTPS новый код будет создаваться через заранее определенные промежутки времени или всякий раз, когда отправляется запрос на аутентификацию. Код создается на основе начального значения, которое присваивается пользователю при первой регистрации, и некоторого другого компонента, который может быть просто увеличенным счетчиком или значением времени. Это начальное значение используется в сочетании с каким-либо другим фактором для генерации кода.

Три категории методов многофакторной аутентификации

Вообще говоря, техника многофакторной аутентификации подпадает под одну из этих трех категорий:

- Что-то, с чем вы знакомы: PIN-код, пароль или решение секретного вопроса

- Что у вас есть: OTP, токен, доверенное устройство, смарт-карта или значок

- Что-то, чем вы являетесь, например, ваше лицо, отпечаток пальца, сканирование сетчатки или другая биометрическая информация

Методы многофакторной аутентификации

Чтобы выполнить многофакторную аутентификацию, вам необходимо будет использовать по крайней мере один из следующих методов в дополнение к паролю.

Биометрия

Метод проверки, который зависит от аппаратного или программного обеспечения, способного распознавать биометрические данные, такие как отпечаток пальца человека, черты лица, сетчатку или радужную оболочку глаза.

Нажмите, чтобы утвердить На чьем-то смартфоне отображается уведомление, в котором пользователю предлагается коснуться экрана, чтобы принять или отклонить запрос на доступ к своему устройству.

Одноразовый пароль (OTP)

Набор символов, которые создаются автоматически и используются для аутентификации пользователя только для одного сеанса входа в систему или транзакции.

SMS-сообщение

Способ отправки одноразового пароля (OTP) на смартфон пользователя или другие устройства.

Аппаратный токен

Компактное портативное устройство, генерирующее OTP, которое иногда называют брелоком.

Программный токен

Токен, который существует не в форме физического токена, а скорее в виде программы, которую можно загрузить на смартфон или другое устройство.

Преимущества многофакторной аутентификации

Повышение уровня безопасности

Аутентификация, которая учитывает множество факторов, более безопасна. В конце концов, когда существует только один механизм защиты точки доступа, такой как пароль, все, что нужно сделать злоумышленнику, чтобы получить доступ, — это придумать способ угадать или украсть этот пароль. Это единственное, что нужно сделать, чтобы получить доступ. Однако, если для допуска дополнительно требуется второй (или, возможно, второй и третий) элемент аутентификации, тогда получить доступ становится намного сложнее, особенно если требуется что-то, что сложнее угадать или украсть, например, биометрические характеристики.

Обеспечение поддержки различных цифровых инициатив

Многофакторная аутентификация является ключевым фактором в современном деловом мире, где все больше компаний стремятся использовать удаленную рабочую силу, все больше клиентов хотят совершать покупки онлайн, а не в магазинах, и все больше компаний переносят приложения и другие ресурсы в облако. В наши дни может быть трудно обеспечить безопасность организационных ресурсов и ресурсов электронной коммерции. Многофакторная аутентификация может быть чрезвычайно полезным инструментом для оказания помощи в защите онлайн-взаимодействий и финансовых транзакций.

Есть ли какие-либо недостатки у многофакторной аутентификации?

Возможно создать менее легкодоступную среду при создании более безопасной — и это может быть недостатком (это особенно верно, поскольку нулевое доверие, которое рассматривает все как возможную угрозу, включая сеть и любые приложения или службы, работающие в ней, получает признание как безопасная среда).основа доступа). Ни один сотрудник не хочет тратить дополнительное время каждый день на устранение нескольких препятствий для входа в систему и доступа к ресурсам, и ни один потребитель не хочет, чтобы его замедляли многократные процедуры аутентификации. Цель состоит в том, чтобы найти баланс между безопасностью и удобством, чтобы доступ был безопасным, но не настолько обременительным, чтобы создавать чрезмерные трудности для тех, кто на законных основаниях нуждается в нем.

Роль аутентификации на основе рисков в многофакторной аутентификации

Одним из способов достижения баланса между безопасностью и удобством является увеличение или уменьшение требований к аутентификации в зависимости от риска, связанного с запросом доступа. Это то, что влечет за собой аутентификация на основе рисков. Риск может быть связан либо с тем, к чему осуществляется доступ, либо с тем, кто запрашивает доступ.

Риск, связанный с тем, к чему осуществляется доступ

Например, если кто-то ищет цифровой доступ к банковскому счету, это делается для инициирования денежного перевода или просто для проверки статуса существующего перевода? Или, если кто-то взаимодействует с веб-сайтом или приложением для онлайн-покупок, это делается для размещения заказа или для отслеживания хода текущей покупки? Для последнего может быть достаточно имени пользователя и пароля, но многофакторная аутентификация имеет смысл, когда на карту поставлен ценный товар.

Риск представляет лицо, запрашивающее доступ

Когда удаленный сотрудник или подрядчик изо дня в день ищет доступ к корпоративной сети из одного и того же города, на одном и том же ноутбуке, мало оснований предполагать, что это не тот человек. Но что происходит, когда однажды утром из Москвы неожиданно приходит запрос от Мэри из Миннеаполиса? Запрос на дополнительную аутентификацию оправдан из–за возможной опасности — это действительно она?

Будущее многофакторной аутентификации: Искусственный интеллект, машинное обучение и многое другое

Многофакторная аутентификация постоянно совершенствуется, чтобы обеспечить предприятиям доступ, который является более безопасным и менее неприятным для отдельных лиц. Биометрия — отличный пример этой концепции. Это более безопасно, поскольку украсть отпечаток пальца или лицо сложно, и это более удобно, потому что пользователю не нужно ничего запоминать (например, пароль) или прилагать какие-либо другие существенные усилия. Ниже приведены некоторые из текущих достижений в области многофакторной аутентификации.

Машинное обучение (ML) и искусственный интеллект (AI)

AI и ML могут использоваться для определения характеристик, которые указывают, является ли конкретный запрос доступа «нормальным» и, как таковой, не требует дополнительной аутентификации (или, наоборот, для распознавания аномального поведения, которое оправдывает его).

Быстрая онлайн-идентификация (FIDO)

Свободные и открытые стандарты Альянса FIDO служат основой для аутентификации FIDO. Это облегчает замену паролей для входа в систему с помощью безопасного и быстрого входа на веб-сайты и в приложения.

Аутентификация без пароля

Вместо того, чтобы использовать пароль в качестве основного средства проверки личности и дополнять его альтернативными методами, не использующими пароль, аутентификация без пароля полностью устраняет пароли.

Будьте уверены, что многофакторная аутентификация будет продолжать развиваться и развиваться в поисках методов, позволяющих людям показать, что они те, за кого себя выдают, — надежно и без необходимости перепрыгивать через бесконечное количество обручей.

Источник: 1csoft.ru

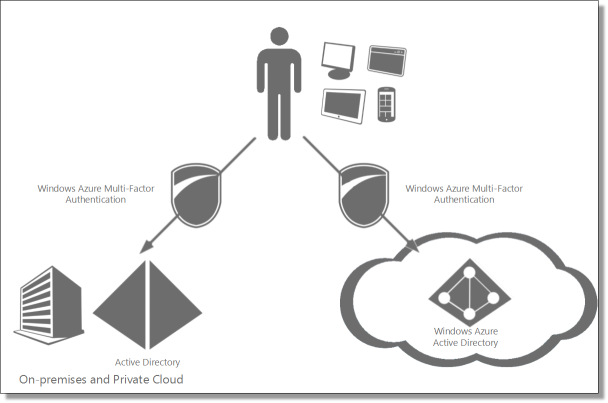

Обзор мультифакторной аутентификации в облаке Microsoft Azure

В систему безопасности Microsoft (тогда еще Windows) Azure недавно была внедрена новая функциональность – мультифакторная проверка подлинности. МПП, понятное дело, нужна для того, чтобы выстроить дополнительный контур защиты вокруг учетной записи либо облачных сервисов как Microsoft, так и решений сторонних компаний или приложений и сервисов, которые используют в качестве системы аутентификации сервис Microsoft Azure Active Directory. Можно защищать и локальную инфраструктуру – например, наш Multifactor Authentication Server можно интегрировать в контур RADIUS. Интересно? Под катом – описание решения ситуации, когда нам нужно защитить доступ в подписку Azure не только логином и паролем, и немного про то, куда идти за более сложными вещами.

Мультифакторная проверка подлинности Windows Azure предоставляет дополнительный слой проверки подлинности в дополнение к учетным данным пользователя. При этом многофакторную проверку подлинности можно использовать для защиты доступа как к расположенным on-premise, так и облачным приложениям. К возможным опциям мультифакторной проверки подлинности относятся:

• мобильные приложения,

• телефонные звонки

• текстовые сообщения,

Пользователи могут выбрать то, что им удобно, как самостоятельно, так и принудительно – администратор может это регламентировать. В контексте защиты локальных приложений мультифакторную проверку подлинности можно использовать для защиты VPN удаленного доступа, RADIUS, и Web-приложений с помощью специального SDK. Если облачное приложение использует Active Directory Federation Services, то разработчик может настроить синхронизацию с Windows Server Active Directory или другим каталогом LDAP. Что же касается других сервисов Microsoft, то мультифакторная проверка подлинности полезна для защиты доступа к Microsoft Azure, Microsoft Online Services, Office 365 и Dynamics CRM Online.

Давайте посмотрим, как приготовить многофакторную аутентификацию в Windows Azure.

Что нужно для того, чтобы повторить демо:

• Подписка Windows Azure — хватит триала: free trial

• Тенант Windows Azure Active Directory

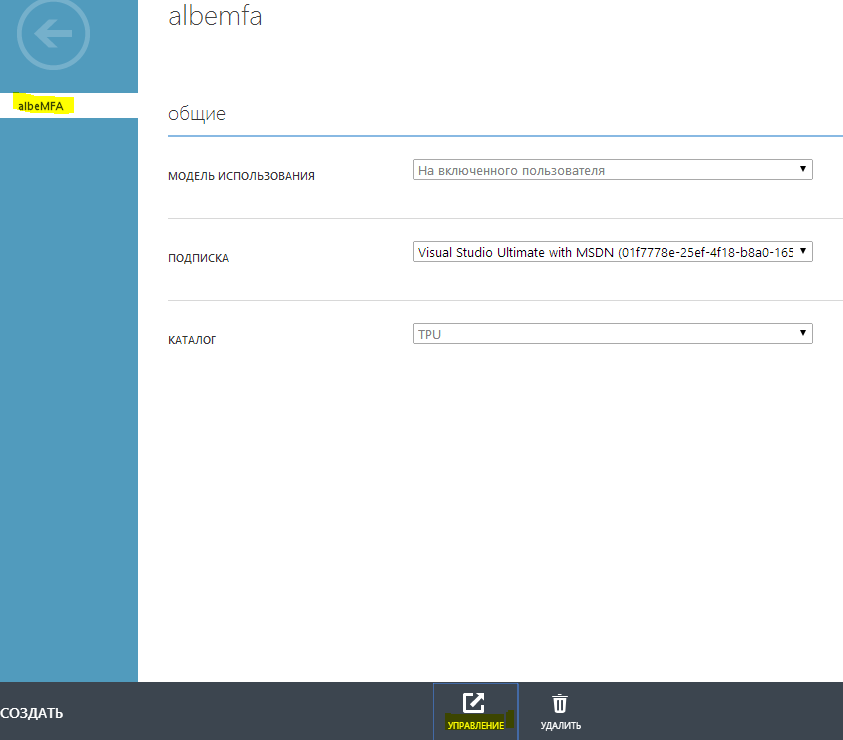

Сначала создадим провайдера MFA: на вкладке Active Directory на портале управления Azure перейдем на страницу ПОСТАВЩИКИ МНОГОФАКТОРНОЙ ПРОВЕРКИ ПОДЛИННОСТИ. Нажмем Создать, и введем данные — имя поставщика (логическое), «на включенного пользователя» и выберем каталог, к которому надо привязать поставщика. Теперь создадим нового пользователя на странице Пользователи — это нужно для того, чтобы активировать MFA, так как MFA не работает для Microsoft Account (только для организационных).

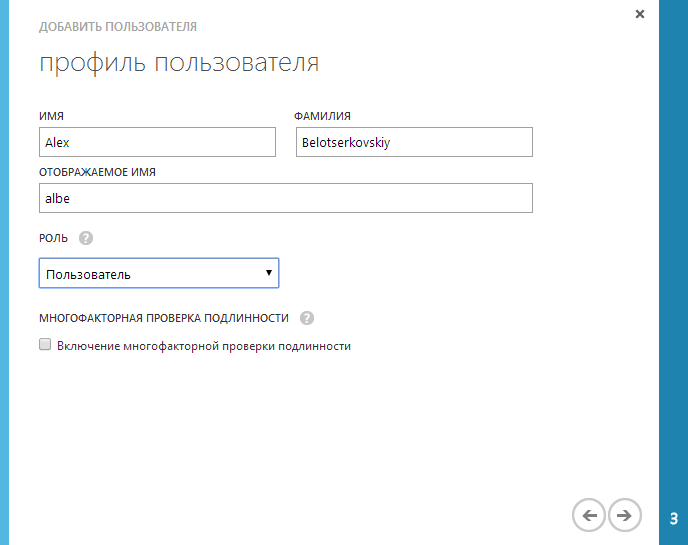

Добавление пользователя — процесс, состоящий из трех шагов: типа учетной записи пользователя…

… Его роли в организации и тенанте (установите роль глобального администратора и отметьте опцию включения многофакторной проверки подлинности)…

… и установке временного пароля.

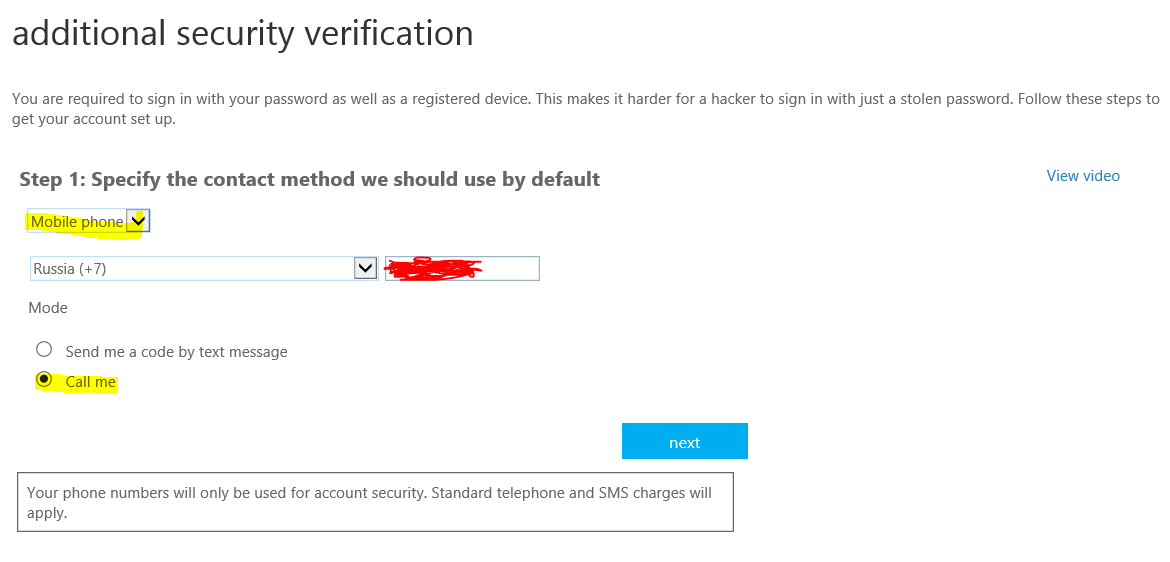

Создадим новый пароль и завершим настройку нового пользователя. Под этим пользователем и будем заходить в систему позже. После создания пользователя зайдите на его страницу и укажите мобильный телефон — обратите внимание, что также указывается код страны в выпадающем меню — не надо писать его в поле.

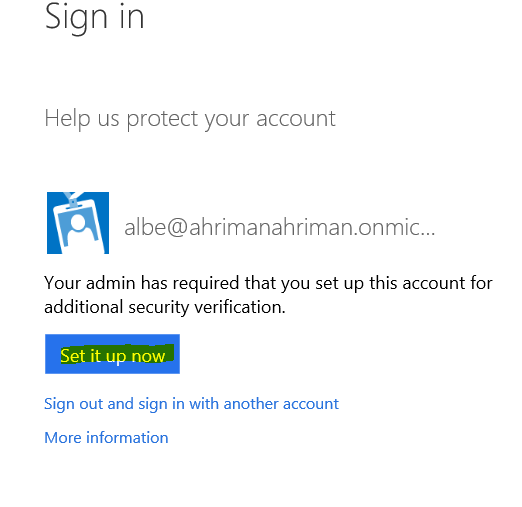

Отлично — инфраструктурные задачи для нашего простого сценария кончились. Теперь попробуем выйти с портала и снова зайти, но уже под новым пользователем. Появится новая опция — Set it up now, означающая, что администратор тенанта форсировал применение MFA для нашего пользователя.

На странице настройки MFA для нашего пользователя есть все нужные поля — выбор типа аутентификации, номер телефона, и выбор между СМС и звонком.

На следующей странице нам предложат верифицировать выбранный тип аутентификации. В нашем случае приятный женский голос по телефону расскажет, что надо нажать для того, чтобы пройти дополнительный контур безопасности. Попробуйте войти в аккаунт Azure под новой учетной записью – опыт тот же самый.

Посмотрим теперь на более сложные сценарии — использование MFA для каталога и On-Premise.

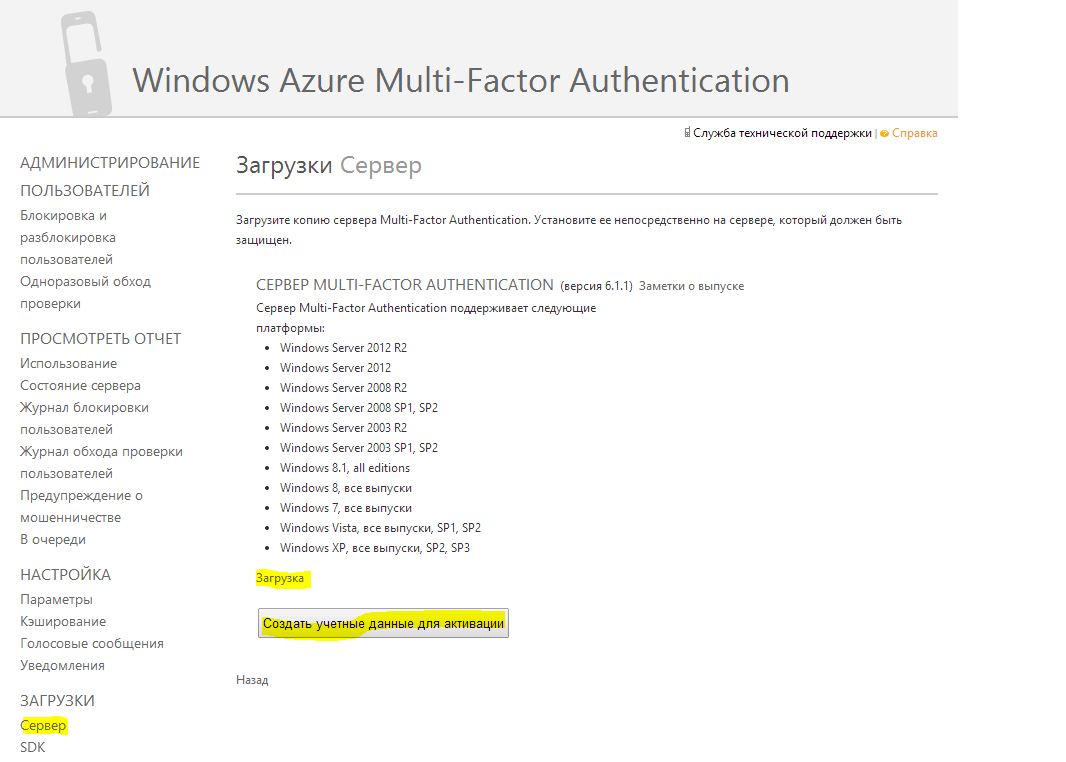

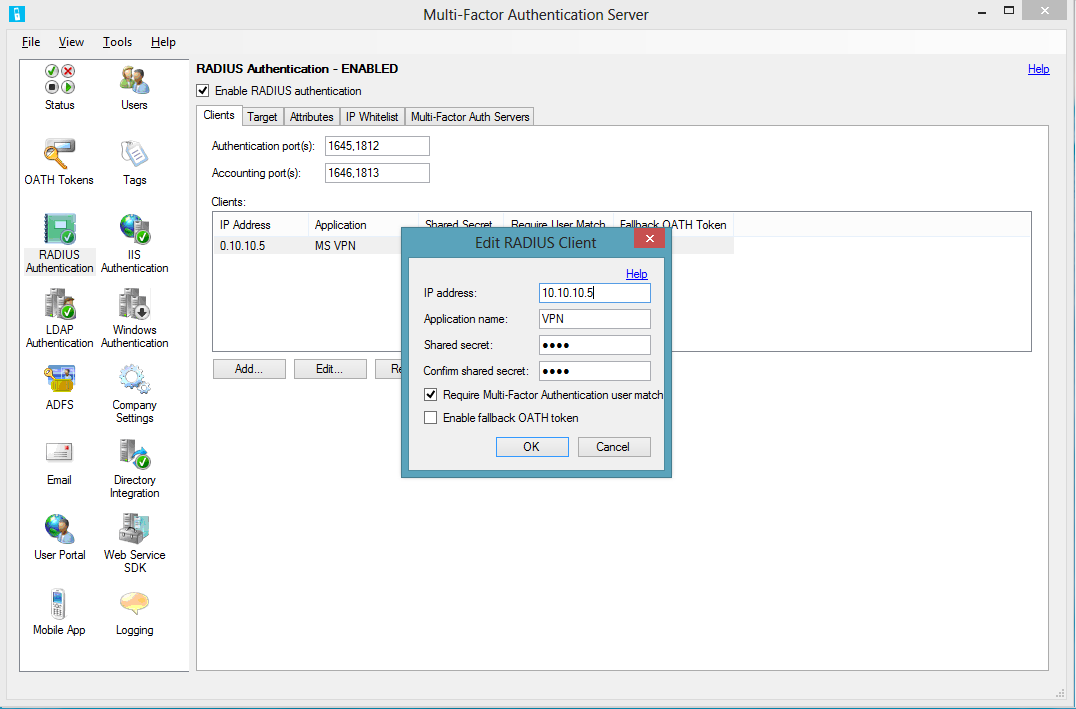

Для того, чтобы использовать MFA On-Premise — например, интегрировать с IIS, RADIUS, Windows auth или даже LDAP — нам нужно загрузить и установить Multi-Factor Authentication Server. Загружается он, если нажать на созданном ранее провайдере MFA, перейти на управление этим провайдером и нажать Сервер || Загрузка.

Пока загружается сервер, нажмем также «Создать учетные данные для активации» — они нужны будут для активации сервера после установки.

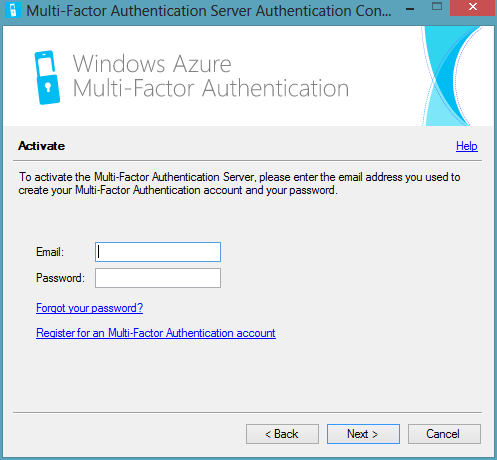

Установим и активируем сервер. Обратите внимание — пароль действует 10 минут после момента его создания, поэтому не затягивайте с процессом активации.

В процессе настройки сервера вы увидите множество интересных опций — например, на вкладке Applications можно настроить, какие сервисы и приложения будут защищены MFA.

Сервер MFA настроен на каталог AD по умолчанию, но перенастроить или добавить еще один каталог — совершенно не проблема — достаточно на вкладке Directory Integration выбрать Synchronization и нажать ADD, после чего настроить синхронизацию и периодичность ее проведения.

Еще одна, типично корпоративная полезность — это интеграция MFA с RADIUS для защиты VPN и прочих функциональностей типа Microsoft Unified Access Gateway, TMG или даже RDG. Настройка интеграции на вкладке RADIUS Authentication.

Резюме

Мы посмотрели на функцию Windows Azure Active Directory — Multi-Factor Authentication. Процесс ее настройки значительно упростился по сравнению с тем периодом, когда она только выходила в свет, и теперь не видится особых проблем по тому, чтобы настроить MFA как в простейших сценариях типа обеспечения дополнительного слоя безопасности для входа в подписку Windows Azure, так и в сложнейших корпоративных — интеграции с RADIUS. О других сценариях – позже.

- Azure

- Cloud

- authentication

- multi-factor authentication

- безопасность

- Блог компании Microsoft

- Информационная безопасность

- Microsoft Azure

Источник: habr.com

Что такое многофакторная аутентификация (MFA)

Вы слышали о двухфакторной аутентификации (2FA) и ее многочисленных преимуществах, но как насчет многофакторной аутентификации (MFA)? MFA может выходить за рамки СМС или приложения для аутентификации и может даже происходить без вашего ведома.

MFA может включать 2FA

Двухфакторная аутентификация является подмножеством многофакторной аутентификации. Таким образом, основное определение обоих по существу одно и то же. MFA просто означает, что ресурс (например, ваш компьютер или учетная запись в Интернете) защищен более чем одним типом учетных данных.

Причина использования MFA заключается в том, что существует экспоненциальное снижение вероятности того, что кто-то скомпрометирует все необходимые вам факторы аутентификации, особенно если они очень разные по своей природе.

Наиболее распространенным типом MFA является двухфакторная аутентификация с паролем и кодом, отправляемым с помощью текстовых SMS-сообщений или через специальное приложение для аутентификации, но различные сервисы смешивают и сопоставляют факторы по мере необходимости.

Типы MFA

Факторы аутентификации можно разделить на знания, имущество и врожденные уникальные атрибуты.

Факторы знаний включают пароли, PIN-коды, ответы на контрольные вопросы и т. д. Они часто наиболее уязвимы для компрометации, потому что их можно украсть или, в некоторых случаях, угадать с помощью перебора.

Факторами аутентификации, которыми вы владеете, являются такие объекты, как ключи, RFID-карты и устройства, такие как компьютеры и смартфоны. Чтобы скомпрометировать этот фактор, вам нужно либо украсть объект, либо сделать его точную копию без ведома владельца.

Врожденные факторы — это вещи, которые уникальны для вас, но не могут быть изменены. В основном это биометрические факторы, такие как ваши отпечатки пальцев или узоры радужной оболочки глаза, но они также могут включать сопоставление голоса, распознавание лиц и многие другие подобные параметры.

Скрытые факторы аутентификации

Существуют также факторы аутентификации, о которых вы даже не знаете, но которые незаметно используются для проверки вашего доступа. Например, GPS-местоположение вашего телефона, MAC-адрес вашего сетевого адаптера или отпечаток вашего браузера. Вы можете никогда не узнать, что это проверяется, но когда неавторизованный пользователь без этого скрытого фактора попытается получить доступ, он будет заблокирован.

Аутентификация на основе рисков

Скрытые факторы аутентификации связаны с аутентификацией на основе рисков. Это практика, когда вам обычно требуется только 2FA или даже один фактор для доступа к вашим ресурсам, но если происходит что-то необычное, требуются дополнительные факторы.

Возможно, вы находитесь в другой стране или пытаетесь войти в систему с компьютера, которым никогда раньше не пользовались. Система аутентификации выявляет нарушения ваших обычных шаблонов и принимает меры, запрашивая дополнительные доказательства того, что вы действительно тот, за кого себя выдаете.

Сколько факторов вам нужно

Если вы в настоящее время используете 2FA для защиты своих онлайн-аккаунтов или других ресурсов, должны ли вы использовать MFA с более чем двумя факторами? Вы, возможно, уже пользуетесь MFA, даже не подозревая об этом. Однако в некоторых случаях вам, возможно, захочется рассмотреть возможность добавления дополнительных факторов или изменения факторов, если это возможно.

Если вы используете коды подтверждения на основе SMS, вам следует подумать о переходе на приложение-аутентификатор, если сервис предлагает его. Благодаря способности хакера клонировать SIM-карты, SMS не является вторым фактором безопасности.

Имейте в виду, что, хотя добавление дополнительных факторов значительно повышает уровень безопасности контроля доступа, это также требует от вас дополнительной работы. Кроме того, если вы неправильно расставите некоторые из ваших факторов, вы можете получить значительные неудобства.

Таким образом, мы рекомендуем обычному пользователю придерживаться 2FA с несколькими резервными факторами на случай, если вы заблокированы или вам нужна дополнительная защита в сценариях с высоким риском. Некоторые менеджеры паролей могут помочь вам в этом, и вы должны использовать их в любом случае.

Источник: android-example.ru