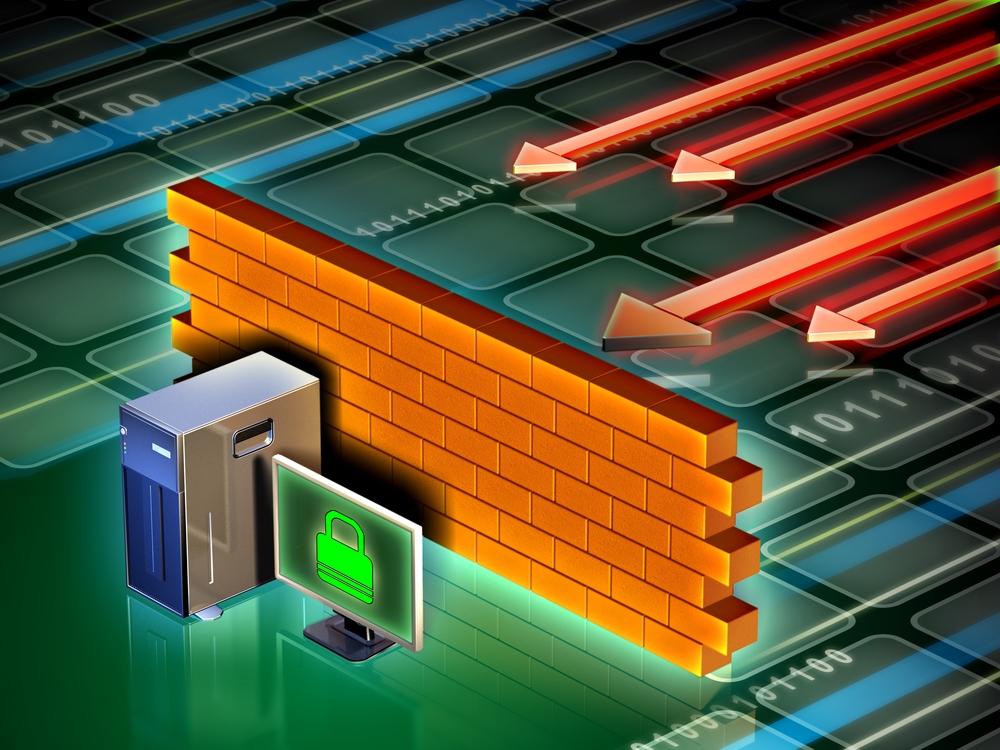

Сеть нуждается в защите от внешних угроз. Хищение данных, несанкционированный доступ и повреждения могут сказаться на работе сети и принести серьезные убытки. Используйте специальные программы и устройства, чтобы обезопасить себя от разрушительных воздействий. В этом обзоре мы расскажем об межсетевом экране и рассмотрим его основные типы.

Назначение межсетевых экранов

Межсетевые экраны ( МСЭ ) или файрволы — это аппаратные и программные меры для предотвращения негативных воздействий извне. Файрвол работает как фильтр: из всего потока трафика просеивается только разрешенный. Это первая линия защитных укреплений между внутренними сетями и внешними, такими как интернет. Технология применяется уже на протяжении 25 лет.

Необходимость в межсетевых экранах возникла, когда стало понятно, что принцип полной связности сетей больше не работает. Компьютеры начали появляться не только в университетах и лабораториях. С распространением ПК и интернета возникла необходимость отделять внутренние сети от небезопасных внешних, чтобы уберечься от злоумышленников и защитить компьютер от взлома.

UserGate HowTo #2: Все о межсетевом экране

Для защиты корпоративной сети устанавливают аппаратный межсетевой экран — это может быть отдельное устройство или часть маршрутизатора. Однако такая практика применяется не всегда. Альтернативный способ — установить на компьютер, который нуждается в защите, программный межсетевой экран. В качестве примера можно привести файрвол , встроенный в Windows.

Имеет смысл использовать программный межсетевой экран на корпоративном ноутбуке, которым вы пользуетесь в защищенной сети компании. За стенами организации вы попадаете в незащищенную среду — установленный файрвол обезопасит вас в командировках, при работе в кафе и ресторанах.

Как работает межсетевой экран

Фильтрация трафика происходит на основе заранее установленных правил безопасности. Для этого создается специальная таблица, куда заносится описание допустимых и недопустимым к передаче данных. Межсетевой экран не пропускает трафик, если одно из запрещающих правил из таблицы срабатывает.

Файрволы могут запрещать или разрешать доступ, основываясь на разных параметрах: IP-адресах, доменных именах, протоколах и номерах портов, а также комбинировать их.

- IP-адреса. Каждое устройство, использующее протокол IP, обладает уникальным адресом. Вы можете задать определенный адрес или диапазон, чтобы пресечь попытки получения пакетов. Или наоборот — дать доступ только определенному кругу IP-адресов.

- Порты. Это точки, которые дают приложениям доступ к инфраструктуре сети. К примеру, протокол ftp пользуется портом 21, а порт 80 предназначен для приложений, используемых для просмотра сайтов. Таким образом, мы получаем возможность воспрепятствовать доступу к определенным приложениям и сервисам.

- Доменное имя. Адрес ресурса в интернете также является параметром для фильтрации. Можно запретить пропускать трафик с одного или нескольких сайтов. Пользователь будет огражден от неприемлемого контента , а сеть от пагубного воздействия.

- Протокол. Файрвол настраивается так, чтобы пропускать трафик одного протокола или блокировать доступ к одному из них. Тип протокола указывает на набор параметров защиты и задачу, которую выполняет используемое им приложение.

Типы МСЭ

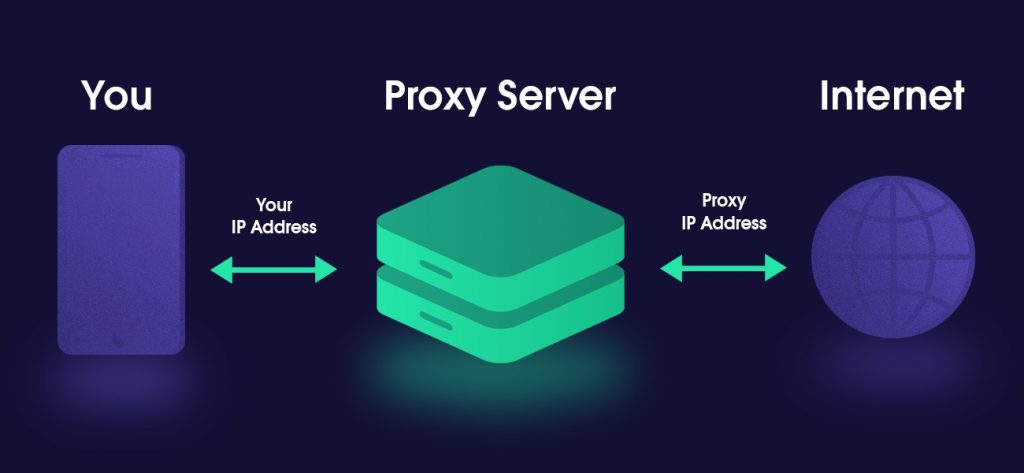

1. Прокси -сервер

Один из родоначальников МСЭ , который выполняет роль шлюза для приложений между внутренними и внешними сетями. Прокси -серверы имеют и другие функции, среди которых защита данных и кэширование . Кроме того, они не допускают прямые подключения из-за границ сети. Использование дополнительных функций может чрезмерно нагрузить производительность и уменьшить пропускную способность.

Межсетевые экраны | Курс «Компьютерные сети»

2. МСЭ с контролем состояния сеансов

Экраны с возможностью контролировать состояние сеансов — уже укоренившаяся технология. На решение принять или блокировать данные влияет состояние, порт и протокол. Такие версии следят за всей активностью сразу после открытия соединения и вплоть до самого закрытия. Блокировать трафик или не блокировать система решает, опираясь на установленные администратором правила и контекст. Во втором случае учитываются данные, которые МСЭ дали прошлые соединения.

3. МСЭ Unified threat management (UTM)

Комплексное устройство. Как правило, такой межсетевой экран решает 3 задачи:

- контролирует состояние сеанса;

- предотвращает вторжения;

- занимается антивирусным сканированием.

Порой фаерволы, усовершенствованные до версии UTM, включают и другой функционал, например: управление облаком.

4. Межсетевой экран Next-Generation Firewall (NGFW)

Ответ современным угрозам. Злоумышленники постоянно развивают технологии нападения, находят новые уязвимости, совершенствуют вредоносные программы и усложняют для отражения атаки на уровне приложений. Такой файрвол не только фильтрует пакеты и контролирует состояние сеансов. Он полезен в поддержании информационной безопасности благодаря следующим функциям:

- учет особенностей приложений, который дает возможность идентифицировать и нейтрализовать вредоносную программу;

- оборона от непрекращающихся атак из инфицированных систем;

- обновляемая база данных, которая содержит описание приложений и угроз;

- мониторинг трафика, который шифруется с помощью протокола SSL.

5. МСЭ нового поколения с активной защитой от угроз

Межсетевые экраны — виды и особенности

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

Прокси-сервер является одним из первых типов межсетевых экранов. Его основная функция — это функция шлюза. Через прокси выполняются косвенные запросы клиентов к другим сетевым службам. При отправке запроса на ресурс, расположенный на другом сервере, клиент вначале подключается к прокси-серверу.

Прокси подключается к нужному серверу и получает от него ответ, который возвращает клиенту. Предусматривается возможность изменения прокси-сервером ответов сервера с определенными целями. Proxy обеспечивает анонимность клиента и защиту от некоторых сетевых угроз.

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение.

Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне. Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файервол может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Источник: www.smart-soft.ru

На страже безопасности или что такое Firewall?

17 Марта 2022

Для решения проблем с утечками информации, несанкционированным доступом к данным, нарушениями в функционировании локальных сетей применяется технология межсетевых экранов (МСЭ), также известная как Firewall.

Технологии фаерволов: описание, преимущества и недостатки

Технически Firewall представляет собой программное обеспечение или аппаратно-программный комплекс, с помощью которого блокируется нежелательный трафик. При этом пропуск или блокировка трафика через межсетевой экран осуществляется по параметрам, установленным администратором.

К числу таких параметров относятся:

- IP-адреса, с которых можно запретить или разрешить получение пакетов. Также ставятся запреты и разрешения на списки IP-адресов;

- доменные имена веб-сайтов, которые могут быть внесены в список запрещенных на пропуск трафика;

- порты, блокировка или разрешение которых регулируют доступ к тем или иным сервисам и приложениям;

- протоколы, которые настраиваются для МСЭ специально для запрета или разрешения на пропуск трафика с конкретных протоколов.

При этом параметры могут задаваться как обособленно, так в тех или иных комбинациях.

Использование Firewall позволяет решить ряд задач по защите компьютеров и сетей, связанных с:

- ограничением и контролем доступа к слабо защищенным службам узлов сетей;

- регламентацией порядка доступа к службам;

- регистрацией и учетом «внешних» и «внутренних» попыток доступа к устройствам;

- установкой препятствий к получению информации о сетях и устройствах;

- трансляцией дезинформации о защищаемых сетях.

Однако у МСЭ имеется и недостаток — при его внедрении может потребоваться перестройка сетевой инфраструктуры. Чтобы этого не произошло, правильно проектировать топологию сети нужно на самых первых стадиях создания информационной системы.

Главная цель использования Firewall — защита информации и фильтрация трафика.

Типы межсетевых экранов

Как уже было сказано выше, Firewall встречаются либо в программном, либо в программно-аппаратном исполнении.

Программные МСЭ представляют собой специальный софт, предназначенный для установки на компьютеры и для защиты сетей от внешних угроз. Как правило, такие фаерволы используются в небольших офисах или на корпоративных компьютерах за пределами офисов.

Программные межсетевые экраны имеют ряд преимуществ, таких, как: хороший уровень защиты сети не только от внешних, но и от внутренних угроз; возможность разграничивать сегменты локальной сети без их разбивки на подсети; большой функционал (наличие балансировок нагрузки, IDS/IPS и других полезных инструментов). Кроме того, программный Firewall можно развернуть на уже существующем сервере.

Программно-аппаратные комплексы МСЭ (security appliance) используются в формате специальных устройств, работающих на базе ОС FreeBSD или Linux, или в виде модулей (коммутаторов компании JUNIPER и маршрутизаторов), относящихся к штатному сетевому оборудованию. Узкая специализация функционала таких устройств экономически оправдывает их применение.

Программно-аппаратные комплексы обладают следующими преимуществами:

- повышенной производительностью, обеспеченной направленностью ОС на осуществление конкретной функции;

- простотой в управлении и возможностью контроля security appliance как через стандартные (SNMP, Telnet), так и через защищенные (SSH, SSL) протоколы;

- высокой отказоустойчивостью и, как результат, повышенным уровнем защиты.

Также существует классификация Firewall на МСЭ пакетной фильтрации и МСЭ фильтрации на уровне приложений. Пакетные фаерволы (Packet-Filtering Firewall) фильтруют информацию, находящуюся в заголовках пакетов (данные о типе протокола, IP адресах отправителя и получателя, номерах портов отправителя и получателя), и по итогам проверки блокируют или пропускают трафик. Проверка выполняется по правилам, указанным в списке контроля доступа (ACL).

Фаерволы прикладного уровня (Application Firewall) работают по другой схеме: они блокируют вредоносные запросы при помощи информации о специфике приложений. Благодаря этому исключается прямое взаимодействие двух узлов. С помощью Application Firewall проводится аутентификация на пользовательском уровне, протоколируются трафик и сетевые события, а также скрываются IP-адреса хостов локальной сети. Прикладные и пакетные файрволы могут применяться и самостоятельно, и в комбинации.

Виды межсетевых экранов

В зависимости от того, какая технология фильтрации трафика применяется в межсетевых экранах, они делятся на несколько видов:

- прокси-серверы (Proxy Firewall), выполняющие функции шлюзов, через которые косвенные запросы клиентов направляются к другим сетевым службам. Основная задача прокси-сервера — обеспечение анонимности клиента и защита от сетевой угрозы. Кроме того, прокси может изменять ответы клиентов для тех или иных целей. Также с помощью proxy можно создать МСЭ на уровне приложения с полной информацией о самом приложении и частичной — о текущем соединении. Однако такая технология имеет свои минусы — запрет для шлюза ALG на обеспечение proxy для протокола UDP; ограниченное количество доступных серверов и возможностей масштабирования из-за необходимости применения прокси на каждом отдельном сервисе, низкая производительность и отказоустойчивость МСЭ;

- межсетевые экраны с контролем состояния сеансов, работающие с проведением анализа состояния порта и протокола. По результатам этого анализа файрвол пропускает либо блокирует трафик, причем пользуется не только правилами, созданными администратором, но и контекстными сведениями, собранными во время предыдущих соединений;;

- межсетевые экраны UTM (Unified threat management), которые сочетают функционал контент-фильтра, защиты от сетевых атак (IPS) и антивирусной защиты. МСЭ UTM существуют и как программные, и как программно-аппаратные комплексы. Во втором варианте в них, помимо центрального процессора, используются дополнительные процессоры, предназначенные для обработки контента (подозрительных пакетов и архивированных файлов), высокопроизводительных сетевых потоков и TCP-сегментов, для шифрования и трансляции сетевых адресов, для повышения производительности служб IPS, антивирусов и защиты от потерь данных. Программные компоненты таких систем отвечают за создание многоуровневых МСЭ, поддержку фильтрации URL и антиспама;

- межсетевые экраны нового поколения (Next-Generation Firewall, NGFW) — эти фаерволы предназначены для: защиты сетей от атакующих систем; зараженных опасным ПО; распознавания типов приложений на основе IPS; инспекции различного трафика, включая приложения; настройки точного контроля трафика на уровне приложений; инспекции трафика, шифруемого через SSL; поддержки постоянно обновляемых баз описаний приложений и угроз.

Кроме того, существуют МСЭ NGFW с активной защитой от угроз, которые, наряду с выполнением основных задач NGFW, учитывают контекст, ссылающийся на ресурсы с повышенными рисками, самостоятельно задают политики и порядок управления работой системы (что позволяет оперативно отражать сетевые атаки), коррелируют события на ПК и в сети, что делает более эффективным обнаружение подозрительной и отвлекающей вредоносной активности

Функциональность современных Firewall

Глубокий анализ сетевого трафика и сессий пользователей обеспечивается применением в современных фаерволах политики распознавания угроз, то есть правил для определения характера и механизма влияния этих угроз. При этом Firewall рассматриваются различные параметры трафика, включая уровень приложений (L7). В частности, изучаются адрес отправления трафика, объем передаваемых файлов, повторяющиеся в пакетах типы команд и паттерны.

Дополнительный метод защиты, применяемый современными Firewall — это проверка зашифрованного HTTPS и SSL-трафика. В таких случаях порядок проверки включает расшифровку трафика, его проверку на наличие указанных в политике угроз, шифровку и отправку получателю.

Кроме того, в МСЭ нового поколения используются системы предотвращения вторжений (IPS), проверяющие трафик на основе базы сигнатур, отслеживающие подозрительную активность и нейтрализующие атаки, и песочницы — изолированные среды для проверки потенциально опасного трафика, не прошедшего проверку по сигнатурам. Песочницы представляют собой виртуальные машины с типовым ОС, на которых воспроизводится взаимодействие файлов с системой.

Эти методы защиты позволяют устранять такие угрозы, как: присутствие потенциально опасных программ в пакетах трафика, в частности, в файлах с активным содержимым (документах PDF, Word, Excel, PowerPoint); эксплуатации уязвимостей, критерии которых также описаны в сигнатурах; фишинговые письма, для которых имеются отдельные базы данных уязвимостей, с перечислением критериев опасности контента.

Рекомендации по настройке межсетевых экранов

На практике для настройки фаервола используется утилита командной строки:

в стандартном интерфейсе управления. Чтобы понять, как работает эта утилита, нужно знать, как устроена ее архитектура:первый уровень iptables включает правила (которые состоят из условий, действий и счетчиков, отвечающих за проверку пакетов трафика), правила (которые бывают базовыми или задаются пользователем) объединяются в цепочки, а цепочки, обобщенные одной функцией, формируют таблицы.

Пользователю, которому необходимо настроить Firewall, понадобится работать с одной из таблиц iptables — Filter, которая отвечает за пропуск или блокировку пакета трафика — чтобы задать правила для трех цепочек: input (трафика, поступающего к роутеру или другому модулю), output (исходящего трафика) и forward (пропускаемого через роутер).

В процессе настройки МСЭ есть один нюанс. Чтобы упростить настроечные работы, нужно воспользоваться кнопкой Safe Mode, с помощью которой в таблицу фильтрации трафика вносятся все необходимые изменения. Внесенные изменения применяются после повторного нажатия этой кнопки. Важно помнить, что отключать интерфейс и фильтровать свои же пакеты нельзя — связь между интерфейсом и роутером прервется, и все придется начинать сначала.

К самой настройке есть два подхода — «разрешено все, что не запрещено» и «запрещено все, что не разрешено». Наиболее подходящий для фильтрации вариант лучше выбирать по ситуации.

Чтобы фаервол работал корректно, пользователю следует:

- дать разрешение на пропуск или блокировку трафика для сервисов Management (WinBox, SSH, в некоторых случаях WebFig), протоколов DHCP и DNS для внешних и внутренних интерфейсов, туннелей, OSPF, ICMP, NTP, Neighbor Discovery и SNMP. Из этого списка нужно выбрать все необходимое, а остальное закрыть;

- применить к трафику условия src/dst address, protocol, src/dst port, in/out interface, connection-state и действия accept (разрешено), drop (запрещено и уничтожено), reject (запрещено по причине reject with).

Для упрощения работы фаервола можно объединить несколько идентичных адресов или интерфейсов в списки, управляемые определенными правилами.

Собрать сервер

Собери свой сервер, под свои задачи и по минимальной цене!

Любой сервер можно сконфигурировать по-своему, изменив комплектующие или их количество на нужное Вам.

Источник: servergate.ru