Говоря о программно-аппаратной составляющей системы информационной безопасности, следует признать, что наиболее эффективный способ защиты объектов локальной сети (сегмента сети) от воздействий из открытых сетей (например, Интернета), предполагает размещение некоего элемента, осуществляющего контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Такой элемент получил название межсетевой экран (сетевой экран) или файрволл, брандмауэр .

Файрволл, файрвол, файервол, фаервол – образовано транслитерацией английского термина firewall.

Брандмауэр (нем. Brandmauer) – заимствованный из немецкого языка термин, являющийся аналогом английского «firewall» в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара).

Сетевой/межсетевой экран (МСЭ) – комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов по различным протоколам в соответствии с заданными правилами.

Межсетевой экран Зачем и как работает

Основной задачей межсетевого экрана является защита компьютерных сетей и/или отдельных узлов от несанкционированного доступа. Иногда межсетевые экраны называют фильтрами, так как их основная задача – не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Для того чтобы эффективно обеспечивать безопасность сети, межсетевой экран отслеживает и управляет всем потоком данных, проходящим через него. Для принятия управляющих решений для TCP/IP-сервисов (то есть передавать, блокировать или отмечать в журнале попытки установления соединений) межсетевой экран должен получать, запоминать, выбирать и обрабатывать информацию, полученную от всех коммуникационных уровней и от других приложений.

Межсетевой экран пропускает через себя весь трафик, принимая относительно каждого проходящего пакета решение: дать ему возможность пройти или нет. Для того чтобы межсетевой экран мог осуществить эту операцию, ему необходимо определить набор правил фильтрации. Решение о том, фильтровать ли с помощью межсетевого экрана пакеты данных, связанные с конкретными протоколами и адресами, зависит от принятой в защищаемой сети политики безопасности. По сути, межсетевой экран представляет собой набор компонентов, настраиваемых для реализации выбранной политики безопасности. Политика сетевой безопасности каждой организации должна включать (кроме всего прочего) две составляющие: политика доступа к сетевым сервисам и политика реализации межсетевых экранов.

Однако недостаточно просто проверять пакеты по отдельности. Информация о состоянии соединения, полученная из инспекции соединений в прошлом и других приложений – главный фактор в принятии управляющего решения при попытке установления нового соединения. Для принятия решения могут учитываться как состояние соединения (полученное из прошлого потока данных), так и состояние приложения (полученное из других приложений).

Таким образом, управляющие решения требуют, чтобы межсетевой экран имел доступ, возможность анализа и использования следующих факторов:

1. Cisco ASA Administrator. Что такое межсетевой экран?

- информации о соединениях – информация от всех семи уровней (модели OSI) в пакете;

- истории соединений – информация, полученная от предыдущих соединений;

- состоянии уровня приложения – информация о состоянии соединения, полученная из других приложений;

- манипулировании информацией – вычисление разнообразных выражений, основанных на всех вышеперечисленных факторах.

Типы межсетевых экранов

Различают несколько типов межсетевых экранов в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных межсетевые экраны подразделяются на:

- традиционный сетевой (или межсетевой) экран – программа (или неотъемлемая часть операционной системы) на шлюзе (устройстве, передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями (объектами распределённой сети);

- персональный межсетевой экран – программа, установленная на пользова-тельском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

В зависимости от уровня OSI, на котором происходит контроль доступа, сетевые экраны могут работать на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные, как stateful), когда отслеживаются сеансы между приложениями и не пропускаются пакеты, нарушающие спецификации TCP/IP, часто используемые в злонамеренных операциях – сканирование ресурсов, взломы через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных;

- прикладном уровне (или уровне приложений), когда фильтрация производится на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации на основании политик и настроек.

Фильтрация на сетевом уровне

Фильтрация входящих и исходящих пакетов осуществляется на основе информации, содержащейся в следующих полях TCP- и IP-заголовков пакетов: IP-адрес отправителя; IP-адрес получателя; порт отправителя; порт получателя.

Фильтрация может быть реализована различными способами для блокирования соединений с определенными компьютерами или портами. Например, можно блокировать соединения, идущие от конкретных адресов тех компьютеров и сетей, которые считаются ненадежными.

К преимуществам такой фильтрации относится:

- сравнительно невысокая стоимость;

- гибкость в определении правил фильтрации;

- небольшая задержка при прохождении пакетов.

- не собирает фрагментированные пакеты;

- нет возможности отслеживать взаимосвязи (соединения) между пакетами.?

Фильтрация на сеансовом уровне

В зависимости от отслеживания активных соединений межсетевые экраны могут быть:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

Межсетевые экраны с SPI позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и зачастую несовместимых со стандартными, stateless сетевыми экранами.

К преимуществам такой фильтрации относится:

- анализ содержимого пакетов;

- не требуется информации о работе протоколов 7 уровня.

- сложно анализировать данные уровня приложений (возможно с использованием ALG – Application level gateway).

Application level gateway, ALG (шлюз прикладного уровня) – компонент NAT-маршрутизатора, который понимает какой-либо прикладной протокол, и при прохождении через него пакетов этого протокола модифицирует их таким образом, что находящиеся за NAT’ом пользователи могут пользоваться протоколом.

Служба ALG обеспечивает поддержку протоколов на уровне приложений (таких как SIP, H.323, FTP и др.), для которых подмена адресов/портов (Network Address Translation) недопустима. Данная служба определяет тип приложения в пакетах, приходящих со стороны интерфейса внутренней сети и соответствующим образом выполняя для них трансляцию адресов/портов через внешний интерфейс.

Технология SPI (Stateful Packet Inspection) или технология инспекции пакетов с учетом состояния протокола на сегодня является передовым методом контроля трафика. Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного приложения посредника или proxy для каждого защищаемого протокола или сетевой службы.

Исторически эволюция межсетевых экранов происходила от пакетных фильтров общего назначения, затем стали появляться программы-посредники для отдельных протоколов, и, наконец, была разработана технология stateful inspection. Предшествующие технологии только дополняли друг друга, но всеобъемлющего контроля за соединениями не обеспечивали. Пакетным фильтрам недоступна информация о состоянии соединения и приложения, которая необходима для принятия заключительного решения системой безопасности. Программы-посредники обрабатывают только данные уровня приложения, что зачастую порождает различные возможности для взлома системы. Архитектура stateful inspection уникальна потому, что она позволяет оперировать всей возможной информацией, проходящей через машину-шлюз: данными из пакета, данными о состоянии соединения, данными, необходимыми для приложения.

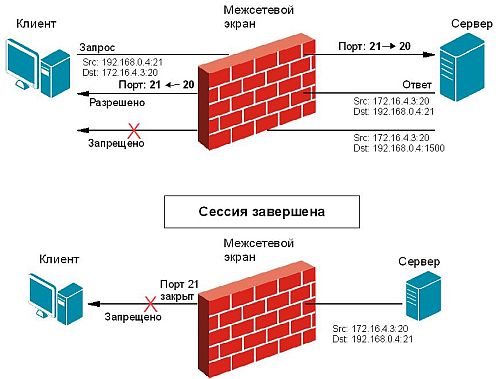

Пример работы механизма Stateful Inspection. Межсетевой экран отслеживает сессию FTP, проверяя данные на уровне приложения. Когда клиент запрашивает сервер об открытии обратного соединения (команда FTP PORT), межсетевой экран извлекает номер порта из этого запроса. В списке запоминаются адреса клиента и сервера, номера портов.

При фиксировании попытки установить соединение FTP-data, межсетевой экран просматривает список и проверяет, действительно ли данное соединение является ответом на допустимый запрос клиента. Список соединений поддерживается динамически, так что открыты только необходимые порты FTP. Как только сессия закрывается, порты блокируются, обеспечивая высокий уровень защищенности.

увеличить изображение

Рис. 2.12. Пример работы механизма Stateful Inspection с FTP-протоколом

Фильтрация на прикладном уровне

С целью защиты ряда уязвимых мест, присущих фильтрации пакетов, межсетевые экраны должны использовать прикладные программы для фильтрации соединений с такими сервисами, как, например, Telnet, HTTP, FTP. Подобное приложение называется proxy-службой , а хост, на котором работает proxy-служба – шлюзом уровня приложений.

Такой шлюз исключает прямое взаимодействие между авторизованным клиентом и внешним хостом. Шлюз фильтрует все входящие и исходящие пакеты на прикладном уровне (уровне приложений – верхний уровень сетевой модели) и может анализировать содержимое данных, например, адрес URL, содержащийся в HTTP-сообщении, или команду, содержащуюся в FTP-сообщении.

Иногда эффективнее бывает фильтрация пакетов, основанная на информации, содержащейся в самих данных. Фильтры пакетов и фильтры уровня канала не используют содержимое информационного потока при принятии решений о фильтрации, но это можно сделать с помощью фильтрации уровня приложений.

Фильтры уровня приложений могут использовать информацию из заголовка пакета, а также содержимого данных и информации о пользователе. Администраторы могут использовать фильтрацию уровня приложений для контроля доступа на основе идентичности пользователя и/или на основе конкретной задачи, которую пытается осуществить пользователь. В фильтрах уровня приложений можно установить правила на основе отдаваемых приложением команд. Например, администратор может запретить конкретному пользователю скачивать файлы на конкретный компьютер с помощью FTP или разрешить пользователю размещать файлы через FTP на том же самом компьютере.

К преимуществам такой фильтрации относится:

- простые правила фильтрации;

- возможность организации большого числа проверок. Защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, что снижает вероятность взлома с использованием «дыр» в программном обеспечении;

- способность анализировать данные приложений.

- относительно низкая производительность по сравнению с фильтрацией пакетов;

- proxy должен понимать свой протокол (невозможность использования с неизвестными протоколами)?;

- как правило, работает под управлением сложных ОС.

Сравнение аппаратных и программных межсетевых экранов

Для сравнения межсетевых экранов разделим их на два типа: 1-й – аппаратные и программно-аппаратные и 2-й – программные.

К аппаратным и программно-аппаратным межсетевым экранам относятся устройства, установленные на границе сети. Программные межсетевые экраны – это те, которые установлены на конечных хостах.

Основные направления, присущие и первому, и второму типам:

- обеспечение безопасности входящего и исходящего трафика;

- значительное увеличение безопасности сети и уменьшение риска для хостов подсети при фильтрации заведомо незащищенных служб;

- возможность контроля доступа к системам сети;

- уведомление о событиях с помощью соответствующих сигналов тревоги, которые срабатывают при возникновении какой-либо подозрительной деятельности (попытки зондирования или атаки);

- обеспечение недорогого, простого в реализации и управлении решения безопасности.

Аппаратные и программно-аппаратные межсетевые экраны дополнительно поддерживают функционал, который позволяет:

- препятствовать получению из защищенной подсети или внедрению в защищенную подсеть информации с помощью любых уязвимых служб;

- регистрировать попытки доступа и предоставлять необходимую статистику об использовании Интернет;

- предоставлять средства регламентирования порядка доступа к сети;

- обеспечивать централизованное управление трафиком.

Программные межсетевые экраны, кроме основных направлений, позволяют:

- контролировать запуск приложений на том хосте, где установлены;

- защищать объект от проникновения через «люки» (back doors);

- обеспечивать защиту от внутренних угроз.

Межсетевой экран не является симметричным устройством. Он различает понятия: «снаружи» и «внутри». Межсетевой экран обеспечивает защиту внутренней области от неконтролируемой и потенциально враждебной внешней среды. В то же время межсетевой экран позволяет разграничить доступ к объектам общедоступной сети со стороны субъектов защищенной сети. При нарушении полномочий работа субъекта доступа блокируется, и вся необходимая информация записывается в журнал.

Межсетевые экраны могут использоваться и внутри защищенных корпоративных сетей. Если в локальной сети имеются подсети с различной степенью конфиденциальности информации, то такие фрагменты целесообразно отделять межсетевыми экранами. В этом случае экраны называют внутренними.

Источник: intuit.ru

Межсетевой экран: как работает и защищает корпоративные сети

Хищение персональных данных и иной информации считается наиболее существенной угрозой для коммерческих, общественных и государственных организаций. Поэтому бизнесы и организации, которые обрабатывают чувствительную информацию, применяют так называемые МСЭ, или межсетевые экраны (файрволы, брандмауэры). Технически они представляют собой либо специализированные программы, либо аппаратно-программные системы.

Независимо от технической реализации или дополнительных настроек в задачи МСЭ входит ограничение поступления «нежелательного» трафика. Открытие/закрытие доступа во внутреннюю сеть определяет системный администратор организации. Чтобы упростить эту задачу, применяют правила, которые буквально за пару кликов определяют перечень разрешенных действий с конкретным ресурсом и позволяют быстро менять настройки.

Популярные варианты блокировки:

- IP-адрес . Закрывают доступ или, наоборот, принудительно открывают его для конкретной группы IP-адресов, одного указанного в настройках адреса.

- Домен . Вместо IP указывают доменное имя, если оно назначено для сервера, сайта и иного удаленного ресурса.

- Порт . Возможность указания номеров портов позволяет ограничивать подключение к указанным сервисам. Например, блокировка порта 80 запрещает открывать сайты компании (применяют в сочетании с фильтрацией по IP).

- Протокол . Межсетевой экран дает возможность блокировать трафик, передаваемый по одному или нескольким протоколам, например по UDP.

Перечисленные выше функции межсетевого экрана доступны и на облачных сервисах провайдера Timeweb Cloud.

Типы межсетевых экранов

Помимо набора правил и индивидуальных настроек, защиту корпоративных сетей организуют при помощи разных типов межсетевых экранов, аппаратных и программных . Их отличает способ блокировок-фильтрации, управления функционалом. Программный МСЭ – специализированный софт, устанавливаемый «поверх» операционки или встроенный в нее разработчиком на этапе сборки дистрибутива.

Решение отличается удобством и относительной дешевизной, поэтому его используют в частных компьютерах, локальных сетях, развернутых в домашних условиях или небольших офисах. Также оно актуально для корпоративной техники, используемой вне внутренней сети. Но в крупных сетях производительности таких МСЭ недостаточно, поэтому там под развертывание межсетевого экрана выделяют отдельную машину с мощным «железом».

Но второй вариант тоже имеет ограничения, если на отдельном сервере производят иные операции, требующие вычислительных мощностей. Использовать отдельный компьютер исключительно для блокировки трафика нерационально. Поэтому на крупных предприятиях более актуальны МСЭ для специализированного оборудования с установленной на них FreeBSD и Linux.

Назначение оборудования обычно ограничено возможностями межсетевого экрана , поэтому все их ресурсы нацелены на решение задач по блокировке трафика. Поэтому они экономически оправданы. На рынке представлены устройства в виде независимого блока или функционального модуля для маршрутизаторов, иных сетевых устройств. Преимущества программно-аппаратного варианта:

- Высокое быстродействие за счет выполнения только одной функции. Ресурсы комплекса не расходуются на запуск других приложений и «посторонние» расчеты.

- Простота управления и контроля по протоколу SNMP (Teleport, без шифрования) или SSH (с шифрованием).

- Хорошая надежность благодаря наличию специализированных аппаратных решений с программной поддержкой управления настройками.

Выпускают межсетевые экраны со специфическими задачами. Например, для организации прокси-серверов, МСЭ с контролирующей функцией, UTM, NGFW, включая типы с активной защитой. Рассмотрим базовые различия перечисленных категорий файрволов, функции и применяемых технологий межсетевых экранов .

Прокси-сервер

Один из распространенных вариантов МСЭ – прокси-сервер. Он представляет собой шлюз, через который прогоняют пакеты между внутренней сетью и внешними ресурсами. При подключении к любому ресурсу пользователь всегда обращается к прокси-серверу. И уже от него происходит запрос на соединение с внешним ресурсом. Ответ передается по обратной схеме – сначала на прокси и только затем на компьютер пользователя.

В зависимости от задач на уровне прокси-сервера возможно изменение запроса-ответа. Например, он гарантирует анонимность пользователя, защиту от ряда сетевых угроз. Последнее несколько ограничивает распространение технологии в корпоративном секторе. Все-таки современный бизнес требует максимальной, а не частичной защиты. Технология обладает следующим перечнем минусов в качестве эффективного файрвола:

- Не позволяет организовать прокси для протокола UDP.

- Каждый сервис требует развертывания отдельного proxy, а это усложняет масштабирование.

- Относительно низкая производительность МСЭ такого типа.

Также отмечают чувствительность системы к зависаниям операционки, отдельных приложений. Иногда они распространяются на «нижние» уровни сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Интерактивный тип МСЭ – система непрерывно анализирует поступающие на указанные порты данные с учетом используемого порта. И по результату дает сигнал либо о блокировании пакетов, либо об их пропуске через экран. Работа таких систем основывается на политиках, установленных специалистами предприятия. Но есть модели оборудования, поддерживающие анализ контекста, информации, взятой из прежних соединений.

Межсетевой экран UTM

Категория межсетевых экранов Unified Threat Management (UTM) появилась в результате апгрейда технологий блокировки сетевых атак. МСЭ такого типа начали использоваться в 2004 году, это позволило избавиться от проблем нового типа, появившихся вслед за возросшей популярностью интернета. Из наиболее ярких плюсов отмечают функционал:

- Контент-фильтр.

- Служба IPS.

- Антивирус.

Такой подход упрощает администрирование, т.к. позволяет управлять только одним устройством вместо двух и более, как, например, при использовании прокси-сервера. МСЭ реализуется двумя способами: программным или программно-аппаратным. В первом случае будет задействован только центральный процессор компьютера. Во втором – еще и дополнительные чипы с архитектурой, учитывающей специфику задач.

Так, выделяют отдельные модули на обработку контента, анализа сетевых пакетов, архивированных файлов с «подозрительным» содержимым. Независимый процессор в режиме реального времени обрабатывает TCP-сегменты, занимается шифрованием пакетов, трансляцией сетевых адресов. Для службы IPS, антивирусов и защиты от утраты информации также выделен отдельный чип. В случае программного решения возможно расширение функционала:

- Фильтрация URL.

- Кластеризация.

- Антиспам и пр.

Межсетевой экран нового поколения (NGFW)

Решения нового класса Next-Generation Firewall (NGFW) появилось из-за непрерывного роста профессионализма злоумышленников. Это вынуждает разработчиков дополнять типовой перечень функций межсетевого экрана новыми возможностями. К стандартным относят фильтр сетевых пакетов, поддержку VPN, инспекцию трафика, преобразование IP-адресов и портов. Более современные модели оборудования научились работать даже на уровне приложений.

Такое развитие технологии создает эффективный заслон для вредоносной активности. Новые МСЭ типа NGFW поддерживают функции:

- Непрерывно защищают сеть от хакерских атак, проникновения вредоносного ПО.

- Обладают всем функционалом, присущим первому поколению межсетевых экранов.

- Распознают приложения для последующего анализа на базе IPS.

- Инспектируют сетевой трафик с выделением пакетов отдельных приложений.

- Настраивают контроль трафика для ускорения обработки пакетов.

- Читают трафик, зашифрованный по методике SSL (в режиме реального времени).

- Обновляют базы, содержащие описание угроз, уязвимостей.

Перечисленные функции повышают уровень защищенности корпоративной сети от вредоносных программ нового типа и других типов онлайн-угроз.

NGFW с активной защитой от угроз

Более совершенным механизмом считается NGFW с активной защитой от угроз. Фактически такое оборудование является лишь модернизированным вариантом предыдущего поколения. Но оно дает возможность блокировать наиболее сложные хакерские атаки, которые не способны распознать МСЭ старого типа. Здесь также поддерживается:

- Система учитывает контекст, обнаруживает его на базе ресурсов, повышающих риски.

- Функции безопасности максимально автоматизированы, есть возможность самостоятельной установки правил, что заметно повышает производительность при блокировании атак.

- Корреляция событий на ПК и в сетевом окружении, повышающая эффективность в направлении выявления потенциально вредоносных приложений.

Файрволы NGFW с активной защитой имеют довольно простое управление благодаря внедрению унифицированного перечня политик.

Для чего нужен межсетевой экран

Ключевая задача МСЭ – блокировать трафик, которого не должно быть внутри корпоративной сети. Минимальный уровень защиты фирмы представляет собой исключение возможности сканирования сетевых ресурсов, инъекций вредоносного ПО, несанкционированного доступа к данным, в том числе персональным данным клиентов и персонала.

Типовые сценарии работы межсетевого экрана:

- Система предотвращает попадание во внутреннюю сеть «поддельного» трафика, который имитирует данные, например, от удаленного филиала.

- Происходит блокировка внешних ресурсов, от которых исходят атаки типа DDoS. Система препятствует зависанию, торможению внутренних сервисов.

- Контроль отправляемых данных из внутренней сети. Речь может идти о воспрепятствовании слива коммерческой информации, нежелательных рекламных рассылок, распространения вирусов, если одна из рабочих станций оказалась заражена.

Межсетевой экран иногда ставят внутри корпоративной сети, на ее отдельные сегменты, если они принадлежат подразделению, работающему с особо секретными данными. На связке с внешними ресурсами возможна установка дополнительного оборудования, выполняющего общие функции вроде перечисленных выше.

Ограниченность анализа межсетевого экрана

Несмотря на разнообразие типов межсетевых экранов, важно учитывать, что любой из них обладает относительно узкими возможностями работы с сетевым трафиком. Оценка возможна только для тех пакетов, которые реально идентифицировать. Если данные не получается распознать, система не способна действовать на основании заданных политик и теряет эффективность.

Например, при использовании протоколов, защищенных криптографией: IPsec, SSH, TLS, SRTP. Они исключают возможность фильтрации трафика с учетом правил, касающихся содержимого, на прикладном уровне. Есть риски ограниченного применения МСЭ, если конкретная модель системы «не понимает» применяемый механизм создания туннеля. Такие нюансы требуется учитывать при развертывании сетевых сервисов, предназначенных для защиты.

Выводы

Перед внедрением программно-аппаратного комплекса или программного решения рекомендуется сначала разобраться, для чего нужен межсетевой экран. Как только будет готов перечень политик, которые желательно иметь в системе защиты, определяют наиболее подходящий вариант МСЭ. Если нет возможности самостоятельно разбираться во внедрении и настройке комплекса, воспользуйтесь одним из готовых решений провайдера Timeweb Cloud .

Кстати, в официальном канале Timeweb Cloud собрали комьюнити из специалистов, которые говорят про IT-тренды, делятся полезными инструкциями и даже приглашают к себе работать.

Источник: timeweb.cloud

Межсетевой экран что это такое?

Всем привет Начну пожалуй с того, что вам повезло, знаете почему? Что такое межсетевой экран, то это я знаю не понаслышке, я уже с такой штукой знаком давно и вообще не представляю как мой комп может жить без этого. Поэтому поверьте мне, я смогу вам нормальным языком обьяснить что это за программа, смогу донести почему она так важна. Ну и надеюсь, что после моей этой заметки, вы себе тоже поставите межсетевой экран

Значит межсетевой экран это тоже самое что и брандмауэр, тоже самое что и фаервол, это все три названия одной и той же программы. Ну что, готовы к познаниям? Межсетевой экран это программа, которая занимается в основном одним делом, это контроль выхода программ в интернет. Чтобы понять как работает межсетевой экран, то представьте себе что сайты это машины, а фаервол это таможня.

Вот всё почти также. Каждая программа которая идет в интернет, она должна иметь разрешение на это. Если его нет, то фаервол будет вас спрашивать, можно ли программе пойти в интернет. Вернее фаервол должен спрашивать

В винде уже в принципе есть встроенный фаервол, но как-то так пошло поехало, что его за серьезную программу не воспринимают. Не знаю какой он на самом деле, я им не пользовался особо, но вроде бы он реально работает, особенно в новых версиях виндовс.

Так вот, фаервол контролирует каким программам можно идти в интернет, а каким нельзя. Обычно он или вас спрашивает или сам решает. Если мне не изменяет память, то например фаервол Аваста при настройках по умолчанию спрашивать вас будет только в том случае, если программа капец какая неизвестная. Программы типа Мозиллы, Хрома, Скайпа, то эти программы обычно фаерволу знакомы и он не спрашивает вас можно ли им идти в интернет, ибо понимает, что проги эти норм. А вот если какая-то неизвестная программа, то фаервол вас спросит.

Есть миф, что фаервол нужно настраивать, что это дело нужно уметь делать, и что это не под силу новичку. Нет ребята, это реально миф и не более. Хотя смотря с какой стороны посмотреть, например если использовать Касперского, Аваст, то да, там может и многовато всяких настроек, среди которых можно запутаться. Хотя вроде все равно несложно.

Но вот лично я использую фаервол Outpost, там все просто. Вообще в фаерволе есть списки, то есть список разрешенных программ и список запрещенных программ для доступа в интернет. Эти списки можно вручную редактировать.

Так вот, почему фаервол по моему мнению ОЧЕНЬ ПОЛЕЗНАЯ ШТУКА и почему я призываю вас не игнорировать его. Смотрите, я расскажу на своем примере, я использую Outpost Firewall, который увы, уже не поддерживается (капец как неприятно). В этом фаерволе минимум настроек, сам фаервол работает на уровне драйвера, то есть как бы надежный.

И тут есть тоже списки, кому можно идти в интернет, кому нельзя. Но главное это то, что здесь есть режимы работы, то есть присутствует режим обучения, режим блокировки и режим разрешать все. Вот как настроено у меня: я поставил винду, поставил потом фаервол, он чистый, то есть списки программ чистые. Настроил фаервол, это несложно, настроек там мало.

И вот я СРАЗУ ПЕРЕКЛЮЧАЮ ФАЕРВОЛ В РЕЖИМ БЛОКИРОВКИ. Далее я отключаю АВТОМАТИЧЕСКОЕ РАЗРЕШЕНИЕ ДОСТУПА В ИНТЕРНЕТ для нормальных программ типа Скайпа, Мозиллы, Хрома. То есть по сути в этом режиме фаервол вообще никого не пускает в интернет и даже когда сам интернет вроде как подключен, то по факту доступ в него заблокирован для всех!

И вот теперь самое главное. Я просто беру и ВРУЧНУЮ ЗАНОШУ ВСЕ СВОИ ПРОГРАММЫ в список разрешенных программ, самих прог то ведь не оч много! Я вношу в том числе и процесс svchost.exe в этот список, чтобы винда могла обновляться. В итоге что мы имеем? Я занес все программы, которыми пользуюсь. Если что, я всегда могу внести еще какую-то программу.

Всему остальному доступ в интернет блокирован. Что мне это все дает? Я четко знаю кому есть доступ в интернет. Никакая другая программа его не получит, в том числе и вредоносная программа, трояны, или просто подозрительные программы. Все это будет автоматически блокироваться.

Для меня это очень важно. Никакой вирус, даже при большом желании, не сможет вынести из компьютера какие-то данные. Ничего и никто не сможет украсть с моего компа что-то. Смогут сделать только те программы, которым я разрешил доступ в сеть. Но вряд ли Хром или Мозилла будут что-то красть, все таки это известные программы на мировом уровне Вот список моих разрешенных программ:

Если нажать два раза по какой-то проге, то можно выбрать блокировать ей доступ в интернет или разрешить:

В самом фаерволе Outpost Firewall я могу удобно наблюдать за сетевой активностью разрешенных программ:

Если будет выставлен режим разрешить все или авто-обучения, то я тут увижу вообще все процессы, которые используют интернет

Если вы думаете что я рекламирую Outpost Firewall, то вы ошибаетесь, зачем мне это делать? Он уже не развивается, его технологии типа купил Яндекс. То есть он уже все, ушел в прошлое.. Хорошие ли антивирусы с фаерволом, такие как Касперский, Аваст, ну там еще какие-то. Ну а почему они плохие?

Думаю что также достаточно неплохие. Но мне нравится Outpost Firewall, я уже с ним дружу несколько лет и знаю его как своих пять пальцев..

Можно ли обойтись без фаервола, если есть антивирус? Ну смотрите ребята, во-первых многие антивирусы уже содержат в себе межсетевой экран. Во-вторых антивирус как бы и фаервол это немного разные программы, хотя они и находятся в категории безопасность. Фаервол контролирует доступ, а антивирус уже разбирается с вирусами на компе. Когда они работают вместе, то конечно это лучшая защита. Обычно антивирус, который содержит в себе межсетевой экран, то он имеет в своем названии еще такое как Internet Security, думаю вам это знакомо

В принципе вот и все на этом ребята. Мой вам совет, хотя да, я знаю что наверно вы этого и не сделаете, но все же: познакомьтесь с фаерволом. Например Outpost Firewall очень легкий и эффективный, настроек мало да и вообще супер фаервол, как мне кажется.. То что он не поддерживается, то я думаю пока это не критично, ибо фаерволу, в отличии от антивируса, не нужны сигнатурные базы. Он должен просто ЧЕТКО РАБОТАТЬ. Желаю вам удачи, все у вас будет хорошо

Источник: virtmachine.ru