Роман Олегович Максименко

Описываются понятия и типы шпионского программного обеспечения. В статье приведены функции и цели шпионского программного обеспечения. Анализируются возможные способы проникновения шпионского программного обеспечения в систему. Рассматривается поведение шпионского программного обеспечения в системе.

Описываются признаки нахождения в системе шпионского программного обеспечения. Рассматриваются способы и средства обнаружения шпионского программного обеспечения. Анализируются плюсы и минусы различных способов противодействия шпионскому программному обеспечению. Рассматриваются методы и средства противодействия угрозам со стороны шпионского программного обеспечения.

Выделяются способы борьбы антишпионских программ со шпионским программным обеспечением и описываются их преимущества и недостатки. Сформирован список действий, делает защиту от шпионского программного обеспечения максимально продуктивной.

SPYWARE AND METHODS AGAINST IT

Polina A. Zviagintcheva

Шпионские устройства: прослушка, слежка, кодграбберы и методы защиты

Roman O. Maksimenko

The concepts and types of spyware are described. The article describes the functions and purposes of spyware. Possible ways of penetrating spyware into the system are analyzed. The behavior of spyware in the system is considered. Descriptions of the presence of spyware in the system are described. Methods and means for detecting spyware are discussed.

The pros and cons of various ways of countering spyware are analyzed. Methods and means of countering threats from spyware are discussed. The ways of fighting anti-spyware programs with spyware are outlined and their advantages and disadvantages are described. Formed a list of actions, makes protection against spy-ware as productive as possible.

Вопросы безопасности и конфиденциальности находятся в центре внимания, как никогда раньше. Новые вирусы, угрозы, связанные с программными ошибками и различными формами вредоносного программного обеспечения, ежедневно угрожают целостности нашим данным. Большинство из этих угроз существуют уже довольно долгое время, но в последние годы все больше и больше угрожает новый тип угрозы: угроза шпионских программ.

Шпионское программное обеспечение(Spyware) — это программное обеспечение, которое предназначено для сбора информации в системе без ведома пользователя и которое может отправлять такую информацию другому субъекту без согласия потребителя. Шпионское программное обеспечение(ПО), в основном, подразделяется на четыре типа: системные мониторы, трояны, рекламное ПО и программы отслеживания.

Шпионское ПО используется для отслеживания и хранения действий интернет-пользователей в Интернете и показа всплывающих объявлений. Некоторые шпионские программы, такие как клавиатурные шпионы, могут быть установлены владельцем общего, корпоративного или общедоступного компьютера намеренно, чтобы контролировать пользователей. Хотя термин «шпионское ПО» предлагает программное обеспечение, которое контролирует вычисления пользователя, функции шпионских программ могут выходить за рамки простого мониторинга. Spyware может собирать практически любые данные, включая личную информацию, такую как привычки к интернет-серфингу, учетные записи пользователей и информацию о банковских или кредитных счетах. Spyware также может препятствовать пользовательскому управлению компьютером, устанавливая дополнительное программное обеспечение.

КАК СКРЫТЬСЯ ОТ ГОСУДАРСТВА: МЕТОД СНОУДЕНА

Некоторые программы-шпионы могут изменять настройки компьютера, что может привести к медленным скоростям подключения к Интернету, несанкционированным изменениям в настройках браузера или изменениям настроек программного обеспечения. Иногда шпионские программы распространяются вместе с подлинным программным обеспечением и могут исходить от вредоносного веб-сайт. В ответ на появление шпионских программ возникла индустрия в борьбе с программным обеспечением для защиты от шпионских программ. Запуск антишпионского программного обеспечения стал широко признанным элементом компьютерной безопасности, особенно для компьютеров под управлением Microsoft Windows. В ряде юрисдикций приняты антишпионские законы, которые обычно нацелены на любое программное обеспечение, которое тайно установлено для управления компьютером пользователя [1-5].

Способы проникновения шпионского программного обеспечения

Шпионское ПО не обязательно распространяется так же, как вирус или червь, поскольку зараженные системы обычно не пытаются передавать или копировать программное обеспечение на другие компьютеры. Вместо этого программа-шпион устанавливает себя в систему, обманывая пользователя или используя уязвимости программного обеспечения.

Spyware может попытаться обмануть пользователей, объединив себя с нужным программным обеспечением. Некоторые авторы шпионских программ заражают систему через дыры безопасности в веб-браузере или в другом программном обеспечении.

Когда пользователь переходит на вебстраницу, управляемую автором шпионского ПО, страница содержит код, который атакует браузер и заставляет загружать и устанавливать программы-шпионы. Установка шпионского ПО часто включает в себя Internet Explorer. Его глубокая интеграция со средой Windows делает ее уязвимой для атаки. Internet Explorer также служит точкой входа для программ-шпионов в виде объектов-помощников браузера, которые изменяют поведение браузера для добавления панелей инструментов или для перенаправления трафика [6,7].

Программа-шпион редко одна на компьютере: зараженная машина обычно имеет несколько инфекций. Пользователи часто замечают нежелательное поведение и ухудшение производительности системы. Инфекция шпионских программ может создать значительную нагрузку на центральный процессор(ЦП), использование диска и сетевой трафик.

Также часто встречаются проблемы со стабильностью, такие как замораживание приложений, невозможность загрузки и общесистемные сбои. В некоторых случаях шпионское ПО даже не проявляется. Пользователи предполагают, что проблемы производительности связаны с неисправным оборудованием, проблемами установки Windows или другой неисправностью.

В некоторых случаях, чтобы очистить систему от заражения шпионским ПО может потребоваться чистая переустановка всего программного обеспечения. Кроме того, некоторые типы программ-шпионов отключают программные брандмауэры и антивирусные программы и / или уменьшают настройки безопасности браузера, которые еще больше открывают систему для дальнейших инфекций.

Некоторые программы-шпионы отключают или даже удаляют конкурирующие программы-шпионы, так как большое количество шпионского ПО повышает вероятность, что пользователи обнаружат его и предпримут меры для удаления программ. Кейлоггеры(клавиатурные шпионы) иногда являются частью пакетов вредоносных программ, загружаемых на компьютеры без ведома владельцев.

Кейлоггеры могут быть в открытом доступе в Интернете или являться коммерческими, или частными приложениями. Большинство клавиатурных шпионов позволяют захватывать не только нажатия клавиш клавиатуры, но также могут собирать снимки экрана с компьютера. Обычный пользователь Windows имеет административные привилегии, в основном для удобства. Из-за этого любая программа, которую пользователь запускает, имеет неограниченный доступ к системе. Как и в случае с другими операционными системами, пользователи Windows могут следовать принципу

наименьших привилегий и использовать учетные записи, отличные от администратора. В качестве альтернативы, они также могут уменьшить привилегии определенных уязвимых процессов, связанных с Internet, таких как Internet Explorer. Когда программе требуются административные привилегии, всплывающее окно «Контроль учетных записей пользователей» будет предлагать пользователю разрешить или запретить действие [8-10].

Способы обнаружения шпионского программного обеспечения

Для обнаружения программ-шпионов пользователи компьютеров обнаружили несколько методов, полезных в дополнение к установке антишпионских программ. Многие пользователи установили веб-браузер, отличный от Internet Explorer, например, Mozilla Firefox или Google Chrome.

Хотя браузер не является полностью безопасным, Internet Explorer подвержен большему риску заражения шпионскими программами из-за своей большой базы пользователей, а также уязвимостей, таких как ActiveX. Некоторые интернет-провайдеры, использовали другой подход к блокированию программ-шпионов: они используют свои сетевые брандмауэры и веб-прокси для блокирования доступа к вебсайтам, которые, как известно, устанавливают шпионское ПО.

Отдельные пользователи могут также установить брандмауэры из разных компаний. Они контролируют поток информации, поступающей на сетевой компьютер, и обеспечивают защиту от шпионских и вредоносных программ. Шпионское ПО может быть установлено через определенные условно бесплатные программы, предлагаемые для загрузки. Загрузка программ только из авторитетных источников может обеспечить некоторую защиту от этого источника атаки [11,12].

Для борьбы с растущим распространением программ-шпионов был разработан ряд коммерческих решений. Например, как AdAware, так и SpyBot являются популярными инструментами, которые могут удалять большое количество программ-шпионов.

Проблема с существующими инструментами обнаружения шпионских программ заключается в том, что они используют сигнатуры для обнаружения известных экземпляров шпионских программ. Таким образом, они требуют частого обновления базы данных и не могут идентифицировать ранее невидимые образцы.

Чтобы устранить ограничения обнаружения вредоносных программ на основе сигнатур, были предложены методы, основанные на поведении. Эти методы пытаются охарактеризовать поведение программы, таким образом, который не зависит от его двоичного представления. Делая это, можно обнаружить целые классы вредоносных программ. Примером использования характеристик поведения для обнаружения вредоносного кода является Strider Gatekeeper от Microsoft [13,14].

Методы защиты от шпионского программного обеспечения

Поскольку увеличилась угроза шпионских программ, для ее противодействия возник ряд методов. К ним относятся программы, предназначенные для

удаления или блокировки программ-шпионов, а также различные пользовательские методы, которые уменьшают вероятность получения шпионских программ в системе. Тем не менее, шпионское ПО остается серьезной угрозой для пользователей. Когда большое количество шпионских программ заражает систему, единственным средством может быть резервное копирование пользовательских данных и полная переустановка операционной системы.

Антишпионские программы могут бороться с программами-шпионами двумя способами:

1. Они могут обеспечить защиту в режиме реального времени способом, подобным антивирусной защите: они сканируют все входящие сетевые данные для шпионских программ и блокируют любые обнаруженные угрозы.

2. Программы для защиты от шпионских программ могут использоваться исключительно для обнаружения и удаления программ-шпионов, которые уже были установлены в компьютер. Этот вид антишпионских программ часто может быть установлен для сканирования по регулярному графику. Такие программы проверяют содержимое реестра Windows, файлов операционной системы и установленных программ, а также удаляют файлы и записи, которые соответствуют списку известных программ-шпионов [15,16].

Защита в режиме реального времени от шпионских программ работает одинаково с антивирусной защитой: программное обеспечение сканирует файлы на диске во время загрузки и блокирует активность компонентов, которые, как известно, представляют собой шпионское ПО. Более ранние версии антишпионских программ были сосредоточены главным образом на обнаружении и удалении.

Как и большинство антивирусных программ, многие антишпионские / рекламные инструменты требуют часто обновляемой базы данных угроз. По мере выпуска новых программ-шпионов разработчики антишпионских программ обнаруживают и оценивают их, добавляя в список известных программ-шпионов, что позволяет программному обеспечению обнаруживать и удалять новые шпионские программы.

В результате антишпионское программное обеспечение имеет ограниченную полезность без регулярных обновлений. Обновления могут быть установлены автоматически или вручную. Популярным распространенным средством для удаления шпионских программ является HijackThis, который сканирует определенные области операционной системы Windows, в которых часто находится программа-шпион, и представляет список элементов для удаления вручную. Если программа-шпионы не заблокирована и ей удается установить себя, она может противостоять попыткам удаления себя.

Некоторые программы работают в парах: когда антишпионский сканер завершает один запущенный процесс, другой перезапускает убитую программу. Аналогично, некоторые шпионские программы будут обнаруживать попытки удаления ключей реестра и немедленно добавлять их снова. Как правило, загрузка зараженного компьютера в безопасном режиме позволяет антишпионской программе с большей вероятностью обезвредить шпионское ПО.

Важно понимать, что нельзя быть полностью защищенным от программ-шпионов. Проанализировав режимы и способы работы антишпионского программного обеспечения, можно сделать вывод, что для максимальной защиты от шпионского программного обеспечения необходимо использовать комплекс средств защиты и проводить мониторинг и анализ работы системы [17,18].

Для максимального контроля системы и защиты от шпионского программного обеспечения сформирован следующий список, того как контролировать свою систему и проверять признаки наличия программ-шпионов в системе:

1. Программы антишпионы. Программы антишпионы ищут сигнатуры или трассировки, которые относятся к определенному программному обеспечению шпиона. Некоторые просто выполняют сканирование текстовой строки, чтобы найти их, а другие фактически извлекают и пытаются удалить шпионское ПО.

2. Системные ресурсы. Плохо написанное программное обеспечение шпиона почти всегда потребляет большие системные ресурсы. Необходимо следить за системными ресурсами, нехваткой памяти, большим количеством активности на жестком диске.

3. Доступ к системе. Следите за тем, чтобы посторонние люди не получали доступ к вашей системе. Многие программные средства, предназначенные для шпионажа, требуют физического доступа к целевой машине.

4. Мониторы установки ПО. В настоящее время на рынке находятся программные продукты, которые регистрируют каждую установку, которая происходит на компьютере. Таким образом, можно обнаружить установку многих шпионов.

5. Антивирус. Многие антивирусные программы могут обнаружить шпионское программное обеспечение, поскольку оно часто классифицируется как «Троянские кони». Обновляйте антивирусное программное обеспечение и убедитесь, что оно работает в фоновом режиме.

6. Персональный брандмауэр. Брандмауэры предупреждают вас как о входящей, так и исходящей активности. Вы можете управлять тем, что разрешено в вашей системе и из нее. Следите за подозрительными программами, которые пытаются отправить данные из вашей системы.

Рассмотрено понятие и изучены виды и типы шпионского программного обеспечения. Проанализированы способы проникновения шпионского программного обеспечения в систему, рассмотрено поведение вредоносного программного обеспечения. Рассмотрены различные способы обнаружения шпионского программного обеспечения в системе. Выделены 2 способа борьбы антишпионского программного обеспечения с программами шпионами и проанализировав это, предложены шаги противодействия шпионскому ПО, которые позволяют минимизировать риски заражения, данным видом вредоносного программного обеспечения.

1. Шпионские программы (Spyware). Информационно-аналитический центр, посвященный информационной безопасности [Электронный ресурс]. — Режим доступа : https://www.anti-malware.ru/threats/spyware.

2. Холмогоров В. Pro вирусы. — М. : Страта, 2016. -162 с. ISBN 978-5-9909788-0-5.

3. Эдвардс М. Д. Защита сети от шпионских программ [Электронный ресурс]. — Издательство «Открытые системы». — Режим доступа : https://www.osp.ru/winitpro/2005/07/380119/#vr.

4. Ковалев А. Защита от клавиатурных шпионов с помощью современных методов защиты информации. Информационный портал SecurityLab.ru [Электронный ресурс]. — Режим доступа : https://www.securitylab.ru/contest/432604.php.

5. Скоудис Э. Рекомендации по противодействию шпионскому программному обеспечению. Искусство управления информационной безопасностью IS027000.ru [Электронный ресурс]. — Режим доступа : http://www.iso27000.ru/informacionnye-rubriki/peredovoi-opyt-i-rekomendacii-ekspertov/recommendations-for-thwarting-spyware.

6. Fadel 0. Shaban. Spyware Detection. — LAP LAMBERT Academic Publishing, 2013. -92 c. ISBN 9783659488832.

7. Reiner Creutzburg. Handbook of Malware 2016. -Fachbereich Informatik und Medien, 2016. — 231 c. https://www.researchgate.net/publication/305469492_Handbook_of_Malware_2016_-_A_Wikipedia_Book.

8. Egele M., Kruegel C., Kirda E., Yin H., Song D. Dynamic Spyware Analysis. In: Usenix Annual Technical Conference (2008).

9. Lavasoft: Ad-Aware, http://www.lavasoftusa.com/software/adaware.

10. Yin, H., Song, D., Egele, M., Kruegel, C., Kirda, E.: Panorama: Capturing Systemwide. Information Flow for Malware Detection and Analysis. In: ACM Conference on Computer and Communication Security, CCS (2008).

12. M. Klang. Spyware — The ethics of covert software.

13. Porter A. A day in the life of spies — spyware everywhere. http://www.spywareguide.com/.

15. P. Zollo. Big Book of Spyware. -CreateSpace Independent Publishing Platform, 2015. -146 p. ISBN 9781519680334.

16. Larson B. V. Spyware. — No Starch Press, 2010. — 203 p.

17. M. Sikorski A. Honig. Practical Malware Analysis: The Hands-On Guide to Dissecting Malicious Software. — No Starch Press, 2012. — 800 p. ISBN 9781593272906.

18. V. Marak. Windows Malware Analysis Essentials. — Packt Publishing, 2015. — 330 p. ISBN 9781785281518.

ШПИОНСКОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ spyware КЕЙЛОГГЕР АНТИВИРУСНАЯ ПРОГРАММА СЛЕЖЕНИЕ СБОР ИНФОРМАЦИИ УГРОЗЫ keylogger antivirus program tracking

Источник: uchimsya.com

Защита от клавиатурных шпионов с помощью современных методов защиты информации

Клавиатурные шпионы – это приложения, следящие за нажатиями на клавиши клавиатуры и отсылающие эту информацию злонамеренному пользователю. Это может осуществляться по почте или отправкой прямо на сервер, расположенный где-либо в глобальной сети. Эта

Клавиатурные шпионы – это приложения, следящие за нажатиями на клавиши клавиатуры и отсылающие эту информацию злонамеренному пользователю. Это может осуществляться по почте или отправкой прямо на сервер, расположенный где-либо в глобальной сети.

Эта информация может быть затем использована для сбора почтовых или других реквизитов у ничего не подозревающих пользователей, а может даже и для получения исходных текстов программ у производителей ПО. Spyware –компьютерные приложение результатом которых может стать как всплывающая реклама, так и более серьёзные нарушения в безопасности системы, включая кражу информации, запись нажатых клавиш, изменение параметров соединения с глобальной сетью.

Spyware-приложения обычно попадают в систему посредством условно бесплатного ПО, основанного на показе баннеров и рекламы. Другие источники включают в себя программы для обмена сообщениями, различные Peer-to-Peer приложения, популярные download-менеджеры и хакерские сайты, и многое другое. Следует отметить, что в основном spyware-приложения направлены против браузера Microsoft Internet Explorer.

Пользователи современных альтернативных web-браузеров, типа Mozilla Firefox или Apple Safari, в основном вообще не подвержены воздействию spyware. Последние методы внедрения, используемые spyware-приложениями, не требуют никакого взаимодействия с пользователем. Известные как “drive-by downloads” (скачиваемые налету), spyware-приложения доставляются на компьютер пользователя без его ведома, либо при посещении определенной web-страницы, либо при открытии заархивированных файлов, либо при нажатии на всплывающее окошко, содержащее активный элемент типа ActiveX, Flash и т.п. Spyware-модули могут содержаться даже в драйверах для нового оборудования.

Основная часть

Методика шпионажа очень проста. В зависимости от собираемой информации клавиатурные шпионы могут функционировать по-разному. Некоторые из шпионов собирают информацию чисто в маркетинговых целях, что бы исследовать и анализировать вкусы пользователя. Другие же являются более опасными.

Клавиатурный шпион старается идентифицировать пересылаемую по сети информацию, используя уникальный идентификатор, например файл cookie, расположенный на компьютере пользователя Затем шпион посылает логи удаленному пользователю или на сервер, собирающий информацию. Эта информация обычно включает в себя имя хоста, ip-адрес и GUID, а также логины, пароли и другие важные данные.

Виды компьютерных шпионов

Клавиатурные шпионы делятся на три вида: -Аппаратные клавиатурные шпионы Это маленькие встроенные устройства, расположенные между клавиатурой и компьютером. Из-за их маленьких размеров они часто остаются незамеченными длительное время, однако они требуют физического доступа к оборудованию.

Эти устройства могут записывать сотни символов, введенных с клавиатуры, включая почтовые и банковские реквизиты. -Приложение с перехватывающим механизмом. Этот тип использует функцию Windows API SetWindowsHookEx(), которая следит за сообщениями о нажатиях клавиш клавиатуры.

Обычно spyware-приложение состоит из exe-файла, инициирующего функцию перехвата, и dll-файла, управляющего функциями записи информации. Приложение, вызывающее SetWindowsHookEx(), может перехватить даже самозаполняющиеся пароли. -Ядернно-драйверные клавиатурные шпионы.

Этот тип клавиатурного шпиона расположен на уровне ядра и получает информацию прямо от вводного устройства (обычно клавиатуры). Он заменяет основное программное обеспечение, обрабатывающее нажатия клавиш. Его можно запрограммировать быть невидимым, используя преимущество выполнения при загрузке системы, до начала выполнения приложений уровня пользователя. Так как программа запускается на уровне ядра, она не может перехватить самозаполняющиеся пароли, потому что эта информация передается на уровне приложений. Удаление такого шпиона обычно бывает наиболее болезненное.

Анализирование компьютерного шпиона

Защита от клавиатурных шпионов.

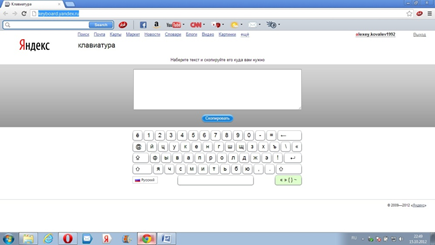

Первое что необходимо для предотрвращения это установка современного браузера например Gogle Chome или Sofari. Так как клавиатурный шпион больше нацелен на браузер internet exploer. Для предотвращения записи нажатых клавиш можно использовать экранную клавиатуру. Стандартную клавиатуру можно найти в специальных возможностях ПО Windows. Но лучше воспользоваться виртуальной интернет клавиатурой.

Примером может служить клавиатура яндекса (http://keyboard.yandex.ru/) Рис 7. Виртуальная клавиатура Противодействие клавиатурным шпионам Существуют два типа приложений, противодействующих клавиатурным шпионам: Противодействие на основе подписей. Это приложения, определяющие клавиатурный шпион по файлам, которые он устанавливает, и записям, которые он вносит в реестр.

В то время как они хорошо борются против известных шпионов, они бессильны против программ, не внесенных в их базы данных. Противодействие на основе перехвата. Процесс перехвата (фильтрации) сообщений в Windows использует функцию SetWindowsHookEx(), ту же самую, что используют клавиатурные шпионы.

Этот процесс используется для наблюдения за определенными событиями, но приложения противодействующие перехвату запрещают передачу управления от одной функции другой. Результатом становится отсутствие информации в логах клавиатурного шпиона.

Хотя этот метод противодействия эффективнее первого, отметим, что он не способен бороться против ядерных/драйверных клавиатурных шпионов. Существует еще один метод борьбы с клавиатурными шпионами. Он эффективен только на программном уровне. Для аппаратного может потребоваться специальные устройства для поиска жучков.

Шифрование данных на программном уровне существенно облегчает защиту от шпионов, а так же возможен способ переустановки клавиш от стандартной раскладки до более защищенной. Но кроме защиты необходима и профилактика. В помощь пойдут хорошие антивирусы такие как :GData а так же curient продукт от компании Dr.Web.

В связи с возросшим в последние годы числом клавиатурных шпионов, наблюдался рост количества web-сайтов и злонамеренных пользователей, извлекающих выгоду установкой клавиатурных шпионов и кражей личной информации. Нужно знать о подобной опасности и уметь определять её.

Первым шагом в борьбе с spyware-приложениями будет использование альтернативного браузера, например FireFox, Safari, Opera и др. Если это по каким-либо причинам нельзя осуществить, то следует предпринять меры по постоянной профилактике вашей системы, по обнаружению и удалению клавиатурных шпионов. В дальнейшем я хочу посвятить проект этой проблеме. Разработка технико-программного комплекса для защиты от компьютерных шпионов позволит решить проблему.

Что, если ваша защита — это главная СЛАБОСТЬ? Подпишитесь на наш ТГ канал и будьте на шаг впереди хакеров.

Источник: www.securitylab.ru

5 способов защитить себя от клавиатурных шпионов

Кейлоггеры являются сегодня одной из самых известных и опасных угроз безопасности на компьютерах. Кейлоггеры имеют внушающую страх репутацию по нескольким причинам, не в последнюю очередь потому, что их трудно обнаружить, а потому, что прямой ущерб вашей жизни простирается далеко за пределы компьютера и экрана перед вами.

Вредоносные программы, к сожалению, очень распространены. Чаще всего вариант с вредоносным ПО упаковывает кейлоггер для максимального ущерба и увеличения вложений злоумышленника. К счастью, есть несколько способов защитить вашу систему от кейлоггера. И хотя никакая защита не идеальна, эти пять шагов значительно повышают ваши шансы.

Что такое кейлоггер?

Прежде чем смотреть, как смягчить кейлоггер, подумайте, что такое кейлоггер и откуда он взялся .

Кейлоггер соответствует своему имени. Термин относится к вредоносной компьютерной программе, которая фиксирует и записывает нажатия клавиш; это каждое слово, символ и кнопка, которую вы нажимаете на клавиатуре. Кейлоггер отправляет запись ваших нажатий клавиш злоумышленнику. Эта запись может содержать ваши банковские логины, данные кредитных и дебетовых карт, пароли социальных сетей и все остальное между ними. Короче говоря, клавиатурные шпионы являются опасным инструментом в борьбе с идентификацией и финансовым мошенничеством.

Подавляющее большинство клавиатурных шпионов связано с другими формами вредоносного ПО. В «старые» времена вредоносные программы, доставляющие кейлоггер, сохраняли молчание как можно дольше. Это означает, что в отличие от других вариантов вирусов и вредоносных программ, файлы остаются целыми, возможны небольшие сбои системы, и вы продолжаете использовать свою систему в обычном режиме.

Однако это не всегда так. Например, недавно обнаруженный MysteryBot нацелен на устройства Android с помощью банковского трояна, кейлоггера и вымогателей — вот такая комбинация. Но в целом кейлоггер будет представлен как часть большого набора эксплойтов, который дает злоумышленнику контроль над различными аспектами вашей системы.

Есть еще один типичный кейлоггер, о котором вы тоже слышите, но не тот, о котором вы сразу думаете. Вы уже получили это? Это верно; устройства для считывания с карт и скиммеры, а также другие вредоносные программы в точках продаж развертывают кейлоггеры, чтобы скопировать ваш ПИН-код для последующего использования. Вредоносная программа PoSeidon — яркий пример такого типа мошенничества.

Теперь вы знаете, как вы можете защитить себя?

5 способов защитить себя от клавиатурных шпионов

Защита от клавиатурных шпионов охватывает довольно стандартный спектр безопасности. Таким образом, ваша сетевая и личная цифровая безопасность нуждается в этом уровне защиты на ежедневной основе. Там гораздо больше, чем просто кейлоггеры там.

1. Используйте брандмауэр

В большинстве случаев кейлоггер должен передавать свою информацию злоумышленнику, чтобы он мог причинить какой-либо вред. Кейлоггер должен отправлять данные с вашего компьютера через Интернет. Поскольку ваш интернет проходит через брандмауэр (например, брандмауэр Windows является настройкой безопасности по умолчанию для систем Windows 10), есть вероятность, что он поймет, что что-то не так.

Тем не менее, есть также большая вероятность того, что он не обнаружит проблему. Легко завершаемый кейлоггер не очень полезен для атакующего. Брандмауэр Windows является отличным вариантом для большинства пользователей, но несколько отличных вариантов брандмауэра сторонних производителей обладают широкими функциональными возможностями. Не знаете с чего начать? Проверьте эти семь сторонних вариантов брандмауэра, чтобы начать работу.

Один только брандмауэр не может остановить кейлоггер или связанное с ним вредоносное ПО, но лучше иметь его, чем нет.

2. Установите менеджер паролей

Одним из постоянных советов по безопасности является обновление и изменение ваших паролей (наряду с использованием надежного одноразового пароля для начала). Но давайте посмотрим правде в глаза: действительно трудно вспомнить десятки паролей по 16 символов для ошеломляющего числа сайтов, которые большинство из нас использует. Кейлоггеры эффективны в своей простоте; он копирует нажатия клавиш и записывает информацию. Но что, если вы никогда не вводите пароль?

Большинство менеджеров паролей используют функцию автозаполнения для предоставления мастер-пароля, который разблокирует конкретную учетную запись. Ваш пароль по-прежнему работает, вы уже просматриваете свой канал Twitter и все без ввода. Звучит отлично, правда?

К сожалению, менеджер паролей может получить вас только по нескольким причинам.

- Некоторые менеджеры паролей не копируют и не вставляют ваш пароль. Вместо этого они используют функцию автоматического ввода для ввода пароля. Любой кейлоггер стоит того, чтобы его копировать, также скопирует виртуальные нажатия клавиш. Но…

- … Достаточно хорошо спроектированный кейлоггер также будет периодически делать скриншоты и записывать содержимое буфера обмена.

- Некоторые опасные расширенные варианты вредоносного ПО нацелены на автономные базы паролей, крадя весь список, а не по одному за раз.

Теперь еще не все потеряно. Например, KeePass устраняет первую и вторую проблему, используя двухканальную обфускацию автоматического типа (TCATO). TCATO в основном разбивает пароль на две части, отправляет обе в буфер обмена, а затем объединяет в поле пароля. Однако, по их признанию, TCATO не на 100% безопасен, отметив, что «теоретически возможно написать специальное шпионское приложение, которое специализируется на регистрации запутанного автоматического ввода».

Смысл менеджера паролей не состоял в том, чтобы прекратить запись ключей. Однако, если вы столкнулись с кейлоггером и у вас установлен менеджер паролей, есть вероятность, что вы потеряете только надежный одноразовый пароль для одной учетной записи, а не каждый пароль для каждой вашей учетной записи. Проверьте это сравнение пяти служб менеджера паролей, чтобы начать работу.

3. Обновите свою систему (и продолжайте в том же духе)

Быть активным в отношении безопасности системы всегда хорошая идея. Одной из наиболее важных частей проактивной защиты является поддержание вашей системы в актуальном состоянии. Это включает в себя вашу операционную систему, а также приложения и программы, которые вы запускаете на ней. Кейлоггеры и другие вредоносные программы ищут эксплойты в устаревшем программном обеспечении и могут воспользоваться ими, иногда даже не зная, что что-то не так.

Исследователи безопасности постоянно находят новые подвиги. Некоторые из них относительно мягкие. Другие исправлены сразу же разработчиком. Но другие по-прежнему становятся критическими эксплойтами, используемыми для защиты вашего компьютера от вредоносных программ.

Особенно редкие и неизданные уязвимости известны как эксплойты нулевого дня и несут значительную угрозу. Действительно, у ЦРУ возникли проблемы, когда выяснилось, что хакеры освободили свои ранее неизвестные и сверхсекретные запасы уязвимостей нулевого дня , выпуская мощные эксплойты в дикую природу — прямо к огромному вымогателю WannaCry вымогателей

Обновление программного обеспечения не всегда удобно, но оно может спасти вас и вашу систему от серьезных проблем в будущем.

4. Рассмотрите дополнительные инструменты безопасности

Параметры безопасности по умолчанию для Windows 10 и macOS вполне приемлемы , но вы всегда должны использовать эту защиту для максимальной защиты. Ознакомьтесь с нашим списком лучших средств защиты и защиты от вирусов для вашей системы Они ориентированы на Windows, но многие из них имеют эквиваленты macOS и стоят небольших инвестиций.

Если вам нужны средства безопасности, специально предназначенные для клавиатурных шпионов, проверьте эти две бесплатные опции:

- Ghostpress : бесплатный анти-кейлоггер с чрезвычайно низкой производительностью. Возможности Process Protection для остановки любой другой программы, завершающей работу Ghostpress.

- KL-Detector : базовый инструмент обнаружения кейлоггеров. Как только вы обнаружите кейлоггер, вы можете удалить его, но инструмент предупредит вас о наличии кейлоггеров.

Еще одна полезная инвестиция — Malwarebytes Premium В отличие от бесплатной версии, Malwarebytes Premium постоянно отслеживает вашу систему на наличие потенциальных угроз. Одно это резко снижает ваши шансы поднять что-то неприятное.

5. Измените свои пароли

Если вы подозреваете, что что-то не так, используйте другой компьютер для изменения ваших паролей. Меры, перечисленные выше, должны обеспечить достаточную защиту от клавиатурных шпионов, но всегда есть люди, у которых пароли украдены, хотя они все сделали правильно.

Частая смена паролей поможет минимизировать потенциальный ущерб от кейлогинга. Ваш пароль может быть украден, но было бы редким, если его украли и использовали немедленно, если только этот кейлоггер не был нацелен непосредственно на вас (в этом случае у вас могут быть большие проблемы, чем кейлоггер!). Если вы меняете свой пароль каждые две недели, украденная информация больше не будет полезна.

Удалить ваш кейлоггер …

Эти методы помогут защитить от клавиатурных шпионов, уменьшив их возможность заражать ваш компьютер вредоносным ПО. Кроме того, вы предпринимаете шаги, чтобы изолировать объем данных, к которым кейлоггер может получить доступ в случае, если вам удастся его подобрать. И хотя у вас никогда не будет 100% защиты, вы, безусловно, можете усилить себя и свою систему в борьбе с вредоносными программами вредоносных программ

Источник: gadgetshelp.com