Антивирусные программы на сегодняшний день смело можно назвать самым популярным средством защиты информации. Антивирусные программы – программы, предназначенные для борьбы с вредоносным программным обеспечением (вирусами).

Для обнаружения вирусов антивирусные программы используют два метода – сигнатурный и эвристический.

Сигнатурный метод основан на сравнении подозрительного файла с сигнатурами известных вирусов. Сигнатура – это некий образец известного вируса, то есть набор характеристик, позволяющих идентифицировать данный вирус или наличие вируса в файле. Каждый антивирус хранит антивирусную базу, содержащую сигнатуры вирусов.

Естественно, каждый день появляются новые вирусы, поэтому антивирусная база нуждается в регулярном обновлении. В противном случае антивирус не будет находить новые вирусы. Раньше все антивирусные программы использовали только сигнатурный метод для обнаружения вирусов ввиду его простоты реализации и точности обнаружения известных вирусов. Тем не менее, данный метод обладает очевидными минусами – если вирус новый и сигнатура его неизвестна, антивирус «пропустит» его. Поэтому современные антивирусы используют также эвристические методы.

Удаление вредоносных программ. Программа RogueKiller

Эвристический метод представляет собой совокупность приблизительных методов обнаружения вирусов, основанных на тех или иных предположениях. Как правило, выделяют следующие эвристические методы:

- поиск вирусов, похожих на известные (часто именно этот метод называют эвристическим). В принципе метод похож на сигнатурный, только в данном случае он более гибкий. Сигнатурный метод требует точного совпадения, здесь же файл исследуется на наличие модификаций известных сигнатур, то есть не обязательно полное совпадение. Это помогает обнаруживать гибриды вирусов и модификации уже известных вирусов;

- аномальный метод – метод основан на отслеживании аномальных событий в системе и выделении основных вредоносных действий: удаления, запись в определенные области реестра, рассылка писем и пр. Понятно, что выполнение каждого такого действия по отдельности не является поводом считать программу вредоносной. Но если программа последовательно выполняет несколько таких действий, например, записывает себя в ключ автозапуска системного реестра, перехватывает данные вводимые с клавиатуры и с определенной частотой пересылает эти данные на какой-то адрес в Интернет, значит эта программа, по меньшей мере, подозрительна. Поведенческие анализаторы не используют для работы дополнительных объектов, подобных вирусным базам и, как следствие, неспособны различать известные и неизвестные вирусы — все подозрительные программы априори считаются неизвестными вирусами. Аналогично, особенности работы средств, реализующих технологии поведенческого анализа, не предполагают лечения;

- анализ контрольных сумм — это способ отслеживания изменений в объектах компьютерной системы. На основании анализа характера изменений — одновременность, массовость, идентичные изменения длин файлов — можно делать вывод о заражении системы. Анализаторы контрольных сумм, как и анализаторы аномального поведения, не используют в работе антивирусные базы и принимают решение о наличии вируса в системе исключительно методом экспертной оценки. Большая популярность анализа контрольных сумм связана с воспоминаниями об однозадачных операционных системах, когда количество вирусов было относительно небольшим, файлов было немного и менялись они редко. Сегодня ревизоры изменений утратили свои позиции и используются в антивирусах достаточно редко. Чаще подобные технологии применяются в сканерах при доступе — при первой проверке с файла снимается контрольная сумма и помещается в кэше, перед следующей проверкой того же файла сумма снимается еще раз, сравнивается, и в случае отсутствия изменений файл считается незараженным.

Эвристические методы также обладают недостатками и достоинствами. К достоинствам можно отнести способность обнаруживать новые вирусы. То есть если вирус новый и его сигнатура неизвестна, антивирус с сигнатурным обнаружением «пропустит» его при проверке, а с эвристическим — возможно найдет. Из последнего предложения вытекает и основной недостаток эвристического метода – его вероятностный характер. То есть такой антивирус может найти вирус, не найти его или принять легитимный файл за вирус.

ЗАЩИТА КОМПЬЮТЕРНЫХ СИСТЕМ ОТ ВРЕДОНОСНЫХ ПРОГРАММ

В современных антивирусных комплексах производители стараются совмещать сигнатурный метод и эвристические. Перспективным направлением в данной области является разработка антивирусов с искусственной иммунной системой – аналогом иммунной системы человека, которая может обнаруживать «инородные» тела.

В составе антивируса обязательно должны присутствовать следующие модули:

- модуль обновления – доставляет обновленные базы сигнатур пользователю антивируса. Модуль обновления обращается к серверам производителя и скачивает обновленные антивирусные базы.

- модуль планирования – предназначен для планирования действий, которые регулярно должен выполнять антивирус. Например, проверять компьютер на наличие вирусов и обновлять антивирусные базы. Пользователь может выбрать расписание выполнения данных действий.

- модуль управления – предназначен для администраторов крупных сетей. Данные модули содержат интерфейс, позволяющий удаленно настраивать антивирусы на узлах сети, а также способы ограничения доступа локальных пользователей к настройкам антивируса.

- модуль карантина – предназначен для изолирования подозрительных файлов в специальное место – карантин. Лечение или удаление подозрительного файла не всегда является возможным, особенно если учесть ложные срабатывания эвристического метода. В этих случаях файл помещается в карантин и не может выполнять какие-либо действия оттуда.

В больших организациях с разветвленной внутренней сетью и выходом в Интернет для защиты информации применяются антивирусные комплексы.

Антивирусное ядро — реализация механизма сигнатурного сканирования на основе имеющихся сигнатур вирусов и эвристического анализа.

Антивирусный комплекс — набор антивирусов, использующих одинаковое антивирусное ядро или ядра, предназначенный для решения практических проблем по обеспечению антивирусной безопасности компьютерных систем.

Выделяют следующие типы антивирусных комплексов в зависимости от того, где они применяются:

- антивирусный комплекс для защиты рабочих станций

- антивирусный комплекс для защиты файловых серверов

- антивирусный комплекс для защиты почтовых систем

- антивирусный комплекс для защиты шлюзов

Антивирусный комплекс для защиты рабочих станций, как правило, состоит из следующих компонентов:

- антивирусный сканер при доступе – проверяет файлы, к которым обращается ОС;

- антивирусный сканер локальной почты – для проверки входящих и исходящих писем;

- антивирусный сканер по требованию – проверяет указанные области дисков или файлы по запросу либо пользователя, либо в соответствии с установленным в модуле планирования расписанием.

Антивирусный комплекс для защиты почтовых систем предназначен для защиты почтового сервера и включает:

- фильтр почтового потока — осуществляет проверку на наличие вирусов входящего и исходящего трафика сервера, на котором установлен комплекс;

- сканер общих папок (баз данных) — осуществляет проверку на наличие вирусов баз данных и общих папок пользователей в режиме реального времени (в момент обращения к этим папкам или базам). Может составлять единое целое с фильтром почтового потока в зависимости от реализации технологии перехвата сообщений/обращений к папкам и передачи на проверку.

- антивирусный сканер по требованию — осуществляет проверку на наличие вирусов почтовых ящиков пользователей и общих папок в случае использования таковых на почтовом сервере. Проверка осуществляется по требованию администратора антивирусной безопасности либо в фоновом режиме.

Антивирусный комплекс для защиты файловых серверов – предназначен для защиты сервера, на котором установлен. Обычно состоит из двух ярко выраженных компонентов:

- антивирусного сканера при доступе — аналогичен сканеру при доступе для рабочей станции;

- антивирусного сканера по требованию — аналогичен сканеру по требованию для рабочей станции.

Антивирусный комплекс для защиты шлюзов, как следует из названия, предназначен для проверки на вирусы данных, передаваемых через шлюз. Так как данные через шлюз передаются практически постоянно, на нем устанавливаются компоненты, работающие в непрерывном режиме:

- сканер HTTP-потока — проверяет данные, передаваемые по протоколу HTTP;

- сканер FTP-потока — проверяет данные, передаваемые по протоколу FTP;

- сканер SMTP-потока — проверяет данные, передаваемые через шлюз по SMTP.

Обязательным компонентом всех рассмотренных комплексов является модуль обновления антивирусных баз.

Источник: studopedia.su

Классификация методов обнаружения неизвестного вредоносного программного обеспечения

Подпружников, Ю. В. Классификация методов обнаружения неизвестного вредоносного программного обеспечения / Ю. В. Подпружников. — Текст : непосредственный // Современные тенденции технических наук : материалы I Междунар. науч. конф. (г. Уфа, октябрь 2011 г.). — Уфа : Лето, 2011. — С. 22-25. — URL: https://moluch.ru/conf/tech/archive/5/1133/ (дата обращения: 05.07.2023).

Одной из важнейших задач компьютерной безопасности является борьба с вредоносным программным обеспечением (ВПО) и в частности подзадача его обнаружения. Все методики обнаружения можно разделить на 2 типа: методики обнаружения известного ВПО и методики обнаружения неизвестного ВПО [].

В свете текущих тенденций развития вредоносных программ, все более актуальными становится задача создания эффективного средства обнаружения неизвестного ВПО. Автором ведется работа по созданию подобного средства. Целью разработки является повышение эффективности обнаружения за счет совершенствования существующих методик.

Был проведен анализ имеющихся методик c целью выявления их характеристик. В результате этого исследования была сформирована классификация методик, которая будет представлена в данной работе (см. рис. 1).

- Существует поведение, данные о котором невозможно собирать напрямую – возможно только косвенное их получение. В первую очередь, это относится к работе на уровне ядра системы.

- Некоторые виды ВПО используют stealth-технологии, препятствующие контролю за действиями программы, или не выполняют вредоносных действий при обнаружении контроля за собой.

- Для данного подхода к исследованию ПО не найдено приемлемое решение задачи исследования всего функционала ПО.

- Если ПО исполняется на компьютере пользователя, существует вероятность, что к моменту обнаружения оно уже нанесет ущерб пользователю.

- Использование виртуальных машин. Этот довольно ресурсоемкий подход, который полностью изолирует исследуемую программу от реальной системы, но в ряде задач он оказывается быстрее эмулятора.

- Использование «песочниц» («sandbox»). Данный подход является менее ресурсоемким и более прост в реализации, чем предыдущий, но он не гарантирует полную изоляцию ПО от реальной системы.

- Метод продукционных правил []. Это один из самых простых в реализации, но довольно эффективный метод. В его основу положена модель представления знаний в виде конструкций «ЕСЛИ-ТО». С помощью таких правил можно указать одиночные признаки вредоносности.

- Поиск поведенческих сигнатур []. Данный метод разработан для поведенческого анализа. За основу взят метод продукционных правил, который был адаптирован для обнаружения вредоносных последовательностей действий (т.е. определения перехода системы в «зараженное» состояние).

- Метод, основанный на нейро-нечетких сетях []. В основе данного метода также лежат правила, задаваемые экспертом. Используемый в нем нечеткий логический вывод позволяет определять комплексные признаки, а элементы искусственных нейронных сетей позволяют подстраивать правила на основе известных ВПО.

- методы, основанные на теореме Байеса[, ];

- метод опорных векторов[];

- деревья решений[, ];

- искусственные нейронные сети[];

- генетические алгоритмы[] и др.

- эффективным обнаружением подобного ВПО (эффективность определяется вероятностью ошибки 1-го рода) и низким обнаружением остальных его видов (методы обнаружения злоупотреблений);

- менее эффективным обнаружением подобного ВПО, но более эффективным обнаружением остальных его видов (методы обнаружения аномалий).

- Salomon D. Foundations of Computer Security // Springer-Verlag, 2006. – 369 p.

- Зегжда Д.П. Общая архитектура систем обнаружения вторжений // Проблемы информационной безопасности. Компьютерные системы. – 2001. – № 4. – С. 100-110.

- Rabaiotti J. Counter Intrusion Software: Malware Detection using

Process Behaviour Classification and Machine Learning // URL: http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.102.2417 type=pdf. Дата обращения : 13.05.2009. - Макаров В. Ф. Основные методы исследования программных средств скрытого и нформационного воздействия // Безопасность информационных технологий. – 2009. – № 4. – С. 11-17.

- Kolter J. Learning to Detect Malicious Executables in the Wild // Proc. of the 10th ACM SIGKDD Intern. Conf. on Knowledge Discovery and Data Mining. – 2004. – P. 470-478

- Туманов Ю. М.. Обнаружение вредоносных сценариев javascript на основе поведенческих сигнатур // Безопасность информационных технологий. – 2009. – № 4. – С. 63-65.

- Ilgun K. State transition analysis: A rule-based intrusion detection approach // IEEE Transactions on Software Engineering 21(3). – 1995. – P. 181-199

- Нестерук Г. Ф. О применении нейронечетких сетей в адаптивных системах информ ационной защиты // Нейроинформатика-2005: Материалы VII всероссийской научно- технической конференции. – М МИФИ (ТУ). – 2005. – С. 163-171.

- Kotenko I. Intrusion detection in unlabeled data with one-class Support Vector Machines // Detection of Intrusions and Malware https://moluch.ru/conf/tech/archive/5/1133/» target=»_blank»]moluch.ru[/mask_link]

Обнаружение вредоносных ссылок – Часть 1: Методы обнаружения

В настоящее время большинство компьютерных атак происходит при посещении вредоносных веб-страниц. Пользователь может быть введен в заблуждение, предоставляя конфиденциальные данные фишинг-сайту или стать жертвой атаки drive-by download, использующую браузерные уязвимости. Таким образом, современный антивирус должен обеспечивать защиту не только непосредственно от вредоносного ПО, но и от опасных веб-ресурсов.

Антивирусные решения используют различные методы для выявления сайтов с вредоносным ПО: сравнение базы данных сигнатур и эвристический анализ. Сигнатуры используются для точного определения известных угроз, в то время как эвристический анализ определяет вероятность опасного поведения. Использование базы вирусов является более надежным методом, обеспечивающим минимальное количество ложных срабатываний. Однако данный метод не позволяет обнаруживать неизвестные новейшие угрозы.

Появившаяся угроза сначала должна быть обнаружена и проанализирована сотрудниками лаборатории антивирусного вендора. На основании анализа создается соответствующая сигнатура, которая может быть использована для нахождения вредоносного ПО. Напротив, эвристический метод применяется для выявления неизвестных угроз на основании подозрительных поведенческих факторов. Данный способ оценивает вероятность опасности, поэтому возможны ложные срабатывания.

При обнаружении вредоносных ссылок оба метода могут работать одновременно. Чтобы добавить опасный ресурс в список запрещенных сайтов (blacklist) необходимо провести анализ, загрузив содержимое и просканировав его при помощи антивируса или системы обнаружения вторжений (Intrusion Detection System).

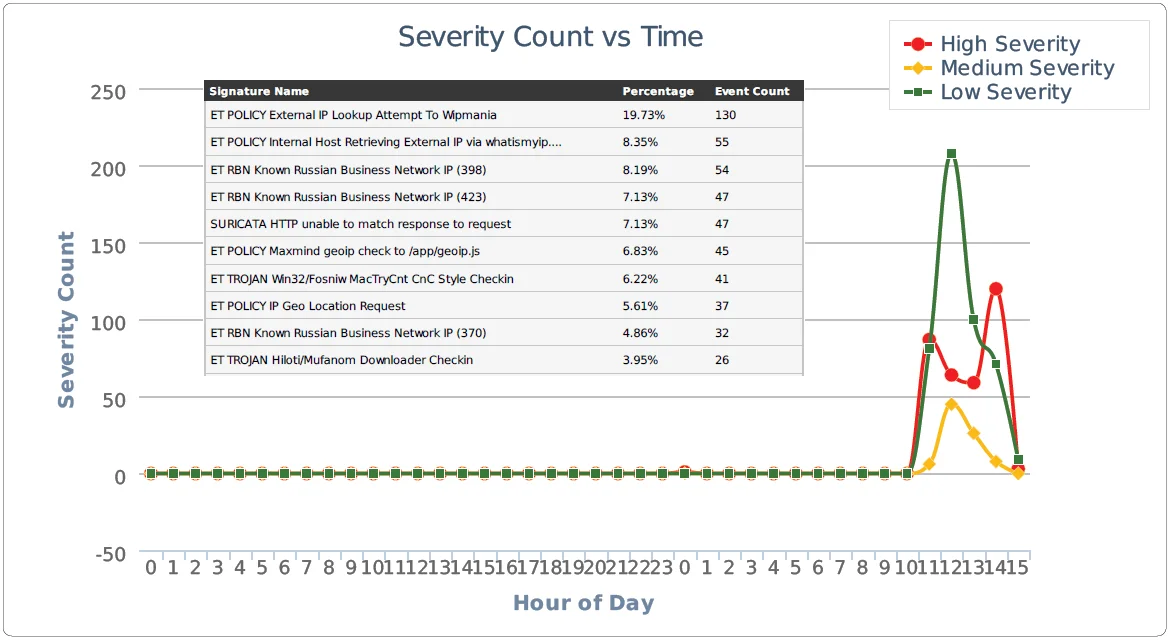

Ниже представлен лог событий системы Suricata IDS при блокировании эксплойтов:

Пример отчета системы IDS с указанием угроз, определенных с помощью сигнатур:

Пример предупреждения антивируса Ad–Aware при посещении вредоносного сайта:

Эвристический анализ выполняется на клиентской стороне для проверки посещаемых сайтов. Специально разработанные алгоритмы предупреждают пользователя в случае, если посещаемый ресурс отвечает опасным или подозрительным характеристикам. Данные алгоритмы могут быть построены на лексическом анализе контента или на оценки расположения ресурса. Лексическая модель определения используется для предупреждения пользователя при фишинг-атаках. Например URL адрес вида “http://paaypall.5gbfree.com/index.php” или “http://paypal-intern.de/secure/” легко определяются как фишинг-копии известной платежной системы “paypal”.

Анализ размещения ресурса собирает информацию о хостинге и о доменном имени. На основании полученных данных специализированный алгоритм определяет степень опасности сайта. Эти данные обычно включают географические данные, информацию о регистраторе и о лице, зарегистрировавшем домен.

Ниже представлен пример размещения нескольких фишинг-сайтов на одном IP-адресе:

В конечном счете, несмотря на множество способов оценки сайтов, ни она методика не может дать 100%-ной гарантии защиты Вашей системы. Только совместное использование нескольких технологии компьютерной безопасности позволяет дать определенную уверенность в защите персональных данных.

Источник: www.comss.ru