Guide

Windows, являющаяся самой популярной ОС в мире, авторы вредоносных программ хотят нацеливаться на нее. В результате для него написано много вредоносных программ и вредоносных программ. Это заставляет людей ошибочно комментировать, что Windows небезопасна; когда факт на самом деле иначе! Вредоносное ПО может быть вирусом, рекламным ПО, шпионским ПО, вымогателем, программным обеспечением, BOT, Backdoor, трояном эксплойтов, Rootkit, Dialer, Trojan, Worms, вредоносным ПО без файлов и даже потенциально нежелательными программами. Вы можете прочитать больше о различиях здесь.

Эти вредоносные программы обычно распространяются через вложения в сообщениях электронной почты или в сообщениях мгновенных сообщений. Вы могли даже поймать это, просматривая опасные вебсайты или даже предполагаемые, но взломанные вебсайты. Вы можете в конечном итоге загрузить его на свой компьютер неосознанно или даже сознательно – или вы можете поймать его, если подключите зараженный USB-накопитель к вашему компьютеру. Это могут быть смешные картинки, поздравительные открытки, аудио- и видеофайлы или их можно скрыть в пиратском программном обеспечении, программном обеспечении или мошенническом программном обеспечении.

Используем средство проверки безопасности Майкрософт для удаления вредоносных программ в Windows 10

Типичные признаки того, что ваш компьютер может быть скомпрометирован, многочисленны, и есть способы определить, есть ли на вашем компьютере вирус .

Начиная с Windows Vista, Microsoft представила множество функций безопасности в операционной системе, которые были дополнительно улучшены в Windows 7 и Windows 8. Тем не менее, если ваш компьютер заражен вредоносным ПО, существуют способы удаления заражений вредоносным ПО, и в большинстве случаев они успешны. ! Но прежде чем что-либо пробовать, сделайте резервную копию всех ваших важных данных на внешнем устройстве, потому что в случае сбоя системы вы сможете по крайней мере использовать эти данные.

Читать : файлы и папки Windows, которые вы можете исключить из антивирусной проверки.

Руководство по удалению вредоносных программ для Windows

Убедитесь, что ваша ОС Windows полностью обновлена с установленными последними обновлениями Windows .

Запустите Средство очистки нежелательной почты , чтобы очистить свой ПК от ненужных и временных файлов, включая файлы cookie, Flash-файлы cookie и папку Java Cache. CCleaner – это бесплатная бесплатная программа! Папка Temporary Internet Files раньше была типичным местом для троянских загрузчиков и других вредоносных программ, загружаемых из Интернета. Тем не менее, поскольку кэш-память теперь рассматривается как виртуальная папка с низкими привилегиями – для предотвращения этих угроз. Удаление всего мусора также сократит время сканирования.

Обновите антивирус и запустите полное углубленное сканирование системы . безопасный режим или проверка во время загрузки всегда являются предпочтительным способом в случае серьезной атаки вредоносного ПО. Поэтому, если у вашего антивируса есть возможность запуска сканирования во время загрузки, лучше всего это сделать. Еще попробуйте запустить сканирование в безопасном режиме. Антивирусу проще ловить и удалять вирус в безопасном режиме. Чтобы войти в безопасный режим, вы продолжаете нажимать клавишу F8, когда ваш компьютер загружается.

Встроенное средство Windows для удаления вредоносных программ

Некоторые антивирусы могут не работать в безопасном режиме. В таком случае у вас нет выбора, кроме как работать в обычном режиме. Удалите все найденные инфекции, если найдены. Если ваш антивирус не может удалить вирус или зараженный файл, используйте бесплатное программное обеспечение для удаления зараженного липкого файла при перезагрузке.

Эта полезная утилита удалит вирус при перезагрузке, прежде чем он получит возможность загрузки в память. Вам может понадобиться Показать скрытые файлы через Параметры папки.

Перезагружать. Это нужно сделать так, чтобы файлы, заблокированные для удаления при перезагрузке, были удалены. Теперь вам нужно снова запустить CCleaner, чтобы очистить остаточные ключи реестра и другие ненужные файлы.

Этот базовый метод обычно решает большинство случаев вирусных инфекций.

Но если это не так, вот еще несколько дополнительных советов для особых сценариев.

Онлайн файловые сканеры

Если ваш антивирус не обнаружил файл как вирус, но вы подозреваете, что это может быть так, или если вы хотите узнать мнение о том, является ли файл вирусом, я предлагаю вам проверить этот файл с помощью Онлайн сканеры с несколькими антивирусными механизмами, такими как Jotti или VirusTotal.

Сканеры по требованию

Несмотря на то, что у большинства из нас на компьютере с Windows установлено антивирусное программное обеспечение, могут возникнуть сомнения, когда вам понадобится другое мнение. Несмотря на то, что всегда можно посетить онлайн-антивирусные сканеры из известных программ безопасности для сканирования своего ПК – или отсканировать определенный файл с помощью онлайн-сканера вредоносных программ с использованием нескольких антивирусных ядер, некоторые предпочитают иметь автономный антивирусный сканер по требованию, установленный локально. В такие моменты вы можете использовать эти антивирусные сканеры по требованию.

СОВЕТ . Проверьте, работает антивирус или нет.

Проверьте личность сомнительных файлов

Вредоносное ПО может называться как угодно, и на самом деле вирусописатели любят называть их в честь некоторых законных процессов Microsoft или популярного программного обеспечения. Проверьте, в какой папке он находится.Если знакомый процесс звучания находится в папке System32 – где это должно быть, это может быть легальная папка MS. Но если он находится в какой-то другой папке, он может быть вредоносным ПО, пытающимся выдать себя за процесс Windows. Поэтому выполните поиск файла, щелкните его правой кнопкой мыши и проверьте его свойства и подробности.

Исправить проблемы с интернетом

Некоторые варианты вредоносных программ включают прокси-сервер в Интернете и перехватывают DNS-кэш Windows, что может препятствовать доступу к Интернету или загрузке инструментов, необходимых для удаления вредоносных программ. Итак, загрузите инструмент, способный исправить проблемы, связанные с Интернетом. Попробуйте MiniTool Box.

Сброс настроек прокси

Вредоносное ПО может изменить настройки прокси-сервера Windows Internet Explorer, и эти изменения могут помешать вам получить доступ к Центру обновления Windows или любым сайтам Microsoft Security. Сбросить настройки прокси обратно на настройки по умолчанию. Вы также можете запустить средство устранения неполадок IE, чтобы сбросить все параметры безопасности до значений по умолчанию.

Восстановить функции Windows

Если вы обнаружите, что важные функции Windows, такие как диспетчер задач, редактор реестра, панель управления, командная строка и т. Д., Отключены, вы можете использовать нашу бесплатную программу FixWin для их включения. Сброс настроек безопасности Windows по умолчанию. Сбросить настройки брандмауэра Windows до значений по умолчанию.

Руткиты и удаление

Rootkit – это форма вредоносного ПО, которое не позволяет обнаруживаться программным обеспечением для обнаружения/удаления. Итак, установите эффективный инструмент для удаления Rootkit, который прост в использовании. Kaspersky TDSSKiller является надежным в этом отношении, но вы также можете попробовать Malwarebytes AntiRootkit Tool. Вы можете использовать Sticky Keys Backdoor Scanner для обнаружения Sticky Key Backdoor.

Угон и удаление браузера

Взлом браузера происходит, когда вы обнаружите, что настройки вашего веб-браузера были изменены без вашего разрешения. Прочитайте больше здесь о Browser Hijacking и Free Browser Hijacker Removal Tool.

Удаление вымогателей

Вирус-вымогатель блокирует доступ к файлу или вашему компьютеру и требует, чтобы создатель заплатил выкуп за восстановление доступа, как правило, с помощью анонимного предоплаченного денежного ваучера или биткойна. В этом посте о том, как предотвратить вымогательство, будут предложены меры по обеспечению защиты и ссылки на бесплатные инструменты для защиты от вымогателей. Вот список бесплатных инструментов Ransomware Decryptor, которые могут помочь вам разблокировать файлы. И если вы заражаетесь, то этот пост покажет вам, что делать после атаки вымогателей. RanSim Ransomware Simulator сообщит вам, если ваш компьютер защищен от вымогателей.

Удаление макровируса

Если значок файла для Word или Excel изменился, или вы не можете сохранить документ, или в вашем списке макросов появляются новые макросы, вы можете предположить, что ваши документы были заражены макровирусом. В таком случае вам необходимо принять срочные меры по удалению макровируса.

Уязвимость и защита от эксплойтов

Уязвимость компьютера – это «дыра» в любом программном обеспечении, операционной системе или услуге, которую веб-преступники могут использовать для своих собственных целей. Эксплойты следуют за «уязвимостями».

Если веб-преступник обнаруживает уязвимость в любом из продуктов в Интернете или где-либо еще, он или она может атаковать систему, содержащую эту уязвимость, чтобы что-то получить или лишить авторизованных пользователей правильного использования продукта. Расширенный набор инструментов для смягчения воздействий, Secunia Personal Software Inspector, SecPod Saner Free, Microsoft Baseline Security Analyzer, Protector Plus, сканер уязвимостей Windows, Malwarebytes Anti-Exploit Tool и ExploitShield – вот некоторые из наиболее известных бесплатных инструментов, доступных для Windows. Они могут предложить вам защиту. против таких угроз. Если вы ищете бесплатное анти-исполняемое программное обеспечение для защиты вашего ПК с Windows от вредоносных программ, взгляните на VoodooShield.

Изгой софт и удаление

В наши дни пользователи компьютеров подвергаются большому количеству Rogue Software и Ransomware, которые могли быть загружены самими пользователями, даже не подозревая об этом. Так что помните, не надо обманывать себя загрузкой любого программного обеспечения – всегда загружайте программное обеспечение и бесплатные программы с сайтов, которые вы знаете и которым доверяете. Более того, при установке никогда не нажимайте вслепую на Next-Next. Не забудьте снять галочку с панелей инструментов и панелей инструментов, которые вы не хотите устанавливать.

Rogue Software , также известный как Rogues, Scareware, притворяется программным обеспечением безопасности и выдает поддельные предупреждения, чтобы заставить вас приобрести программное обеспечение безопасности, от которого пираты получают прибыль. Загруженное программное обеспечение может включать в себя даже худшую форму вредоносного ПО. Ransomware зашифрует личные данные пользователя или заблокирует весь ваш компьютер. Как только вы заплатите «выкуп» через анонимную службу, ваш компьютер будет разблокирован.

В случае заражения вы можете увидеть такие предупреждения в системном трее:

Предупреждение! Ваш компьютер заражен!Этот компьютер заражен шпионским и рекламным ПО

Кроме того, при просмотре в Интернете, если вы получаете сообщение во всплывающем диалоговом окне, напоминающее какое-то предупреждение, не нажимайте ничего внутри диалогового окна.

Вы уверены, что хотите перейти с этой страницы? Ваш компьютер заражен! Они могут привести к потере данных и повреждению файла и должны быть обработаны как можно скорее. Нажмите CANCEL, чтобы предотвратить это. Вернитесь в System Security и загрузите его, чтобы обезопасить свой компьютер.

Нажмите OK, чтобы продолжить, или Отмена, чтобы остаться на текущей странице.

Вместо этого нажмите клавиши ALT + F4 на клавиатуре, чтобы закрыть диалоговое окно . Если предупреждения, подобные этим, продолжают появляться при попытке закрыть диалоговое окно, это является хорошим признаком того, что сообщение является вредоносным.

Хотя большинство антивирусных программ также удаляют Rogues, вы также можете, если хотите, выполнить следующие действия: загрузиться в безопасном режиме с подключением к сети и попытаться удалить Rogue Software и Ransomware из Панели управления Все элементы панели управления Программы и компоненты. Затем перейдите в папку системных программ и удалите все соответствующие папки. После этого запустите очиститель реестра. Rogue может быть легче удалить, но Ransomware может и не быть!

Используйте Eset Rogue Applications Remover. Этот бесплатный инструмент поможет вам удалить мошенническое программное обеспечение или программы-шпионы. HitmanPro.Alert – это бесплатный инструмент для защиты от вымогателей и обнаружения вторжений в браузер. CryptoPrevent – еще один удобный инструмент, который обеспечивает вашему компьютеру защиту от Cryptolocker или любого другого типа вымогателей.

Anvi Rescue Disk для Windows поможет в удалении вымогателей. HitmanPro.Kickstart поможет удалить Ransomware.

Средства для удаления ботнета

Принципы обнаружения вредоносных приложений для Android

В статье рассматриваются основные принципы обнаружения и анализа предположительно вредоносных программ в операционной системе Android, широко используемой в смартфонах и планшетах. Перечислены основные инструменты, используемые экспертами для анализа приложений для Android.

1. Введение

2. Общая характеристика вредоносных приложений для Android

3. Обнаружение вредоносных приложений для Android

4. Методы противодействия криминалистическому исследованию и способы борьбы с ними

5. Анализ следов предположительно вредоносных программ

6. Выводы

Мобильные устройства хранят огромное количество важной персональной информации, включая платежную, что делает их привлекательными для киберпреступников. Развитие мобильных ОС, например iOS и Android, а также техническая эволюция смартфонов и планшетов привели к росту популярности последних. Результатом высокого спроса, а также множества уязвимостей операционной системы и отсутствия средств антивирусной защиты стал интерес киберпреступников к разработке или покупке приложений, реализующих вредоносные функции на мобильных платформах. Это, в свою очередь, поставило перед специалистами в области судебной компьютерной (компьютерно-технической) экспертизы новые задачи.

Общая характеристика вредоносных приложений для Android

Для написания большинства приложений, работающих в ОС Android, используется язык программирования Java. Выполняются программы в системе посредством AndroidRuntime начиная с версии 4.4.

Для того чтобы проводить анализ приложений, эксперту необходимо понять их формат. Рассматриваемые приложения хранятся в памяти мобильного устройства в формате APK, причем приложение сначала компилируется, а уже после упаковывается в APK-файл вместе со всеми составляющими. Указанный файл представляет собой ZIP-архив, включающий байт-коды, ресурсы, сертификаты и manifest-файл. После установки APK-файл копируется в соответствующее место файловой системы. Для системных приложений это обычно /system/app, для пользовательских — /data/app.

С криминалистической точки зрения APK-файл содержит три наиболее важных части: сигнатура, байт-код и ресурсы.

Сигнатура содержит контрольную сумму APK-файла, которая может быть использована экспертом, чтобы установить, не повреждено ли приложение. Кроме того, эксперт может собирать сигнатуры программ, в том числе предположительно вредоносных, и использовать для их быстрой идентификации в памяти исследуемого носителя цифровой информации.

Исполняемая часть приложения хранится в файле classes.dex, размещенном в архиве (APK-файл), и содержит все его скомпилированные классы, представленные в виде байт-кодов. Необходимо отметить, что байт-код здесь преобразован в инструкции для виртуальной машины AndroidRuntime, так как последняя, в отличие от виртуальной машины Java, основана на регистрах. Также APK-файл может содержать заранее скомпилированный код (каталог lib).

В качестве ресурсов выступают части приложения, не требующие исполнения, например компоненты пользовательского интерфейса. Наиболее важной частью ресурсов, с точки зрения криминалистического исследования, является файл AndroidManifest.xml. Указанный файл содержит сведения о разрешениях, запрашиваемых приложением при установке. Так, некоторые приложения, чтобы получить доступ с защищенным API ОС Android, запрашивают разрешение на доступ к чтению сообщений, контактам и т. д. Анализ рассматриваемого файла является важнейшим шагом для обнаружения вредоносных функций того или иного приложения.

Обнаружение вредоносных приложений для Android

Несмотря на то, что существуют специализированные приложения, предназначенные для обнаружения вредоносных программ, это не решает рассматриваемой проблемы цифровой криминалистики. Кроме того, в ходе криминалистического исследования эксперту необходимо не просто обнаружить потенциальный вредонос, но и проанализировать его код, а также произвести реконструкцию его действий.

Чтобы обнаружить потенциально вредоносные приложения, эксперт может использовать контрольные суммы. База данных (БД) контрольных сумм может быть собрана на основе данных, представленных, например, в Google Play. Тот факт, что контрольная сумма приложения не соответствует ни одной из имеющихся в БД, может указывать на то, что приложение является вредоносным. Разумеется, для однозначного вывода данной информации недостаточно: требуется более глубокий анализ.

Необходимость в получении разрешений — уникальная черта программного обеспечения ОС Android. Необходимо отметить, что приложению достаточно получить права единожды — при инсталляции. Многие пользователи игнорируют данный запрос, что и приводит к тому, что кажущееся безобидным на первый взгляд приложение получает все необходимые ему права. Подозрительные разрешения — один из главных признаков, характеризующих приложение как вредоносное.

Методы противодействия криминалистическому исследованию и способы борьбы с ними

Специалисты выделяют четыре наиболее распространенных способа противодействия криминалистическому исследованию предположительно вредоносных приложений в ОС Android: обфускация, шифрование символьных строк, противодействие декомпилятору и проверка окружения.

Обфускация позволяет разработчикам, сохранив функциональность программы, привести ее код к такому виду, что его анализ и понимание алгоритмов работы будет затруднено.

Перед тем как производить деобфускацию кода, эксперту необходимо произвести декомпиляцию предположительно вредоносной программы. К сожалению, на современном этапе развития декомпиляторы не могут разбирать программы идеально. Полученный с их помощью код отличается наличием ошибок и неполнотой. Тем не менее байт-код, несмотря на свою сложность, всегда точен. Из этого следует, что в ходе анализа предположительно вредоносных программ эксперт должен опираться не только на декомпилированный исходный код, но и на байт-код.

Для того чтобы извлечь байт-код (в .dex формате) из APK-файла, эксперт может воспользоваться, например, ApkTool. Для декомпиляции байт-кода в исходный код Java и последующего анализа может быть использована связка программных продуктов, состоящая, например, из Dex2Jar (декомпиляция) и JD-GUI (анализ). Полученный в результате декомпиляции исходный код Java нуждается в редактировании: может возникнуть необходимость удалить пустые классы, поправить ошибки, осуществить переименования методов, классов и их объектов и т. д.

Символьные строки, содержащиеся в предположительно вредоносной программе, являются важнейшим источником криминалистически значимой информации. Для реализации шифрования символьных строк разработчиками используются как сравнительно простые алгоритмы, такие как XOR, Base64 и ROT13 (включая его вариации, например, ROT15), так и продвинутые криптографические стандарты, например DES и AES.

Так, идентификация символьных строк, зашифрованных применением алгоритма XOR, может быть осуществлена экспертом посредством программного продукта XORSearch разработки Дидье Стивенса.

Необходимо отметить, что злоумышленниками применяются различные методы, позволяющие избежать детектирования рассматриваемого алгоритма. Например, шифрование с применением XOR осуществляется в два этапа: сначала с использованием одного значения, затем — другого.

Существует огромное количество программ и онлайн-сервисов, позволяющих привести строки, закодированные Base64, в читаемый вид. Несмотря на то, что обойти подобное шифрование достаточно просто, эксперт все же может столкнуться с трудностями. Например, создатели вредоноса могут изменить последовательность символов в алфавите Base64, что помешает работе стандартных декодировщиков.

ROT13 — наиболее простой алгоритм из трех рассматриваемых. Но существуют и его модификации, способные усложнить декодирование. Так разработчиками вредоносного программного обеспечения может использоваться модификация этого алгоритма, например ROT15, которая осуществляет сдвиг не на 13 позиций, а на 15.

Некоторые вредоносные программы написаны таким образом, что их функционирование возможно только на определенных типах мобильных устройств. Приложением осуществляется проверка как свойств системы, так и международного идентификатора мобильного абонента (IMSI). Таким образом, программа не выполняется, если устройство или эмулятор не проходит проверку, что затрудняет проведение динамического анализа.

Обойти рассматриваемую меру противодействия криминалистическому анализу можно, модифицировав код обнаруженной предположительно вредоносной программы.

Анализ следов предположительно вредоносных программ

Исследователи различают два типа анализа предположительно вредоносных программ: динамический и статический.

В рамках динамического анализа предположительно вредоносной программы, который иногда называют поведенческим, рассматриваются особенности ее поведения, в частности, как она взаимодействует с системой, какие данные собирает, какие сетевые соединения устанавливает и т. д.

Для проведения динамического (поведенческого) анализа экспертом может быть использован, например, программный продукт DroidBox. Он позволяет собрать следующую информацию о программе и ее деятельности в системе:

- хеш-сумма APK-файла (алгоритмы MD5, SHA-1 и SHA-256);

- сведения о полученных и отправленных по сети данных;

- сведения об операциях чтения и записи файлов;

- сведения о запущенных службах и загруженных классах;

- сведения о сборе и отправке пользовательских данных;

- сведения о разрешениях, которые получило приложение;

- сведения о криптографических операциях, осуществляемых приложением с использованием Android API;

- сведения об отправляемых SMS-сообщениях и осуществляемых вызовах.

Необходимо отметить, что рассматриваемый программный продукт предназначен для работы в операционных системах Linux и Mac OS X. Однако большинство экспертов используют рабочие станции под управлением операционной системы семейства Windows. Решением данной проблемы может послужить создание виртуальной машины и установка соответствующей операционной системы или использование уже готового дистрибутива, например Santoku Linux.

В рамках статического анализа предположительно вредоносной программы производится анализ ее кода. Главной задачей рассматриваемого типа анализа является выделение части кода, ответственной за предположительно вредоносные действия исследуемой программы.

Существует два наиболее распространенных способа проведения статического анализа, а именно с использованием ApkTool или Dex2Jar и JD-GUI.

ApkTool позволяет произвести дизассемблирование предположительно вредоносной программы. В результате эксперт получит несколько файлов и каталогов, в том числе:

- файл Android Manifest, который содержит сведения о разрешениях, запрашиваемых приложением, а также о точках входа;

- каталог res, который содержит XML-файлы, описывающие макет приложения, а также необходимые ему графические файлы и т. д.;

- каталог smali, содержащий файлы .smali (операционный код), которые могут быть проанализированы посредством текстового редактора с подсветкой синтаксиса, например, Notepad++.

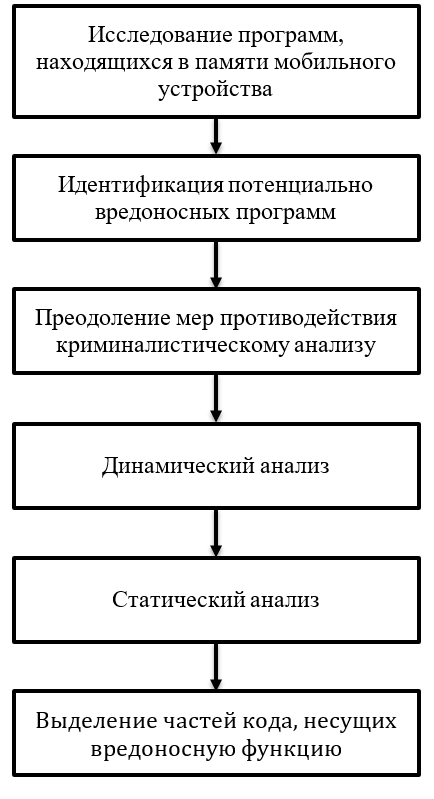

Рисунок 1. Этапы обнаружения и анализа следов предположительно вредоносного поведения программ в ОС Android

Авторы:

Скулкин Олег Владимирович

Михайлов Игорь Юрьевич

Нестеров Антон Дмитриевич

Источник: www.safezone.cc

Средство удаления вредоносных программ Windows

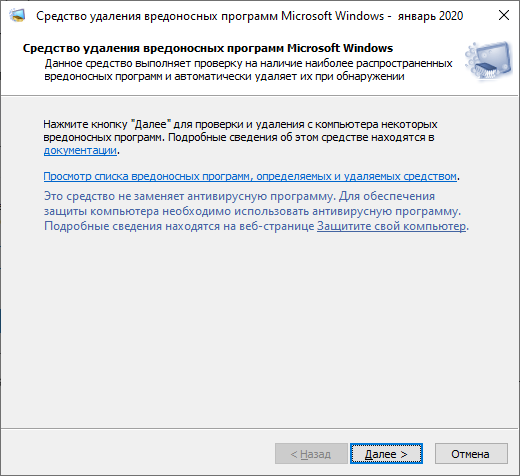

В операционной системе Windows имеется встроенное средство для удаления вредоносных программ — Microsoft Windows Malicious Software Removal Tool (MSRT). MSRT выполняет регулярное сканирование компьютеров с Windows на наличие наиболее распространенных угроз, при этом не имеет значения, установлен у вас сторонний антивирус или нет.

Поддерживаются операционные системы:

- Windows 10

- Windows Server 2019

- Windows Server 2016

- Windows 8.1

- Windows Server 2012 R2

- Windows Server 2012

- Windows 7

- Windows Server 2008

В утилите по умолчанию ведётся отправка анонимных отчётов в Microsoft в случае обнаружения вирусов.

База вредоносных программ обновляется автоматически вместе с обновлениями Windows. С мая 2020 года обновление выпускается ежеквартально. После каждого обновления запускается сканирование, лог пишется сюда:

%windir%debugmrt.log

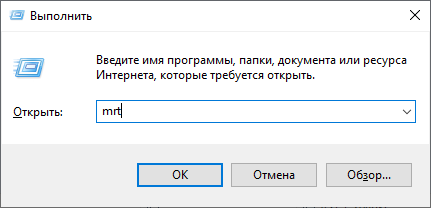

MSRT можно запустить принудительно командой:

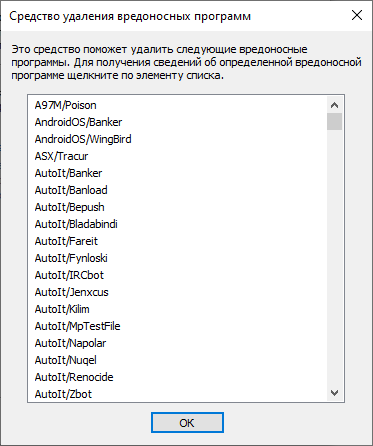

Если нажать на «Просмотр списка вредоносных программ, определяемых и удаляемых средством», то отобразится список всех вредоносов, на которые выполняется проверка:

При клике не вредоносную программу в браузере покажется справка.

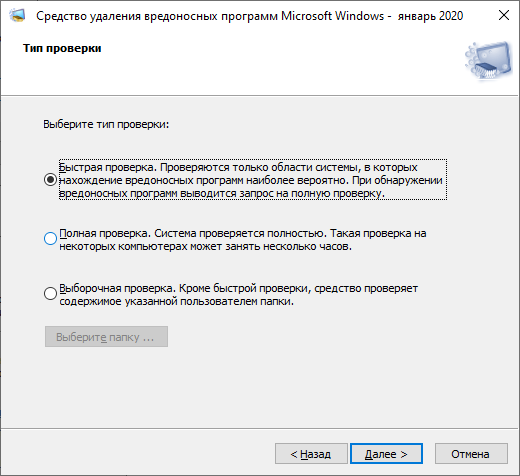

Есть три варианта проверки:

- Быстрая проверка. Проверяются только области системы, в которых нахождение вредоносных программ наиболее вероятно. При обнаружении вредоносных программ выводится запрос на полную проверку.

- Полная проверка. Система проверяется полностью. Такая проверка на некоторых компьютерах может занимать несколько часов.

- Выборочная проверка. Кроме быстрой проверки, средство проверяет содержимое указанной пользователем папки.

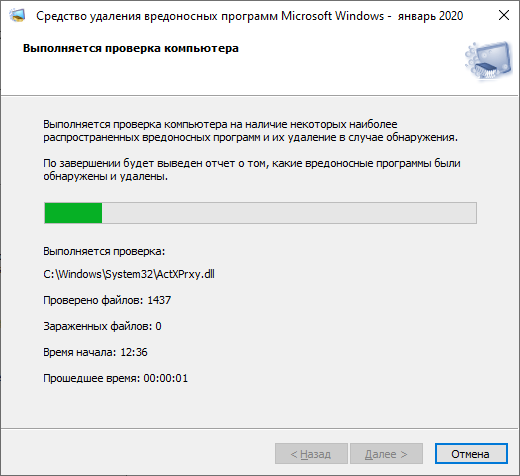

Для примера выполним быструю проверку. Далее.

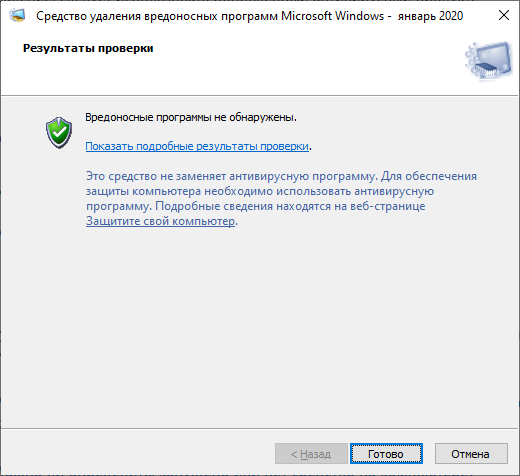

Результат может быть и другой, не столь оптимистичный. Возможные результаты проверки:

- Вредоносные программы не обнаружены.

- Обнаружено и было удалено по крайней мере одно заражение.

- Обнаружено заражение, но оно не было удалено. Этот результат отображается в том случае, если на компьютере обнаружены подозрительные файлы. Для удаления этих файлов следует использовать антивирус.

- Обнаружено и частично удалено заражение. Чтобы завершить удаление, следует использовать антивирус.

Утилита MSRT обнаруживает только популярные вирусы и не обеспечивает полной защиты от всех возможных угроз. Рекомендуется её использование совместно с классическими антивирусами.

В старых операционных системах, поддержка которых прекращена, MSRT не обновляется. Однако, можно скачать свежую утилиту вручную:

Для админов, безопасников и студентов может оказаться полезным информация о разворачивании софта на предприятии:

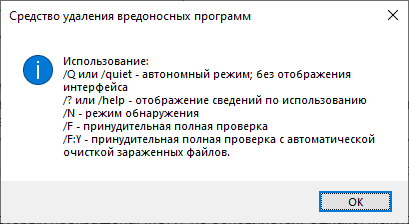

MSRT может выполняться в командной строке. Справка по параметрам:

cd %windir%system32 MRT.exe /?

- /Q или /quiet Бесшумный режим. Без интерфейса.

- /? Справка.

- /N Режим детектирования. Вредонос находится, но не удаляется.

- /F Полная проверка.

- /F:Y Полная проверка и удаление найденных вредоносов.

Источник: internet-lab.ru