К данной категории относятся, например электронные ключи ограничения доступа подключаемые к портам ПК, на котором работает программа.

Такая защита является наиболее простой, быстрой и дешевой, но одновременно с этим — предельно узкой и одноразовой, и действует она только до момента первой утечки кода или подробной информации об основных принципах работы программы.

Архитектурные

Архитектурные способы защиты программ состоят в выстраивании архитектуры продукта или оказываемой продуктом услуги таким образом, что необходимой и достаточной становится защита не всего продукта, а только его небольшой части, защитить которую существенно проще.

Например, при наличии угрозы копирования и несанкционированного использования потребительского продукта, реализованного в виде отдельной программы для ПК, этот продукт можно попробовать реализовать в архитектуре клиент-серверного приложения, в котором серверная часть будет располагаться и выполняться на серверах компании, в облаке, прозрачно для клиента, а клиентская часть — будет функционировать на ПК пользователей.

Информатика. 10 класс. Методы защиты информации /09.09.2020/

В этом случае само несанкционированное копирование клиентской части просто потеряет смысл.

Аналогично можно попробовать, какую ни будь важную функцию продукта привязать к обновлению, автоматически и периодически скачиваемому с сервера компании, и продукт без такого функционала потеряет привлекательность для несанкционированного использования.

Так одна крупная антивирусная компания до той поры долго и безуспешно боровшаяся с пиратскими копиями своего продукта, мгновенно и навсегда поборола пиратов, просто изменив периодичность обновления баз сигнатур вирусов с полугодовой на еженедельную.

Административные

Административные способы защиты программ состоят в ограничении доступа к их коду или функционалу за счёт структурирования должностных обязанностей персонала и потоков документов организации, и максимально возможного сокращения перечня лиц, имеющих доступ как к самим защищаемым продуктам, так и к подробной информации о них.

Эти способы в обязательном порядке применяются всеми компаниями разработчиками в отношении их новых и перспективных продуктов, и более широко — всех идущих в компании исследований и разработок.

Опциональной добавкой к таким способам для крупных компаний является периодическая и дозированная «утечка» неточной информации в виде «анонимных» сообщений «очевидцев» и «потерь» пред серийных образцов продуктов в людных местах.

Юридические

Юридические способы защиты программ состоят в использовании юридических механизмов закрепления прав на объекты, имеющиеся в программах, или связанные с этими программами, и в последующем использовании юридических механизмов защиты этих закреплённых прав в случае их нарушения или оспаривания.

Механизмами закрепления прав на объекты являются процедуры их регистрации.

Механизмами защиты прав являются процедуры гражданского, административного и уголовного судопроизводства.

Защита программ и данных. Метод экспериментов с «черным ящиком»

Иными словами юридические способы защиты (не только программ, а любых объектов и прав) — всегда двухходовые.

На первом шаге производится пассивная фиксация/регистрация/закрепление прав, а на втором шаге, после обнаружения нарушения (уже произошедшего или возможного), производится активное пресечение нарушения путём возбуждения гражданского, административного или уголовного производства.

Отдельным специфическим видом юридической защиты программ является т.н. «Пользовательское соглашение» (User Agreement), которое служит для защиты владельца программы или программного сервиса от претензий со стороны покупателей или пользователей данной программы или сервиса.

Претензии покупателей и пользователей могут быть основаны как на защите прав потребителей, так и на нарушении авторских и/или патентных прав.

Дополнительно, владельцу программы или программного сервиса третьими лицами могут быть предъявлены претензии о нарушении авторских и/или патентных прав, вызванные использованием пользователями его программы или программного сервиса.

Во избежание подобных неприятностей все данные вопросы должны быть явно и точно отрегулированы в пользовательском соглашении.

Экономические

Экономические способы защиты программ являются наиболее сложными, но одновременно с этим наиболее мощными и универсальными.

Они состоят в выстраивании такой рыночной, конкурентной и продуктовой стратегий, при которых никакая защита программ не требуется вовсе, более того, такая защита становится совершенно бессмысленной и даже вредной.

Для максимально быстрого занятия новой ниши рынка, и вытеснения продуктов конкурентов, может оказаться целесообразным не только устранение всех форм и видов защиты программного продукта, но и наоборот — активное содействие его быстрому и свободному распространению на максимально широкую аудиторию пользователей.

Так, например, в своё время аутсайдер отрасли операционных систем для ПК, компания Microsoft, в сухую проигрывала именитым конкурентам, и оказалась перед лицом угрозы полного вытеснения с рынка.

И тогда она совершила, как всем казалось самоубийственный шаг, сняв со своей ОС все виды защиты, и полностью закрыв глаза на её несанкционированное распространение (а если верить злым языкам, то и даже немного помогла).

В результате, пиратские копии мгновенно заполнили всё вокруг, и именитые конкуренты сами вылетели с рынка.

Аналогичный приём с закрытием глаз помог потом монополизировать и весь остальной мировой рынок ОС, включая и рынок РФ.

Заклятый друг Microsoft, компания Apple пошла другим, но тоже чисто экономическим путём, сделав свой софт работоспособным только на ПК собственного изготовления, после чего вопрос несанкционированного копирования исчез сам собой.

Одна известная компания выпускающая программу для распознавания текстов договорилась с ведущими изготовителями сканеров о включении данной программы в базовый комплект поставки, и это стало самой лучшей защитой.

Аналогично этому часто поступают изготовители т.н. «шароварных», условно-бесплатных и прочих подобных программ, для которых само наличие какой либо защиты просто сразу же сократит число их пользователей до нуля.

Более того, есть достаточное большое количество программных продуктов, и сервисов, которые специально и целенаправленно созданы для распространения с нулевой или даже часто отрицательной (!) стоимостью.

Они создаются не для продажи софта потребителям, а для продажи самих потребителей софта, продажи внимания аудитории потребителей, например рекламодателям и продавцам других продуктов и услуг.

Разве может тому же Facebook-у прийти в голову защита ключами или паролями регистрации пользователей своих программных сервисов, когда он — наоборот тратит десятки миллионов долларов на привлечение новых.

Экономические способы защиты программ требуют аккуратного и грамотного выстраивания бизнес процессов и стратегий, но зато и работают они долго и эффективно.

Выбор конкретных видов и форм защиты, и их комбинаций — полностью определяется целями и задачами бизнеса компании вообще, и выбранной политики в отношении конкретного продукта.

Объекты защиты

Какие именно объекты, имеющиеся в программах, или связанные с программами могут быть защищены юридически, и как осуществляется такая защита?

1) Может быть защищён текст программы.

Права на него могут быть защищёны двумя способами, — через открытую публикацию как обычного литературного произведения, и через специально предназначенную для текстов программ процедуру Государственной регистрации программ для ЭВМ.

2) Могут быть защищёны те объекты, которые в программе используются.

Это могут быть графические изображения, звук, музыка и т.д.

Являясь объектами авторских прав, они могут быть защищены как публикацией, так и специальной регистрацией через депонирование.

3) Могут быть защищёны объекты, обладающие свойствами идентификации и индивидуализации именно данной конкретной программы, или компании её выпустившей.

Такими объектами являются товарные марки и знаки обслуживания, и названия/наименования программы или компании.

Они защищаются через обязательную государственную регистрацию, без которой эта защита не действует.

4) Могут быть защищёны реализованные в программе технические решения.

Они защищаются процедурой государственного и международного патентования, без соблюдения которой эта защита не действует.

5) Может быть защищён титул программы как служебной разработки, означающий, что программа является собственностью не её непосредственных авторов-разработчиков, а заказчика, который разработку данной программы заказал и оплатил.

Он защищается процедурой заключения соглашения о служебной разработке.

6) Может быть защищён титул патентовладельца, означающий, что владельцем патента на техническое решение является не её непосредственный автор-разработчик, а заказчик, который разработку данного технического решения заказал и оплатил (или приобрёл).

Он защищается процедурой заключения соглашения о передаче исключительных прав на патент.

Титул служебной разработки и патентовладельца — защищается Обособлением программ.

7) Может быть защищёна ответственность владельца программы или программного сервиса от претензий со стороны покупателей или пользователей данной программы или сервиса, и претензий третьих лиц, вызванных действиями покупателей или пользователей.

Она защищается составлением «Пользовательского соглашения» (User Agreement).

Защита программ и SoftPatent

- Программного Кода

- Реализованных в программе Алгоритмов

- Интерфейсов программных продуктов

- Объединения программ и устройств в единое Аппаратное решение

- Реализуемого программными продуктами Функционала

- Взаимодействия программ с Глобальными сетями

- Защита титула Служебной разработки

- Отчуждение авторства

- Защита Титула патентовладельца

- Государственная Регистрация программ

- Лицензирование использования программ

- Составление «Пользовательского соглашения»

Источник: www.softpatent.ru

Методы и средства защиты программ от компьютерных вирусов

1. МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ПРОГРАММ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

2. Раздел 1

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

2

3.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Компьютерный вирус (или просто вирус) — это автономно функционирующая

программа, обладающая способностью к самостоятельному внедрению в тела

других программ и последующему самовоспроизведению и

самораспространению в информационно-вычислительных сетях и отдельных

ЭВМ.

3

4.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Предшественниками вирусов принято считать так называемые троянские программы,

тела которых содержат скрытые последовательности команд(модули), выполняющие

действия, наносящие вред пользователям.

Наиболее распространенной разновидностью троянских программ являются широко

известные программы массового применения (редакторы, игры, трансляторы и т.д.), в

которые встроены «логические бомбы», срабатывающие по наступлении некоторого

события.

Троянские программы не являются саморазмножающимися.

4

5.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Принципиальное отличие вируса от троянской программы состоит в том, что

вирус после его активизации существует самостоятельно (автономно) и в

процессе своего функционирования заражает (инфицирует) программы путем

включения (имплантации) в них своего текста. Таким образом, компьютерный

вирус можно рассматривать как своеобразный «генератор троянских программ».

Программы, зараженные вирусом, называются вирусоносителями.

5

6.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Заражение программы, как правило, выполняется таким образом, чтобы вирус

получил управление раньше самой программы. Для этого он либо встраивается в

начало программы, либо имплантируется в ее тело так, что первой командой

зараженной программы является безусловный переход на компьютерный вирус,

текст которого заканчивается аналогичной командой безусловного перехода на

команду вирусоносителя, бывшую первой до заражения. Получив управление,

вирус выбирает следующий файл, заражает его, возможно, выполняет какие-либо

другие действия, после чего отдает управление вирусоносителю.

6

7.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

«Первичное» заражение происходит в процессе поступления инфицированных

программ из памяти одной машины в память другой, причем в качестве средства

перемещения этих программ могут использоваться как носители информации

(дискеты, CD-ROM, CD-RW, флэш-память и т.п.), так и каналы вычислительных

сетей.

Вирусы, использующие для размножения сетевые средства, принято называть

сетевыми.

7

8.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

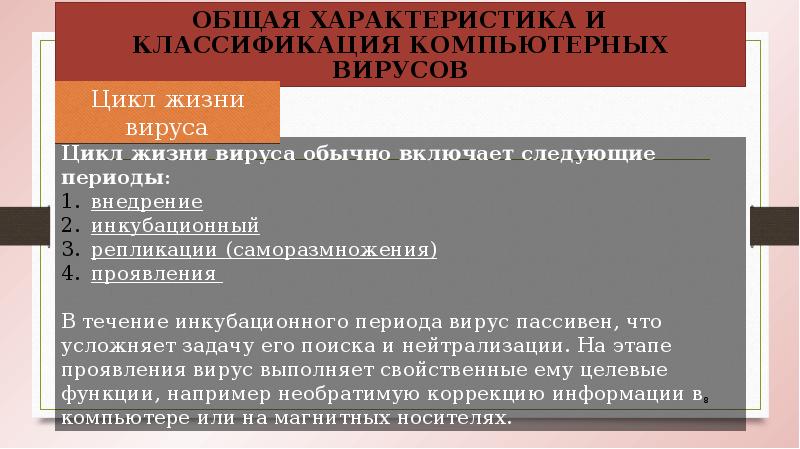

Цикл жизни вируса

Цикл жизни вируса обычно включает следующие периоды:

1. внедрение

2. инкубационный

3. репликации (саморазмножения)

4. проявления

В течение инкубационного периода вирус пассивен, что усложняет задачу его

поиска и нейтрализации. На этапе проявления вирус выполняет свойственные

ему целевые функции, например необратимую коррекцию информации в

компьютере или на магнитных носителях.

8

9.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Физическая структура компьютерного вируса

Физическая структура компьютерного вируса достаточно проста. Он

состоит из головы и, возможно, хвоста.

Под головой вируса понимается его компонента, получающая управление

первой.

Хвост — это часть вируса, расположенная в тексте зараженной программы

отдельно от головы.

Вирусы, состоящие из одной головы, называют несегментированными,

тогда как вирусы, содержащие голову и хвост — сегментированными.

9

10.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Классификация компьютерных вирусов

I. По режиму функционирования:

• резидентные вирусы — вирусы, которые после активизации постоянно находятся в

оперативной памяти компьютера и контролируют доступ к его ресурсам

• транзитные вирусы — вирусы, которые выполняются только в момент запуска

зараженной программы

II. По объекту внедрения:

• файловые вирусы — вирусы, заражающие файлы с программами

• загрузочные (бутовые) вирусы — вирусы, заражающие программы, хранящиеся в

системных областях дисков

10

11.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Классификация компьютерных вирусов

Файловые вирусы подразделяются на вирусы, заражающие:

• исполняемые файлы

• командные файлы и файлы конфигурации

• составляемые на макроязыках программирования, или файлы, содержащие макросы

(макровирусы)

• файлы с драйверами устройств

• файлы с библиотеками исходных, объектных, загрузочных модулей

Загрузочные вирусы подразделяются на вирусы, заражающие:

• системный загрузчик, расположенный в загрузочном секторе дискет и логических

дисков

• внесистемный загрузчик, расположенный в загрузочном секторе жестких дисков 11

12.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Классификация компьютерных вирусов

III. По степени и способу маскировки:

• вирусы, не использующие средств маскировки

• stealth-вирусы — вирусы, пытающиеся быть невидимыми на основе контроля доступа к

зараженным элементам данных

• вирусы-мутанты (MtE-вирусы) — вирусы, содержащие в себе алгоритмы шифрования,

обеспечивающие различие разных копий вируса

В свою очередь, MtE-вирусы делятся на:

• обычные вирусы-мутанты, в разных копиях которых различаются только

зашифрованные тела, а дешифрованные тела вирусов совпадают

• полиморфные вирусы, в разных копиях которых различаются не только

зашифрованные тела, но и их дешифрованные тела

12

13.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Файловый транзитный вирус целиком размещается в исполняемом файле, в

связи с чем он активизируется только в случае активизации вирусоносителя, а по

выполнении необходимых действий возвращает управление самой программе.

При этом выбор очередного файла для заражения осуществляется вирусом

посредством поиска по каталогу.

13

14.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Файловый резидентный вирус отличается от нерезидентного логической структурой и общим

алгоритмом функционирования.

Резидентный вирус состоит из инсталлятора и программ обработки прерываний.

Инсталлятор получает управление при активизации вирусоносителя и инфицирует оперативную

память путем размещения в ней управляющей части вируса и замены адресов в элементах вектора

прерываний на адреса своих программ, обрабатывающих эти прерывания. На так называемой

фазе слежения, следующей за описанной фазой инсталляции, при возникновении какого-либо

прерывания управление получает соответствующая подпрограмма вируса.

В связи с существенно более универсальной по сравнению с нерезидентными вирусами общей

схемой функционирования, резидентные вирусы могут реализовывать самые разные способы

инфицирования.

14

15.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Наиболее распространенными способами являются инфицирование запускаемых программ, а также файлов при их

открытии или чтении. Отличительной особенностью последних является инфицирование загрузочного сектора (бутсектора) магнитного носителя.

Голова бутового вируса всегда находится в бут-секторе (единственном для гибких дисков и одном из двух — для жестких),

а хвост — в любой другой области носителя. Наиболее безопасным для вируса способом считается размещение хвоста в

так называемых псевдосбойных кластерах, логически исключенных из числа доступных для использования. Существенно,

что хвост бутового вируса всегда содержит копию оригинального (исходного) бут-сектора.

Механизм инфицирования, реализуемый бутовыми вирусами, например следующий:

При загрузке операционной системы с инфицированного диска вирус, в силу своего положения на нем (независимо от

того, с дискеты или с винчестера производится загрузка), получает управление и копирует себя в оперативную память.

Затем он модифицирует вектор прерываний таким образом, чтобы прерывание по обращению к диску обрабатывались

собственным обработчиком прерываний вируса, и запускает загрузчик операционной системы.

Благодаря перехвату прерываний бутовые вирусы могут реализовывать столь же широкий набор способов

инфицирования и целевых функций, сколь и файловые резидентные вирусы.

15

16.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Stealth-вирусы пользуются слабой защищенностью некоторых операционных

систем и заменяют некоторые их компоненты (драйверы дисков) таким образом,

что вирус становится невидимым (прозрачным) для других программ.

16

17.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Полиморфные вирусы содержат алгоритм порождения дешифрованных тел

вирусов, непохожих друг на друга.

При этом в алгоритмах дешифрования могут встречаться обращения

практически ко всем командам процессора Intel и даже использоваться

некоторые специфические особенности его реального режима

функционирования.

17

18.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Макровирусы распространяются под управлением прикладных программ, что

делает их независимыми от операционной системы.

Подавляющее число макровирусов функционируют под управлением системы

Microsoft Word for Windows.

В то же время, известны макровирусы, работающие под управлением таких

приложений как Microsoft Exel for Windows, Lotus Ami Pro, Lotus 1-2-3, Lotus

Notes, в операционных системах фирм Microsoft и Apple.

18

19.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

Сетевые вирусы, называемые также автономными репликативными программами, или, для краткости,

репликаторами, используют для размножения средства сетевых операционных систем. Наиболее просто

реализуется размножение в тех случаях, когда сетевыми протоколами предусмотрен обмен программами.

Однако, размножение возможно и в тех случаях, когда протоколы ориентированы только на обмен

сообщениями.

Классическим примером реализации процесса размножения с использованием только стандартных средств

электронной почты является уже упоминаемый репликатор Морриса. Текст репликатора передается от

одной ЭВМ к другой как обычное сообщение, постепенно заполняющее буфер, выделенный в оперативной

памяти ЭВМ-адресата. В результате переполнения буфера, инициированного передачей, адрес возврата в

программу, вызвавшую программу приема сообщения, замещается на адрес самого буфера, где к моменту

возврата уже находится текст вируса.

Тем самым вирус получает управление и начинает функционировать на ЭВМ-адресате.

19

20.

ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ

Наиболее распространенные типы вирусов и их основные особенности

«Лазейки», подобные описанной на предыдущем слайде и обусловленные особенностями

реализации тех или иных функций в программном обеспечении, являются объективной

предпосылкой для создания и внедрения репликаторов злоумышленниками.

Эффекты, вызываемые вирусами в процессе реализации ими целевых функций, принято

делить на следующие группы:

• искажение информации в файлах, либо в таблице размещения файлов (FAT-таблице), которое

может привести к разрушению файловой системы в целом

• имитация сбоев аппаратных средств

• создание звуковых и визуальных эффектов, включая, например, отображение сообщений,

вводящих оператора в заблуждение или затрудняющих его работу

• инициирование ошибок в программах пользователей или операционной системе

20

Источник: ppt-online.org

Презентация, доклад МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ПРОГРАММ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

Вы можете изучить и скачать доклад-презентацию на тему МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ПРОГРАММ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ. Презентация на заданную тему содержит 45 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас — поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Презентации » Образование » МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ПРОГРАММ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайды и текст этой презентации

Слайд 1

Описание слайда:

МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ПРОГРАММ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайд 2

Описание слайда:

Раздел 1 ОБЩАЯ ХАРАКТЕРИСТИКА И КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайд 3

Описание слайда:

Компьютерный вирус (или просто вирус) — это автономно функционирующая программа, обладающая способностью к самостоятельному внедрению в тела других программ и последующему самовоспроизведению и самораспространению в информационно-вычислительных сетях и отдельных ЭВМ. Компьютерный вирус (или просто вирус) — это автономно функционирующая программа, обладающая способностью к самостоятельному внедрению в тела других программ и последующему самовоспроизведению и самораспространению в информационно-вычислительных сетях и отдельных ЭВМ.

Слайд 4

Описание слайда:

Предшественниками вирусов принято считать так называемые троянские программы, тела которых содержат скрытые последовательности команд(модули), выполняющие действия, наносящие вред пользователям. Предшественниками вирусов принято считать так называемые троянские программы, тела которых содержат скрытые последовательности команд(модули), выполняющие действия, наносящие вред пользователям. Наиболее распространенной разновидностью троянских программ являются широко известные программы массового применения (редакторы, игры, трансляторы и т.д.), в которые встроены «логические бомбы», срабатывающие по наступлении некоторого события. Троянские программы не являются саморазмножающимися.

Слайд 5

Описание слайда:

Принципиальное отличие вируса от троянской программы состоит в том, что вирус после его активизации существует самостоятельно (автономно) и в процессе своего функционирования заражает (инфицирует) программы путем включения (имплантации) в них своего текста. Таким образом, компьютерный вирус можно рассматривать как своеобразный «генератор троянских программ».

Программы, зараженные вирусом, называются вирусоносителями. Принципиальное отличие вируса от троянской программы состоит в том, что вирус после его активизации существует самостоятельно (автономно) и в процессе своего функционирования заражает (инфицирует) программы путем включения (имплантации) в них своего текста. Таким образом, компьютерный вирус можно рассматривать как своеобразный «генератор троянских программ». Программы, зараженные вирусом, называются вирусоносителями.

Слайд 6

Описание слайда:

Заражение программы, как правило, выполняется таким образом, чтобы вирус получил управление раньше самой программы. Для этого он либо встраивается в начало программы, либо имплантируется в ее тело так, что первой командой зараженной программы является безусловный переход на компьютерный вирус, текст которого заканчивается аналогичной командой безусловного перехода на команду вирусоносителя, бывшую первой до заражения.

Получив управление, вирус выбирает следующий файл, заражает его, возможно, выполняет какие-либо другие действия, после чего отдает управление вирусоносителю. Заражение программы, как правило, выполняется таким образом, чтобы вирус получил управление раньше самой программы. Для этого он либо встраивается в начало программы, либо имплантируется в ее тело так, что первой командой зараженной программы является безусловный переход на компьютерный вирус, текст которого заканчивается аналогичной командой безусловного перехода на команду вирусоносителя, бывшую первой до заражения. Получив управление, вирус выбирает следующий файл, заражает его, возможно, выполняет какие-либо другие действия, после чего отдает управление вирусоносителю.

Слайд 7

Описание слайда:

«Первичное» заражение происходит в процессе поступления инфицированных программ из памяти одной машины в память другой, причем в качестве средства перемещения этих программ могут использоваться как носители информации (дискеты, CD-ROM, CD-RW, флэш-память и т.п.), так и каналы вычислительных сетей. «Первичное» заражение происходит в процессе поступления инфицированных программ из памяти одной машины в память другой, причем в качестве средства перемещения этих программ могут использоваться как носители информации (дискеты, CD-ROM, CD-RW, флэш-память и т.п.), так и каналы вычислительных сетей. Вирусы, использующие для размножения сетевые средства, принято называть сетевыми.

Слайд 8

Источник: myslide.ru