Козлов, Д. А. Анализ средств и методов обеспечения информационной безопасности персонального компьютера / Д. А. Козлов, Д. Н. Ломакин. — Текст : непосредственный // Молодой ученый. — 2022. — № 19 (414). — С. 19-22. — URL: https://moluch.ru/archive/414/91307/ (дата обращения: 11.07.2023).

В статье проанализированы средства и методы обеспечения информационной безопасности с точки зрения их пригодности для реализации противодействия киберпреступлениям, сохранения персональных данных пользователей и целостности программного и аппаратного обеспечения персонального компьютера. Рассматривается решение задачи обеспечения информационной безопасности персонального компьютера средствами и методами реализации информационной безопасности.

Ключевые слова: персональный компьютер; антивирус; межсетевой экран; программное обеспечение; информационная безопасность.

Риск кражи персональных данных был и остается довольно большим, потому необходимо обеспечивать информационную безопасность компьютера. По нашему мнению, для предотвращения киберпреступлений необходимо исключить возможность доступа преступника к информации, содержащей персональные данные, не допустить его влияния на операционные системы, сетевые устройства, системы управления базами данных, программное обеспечение, в том числе и на прикладное, различными средствами и методами. Остановимся на антивирусах.

МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ И СЕТЯХ

На бытовом уровне стандартные средства защиты, поставляющиеся с Windows 10 из магазина, справляются с проникновением в систему с целью хищения персональных данных. Мы думаем, если не посещать подозрительные сайты, не запускать от имени администратора сомнительные исполняемые файлы — большинство проблем обойдут стороной среднего пользователя, но это относится сугубо к домашнему ПК, на котором не хранится коммерчески важный материал.

По моему мнению, ситуации, когда вирус активно выводил из строя компьютеры, в прошлом — в настоящее время техническая составляющая компьютера обладает достаточной степенью защиты от таких взломов. Сейчас вирусные атаки совершаются путем внедрения различных видов зловредного программного обеспечения, направленного исключительно на похищение конфиденциальной информации, включая персональные данные.

Профессиональный сторонний антивирус обязательно имеет сигнатурную защиту, системы продвинутой эвристики, многоуровневую политику доверенности программам, следит за целостностью особо важных данных. Все эти составляющие антивируса очень тормозят работу всей системы, поэтому для хранения важных данных нужно иметь качественное аппаратное обеспечение.

Программные средства защиты информации

Программными СЗИназываются специальныепрограммы, входящие в состав программного обеспечения АС для решения в них (самостоятельно или в комплекте с другими средствами) задач защиты. Программные СЗИ являются непременной и важнейшей частью механизма защиты современных АС. Такая их роль определяется следующими достоинствами: универсальностью, гибкостью, простой реализацией, надежностью, возможностью модификации и развития.

Методы и средства защиты информации: коммерческой тайны и персональных данных

При этом под универсальностьюпонимается возможность решения программными СЗИ большого числа задач защиты.

Под надежностьюпонимается высокая программная устойчивость при большой продолжительности непрерывной работы и удовлетворение высоким требованиям и достоверности управляющих воздействий при наличии различных дестабилизирующих факторов. Программные возможности изменения и развития программных СЗИ определяются самой их природой.

Существенным недостаткомпрограммных СЗИ является возможность их реализации только в тех структурных элементах АС, где имеется процессор, хотя функции защиты могут реализовываться, осуществляя безопасность других структурных элементов. Помимо того, программным СЗИ присущи следующиенедостатки:

- необходимость использования времени работы процессора, что ведет к увеличению времени отклика на запросы и, как следствие, к уменьшению эффективности ее работы;

- уменьшение объемов оперативной памяти (ОП) и памяти на внешних запоминающих устройствах (ПВЗУ), доступной для использования функциональными задачами;

- возможность случайного или умышленного изменения, вследствие чего программы могут не только утратить способность выполнять функции защиты, но и стать дополнительными источниками угрозы безопасности;

- ограниченностьиз-за жесткой ориентации на архитектуру определенных типов ЭВМ (даже в рамках одного класса) — зависимость программ от особенностей базовой системы ввода/вывода, таблицы векторов прерывания и т.п.

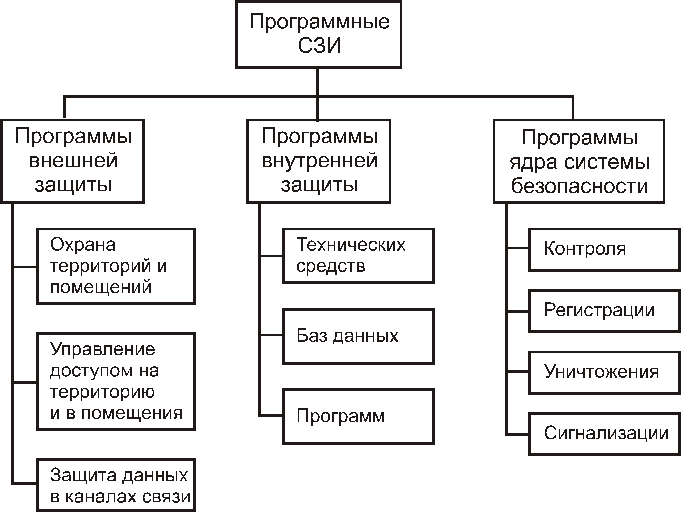

Для организационного построения программных СЗИнаиболее характерной является тенденция разработки комплексных программ, выполняющих целый ряд защитных функций, причем чаще всего в число этих функций входит опознавание пользователей, разграничение доступа к массивам данных, запрещение доступа к некоторым областям ОП и т.п.Достоинстватаких программ очевидны: каждая из них обеспечивает решение некоторого числа важных задач защиты. Но им присущи и существенныенедостатки, предопределяющие необходимость критической оценки сложившейся практики разработки и использования программных средств защиты. Первый и главный недостаток состоит встихийности развития программ защиты, что, с одной стороны, не дает гарантий полноты имеющихся средств, а с другой — не исключает дублирования одних и тех же задач защиты. Вторым существенным недостатком являетсяжесткая фиксация в каждом из комплексов программ защитных функций. Наконец, можно выделить еще один большой недостаток — ориентация подавляющего большинства имеющихся программных средств на конкретную среду применения (тип ЭВМ и операционную среду). Отсюда вытекают три принципиально важных требования к формированию программных СЗИ:функциональная полнота,гибкостьиунифицированность использования. Что касается первого требования, то, как нетрудно убедиться, приведенный выше перечень программных средств составлен именно с таким расчетом, чтобы возможно более полно охватить все классы задач защиты. Удовлетворение остальным двум требованиям зависит от форм и способов представления программ защиты. Анализ показал, что наиболее полно требованиям гибкости и унифицированности удовлетворяет следующая совокупность принципов: сквозное модульное построение,полная структуризация,представление на машинно-независимом языке. Принцип сквозного модульного построениязаключается в том, что каждая из программ любого уровня (объема) должна представляться в виде системы возможных модулей, причем каждый модуль любого уровня должен быть полностью автономным и иметь стандартные вход и выход, обеспечивающие комплексирование с любыми другими модулями. Нетрудно видеть, что эти условия могут быть обеспечены, если программные комплексы будут разрабатываться по принципу “сверху вниз”, т.е. в соответствии с принципомполной структуризации. Представление на машинно-независимом языкепредопределяет, что представление программных модулей должно быть таким, чтобы их с минимальными усилиями можно было включить в состав программного обеспечения любой АС. В настоящее время имеются алгоритмические языки высокого уровня, полностью соответствующие этим требованиям. Общепринятой классификации программных СЗИ в настоящее время не существует. Однако при описании программ защиты обычно придерживаются деления их по функциональному признаку, т.е. по выполняемым функциям защиты. При этом по мере развития форм и способов использования вычислительной техники функции программной защиты расширяются. С учетом названных принципов можно использовать классификацию, приведенную на рис. 17.1. Рис. 17.1.Классификация программных СЗИ При этом под внешнейзащитой понимается совокупность средств, методов и мероприятий, направленных на защиту территории, на которой расположены здания вычислительных центров, и помещений, в которых расположены их элементы. Понятиевнутреннейзащиты охватывает совокупность средств, методов и мероприятий, направленных на ЗИ, обрабатываемой в АС. В составядра системы безопасностивходят программы, обеспечивающие защиту самой СЗИ.

Источник: studfile.net

XII Международная студенческая научная конференция Студенческий научный форум — 2020

Информация — это ресурс, владея которым, мы имеем преимущество перед конкурентами. Проблема защиты информации возникла, когда прогресс сделал человека зависимым от информационных систем. Сейчас мы получаем информацию не только из газет, телевиденья и радио, но и Интернет-ресурсов. Параллельно с прогрессом мы стали уязвимы к атакам правонарушителей и компьютерным вирусам. Постоянное увеличение объема конфиденциальной информации заставляет нас ознакомиться с программно-аппаратными средствами защиты информации.

Программно-аппаратные средства защиты.

Программно-аппаратные средства защиты — это способы контроля оборудования и программных средств от взлома, перехвата информации, несанкционированного подключения третьих лиц. Программные и технические средства защиты информации необходимы там, где утечка данных и ценной информации влечет за собой серьезные финансовые, репутационные, производственные риски для компании.

Средства защиты можно разбить на следующие группы:

Идентификация и аутентификация. Управление доступом;

протоколирование и аудит;

Рассмотрим каждый из них в отдельности:

Идентификация и аутентификация. Управление доступом.

Аутентификация — это основа безопасности любой системы, которая заключается в проверке подлинности данных о пользователе сервером.

Аутентификация не представляет собой ни идентификацию, ни авторизацию. Это три понятия, которые являются элементами защиты информации. Во-первых, идентификация, в процессе которой происходит распознавание информации о пользователе, его логине и пароле. Во-вторых, процесс проверки информации о пользователе — аутентификация. И, в-третьих, авторизация — проверка прав пользователя и определение возможности доступа.

Данная система защиты нужна для доступа к:

Управление доступом — ограниченный доступ к информации, компьютерам, сетям, приложениям, системным ресурсам, файлам и программам. В основе управления доступом лежит идентификация и аутентификация. Задача управления доступом состоит в том, чтобы для каждой пары «субъект-объект» определить множество допустимых операций и контролировать выполнение установленного порядка.

Протоколирование и аудит.

Протоколирование — сбор и накопление информации о событиях, происходящих в информационной сфере.

Аудит — это анализ накопленной информации, проводимый в реальном времени или периодически.

Данная система защиты выполняет важные задачи:

составляет отчет обо всех пользователях и администраторах;

выявляет слабые места в защите сервера, оценивает размер повреждений и возвращает к нормальной работе;

предоставляет информацию для анализа и выявления проблем.

Характерной особенностью протоколирования и аудита является зависимость от других средств защиты информации. Идентификация и аутентификация служат началом для составления отчета о пользователях, управление доступом защищает конфиденциальность и целостность зарегистрированной информации.

Криптография.

Ключ – это важнейший компонент шифра, отвечающий за выбор преобразования, применяемого для зашифрования конкретного сообщения.

В случаи шифрования каждый символ скрываемых данных подвергается самостоятельному преобразованию. Когда, при кодировании защищаемых данных, информация делится на блоки, имеющие смысловые значения, и результате, каждый блок заменяется цифровым, буквенным или комбинированным кодом.

В состав криптографической системы входят: один или нескольких алгоритмов шифрования, ключи, используемые этими алгоритмами шифрования, подсистемы управления ключами, незашифрованный и зашифрованный тексты.

Экранирование.

Экран — это средство разграничения доступа клиентов из одного множества информационных систем к серверам из другого множества посредством контроля информационных потоков между двумя множествами систем. Контроль потоков состоит в их фильтрации и выполнении некоторых преобразований.

Экран можно представить как последовательность фильтров. Каждый из фильтров, проанализировав данные, может пропустить или не пропустить их, преобразовать, передать часть данных на следующий фильтр или обработать данные от имени адресата и возвратить результат отправителю.

Главной функцией экранирования является обеспечение безопасности внутренней (защищаемой) сети и полный контроль над внешними подключениями и сеансами связи;

Помимо функций разграничения доступа, экраны осуществляют протоколирование обмена информацией. Экранирование помогает поддерживать доступность сервисов защищаемой сети, уменьшая уязвимость внутренних сервисов безопасности.

Программно-аппаратные механизмы защиты информации находят все большее применение. Они используются не только для защиты локальных сетей, но и для работы с облачными хранилищами. При разработке архитектуры собственной информационной системы, в целях обеспечения максимально достижимого уровня безопасности, следует рассмотреть возможность их применения.

Основные выводы о способах использования, рассмотренных выше средств, методов и мероприятий защиты, сводится к следующему:

Наибольший эффект достигается тогда, когда все используемые средства, методы и мероприятия объединяются в единый, целостный механизм защиты информации.

Механизм защиты должен проектироваться параллельно с созданием систем обработки данных, начиная с момента выработки общего замысла построения системы.

Функционирование механизма защиты должно планироваться и обеспечиваться наряду с планированием и обеспечением основных процессов автоматизированной обработки информации.

Необходимо осуществлять постоянный контроль функционирования механизма защиты.

Список литературы.

Казарин О. В., Забабурин А. С. Программно-аппаратные средства защиты информации – Москва, 2017

Источник: scienceforum.ru