Lust and love’s Blog

[cut]

Плохие пароли могут привести к плохим последствиям. Именно поэтому они особенно важны для корпоративной безопасности, для защиты данных (в том числе почтовых серверов, серверов баз данных и других) от несанкционированного проникновения (и от хакеров).

У плохого пароля есть три отличительных признака:

- Он легко угадывается

- Его с большой вероятностью можно встретить в списке паролей

- Его можно быстро подобрать

Все три возможности вкратце разбираются дальше.

Легко угадываемый пароль

Выбирая пароль, люди очень предсказуемы, поэтому встречаются одни и те же пароли. Ниже проанализированы 32 миллиона паролей, которые выложили в публичный доступ после взлома сайта Rockyou.com.

Самые популярные пароли

1 123456 290,731

2 12345 79,078

3 123456789 76,790

4 Password 61,958

5 iloveyou 51,622

6 princess 35,231

7 rockyou 22,588

8 1234567 21,726

# Брутфорс SSH | Medusa в CentOs 7 | Программа Medusa

9 12345678 20,553

10 abc123 17,542

Почти 1% пользователей Rockyou.com выбрали пароль «123456». Иначе говоря, хакеру был доступен примерно 1аккаунт из 100.

Другие легко угадываемые пароли это имена питомцев, детей, любимой спортивной команды или супруга. Эти данные легко получить, используя социальные сети, например, Facebook.

Список паролей

Попробовав пароли вроде «123456» и «Password», хакер переходит к списку паролей. Обычно это списки слов из словарей, известные имена и наиболее полные списки с комбинациям слов (например, iloveyou), слова и цифры (как money123), а также слова с числовыми вставками (типа m0n3y). В таких списках практически не бывает паролей с использованием верхнего и нижнего регистра одновременно, случайных наборов символов ( d5j*Dg;r?’fRey), комбинации из нескольких слов (doGbutTerbicYclE) или слова со знаками препинания (s(ctvaringa» примерно за 50 секунд.

Но что, если вы хотите проверить прочность паролей многих пользователей вместо одного с логином admin?

Чтобы проверить пароли пользователей на POP3 сервере, потребуется список email адресов в текстовом файле типа «emailusers.txt».

А еще потребуется список паролей. В этот раз мы возьмем более короткий список с популярными паролями и сохраним его в файле с именем «shortpasswordlist.txt». Medusa способна обрабатывать их паралельно, подбирая пароль к 10 (или к любому другому числу) пользователей за раз.

Другими словами Medusa проверит первые 10 имен пользователей на совпадение с первым паролем из списка, затем еще 10 имен на совпадение со вторым паролем и так далее. Когда список дойдет до конца, Medusa начнет проверять следующие 10 имен и сверит их со всеми паролями.

Для проверки нескольких имен надо ввести следующее:

IP адрес POP3 сервера (в этом случае 192.168.1.20) с ключом -h

Текстовый файл со списком имен пользователей (emailusers.txt) с ключом -U

Текстовый файл с паролями (shortpasswordlist.txt) с ключом -P

medusa (обновление визуальной программы)

That Medusa should test multiple usernames at simultaneously using the -L switch

The number of usernames to test at a time using the -t switch

The module to use (POP3) using the -M switch

Medusа сравнит многочисленные имена пользователей одновременно c ключом -L

Число одновременно проверяемых имен задается с ключом -t

Модуль (POP3) задается -М

Команда выглядит так: 192.168.1.20 -U emailusers.txt -P shortpasswordlist.txt -t 10 -L -M POP3

Если Medusa способна найти любые пароли, разумно будет проверить насколько эти пароли отвечают вашей политике безопасности. Если Medusa находит ваши пароли, они должны быть заменены на более стойкие. Если нет, вы можете сообщить сознательным пользователям о риске использования слабых паролей и убедиться, что пароли были изменены.

Больше информации о Medusa

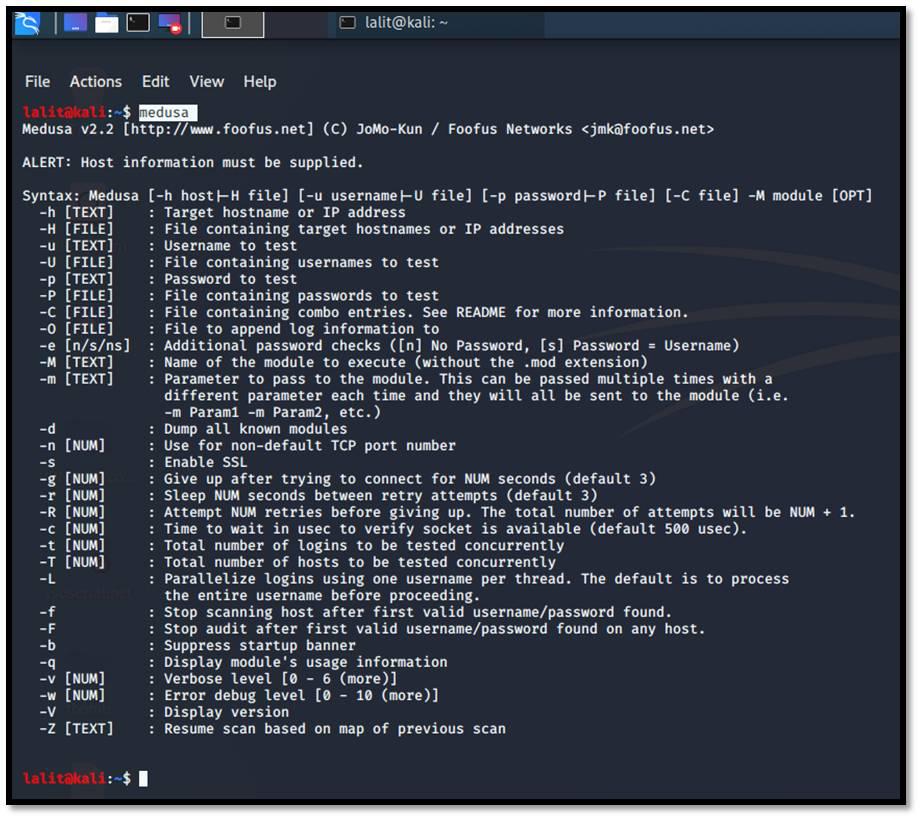

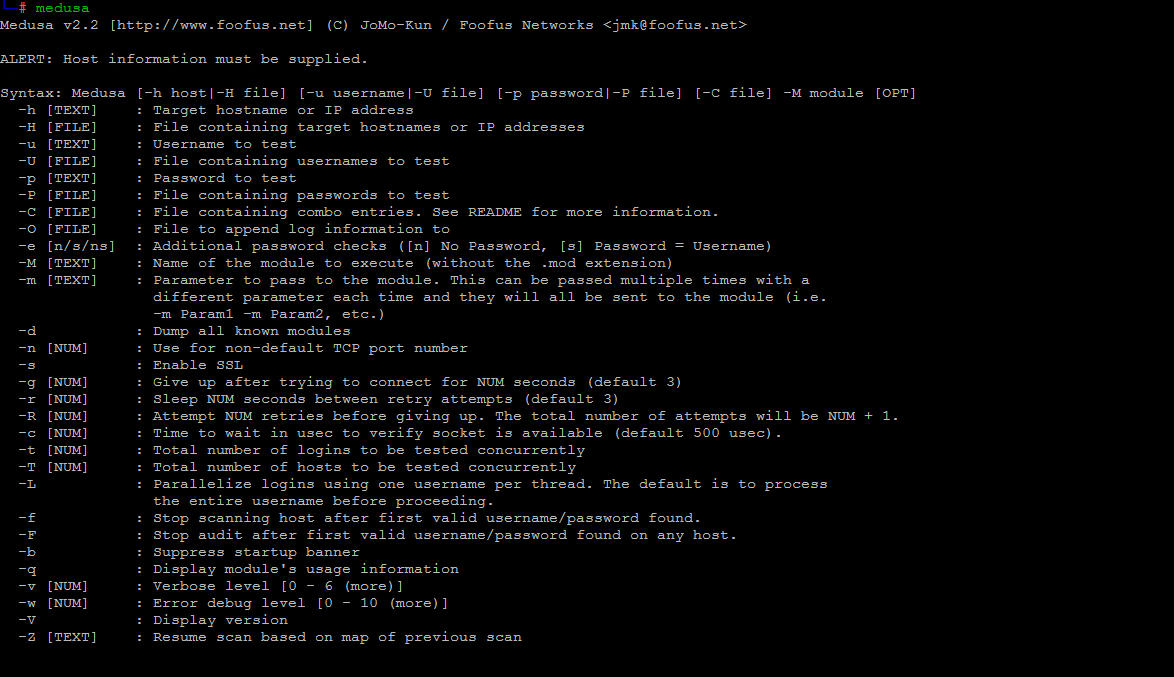

Чтобы узнать все доступные команды наберите medusa

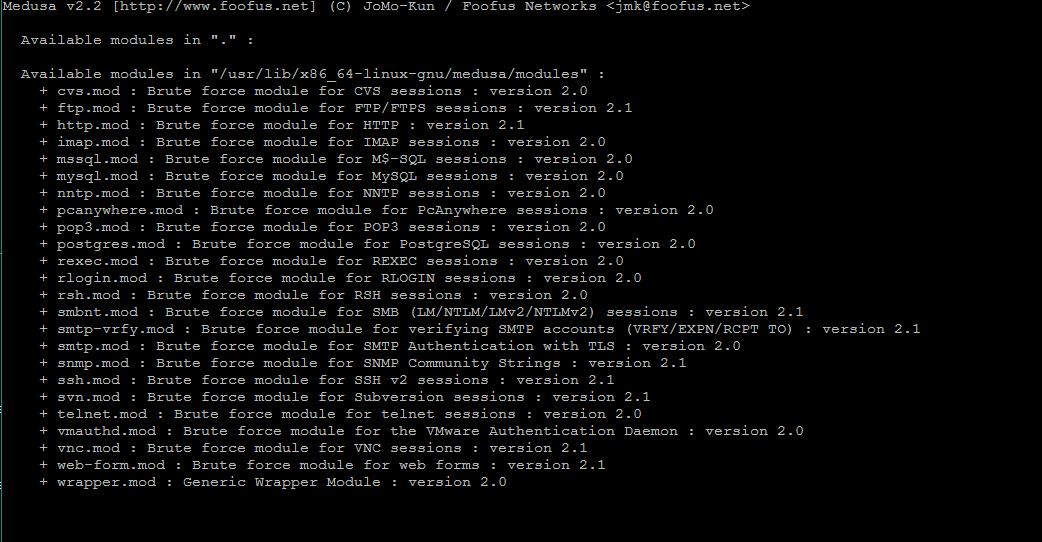

Чтобы узнать, какие сервисные модули установлены наберите medusa -d

Eсть еще примеры использования, но лучше просто скачать программу и начать ею пользоваться.

Источник: wrykingdom.wordpress.com

Взлом паролей с помощью Medusa в Linux

В современном мире большинство людей в целом осознают, что злоумышленники и хакеры могут украсть их конфиденциальную информацию с помощью различных атак. Однако большинство людей не понимают, к каким атакам они уязвимы. Итак, в этой статье мы узнаем о парольных атаках.

Парольные атаки означают, что третья сторона пытается получить доступ к вашим системам путем взлома пароля пользователя, это может показаться незаконным, но от нас зависит, хотим ли мы использовать его для хороших или плохих вещей. Парольные атаки полезны в различных кибер-событиях, а также мы можем проводить их в нашей собственной системе в случае, если мы забыли пароль. В этой статье мы собираемся выполнить атаки методом перебора с помощью инструмента Medusa в Kali Linux.

Способы взлома пароля :

- Гадание

- Социальная инженерия

- Атаки по словарю

- Серфинг на плечах

- Радужные столы

- Атаки грубой силы

- Матрица вероятности пароля

sudo apt-get install medusa

Атака грубой силой с использованием Медузы : Мы собираемся взломать пароль службы SSH в этой атаке грубой силы с помощью Medusa. Шаг 1 : Чтобы запустить medusa в вашей системе, просто введите medusa в терминале.

медуза

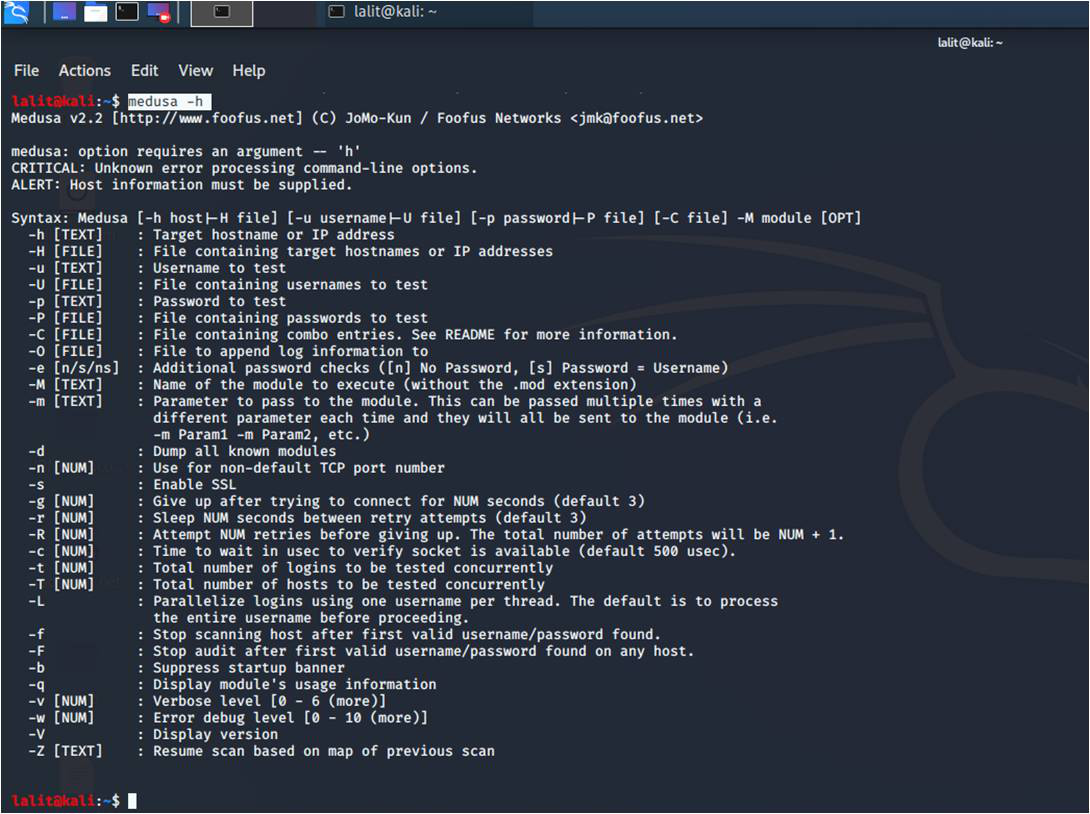

Шаг 2 : Если вам нужна помощь по Medusa Tool. Просто введите в терминале medusa -h.

медуза -h

Шаг 3 : Чтобы избежать ошибки подключения ssh, сначала запустите службы ssh с помощью следующей команды.

sudo service ssh start

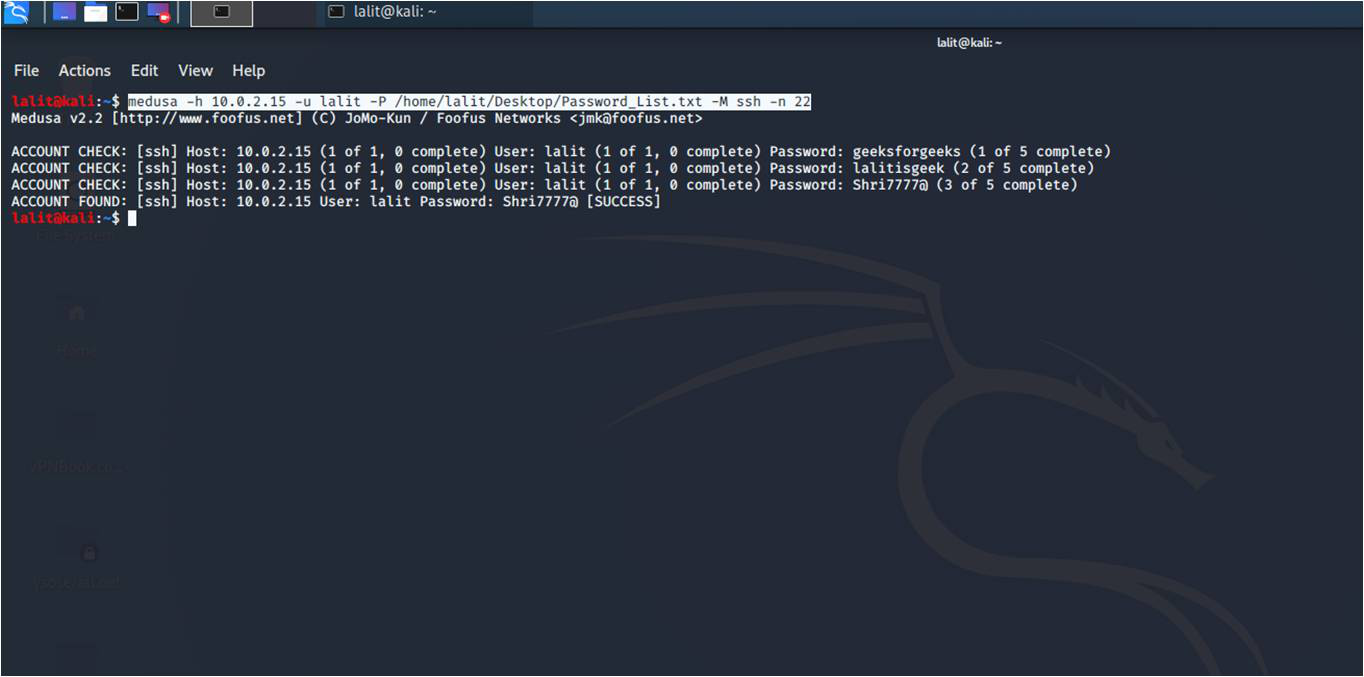

Шаг 4. Чтобы взломать пароль для службы ssh, введите следующую команду

medusa -h 10.0.2.15 -u lalit -P /home/lalit/Desktop/Password_List.txt -M ssh -n 22

В приведенной выше команде:

- медуза — выполнить инструмент медуза

- -h — используется для указания целевого хоста или IP-адреса

- -u — означает имя пользователя для тестирования

- -P — мы можем использовать -p для проверки одного пароля или -P для использования текстового файла, содержащего множество паролей для атаки грубой силы

- -M — это означает имя модуля для выполнения, здесь я использую ssh.

- -n — означает номер порта

После полного выполнения вышеуказанной команды. Вы можете увидеть ключевое слово Success с правильным паролем.

Источник: progler.ru

Программа Medusa

Устанавливаем каждому моряку на рабочий стол программу для рассылки анкет моряков «Медуза» с помощью которой моряк сможет самостоятельно искать себе работу.

Программа-рассыльщик анкет моряков «Medusa» — именная, делается под каждого клиента отдельно, клиент получает ее в бессрочное пользование, клиент имеет свой кабинет, вход, пароль. Данная программа рассыльщик позволяет обойти все имеющиеся в интернете фильтры, которые распознают спам, за счет того что она легальна и соответствует всем требованиям всех всевозможных порталов на которых находятся емейлы моряка, такие как Яндекс, Гугл, Рамблер, Яху и все подобные им.

| 64$ — цена Медузы за 1 месяц 40$ — цена со 2 месяца |

Что получает моряк

Оплатив создание программы рассылки анкет моряка, клиент получает доступ в свой кабинет, доменное имя (то есть Ваша фамилия в домене с которого крюинги будут получать от Вас информацию, анкету, документы, фото и т.д.). Внутри кабинета, в качестве бесплатного бонуса, находится база крюингов: это свыше 10 000 крюингов и судовладельцев с емейлами, названиями крюингового агентства, телефонами крюингового агентства или судовладельца. Данную базу моряк может сам менять, добавлять дополнительно любое количество морских агентств, удалять их. Можем заливать Вам более 10 000 компаний в программу для рассылки анкеты, а можем просто дать Вам программу без адресов, Вы добавите туда свои адреса. На стоимость это не влияет.

| 64$ — цена Медузы за 1 месяц 40$ — цена со 2 месяца |

В чем отличие программы-рассыльщика «Медуза» от тех компаний, которые оказывают услуги по отправке Ваших анкет

1) Вы один раз тратите деньги на создание себе программы рассыльщика «Медуза»;

2) Вы сами контролируете процесс рассылки анкеты и своими глазами видите куда идет Ваша анкета и документы;

3) Вы сами видите куда не доставлена анкета и можете позвонить в крюинг по указанному телефону и попросить их очистить переполненный ящик и принять Вашу анкету моряка;

4) Вы можете слать Вашу морскую анкету хоть каждый день. Вы должны себе отметить, что крюинговые агентства работают просто. Если им приходит вакансия от судовладельца они берут и для начала проверяют свой электронный ящик за последние 1-2 дня, смотрят тех кто оказывается у них «под рукой». Если там есть подходящая анкета кандидата, они сразу ему звонят и предлагают работу.

Если такой анкеты нет, они начинают искать кандидата в своей базе и кого они там найдут, неизветсно. Поэтому Ваша задача всегда быть «под рукой». Проснулся с утра, нажал на кнопку «разослать» и занимайся своими делами, главное быть на связи, принимать звонки с предложениями.

Если Вы рассылаете сами, без нашей программы, свою анкету, то посмотрите сколько компаний у Вас в базе, какое время это занимает, и не факт, что Вас уже не причислили к спаму. Смысл тратить время отпуска на бесконечные попытки рассылок.

Если отталкиваться от нашего 8-ми летнего опыта рассылок, то мы занем что рассылать анкету моряка надо каждый день, что бы быть «под рукой», а это очень дорогое удовольствие. Если Вы это делаете через посредников, даже если минммальная стоимость одной рассылки морской анкеты стоит 15 уе, то в месяц это до 450 уе, делайте выводы. Сравните с нашей ценой и думаю Вы поймете ,что имеете дело с абсолютно другим сервисом по качеству и по контролю. Для нашей программы цена на втором месте по сравнению с результатом которая она дает и Вашими рекомендациями. Наше предложение эксклюзивно на рынке и не имеет аналогов, отсюда и небольшая цена за счет постоянного потока клиентов.

5) у нас Вы сами читаете ответы крюингов и быстро находите с ними обратную связь, соответственно быстро уходите в рейс;

| 64$ — цена Медузы за 1 месяц 40$ — цена со 2 месяца |

6) Вы можете выбирать кому слать анкету, а кому нежелательно, так же можно слать как всем сразу одной кнопкой, а можно поочередно выбирать, то есть удобство программы неоспоримо;

7) Вы получаете тех поддержку от нас на все время пользование программой рассыльщиком анкеты моряка;

8) Мы постоянно обновляем и добавляем в базу крюингов новые компании и даем Вам их емейлы, контакты, что бы Вы могли их вбивать в рассыльщик «Медуза» пополнять свою базу крюингов как с нашей помощью так и без;

9) программа «Medusa» уже используется не одной тысячей моряков, они ищут работу намного быстрее Вас, и тем самым являются Вашими более настырными и удачливыми конкурентами. Не имея программы «Медуза», Ваши шансы найти работу очень малы, Вы будете тратиться на оплату рассылок, качество и исполнение которых, Вы не можете контролировать и поэтому результат рассылок анкеты моярка через заказные чужие аккаунты будет всегда непрозрачен.

Пример: Вы обновили документы, получили допустим с нашей помощью морскую американскую или шенгенскую морскую визы, добавили в анкету информацию об этом. Теперь Вы стали намного интересней как кандидат для всех компаний. Вопрос: «А кто об этом знает?», ответ- никто. С утра нажали «разослать» в теме письма указали: «2 МЕХАНИК Иванов анкета с новой визой США» и более 10 000 компаний сразу отметили себе Ваши новые плюсы ,сразу что то предложили и т.д. Так что каждое обновление в Ваших документах, обязательно надо дублировать в компании, делать это со своей почты нереально.

10) Допустим Вы не знаете куда девать деньги, как и кому их предложить за уход в контракт, отметьте в письме, что готовы отблагодарить. После этого рассылайте свою морскую анкету, компании которые берут комиссионные, так же заметят Вас и позвонят при первой же подходящей для Вас вакансии. Поймите, деньги они берут не от хорошей жизни, если им не платит судовладелец за Вас, то как же им жить? Так ,что имейте это ввиду.

| 64$ — цена Медузы за 1 месяц 40$ — цена со 2 месяца |

Обращаем Ваше внимание, что все порталы на которых расположен ваш емейл: Яндекс, Гугл, Рамблер, Мейл РУ и т.д., так же дают ограниченное количество рассылаемых писем в день, Вы будете тратить время месяцами, что бы разослать самостоятельно свою анкету моряка даже в те компании, которые у Вас есть в базе и не факт, что большинство писем не окажется в спаме, и Ваш же портал не заблокирует Вам доступ к рассылке, и не причислит Вас к спамерам. Поэтому будьте хозяином своей программы «Medusa», владельцем своего ключа открывающего двери за которыми находится Ваш контракт. Наша программа обходит все фильтры, так как она выполняет все требования к антиспамовой политике подавляющего большинства порталов.

Данная программа не имеет отношения к лицензионнному виду деятельности такому как «трудоустройство моряков за границу», поэтому наши виды деятельности позволяют торговать данной программой легально без лицензии. Работу Вы подыскиваете себе сами!!

| 64$ — цена Медузы за 1 месяц 40$ — цена со 2 месяца |

Обратите внимание, что все компании которые рассылают анкеты моряков без Вашего участия нарушают правила конвенции МОТ о трудоустройстве моряков, вся посредническая деятельность такого рода является лицензированным видом деятельности, мы имеем на этот счет разъяснение суда и постановление транспотной прокуратуры. Поэтому пользуйтесь только легальными услугами, такими как программа-рассыльщик анкет для моряков «Медуза». Так как через данную программу Вы сами ищете себе работу, без нелегальных «черных» посредников и тем более не платите им свои деньги.

Обращайтесь, цена программы, видеокурс как пользоваться прогрмаммой, абонплата и остльные условия будут высланы Вам по запросу, либо озвучены Вам по телефону, срок изготовления программы 2-3 рабочих дня. При уходе в рейс мы отключаем Вас от обслуживания и Вы не платите, после возвращения с контракта даете запрос и мы подключаем Вас снова.

Моряк тебе в контракт охота? — только с «Медузой» найдется работа !

Источник: xn--e1afhlgt4c.com

Medusa программа что это

Подпишитесь на рассылку новостей, чтобы узнать о наших новостях и предложениях

Подтверждение подписки

Спасибо! Проверьте свою почту для подтверджения подписки

Пользовательское соглашение

Последнее обновление: 20 апреля 2018.

Электронные письма и коммуникации

Мы предлагаем вам подписаться на наши информационные рассылки. Если вы больше не желаете получать письма или другие сообщения от нас, то можете отказаться от них. Для этого нажмите Unsubscribe в письмах, которые вы от нас получаете.

Превыше всего мы ценим вашу конфиденциальность. . Мы не продаем, не сдаем в аренду, не занимаем и не предоставляем ваш адрес электронной почты или другую персональную информацию кому-либо без вашего явного разрешения.

Информация, которую мы собираем

Ниже представлены типы информации, которую мы собираем:

Информация, которую вы нам предоставляете

Мы собираем и храним любую информацию, которую вы вводите на нашем сайте или предоставляете нам другим способом. Мы используем предоставленную вами информацию с такими целями, как предоставление ответов на ваши запросы, разработка индивидуальной покупательской среды, улучшение наших услуг и общение с вами.

Данные о посещении сайта

Мы собираем информацию, которая передается вашим браузером при каждом посещении сайта. Эти данные могут включать адрес интернет-протокола (IP) вашего компьютера, тип браузера, версию браузера, страницы нашего сайта, которые вы посещаете, время и дату посещения, время, проведенное на этих страницах, и другую статистику. Кроме того, мы можем использовать услуги третьих сторон, например, Google Analytics, которые собирают, отслеживают и анализируют такие типы информации с целью повышения функциональности нашего сайта. У этих независимых поставщиков услуг своя политика конфиденциальности относительно использования такой информации.

Когда вы просматриваете сайт на мобильном устройстве, мы можем автоматически собирать определенную информацию, включая тип мобильного устройства, уникальный идентификатор мобильного устройства, IP-адрес устройства, операционную систему устройства, тип мобильного интернет-браузера, информацию о вашем местоположении и другие статистические данные.

Файлы cookie

Файлы cookie – это файлы, содержащие небольшое количество данных, которые могут содержать анонимный уникальный идентификатор. Файлы cookie отправляются на ваш браузер с веб-сайта и хранятся на жестком диске вашего компьютера. Как многие другие сайты, мы используем файлы cookie для сбора информации. Вы можете запретить прием файлов cookie на своем компьютере или установить такие настройки, чтобы ваш браузер предупреждал вас о файлах cookie. Однако, если вы откажитесь принимать файлы cookie, то не сможете пользоваться определенными функциями сайта.

Мы также используем функцию отслеживания информации для определения того, какие страницы нашего сайта нравятся или не нравятся нашим пользователям, в зависимости от трафика на этих страницах.

Использование информации

Мы используем вашу персональную информацию со следующими целями: администрирование и совершенствование сайта и связанных с ним услуг, сообщения о наших товарах, услугах, рекламных событиях или специальных предложениях, которые могут вас заинтересовать и т. д.

Ассоциированные предприятия

Мы можем делиться вашей информацией с ассоциированными предприятиями и в таком случае мы будем требовать от них соблюдения этой Политики конфиденциальности. Ассоциированные предприятия – это наша материнская компания и любые дочерние компании, партнеры совместного предприятия или другие компании, управляемые нами или находящиеся с нами под общим управлением.

Безопасность информации

Безопасность вашей персональной информации важна для нас, и мы стремимся внедрять и использовать обоснованные, коммерчески приемлемые процедуры и практики обеспечения безопасности, соответствующие характеру информации, которую мы храним, чтобы защитить информацию от несанкционированного доступа, уничтожения, использования, модификации или раскрытия. Однако помните, пожалуйста, что ни один способ передачи информации по Интернету или метод хранения информации в сети не является безопасным на 100%, и мы не можем гарантировать полную безопасность полученной от вас персональной информации.

Изменения настоящей Политики конфиденциальности

Мы периодически обновляем эту Политику конфиденциальности. В таком случае мы также меняем дату последнего обновления в верхней части Политики конфиденциальности.

Источник: medusabox.com

Подробное руководство по Medusa

Мануал

Автор cryptoparty На чтение 6 мин Опубликовано 28.06.2022

Давайте узнаем об инструменте Medusa, который предназначен для быстрого, параллельного и модульного перебора логинов.

Цель инструмента – поддерживать как можно больше сервисов, позволяющих удаленную аутентификацию.

К ключевым особенностям приложения можно отнести следующие пункты.

- Параллельное тестирование на основе потоков. Тестирование методом перебора может проводиться одновременно на нескольких хостах, пользователях или паролях.

- Гибкий пользовательский ввод. Целевая информация (хост/пользователь/пароль) может быть задана различными способами. Например, каждый элемент может быть как отдельной записью, так и файлом, содержащим несколько записей. Кроме того, формат комбинированного файла позволяет пользователю уточнить список целей.

- Модульная конструкция. Каждый сервисный модуль существует как независимый файл .mod. Это означает, что нет необходимости вносить изменения в основное приложение, чтобы расширить список поддерживаемых сервисов для брутфорсинга.

В этой статье мы рассмотрим следующие возможности, доступные в Medusa.

Особенности Medusa

Чтобы ознакомиться с подробным описанием опций, доступных в инструменте Medusa, просто введите “medusa” в терминале kali без каких-либо опций, в результате чего будут выведены все доступные опции с их описанием.

Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] — 0063M module [OPT]

Вы можете использовать опцию -d для показа всех доступных модулей.

Взлом пароля определенного имени пользователя

Мы можем использовать medusa для взлома паролей, если имя пользователя известно по любому протоколу.

Для этого необходимо знать действующее имя пользователя и файл с паролями для проверки.

Для этого можно использовать следующую команду:

medusa -h 192.168.1.141 -u ignite -P pass.txt -M ftp

Здесь опция -h предназначена для указания ip-адреса цели, опция -u – для имени пользователя и -P – для файла, содержащего списки паролей.

Таким образом, это позволит взломать пароль для протокола FTP.

Взлом имени пользователя по определенному паролю

Опять же, для этого у вас должен быть правильный пароль, чтобы вы могли использовать брут для взлома имени пользователя ftp с помощью файла, содержащего список имен пользователей.

medusa -h 192.168.1.141 -U users.txt -p 123 -M ftp

Здесь опция -h используется для хоста, опция -U – для файла имени пользователя, а -p – для пароля.

Таким образом, вы можете выполнить перебор по полю имени пользователя и взломать правильное имя пользователя для пароля.

Взлом учетных данных входа в систему

Теперь рассмотрим ситуацию, когда мы хотим нацелиться на хост, имя пользователя и пароль которого неизвестны.

Для этого мы переберем оба поля – имя пользователя и пароль – с помощью соответствующих опций, имеющихся в medusa.

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ftp

Здесь мы использовали опцию -U для файла имени пользователя, -P для файла пароля и -h для имени хоста.

Брутфорс нескольких хостов

Теперь рассмотрим другую ситуацию, когда у нас есть несколько хостов, и нам нужно взломать учетные данные для входа на соответствующие хосты.

Итак, мы создали три текстовых файла для хоста, имени пользователя и пароля.

medusa -H hosts.txt -U user.txt -P pass.txt -M ftp

Здесь опция -H будет указывать файл с именами хостов, -U будет указывать файл имен пользователей и -P будет указывать файл паролей.

Если у вас несколько хостов, и вы хотите атаковать некоторые порты одновременно, для этого вы можете использовать опцию -T, которая будет перебирать только некоторые порты.

medusa -H hosts.txt -U users.txt -P pass.txt -M ftp -T 1

medusa -H hosts.txt -U users.

txt -P pass.txt -M ftp -T 2

Первая команда проведет перебор только на первом хосте, а вторая атакует одновременно 2 хоста.

Как атаковать определенный порт, а не порт по умолчанию

Иногда администратор сети может изменить номер порта службы на другой по соображениям безопасности.

Поэтому при выполнении атаки с помощью обычной команды брут начнется на порт по умолчанию.

Но мы можем использовать опцию -n, чтобы атака началась на указанный нами порт.

Здесь, в первой команде, мы используем опции -h, -U и -M и службу ssh, чей порт по умолчанию 22.

Но по соображениям безопасности номер порта изменен на 2222, что было обнаружено с помощью сканирования nmap, и первая команда не сработала.

Поэтому для запуска атаки мы использовали опцию -n, которая укажет конкретный номер порта.

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ssh

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ssh -n 2222

Дополнительные проверки пароля (Null/Same)

Medusa имеет отличную опцию -e наряду с ns, которая будет проверять [n] нулевой пароль, [s] тот же пароль, что и имя пользователя, при переборе поля пароля.

medusa -h 192.168.1.141 -u ignite -P pass.txt -M ftp -e ns

Пользователь: Ignite Пароль: ” ” как нулевой пароль.

Пользователь: Ignite Пароль: “Ignite”, как и имя пользователя

Сохранение логов в файл

Для лучшей читабельности, ведения записей и будущих ссылок мы можем сохранить результаты атаки инструмента medusa в текстовом файле.

Для этого мы используем параметр -O для сохранения результатов в текстовом файле.

medusa -h 192.168.1.141 -u ignite -P pass.txt -M ftp -O log.txt

Здесь опять та же команда, только добавлен новый параметр -O для сохранения логов в текстовом файле log.txt

Затем, чтобы убедиться, что вывод сохранен в файле, мы открыли его с помощью команды cat.

cat log.txt

Остановить при успехе

При использовании приведенной выше команды атака будет продолжаться, хотя мы и получим правильные имя пользователя и пароль, это может стать утомительным, если список имен пользователей и паролей длинный.

Поэтому, чтобы спастись от этого, medusa предлагает несколько вариантов.

medusa -H hosts.txt -U users.txt -P pass.txt -M ftp -f

medusa -H hosts. txt -U users. txt -P pass. txt -M ftp -F

Выше в первой команде, как вы можете заметить, используется опция -f, которая остановит сканирование хоста после первого найденного правильного имени пользователя/пароля.

А во второй команде используется опция -F, которая остановит аудит после того, как на любом хосте будет найдено первое действительное имя пользователя/пароль.

Как убрать баннер во время запуска

При запуске medusa всегда отображается баннер.

Но этот инструмент предоставляет возможность убрать баннер с помощью опции -b.

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ftp -b

Одновременное тестирование на нескольких логинах

Если вы хотите провести одновременное тестирование на нескольких логинах, то для этого используйте опцию -t.

После этого укажите количество логинов, которые вы хотите проверить одновременно, и тогда medusa будет перебирать соответствующие логины.

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ftp -t 4

Таким образом, при выполнении атаки иснтрумент проверял одновременно 4 логина у на указанном порту и выводил результаты для всех четырех одновременно.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 227)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (798)

- Обход запретов (34)

- Опросы (3)

- Скрипты (109)

- Статьи (334)

- Философия (97)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Выполняем атаку включения локального файла 21.12.2022

Включение локальных файлов (LFI) – это тип кибер-атаки, при которой злоумышленник получает доступ к конфиденциальной информации, хранящейся на сервере, используя уязвимости сервера и включая локальные файлы. Злоумышленник ищет небезопасные методы и недостатки в системе, которые могут быть использованы для получения доступа к конфиденциальным файлам, например, содержащим системные настройки, конфигурационные файлы и другие важные данные. Этот […]

Разработать сайта сегодня может каждый, и если ранее компании выбирали варианты дешевле, то сегодня очень желанием является создание сайта бесплатно. Реально ли это, следует разобраться в деталях. Сразу хочется сказать, что теоретически это возможно, но не для всех типов сайтов. По крайней мере, если хотите развивать свой ресурс, а не просто сделать и забросить. Бесплатный […]

Кэш браузера — это сохраненные копии контента с сайтов, которые пользователь просматривал в браузере. Эти копии сохраняются в памяти компьютера. Функция кэширования браузера преследует две цели: экономия трафика. Контент сохраняется на компьютере пользователя, поэтому ему не приходится каждый раз заново загружать его из интернета; ускорение загрузки страниц, которые пользователь посещал ранее. Это также достигается за […]

Это краткое руководство объясняет, что такое ramfetch, как установить ramfetch на Linux и как отобразить информацию о памяти с помощью ramfetch в операционных системах Linux. Что такое ramfetch? Для Linux существует множество программ с данным функционалом (например, Neofetch, Screenfetch, Macchina и т.д.). Эти программы используются для отображения общей информации о системе Linux, такой как версия […]

Использование памяти в Linux обычно измеряется объемом оперативной памяти, используемой определенным процессом. Это можно отследить с помощью команды free, которая отображает общий объем памяти, используемую память и свободную память, доступную в системе. Использование процессора в Linux обычно измеряется количеством ядер процессора, используемых определенным процессом. Это можно отследить с помощью команды top, которая отображает количество ядер […]

Источник: itsecforu.ru