Обычно вредоносное программное обеспечение (ПО) загружается с сомнительных источников. Затем такие приложения, которые могут быть редактором фотографий или фонариком, запрашивают необоснованное разрешение на доступ к различным функциям и файлам телефона и управление ими.

Аналитик группы оперативного мониторинга Angara Security Татьяна Лынова сообщила, что к утечке сообщений, фото, контактов, переписки и банковских данных может привести, в том числе, наличие скрытого вредоносного ПО на телефоне.Вредоносное ПО, троянские программы, могут скрываться под видом любого приложения, например, фонарика, базы данных дисконтных карт или приложения для подсчета калорий.Аналитик рекомендовала обращаться в официальные магазины приложений, такие, как Google Play Store и App Store. Так снижается риск заражения потенциально вредоносным ПО и кражи ценной информации.Другой совет, в общем-то, тоже не нов. Лынова напоминает об антивирусных приложениях, которые способны зафиксировать скрытую вредоносную активность. Антивирусы поддерживают актуальную версию операционной системы на мобильном телефоне. Что позволяет отрезать путь злоумышленнику к вашему устройству через известные уязвимости и не дать установить шпионскую программу незаметно.

10 Секретных Приложений Которых Нет в Play Market!

Источник: koronavirus.center

Вредоносные программы маскируются под полезные приложения

Вредоносное ПО, троянские программы, могут скрываться под видом любого приложения, например, фонарика, базы данных дисконтных карт или приложения для подсчета калорий. Аналитик рекомендовала обращаться в официальные магазины приложений, такие, как Google Play Store и App Store.

Предыдущие новости

В Сети стали появляться первые данные о смартфонах Google Pixel следующего поколения. Новые смартфоны получат новую SoC Tensor. Она фигурирует под номером GS201 и кодовым именем Cloudripper. Вероятно, на рынке она будет известна, как Tensor 2. Эта SoC получит модем Samsung с каталожным номером g5300b. Предположительно, это модем Exynos 5300, но подробностей о нём всё равно.

Yandex.ru, 2022-02-18 13:17

Первые видеокарты Intel Arc Alchemist появятся на рынке до конца марта

Первые видеокарты Intel Arc появятся на рынке до конца марта. В данном случае речь идет о мобильных ПК с дискретными видеокартами Intel Arc Alchemist. Такие ноутбуки уже представляли различные компании, а в качестве примера можно привести MSI Summit E16 Flip.

Yandex.ru, 2022-02-19 14:04

В Call of Duty: Warzone начали давать неуязвимость против читов

Разработчики Call of Duty: Warzone рассказали об успехах борьбы с читерами. В отчёте авторы говорят о развитии античита Ricochet и системы «Щит урона», которая блокирует критические попадания от мошенников. Система работает во время игры и действует, когда сервер обнаруживает.

Yandex.ru, 2022-02-19 11:49

КАК СКРЫТЬСЯ ОТ ГОСУДАРСТВА: МЕТОД СНОУДЕНА

Windows 11 Pro потребует подключения к Интернету при первичной настройке

Microsoft объявила, что вскоре установка Windows 11 Pro потребует обязательного подключения к Интернету и наличия фирменного аккаунта. В октябре прошлого года аналогичные требования начали действовать для домашней версии операционной системы, а теперь за ней последует.

Источник: php.ru

4) В соответствии со способами маскировки различают:

Авторы первых вирусов уделяли особое внимание механизмам размножения (репликации) с внедрением тел в другие программы. Маскировка же от антивирусных средств не осуществлялась. Такие вирусы называются немаскирующимися.

В связи с появлением антивирусных средств разработчики вирусов сосредоточили усилия на обеспечении маскировки своих изделий. Сначала была реализована идея самошифрования вируса. При этом лишь небольшая его часть является доступной для осмысленного чтения, а остальная — расшифровывается непосредственно перед началом работы вируса. Такой подход затрудняет как обнаружение вируса, так и анализ его тела специалистами;

В последнее время появились стелс-вирусы, названные по аналогии с широкомасштабным проектом STEALTH по созданию самолетов-невидимок. Методы маскировки, используемые стелс-вирусами, носят комплексный характер, и могут быть условно разделены на две категории:

1) маскировка наличия вируса в программе-вирусоносителе;

2) маскировка присутствия резидентного вируса в ОЗУ.

К первой категории относятся:

1) автомодификация тела вируса;

2) реализация эффекта удаления тела вируса из вирусоносителя при чтении последнего с диска, в частности, отладчиком (это осуществляется, путем перехвата прерывания, конечно, в случае наличия резидентного вируса в ОЗУ);

3) имплантация тела вируса в файл без увеличения его размера;

4) эффект неизменности длины инфицированного файла (осуществляется аналогично п. 2);

5) сохранение неизменным оригинального начала программных файлов.

Например, при чтении каталога средствами DOS резидентный вирус может перехватить соответствующее прерывание и искусственно уменьшить длину-файла. Конечно, реальная длина файла не меняется, но пользователю выдаются сведения, маскирующие ее увеличение. Работая же с каталогами непосредственно (в обход средств DOS), ,Вы получите истинную информацию. Такие возможности предоставляет, в частности, оболочка Norton Commander.

К второй категории методов маскировки можно отнести:

1) занесение тела вируса в специальную зону резидентных модулей DOS, в хвостовые части кластеров, в CMOS-память, видеопамять и т.п.;

2) модификацию списка МСВ, о чем уже говорилось;

3) манипулирование обработчиками прерываний, в частности, специальные методы их подмены, с целью обойти резидентные антивирусные средства;

4) корректировку общего объема ОЗУ.

Конечно, маскировка может комбинироваться с шифрованием.

5) По алгоритмам функционирования вирусы делятся на следующие группы:

паразитические вирусы, изменяющие содержимое файлов или секторов диска. Они достаточно просто могут быть обнаружены и уничтожены;

вирусы-репликаторы («черви»), саморазмножающиеся и распространяющиеся по компьютерным сетям. Сами деструктивных действий не выполняют;

вирусы-невидимки способны прятаться при попытках их обнаружения. Они перехватывают запрос антивирусной программы и мгновенно либо удаляют временно свое тело из зараженного файла, либо подставляют вместо своего тела незараженные участки файлов;

самошифрующиеся вирусы (в режиме простоя зашифрованы и расшифровываются только в момент начала работы вируса);

мутирующие вирусы (периодически автоматически видоизменяются: копии вируса не имеют ни одной повторяющейся цепочки байт), необходимо каждый раз создавать новые антивирусные базы для обезвреживания этих вирусов;

«отдыхающие» вирусы (основное время проводят в латентном состоянии и активизируются только при определенных условиях, например, вирус «Чернобыль» функционирует только в день годовщины чернобыльской трагедии).

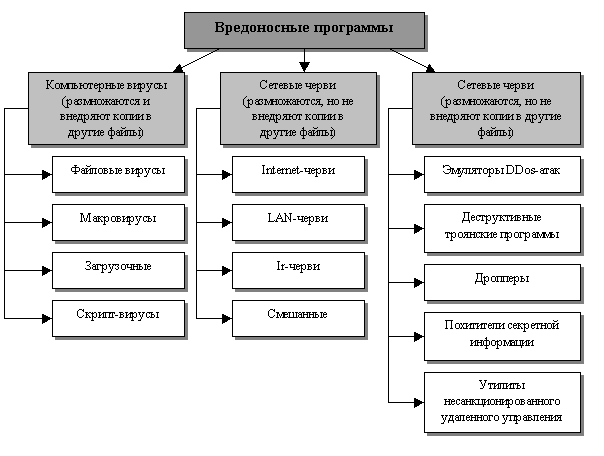

Можно схематично представить классификацию вредоносных программ:

Файловые вирусы чаще всего внедряются в исполняемые файлы, имеющие расширения .ехе и .com, но могут внедряться и в объектные файлы, библиотеки, в командные пакетные файлы, программные файлы на языках процедурного программирования. Файловые вирусы могут создавать файлы-двойники.

Загрузочные вирусы внедряются в загрузочный сектор дискеты (boot-sector) или в сектор, содержащий программу загрузки системного диска (masterbootrecord). При загрузке ОС с зараженного диска такой вирус изменяет программу начальной загрузки либо модифицирует таблицу размещения файлов на диске, создавая трудности в работе компьютера или даже делая невозможным запуск операционной системы.

Файлово-загрузочные вирусы интегрируют возможности двух предыдущих групп.

Сетевые черви используют для своего распространения команды и протоколы телекоммуникационных систем (электронной почты, компьютерных сетей). Они подразделяются наInternet-черви (распространяются по Интернету),LAN-черви (распространяются по локальной сети),IRC-черви (InternetRelayChat) ─ распространяются через чаты. Существуют также смешанные типы, которые совмещают в себе сразу несколько технологий.

В отдельную группу выделяются троянские программы, которые не размножаются и не рассылаются сами.

Троянские программы подразделяют на несколько видов (см. рис. 4.3), которые маскируются под полезные программы и выполняют деструктивные функции. Они могут обеспечить злоумышленнику скрытый несанкционированный доступ к информации на компьютере пользователя и ее похищение (отсюда их название). Такие программы иногда называют утилитами несанкционированного удаленного управления.

Эмуляторы DDoS-атак (DistributedDenialofService) приводят к -атакам на веб-серверы, при которых на веб-сервер из разных мест поступает большое количество пакетов, что и приводит к отказам работы системы.

Дроппер (от англ.drop ─ бросать) ─ программа, которая «сбрасывает» в систему вирус или другие вредоносные программы, при этом сама больше ничего не делает.

Скрипт-вирусы ─ это вирусы, написанные на скрипт-языках, таких какVisualBasicScript,JavaScriptи др.

Для своевременного обнаружения и удаления вирусов важно знать основные признаки появления вируса в компьютере:

─ неожиданная неработоспособность компьютера или его компонентов;

─ невозможность загрузки операционной системы;

─ медленная работа компьютера;

─ частые зависания и сбои в компьютере;

─ прекращение работы ранее успешно исполнявшихся программ;

─ искажение или исчезновение файлов и каталогов;

─ непредусмотренное форматирование диска;

─ необоснованное увеличение количества файлов на диске;

─ необоснованное изменение размера файлов;

─ искажение данных в CMOS-памяти;

─ существенное уменьшение объема свободной оперативной памяти;

─ вывод на экран непредусмотренных сообщений и изображений;

─ появление непредусмотренных звуковых сигналов.

Источниками непреднамеренного вирусного заражения могут явиться съемные носители информации и системы телекоммуникаций. Съемные носители информации ─ чаще всего это дискеты, съемные жесткие диски, контрафактные компакт-диски. Для обнаружения и удаления компьютерных вирусов разработано много различных программ.

Антивирусные программы можно разделить на:

программы-доктора, или дезинфекторы, фаги;

программы-вакцины, или иммунизаторы.

Приведем краткие характеристики антивирусных программ.

Программы-детекторы осуществляют поиск компьютерных вирусов в памяти машины и при их обнаружении сообщают об этом. Детекторы могут искать как уже известные вирусы (ищут характерную для конкретного уже известного вируса последовательность байтов ─ сигнатуру вируса), так и произвольные вирусы (путем подсчета контрольных сумм для массива файла).

Программы-ревизоры являются развитием детекторов, но выполняют более сложную работу. Они запоминают исходное состояние программ, каталогов, системных областей и периодически или по указанию пользователя сравнивают его с текущим. При сравнении проверяется длина файлов, дата их создания и модификации, контрольные суммы и байты циклического контроля и другие параметры. Ревизоры эффективнее детекторов.

Программы-фильтры обеспечивают выявление подозрительных, характерных для вирусов действий (коррекция исполняемых .ехе и .comфайлов, запись в загрузочные секторы дисков, изменение атрибутов файлов, прямая запись на диск по прямому адресу и т. д.). При обнаружении таких действий фильтры посылают пользователю запрос о подтверждении правомерности таких процедур.

Программы-доктора ─ самые распространенные и популярные (например, KasperskyAntivirus,DoctorWeb,NortonAntivirusи т. д.), которые не только обнаруживают, но и лечат зараженные вирусами файлы и загрузочные секторы дисков. Они сначала ищут вирусы в оперативной памяти и уничтожают их там (удаляют тело резидентного файла), а затем лечат файлы и диски. Многие программы-доктора являются полифагами и обновляются достаточно часто.

Программы-вакцины применяются для предотвращения заражения файлов и дисков известными вирусами. Вакцины модифицируют файл или диск таким образом, что он воспринимается программой-вирусом уже зараженным, и поэтому вирус не внедряется.

Для защиты компьютера от вирусов необходимо:

- не использовать нелицензионные или непроверенные программные продукты;

- иметь на компьютере один или несколько наборов антивирусных программ и обновлять их еженедельно;

- не пользоваться дискетами с чужих компьютеров, а при необходимости такого использования сразу же проверять их антивирусными программами;

- не запускать программ, назначение которых неизвестно или непонятно;

- использовать антивирусные программы для входного контроля информации, поступающей по сети;

- не раскрывать вложения в электронные письма от неизвестных отправителей;

- при переносе на компьютер архивированных файлов сразу же после разархивирования проверять их антивирусными программами;

- перед открытием текстовых, табличных и иных файлов, содержащих макросы, проверять их на наличие вирусов;

- периодически проверять винчестер на наличие вирусов;

- не оставлять дискеты в дисководе при включении и выключении компьютера во избежание заражения их загрузочными вирусами.

Источник: studfile.net