Подборка Android приложений включает в себя инструменты для взлома утилит, анализа беспроводных сетей и перехвата трафика. С их помощью пользователи могут удаленно получить доступ к другим устройствам, а также подменить пакеты.

Наиболее полный набор инструментов для сетевого анализа и пентестинга содержит приложение ANDRAX. Утилита позволяет проводить тестирование на проникновение и искать уязвимости. Также есть возможность взламывать пароль для подключения к роутеру. В состав приложения входит более 200 инструментов, в том числе Nmap, Hydra, Aircrack NG и многие другие. Стоит отметить, что для полноценного использования утилиты необходимо иметь права суперпользователя.

Для работы с файловой системой мобильного устройства и взлома игр можно установить приложение Hack App Data. Оно позволяет модифицировать установочные пакеты и извлекать данные. С помощью утилиты можно получить свободный доступ к внутриигровым ресурсам, которые предоставляются за отдельную плату. Кроме того, есть возможность взламывать системные приложения. Данный инструмент рассчитан на опытных пользователей.

ТОП 5 ХАКЕРСКИХ ПРОГРАММ НА АНДРОИД БЕЗ РУТ ПРАВ 2022

Утилита WiFi Warden позволяет узнать пароль для подключения к чужому роутеру. Принцип работы сетевого сканера основан на использовании уязвимости, связанной с протоколом WPS. Также доступна функция анализа состояния сети и поиска подключенных устройств. Есть возможность найти открытые порты.

Еще одним популярным Android приложением для взлома игр является Lucky Patcher. Данная утилита позволяет получить монеты, кристаллы и другие ресурсы. Дополнительно пользователи могут отозвать ненужные разрешения, например, доступ к камере и микрофону. Есть возможность заблокировать рекламный контент и отключить проверку подлинности внутриигровых покупок.

Источник: iodroid.net

Киберфон. Превращаем телефон на Android в инструмент хакера

С точки зрения хакера, мобильный телефон — удобнейшее средство для компьютерных атак, особенно атак околофизического доступа, которые выполняются по радиоканалу. В этой статье мы поговорим о том, как превратить обычный мобильник на Android в могучее оружие хакера.

info

Эта статья — часть серии публикаций о практических приемах взлома и атак с использованием подручных устройств, которые можно собрать дома. В этих материалах мы раскрываем простые способы получения несанкционированного доступа к защищенной информации и показываем, как ее оградить от подобных атак. Предыдущая статья серии: «KARMAгеддон. Атакуем клиентские устройства с помощью Karma».

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

12 х@акерских приложений для Андроид телефона | хакерфон без рут | Dimon Dev

Сейчас у каждого есть телефон, зачастую даже не один. Так что злоумышленник с мобильником выглядит куда менее подозрительно, чем с ноутбуком. Более того, телефон часто разрешают проносить туда, где ноутбуки запрещены. Телефоны редко рассматриваются как источник угрозы.

У телефона настолько большой потенциал, что с его помощью можно реализовать практически любые физические атаки. Несмотря на то что он работает на мобильном процессоре (ARM), на нем можно запустить почти любой десктопный софт. Все благодаря тому, что Linux — это open source. Все многообразие ПО под него уже давно кросс‑скомпилировано и портировано под множество других архитектур, включая и ARM, да еще и в форме удобных пакетов.

Теперь предлагаю взглянуть на телефон глазами хакера. Сколько атак можно провести с его помощью? Все атаки, что продемонстрированы на Pineapple, можно реализовать и с телефона. Более того, перечень таких атак куда шире. Можно выделить ключевое отличие телефона от Pineapple или любого одноплатника — наличие устройств ввода‑вывода информации.

Поскольку у телефона есть экран и клавиатура, атакующий может проводить интерактивные атаки. То есть он в состоянии совмещать автоматизацию типовых действий и ручной ввод дополнительных команд, благодаря чему атаки становятся более таргетированными. Интерактивность — главное преимущество телефона перед автономными устройствами типа Pineapple.

Конечно, это не значит, что ноутбук не годится для физических и околофизических атак. Но вблизи объектов, где много наблюдателей, охраны и везде натыканы камеры, злоумышленник с легкостью может заменить ноутбук телефоном.

Для проведения большинства атак с телефона атакующему, как правило, требуются внешние адаптеры и драйверы для них. Однако некоторые атаки можно провести и без дополнительных устройств, что снижает сложность затеи. B итоге хакерский телефон вполне можно использовать для следующих атак:

- Wi-Fi (Deauth, Auth, Online brute, WPS, Evil Twin, EAP, Karma);

- Bluetooth;

- Whid (Mousejack);

- SDR (replay, GPS, DMR, TV);

- Ethernet (атаки и сниффинг);

- BadUSB (HID, ETH, HDD);

- RFID/NFC;

- IrDA;

- QR.

Давай детально рассмотрим, чем может быть опасен потенциальный злоумышленник с телефоном.

Настройка GNU-окружения

Так уж исторически сложилось, что большая часть хакерского софта обитает в мире Unix. Конечно, под Android тоже существуют аналоги, но крайне неразумно переписывать весь софт под очередную платформу. Куда проще и правильнее организовать слой совместимости и портировать все это для нужной среды. И благодаря тому, что под капотом Android прячется ядро Linux, это действительно просто.

Далее продемонстрирован открытый подход, позволяющий сделать хакерским практически любой Android-телефон. Вопреки общему мнению, чтобы телефон стал хакерским, необязательно использовать специализированную ОС вроде Kali NetHunter. Эти слегка кастомизированные версии Android идут с ядром под соответствующее железо, а значит, перечень поддерживаемых устройств сильно ограничен. Но что делать, если такого мобильника нет в наличии? Ты можешь реализовать все нужное самостоятельно: в этом случае потребуется любой Android-телефон, который должен соответствовать только нескольким простым критериям.

Во‑первых (это самое главное), телефон должен иметь root-права. Без них большая часть атак не работает. Чтобы получить права root, загрузчик телефона должен поддерживать разблокировку. Тогда с его помощью можно перезаписать recovery (небольшая ОС для восстановления данных). А уже затем можно полноценно изменять файлы основной ОС Android.

Во‑вторых, крайне желательно, чтобы телефон имел ядро с поддержкой modprobe для загрузки дополнительных драйверов и поддержки внешних устройств. Часто modprobe может быть доступен даже на стоковом ядре. Но лучше убедиться, что для твоей модели мобильника существуют кастомные ядра, устанавливают которые тоже через recovery.

На самом деле хакеру Wowсе не нужно собирать какое‑то особенное ядро, заранее добавляя в него все необходимое и каждый раз часами пересобирая его. Напротив, благодаря модульности ядра Linux можно дособрать любой драйвер для любой железки прямо на текущем ядре, да еще и не на точной версии исходных кодов. И это куда проще и безопаснее, ведь так не теряется набор функций стокового ядра и, скажем, не отваливается камера.

Также обязательно необходим какой‑нибудь терминал, например популярный Termux. Termux весьма удобен, так как имеет встроенный менеджер пакетов. Впрочем, можно легко обойтись и без него. Поскольку хакеру нужно работать с терминалом, удобнее использовать настоящую полноразмерную клавиатуру, например org.pocketworkstation.pckeyboard (Hackers Keyboard).

Наконец, вся хакерская начинка может быть представлена в файле‑образе Linux-дистрибутива, который можно использовать в режиме обычного chroot.

Сначала немного информации о создании chroot-окружения — начальной файловой системы Linux-образа. Фактически это база для хакерского программного инструментария на телефоне. Для этого на Linux-десктопе нужно подготовить файл (будущий образ), на нем создать файловую систему и смонтировать ее:

truncate -s 10G linux. img

mkfs. ext4 linux. img

mount -o loop linux. img / mnt/ iso

Теперь перед хакером чистый лист, который необходимо наполнить системными файлами, то есть установить настоящий Linux. Сделать это можно одной командой, например debootstrap :

sudo debootstrap —arch arm64 —foreign —variant = minbase

stable / mnt/ iso/ http:/ / http. us. debian. org/ debian

Программа debootstrap просто скачивает минимально необходимый набор deb-пакетов (под ARM) и распаковывает исполняемые файлы, библиотеки и конфиги внутри образа, формируя полностью работоспособное Linux-окружение. В этом случае в качестве базы используется Debian, так как он имеет крайне богатую коллекцию пакетов в своих репозиториях. В качестве альтернативы можно использовать, например, Arch Linux с его хакерским репозиторием BlackArch, содержащим практически весь необходимый атакующий софт. ОС Arch Linux ставится похожим образом и разворачивается from scratch в указанном каталоге.

Затем образ linux. img копируется на телефон, и все дальнейшие действия выполняются уже на нем.

Любую современную ОС можно представить как совокупность как совокупность user mode и kernel mode, то есть пользовательские компоненты и ядро с драйверами. Образ linux. img содержит только компоненты пользовательского режима, но в Linux есть очень четкая граница, позволяющая подключить сколько угодно user space к ядру. Благодаря концепции Unix «все есть файл» и специальным файловым системам, добавление юзерспейсов достигается монтированием нескольких системных каталогов:

# Подключение Linux-диска

mount -o loop linux. img / data/ linux

# Подключение системных каталогов к Linux-образу

mount -t proc none / data/ linux/ proc

mount -t sysfs none / data/ linux/ sys

mount -o bind / dev / data/ linux/ dev

mount -t devpts none / data/ linux/ dev/ pts

# Вход в Linux-контейнер

chroot / data/ linux / bin/ bash

Последняя команда chroot упрощенно укорачивает пути, отбрасывая / data/ linux при каждом обращении к файловой системе. Таким образом, все библиотеки и системные компоненты загружаются исключительно из текущего каталога, словно с корневого раздела. Это обеспечивает также изоляцию файловой системы от ФС Android. Но в то же самое время образ взаимодействует с ядром через системные вызовы и псевдофайловые системы, получая доступ к части железа.

Чтобы удобнее передавать файлы между chroot-контейнером и Android-приложениями, можно подмонтировать пользовательскую папку sdcard :

mount -o loop / sdcard/ / data/ linux/ sdcard/

Это может быть удобно, когда необходимо, например, посмотреть HTML-отчет от какой‑нибудь хакерской тулзы привычным браузером телефона. С этого момента начинается полноценный GNU/Linux в обычном мобильнике на Android. И дальше все происходящее напоминает больше классическое администрирование Linux-десктопа или сервера.

Использование Linux в форме образа и проще, и правильнее. Так сохраняется в «чистоте» файловая система Android, упрощается резервное копирование, ведь физически это один файл, и такая система становится портативной. Можно просто скопировать такой заранее настроенный образ на новый девайс без необходимости все настраивать с нуля после каждой замены телефона.

Графический интерфейс

Несмотря на то что большинство хакерских инструментов консольные, может потребоваться запуск и графических инструментов. Android лишен привычного X-сервера, отрисовывающего графику. Но используя VNC Server, можно легко устранить этот недочет:

Источник: xakep.ru

10 лучших приложений для хакинга на Android

Обзоры

Автор cryptoparty На чтение 6 мин Опубликовано 18.02.2021

В Android есть приложения для всего.

Если вы являетесь сетевым администратором, тестеровщиком на проникновение или мечтаете стать этичным хакером, вам следует изучить основы и всестороннее сканирование/тестирование на устройствах Android для сбора информации и поиска уязвимостей.

Далее мы ппокажем вам некоторые из лучших приложений для взлома наAndroid, которые вы можете попробовать.

Ни один из них не требует условия, чтобы ваш телефон Android был рутирован, что делает их простыми в использовании даже для новичков.

Также все они работают с последними моделями Android.

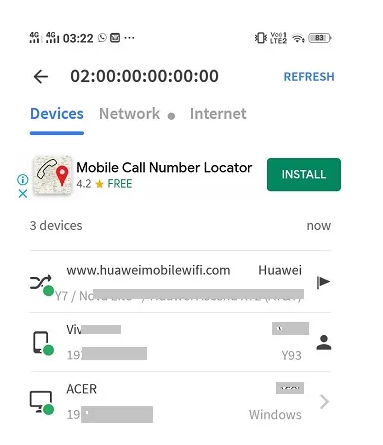

1. Fing – Сетевые инструменты

Fing – это приложение в Play Store, которое дает вам полную информацию о том, что происходит в вашей сети Wi-Fi, обо всех устройствах, скрытых в здании, о скрытых камерах, использовании полосы пропускания и многом другом.

С высоты птичьего полета вы можете установить родительский контроль, заблокировать злоумышленников, проанализировать производительность интернет-провайдеров и выполнить сканирование портов в вашей сети для получения полной картины.

Помимо тестирования на проникновение на телефонах Android, Fing – полезное приложение для анализа уязвимости ваших маршрутизаторов.

Некоторые из расширенных функций доступны в премиум-версии, но бесплатная версия охватывает все, что вам нужно для безопасной и стабильной сети.

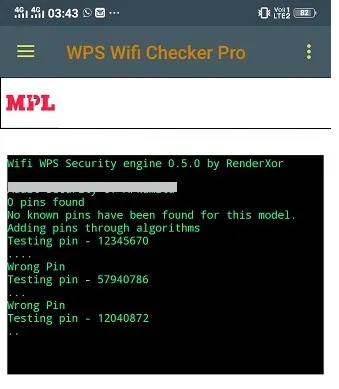

2. WPS Wi-Fi Checker Pro

Вы хотите узнать, насколько защищена ваша Интернет-сеть от атак сниффинга?

WPS Wi-Fi Checker Pro – это приложение, которое использует протокол WPS для анализа безопасности контактов вашего маршрутизатора.

Как только вы устанавливаете приложение, оно быстро выполняет сканирование сетей LAN.

Вы можете выбрать любую из них, чтобы проанализировать надежность ПИН-кода.

Если PIN-код правильный, устройство Android автоматически подключится к уязвимой сети, и тестеру на проникновение не потребуется знать ключ пароля Wi-Fi.

По сути, вы можете подслушивать веб-активность в своей сети, что делает его отличным инструментом для поиска уязвимостей.

Хотя технически невозможно провести такое грубое тестирование на большинстве маршрутизаторов, некоторые из них поставляются с заводскими настройками, и приложение может легко подключиться к ним.

3. Kali NetHunter

Первоначально разработанный для работы только с устройствами Google Nexus, популярный Kali NetHunter от Offensive Security для взлома и тестирования на проникновение на самом деле может использоваться на огромном количестве поддерживаемых устройств Android, включая OnePlus, Galaxy Tab, Sony Xperia, LG и ZTE.

Kali NetHunter по сути устанавливает оверлей ОС на ваше устройство Android, превращая ваше устройство в инструмент для тестирования на проникновение с относительно низким использованием памяти.

Используя Nethunter, вы можете взламывать ключи WEP и WPA, а также обнаруживать открытые порты на других устройствах.

Kali NetHunter устанавливается на любое стандартное устройство Android без прав доступа.

Он работает с рядом эксплойтов и метасплоитов Android, поддерживаемых обычным интерфейсом Kali Linux на ПК.

К ним относятся внедрение фреймов Wi-Fi, взлом клавиатуры и атаки типа “MITM”, что делает его отличным средством для тестирования самых разных методов взлома.

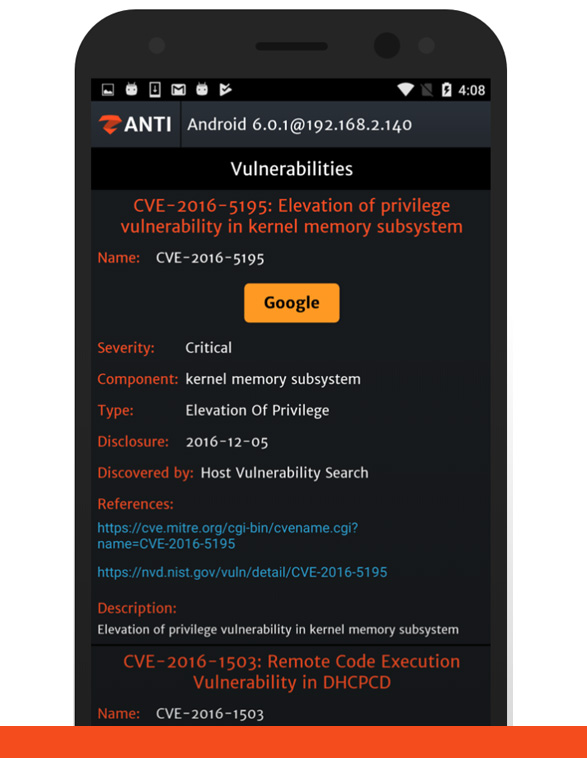

4. Инструмент мобильного тестирования на проникновение zANTI

zANTI – одно из самых популярных приложений для взлома на Android, предназначенное для выявления и моделирования реальных эксплойтов и методов мобильных атак.

Одним касанием zANTI может собрать огромное количество информации о любой подключенной сети или устройстве.

Собранная информация может использоваться для определения того, подвержено ли устройство или сеть каким-либо известным уязвимостям, и выполнять атаки MITM (Man in the Middle).

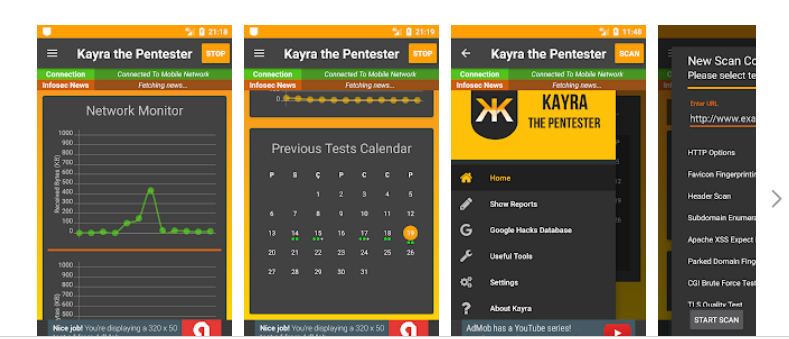

5. Kayra the Pentester Lite

Kayra-the Pentester Lite – это бесплатное приложение на Play Store с открытым исходным кодом, которое поставляется с несколькими встроенными фреймворками Metasploit для проверки уязвимости вашего веб-сайта путем сканирования на наличие широкого спектра угроз.

По умолчанию Kayra может отображать локальную сеть, выполнять сканирование заголовков, инициировать словарные атаки, подделывать TCP или UDP-пакеты, обнаруживать открытые порты, снимать фингерприты операционных систем хостов, выполнять атаки MITM (Man in the Middle), и многое другое.

6. Hackode

Тем, кто ищет полный набор инструментов с исчерпывающими возможностями тестирования на проникновение, стоит попробовать Hackode.

Он поможет вам собрать полезную информацию о других устройствах.

Наряду с этим, приложение также имеет встроенные сетевые инструменты, такие как взлом Google hacking, Google dorks, Reconnaisance, WHOIS lookup, TracerRoute, DNS Rigи другие.

Приложению не требуется Android-устройство с root-правами.

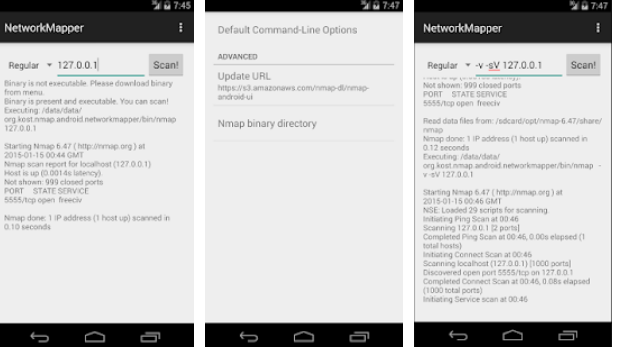

7. Network Mapper

Network Mapper – это мощный инструмент, который использует широко известный сканер Nmap в фоновом режиме для отображения и сканирования подключенных сетей.

После установки приложения Network Mapper из Play Store оно автоматически загрузит и установит необходимые бинарники Nmap из Интернета и предоставит вам простой в использовании графический интерфейс для выполнения сканирования.

Используя Network Mapper, вы можете выполнить всестороннее сканирование сети, чтобы идентифицировать действующие хосты и собрать различную информацию, такую как открытые порты, сетевые атрибуты, информацию об ОС и т. д.

Network Mapper работает как на рутовых, так и на нерутовых устройствах.

Однако на устройствах без рутирования функциональность ограничена из-за ограничений телефона Android.

8. tPacketCapture

Как видно из названия, tPacketCapture – это простое приложение для захвата пакетов и данных, передаваемых по вашей сети.

Поскольку tPacketCapture работает, создавая собственный локальный VPN, он одинаково работает как на root, так и на нерутовых устройствах.

Классная вещь в приложении tPacketCapture заключается в том, что оно хранит все захваченные данные в файле PCAP, так что вы можете использовать мощные инструменты, такие как Wireshark, для подробного анализа.

9. Darktrace

Иногда, как специалистам по кибербезопасности, нам нужны средства для визуализации угроз с помощью уведомлений об угрозах в реальном времени.

Darktrace – ведущее приложение, использующее алгоритмы искусственного интеллекта, машинное обучение и другие интуитивно понятные методы для автоматического обнаружения угроз в физических, облачных и виртуализированных сетях – и все это прямо на вашем телефоне Android.

10. PortDroid – комплект сетевого анализа и сканер портов

PortDroid – это полный комплект сетевого анализа, который содержит множество расширенных функций, обеспечивающих среду тестирования на проникновение.

Приложение работает без сбоев, от проверки связи до сканирования портов, поиска DNS, чтобы вы были в курсе всего, что происходит в вашей сети.

Большинство из этих функций поддерживаются в бесплатной версии, но в версии Pro есть темный режим и еще несколько дополнительных функций.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru