Привет! Сегодня мы с вами рассмотрим отличную программу, возможно, даже лучшую из бесплатных, которая редназначена для проведения DDoS-атак и отлично с этим справляется. Называется она Impulse Denial-of-service ToolKit . Давайте же приступим к ее изучению!

Установка:

- Windows:

- Скачать и установить Python 3.8 отсюда

- При установке обязательно поставьте галочку на пункте add python to PATH

- Скачиваем Impulse с Github (ссылка во вступительном параграфе)

- Распаковываем и открываем из папки Impulse Cmd или PowerShell

- Прописываем команду: pip install -r requirements.txt

- После этого у нас установится все необходимое

- sudo apt update

- sudo apt install python3 python3-pip git -y

- git clone https://github.com/LimerBoy/Impulse

- cd Impulse/

- pip3 install -r requirements.txt

- python3 impulse.py —help

- pkg update

- pkg install python3 python3-pip git -y

- git clone https://github.com/LimerBoy/Impulse

- cd Impulse/

- pip3 install -r requirements.txt

- python3 impulse.py —help

В Linux и Termux команды производить из терминала

DDoS-атака: организация, защита и истории

Запуск:

После установки из директории программы нужно выполнять команду python3 impulse.py —help . Вот наша программа:

Пример SMS и CALL-флуда:

python3 impulse.py —method SMS —time 20 —threads 15 —target +79527361946

От некокотых сервисов даже по несколько сообщений пришло, и это за 20 секунд. Очень-очень достойно. Так активно даже не все платные бомберы спамят.

Обзор возможностей программы

- Метод — Цель: Описание.

- SMS — Телефон: Спам телефона SMS и звонками с различных сервисов.

- EMAIL — Эл. почта: Внесение адреса электронной почты в спам-базы.

- NTP — IP:PORT: DDoS атака с использованием общедоступных серверов протокола сетевого времени (NTP), для подавления целевого трафика протокола пользовательских дейтаграмм (UDP).

- SYN — IP:PORT: SYN-поток (полуоткрытая атака) — это тип атаки типа «отказ в обслуживании» (DDoS), который направлен на то, чтобы сделать сервер недоступным для легитимного трафика, потребляя все доступные ресурсы сервера.

- UDP — IP:PORT: UDP-поток — это тип атаки типа «отказ в обслуживании», при котором большое количество пакетов протокола пользовательских дейтаграмм (UDP) отправляется на целевой сервер с целью подавления способности этого устройства обрабатывать и отвечать. Брандмауэр, защищающий целевой сервер, также может быть исчерпан в результате переполнения UDP, что приводит к отказу в обслуживании для легитимного трафика.

- POD (Ping of Death) — IP: Ping of Death (a.k.a. PoD) — это тип атаки типа «отказ в обслуживании» (DoS), при которой злоумышленник пытается завершить работу, дестабилизировать или заблокировать целевой компьютер или службу, отправляя искаженные или негабаритные пакеты с помощью простой команды ping.

- ICMP — IP:PORT: Перегрузка целевой машины ICMP-запросами.

- HTTP — URL: Манипуляция HTTP и POST-запросами с целевым URL-адресом

- Slowloris — IP:PORT: Slowloris — это программа атаки типа «отказ в обслуживании», которая позволяет злоумышленнику перегружать целевой сервер, открывая и поддерживая множество одновременных HTTP-соединений между злоумышленником и целью.

- Memcached — IP:PORT: Распределенная атака типа «отказ в обслуживании» с использованием memcached — это тип кибератаки, при которой злоумышленник пытается перегружать целевую жертву интернет-трафиком. Злоумышленник подделывает запросы к уязвимому UDP-серверу memcached *, который затем заполняет целевую жертву интернет-трафиком, потенциально перегружая ресурсы жертвы. Несмотря на то, что интернет-инфраструктура цели перегружена, новые запросы не могут быть обработаны, а обычный трафик не может получить доступ к интернет-ресурсу, что приводит к отказу в обслуживании.

Источник: teletype.in

DDOS АТАКА НА ТЕЛЕФОН, ИЛИ СМС-ФЛУД

11 инструментов Brute-force атак для пентестинга

Атака Brute-force – это одна из самых опасных кибератак, с которой сложно справиться. Ее целями становятся веб-сайты, безопасность устройств, пароли для входа или ключи шифрования. Известно, что используется метод непрерывных проб и ошибок, чтобы получить нужные данные.

Способы осуществления атак Brute-force варьируются:

- Гибридные атаки Brute-force: осуществляется отправка и подбор верной фразы с помощью словарей.

- Обратные атаки Brute-force: хакер пытается получить ключ вывода пароля с помощью тщательного исследования.

Для чего нужны инструменты для тестирования на проникновение?

Атаки Brute-force осуществляются с помощью различных инструментов. Пользователь также может использовать эти программы сами по себе для тестирования на проникновение. Сам процесс часто называется пентестингом.

Тестирование на проникновение (или пентестинг) – это практика взлома собственной ИТ-системы теми же способами, которые применяют и хакеры. Оно дает возможность обнаружить любые дыры в системе безопасности.

Примечание: приведенные ниже инструменты способны генерировать множество запросов, которые следует выполнять только в среде приложения.

1. Gobuster

Gobuster – это один из самых мощных и быстрых инструментов для проведения атак Brute-force. Программа использует сканер каталогов, написанный на языке Go: он быстрее и гибче, чем интерпретируемый скрипт.

- Gobuster известен своим параллелизмом, который позволяет ему обрабатывать несколько задач и расширений одновременно (при этом сохраняя быструю скорость работы).

- Это инструмент Java без графического интерфейса, он работает только в командной строке, но доступен на многих платформах.

- Есть встроенное меню справки.

- dir – классический режим каталога;

- dns – режим поддомена;

- s3 – перечисление открытых S3-бакетов и поиск списков;

- vhost – режим виртуального хоста.

Однако есть единственный минус у этого инструмента – не до конца проработанный рекурсивный поиск по каталогам. Это снижает его эффективность для каталогов некоторых уровней.

2. BruteX

BruteX – это отличный инструмент с открытым исходным кодом для проведения атак Brute-force. Его целью становятся:

- Открытые порты

- Имена пользователей

- Пароли

Программа систематически отправляет огромное количество возможных паролей.

Она включает в себя множество служб, подсмотренных у некоторых других инструментов, таких как Nmap, Hydra и DNS enum. BruteX позволяет сканировать открытые порты, запускать FTP, SSH и автоматически обнаруживать запущенную службу целевого сервера.

3. Dirsearch

Dirsearch – это продвинутый инструмент для атак Brute-forcе. Он был основан на командной строке. Это сканер веб-путей AKA, который способен перебирать каталоги и файлы на веб-серверах.

Dirsearch недавно стал частью официального пакета программ Kali Linux, но он также доступен для Windows, Linux и macOS. Инструмент был написан на Python, для того чтобы быть легко совместимым с существующими проектами и скриптами.

Он работает намного быстрее, чем традиционный инструмент DIRB, и содержит гораздо больше функций:

- поддержка прокси;

- многопоточность;

- рандомизация агентов пользователей;

- поддержка нескольких расширений;

- Scanner arena;

- захват запроса.

Dirsearch является лучшей программой для рекурсивного сканирования. Он снова и снова исследует систему в поисках любых дополнительных каталогов. Наряду с большой скоростью и простотой использования, это один из лучших инструментов для пентестинга.

4. Callow

Callow – это удобный и легко настраиваемый инструмент для атак Brute-forcе и получения входа в систему. Он был написан на Python 3. Инструмент разработан с учетом всех потребностей и возможностей новичков.

Стоит также отметить, что Callow был снабжен гибкими пользовательскими политиками для легкой обработки ошибок.

5. Secure Shell Bruteforcer

Secure Shell Bruteforcer (SSB) – это один из самых быстрых и простых инструментов для проведения атак Brute-forcе SSH-серверов.

Защищенный Shell SSB дает возможность использовать соответствующий интерфейс, в отличие от других инструментов, которые взламывают пароль SSH-сервера.

6. Hydra

Hydra – это один из самых известных инструментов для взлома логинов, используемых как в Linux, так и в Windows/Cygwin. Кроме того, он доступен для установки на Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и macOS. Инструмент поддерживает множество протоколов, таких как AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD и HTTP-PROXY.

Установленный по умолчанию в Kali Linux, Hydra имеет версию с командной строкой и с графическим интерфейсом. Он может взломать целый список имен пользователей/паролей с помощью атаки Brute-forcе.

Кроме того, это очень быстрый и гибкий инструмент, с функциями параллельного выполнения задач; он дает возможность пользователю удаленно предотвращать несанкционированный доступ к системе.

Некоторые другие хакерские инструменты для входа в систему используются в таких же целях, но только Hydra поддерживает множество различных протоколов и распараллеленных соединений.

7. Burp Suite

Burp Suite Professional – это полезный набор инструментов для тестировщиков веб-безопасности. Он предоставляет множество нужных функций. С помощью данного инструмента можно автоматизировать монотонные задачи тестирования. Кроме того, он разработан для ручного и полуавтоматического тестирования безопасности на экспертном уровне. Многие профессионалы используют его при тестировании на проникновение, беря за основу 10 основных уязвимостей OWASP.

Burp имеет множество уникальных функций: от увеличения охвата сканирования до его проведения в темном режиме. Он может тестировать/сканировать многофункциональные современные веб-приложения, JavaScript, API.

Это инструмент, предназначенный, на самом деле, для тестирования служб, а не для взлома. Таким образом, он записывает сложные последовательности алгоритмов аутентификации и выдает пользователю отчеты для непосредственного и совместного использования.

Burp также имеет преимущество в том, что он способен запустить out-of-band application security testing (OAST), которое проводится для обнаружения многих невидимых уязвимостей.

8. Patator

Patator – это инструмент атак Brute-forcе для многоцелевого и гибкого использования в рамках модульной конструкции. Он использует инструменты и скрипты атак для получения паролей. Каждый раз Patator ищет новый подход, чтобы не повторять старых ошибок.

Написанный на Python, данный инструмент проводит тестирование на проникновение гибким и надежным способом. Он поддерживает множество модулей, в том числе:

9. Pydictor

Pydictor – еще один отличный и мощный инструмент для взлома с помощью словарей. Когда дело доходит до длительных и надежных тестов паролей, он сможет удивить как новичков, так и профессионалов. Это инструмент, который злоумышленники не могут раздобыть в свой арсенал. Кроме того, он имеет огромное количество функций, которые позволяют пользователю наслаждаться действительно высокой производительностью программы в любой ситуации тестирования.

- Дает возможность создать общий список слов, список слов для социальной инженерии, список слов с использованием веб-контента и многое другое. Кроме того, он содержит фильтр, помогающий настроить определенный список.

- Пользователь может настроить атрибуты списка в соответствии с его потребностями с помощью фильтра по длине и другим параметрам.

- Инструмент способен проанализировать файлы конфигурации в Windows, Linux и Mac.

- Числовой

- Алфавитный

- Словарь знаков верхнего регистра

- Цифры в сочетании со знаками верхнего регистра

- Верхний регистр знаков в сочетании со строчными символами

- Цифры в сочетании со строчными символами

- Сочетание верхнего и нижнего регистров и цифр

10. Ncrack

Ncrack – это инструмент для взлома сети с высокой производительностью. Он был разработан для компаний, чтобы помочь им проверить свои сетевые устройства на наличие слабых паролей. Многие специалисты по безопасности рекомендуют использовать его для аудита безопасности сетей. Ncrack доступен как автономный инструмент или как часть Kali Linux.

Благодаря модульному подходу и динамическому движку, Ncrack, написанный на базе командной строки, может быть гибким и соответствовать нужным параметрам. Он способен выполнять надежный аудит для многих хостов одновременно.

Возможности Ncrack не ограничиваются гибким интерфейсом – он также обеспечивает полный контроль над сетевыми операциями пользователя. Это позволяет применять удивительные сложные атаки Brute-forcе, взаимодействовать с системой во время их выполнения и использовать временные шаблоны, такие как есть в Nmap.

Он поддерживает следующие протоколы: SH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA и DICOM, что квалифицирует его как инструмент для широкого спектра отраслей.

11. Hashcat

Hashcat – это инструмент для восстановления паролей. Он может работать на Linux, OS X и Windows и поддерживает множество алгоритмов, таких как MD4, MD5, SHA-family, хэши LM и форматы Unix Crypt.

Hashcat стал хорошо известен благодаря своей оптимизации, частично зависящей от программного обеспечения, которое было разработано создателем инструмента.

Есть две версии Hashcat:

- Инструмент для восстановления пароля на основе процессора

- Инструмент для восстановления паролей на основе GPU

Инструмент на основе GPU может произвести взлом быстрее, чем инструмент на основе CPU. Однако это не касается каждого случая в частности. Тем не менее, Hashcat обладает званием самого быстрого взломщика паролей в мире.

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях

Источник: cisoclub.ru

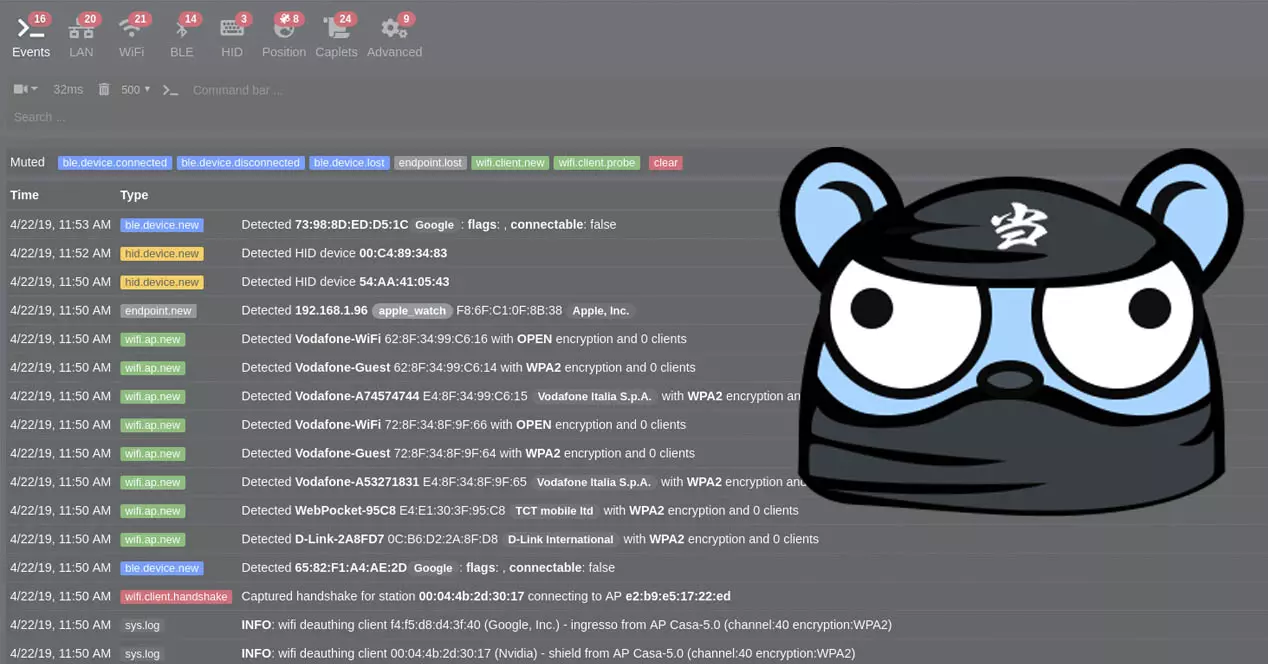

Лучшая программа для атаки на сети обновлена новыми атаками на Wi-Fi

Когда мы хотим провести сетевой аудит или атаковать различные проводные и беспроводные сети, мы обычно используем программы, которые автоматизируют работу пентестинга. Bettercap — одна из наиболее часто используемых, хорошо известных и полных программ для проведения различных атак на сети передачи данных. Эта программа очень проста в использовании и представляет собой комплексное решение, потому что нам не потребуются внешние программы для проведения различных атак, все, что нам нужно сделать, это изучить синтаксис и графический интерфейс пользователя, чтобы получить большинство из этого. Разработчики Bettercap выпустили новую версию с новым Wi-Fi атаки, вы хотите знать все встроенные улучшения?

Какие атаки я могу делать с Bettercap?

Bilgisayar Uygulamaları Vize Denem.

Please enable JavaScript

Bettercap — очень мощный инструмент, который по умолчанию устанавливается в операционных системах, таких как Kali. Linux, операционная система, специально ориентированная на проводной и беспроводной аудит, кроме того, благодаря включению Bettercap по умолчанию, нам не придется устанавливать ее вручную. и правильно сконфигурируйте все необходимые зависимости, все будет работать должным образом.

Эта программа позволяет нам выполнять распознавание целей, а также атаковать беспроводные сети Wi-Fi, она может не только сканировать сети Wi-Fi, но также выполнять атаки деаутентификации, выполнять атаки ассоциации PMKID без клиентов и даже автоматически захватывать рукопожатие без необходимости выполнять заказ самостоятельно. Он также может проверять устройства Bluetooth Low Energy, которые у нас есть, и собирать информацию о них. Другие атаки, которые могут быть выполнены с помощью этой программы, — это атаки на беспроводных мышей, которые используют диапазон 2.4 ГГц, мы можем легко и быстро выполнять атаки MouseJacking.

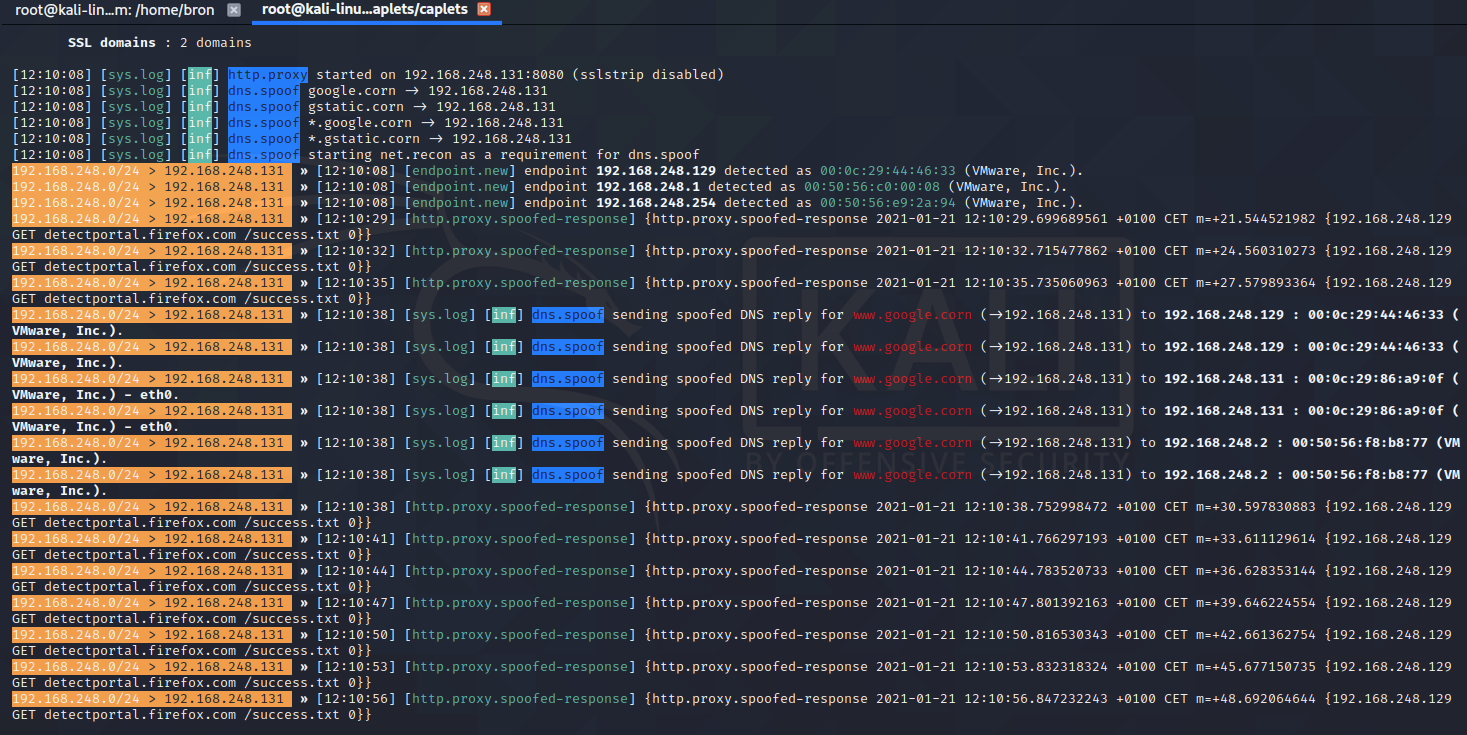

Ядром Bettercap является то, что мы можем проводить атаки «Человек посередине» как в сетях IPv4, так и в сетях IPv6. Кроме того, он способен выполнять ARP Отравление и атаки ARP Spoofing для компрометации компьютеров в локальной сети, это также позволяет атаковать DNS, NDP и даже DHCPv6. Одной из наиболее интересных функций является возможность поднять прокси на уровне TCP, используя HTTP и HTTPS на уровне приложения, с целью снятия соединений, зашифрованных с помощью HTTPS, и преобразования их в HTTP, в этой статье у нас есть полное руководство по как выполнять SSLstrip-атаки для расшифровки HTTPS-соединений . Сниффер, встроенный в Bettercap, позволяет нам легко и быстро получать учетные данные пользователя, без необходимости самостоятельно анализировать все перехваченные пакеты, он легко и быстро предоставит нам пользователей и ключи.

Наконец, другие интересные особенности Bettercap — это сканер портов и действительно хороший графический пользовательский интерфейс, из которого мы можем очень эффективно управлять всеми модулями.

Что нового в Bettercap 2.32.0

В Bettercap 2.32 добавлены новые функции, добавлены две новые атаки, связанные с беспроводными сетями Wi-Fi. Первая добавленная атака — это атака с фальшивой аутентификацией WiFi, также была добавлена атака с переключением каналов. Мы должны помнить, что эти две новые атаки являются дополнением к тем, которые у нас уже были до сих пор, кроме того, возможность установки этой программы в любой путь на Windows систем был добавлен.

Воспользовавшись запуском этой новой версии, были также решены проблемы, например, в модуле arp.spoof, который не отправлял ответы, этот модуль позволяет нам выполнять атаки ARP Spoofing или ARP Poisoning с целью обмана жертва и заставляет нас проходить через основной маршрутизатор, чтобы он автоматически отправлял нам все пакеты, чтобы позже пересылать их на маршрутизатор, который у нас есть в локальной сети. Таким образом, мы проведем атаку «Человек посередине», чтобы украсть все данные. Конечно, также была добавлена улучшенная поддержка сканирования каналов WiFi.

Эта новая версия Bettercap теперь может быть скачано с официального GitHub , где мы можем найти версии для разных операционных систем.

Источник: itigic.com