Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

LAPS: управление паролями локальных администраторов на компьютерах домена

В этой статье мы рассмотрим, как управлять паролями локальных администраторов на компьютерах, присоединённых к домену, с помощью официального инструмента Microsoft — LAPS (Local Administrator Password Solution).

Вопрос управления паролями для встроенных учётных записей на компьютерах домена — один из важнейших аспектов безопасности, требующий внимания системного администратора. В самом деле, вы не должны позволять использовать одни и те же пароли локальных администраторов на всех компьютерах домена. Существует множество подходов к управлению учётными записями локальных администраторов в домене: от их полного отключения (не слишком удобно) до управления ими в GPO с помощью сценариев входа или создания собственных систем управления паролями.

Ранее настройки групповой политики (GPP) часто использовались для изменения паролей локальных администраторов на компьютерах, присоединённых к домену. Однако позже в GPP была обнаружена серьёзная уязвимость, позволяющая любому пользователю домена расшифровать пароль, хранящийся в текстовом файле в каталоге SYSVOL на контроллерах домена AD. В мае 2014 года Microsoft выпустила обновление безопасности (MS14-025 — KB 2962486), которое полностью отключило возможность установки пароля локального пользователя с помощью GPP.

How to Make a Domain User the Local Administrator for all PCs (Windows Server)

Инструмент LAPS: Local Administrator Password Solution (решение для пароля локального администратора)

Важно: ранее утилита LAPS называлась AdmPwd, но в мае 2015 года Microsoft выпустила официальную версию AdmPwd под названием LAPS, таким образом перенеся её из стороннего скрипта в официально поддерживаемое решение.

Инструмент LAPS (Local Administrator Password Solution) позволяет централизованно контролировать и управлять паролями администратора на всех компьютерах домена, а также сохранять пароль локального администратора и дату его изменения непосредственно в объектах Active Directory типа «Computer».

Функции LAPS основаны на Group Policy Client Side Extension (CSE), то есть клиентском расширении групповой политики и небольшом модуле, который устанавливается на рабочих станциях. Этот инструмент используется для генерации уникального пароля локального администратора (для SID – 500) на каждом компьютере домена. Пароль администратора автоматически меняется через определённый период времени (по умолчанию каждые 30 дней). Значение текущего пароля локального администратора хранится в конфиденциальном атрибуте учётных записей компьютеров в Active Directory, а права доступа для просмотра значения этого атрибута регулируются группами безопасности AD.

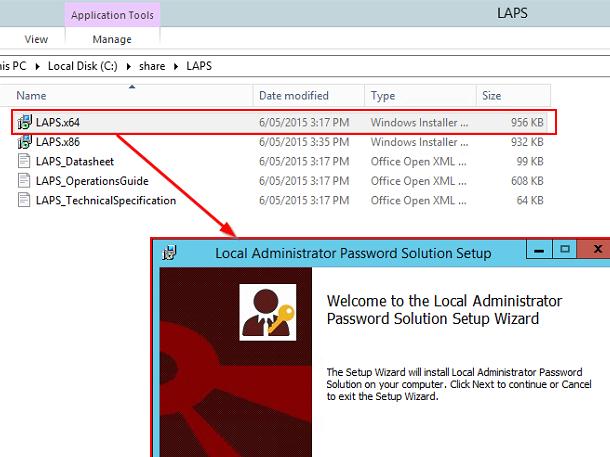

Пакет LAPS доступен в двух версиях установочных файлов MSI: для 32-битных (LAPS.x86.msi) и 64-битных (LAPS.x64.msi) систем.

Архитектура LAPS состоит из 2 частей. Модуль управления устанавливается на компьютер администратора, а клиентская часть устанавливается на серверах и ПК, на которых необходимо регулярно менять пароль локального администратора.

Add Security Group to Local Administrators Using GPO

Совет: перед развёртыванием LAPS в производственном домене мы рекомендуем вам попробовать его в тестовой среде, поскольку вам, потребуется, как минимум, расширить схему AD, а это необратимо.

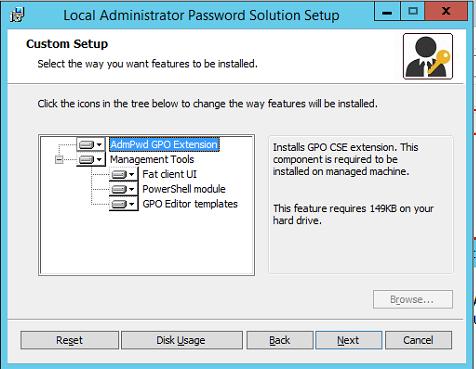

Запустите файл утилиты MSI на компьютере администратора, выберите все компоненты для установки (требуется как минимум .Net Framework 4.0. Пакет состоит из двух частей:

- AdmPwd GPO Extension — исполняемый файл LAPS, установленный на клиентских компьютерах, генерирует и сохраняет пароль администратора в AD в соответствии с настроенной политикой;

- LAPS Management Tools (Инструменты управления LAPS):

- Fat client UI – инструмент для просмотра пароля администратора;

- Модуль PowerShell для управления LAPS;

- GPO Editor templates (Шаблоны редактора GPO) – административные шаблоны для редактора GPO.

Настройка LAPS очень проста и не должна вызывать никаких проблем.

Подготовка схемы Active Directory для реализации LAPS

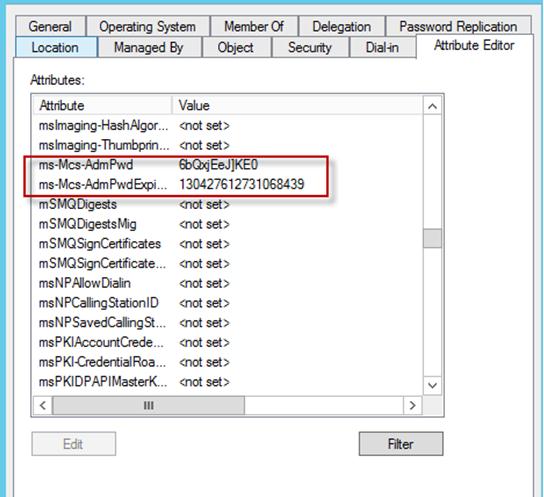

Перед развёртыванием LAPS необходимо расширить схему Active Directory, добавив два новых атрибута класса Computer.

- ms-MCS-AdmPwd – содержит пароль локального администратора в виде простого текста;

- ms-MCS-AdmPwdExpirationTime — сохраняет дату истечения срока действия пароля.

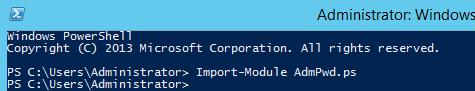

Чтобы расширить схему AD, откройте PowerShell и импортируйте модуль Admpwd.ps:

Import-module AdmPwd.ps

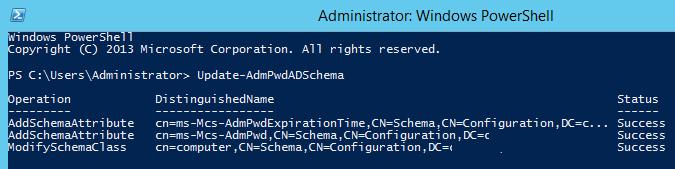

Затем расширите схему Active Directory (вам потребуются права администратора схемы):

Update-AdmPwdADSchema

В результате к объектам «Computer» добавляются два новых атрибута.

Настройка разрешений для атрибутов AD LAPS

Пароль администратора хранится в атрибутах Active Directory в виде обычного текста, доступ к нему ограничен механизмом конфиденциальных атрибутов AD (поддерживается с Windows 2003). Атрибут MS-MCS-AdmPwd может быть прочитан любым пользователем домена с привилегией «All Extended Rights». Пользователи и группы с этим разрешением могут читать любые конфиденциальные атрибуты AD, включая ms-MCS-AdmPwd. Поскольку мы не хотим, чтобы кто-либо, кроме администратора домена (и/или службы поддержки HelpDesk), просматривал пароли компьютеров, мы должны ограничить список групп с разрешениями на чтение для этих атрибутов.

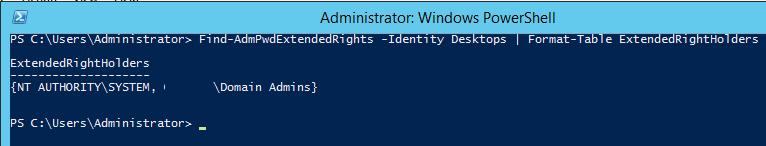

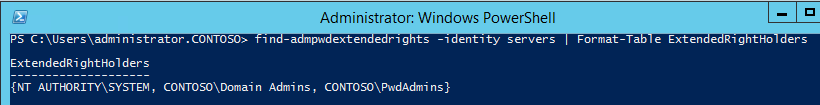

Используя командлет Find-AdmPwdExtendedRights, вы можете получить список учётных записей и групп, имеющих эти разрешения в OU, с именем Desktops:

Find-AdmPwdExtendedRights -Identity Desktops | Format-Table ExtendedRightHolders

Как видите, только группа «Domain Admins» имеет права на чтение конфиденциальных атрибутов.

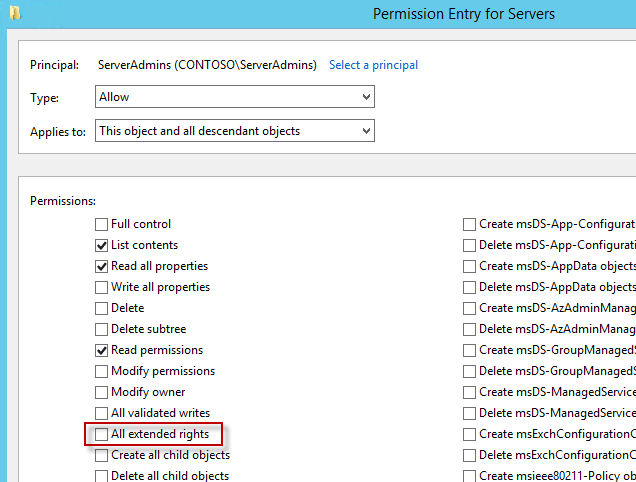

Если вам нужно запретить доступ для чтения значений этих атрибутов для определённых групп или пользователей, сделайте следующее:

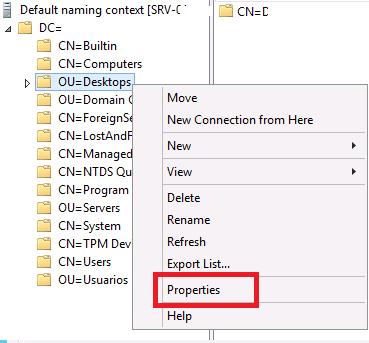

- Откройте инструмент ADSIEdit и подключитесь к Контексту именования по умолчанию;

- Разверните дерево доменов, найдите необходимое OU (в нашем примере это «Desktops»), щёлкните его правой кнопкой мыши и выберите Properties («Свойства»);

- Затем перейдите на вкладку Security («Безопасность») и нажмите Advanced → Add («Дополнительно» → «Добавить»). В разделе Select Principal («Выбор субъекта») укажите имя группы/пользователя, для которых вы хотите ограничить разрешения (например, ДОМЕНSupport Team));

- Снимите флажок All extended rights («Все расширенные права») и сохраните изменения.

Сделайте то же самое для всех групп, для которых вы хотите ограничить просмотр пароля локального администратора.

Подсказка: вам придётся ограничить права на чтение для всех подразделений, пароли компьютеров в которых будут управляться LAPS.

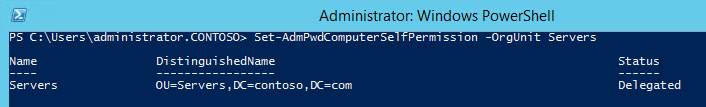

Затем вам необходимо предоставить разрешения для учётных записей компьютеров на изменение их собственных атрибутов (SELF), поскольку значения ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime изменяются под самой учётной записью компьютера. Используйте другой командлет Set-AdmPwdComputerSelfPermission.

Чтобы предоставить компьютерам в OU Desktops разрешение на обновление расширенных атрибутов, выполните следующую команду:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Новые атрибуты компьютеров LAPS по умолчанию не реплицируются на Read-Only Domain Controller (RODC).

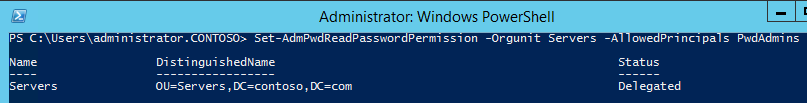

Предоставление разрешений на просмотр пароля LAPS

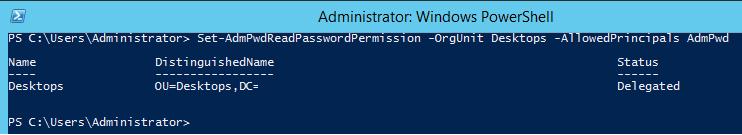

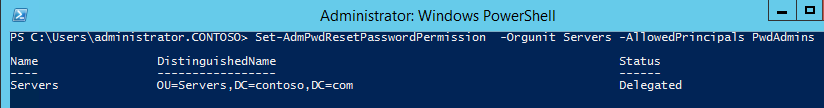

Следующим шагом является предоставление пользователям и группам разрешений на чтение паролей локальных администраторов, хранящихся в Active Directory. Например, вы хотите предоставить права на чтение пароля членам группы AdmPwd:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

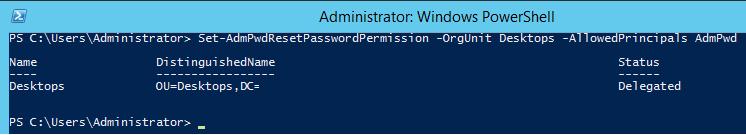

Кроме того, вы можете разрешить определённой группе пользователей сбрасывать пароли компьютеров (в этом примере мы передаём это разрешение той же группе – AdmPwd):

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

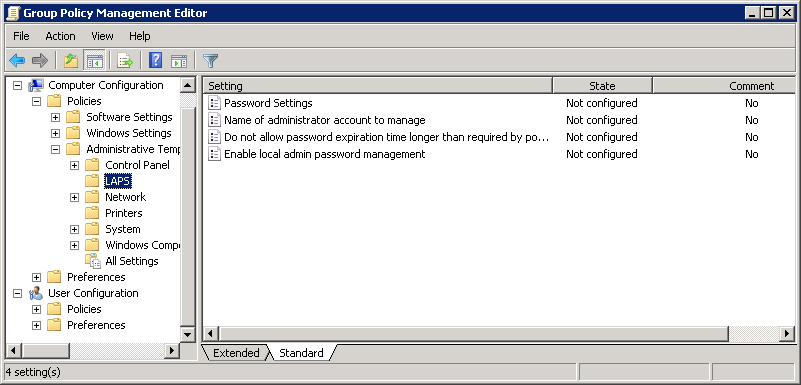

Как настроить параметры групповой политики LAPS?

Затем вам нужно создать новый объект GPO и сделать его сопряжение с OU, содержащим компьютеры, на которых вы хотите управлять паролями локальных администраторов.

Для упрощения управления GPO вы можете скопировать файлы административных шаблонов LAPS. (%WINDIR%PolicyDefinitionsAdmPwd.admx and %WINDIR%PolicyDefinitionsen-USAdmPwd.adml) в центральное хранилище групповой политики – \ДОМЕНSysvolPoliciesPolicyDefinition.

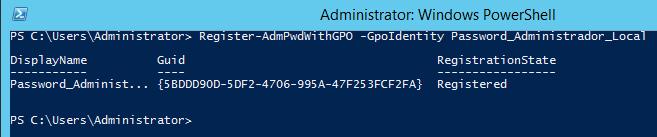

Создайте политику с именем Password_Administrador_Local, используя следующую команду:

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local

Откройте эту политику в консоли управления политикой домена (gpmc.msc) и перейдите в следующий раздел GPO: Computer Configuration → Policies → Administrative Templates → LAPS (в русскоязычной версии это «Конфигурация компьютера → Политики → Административные шаблоны → LAPS».

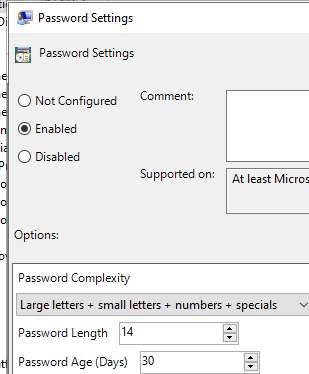

Как видим, есть 4 настраиваемых параметра. Настройте их, как показано ниже:

Назначьте политику Password_Administrador_Local для подразделения Desktops OU.

Установка агента LAPS на компьютеры домена через GPO

После настройки GPO пора установить клиентскую часть LAPS на компьютеры домена. Клиент LAPS может быть распространён по-разному: вручную, через задачу SCCM, скрипт входа в систему и так далее В нашем примере мы установим файл MSI, используя функцию установки пакета MSI в групповых политиках (GPSI).

- Создайте общую сетевую папку на файловом сервере (или используйте папку SYSVOL на контроллере домена) и скопируйте в неё msi-файлы для установки LAPS;

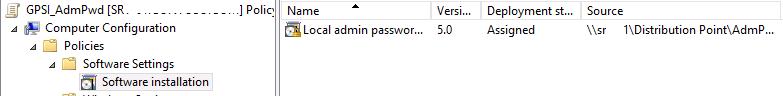

- Создайте новый GPO и в разделе Computer Configuration → Policies → Software Settings → Software Installation (в русифицированной версии это Конфигурация компьютера → Политики → Настройки программного обеспечения → Установка программного обеспечения) создайте задачу для установки пакета LAPS MSI.

Обратите внимание, что существуют версии LAPS для x86 и x64. Чтобы установить пакет в соответствующей версии Windows, вы можете создать две отдельные политики LAPS с фильтрами WMI GPO для x86 и x64 выпусков Windows.

Вам нужно только назначить политику необходимому OU, и после перезапуска клиент LAPS должен быть установлен на всех компьютерах в целевом OU.

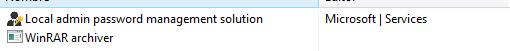

Убедитесь, что запись Local admin password management solution («Решения для управления паролями локального администратора») появилась в разделе Programs and Features «Программы и компоненты» панели управления.

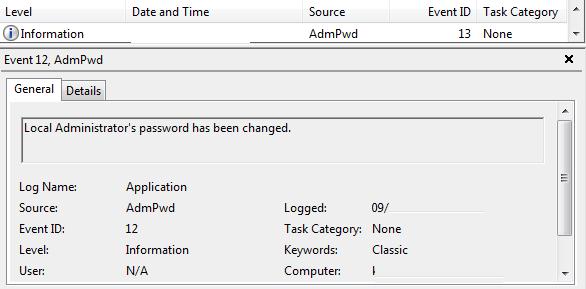

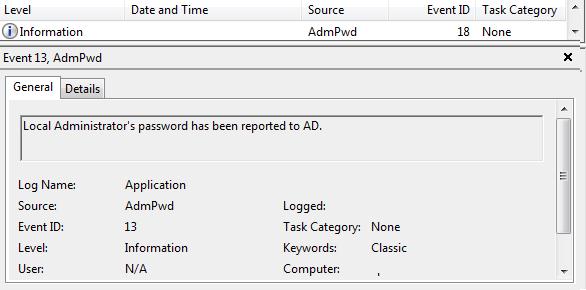

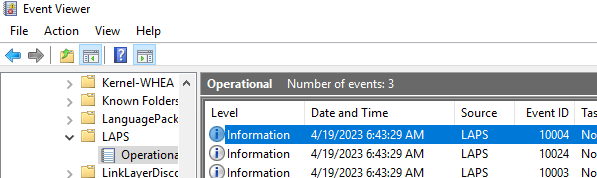

Когда утилита LAPS меняет пароль локального администратора, это событие регистрируется в журнале приложений (идентификатор события: 12, источник: AdmPwd).

Также регистрируется событие сохранения пароля в AD (идентификатор события: 13, источник: AdmPwd).

Так выглядят новые атрибуты на вкладке Attribute Editor («Редактор атрибутов») в свойствах компьютера AD.

Подсказка: время истечения срока действия пароля хранится в формате Win32 FILETIME.

Использование LAPS для просмотра пароля администратора

На компьютерах администраторов должен быть установлен графический интерфейс (GUI) LAPS для просмотра паролей LAPS.

Если вы запустите инструмент и укажете имя компьютера, вы сможете просмотреть пароль локального администратора и срок его действия.

Срок действия пароля можно установить вручную или оставить это поле пустым и, нажав Set («Установить»), указать, что срок действия пароля уже истёк.

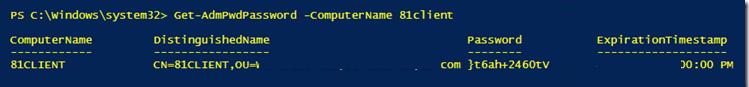

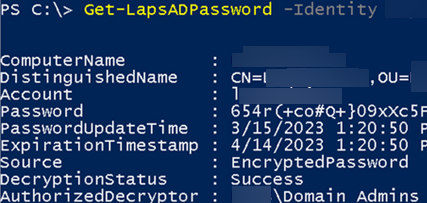

Также вы можете получить пароль компьютера с помощью PowerShell:

Get-AdmPwdPassword -ComputerName ИМЯ_КОМПЬЮТЕРА

Если вы считаете, что пароли локальных администраторов на всех компьютерах в каком-либо подразделении скомпрометированы, вы можете сгенерировать новые уникальные пароли локальных администраторов для всех компьютеров в подразделении с помощью одной команды PowerShell. Для этого используйте командлет Get-ADComputer:

Get-ADComputer -Filter * -SearchBase «OU=Desktops,OU=NY,OU=USA,DC=hackware,DC=ru» | Reset-AdmPwdPassword -ComputerName

Точно так же вы можете отобразить список текущих паролей для всех компьютеров в OU:

Get-ADComputer -Filter * -SearchBase «OU=Desktops,OU=NY,OU=USA,DC=hackware,DC=ru» | Get-AdmPwdPassword -ComputerName

LAPS можно рекомендовать как удобное решение для организации безопасного управления паролями для компьютеров домена с возможностью детального контроля доступа к паролям для компьютеров в разных OU. Пароли хранятся в атрибутах компьютера Active Directory в виде обычного текста, но встроенные инструменты AD позволяют безопасно ограничивать к ним доступ.

Также рекомендуем прочитать статью Защита учётных записей администраторов Windows.

Источник: pwsh.ru

Управляем паролем локального администратора с помощью LAPS

Одной из самых распространенных проблем, с которой сталкивается почти каждый системный администратор, является управление паролями локального администратора.

Существует несколько вариантов решения данной задачи:

- Использование единого пароля на всех компьютерах. Пароль может устанавливаться либо во время деплоя с помощью MDT или SCCM, либо с помощью предпочтений групповых политик после деплоя. Обычно при таком подходе пароль никогда не меняется, а значит рано или поздно утечет (при увольнении администратора или пользователь может подглядеть ввод пароля), при этом скомпрометированный пароль дает доступ ко всем ПК в организации.

- Единоразовая установка уникального пароля на каждом ПК. Обычно происходит при деплое. Вариантов масса — начиная от ручной генерации случайного пароля и сохранении его в системе учета паролей (Keepass, OnePassword, Excel), заканчивая автоматической генерацией пароля по алгоритму известному администраторам, где входными данными является имя ПК. Зная алгоритм, администратор может на месте рассчитать пароль и авторизоваться на любом ПК. Минусы примерно аналогичны варианту 1: Уволенный администратор сохраняет возможность войти на любой ПК, зато при компрометации пароля пользователем он получает доступ только к одному ПК, а не ко всем сразу.

- Использование системы, которая будет автоматически генерировать случайные пароли для каждого ПК и менять их по установленному расписанию. Минусы предыдущих вариантов тут исключены — скомпрометированный пароль будет изменен по расписанию, и уволенный администратор через некоторое время не сможет авторизоваться на ПК даже если и украдет действующую на момент увольнения базу паролей.

LAPS

LAPS расшифровывается как Local Administrator Password Solution и является наследником решения AdmPwd, которое было поглощено Microsoft и переименовано в LAPS. LAPS бесплатен и не требует дополнительных расходов на инфраструктуру, так как использует Active Directory в качестве базы данных. Поддержка доступна в рамках Microsoft Premier Support Services.

Автор оригинальной AdmPwd разработал новый продукт AdmPwd.E, но бесплатная версия ограничена 20 ПК, так что подойдет не всем. Официальный сайт.

LAPS поставляется с обширной документацией (только на английском) и вообще оставляет впечатление крайне продуманного и надежного решения.

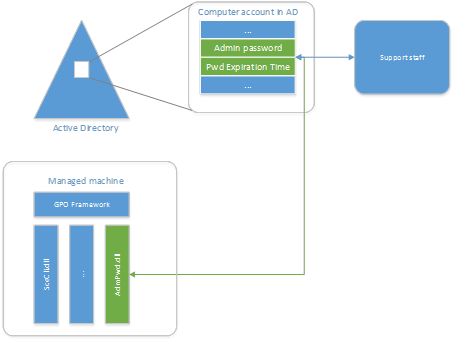

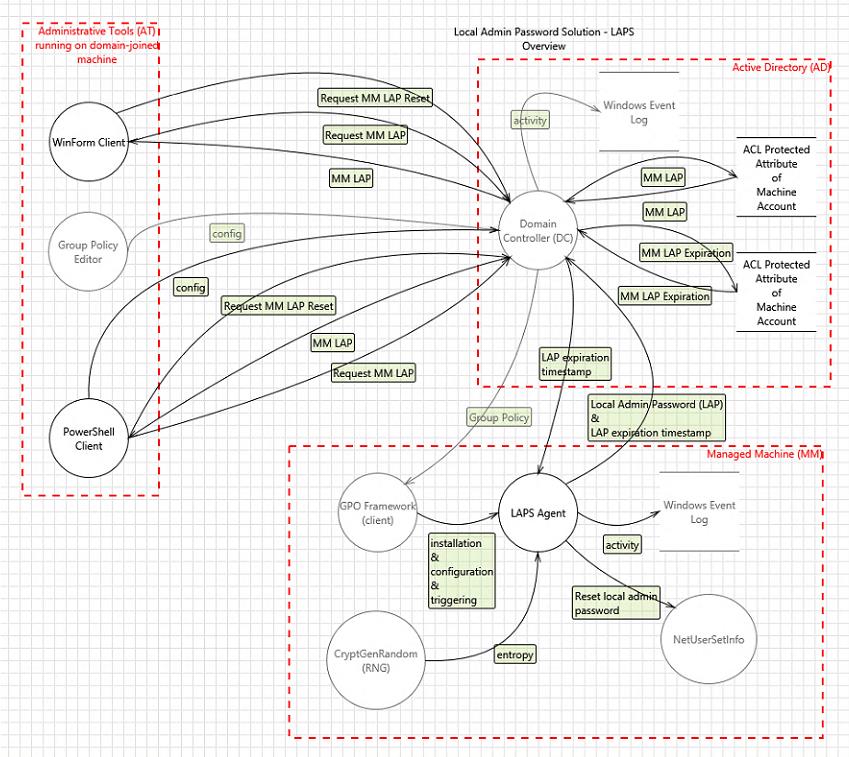

Архитектура

Система состоит из следующих компонентов:

- Агент — Расширение групповой политики устанавливаемое на все управляемые ПК через MSI. Отвечает за генерацию пароля и сохранении его в соответствующем объекте AD.

- Модуль PowerShell. Используется для настройки LAPS.

- Active Directory. Хранит пароль локального администратора.

- Проверяет не истек ли срок действия пароля локального администратора

- Генерирует новый пароль, если текущий истек или требуется его замена до истечении срока действия

- Меняет пароль локального администратора

- Сохраняет пароль в соответствующем атрибуте объекта AD

- Сохраняет срок действия пароля в соответствующем атрибуте объекта AD

Полная диаграмма работы LAPS приведена на следующем изображении.

Установка и настройка LAPS

Для начала установим средства управления LAPS на компьютер, с которого будем осуществлять настройку.

Запускаем msi пакет и устанавливаем все Managemnt Tools, которые включают LAPS UI, модуль PowerShell и шаблоны групповой политики.

Если у вас настроено централизованное хранилище шаблонов групповых политик, то сразу переносим файлы «Admpwd.admx» и «En-usAdmPwd.adml» из «%SystemRoot%PolicyDefinitions» в «\contoso.comSYSVOLcontoso.compoliciesPolicyDefinitions».

Следующим шагом будет добавление новых атрибутов в схему AD. Для этого необходимо открыть консоль PowerShell от имени учетной записи с правами «Schema Admin» и сначала импортировать модуль командой «Import-module AdmPwd.PS», а затем обновить схему командой «Update-AdmPwdADSchema».

Затем нужно удостовериться, что только администраторы имеют доступ к свежесозданным атрибутам. Это необходимо, так как пароли хранятся в AD в открытом виде, и доступ к ним регулируется AD ACL. Для этого воспользуемся командой «Find-AdmPwdExtendedrights -identity | Format-Table».

Эта команда возвращает список учетных записей/групп, которые будут иметь доступ к паролям хранящимся в AD. Если вы обнаружили «лишние» учетные записи/группы, то воспользуйтесь утилитой ADSIEdit для корректной настройки прав доступа. Убедитесь, что право доступа «All extended rights» не отмечено для тех групп, которые не должны иметь доступ к паролям.

Если же вы хотите дать доступ к паролям дополнительным группам или учетным записям воспользуйтесь командой «Set-AdmPwdReadPasswordPermission -OrgUnit -AllowedPrincipals ».

Права доступа для принудительной смены еще не истекшего пароля при следующем обновлении групповых политик выдаются следующей командой: «Set-AdmPwdResetPasswordPermission -Identity -AllowedPrincipals »

Затем необходимо выдать права самим компьютерам на модификацию данных атрибутов. Для этого воспользуемся командой «Set-AdmPwdComputerSelfPermission -OrgUnit »

Следующим шагом будет настройка групповой политики. Мы можем контролировать сложность и срок годности паролей, имя учетной записи пароль которой будет меняться, а также включать и выключать работу LAPS.

Имя учетной записи нужно указывать только в том случае, если это специально созданная учетная запись. Если это встроенная ученая запись, то этот параметр надо оставить в «Not configured» (Даже если учетная запись переименована), так как встроенная учетная запись будет найдена по well-known SID.

Следующим этапом будет установка расширения групповой политики на ПК. Это можно возложить на групповые политики, на SCCM, либо на другое средство развертывания приложений. Следует отметить, что по умолчанию msi пакет устанавливает только клиентскую часть, так что развертывание не требует передачи дополнительных параметров инсталлятору. Перезагрузка ПК потребуется только при развертывании через групповые политики.

Для просмотра пароля проще всего воспользоваться LAPS UI. Вводим имя компьютера в соответствующее поле и нажимаем «Search». Если мы все сделали правильно, то вы увидите пароль в соответствующем поле.

В этой статье были рассмотрены основные этапы развертывания LAPS. Больше информации доступно в документации поставляемой вместе с продуктом. LAPS также обладает средствами логирования своих действий, что не было рассмотрено в данной статье, но описано в документации.

- Системное администрирование

- IT-инфраструктура

Источник: habr.com

Windows LAPS: Управление паролями локальных администраторов на компьютерах в AD

03.05.2023

itpro

Active Directory, Windows 10, Windows 11, Windows Server 2019, Windows Server 2022, Групповые политики

комментариев 90

LAPS (Local Administrator Password Solution) позволяет централизованно управлять паролями локальных администраторов на компьютерах домена. Текущий пароль локального администратора хранятся в защищённых атрибутах объектов Computer в Active Directory, регулярно меняется автоматически, и может быть получен авторизованными пользователями.

В этой статье мы покажем, как настроить Windows LAPS для управления паролями локальных администраторов на компьютерах в домене Active Directory.

До апреля 2023 года установочный MSI файл LAPS нужно было вручную скачивать с сайта Microsoft, разворачивать на компьютерах компоненты администратора или клиентскую часть, устанавливать ADMX шаблоны GPO для LAPS и расширять схему AD.

В апреле 2023 года вышли обновления, которые добавляют встроенную поддержку новой версии LAPS в Windows. Теперь для использования LAPS не нужно скачивать и устанавливать MSI пакет.

Особенности новой версии Windows LAPS

Встроенная поддержка Windows LAPS была добавлена в следующих кумулятивных обновлениях, выпущенных в апреле 2023 года:

- Windows 11 22H2 – KB5025239

- Windows 11 21H2 – KB5025224

- Windows 10 22H2 — KB5025221

- Windows Server 2022 – KB5025230

- Windows Server 2019 – KB5025229

Что нового в Windows LAPS?

- Все компоненты нового LAPS встроены в Windows;

- Позволяет сохранять пароли администраторов в локальную AD и Azure AD;

- Поддерживается управление паролем DSRM (Directory Services Restore Mode) на контроллерах домена AD;

- Поддержка шифрования паролей;

- История паролей;

- Автоматическое изменение пароля локального администратора после его использования для локального входа на компьютер

Новая версия Windows LAPS требует версии Windows Server 2016 для функционального уровня домена.

Как мы уже указали выше, теперь не нужно скачивать и устанавливать клиент LAPS вручную, все необходимые компоненты LAPS доступны в Windows после установки апрельских обновлений.

Инструменты управления Windows LAPS:

- Новый ADMX файл групповых политик;

- Отдельная вкладка в свойствах компьютера в консоли Active Directory Users and Computers (ADUC);

- PowerShell модуль Windows LAPS;

- Отдельный журнал Event Viewer: Application and Service Logs -> Microsoft -> Windows -> LAPS -> Operational.

Microsoft указывает, что нужно отключить политики и удалить настройки предыдущую версию legacy LAPS (msi) перед развертыванием групповых политик новой LAPS. Для этого нужно остановить новые установки MSI LAPS и удалить все параметры в ветке реестра HKLMSoftwareMicrosoftWindowsCurrentVersionLAPSState.

Если старая версия не удалена в Event Viewer будут появляться события со следующими Event ID:

- Event ID 10033, LAPS — The machine is configured with legacy LAPS policy settings, but legacy LAPS product appears to be installed. The configured account’s password will not be managed by Windows until the legacy product is uninstalled. Alternatively, you may consider configuring the newer LAPS policy settings.

- Event 10031, LAPS — LAPS blocked an external request that tried to modify the password of the current manager account.

Разворачиваем Local Administrator Password Solution в домене Active Directory

Вы можете начать внедрение новой версии LAPS после установки новых обновлений на все контроллера домена.

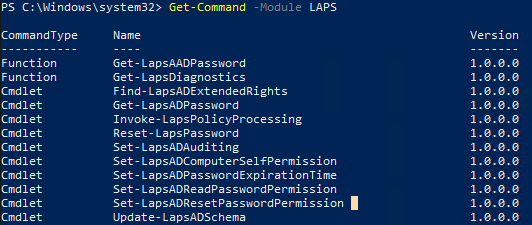

Для управления Local Administrator Password Solution используются PowerShell командлеты из модуля LAPS. Доступны следующие команды:

Get-Command -Module LAPS

- Get-LapsAADPassword

- Get-LapsDiagnostics

- Find-LapsADExtendedRights

- Get-LapsADPassword

- Invoke-LapsPolicyProcessing

- Reset-LapsPassword

- Set-LapsADAuditing

- Set-LapsADComputerSelfPermission

- Set-LapsADPasswordExpirationTime

- Set-LapsADReadPasswordPermission

- Set-LapsADResetPasswordPermission

- Update-LapsADSchema

После установки обновлений на DC и клиенты, нужно выполнить обновление схемы AD, которое добавит новые атрибуты. Выполните команду:

Если не все DC были обновлены, команда вернет ошибку:

Update-LapsADSchema : A local error occurred.

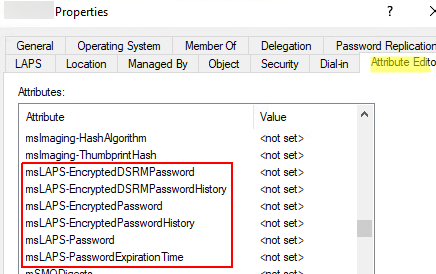

В схемы будут добавлены следующие атрибуты:

- msLAPS-PasswordExpirationTime

- msLAPS-Password

- msLAPS-EncryptedPassword

- msLAPS-EncryptedPasswordHistory

- msLAPS-EncryptedDSRMPassword

- msLAPS-EncryptedDSRMPasswordHistory

Windows LAPS не использует для хранения пароля атрибуты, которые использовались в предыдущей версии (ms-Mcs-AdmPwd и ms-Mcs-AdmPwdExpirationTime).

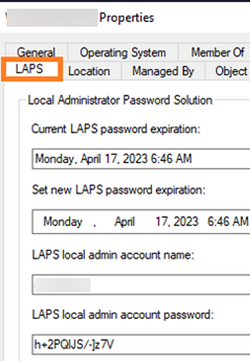

Откройте консоль ADUC, выберите любой компьютер в AD и перейдите на вкладку редактора атрибутов объекта AD. Проверьте, что у объекта теперь доступны новые атрибуты.

Атрибуты msLAPS-* пока не заполнены.

Теперь нужно разрешить компьютерам в указанном Organizational Unit (OU) обновлять атрибуты msLAPS-* в свойствах своих учетных записей в AD.

Например, я хочу разрешить компьютерам из OU MSK обновлять пароль, который хранится в атрибутах AD. Выполните команду:

Set-LapsADComputerSelfPermission -Identity «OU=Computers,OU=MSK,DC=winitpro,DC=ru»

Теперь с помощью PowerShell создадим группу пользователей, которым можно просматривать пароли локальных администраторов на компьютерах в этом OU:

New-ADGroup MSK-LAPS-Admins -path ‘OU=Groups,OU=MSK,DC=winitpro,DC=ru’ -GroupScope local -PassThru –Verbose

Add-AdGroupMember -Identity MSK-LAPS-Admins -Members user1, user2

Разрешим для этой группы просматривать пароли и сбрасывать их:

$ComputerOU = «OU=Computers,OU=MSK,DC=winitpro,DC=ru»

Set-LapsADReadPasswordPermission –Identity $ComputerOU –AllowedPrincipals MSK-LAPS-Admins

Set-LapsADResetPasswordPermission -Identity $ComputerOU -AllowedPrincipals MSK-LAPS-Admins

Члены группы Domain Admins по умолчанию могут просматривать пароли локальных администраторов на компьютерах.

Чтобы проверить текущие права на атрибуты LAPS в OU используется команда Find-LapsADExetendedRights.

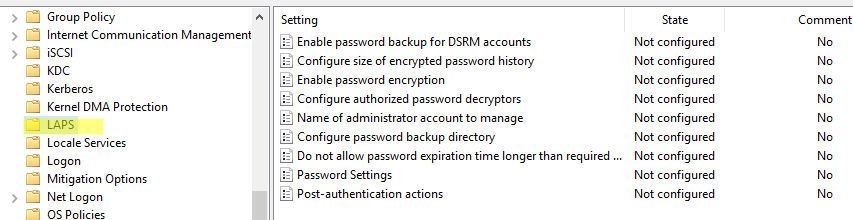

Настройка групповой политики смены локальных паролей через LAPS

При установке последних обновлений в Windows появится новый набор административных шаблонов для управления конфигурацией LAPS через GPO (%systemroot%PolicyDefinitionslaps.admx).

Если у вас используется централизованное хранилище для хранения ADMX шаблонов, скопируйте LAPS.admx в \winitpro.ruSysVolwinitpro.ruPoliciesPolicyDefinitions .

Настройки LAPS находятся в следующем разделе групповых Computer Configuration -> Policies -> Administrative Templates -> System -> LAPS. Здесь доступны следующие политики LAPS:

- Enable password backup for DSRM accounts

- Configure size of encrypted password histor

- Enable password encryption

- Configure authorized password decryptors

- Name of administrator account to manage

- Configure password backup directory

- Do not allow password expiration time longer than required by policy

- Password Settings

- Post-authentication actions

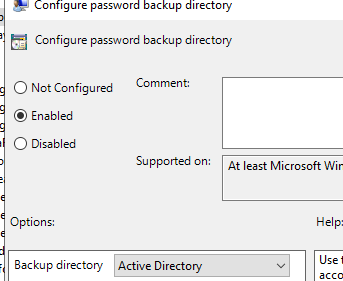

Попробуем настроить минимальную групповую политику LAPS для домена Active Directory.

- Откройте консоль Group Policy Management ( gpmc.msc ), создайте новую GPO и назначьте на OU с компьютерами;

- Откройте новую GPO и перейдите в раздел с настройками LAPS;

- Включите политику Configure password backup directory и выберите Active Directory. Эта политика разрешает сохранять пароль администратора в учетной записи компьютера;

Windows LAPS может сохранять пароли в Azure Active Directory (AAD) вместо локальной ADDS.

LGPO не создает локальные учетные записи администратора. Если вы хотите использовать другую учетную запись администратора, нужно предварительно создать ее на компьютерах с помощью GPO или PowerShell.

Как узнать пароль локального администратора через LAPS?

После внедрения политик LAPS, Windows при загрузке изменит пароль локального администратора и запишет его в защищенный атрибут msLAPS-Password в объект компьютера в AD. Вы можете получить текущий пароль компьютера в консоли ADUС или с помощью PowerShell.

Откройте консоль ADUC и найдите компьютер, пароль которого вы хотите получить. В свойствах компьютера появилась новая вкладка LAPS.

На вкладке отображаются следующие данные:

- Current LAPS password expiration

- LASP local admin account name

- LASP local admin account password

Также вы можете получить текущий пароль администратора компьютер через PowerShell:

Get-LapsADPassword «msk-pc221» -AsPlainText

ComputerName : msk-pc221 DistinguishedName : CN= msk-pc221,OU=… Account : administrator Password : .[lB2DWxy1!k23 PasswordUpdateTime : 4/20/2023 10:13:16 AM ExpirationTimestamp : 5/20/2023 10:13:16 AM Source : EncryptedPassword DecryptionStatus : Success AuthorizedDecryptor : WINITRPRODomain Admins

Вы можете использовать этот пароль для локального входа на этот компьютер с под учетной запись администратора.

Если вы хотите сбросить текущий пароль, выполните на компьютере команду:

Это вызовет немедленную смену пароля текущего пользователя и запишет новый пароль в AD.

Windows Local Administrator Password Solution – это простое встроенное решение, которое позволит вам повысить безопасность использования учетных записей локальных администраторов на компьютерах домена. LAPS хранит текущий пароль администратора в защищённом атрибуте AD и регулярно меняет их на всех компьютерах.

Источник: winitpro.ru