Белкин П.Ю. , Михальский О.О. , Першаков А.С. и другие “Программно-аппаратные средства обеспечения информационной безопасности: защита программ и данных”.

Зима В.М. и другие “Защита компьютерных ресурсов от несанкционированных действий пользователя”.

Романец Ю.В. , Тимофеев П.А. , Шаньгин В.Ф. “Защита информации в компьютерных системах”.

Министерство образования рф

ТАГАНРОГСКИЙ ГОСУДАРСТВЕННЫЙ РАДИОТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

По курсу «ПАСОИБ»

на тему «Обнаружение вредоносных закладок»

Информация о работе «Обнаружение вредоносных закладок»

Раздел: Информатика, программирование

Количество знаков с пробелами: 43497

Количество таблиц: 4

Количество изображений: 0

Похожие работы

. на работу компьютера, является вирусом. Существуют следующие основные виды вредоносного ПО: · Троянские кони, программные закладки и сетевые черви; · Вирусы; · Шпионское ПО; · Руткиты; · Прочие вредоносные программы. 2.1 Троянские кони, программные закладки и сетевые черви Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при .

Hello World на Ассемблере (x86)

. ; 44 – нарушение правил эксплуатации ЭВМ и их сетей. Существенную роль в реализации несанкционированного доступа к информации играет компьютерная сеть Интернет, являясь чуть ли самым популярным каналом утечки информации. Поэтому на ее примере целесообразно рассмотреть современные угрозы безопасности и методы защиты от них, используемые средства защиты и услуги безопасности. Интернет действительно .

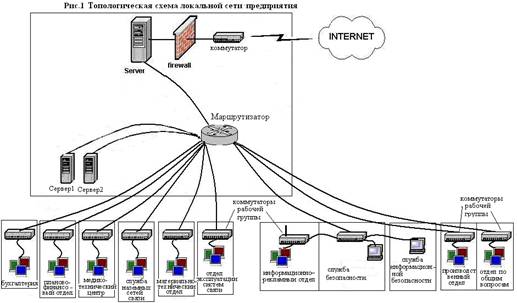

. информации: в штатном режиме; изменения в штатном режиме работы; нештатный режим (аварийные ситуации). Глава 2. Обоснование способов защиты операционной системы от программных закладок типа троянский конь 2.1 Общие сведения о троянских программах Подсоединение локальных компьютерных сетей организаций к сети Internet приводит к необходимости уделять достаточно серьезное внимание .

. с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над .

Источник: kazedu.com

Разнёс чужой код за 15 секунд. Часть 1 #код #айти #программирование #рефакторинг

FasmWorld Программирование на ассемблере FASM для начинающих и не только

Файл листинга — это очень полезная вещь. Он позволяет увидеть работу компилятора FASM как на ладони: что генерирует каждая строка исходного кода, сколько байт занимают машинные команды, какие значения присваиваются переменным. Листинг может помочь при отладке сложных программ. Также он пригодится начинающим изучать ассемблер.

Сначала необходимо скомпилировать программу — генератор листинга, которая поставляется вместе с FASM. Сделать это очень просто. Нужно открыть файл C:FASMTOOLSWIN32LISTING.ASM (у меня FASM находится в папке C:FASM, у вас может быть по-другому) и скомпилировать его (пункт меню Run->Compile). Полученный исполняемый файл (LISTING.EXE) можно для удобства поместить в папку C:FASM.

Если запустить этот файл из командной строки, то он сообщит способ своего использования:

Обязательными параметрами являются имена входного и выходного файлов. В качестве входного файла должен быть указан специальный файл с информацией об ассемблировании. Опция -a добавляет в листинг адреса. Опция -b позволяет ограничить максимальное количество символов в строке. Она полезна, если вы не хотите мучаться с горизонтальной прокруткой при просмотре листинга

В качестве примера создадим листинг для программы Hello, world! из части 6 учебного курса:

1 2 3 4 5 6 7 8 9 10 11

use16 ;Генерировать 16-битный код org 100h ;Программа начинается с адреса 100h mov dx,hello ;В DX адрес строки. mov ah,9 ;Номер функции DOS. int 21h ;Обращение к функции DOS. mov ax,4C00h ; int 21h ;/ Завершение программы ;——————————————————- hello db ‘Hello, world!$’

use16 ;Генерировать 16-битный код org 100h ;Программа начинается с адреса 100h mov dx,hello ;В DX адрес строки. mov ah,9 ;Номер функции DOS. int 21h ;Обращение к функции DOS. mov ax,4C00h ; int 21h ;/ Завершение программы ;——————————————————- hello db ‘Hello, world!$’

Чтобы создать листинг, необходимо получить файл с информацией об ассемблировании. Для этого нужно выбрать в меню FASM пункт Run->Build symbols. В результате будет сгенерировано 2 файла — исполняемый файл (*.com) и файл *.fas. Он-то нам и нужен!

Запускать LISTING.EXE каждый раз вручную неудобно, поэтому лучше создать для этих целей bat-файл. Примерно такой:

C:FASMLISTING.EXE -a hello.fas hello.lst

C:FASMLISTING.EXE -a hello.fas hello.lst

Запустив это файл, мы сгенерируем листинг. Файл листинга — это текстовый файл, его можно просмотреть любым редактором (например, Блокнотом). Внутри файла мы увидим следующее:

1 2 3 4 5 6 7 8 9 10 11

[0000000000000000] use16 ;Генерировать 16-битный код org 100h ;Программа начинается с адреса 100h 00000000: [0000000000000100] BA 0C 01 mov dx,hello ;В DX адрес строки. 00000003: [0000000000000103] B4 09 mov ah,9 ;Номер функции DOS. 00000005: [0000000000000105] CD 21 int 21h ;Обращение к функции DOS.

00000007: [0000000000000107] B8 00 4C mov ax,4C00h ; 0000000A: [000000000000010A] CD 21 int 21h ;/ Завершение программы ;——————————————————- 0000000C: [000000000000010C] 48 65 6C 6C 6F 2C 20 77 6F 72 6C 64 21 24 hello db ‘Hello, world!$’

[0000000000000000] use16 ;Генерировать 16-битный код org 100h ;Программа начинается с адреса 100h 00000000: [0000000000000100] BA 0C 01 mov dx,hello ;В DX адрес строки. 00000003: [0000000000000103] B4 09 mov ah,9 ;Номер функции DOS. 00000005: [0000000000000105] CD 21 int 21h ;Обращение к функции DOS. 00000007: [0000000000000107] B8 00 4C mov ax,4C00h ; 0000000A: [000000000000010A] CD 21 int 21h ;/ Завершение программы ;——————————————————- 0000000C: [000000000000010C] 48 65 6C 6C 6F 2C 20 77 6F 72 6C 64 21 24 hello db ‘Hello, world!$’

Первый столбец показывает смещение, по которому записываются байты в исполняемый файл. Второй столбец — это адреса, по которым данные будут размещаться в памяти во время выполнения программы. Далее идут собственно данные, то есть коды команд, начальные значения переменных и констант, коды символов строк, — в таком виде, в каком они пишутся в файл.

После данных мы видим те же самые строки, что в исходнике. Они повторяются в листинге. Для некоторых строк в файл ничего не генерируется (например, для директивы org 100h).

Источник: fasmworld.ru