Введенные понятия позволяют перейти к построению модели безопасности ВС, базирующейся на понятии легитимного и нелегитимного доступа. Данная модель служит развитием известных моделей безопасности, использующих понятия санкционированного и несанкционированного доступа, является их логическим следствием и модернизирует их с учетом действия РПС и современной парадигмы функционирования ВС.

Будем рассматривать ВС как совокупность двух множеств —множества объектов О и множества субъектовS. Объекты представляют собой пассивные компоненты ВС и описываются рассмотренной объектно-концептуальной моделью. Субъекты являются активными компонентами и устанавливают различные отношения с объектами.

Множество субъектов Sсостоит из двух подмножеств — пользователей (Su) и процессов (Sp).Процессы представляют собой выполняющиеся программы, действующие от имени пользователей, или от своего собственного. Процесс представляет собой реализацию последовательности отношенийRiмежду субъектами и объектами, принадлежащих полному множеству отношенийR=SO.

Что такое «легитимная DDoS-атака»? / Положительные и негативные новости

Тип отношений зависит от типа объекта (чтение, запись, использование, запуск и т. д.). Как уже говорилось отношения делятся на легитимные и нелегитимные. Для оценки состояния ВС предлагается использовать две характеристики —безопасность и целостность.

Исходя из определения понятия легитимности, очевидно, что безопасность и целостность системы определяются легитимностью отношений, установленных между составляющими ее субъектами и объектами. Очевидно, что такая проверка должна производиться перед установлением отношений и предотвращать попытки установить нелегитимные отношения.

В том случае, когда субъектом является пользователь, отношения пользователь—объект контролируются политике безопасности, принятой в ВС. Если субъектом является процесс, то проверка легитимности отношений процесс-объект составляет задачу анализа безопасности программ.

Это позволяет сформулировать следующий критерий безопасности систем, являющийся развитием основной теоремы безопасности: Система состоящая из множества объектов О и субъектов Sявляется безопасной и целостной на шагеn, если все существовавшие в ней до этого шага отношения между субъектами и объектами были легитимны ,т. е.RiLдля всехi

Вопрос 4. Классификация удаленных атак на компьютерные сети Понятие удаленной атаки

Основой любого анализа безопасности компьютерных систем (КС) является знание основных угроз, присущих им. Для успеха подобного анализа представляется необходимым выделение из огромного числа видов угроз обобщенных типов угроз, их описание и классификация.

Известны различные обобщенные классификации угроз,в которых предлагаются те или иные классификационные признаки, позволяющие с той или иной степенью точности характеризовать угрозы безопасности КС. В настоящем разделе предлагается следующий подход к анализу безопасности КС —выделение в отдельный класс атак, направленных на компьютерные сети.

Удары БПЛА по Москве. Обстрел Шебекино. Путин и ПВО. Пригожин кричит. ТВ России успокаивает | УТРО

Данный класс назовем —класс удаленных атак. Этот подход к классификации представляется правомочным из-за наличия принципиальных особенностей в построении сетевых ОС.

Основной особенностью любой сетевой операционной системы является то, что ее компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений (коаксиальный кабель, витая пара, оптоволокно и т.д.) и программно при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые одной компонентой сетевой ОС другой компоненте, передаются по сетевым соединениям в виде пакетов обмена.

Эта особенность и является основной причиной появления нового класса угроз —класса удаленных атак. Как уже подчеркивалось, что основная причина нарушения безопасности сетевой ОС —недостаточная идентификация и аутентификация ее удаленных компонент. Далее рассмотрим классификацию удаленных атак. Классификация удаленных атак на сети ЭВМ.

Удаленные атаки можно классифицировать по следующим признакам: 1. По характеру воздействия активное пассивное Под активным воздействием на сетевую систему понимается воздействие, оказывающее непосредственное влияние на работу сети (изменение конфигурации сети, нарушение работы сети и т.д.) и нарушающее политику безопасности, принятую в системе [1].Практически все типы удаленных атак являются активными воздействиями.

Основная особенность удаленного активного воздействия заключается в принципиальной возможности его обнаружения (естественно, с большей или меньшей степенью сложности). Пассивным воздействием на сетевую систему назовем воздействие, которое не оказывает непосредственного влияния на работу сети, но может нарушать ее политику безопасности.

Именно отсутствие непосредственного влияния на работу сети приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Единственным примером пассивного типового удаленного воздействия служит прослушивание канала в сети. 2.

По цели воздействия перехват информации искажение информации Основная цель практически любой атаки —получить несанкционированный доступ к информации. Существуют две принципиальных возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации.

Примером перехвата информации может служить прослушивание канала в сети. В этом случае имеется несанкционированный доступ к информации без возможности ее искажения. Возможность к искажению информации означает полный контроль над информационным потоком. То есть, информацию можно не только прочитать, как в случае перехвата, а иметь возможность ее модификации.

Примером удаленной атаки, позволяющей модифицировать информацию, может служить ложный сервер. Рассмотренные выше три классификационных признака инвариантны по отношению к типу атаки, будь то удаленная или локальная атака. Следующие классификационные признаки (за исключением 3),которые будут рассмотрены ниже, имеют смысл только для удаленных воздействий. 3.

По условию начала осуществления воздействия Удаленное воздействие, также как и любое другое, может осуществляться при определенных условиях. В сетях ЭВМ могут существовать три вида условий начала осуществления атаки: — атака по запросу от атакуемого объекта.

В этом случае атакующая программа, запущенная на сетевом компьютере, ждет посылки от потенциальной цели атаки определенного типа запроса, который и будет условием начала осуществления атаки. Примером подобных запросов в ОС NovellNetWareможет служитьSAP-запрос, а ОСUNIX — DNS- иARP-запрос. — атака по наступлению определенного события на атакуемом объекте.

В случае удаленной атаки подобного рода атакующая программа ведет наблюдение за состоянием операционной системы удаленного компьютера и при возникновении определенного события в системе начинает осуществление воздействия. В этом, как и в предыдущем случае, инициатором осуществления начала атаки выступает сам атакуемый объект.

Примером такого события может быть прерывание сеанса работы пользователя с сервером в ОС NovellNetWareбез выдачи командыLOGOUT(например, путем отключения питания на рабочей станции). — безусловная атака. В этом случае начало осуществления атаки безусловно по отношению к цели атаки.

То есть атака осуществляется немедленно после запуска атакующей программы а, следовательно, она и является инициатором начала осуществления атаки. 4. По расположению субъекта атаки относительно атакуемого объекта — внутрисегментное — межсегментное Рассмотрим ряд определений: Субъект атаки (или источник атаки) —это атакующая программа, осуществляющая воздействие.

Хост (host) —сетевой компьютер. Маршрутизатор (router) —устройство, обеспечивающее маршрутизацию пакетов обмена в глобальной сети. Подсеть (subnetwork) (в терминологииInternet) —совокупность хостов, являющихся частью глобальной сети, для которых маршрутизатором выделен одинаковый номер подсети. Подсеть —логическое объединение хостов маршрутизатором.

Хосты внутри одной подсети могут взаимодействовать между собой непосредственно, минуя маршрутизатор. Сегмент сети —физическое объединение хостов. Например, сегмент сети образуют совокупность хостов, подключенных к серверу по схеме общая шина. При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте.

С точки зрения удаленной атаки чрезвычайно важно как по отношению друг к другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте.При межсегментной атаке субъект и объект атаки находятся в разных сегментах.

Данный классификационный признак позволяет судить о так называемой «степени удаленности» атаки. В дальнейшем, будет показано, что на практике межсегментную атаку осуществить на порядок труднее, чем внутрисегментную. 5.

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие — физический — канальный — сетевой — транспортный — сеансовый — представительный — прикладной Международная Организация по Стандартизации (ISO) приняла стандартISO 7498,описывающий взаимодействие открытых систем (OSI). Сетевые ОС также являются открытыми системами. Любой сетевой протокол обмена, также как и любую сетевую программу можно с той или иной степенью условности спроецировать на эталонную семиуровневую модель OSI.Такая многоуровневая проекция позволит описать в терминах модели OSIфункции, заложенные в сетевой протокол или сетевую программу. Удаленная атака также является сетевой программой. В связи с этим представляется логичным рассматривать удаленные атаки на сетевые ОС, проецируя их на эталонную модель ISO/OSI.

Источник: studfile.net

Понятие «легитимность»: что это означает?

В последнее время участились случаи, когда народы тех или иных стран выражают недоверие властям своих государств, при этом в прессе фигурируют такие термины, как «легитимность» и «нелегитимность». Для многих остается непонятным, что означают эти понятия.

Легитимность: что это такое?

Термин «легитимность» происходит от латинского слова legitimus, которое переводится как «законный, согласный с законами, правомерный». В политической науке этим термином обозначают добровольное признание народом за государственной властью права принимать решения, касающиеся всего народа.

В научной литературе можно найти полные ответы на вопросы: «Термин “легитимность” — что это такое? Как понимать выражение “легитимность власти”?» Итак, это политико-правовой термин, который означает одобрительное отношение граждан страны к институтам власти. Естественно, что в таких странах верховная власть является легитимной.

Однако когда этот термин впервые вошел в употребление, то обозначал совершенно другое. Это было в начале 19-го века во Франции, в годы узурпации власти Наполеоном. Какая-то группа французов желала восстановить единственно законную власть короля. Вот это стремление монархистов и называлось термином “легитимность”.

Что это больше соответствует значению латинского слова legitimus, сразу же становится очевидным. В то же самое время республиканцы стали использовать этот термин как признание данного государства и установленной на его территории власти другими государствами. В современном понимании легитимность — это добровольное принятие власти народными массами, которые составляют большинство. Причем это одобрение в первую очередь связано с моральной оценкой: их представлениями о благородстве, справедливости, совести, порядочности и др. Чтобы завоевать доверие масс, власть старается внушить им идею о том, что все ее решения и действия направлены на благо народа.

Типы легитимности власти

Великий немецкий социолог и философ Макс Вебер ввел типологию легитимности власти. Согласно ей существуют традиционная, харизматическая и рациональная легитимность.

- Традиционная легитимность. Что это такое? В некоторых государствах народные массы слепо верят, что власть – это святое, и подчиняться ей – неизбежность и необходимость. В подобных обществах власть получает статус традиции. Естественно, что подобная картина наблюдается в тех государствах, в которых руководство страной передается по наследству (королевство, эмират, султанат, княжество и т. д.).

- Харизматическая легитимность формируется на основе веры людей в исключительные достоинства и авторитет того или иного политического лидера. В подобных странах возможно образование так называемого культа личности. Благодаря харизме руководителя народ начинает верить всей политической системе, царящей в стране. Люди испытывают эмоциональный восторг и готовы во всем неукоснительно подчиняться ему. Обычно такой тип лидера складывается на заре революций, смены политической власти и т. д.

- Рациональная или демократическая легитимность формируется ввиду признания народом справедливости действий и решений лиц, стоящих у власти. Этот тип встречается в сложно организованных обществах. В данном случае легитимность имеет нормативную основу.

Легитимность государства

Идея легитимного государства исходит из двух понятий: власть и легитимность. Государство такого типа, по сути, имеет полное право требовать от своих граждан послушания, поскольку в этих обществах на первом месте стоит власть закона. Следовательно, независимо от личностей отдельных членов правительства народ должен подчиняться действующим в данном государстве законам. Если же граждан не удовлетворяют эти законы, и они не желают повиноваться им, то у них есть несколько выходов: эмиграция (отъезд из данного государства в другое), свержение власти (революция), неподчинение, которое чревато наказанием, предусмотренным в законодательстве этой страны. Легитимное государство является механизмом передачи от одного поколения к другому права выбора.

Источник: fb.ru

Как защититься от вредоносных и фейковых мобильных приложений

Фейковые банковские приложения у всех на слуху. Но являются ли они единственным видом поддельных приложений? Какие риски порождают фейковые приложения и где их можно скачать? Каким образом они работают и как от них можно защититься? Каких платформ касается угроза — только Android или iOS тоже?

Подвержены ли ей только обладатели смартфонов?

- Введение

- Основные способы подделки приложений

- 2.1. Имитация популярных программ

- 2.2. Имитация запрещённых приложений

- 2.3. Внешние загрузки

- 3.1. Легитимные приложения с нелегитимной активностью

- 3.2. Использование уязвимостей приложений

Введение

По статистике, в мире почти 4 млрд пользователей смартфонов — практически 50 % всего населения Земли. Революция в мире мобильных устройств привела к тому, что телефон потерял основную функцию средства для совершения звонков и отправки коротких сообщений и стал инструментом для развлечений, учёбы, ведения бизнеса и многого другого.

Для реализации этих функций используются мобильные приложения, доступные в специализированных магазинах, таких как Apple Store или Google Play.

Популярность мобильных приложений растёт из года в год: за период с 2016 по 2020 гг. количество скачиваний мобильных приложений за квартал увеличилось более чем в полтора раза: с 20 млрд до 36 млрд. Всего же за 2020 г. было произведено более 204 млрд загрузок.

Растёт и количество мобильных приложений в магазинах. По статистике, каждый месяц выпускается около 100 000 приложений для Google Play и 30 000 приложений для Apple Store.

Естественно, там, где используются информационные технологии, да ещё и в таком массовом масштабе, обитает и немало кибермошенников. Их целью является хранимая на телефонах информация, которая может быть как личной (фотографии, копии документов, данные банковских карт), так и рабочей; утечка таких сведений может стать крайне неприятной для их обладателя. Злоумышленникам не надо пытаться использовать приёмы социальной инженерии и другие техники для кражи информации. Всё намного проще: надо только, чтобы пользователь загрузил себе на устройство поддельное приложение, которое будет выдавать себя за настоящее и выполнять вредоносные функции. Впрочем, подобные программы занимаются не только кражей данных, но также майнингом криптовалют, мошенничеством с рекламой и т. д.

Есть и другой путь: создать легитимное приложение, которое также будет похищать необходимую информацию и передавать её киберпреступникам.

Конечно, Google Play и Apple Store не смотрят безучастно на происходящее и активно борются с подобными программами: приложения проверяются в ручном и автоматическом режимах перед публикацией, а также периодически в дальнейшем, но и этого не хватает для стопроцентного отсева мошеннических приложений.

Основные способы подделки приложений

Имитация популярных программ

Чем приложение популярнее, тем больше его фейковых версий будет создано. При реализации этого способа упор делается на человеческую психологию. Многие люди хотят быть в тренде и иметь на своих телефонах самые популярные приложения.

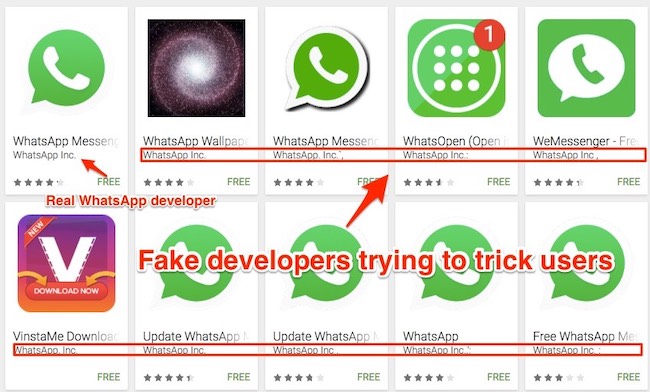

Этим и пользуются мошенники: они создают клоны подобных программ, но с «побочными» функциями: перехватом вводимого текста и данных банковских карт, снятием скриншотов и т. д. Визуально они мало чем отличаются от легитимных: те же иконки, наименования, да и название производителя может быть похоже на настоящее, что показывает история о WhatsApp и его фейковом аналоге. Мало того, подделываются даже сами магазины приложений! Например, в 2014 году была обнаружена фейковая копия магазина Google Play.

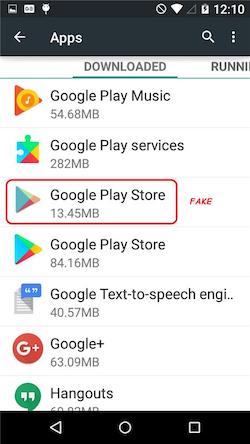

Рисунок 1. Фейковый процесс Google Play Store в диспетчере задач рядом с подлинным

Рисунок 2. Фейковые копии приложения WhatsApp

При этом злоумышленники не ограничиваются только такими популярными приложениями, как WhatsApp и другие. Киберпреступники чётко следуют тенденциям происходящего в обществе. Растёт популярность криптовалют — и появляется приложение, которое выдаёт себя за известную программу для обмена криптовалютой. Появилась COVID-19 — и поддельные приложения для «борьбы с болезнью» не заставили себя ждать. Приближающиеся или проходящие крупные спортивные, культурные, политические мероприятия тоже являются поводами для выпуска множества поддельных программ.

Имитация запрещённых приложений

Не секрет, что во многих странах по разным причинам (религиозным, этическим и т. д.) запрещены те или иные приложения. Далеко за примерами ходить не надо: в России заблокирована социальная сеть LinkedIn, в Индии — TikTok. Мошенники подделывают запрещённое приложение и публикуют его в магазине с похожим названием и уверением в том, что оно действительно работает как оригинальное. Так, после запрета TikTok в Индии весьма быстро появилось приложение «TikTok Pro», но уже от другого производителя и с совсем другими функциями.

Рисунок 3. СМС-сообщение со ссылкой на фейковый TikTok Pro

Злоумышленники рассчитывают на тот же фактор человеческой психологии, когда человек хочет иметь у себя на телефоне то, что популярно во всём мире, и готов ради этого ставить приложения из любого источника, не озадачиваясь вопросами информационной безопасности.

Внешние загрузки

Приложения можно установить не только из магазина, но также и с любого сайта: достаточно скачать файл определённого формата и использовать его для инсталляции. Этот способ доступен для телефонов на базе как Android, так и iOS. И здесь перед злоумышленниками открывается очень большой простор для действий: если магазины приложений регулярно проводят проверки размещённого в них контента, то владельцы сайтов этим не занимаются.

К потребности в подобных загрузках приводят такие факторы, как запрет приложений определённых категорий в соответствии с законодательством (казино, тотализатор, порнография и т. д.), маркетинговая активность («наше приложение вот-вот появится в магазине, но пока не прошло соответствующие формальности») и некоторые другие.

Также злоумышленники могут атаковать легитимные сайты с целью подмены безопасных приложений на вредоносные или создавать свои копии этих сайтов, выкладывая туда опасные программы.

Угрозы со стороны легитимных приложений

Легитимные приложения с нелегитимной активностью

Ещё один способ обмануть пользователя с целью получения его данных — создать легитимное приложение, которое начнёт осуществлять свою нежелательную активность спустя некоторое время. Примером может служить Barcode Scanner, который долгое время позиционировался как удобное приложение для сканирования штрих-кодов, а затем внезапно начал настойчиво показывать рекламу.

Использование уязвимостей приложений

Не всегда утечка данных из мобильных устройств может происходить по причине установки фейковой программы. Злоумышленники могут использовать уязвимости официальных приложений. Так, из-за ошибки в коде приложения Facebook могла быть реализована утечка данных 50 млн пользователей.

Не остаётся без внимания злоумышленников и архитектура приложений. Используемые хранилища, алгоритмы шифрования, протоколы передачи данных — всё это исследуется хакерами для дальнейшего использования во вред пользователям.

Основные способы защиты от фейковых приложений

Каждый пользователь мобильного устройства сам несёт ответственность за его безопасное использование и в силах сократить площадь атаки на нём. И для этого даже необязательно обладать развитыми навыками в информационных технологиях или информационной безопасности.

Прежде всего необходимо закрепить основное правило: скачивать приложения только из официальных магазинов. Скачивание приложений или установочных файлов из других источников создаёт очень большой риск.

При скачивании приложения из официального магазина необходимо проверять производителя, рейтинг приложения и количество установок. Если есть сомнения, дополнительную информацию могут дать комментарии пользователей, установивших приложение ранее.

Для установки официального мобильного приложения можно перейти в магазин по ссылке с сайта производителя этой программы. Тогда не потребуется искать приложение по его названию и риск установки фейка будет сведён к минимуму.

Ещё один способ убедиться в легитимности приложения — связаться с его производителем и уточнить интересующие вас вопросы.

Следует избегать приложений, которые заведомо запрещены на территории страны — с вероятностью 99,9 % это будет поддельная программа, которая займётся сбором ваших личных данных, например.

Для установленного приложения необходимо контролировать запрошенные доступы. Например, калькулятор не должен запрашивать доступ к галерее или контактам. Кроме контроля предоставляемых доступов во время установки приложения, необходимо регулярно проводить ревизию ранее предоставленных доступов. Также стоит удалять неиспользуемые приложения. Это позволит не только минимизировать риски утечки информации, но и очистить память телефона.

Нельзя забывать и об элементарных правилах кибергигиены. На телефоне должен быть установлен пароль и его нельзя оставлять в общественных местах без присмотра — тогда у злоумышленников будет меньше возможностей для установки приложений без ведома хозяина гаджета.

Полезно не подключаться к сетям Wi-Fi в общественных местах: они могут быть взломаны злоумышленниками, и тогда передаваемые между телефоном и сервером данные могут быть перехвачены либо модифицированы.

Не забывайте своевременно обновлять приложения и операционную систему мобильного устройства — это позволит своевременно закрыть известные уязвимости.

Стоит установить отдельное антивирусное программное обеспечение, даже в том случае, если на телефоне есть, например, банковские приложения с антивирусом «на борту».

Наконец, рекомендуется не осуществлять запрещённые производителем манипуляции с телефоном — например, не «рутовать» его.

Рекомендации для разработчиков приложений

Для того чтобы пользователь не пострадал от действий легитимного приложения, разработчики также должны соблюдать ряд правил.

Одним из первых шагов должно стать внедрение системы управления информационной безопасностью в компании — разработчике приложений. Это позволит внедрить лучшие практики с целью защиты среды разработки и корпоративной сети, снижения вероятности утечки исходного кода приложения через различные каналы связи и т. д.

Другим шагом должно быть внедрение концепции безопасной разработки SDL. Это позволит минимизировать количество ошибок и уязвимостей на этапе проектирования и разработки приложения. Также необходимо применение специализированных инструментов, например сканеров кода.

Следует постоянно повышать осведомлённость разработчиков приложений по вопросам современных тенденций в части киберугроз. Помогут прогнозы Gartner, отчёты вендоров и интеграторов и т. д.

Перед публикацией приложения в магазинах рекомендуется провести независимый анализ защищённости. Внешняя экспертиза поможет выявить новые угрозы.

Необходимо регулярно обновлять приложения, не только добавляя пользовательские функции, но и исправляя программу при появлении информации об уязвимостях в ней и о методах эксплуатации этих уязвимостей.

В случае если установочный файл приложения размещён на сайте, а не в магазине, необходимо регулярно проверять его на предмет нелегитимной модификации.

Выводы

Приложения вошли в нашу жизнь всерьёз и надолго. И это касается не только мобильных программ, но и приложений для умных телевизоров и прочих гаджетов. Мошенничество, связанное с подобным «софтом», будет развиваться и приобретать новые направления. Борьба с этим видом преступности должна вестись всеми действующими лицами: разработчиками, владельцами магазинов приложений и, конечно же, самими пользователями. Именно совместные усилия помогут минимизировать риск использования подделок с последующей потерей данных и денежных средств пользователей.

Источник: www.anti-malware.ru