2Лабораторная работа №2. Анализ сетевого трафика с помощью программы «Wireshark»: tcp-сеансы, извлечение информации.

- Захватите сетевой трафик при скачивании картинок на любом ресурсе изученными ранее методами.

- Извлечение информации из захваченных пакетов

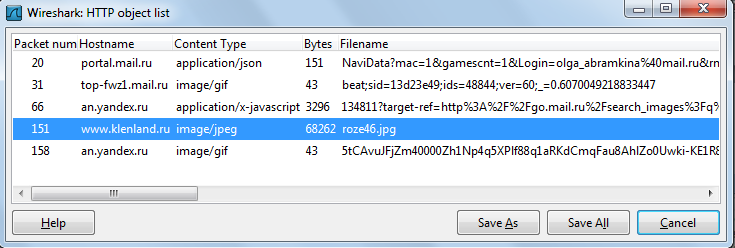

Для извлечения файлов или картинок из захваченных файлов необходимо произвести фильтрацию по пакетам протокола HTTP. Далее для извлечения информации перейти в меню File – Export Objects – HTTP. Появится окно, которое покажет все захваченные http объекты — текстовые файлы, картинки и т.д (рисунок 2.1).

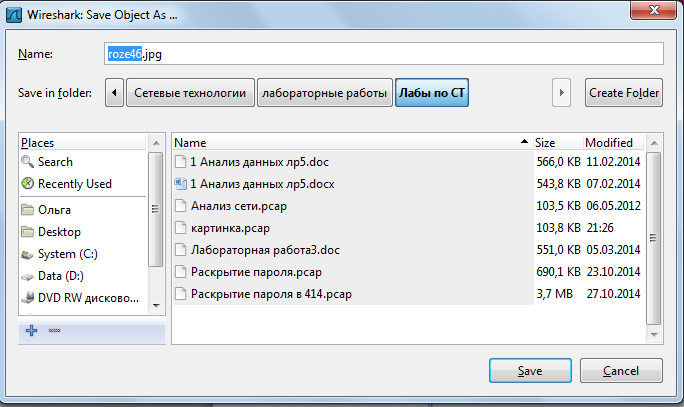

Рисунок 2.2 – Сохранение файла Рисунок был извлечен без каких-либо проблем (рисунок 2.3). Таким же способом, можно извлекать и потоковое видео/аудио.

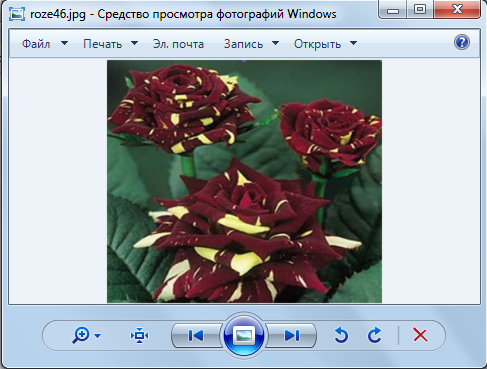

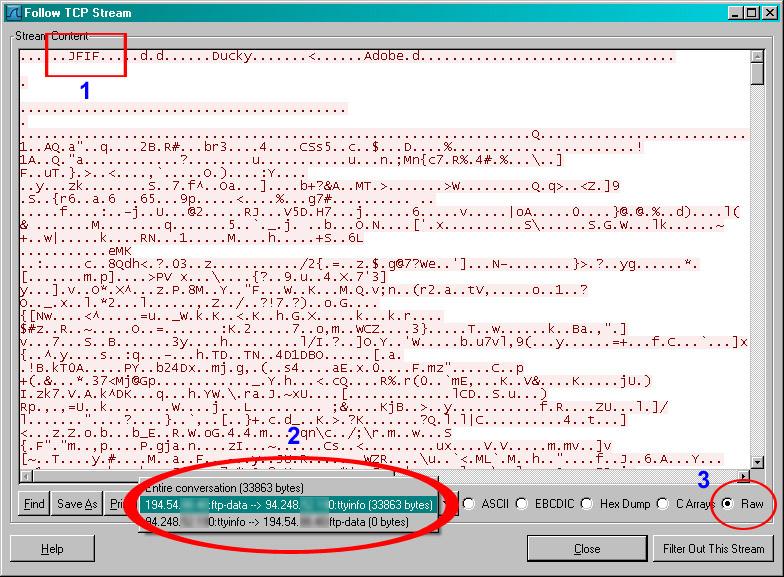

Рисунок 2.2 – Сохранение файла Рисунок был извлечен без каких-либо проблем (рисунок 2.3). Таким же способом, можно извлекать и потоковое видео/аудио.  Рисунок 2.3 – Извлеченный рисунок Для того чтобы быстро просмотреть передаваемые данные в рамках того или иного сеанса, используют команду меню Analyze — Follow TCP Stream. После выполнения команды на экране появится диалоговое окно, в котором разными цветами будут отображены как запросы клиента, так и ответы сервера. Кнопка «Entire conversation» с раскрывающимся списком позволяет отобразить обе стороны, участвующие в обмене, или только одну из них. Диалоговое окно позволяет отобразить данные в различных форматах (ASCII, EBCDIC, Hex Dump, C Arrays, Raw) и сохранить их в файл. При обнаружении в сеансе кадров с каким-либо файлом можно отобразить лишь поток соответствующего направления, выбрать необходимый формат и сохранить его на диск.

Рисунок 2.3 – Извлеченный рисунок Для того чтобы быстро просмотреть передаваемые данные в рамках того или иного сеанса, используют команду меню Analyze — Follow TCP Stream. После выполнения команды на экране появится диалоговое окно, в котором разными цветами будут отображены как запросы клиента, так и ответы сервера. Кнопка «Entire conversation» с раскрывающимся списком позволяет отобразить обе стороны, участвующие в обмене, или только одну из них. Диалоговое окно позволяет отобразить данные в различных форматах (ASCII, EBCDIC, Hex Dump, C Arrays, Raw) и сохранить их в файл. При обнаружении в сеансе кадров с каким-либо файлом можно отобразить лишь поток соответствующего направления, выбрать необходимый формат и сохранить его на диск.

- Использование функции Follow TCP Stream для извлечения информации

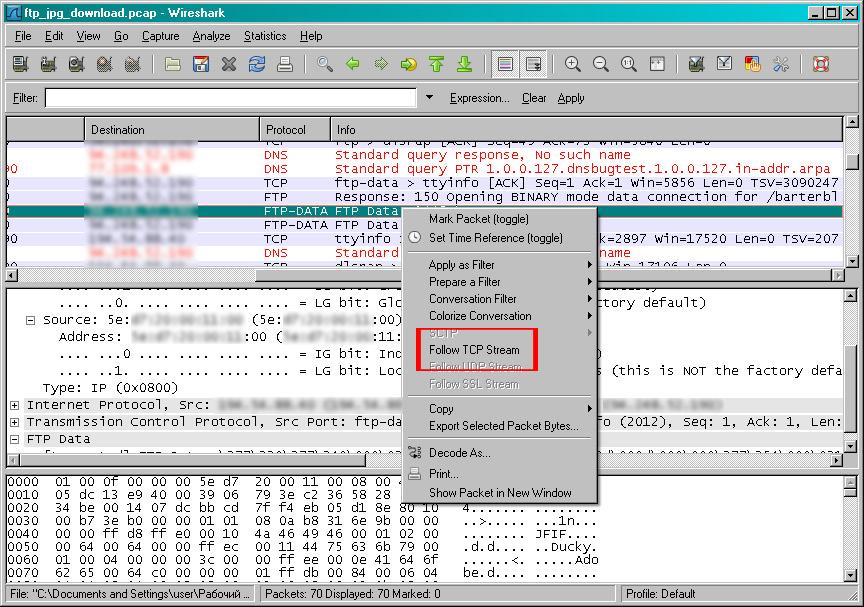

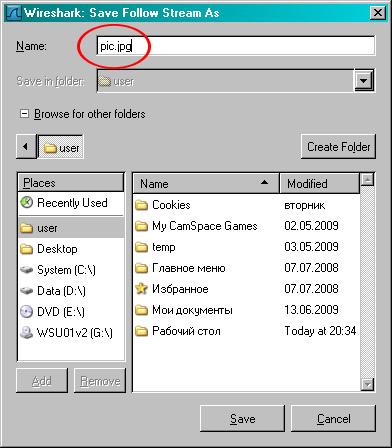

Для использования функции Follow TCP Stream, необходимо знать, что искомые данные находятся в определенном пакете. Определить это можно «увидев» передачу данных в потоке TCP как пакеты протокола FTP-data. На пакете, в котором предполагается передача данных, нажимаем правой кнопкой и выбираем Follow TCP Stream (рисунок 2.4):  Рисунок 2.4 – Выбор пакета передачи данных В появившемся окне выбираем функцию «Save» и сохраняем данные на диск с указанием расширения файла (рисунок 2.5):

Рисунок 2.4 – Выбор пакета передачи данных В появившемся окне выбираем функцию «Save» и сохраняем данные на диск с указанием расширения файла (рисунок 2.5):  Рисунок 2.5 – Сохранение данных на диск Если Вы точно не знаете расширение сохраняемого файла, то заголовок файла может помочь Вам его «опознать» – в нашем случае JFIF указывает что это jpg файл. Файлы, начинающиеся с «MZ» являются исполняемыми. Также важно выбрать направление в котором велась передача файла, т.е. выбрать направление либо от сервера к клиенту, либо наоборот – определить это можно по IP адресам. Необходимо выбрать сохранение файла из «Raw» данных (рисунок 2.6).

Рисунок 2.5 – Сохранение данных на диск Если Вы точно не знаете расширение сохраняемого файла, то заголовок файла может помочь Вам его «опознать» – в нашем случае JFIF указывает что это jpg файл. Файлы, начинающиеся с «MZ» являются исполняемыми. Также важно выбрать направление в котором велась передача файла, т.е. выбрать направление либо от сервера к клиенту, либо наоборот – определить это можно по IP адресам. Необходимо выбрать сохранение файла из «Raw» данных (рисунок 2.6).

- Статистика по захваченным пакетам в графическом виде

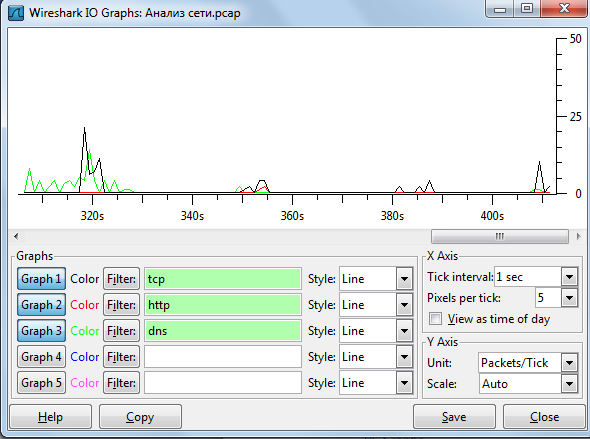

Wireshark может выводит полученную информацию в графическом режиме, что облегчает ее восприятие. Перейдя в меню Statistics-Graphs tool, можно выбрать пять фильтров для сравнения файлов позаголовочно с помощью выделения различными цветами на рисунке 2.4.  Рисунок 2.4 – График зависимости разного типа трафика

Рисунок 2.4 – График зависимости разного типа трафика

- Анализ TCP-сеансов

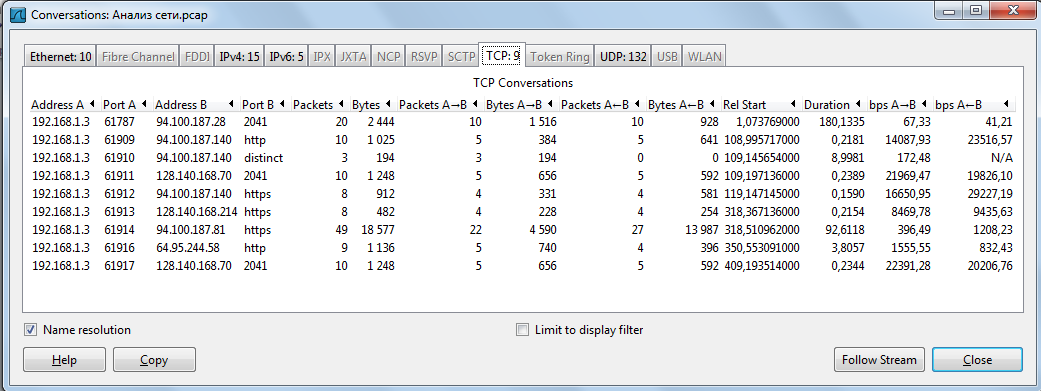

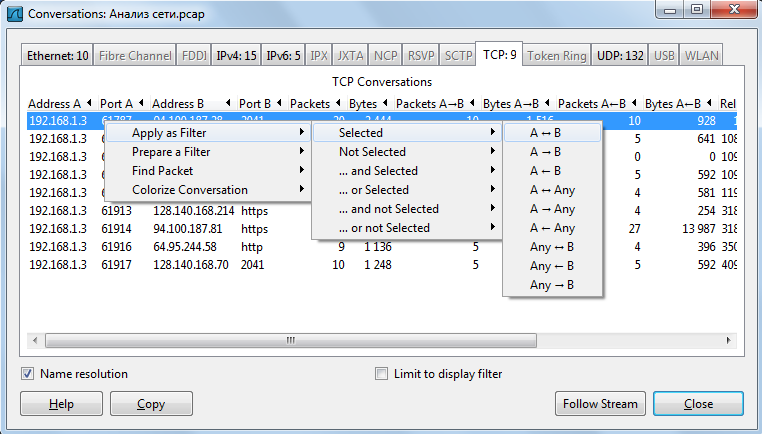

Для определения количества сеансов TCP в буфере захваченных пакетов, необходимо выполнить команду меню Statistics — Conversations (рисунок 2.5).  Рисунок 2.5 – Количество сеансов TCP Выберите первый сеанс и с помощью контекстного меню «Apply as Filter — Selected — AB» отобразите в буфере кадры, принадлежащие этому сеансу (рисунок 2.6), сделайте вывод.

Рисунок 2.5 – Количество сеансов TCP Выберите первый сеанс и с помощью контекстного меню «Apply as Filter — Selected — AB» отобразите в буфере кадры, принадлежащие этому сеансу (рисунок 2.6), сделайте вывод.  Рисунок 2.6 – Отображение кадров только одного сеанса Проанализируйте третий кадр в рамках любого выбранного сеанса TCP и ответьте на следующие вопросы:

Рисунок 2.6 – Отображение кадров только одного сеанса Проанализируйте третий кадр в рамках любого выбранного сеанса TCP и ответьте на следующие вопросы:

- Какие порты используются клиентом и сервером?

- Какой начальный последовательный номер выбран клиентом?

- Присутствует ли в этом кадре поле подтверждения, каково его значение?

- Какая длина заголовка TCP, присутствуют ли данные в этом кадре?

- Какой бит флагов установлен и для чего он служит?

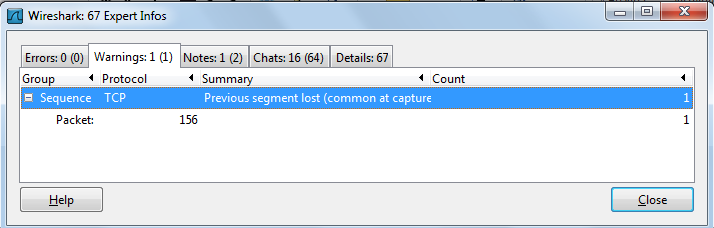

- Извлечение сообщений об ошибках

Выбрав меню Analyze-Expert InfoComposite произведем извлечение сообщений об ошибках и флаги предупреждения (такие, как потерянный или не в очереди сегмент) для быстрого обнаружения проблемы, что представлено на рисунке 2.7.  Рисунок 2.7 – Окно функций обнаружения ошибок Описание вкладок меню и цвет, которым элементы будут отмечены в графическом интерфейсе программы:

Рисунок 2.7 – Окно функций обнаружения ошибок Описание вкладок меню и цвет, которым элементы будут отмечены в графическом интерфейсе программы:

- Chat/Чат (серый): информация об обычном рабочем процессе. Например, TCP пакет с установленным флагом SYN;

- Notes/Примечания (голубой): значительные предупреждения. Например, приложение вернуло такой код ошибки, как HTTP 404;

- Warning/Предупреждения (желтый): предупреждение, например, когда приложение вернуло такой код ошибки как «проблема связи»;

- Errors/Ошибка (красный): Серьезная проблема, например, сформированный пакет.

Контрольные вопросы: 19

Как правильно пользоваться Wireshark

Отслеживание трафика с Wireshark

Источник: studfile.net

КС домашная работа 1. Лабораторная работа. Использование программы Wireshark для просмотра сетевого трафика Топология

Единственный в мире Музей Смайликов

Самая яркая достопримечательность Крыма

Скачать 1.89 Mb.

Лабораторная работа. Использование программы Wireshark для просмотра сетевого трафика

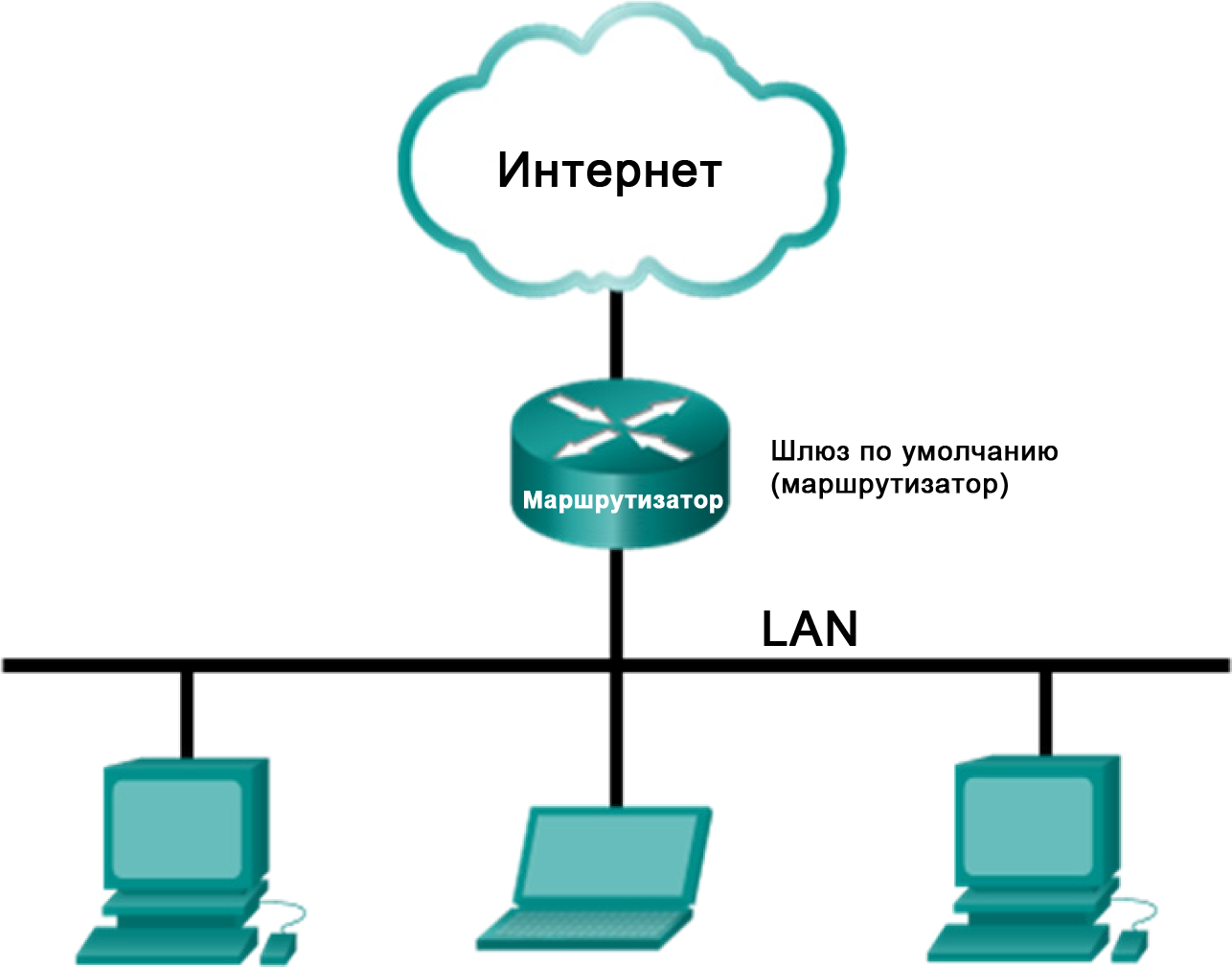

- Топология

- Задачи

Часть 1. Сбор и анализ данных протокола ICMP в программе Wireshark при передаче данных в локальной сети

- Общие сведения/сценарий

Wireshark — полезный инструмент для всех, кто работает с сетями. Его можно использовать для анализа данных, а также для поиска и устранения неполадок при выполнении большинства лабораторных работ в рамках курсов CCNA. В ходе лабораторной работы вы научитесь пользоваться программой Wireshark для захвата IP-адресов пакетов данных ICMP и МАС-адресов Ethernet-кадров.

- Необходимые ресурсы

- Один ПК (Windows 7 или 8 с доступом в Интернет)

- Дополнительные ПК в локальной сети будут использоваться для ответов на эхо-запросы (с помощью команды ping).

- Сбор и анализ данных протокола ICMP в программе Wireshark при передаче данных в локальной сети

В части 1 этой лабораторной работы вы должны отправить эхо-запрос с помощью команды ping на другой ПК в локальной сети и перехватить ICMP-запросы и отклики в программе Wireshark. Кроме того, вам нужно найти необходимую информацию в собранных кадрах. Этот анализ поможет понять, как заголовки пакетов позволяют доставлять данные адресатам.

- Определите адреса интерфейсов вашего ПК.

В данной лабораторной работе вам необходимо узнать IP-адрес компьютера и физический адрес сетевой платы, который называется MAC-адресом.

- Откройте окно командной строки, введите команду ipconfig /all и нажмите клавишу ввода.

- Запишите IP-адрес интерфейса ПК и МАС-адрес (физический адрес).

- Обменяйтесь IP-адресами ПК с другими учащимися, но пока что не сообщайте им свой МАС-адрес.

Примечание . Список интерфейсов можно также открыть, нажав на значок первого интерфейса в ряду значков.

- В окне Capture Interfaces (Захват интерфейсов) программы Wireshark установите флажок рядом с интерфейсом, подключенным к вашей локальной сети.

Примечание. Если перечислено несколько интерфейсов и вы не уверены в том, какой из них нужно выбрать, нажмите кнопку Details (Подробнее) и откройте вкладку 802.3 (Ethernet). Убедитесь в том, что MAC-адрес соответствует результату, который вы получили в шаге 1б. Убедившись в правильности интерфейса, закройте окно информации об интерфейсе.

- После этого нажмите кнопку Start (Начать), чтобы начать захват данных.

В верхней части окна программы Wireshark начнет прокручиваться информация. Строки данных выделяются различными цветами в зависимости от протокола.

- Информация может прокручиваться очень быстро, это зависит от интенсивности взаимодействия ПК с локальной сетью. Чтобы облегчить просмотр и работу с данными, собранными программой Wireshark, можно применить фильтр. В этой лабораторной работе нас интересуют только единицы данных протокола (PDU) ICMP (эхо-запрос с помощью команды ping). Чтобы вывести на экран только единицы данных протокола ICMP (эхо-запрос с помощью команды ping), в поле фильтра в верхней части окна программы Wireshark введите icmp и нажмите клавишу ввода или кнопку Apply (Применить).

- После этого все данные в верхнем окне исчезнут, однако захват трафика в интерфейсе продолжится. Откройте окно командной строки, которое вы открывали ранее, и отправьте эхо-запрос с помощью команды ping на IP-адрес, полученный от другого учащегося. Обратите внимание на то, что в верхней части окна программы Wireshark снова появятся данные.

Примечание. Если компьютеры других учащихся не отвечают на ваши эхо-запросы, это может быть вызвано тем, что межсетевые экраны их компьютеров блокируют эти запросы. Информацию о том, как обеспечить пропуск трафика ICMP через межсетевой экран на ПК с ОС Windows 7 см. в .

- Остановите захват данных, нажав на значок Stop Capture (Остановить захват).

- Изучите полученные данные.

В шаге 3 необходимо проверить данные, сформированные эхо-запросами с помощью команды ping на ПК других учащихся. Программа Wireshark отображает данные в трех разделах: 1) в верхнем разделе отображается список полученных кадров PDU со сводной информацией об IP-пакетах; 2) в среднем разделе приводится информация о PDU для кадра, выбранного в верхней части экрана, а также разделение перехваченного кадра PDU по уровням протоколов; 3) в нижнем разделе показываются необработанные данные каждого уровня. Необработанные данные отображаются как в шестнадцатеричном, так и в десятичном форматах.

- Выберите кадры PDU первого запроса ICMP в верхнем разделе окна программы Wireshark. Обратите внимание на то, что в столбце Source (Источник) указывается IP-адрес вашего компьютера, а в столбце «Destination» (Назначение) — IP-адрес ПК другого участника, на который вы отправили эхо-запрос с помощью команды ping.

- Не меняя выбор кадра PDU в верхнем разделе окна, перейдите в средний раздел. Нажмите на символ + слева от строки «Ethernet II», чтобы увидеть МАС-адреса источника и назначения.

Совпадает ли MAC-адрес источника с интерфейсом вашего компьютера? ___Да___

Совпадает ли MAC-адрес назначения в программе Wireshark с MAC-адресом другого учащегося?

Как ваш ПК определил MAC-адрес другого ПК, на который был отправлен эхо-запрос с помощью команды ping?

При запросе компьютер 1 обращается по IP к компьютеру 2, сообщает свой MAC-адрес и запрашивает MAC-адрес компьютера 2

Примечание. В предыдущем примере захваченного ICMP-запроса данные протокола ICMP инкапсулируются внутри PDU пакета IPv4 (заголовка IPv4), который затем инкапсулируется в PDU кадра Ethernet II (заголовок Ethernet II) для передачи по локальной сети.

- Сбор и анализ данных протокола ICMP в программе Wireshark при передаче данных в удаленную сеть

В части 2 вы должны будете отправить эхо-запросы с помощью команды ping на удаленные узлы (расположенные за пределами локальной сети) и изучить данные, сформированные этими запросами. Затем вам нужно будет определить различия между этими данными и данными, которые вы изучали в части 1.

- Запустите захват данных в интерфейсе.

- Нажмите на значок Interface List (Список интерфейсов), чтобы снова открыть список интерфейсов ПК.

- Убедитесь, что напротив интерфейса локальной сети установлен флажок, и нажмите кнопку Start (Начать).

- Появится окно с предложением сохранить полученные ранее данные перед началом нового захвата. Сохранять эти данные необязательно. Нажмите Continue without Saving (Продолжить без сохранения).

- Активировав захват данных, отправьте эхо-запрос с помощью команды ping на следующие три URL-адреса веб-сайтов:

- www.yahoo.com

- www.cisco.com

- www.google.com

Примечание. При отправке эхо-запросов с помощью команды ping на указанные URL-адреса обратите внимание на то, что служба доменных имен (DNS) преобразует адрес URL в IP-адрес. Запишите IP-адреса, полученные для каждого URL-адреса.

- Остановите захват данных, нажав на значок Stop Capture (Остановить захват).

- Изучите и проанализируйте данные, полученные от удаленных узлов.

- Просмотрите собранные данные в программе Wireshark и изучите IP- и MAC-адреса трех веб-сайтов, на которые вы отправили эхо-запросы. Ниже в оставленном месте укажите IP- и MAC-адреса назначения для всех трех веб-сайтов.

1 — й адрес: IP: 87.248.100.215 MAC: 10:a3:b8:e2:7e:98

2 — й адрес: IP: 23.13.249.186 MAC: 10:a3:b8:e2:7e:98

- Какова существенная особенность этих данных?

Как эта информация отличается от данных, полученных в результате эхо-запросов локальных узлов в части 1?

- Вопросы для повторения

Потому что IP-адрес на который отправляется ping находится в

другой сети доступ к которой осуществляется через локальный узел.

Приложение А. Пропуск трафика ICMP через межсетевой экран

Если эхо-запросы с помощью команды ping с других компьютеров не проходят на ваш ПК, возможно, их блокирует межсетевой экран. В этом приложении объясняется, как обеспечить пропуск эхо-запросов через межсетевой экран, а также как отменить новое правило ICMP по завершении лабораторной работы.

- Создайте новое правило, разрешающее прохождение ICMP-трафика через межсетевой экран.

- На Панели управления выберите пункт Система и безопасность.

- В окне «Система и безопасность» выберите Брандмауэр Windows.

- В левой части окна «Брандмауэр Windows» выберите Дополнительные параметры .

- В окне «Дополнительные настройки безопасности» выберите в левой боковой панели Правила для входящих подключений , а затем Создать правило. в правой боковой панели.

- Откроется мастер создания новых правил для входящих подключений. В окне «Тип правила» установите переключатель Настраиваемые и нажмите кнопку Далее.

- В левой панели выберите Протокол и порты , затем в раскрывающемся меню типов протокола выберите пункт ICMPv4. После этого нажмите кнопку Далее.

- В левой панели выберите Имя и в соответствующее поле введите Allow ICMP Requests (Разрешить запросы ICMP). Нажмите Готово.

Созданное правило позволит другим учащимся получать эхо-отклики с вашего ПК.

- Отключите и удалите новое правило ICMP.

По завершении лабораторной работы необходимо отключить или удалить новое правило, созданное в шаге 1. Опция Отключить правило позволяет снова включить его при необходимости. Полное удаление правила навсегда удалит его из списка правил для входящих подключений.

- В левой части окна «Дополнительные настройки безопасности» выберите Правила для входящих подключений и найдите правило, созданное в шаге 1.

- Чтобы отключить правило, выберите опцию Отключить правило. После этого название опции изменится на Включить правило. Правило можно включать и отключать поочередно. Состояние правила также отображается в столбце «Включено» списка правил для входящих подключений.

- Чтобы удалить правило ICMP навсегда, нажмите Удалить. Если после этого потребуется разрешить запросы ICMP, правило нужно будет создать заново.

Источник: topuch.com