Цель работы: познакомиться с программой Wireshark и выполнить несколько простых действий по захвату пакетов и наблюдению за ними.

Краткое теоретическое обоснование:

Основной инструмент для наблюдения за сообщениями, которыми обмениваются элементы исполняемого протокола, называется анализатор пакетов (или сниффер). Как следует из названия, он анализирует (перехватывает) сообщения, которые отправляются или получаются вашим компьютером; он также обычно сохраняет и/или отображает содержимое различных полей протокола этих перехваченных сообщений.

Анализатор пакетов является пассивной программой. Он только следит за сообщениями, отправленными и полученными приложениями и протоколами, запущенными на вашем компьютере, но сам никогда не отправляет пакеты. Полученные пакеты тоже никогда явно не адресуются анализатору. Он просто получает копиюэтих пакетов.

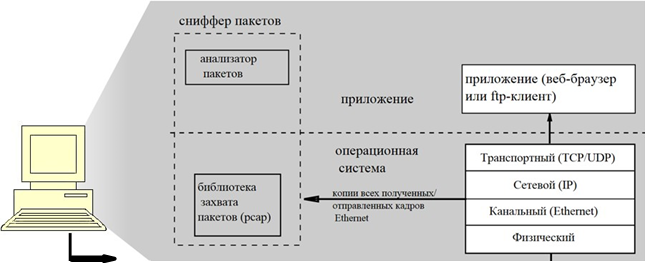

На рис. 1 показана структура анализатора пакетов. В правой части рис.1 находятся протоколы (в данном случае, Интернет-протоколы) и приложения (например, веб-браузер или FTP-клиент), которые обычно работают на вашем компьютере. Анализатор пакетов (в пунктирном прямоугольнике) является дополнением к обычному программному обеспечению вашего компьютера и состоит из двух частей.

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов

Библиотека захвата пакетовполучает копию каждого кадра канального уровня, который отправляется или получается компьютером. Сообщения, которыми обмениваются протоколы более высокого уровня, такие как HTTP, FTP, TCP, UDP, DNS или IP, в конечном счете, заключены в кадры канального уровня, которые передаются через физический носитель, такой, как кабель Ethernet. На рис. 1 показано предположение, что физическим носителем является Ethernet, и поэтому все протоколы верхних уровней, в конечном счете, инкапсулируются в кадр Ethernet.

Захват всех кадров канального уровня, таким образом, дает все сообщения, отправленные/полученные всеми протоколами и приложениями, выполняющимися на вашем компьютере.

|

сниффер в сеть/ из сети

Рис. 1. Структура анализатора пакетов

Вторым компонентом является анализатор пакетов, который отображает содержимое всех полей в протокольном сообщении. Чтобы сделать это, анализатор пакетов должен «понимать» структуру всех сообщений, которыми обмениваются протоколы. Например, предположим, что мы хотим отобразить различные поля в сообщениях, которыми обменивается протокол HTTP на Рис.

1. Анализатор пакетов понимает формат Ethernet-кадров, и поэтому может идентифицировать IP-дейтаграммы внутри кадра Ethernet. Он также понимает формат IP-дейтаграммы, так что он может извлечь сегмент TCP из IP-дейтаграммы. И, наконец, он понимает структуру сегмента TCP, поэтому он может извлечь сообщение HTTP, содержащееся в сегменте TCP. Наконец, он понимает протокол HTTP и поэтому, например, знает, что первые байты сообщения HTTP будут содержать строку GET, POST или HEAD.

Анализатор сети Wireshark | Практика по курсу «Компьютерные сети»

4.6.6.5 Lab — Using Wireshark to Examine HTTP and HTTPS Traffic

Протокол передачи гипертекста (HTTP) — это протокол уровня приложений, который предоставляет данные через веб-обозреватель. При использовании HTTP нет никакой защиты передаваемых данных между двумя устройствами.

Протокол HTTPS шифрует данные с использованием математического алгоритма. Алгоритм скрывает истинное значение пересылаемых данных. Это достигается с помощью сертификатов, которые можно просмотреть позже в этой лабораторной работе.

Независимо от того, используется протокол HTTP или HTTPS, рекомендуется обмениваться данными только с веб-сайтами, которым вы доверяете. Лишь тот факт, что сайт использует протокол HTTPS, не гарантирует его надежности. Злоумышленники обычно используют протокол HTTPS, чтобы скрыть свои действия.

В этой лабораторной работе вы будете анализировать и перехватывать трафик HTTP и HTTPS с помощью программы Wireshark.

- Необходимые ресурсы

- Виртуальная машина рабочей станции CyberOps

- Интернет-подключение

- Перехват и просмотр HTTP-трафика

В этой части лабораторной работы вы будете использовать служебную программу tcpdump для перехвата содержимого HTTP-трафика. С помощью параметров команды вы сохраните трафик в файле перехвата пакетов (pcap). Эти записи можно затем проанализировать с помощью различных приложений, пригодных для чтения файлов pcap, в том числе программы Wireshark.

- Запустите виртуальную машину и выполните вход в операционную систему.

Запустите виртуальную машину рабочей станции CyberOps. Используйте следующие учетные данные пользователя:

Имя пользователя: analyst

Пароль: cyberops

- Откройте терминал и запустите служебную программу tcpdump.

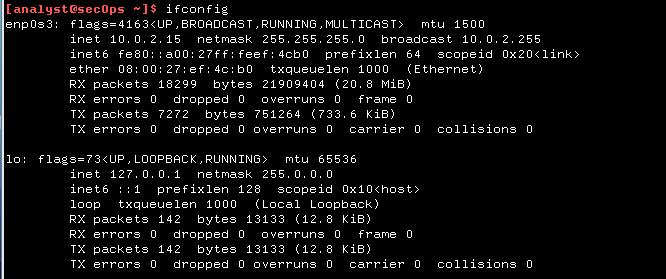

- Откройте приложение терминала и введите команду ifconfig.

- Список интерфейсов и их IP-адресов приведен в выходных данных ifconfig.

- В приложении терминала введите команду sudo tcpdump –i enp0s3 –s 0 –w httpdump.pcap. Введите пароль cyberops для пользователя analyst в ответ на приглашение.

[sudo] пароль для analyst:

tcpdump: прослушивает enp0s3, тип канала EN10MB (Ethernet), перехваченное количество: 262 144 байта

Эта команда запускает tcpdump и записывает сетевой трафик на интерфейсе enp0s3.

Параметр команды -i позволяет указать интерфейс. Если не указано иное, tcpdump будет перехватывать весь трафик на всех интерфейсах.

Параметр команды -s задает длину моментального снимка для каждого пакета. Следует ограничить snaplen до наименьшего количества, и с его помощью будут перехватываться данные о протоколе, в котором вы заинтересованы. Установка snaplen, равного 0, задает значение по умолчанию 262144 в целях обратной совместимости с недавними, более старыми версиями tcpdump.

Параметр команды -w используется для записи результатов команды tcpdump в файл. Добавление расширения .pcap гарантирует, что операционные системы и приложения будут иметь возможность выполнять считывание в файл. Весь записанный трафик будут выведен в файл httpdump.pcap в главном каталоге пользователя analyst.

Используйте страницы справки для служебной программы tcpdump, чтобы выяснить особенности использования параметров команды -s и -w.

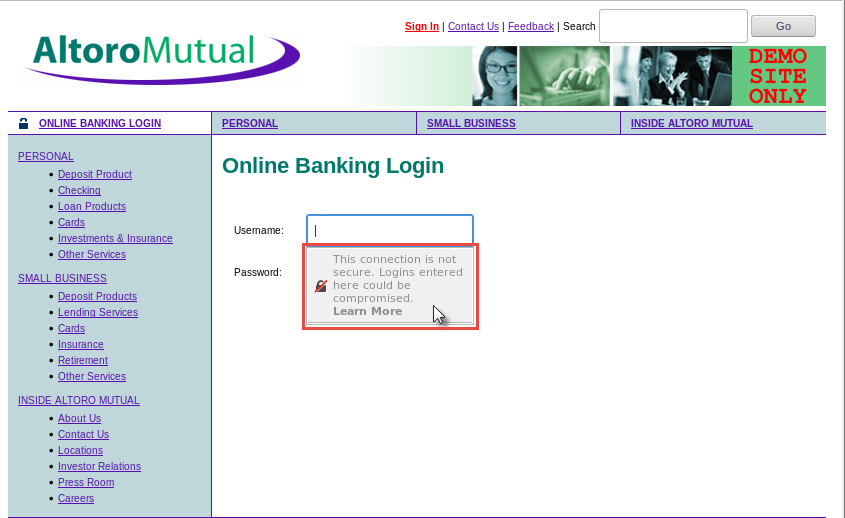

- Откройте веб-обозреватель из панели запуска на рабочей станции Linux. Перейдите к www.altoromutual.com/bank/login.aspx

Поскольку на этом веб-сайте используется протокол HTTP, трафик не зашифрован. Щелкните поле Username (Имя пользователя) для просмотра всплывающего окна с предупреждением.

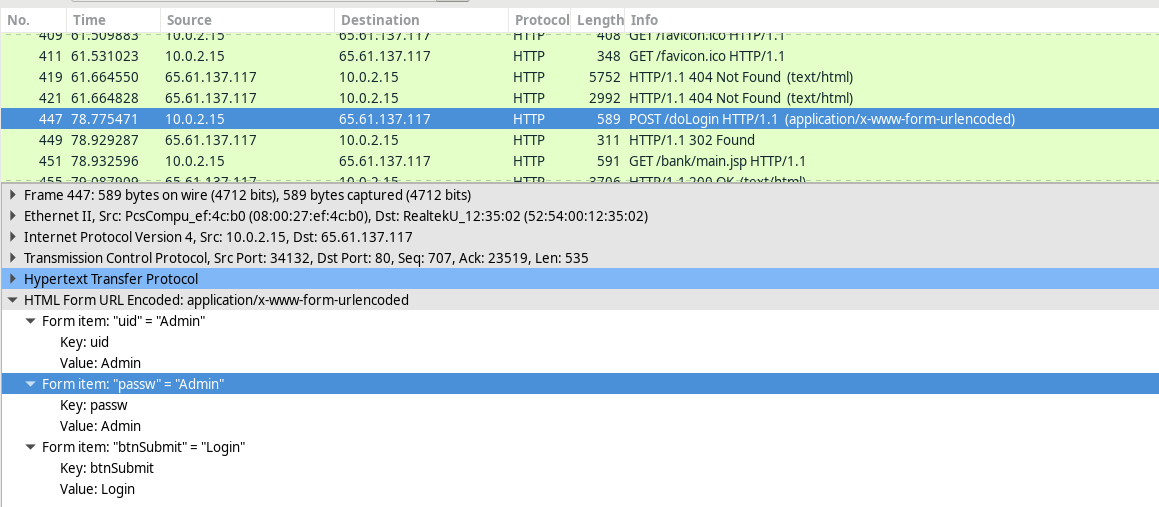

- Введите имя пользователя Admin с паролем Admin и нажмите Login (Войти).

- Закройте виртуальный веб-обозреватель.

- Вернитесь в окно терминала, в котором работает tcpdump. Нажмите CTRL + C, чтобы остановить перехват пакетов.

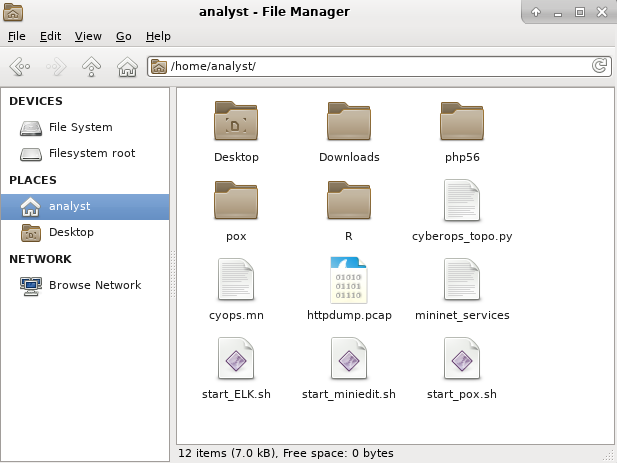

Команда tcpdump, выполненная на предыдущем шаге, выдает выходные данные в файл с именем httpdump.pcap. Этот файл находится в главном каталоге пользователя analyst.

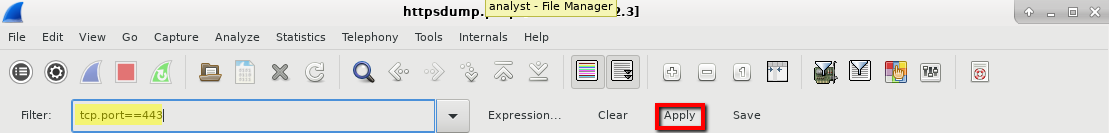

- Щелкните значок диспетчера файлов на рабочем столе и перейдите в домашнюю папку пользователя analyst. Дважды щелкните файл httpdump.pcap, чтобы открыть его в программе Wireshark.

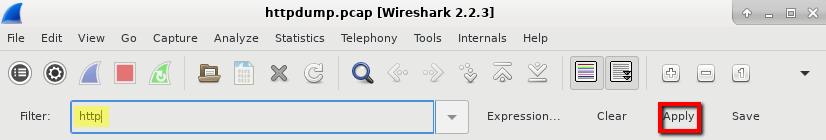

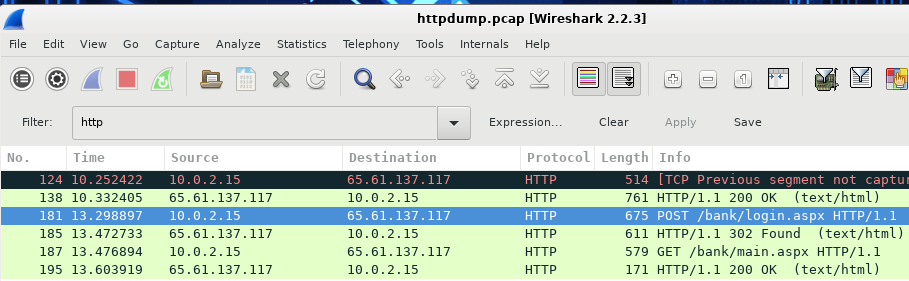

- В программе Wireshark выполните фильтрацию по http и нажмите Apply (Применить).

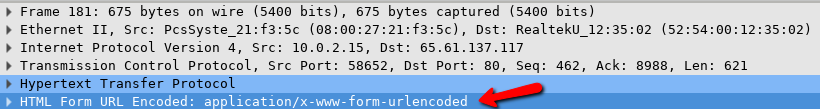

- Просмотрите сообщения HTTP и выберите сообщение POST.

Какие два фрагмента информации показаны?

- Закройте приложение Wireshark.

Теперь вы будете использовать служебную программу tcpdump из командной строки рабочей станции Linux для захвата трафика HTTPS. После запуска служебной программы tcpdump будет генерироваться трафик HTTPS, а tcpdump будет записывать содержимое сетевого трафика. Эти записи будут анализироваться опять же с помощью программы Wireshark.

- Запустите служебную программу tcpdump в терминале.

- В приложении терминала введите команду sudo tcpdump –i enp0s3 –s 0 –w httpsdump.pcap. Введите пароль cyberops для пользователя analyst в ответ на приглашение.

[sudo] пароль для analyst:

tcpdump: прослушивает enp0s3, тип канала EN10MB (Ethernet), перехваченное количество: 262 144 байта

Эта команда запускает tcpdump и записывает сетевой трафик на интерфейсе enp0s3 рабочей станции Linux. Если интерфейс отличается от enp0s3, измените его при использовании указанной выше команды.

Весь записанный трафик будут выведен в файл httpsdump.pcap в главном каталоге пользователя analyst.

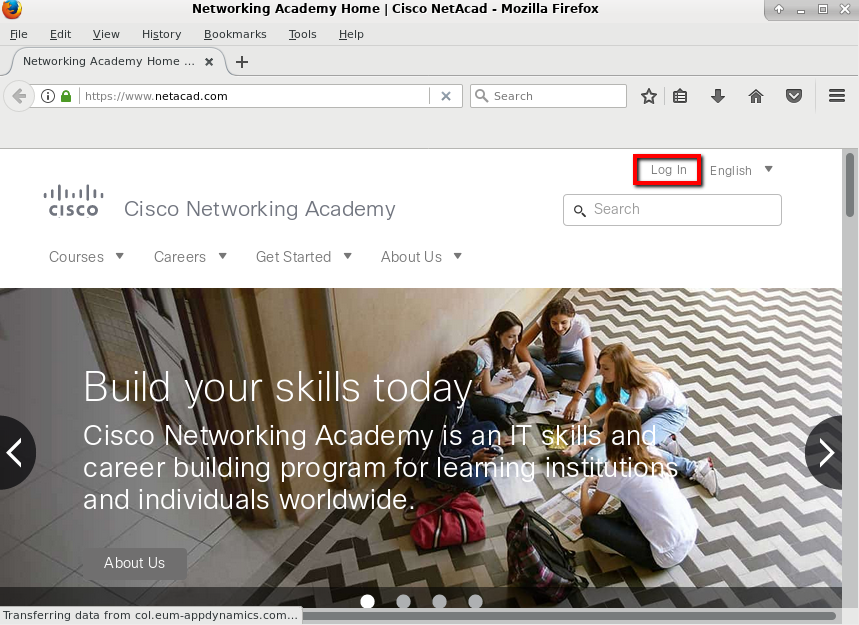

- Откройте веб-обозреватель из панели запуска на рабочей станции Linux. Перейдите на www.netacad.com.

Что можно сказать об URL-адресе веб-сайта?

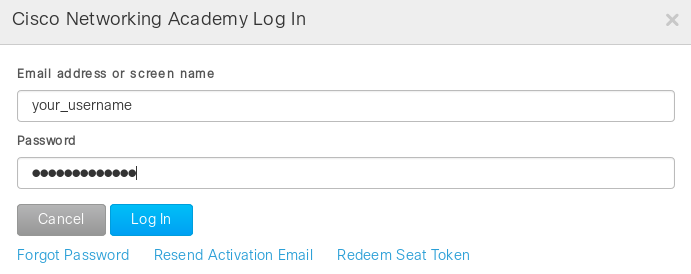

- Введите имя пользователя NetAcad и пароль. Щелкните Log In (Вход).

- Закройте виртуальный веб-обозреватель.

- Вернитесь в окно терминала, в котором работает tcpdump. Нажмите CTRL + C, чтобы остановить перехват пакетов.

Команда tcpdump, выполненная на шаге 1, выдает выходные данные в файл с именем httpsdump.pcap. Этот файл находится в главном каталоге пользователя analyst.

- Щелкните значок файловой системы на рабочем столе и перейдите в домашнюю папку пользователя analyst. Откройте файл httpsdump.pcap.

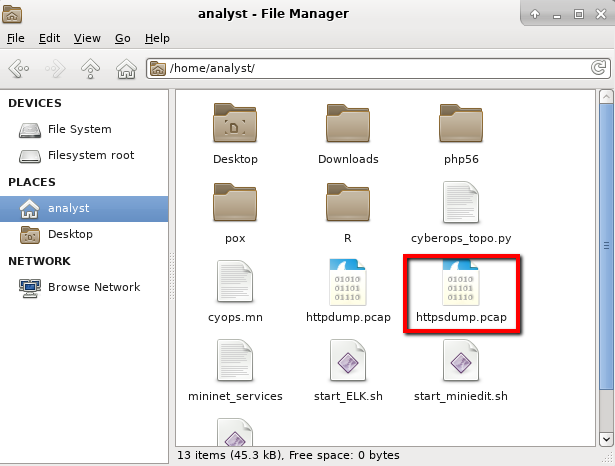

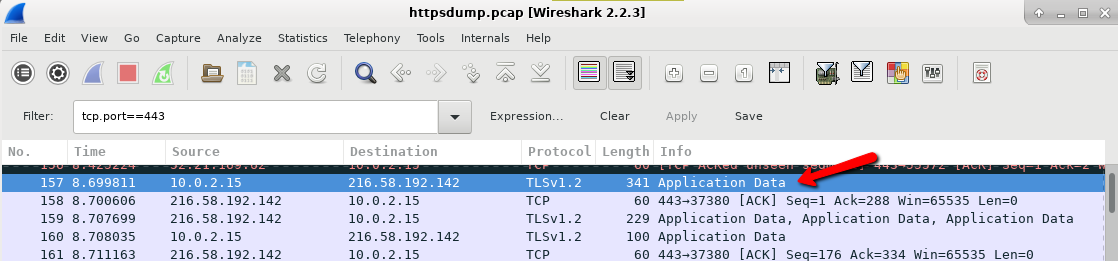

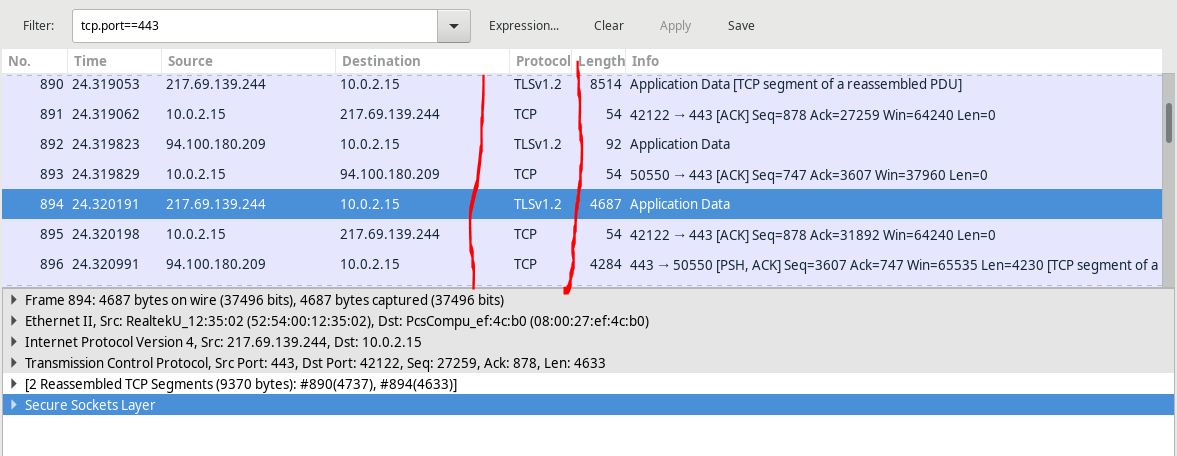

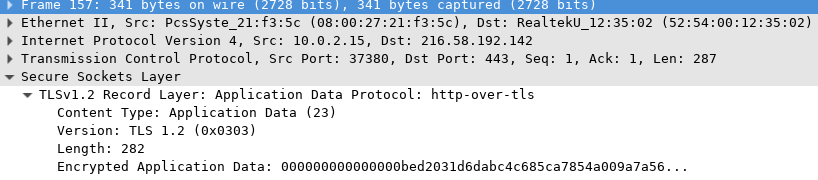

- В программе Wireshark разверните окно захвата данных по вертикали и выполните фильтрацию трафика HTTPS через порт 443.

Введите tcp.port==443 в качестве фильтра и нажмите Apply (Применить).

- Просмотрите различные сообщения HTTPS и выберите сообщение Application Data (Данные приложений).

Что появилось вместо раздела HTTP, который был в предыдущем записанном файле?

TLS (англ. transport layer security — Протокол защиты транспортного уровня)

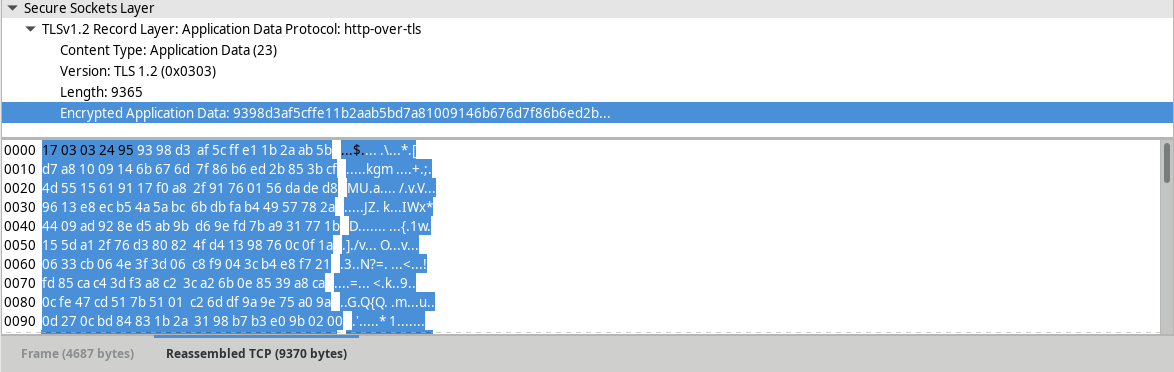

- Полностью разверните раздел Secure Sockets Layer (Протокол SSL).

- Нажмите кнопку Encrypted Application Data (Зашифрованные данные приложения).

Данные приложений представлены в виде простого текста или в формате, пригодном для чтения?

- Закройте все окна и выключите виртуальную машину.

- Вопросы для повторения

- В чем заключаются преимущества использования HTTPS вместо HTTP?

В передаваемых пакетах данные зашифрованы. Алгоритм скрывает истинное значение пересылаемых данных.

- Все ли веб-сайты, которые используют HTTPS, считаются надежными?

Нет. Лишь тот факт, что сайт использует протокол HTTPS, не гарантирует его надежности. Злоумышленники обычно используют протокол HTTPS, чтобы скрыть свои действия.

Источник: studfile.net

Анализ механизма действия сетевых утилит «Ping» и «Tracert» с помощью анализатора сетевого трафика Wireshark

Использовать утилиты «ipconfig» и «arp» для получения сведений о сетевых настройках. Проанализировать механизм действия сетевых утилит «ping» и «tracert» с помощью анализатора сетевого трафика Wireshark.

1. Выяснить параметры сети, а именно IP- и МАС-адреса рабочего компьютера и шлюза, посредством сетевых утилит «ipconfig» и «arp».

Остальные задания выполнялись с помощью анализатора сетевого трафика Wireshark.

2. Проанализировать работу сетевой утилиты «ping» с различными ключами и адресами:

2.1. ping 195.208.113.67;

2.2. ping 195.208.113.67 –l 4000. Зафиксировать фрагментацию IP-пакетов. Установить, какой пакет является первым, промежуточным, последним;

2.3. ping 195.208.113.67 –r 4;

2.4. ping 10.1.17.5. Зафиксировать полученное сообщение «Host Unreachable».

3. Проанализировать работу сетевой утилиты «tracert»:

3. Выполнение задания.

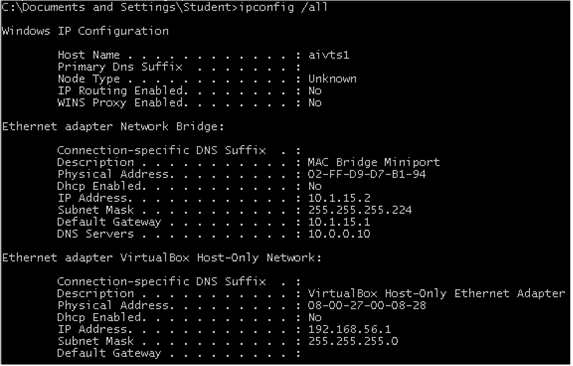

3.1. С помощью сетевой утилиты «ipconfig» с ключом /all были получены сведения о параметрах сети:

Отсюда видно, что IP-адрес рабочего компьютера 10.1.15.2, IP-адрес шлюза – 10.1.15.1, MAC-адрес рабочего компьютера — 02-FF-DE-D7-B1-94.

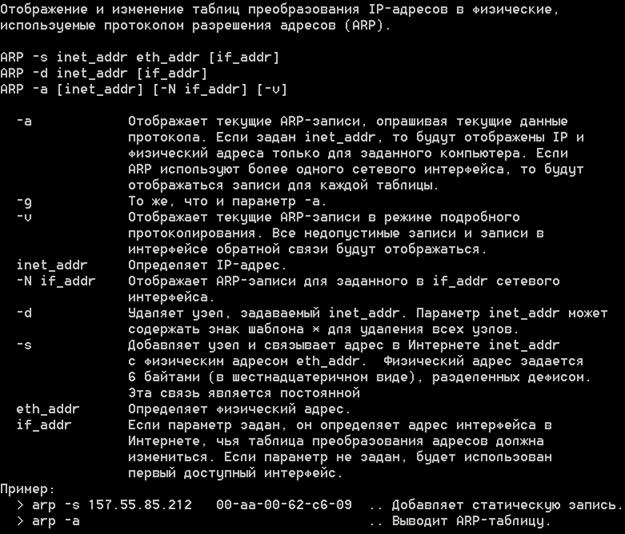

Общие сведения об утилите arp:

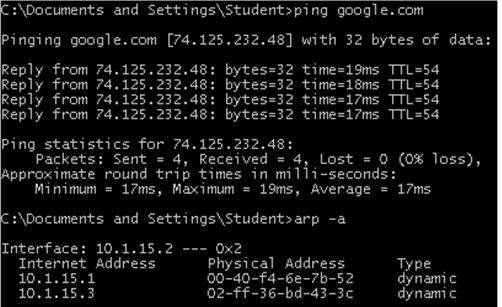

Используя сетевую утилиту «arp» после применения команды ping, получили сведения о MAC-адресе шлюза:

Из листинга можно заключить, что динамическому IP-адресу шлюза соответствует MAC-адрес – 00-40-f4-6e-7b-52.

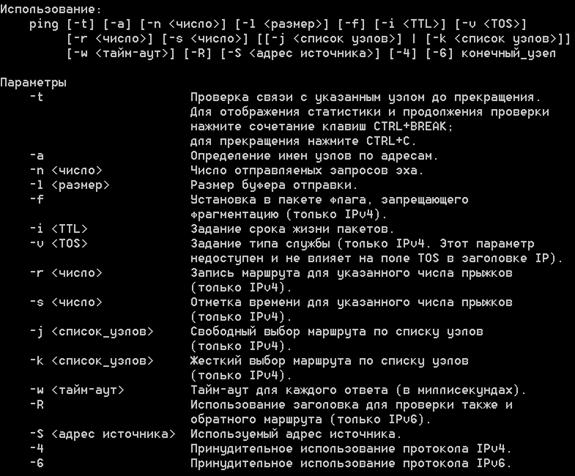

3.2. Утилита ping:

Общие сведения об утилите «ping»: это утилита для проверки соединений в сетях на основе TCP/IP. Утилита отправляет ICMP эхо-запросы (Echo-Request) указанному узлу сети и фиксирует поступающие ICMP эхо-ответы (Echo-Reply). Время между отправкой запроса и получением ответа (RTT, от англ. RoundTripTime) позволяет определять двусторонние задержки (RTT) по маршруту и частоту потери пакетов, то есть косвенно определять загруженность на каналах передачи данных и промежуточных устройствах.

ping 195.208.113.67

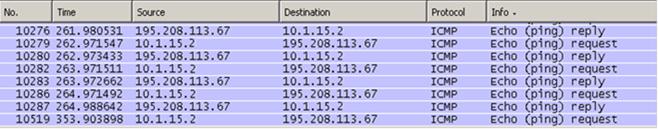

Результаты работы программы Wireshark представлены на рис. 2.1.

Рис. 2.1. Результаты работы программы Wireshark, отфильтрованные по тегу icmp.

Из рис. 2.1 можно увидеть, что с адреса 10.1.15.2 отправляется эхо-запрос на адрес 195.208.113.67, а в обратную сторону отправляется эхо-ответ.

Содержимое ICMP-сообщений представлен на рис. 2.2 и 2.3.

Источник: vunivere.ru