Если бы и сервер и клиент имели статические внешние IP-адреса, то вполне можно было бы использовать чистый IPsec или же IPIP, GRE и EoIP over IPsec. Но чаще всего только с одной стороны имеется белый IP-адрес (например, в одном офисе), А потому все удаленные клиенты могут свободно подключаться через L2TP, будь это пользователи или же удалённые офисы.

Казалось бы, всё хорошо и замечательно с L2TP, но есть и главный его недостаток – отсутствие шифрования. Поэтому для решения этой проблемы и используется IPsec, который работает на сетевом уровне модели OSI и позволяет установить сначала IPsec-соединение, которое будет защищённым, а уже потом внутри него устанавливать L2TP-соединение.

Из минусов такого решения является производительность железки, на которой будет IPsec. CPU маршрутизатора будет интенсивно использоваться для шифрования пакетов и в результате скорость значительно просядет. Но эта проблема также решаема, т.к. у Mikrotik есть модели устройств, которые поддерживают аппаратное шифрование. При выборе маршрутизатора Mikrotik стоит учесть этот момент и рассмотреть модель с поддержкой т.н. hardware acceleration.

Поднимаем свой VPN сервер – L2TP/IPSEC за 10 минут [Борьба с блокировками РКН своими силами]

Настройка Firewall

Предварительно я сразу настрою сетевой экран, чтобы не забыть и не иметь с этим проблем.

Для протоколов IKE, NAT-T и ipsec-esp:

/ip firewall filter add chain=input protocol=17 dst-port=500,4500 action=accept # IKE, NAT-T filter add chain=input protocol=50 action=accept # ipsec-esp

Для протокола L2TP, который работает только через IPsec:

/ip firewall filter add chain=input protocol=17 dst-port=1701 ipsec-policy=in,ipsec action=accept

После главное не забыть поднять эти правила выше запрещающих правил цепочки input.

Настройка IPsec

Теперь закончив с вводной теорией пора переходить к практике и настроить IPsec на Mikrotik. В последних версиях прошивки RouterOS, настройка IPsec для L2TP ну очень простая, т.к. всё можно организовать на дефолтных настройках с минимальными изменениями. Путь воина – это как минимум понимать, что будет изменяться, зачем и почему, чтобы суметь отладить в случае необходимости.

Все дальнейшие действия настраиваются в меню IP -> IPsec.

Для настройки в основном будут использованы уже имеющиеся элементы default с некоторыми изменениями.

Пошагово процесс будет выглядеть так с некоторыми пояснениями:

- Всё начинается с группы. Я буду использовать дефолтную, здесь без изменений:

- После настраивается Profile – определяет набор параметров, которые будут использоваться для согласования IKE во время фазы 1. Эти параметры могут быть общими с другими одноранговыми конфигурациями:

Тема 27. Обзор технологий VPN: PPTP, L2TP, IPSec, SSL.

Hash Algorithms я указал sha1, Encryption Algorithm – aes-128, DH Group – modp1024 и modp2048. Данный выбор обусловлен рекомендуемыми значениями из документации Mikrotik + нужно учитывать, что от выбранного алгоритма будет зависеть производительность, т.к. чем больше длина ключа, тем больше будет тратиться ресурсов CPU. Также с данными параметрами можно ещё поиграться в случае необходимости под каждую ситуацию.

Важным параметром тут является NAT Traversal – это протокол, который позволяет работать IPsec через NAT. IPSec использует протоколы сетевого уровня, которые NAT в свою очередь обработать не может. А потому для решения данной проблемы придумали протокол NAT-T (является расширением в IKE, а в IKEv2 его неотъемлемая часть). NAT-T дополнительно инкапсулирует пакеты IPsec в UDP-пакеты, которые NAT в дальнейшем отбрасывает.

Данное решение применимо только к протоколу ESP, т.к. протокол AH подписывает полный пакет, включая заголовок IP, который изменяется NAT, делая подпись AH недействительной.

- Создается Peer – конфигурация для установки соединения между IKE-демонами, далее это соединение используется для согласования ключей и алгоритмов SA:

Ругань на This entry is unreacheble появляется в используемой мной RouterOS v6.44.3 , в последних версиях должно быть исправлено, на работоспособность не влияет.

Для пира указывается, имя и какой профиль использовать, а также важный параметр Send INITIAL_CONTACT, который должен быть выключен. Данный параметр указывает, следует ли отправлять пакет IKE “initial contact” или ждать удаленную сторону. Этот пакет должен инициировать удаление старых одноранговых SA для текущего адреса источника. Обычно клиенты являются инициаторами, и для этого параметра должно быть установлено значение no. Исходный контакт не отправляется, если для ikev1 включен modecfg или xauth.

А вот параметр Passive включен. Если же пассивный режим отключен, одноранговый узел будет пытаться установить не только фазу 1, но и фазу 2 автоматически, если политики настроены или созданы во время фазы 1.

- Потом настраивается Identities – параметры конфигурации, специфичные для удаленного узла :

Выбирается созданный ранее Peer, auth метод – ключ, в поле Secret данный ключ вводится. Группа выбрана та, которая была создана в самом начале. Параметр generate-policy=port-strict (принимать порт от клиента) – рекомендуемое значение согласно оф. документации.

В ранних прошивках RouterOS данной вкладки не было, а часть её функционала настраивалась в предыдущем вкладке Peers. Это к сведению, чтобы не путаться.

- После настраиваются дефолтные Proposals – алгоритмы шифрования для SA. Данный пункт немного похож на Profiles – главное не запутаться.

Здесь указывается имя и используемые алгоритмы – описаны в документации Mikrotik, я выбрал рекомендуемые для своей железки.

- И на последнем этапе конфигурации IPsec настраивается Policy – используется для определения того, должны ли параметры безопасности применяться к пакету:

Важна галочка Template и указанная группа default, а также указанный протокол UDP и адреса: источника и назначения.

Основное в разделе Action раздела Policy:

Под данную политику будет попадать весь трафик туннеля L2TP, который будет настроен на использование IPsec, а потому в поле Action установлено значение encrypt – то есть будет выполнено шифрование на основе Proposial, в котором указаны выбранные алгоритмы.

На данном этапе настройка IPsec закончена и можно переходить к конфигурации L2TP.

Настройка L2TP

В данной настройке будет минимум шагов, т.к. особых сложностей нет.

Создаётся пул адресов для VPN-клиентов в меню IP-Pool:

Создается PPP-профиль с дефолтными настройками, указывается только локальный адрес и удаленные адреса из созданного ранее пула:

В разделе PPP-Secrets создается пользователь для созданного выше profile.

И в том же разделе PPP включается L2TP-сервер:

Здесь, собственно, активируется сам сервер и указывается, что требуется использование IPsec с нужным секретом, который был задан при настройке IPsec Identities. Используется mschap2 для авторизации через L2TP. Значение required использовано для того, чтобы убедиться, что принимаются только L2TP-соединения, инкапсулированные в IPsec. Хотя на практике у меня с этим параметром получилось установить соединение с Linux-клиента без IPsec – уж не знаю, где ошибка и что не так, но для верности запретил такие подключения без шифрования ещё на уровне firewall в начале статьи.

На этом всё, настройка IPsec и L2TP-сервера на Mikrotik завершена и можно переходить к настройке клиента.

Настройка клиента под Windows

Для наглядности в рамках статьи я настрою клиента на Windows 10, чтобы проверить корректность проделанной работы.

Основные настройки просты, здесь особо ничего сложного нет, в т.ч. для домохозяек, если сделать инструкцию по заполнению полей:

А потом в стандартной панели управления изменить настройки безопасности, указав использование обязательного шифрования и разрешить протокол mschap2, который был указан для использования в настройках L2TP-сервера на Mikrotik:

После этого подключение из-под винды корректно устанавливается.

Источник: it-lux.ru

Записки IT специалиста

VPN-технологии сегодня прочно вошли в повседневную жизнь и на слуху не только у IT-специалистов, поэтому мы решили обновить ряд старых статей, значительно дополнив и расширив имеющуюся в них информацию. Если десять лет назад VPN был в основном уделом достаточно крупных организаций, сегодня он широко используется повсеместно. В этой статье мы рассмотрим, что такое VPN в 2019 году, какие технологии доступны, в чем их достоинства и недостатки и как это все можно использовать.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Прежде всего определимся с терминологией. VPN (Virtual Private Network, виртуальная частная сеть) — обобщенное название технологий позволяющих обеспечить построение логической (виртуальной) сети поверх физической, чаще всего поверх сети интернет или иных сетей с низким уровнем доверия.

Для построения сетей VPN обычно используются туннели, туннелирование это процесс установления соединения между двумя точками с использованием инкапсуляции, когда данные одного протокола помещаются в «конверты» другого протокола с целью обеспечить их прохождение в неподходящей среде, обеспечения целостности и конфиденциальности, защиты с помощью шифрования и т.д. и т.п.

Т.е. если подходить к вопросу терминологии строго, то под VPN следует понимать виртуальную сеть, которая образуется путем установления туннельных соединений между отдельными узлами. Но на практике термины используются гораздо более вольно и очень часто вносят серьезную путаницу. Скажем, популярный сейчас доступ в интернет через VPN виртуальной частной сетью собственно не является, а представляет туннельное соединение для выхода в интернет, с логической точки зрения ничем не отличаясь от PPPoE, которое тоже является туннелем, но VPN его никто не называет.

По схеме организации можно выделить две большие группы: клиент-серверные технологии и просто туннели. В названии первых обычно принято использовать аббревиатуру VPN, у вторых нет. Туннели требуют наличия с обоих концов выделенного IP-адреса, не используют вспомогательных протоколов для установления соединения и могут не иметь инструментов контроля канала. Клиент-серверные решения, наоборот, используют дополнительные протоколы и технологии, осуществляющие установку связи между клиентом и сервером, контроль и управление каналом, обеспечение целостности и безопасности передаваемых данных.

Ниже мы рассмотрим наиболее популярные типы туннельных соединений, которые применяются для построения VPN-сетей, начнем с классических решений.

PPTP

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол точка-точка) — один из наиболее известных клиент-серверных протоколов, получил широкое распространение благодаря тому, что начиная с Windows 95 OSR2 PPTP-клиент был включен в состав ОС. В настоящее время поддерживается практически всем спектром систем и устройств, включая роутеры и смартфоны (клиент удален из последних версий macOS и iOS).

Технически PPTP использует два сетевых соединения: канал управления, работающий через TCP и использующий порт 1723 и GRE-туннель для передачи данных. Из-за этого могут возникать сложности с использованием в сетях мобильных операторов, проблема с одновременной работой нескольких клиентов из-за NAT и проблема проброса PPTP соединения через NAT.

Еще одним существенным недостатком является низкая безопасность протокола PPTP, что не позволяет строить на нем защищенные виртуальные сети, но широкое распространение и высокая скорость работы делают PPTP популярным там, где безопасность обеспечивается иными методами, либо для доступа в интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol, протокол туннелирования второго уровня) — разработка компаний Сisco и Microsoft, использует для передачи данных и управляющих сообщений единственное UDP соединение на порту 1701, но не содержит никаких встроенных средств защиты информации. L2TP-клиент также встроен во все современные системы и сетевые устройства.

Без шифрования L2TP широко применялся и применяется провайдерами для обеспечения доступа в интернет, обеспечивая таким образом разделение бесплатного внутрисетевого и дорогого интернет трафика. Это было актуально в эпоху домовых сетей, но данная технология продолжает применяться многими провайдерами и по сей день.

Для построения VPN обычно используют L2TP over IPsec (L2TP/IPsec), где IPsec работает в транспортном режиме и шифрует данные L2TP-пакета. При этом L2TP-туннель создается внутри IPsec-канала и для его установления необходимо прежде обеспечить IPsec-соединение между узлами. Это может вызвать сложности при работе в сетях с фильтрацией трафика (гостиничные сети, публичный Wi-Fi и т.д.), вызывает проблемы с пробросом L2TP/IPSec через NAT и работой из-за NAT одновременно нескольких клиентов.

К плюсам L2TP можно отнести высокую распространенность и надежность, IPsec не имеет серьезных уязвимостей и считается очень безопасным. Минус — высокая нагрузка на оборудование и невысокая скорость работы.

SSTP

SSTP (Secure Socket Tunneling Protocol, протокол безопасного туннелирования сокетов) — разработанный компанией Microsoft безопасный VPN-протокол, относится к так называемым SSL VPN, распространен преимущественно в Windows-среде, хотя клиенты доступны в среде многих современных ОС. Также есть сторонние серверные решения, скажем в Mikrotik.

Технически SSTP представляет собой туннельное PPP-соединение внутри HTTPS-сессии на стандартный порт 443. Для стороннего наблюдателя доступны только HTTPS-заголовки, наличия туннеля в трафике остается скрытым. Это позволяет успешно работать в любых сетях, так как HTTPS широко используется для доступа к сайтам и обычно разрешен, снимает проблему с пробросом или работой из-за NAT. Безопасен.

К плюсам можно отнести интеграцию в Windows-среду, безопасность, возможность работы через NAT и брандмауэры. К недостаткам — слабую или недостаточную поддержку со стороны других ОС и сетевых устройств, а также уязвимость к некоторым классическим SSL-атакам, таким как «человек посередине».

OpenVPN

OpenVPN — свободная реализация VPN с открытым исходным кодом. Для защиты соединения также используется SSL, но в отличие от SSTP заголовки OpenVPN отличаются от стандартных HTTPS, что позволяет однозначно определить наличие туннеля. Для передачи данных внутри SSL-канала OpenVPN использует собственный протокол с транспортом UDP, также существует возможность использовать в качестве транспорта TCP, но данное решение является нежелательным из-за высоких накладных расходов.

OpenVPN обеспечивает высокую безопасность и считается одним из самых защищенных протоколов, составляя альтернативу IPsec. Также имеются дополнительные возможности в виде передачи с сервера на клиент необходимых настроек и маршрутов, что позволяет легко создавать сложные сетевые конфигурации без дополнительной настройки клиентов.

Кроме туннелей, работающих на сетевом уровне (L3) — TUN, OpenVPN позволяет создавать соединения канального (L2) уровня — TAP, позволяя связывать сети на уровне Ethernet. Однако следует помнить, что в этом случае в туннель будет инкапсулироваться широковещательный трафик, а это может привести к повышенной нагрузке на оборудование и снижению скорости соединения.

Несмотря на то, что OpenVPN требует установки дополнительного ПО серверная часть доступна для Windows и UNIX-like систем, а клиентская в том числе и для мобильных устройств. Также поддержка OpenVPN имеется во многих моделях роутеров (часто в ограниченном виде).

К недостаткам можно отнести работу в пользовательском пространстве и некоторую сложность настроек. Скорость внутри OpenVPN туннелей также может быть значительно ниже скорости канала.

Несмотря на это OpenVPN имеет высокую популярность и достаточно широко используется как в корпоративных сетях, так и для доступа в интернет.

GRE туннель

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов) — протокол туннелирования разработанный компаний Cisco и предназначен для инкапсуляции любых протоколов сетевого уровня OSI (т.е. не только IP), GRE работает непосредственно поверх IP и не использует порты, не проходит через NAT, номер протокола 47.

GRE требует белых IP-адресов для обоих сторон туннеля и является протоколом без сохранения состояния, т.е. никак не контролирует доступность противоположного узла, хотя большинство современных реализаций содержат дополнительные механизмы, позволяющие определить состояние канала. Также отсутствуют какие-либо механизмы безопасности, но это не является недостатком, так как в отличие от клиент-серверных решений GRE-туннели применяются в корпоративной и телекоммуникационной среде, где для обеспечения безопасности могут использоваться иные технологии.

Для построения защищенных решений обычно используется GRE over IPsec, когда туннель GRE располагается поверх защищенного IPsec канала, хотя возможно и иное решение — IPsec over GRE, когда защищенное соединение устанавливается внутри незашифрованного GRE-туннеля.

GRE поддерживается в UNIX-like системах, сетевом оборудовании (исключая домашние модели), а также в Windows Server начиная с версии 2016. Данный протокол широко используется в телекоммуникационной сфере и корпоративной среде.

IP-IP туннель

IP-IP (IP over IP) — один из самых простых и имеющий минимальные накладные расходы протокол туннелирования, но в отличие от GRE инкапсулирует только IPv4 unicast трафик. Также является протоколом без сохранения состояния и встроенных механизмов безопасности, обычно используется в паре с IPsec (IP-IP over IPsec). Поддерживается UNIX-like системами и сетевым оборудованием. Как и GRE не использует порты и не проходит через NAT, номер протокола 4.

EoIP туннель

EoIP (Ethernet over IP) — разработанный Mikrotik протокол туннелирования канального уровня (L2), работает на базе протокола GRE инкапсулируя Ethernet кадры в GRE пакеты. Позволяет соединять на канальном уровне удаленные сети (что равносильно прямому соединению патч-кордом между ними) и обеспечивать связь без использования маршрутизации. При этом следует понимать, что такое соединение предполагает прохождение широковещательного трафика, что способно существенно снизить производительность туннеля, особенно на узких каналах или каналах с большими задержками.

В тоже время EoIP может быть полезен для подключения торгового и промышленного оборудования, которое не умеет работать на сетевом (L3) уровне с маршрутизацией. Например, для подключения удаленных видеокамер к видеорегистратору.

Первоначально EoIP поддерживался только оборудованием Mikrotik, сегодня его поддержка реализована в оборудовании Zyxel и существуют пакеты для его реализации в среде Linux.

IPsec

IPsec (IP Security) — набор протоколов для обеспечения безопасности передаваемых по сетям IP данных. Также может использоваться не только для защиты уже существующих каналов связи, а для организации самостоятельных туннелей. Но IPsec-туннели не нашли широкого распространения по ряду причин: сложность настройки, критичность к ошибкам конфигурирования (может сильно пострадать безопасность) и отсутствие возможности использовать маршрутизацию для управления трафиком в таких туннелях (решение об обработке IP-пакетов принимается на основании политик IPsec).

IKEv2

IKEv2 ( Internet Key Exchange) входит в состав протоколов IPSec, однако может использоваться самостоятельно для создания туннельных подключений. Отличается высокой безопасностью и скоростью работы, поддерживает аутентификацию по сертификатам. Прост в настройке с клиентской стороны, может передавать клиентам маршрутную информацию. Поддерживается всеми современными ОС.

Хорошо проходит через NAT и не имеет проблем характерных для L2TP/IPsec. Из недостатков следует выделить сложность в настройке серверной части и определенные сложности с маршрутизацией, которые указаны выше, при описании IPsec.

Переписывая данную статью, мы не ставили задачу объять необъятное, рассмотреть все существующие VPN-решения в рамках одной статьи невозможно. Ее назначение — познакомить читателя с основными используемыми сегодня технологиями для построения виртуальных частных сетей. При этом мы намеренно оставили за кадром решения от Cisco или иных «взрослых» производителей, так как их внедрением занимаются профессионалы, которым подобные статьи явно без надобности.

Также мы не стали рассматривать решения без широкой поддержки со стороны производителей сетевого оборудования, хотя там есть достаточно интересные продукты. Например, мультипротокольный сервер SoftEther VPN, который поддерживает L2TP, SSTP, OpenVPN и собственный SSL VPN протокол, имеет широкие сетевые возможности, графический клиент для настройки и администрирования и многие иные «вкусности». Или перспективный WireGuard, который отличается простотой, высокой производительностью и использованием современной криптографии.

Тем не менее, какую именно технологию следует использовать? Все зависит от сферы применения. Если стоит задача связать два офиса с выделенными IP-адресами, то мы порекомендовали бы использовать GRE или IP-IP, если возможность настройки удаленных сетей ограничена, то следует посмотреть в сторону OpenVPN, он также подойдет, если удаленные сети находятся за NAT или не имеют выделенного IP.

А вот для организации удаленного доступа следует использовать один из протоколов с нативной поддержкой в используемых пользователями системах или устройствах. Если у вас основу инфраструктуры составляют Windows-системы и не стоит вопрос доступа с мобильных устройств, то следует обратить внимание на SSTP, в противном случае лучше остановить свой выбор на универсальном L2TP, либо современном IKEv2.

PPTP в современных условиях не может считаться надежным из-за слабой защиты, но может оставаться хорошим выбором, если данные в туннеле будут передаваться по одному из защищенных протоколов. Скажем для доступа по HTTPS к корпоративному порталу или веб-версии корпоративного приложения, также работающему через SSL. В данном случае VPN будет обеспечивать дополнительную аутентификацию и сужать периметр атаки на приложение, безопасность самого канала в данном случае не будет играть решающей роли.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Дополнительные материалы:

- Настраиваем VPN. Часть 1 — Общие вопросы

- Настраиваем VPN. Часть 2 — Cтруктура сети

- Настраиваем VPN сервер. Часть 3 — PPTP. Платформа Linux

- Настраиваем VPN сервер. Часть 4 — PPTP. Платформа Windows

- Настраиваем VPN сервер. Часть 5 — L2TP. Платформа Windows

- Ubuntu Server. Форвардинг PPTP средствами iptables

- Организация VPN каналов между офисами при помощи OpenVPN

- Организация каналов между офисами при помощи OpenVPN с дополнительной парольной защитой

- Организация VPN каналов между офисами. Маршрутизация

- Организация каналов между офисами при помощи OpenVPN на платформе Linux

- Настройка OpenVPN-сервера для доступа в интернет

- Настройка двух и более OpenVPN-серверов на одном сервере

- Почему тормозит OpenVPN? Размер буферов приема и отправки

- Как настроить несколько одновременных OpenVPN подключений в Windows

- SSH-туннели на службе системного администратора

- Создание ключей и сертификатов для OpenVPN при помощи Easy-RSA 3

- Настройка OpenVPN-сервера на роутерах Mikrotik

- Настройка VPN-подключения в роутерах Mikrotik

- OpenVPN объединяем ключи и конфигурацию клиента в один файл

- OpenVPN и инфраструктура открытых ключей (PKI)

- Настройка OpenVPN-сервера на роутерах Mikrotik

- Настраиваем IKEv2 VPN-сервер на роутерах Mikrotik с аутентификацией по сертификатам

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

- Автоматическое добавление маршрутов для VPN-соединения в Windows

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

![]()

![]()

Или подпишись на наш Телеграм-канал:

Источник: interface31.ru

Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционные системы Windows 11, 10, 8.1, 8, 7, Vista, XP, RT, Server 2019, 2016 и 2003, 2008, 2012.

Предварительная конфигурация

- Чтобы открыть Центр управления сетями и общим доступом (также доступен в меню Панель управления > Сеть и Интернет), нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

control.exe /name Microsoft.NetworkandSharingCenter

- Выберите опцию Создание и настройка нового подключения или сети на основной странице Центра управления сетями.

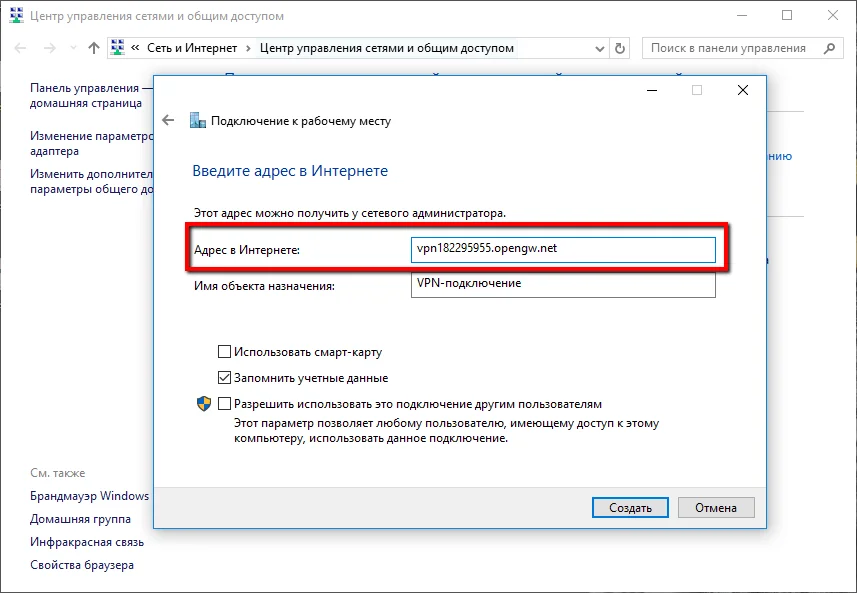

- Выберите вариант Подключение к рабочему месту.

- Затем выберите Использовать мое подключение к Интернету (VPN).

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле “Адрес в Интернете”.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Если появится экран ввода имени пользователя и пароля, то введите vpn в оба поля. Также можно отметить галочку “Запомнить пароль”.

- Затем перейдите в Центр управления сетями и общим доступом и нажмите ссылку Изменение параметров адаптера, или нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

ncpa.cpl

- Будет показан список настроенных подключений. Щелкните правой кнопкой мыши по иконке VPN-подключения, созданного на предыдущем шаге и нажмите “Свойства”.

- Перейдите на вкладку Безопасность и в поле «Тип VPN» из выпадающего списка выберите вариант Протокол L2TP с IPsec (L2TP/IPsec). Для параметра «Шифрование данных» выберите обязательное (отключиться, если нет шифрования).

- Затем нажмите кнопку Дополнительные параметры. Появится новое окно, на котором нужно выбрать опцию “Для проверки подлинности использовать общий ключ” и введите vpn в поле “Ключ”.

- После завершения конфигурации дважды нажмите кнопку “ОК”, чтобы закрыть экран настроек подключения VPN.

Подключение к VPN-серверу

- Нажмите по значку значку Сеть (интернет) в области уведомления панели задач (системном трее) и выберите созданное VPN подключение. Нажмите кнопку “Подключиться”.

- Если Имя пользователя и Пароль не заполнены автоматически, то введите vpn в оба поля и нажмите ОК.

- При попытке подключения будет показываться сообщение “Подключение к [выбранный VPN-сервер]”. Если при попытке произойдет ошибка, то убедитесь, что в качестве типа VPN используется «L2TP/IPsec», а ключ проверки подлинности задан правильно.

- Если VPN-соединение будет успешно установлен, то в списке сетей появится новый пункт “VPN-подключение” с состоянием “Подключено».

- Теперь вы сможете быстро и просто устанавливать VPN-подключение с помощью соответствующей иконки в списке сетей.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через «10.211.254.254», а значит ваше подключение ретранслируется через один из серверов VPN Gate.

Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Настройка VPN (L2TP/IPsec) для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционную систему MacOS.

Предварительная конфигурация

- Нажмите по иконке сетевого подключения в верхнем-правом углу экрана Mac. Выберите Открыть настройки сети. в меню.

- Нажмите кнопку + на экране настройки сети.

- Выберите интерфейс «VPN», тип подключения «L2TP через IPsec» и нажмите кнопку «Создать».

- Будет создана новая конфигурация VPN (L2TP) и появится экран настроек соединения.

- На данном экране нужно ввести либо имя узла, либо IP-адреса сервера из пула открытых серверов VPN Gate.

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле «Адрес сервера» на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- После того, как вы указали «Адрес сервера», введите vpn в поле «Имя учетной записи».

- Затем нажмите кнопку Настройки аутентификации.

- Появится экран настроек аутентификации. Введите vpn в поле «Пароль» и в поле «Общий ключ (Shared Secret)». После этого нажмите кнопку «ОК».

- Затем вернитесь на предыдущий экран, отметьте пункт Показывать статус VPN в строке меню и нажмите кнопку Дополнительно. .

- Откроется экран дополнительных настроек. Отметьте галочку Отправлять весь трафик через VPN и нажмите кнопку ОК.

- На экране настроек VPN-подключения нажмите кнопку «Применить», чтобы сохранить настройки соединение.

Запуск VPN -подключения

- Вы можете в любое время установить новое подключение к VPN-серверу, нажав кнопку «Подключить». Вы можете также запустить подключение к VPN, нажав иконку VPN на верхней панели инструментов MacOS.

- После установки VPN-подключения на экране настроек VPN будет отображаться статус «Подключено», а также вам новый IP-адрес и продолжительность подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Источник: www.comss.ru