Kaspersky Unified Monitoring and Analysis Platform (KUMA)

Компании Axoft, «Лаборатория Касперского» и DEPO Computers представили российские программно-аппаратные комплексы, созданные на базе серверных платформ DEPO Storm и программных продуктов компании «Лаборатория Касперского». Комплексы протестированы инженерами технологического центра DEPO Computers и готовы к использованию в государственных учреждениях и на предприятиях корпоративного сектора. Подробнее здесь.

Версия 2.0 с расширеными возможностями по обогащению событий от защитных решений актуальными данными

«Лаборатория Касперского» 10 августа 2022 года сообщила о том, что усилила систему мониторинга и управления событиями безопасности Kaspersky Unified Monitoring and Analysis Platform (KUMA). Обновленная функциональность позволяет повысить продуктивность специалистов по информационной безопасности, работающих с системой, и расширяет возможности по обнаружению и реагированию на угрозы в рамках XDR-платформы.

От сумы и от кумы. Мужское / Женское

Реагирование на конечных точках. За счёт более тесной интеграции с Kaspersky Security Center и Kaspersky EDR теперь прямо из интерфейса KUMA 2.0 можно вручную или автоматически настроить более строгую политику безопасности для атакованного компьютера: изолировать его от сети, запустить установку патча для уязвимого ПО или заблокировать подозрительный файл. В результате пользователи смогут более оперативно реагировать на угрозу и минимизировать её последствия.

В KUMA 2.0 добавлены десятки дополнительных операторов SQL-like, что значительно расширяет возможности проактивного поиска угроз (threat hunting).

В дополнение к уже имеющейся интеграции с Kaspersky EDR по обработке оповещений обновленная версия KUMA позволяет собирать и нормализовать «сырую» телеметрию. Это улучшает проактивный поиск угроз и помогает выстраивать корреляции данных с конечных точек с событиями из других источников.

В обновлённой KUMA расширены возможности по обогащению событий от защитных решений актуальными данными. Например, доступно обогащение информацией геолокации по IP-адресу (GeoIP), а также из различных словарей, содержащих данные, например, из корпоративных HR-систем, СКУД и т.д.

Выявление сложных сценариев атак. За счёт поддержки более 20 дополнительных функций и вычисляемых переменных повышается эффективность обнаружения кибератак любой сложности.

Помимо вышеперечисленного в релиз KUMA 2.0 вошло множество других доработок, которые были добавлены на основе отзывов и пожеланий заказчиков.

Совместимость со специализированной платформой для автоматизации процессов информационной безопасности Security Vision

«Лаборатория Касперского» и Security Vision подтвердили совместимость SIEM-системы Kaspersky Unified Monitoring and Analysis Platform (KUMA) и автоматизированной платформы информационной безопасности Security Vision в ходе всестороннего тестирования. Об этом сообщила компания «Лаборатория Касперского» 27 июля 2022 года.

Кума, которая под кумом не была — Этот номер ушатал зал до слез

Интеграция включает в себя два потока взаимодействия:

- Информация по ИT-активам: Security Vision обогащает внутреннюю базу активов данными из KUMA;

- Информация по подозрениям на инцидент (алертам) и исходным событиям передаётся в рамках двунаправленной схемы взаимодействия.

Работая в связке, продукты дополняют функциональность друг друга: KUMA реализует мониторинг событий на предмет нарушений принятых политик безопасности, а Security Vision автоматизирует процесс расследования и реагирования на выявленные события ИБ. Результат интеграции будет наиболее востребован в компаниях с высоким уровнем зрелости процессов ИБ в рамках их Security Operation Center.

прокомментировал Дмитрий Стеценко, руководитель направления развития единой платформы кибербезопасности «Лаборатория Касперского».

сказал Роман Овчинников, руководитель отдела исполнения Security Vision.

Kaspersky Unified Monitoring and Analysis Platform (KUMA) — решение класса SIEM (Security Information and Event Management), которое предназначено для централизованного сбора, анализа и корреляции ИБ-событий из различных источников данных для выявления потенциальных киберинцидентов и их своевременной нейтрализации. В основе системы лежит микросервисная архитектура, открывающая возможности для гибкого масштабирования и быстрого обновления отдельных модулей. KUMA обладает высокой производительностью — более 300 тысяч событий в секунду (EPS) на один узел, и при этом относительно невысокими системными требованиями для её развертывания.

Security Vision — платформа автоматизации процессов информационной безопасности, мониторинга и реагирования на инциденты кибербезопасности, впервые позволяющая роботизировать исполнение программно-технических функций оператора с долей автоматизации до 95% за счёт:

- создания элементов саморегулирующихся программных средств с использованием математических методов для высвобождения человека от участия в рутинных операциях и процессах получения, преобразования, передачи и использования информации;

- использования алгоритмов и методов машинного обучения;

- использования алгоритмов предиктивной аналитики больших данных и когнитивного поиска информации.

2021: Интеграция с НКЦКИ

«Лаборатория Касперского» 5 октября 2021 года сообщила об обновлении своей SIEM-системы Kaspersky Unified Monitoring and Analysis Platform (KUMA). Решение предназначено для централизованного сбора, анализа и корреляции ИБ-событий из различных источников данных для выявления потенциальных киберинцидентов и своевременной их нейтрализации.

Основное внимание разработчики уделили функциям, востребованным у компаний с крупными инфраструктурами, а также инструментам, которые упрощают выполнение требований регуляторов. Обновленная версия версия интегрирована с российским Национальным координационным центром по компьютерным инцидентам (НКЦКИ) благодаря встроенному модулю ГосСОПКА. В KUMA значительно расширены возможности управления инцидентами. В обновленном разделе интерфейса, «Инцидент», предоставляется возможность координировать совместную работу нескольких аналитиков, назначать ответственных, изменять приоритет и производить эскалацию отдельных случаев.

В платформу добавлены карточки инцидентов, которые помогают собирать в одном месте всю информацию по каждому случаю: подозрительные события безопасности и другие данные, например о затронутых устройствах и пользователях. Инциденты можно создавать как автоматически, так и вручную, а также формировать карточки в необходимом виде для экспорта из интерфейса в Национальный координационный центр по компьютерным инцидентам.

Ещё одним изменением стала поддержка мультиарендности (multitenancy) для поставщиков услуг безопасности (MSSPs) и крупных предприятий. Это позволяет компаниям с несколькими филиалами и MSSP-провайдерам выявлять и приоритизировать угрозы для нескольких отделений в единой централизованной среде. При этом главный администратор платформы может назначать пользователям каждого «арендатора» роли, чётко определяющие, какую информацию они могут просматривать, создавать или изменять.

Также среди новых возможностей KUMA:

- мониторинг состояния источников событий для своевременного уведомления администраторов о проблемах;

- пополнение базы коннекторов для приёма событий;

- автоматическая категоризация устройств (динамическая категоризация);

- полное резервное копирование данных ядра KUMA;

- набор предустановленных правил корреляции, подготовленных экспертами «Лаборатории Касперского» в соответствии с MITRE ATTACK;

- HTTPRest API для управления устройствами и активными списками.

2020: Презентация продукта

21 мая «Лаборатория Касперского» анонсировала свой новый продукт, который находится в активной разработке – платформу Kaspersky Unified Monitoring and Analysis Platform (KUMA). Она относится к классу систем SIEM (Security Information and Event Management).

В компании отмечают, что изначально не собирались создавать продукт такого рода. Павел Таратынов, архитектор центров информационной безопасности, «Лаборатория Касперского», в ходе онлайн-презентации рассказал, почему компания решила-таки его создать, несмотря на то, что мировой рынок SIEM-систем является довольно зрелым и конкурентным.

По его словам, и сама «Лаборатория Касперского» отчасти стала заложником этой ситуации, когда в 2019 году Splunk, клиентом которого была компания, внезапно ушел из России. Тогда «Лаборатория Касперского» столкнулась с необходимостью срочно искать альтернативу.

Еще до выпуска коммерческой версии, служба безопасности «Лаборатории Касперского» для себя выбрала KUMA в качестве основной SIEM и по состоянию на май находится в процессе внедрения, добавил представитель компании.

По данным «магического квадранта» Gartner (2020 Gartner Magic Quadrant for SIEM), мировыми лидерами на этом рынке являются IBM, Splunk, Exabeam, Securonics, LogRhythm, Rapid7 и Dell Technologies (RSA) [1] . Свежие исследования российского рынка SIEM от аналитиков в последнее время не выходили. По данным исследования IDC 2018 года, наиболее заметные отечественные игроки на этом рынке в России — компании Positive Technologies и «НПО «Эшелон».

Отвечая на вопрос о том, чем компанию не устроили уже существующие российские системы, представитель компании сказал следующее. Основными требованиями внутренней службы ИБ «Лаборатории Касперского» к SIEM были производительность, гибкость архитектуры и низкие системные требования. Также им было необходимо иметь возможность оперативной техподдержки, влиять на развития продукта с точки зрения функционала. То же самое нужно и заказчикам компании, считает Таратынов.

Однако, утверждает Павел Таратынов, основной причиной, подтолкнувшей компанию к созданию собственной SIEM, стало то, что за последнее время в ее портфолио появилось много разных решений, которые при этом не всегда интегрированы между собой. Не хватало центрального связующего звена, чтобы предлагать заказчикам единую экосистему, а не просто набор решений.

В связи с этим было принято решение разрабатывать не только SIEM, а развивать и разрабатывать единую модульную платформу безопасности, где SIEM будет одним из компонентов. Она должна объединить все решения и предоставить единое окно для задач мониторинга, реагирования на инциденты, оркестрации решений «Лаборатории Касперского», а также единую консоль управления. Роль последней, в совокупности с мониторингом инцидентов и будет выполнять SIEM. При этом платформа будет открытой для интеграции с решениями сторонних поставщиков.

По словам Павла Таратынова, стек технологий KUMA был разработан с нуля и не основан на других продуктах компании. Он изначально проектировался под высоконагруженные системы. Решение основано на микросервисной архитектуре, где каждый компонент является микросервисом, работающим независимо от других, пояснил представитель «Лаборатории Касперского».

Из презентации Павла Таратынова – перечень источников событий, которые будет поддерживать KUMA в конце 2020 года, дальше его планируется расширять

Решение содержит компоненты, характерные для SIEM: коллекторы, корелляторы, ядро системы, которое обеспечивает централизованное управление, прокси для защищенного соединения и связи с базой данных, где хранятся события и агент для сбора логов с Windows-машин. Также используются open source компоненты, но решение на них не завязано, и они могут быть заменены в дальнейшем, если будет необходимо. Например, Elastic используется как база для хранения событий.

Помимо базового набора функций, таких как поддержка сторонних источников, ретроспективный анализ, поддержка сохранения «сырых» событий и др., разработчики планируют реализовать ряд «фирменных» функций через его интеграции с другими продуктами компании, говорит Таратынов.

Из презентации Павла Таратынова

Набор источников данных, поддержку которых планируется реализовать в первую очередь, представитель компании объяснил тем, что у «Лаборатории Касперского» есть ряд коммерческих заказчиков, которые планируют внедрять KUMA в ближайшее время, или уже внедряют ее, и этот список – требование от этих заказчиков.

Первый релиз продукта запланирован на декабрь 2020 года, но пилотные проекты можно проводить, начиная с июня, сообщил Таратынов. Цену нового продукта в компании не уточнили TAdviser в ходе презентации.

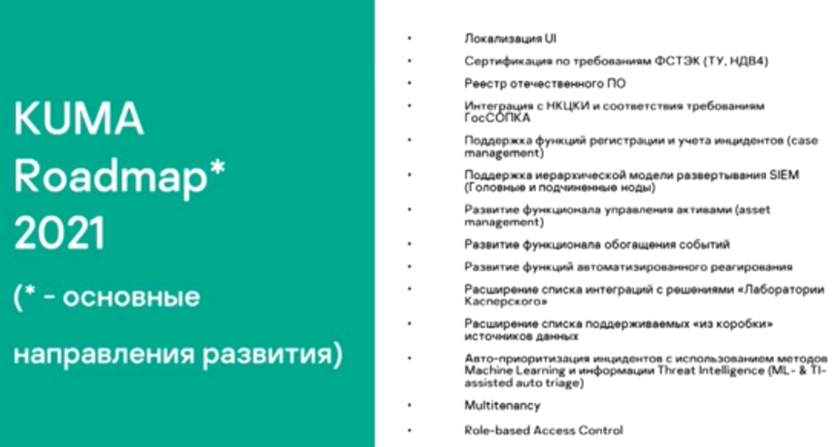

Развитие SIEM расписано до 2021 года. Помимо общего развития функционала продукта, для российского рынка планируется локализовать решение с точки зрения интерфейса, документации, получения всех необходимых сертификатов, включения в реестр отечественного ПО и др.

Примечания

Источник: www.tadviser.ru

О программе Kaspersky Unified Monitoring and Analysis Platform

Kaspersky Unified Monitoring and Analysis Platform (далее KUMA или «программа») – это комплексное программное решение, сочетающее в себе следующие функциональные возможности:

- получение, обработка и хранение событий информационной безопасности;

- анализ и корреляция поступающих данных;

- поиск по полученным событиям;

- создание уведомлений о выявлении признаков угроз информационной безопасности.

Программа построена на микросервисной архитектуре. Это означает, что вы можете создавать и настраивать только необходимые микросервисы (далее также «сервисы»), что позволяет использовать KUMA и как систему управления журналами, и как полноценную SIEM-систему. Кроме того, благодаря гибкой маршрутизации потоков данных вы можете использовать сторонние сервисы для дополнительной обработки событий.

Источник: support.kaspersky.com

Русские Блоги

Что такое Kuma? Kuma 1.0 GA выпустил 70+ новых функций и улучшений

Что такое Kuma? Kuma 1.0 GA выпустил 70+ новых функций и улучшений

Kuma 1.0 GA была выпущена 17 ноября 2020 года. Распределенная сервисная сеть (сетки обслуживания)

1. Что такое Кума

Kuma — это сервисная сетка с открытым исходным кодом и платформа управления микросервисом, которая не имеет ничего общего с платформой. Он может работать и работать в средах Kubernetes и виртуальных виртуальных машин, чтобы Kuma можно было использовать для создания сервисной сети в облачной среде и не -трюковой среде

Kuma — это инкубационный проект CNCF, который является открытым исходным кодом и не имеет ничего общего с поставщиками, что не приведет к ситуации в области блокировки в производителе облаков

Архитектура Кума выглядит следующим образом:

На основании послушания в качестве консоли данных, Кума может воспринимать любой трафик L4/L7, который может отслеживать трафик, маршрутизацию и повысить безопасность соединения между любой службой или базой данных. Его можно использовать через CRDS или RESTFUL API в Kubernetes, который можно использовать в других средах (таких как виртуальные машины виртуальной машины и физические машины)

В процессе разработки Кума поглотил обратную связь более чем 100 корпоративных организаций, чтобы он достиг следующих отличий от других сетей обслуживания:

- Универсальность: Kuma может работать на любой платформе, включая Kubernetes и виртуальные машины виртуальной машины и гибридную среду двух или на физической машине

- Простой: Для развертывания и использования Kuma предоставляет легкие стратегии использования для различных вариантов использования

- Масштабируемость: Kuma поддерживает многогранные домохозяйства, стратегии на основе атрибутов и масштабируемые мультипизоды поддержки

- Envoy-based: Кума построен на посланнике. Посланник — самый популярный уровень агента в сервисной сети

2. Какова сервисная сеть сервисной сетки

Service Grid — это техническая модель, которая действительно обеспечивает лучший способ создать сетевое соединение между различными службами приложения. При нормальных обстоятельствах мы обычно используем больше в контексте микросервисов для предоставления сетевых услуг для вызова между микросервисами; в облачной среде его также можно использовать для управления сетью между контейнерами и виртуальными машинами виртуальной машины

Когда одна служба необходимо получить доступ к другой службе через сеть, такую как база данных доступа к сервису Boulder или микро -сервис, обычно соединение между этими службами ненадежна, сеть может быть медленным, небезопасным, сетевой вызов. Мониторинг журнала между журналом между журналом не существует. между

Чтобы решить безопасность между сетевой коммуникацией, мониторингом журнала и надежностью, у нас есть два способа решить:

- Приложение было расширено; но со временем это генерирует технический долг. В дополнение к бизнес -логике приложения, доставленной конечному пользователю, оно также необходимо поддерживать больше инфраструктуры нефункционального кода. Когда все больше команд пытаются справиться с одинаковым акцентом на различные технические стеки, это также вызывает фрагменты и проблемы с безопасностью.

- Мы доверяем управление сетью другим инфраструктурным услугам для нас. Например, прокси процессов, работающих на том же базовом хосте. Пока мы платим немного увеличенную стоимость задержки между услугами и местным агентом, мы можем иметь безопасную, надежную и мониторинг -сервисную сеть; это значительно повышает эффективность развития и управление какао

3. Установите Kuma на MacOS

Чтобы установить и запустить Kuma на macOS, выполните следующие шаги:

3.1 Скачать Kuma

Чтобы запустить Kuma на MacOS, вы можете выбрать различные методы загрузки:

-

Запустите следующую операционную систему автоматического обнаружения сценария и загрузите Kuma:

$ curl -L https://kuma.io/installer.sh | sh —

$ tar xvzf kuma-1.0.1*.tar.gz

$ brew install kumactl

3.2 запустить куму

После загрузки вы найдете файлы, связанные с Kuma в папке Kuma-1.0.1.

В этой папке все исполняемые файлы KUMA помещаются в каталог BIN.

Введите каталог бин:

$ cd kuma-1.0.1/bin

$ ./kuma-cp run

В приведенном выше примере используется автономный режим развертывания Kuma. Kuma также имеет еще один многозонный режим развертывания

Добавьте Kumactl к пути пути:

ln -s ./kumactl /usr/local/bin/kumactl

ПРИМЕЧАНИЕ. По умолчанию конфигурация KUMA хранится в памяти, но вы можете использовать постоянную информацию о постоянной конфигурации, такую как PostgreSQL, путем изменения файла conf/kuma-cp.conf

3.3 Используйте куму

В настоящее время Kuma была установлена и работает на вашем компьютере. Ниже вы можете получить доступ к платформе управления Kuma через GUI, HTTP API или CLI

$ kumactl get meshes NAME mTLS METRICS LOGGING TRACING default off off off off

Вы можете управлять удаленными экземплярами Kuma через Kumactl:

$ kumactl config control-planes add —name=XYZ —address=http://:5681

Для получения подробного введения, пожалуйстаquickstart guide for Universal

4. Вывод

Эта статья представляет концепцию сервисной сети и Kuma, платформы управления сервисной сетью, посетите более подробную информациюКума веб -сайт

Источник: russianblogs.com

Как мониторить веб-сайта и приложение с помощью Uptime Kuma

Мануал

Автор cryptoparty На чтение 5 мин Опубликовано 07.09.2022

Uptime Kuma – это модный инструмент для самостоятельного мониторинга, который вы можете использовать для мониторинга веб-сайтов и приложений в режиме реального времени.

Особенности Uptime Kuma

- Мониторинг времени работы веб-сайтов HTTP(s), TCP-портов и контейнеров Docker, а также получение информации, например, записей DNS.

- Отправляет уведомления по электронной почте (SMTP), Telegram, Discord, Microsoft Teams, Slack, Promo SMS, Gotify и 90+ сервисов уведомлений.

- Поддерживает несколько языков.

- Предоставляет несколько страниц статуса.

- Обеспечивает поддержку прокси.

- Отображает информацию о сертификате SSL.

- Сопоставляет страницу состояния домена.

В этом руководстве вы узнаете, как установить инструмент мониторинга Uptime Kuma на собственном хостинге и как с его помощью осуществлять мониторинг веб-сайтов.

Для демонстрации мы установим инструмент мониторинга Uptime Kuma на Ubuntu.

Эти же инструкции также работают на дистрибутивах на базе RHEL и производных Debian.

Шаг 1: Установка Node.JS на Linux

Чтобы начать, войдите на свой сервер и обновите индекс локальных пакетов.

sudo apt updatesudo dnf update

Поскольку Uptime Kuma написан на Node.JS, вам необходимо установить Node.JS, прежде чем продолжить работу.

Мы установим последний выпуск LTS, которым на момент написания данного руководства является Node.JS 16.x.

Сначала добавьте репозиторий Nodesource в свою систему.

Для этого переключитесь на пользователя root.

sudo su

Затем добавьте репозиторий Nodesource 16.x в свою систему с помощью следующей команды curl.

curl -sL https://deb.nodesource.com/setup_16.x | sudo bash — [На Debian системах]curl -sL https://rpm.nodesource.com/setup_16.x | sudo bash — [На RHEL системах]

Команда скачает скрипт установки, который обновляет списки пакетов, добавлит ключ подписи Nodesource и создает файл списка apt и dnf для репозитория Nodesource 16.x.

После добавления репозитория Nodesource установите Node.JS с помощью менеджера пакетов, как показано далее:

sudo apt install nodejs -y [На Debian системах]sudo dnf install nodejs -y [На RHEL системах]

После установки проверьте версию установленного NodeJS, как показано ниже:

node —versionV16.17.0

Шаг 2: Установка Uptime Kuma в Linux

После установки Node.JS можно приступать к установке инструмента мониторинга Uptime Kuma.

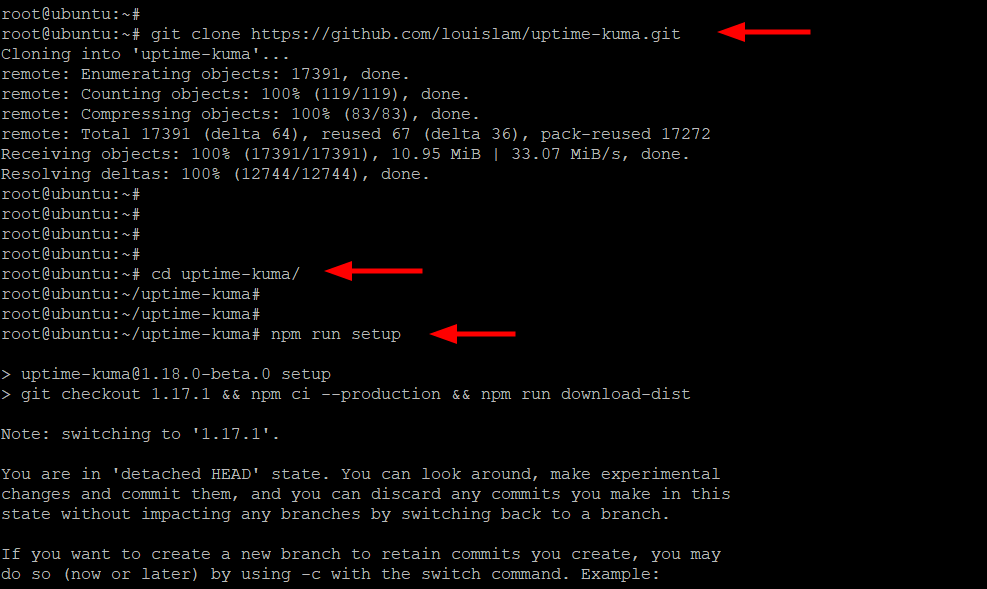

Сначала клонируйте репозиторий Uptime Kuma с GitHub.

git clone https://github.com/louislam/uptime-kuma.git

Затем перейдите в каталог Uptime Kuma.

cd uptime-kuma/

Затем настройте инструмент мониторинга с помощью следующей команды:

npm run setup

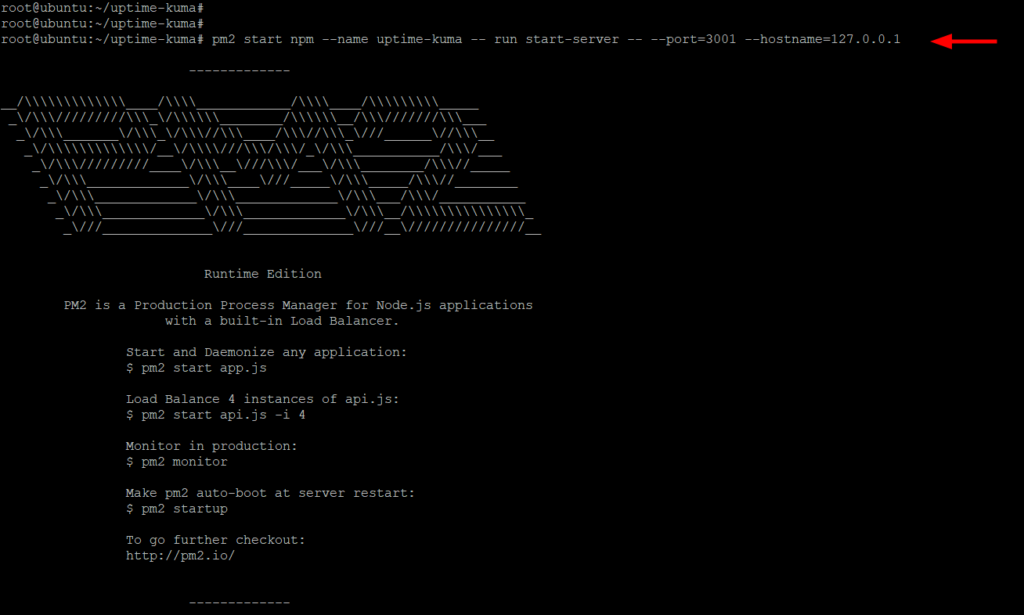

Шаг 3: Запустите Uptime Kuma с помощью pm2

PM2 – это менеджер производственных процессов для приложений NodeJS, который обеспечивает балансировку нагрузки и помогает поддерживать жизнь приложений неограниченное время и перезагружать их без каких-либо перерывов или простоев в работе.

Чтобы установить демон PM2, выполните следующую команду, находясь в каталоге uptime-kuma.

Затем запустите демон pm2, как показано далее:

pm2 start npm —name uptime-kuma — run start-server — —port=3001 —hostname=127.0.0.1

Команда генерирует следующий вывод:

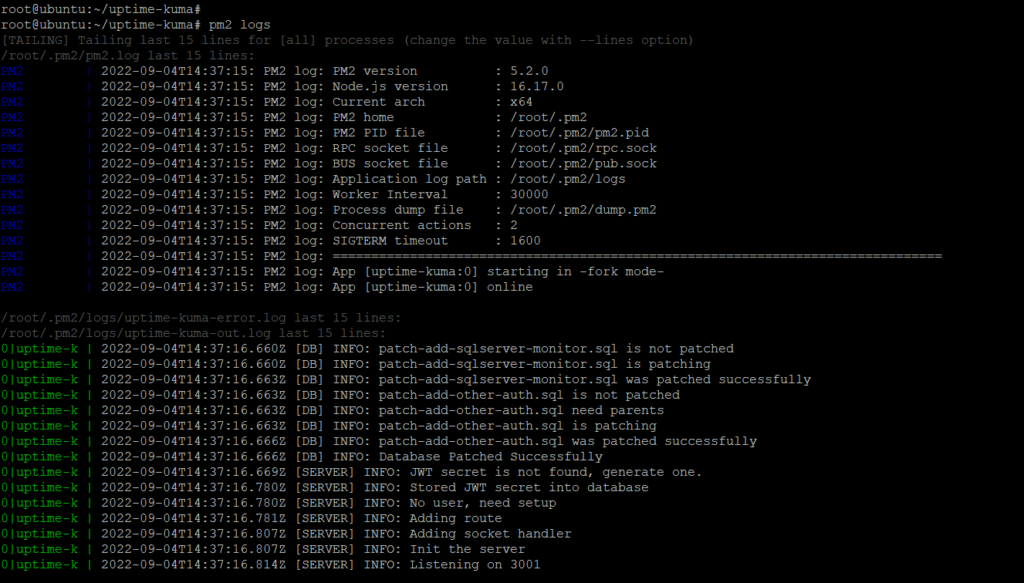

Вы можете просмотреть логи PM2, как показано далее:

pm2 logs

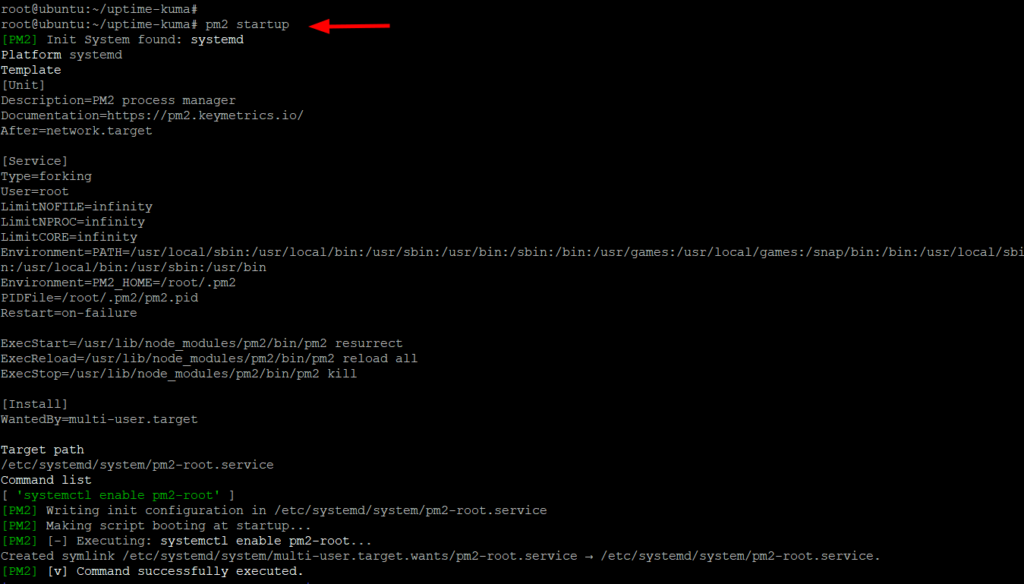

Далее включите запуск приложения Node.js после перезагрузки.

pm2 startup

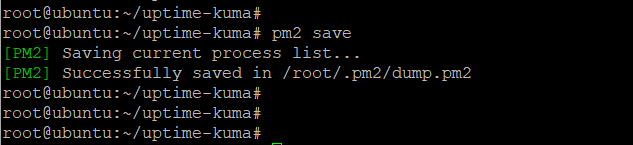

Затем сохраните состояние приложения:

pm2 save

Шаг 4: Настройка Apache в качестве обратного прокси для Uptime-Kuma

Далее вам необходимо установить веб-сервер Apache, а затем настроить его для работы в качестве обратного прокси для Uptime Kuma.

sudo apt install apache2 -y [На Debian системах]sudo dnf install httpd -y [На RHEL системах]

После установки включите следующие модули, которые потребуются инструменту мониторинга на системах на базе Debian.

a2enmod ssl proxy proxy_ajp proxy_wstunnel proxy_http rewrite deflate headers proxy_balancer proxy_connect proxy_html

Затем создайте файл виртуального хоста для Uptime Kuma.

sudo nano /etc/apache2/sites-available/uptime-kuma.conf [На Debian системах]sudo vi /etc/httpd/conf.d/uptime-kuma.conf [На RHEL системах]

Вставьте следующие строки кода.

Для директивы ServerName укажите полное доменное имя вашего сервера или публичный IP-адрес.

ServerName kuma.example.com ProxyPass / http://localhost:3001/ RewriteEngine on RewriteCond % websocket [NC] RewriteCond % upgrade [NC] RewriteRule ^/?(.*) «ws://localhost:3001/$1» [P,L]

Сохраните файл и выйдите.

Затем активируйте виртуальный хост Apache для Uptime Kuma, как показано на системах на базе Debian.

sudo a2ensite uptime-kuma

Затем перезапустите веб-службу Apache, чтобы изменения вступили в силу.

sudo systemctl restart apache2 [На Debian системах]sudo systemctl restart httpd [На RHEL системах]

Шаг 5: Доступ к Uptime Kuma через WebUI

Когда Uptime Kuma установлен и полностью настроен, запустите браузер и зайдите на доменное имя или публичный IP-адрес вашего сервера.

http://server-ip или http://domain-name

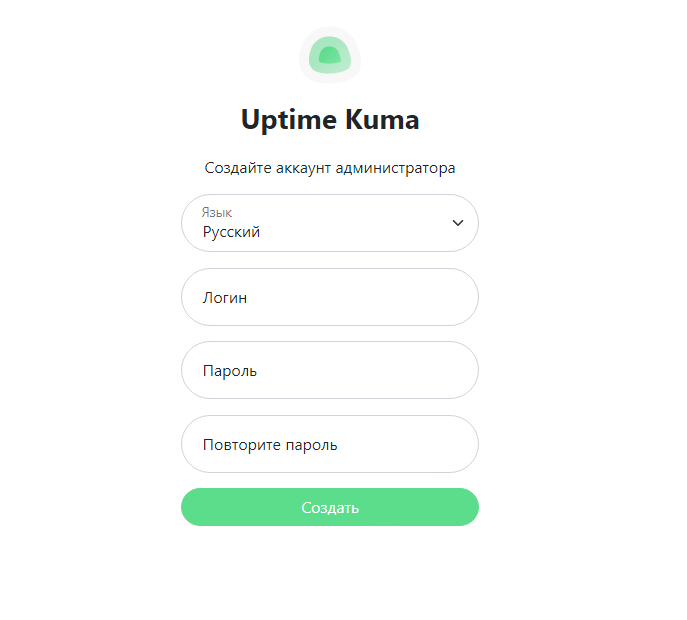

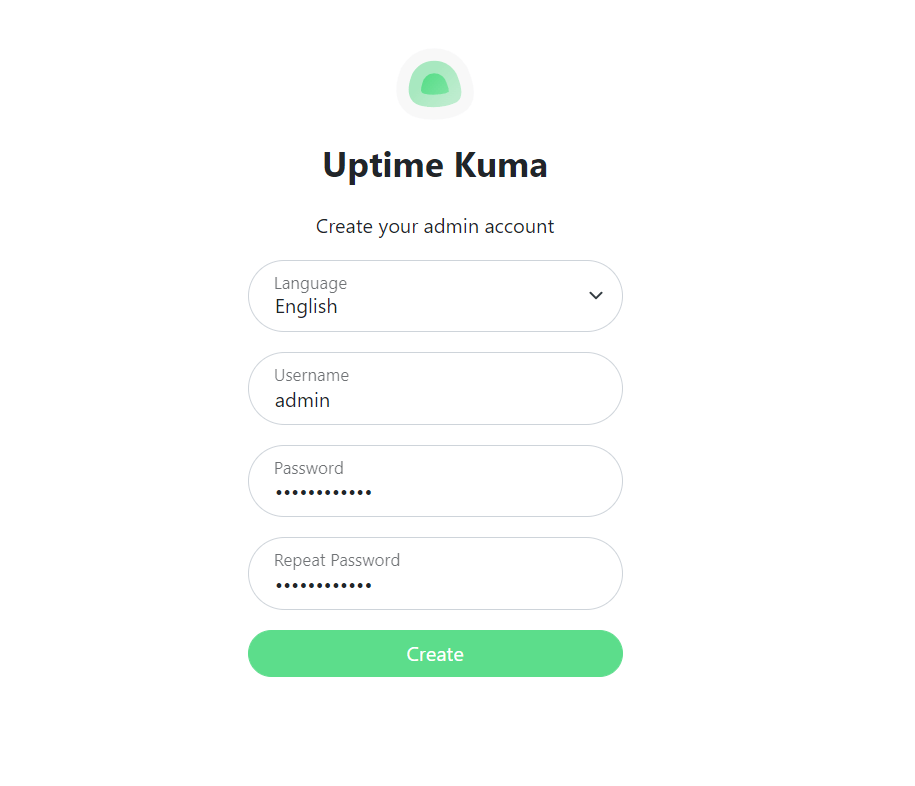

Появится WebUI, как показано на рисунке, и вам потребуется создать учетную запись администратора.

Поэтому введите имя пользователя и пароль и нажмите ‘ Создать ‘, чтобы создать учетную запись администратора.

Это позволит вам войти в дашборд Uptime Kuma.

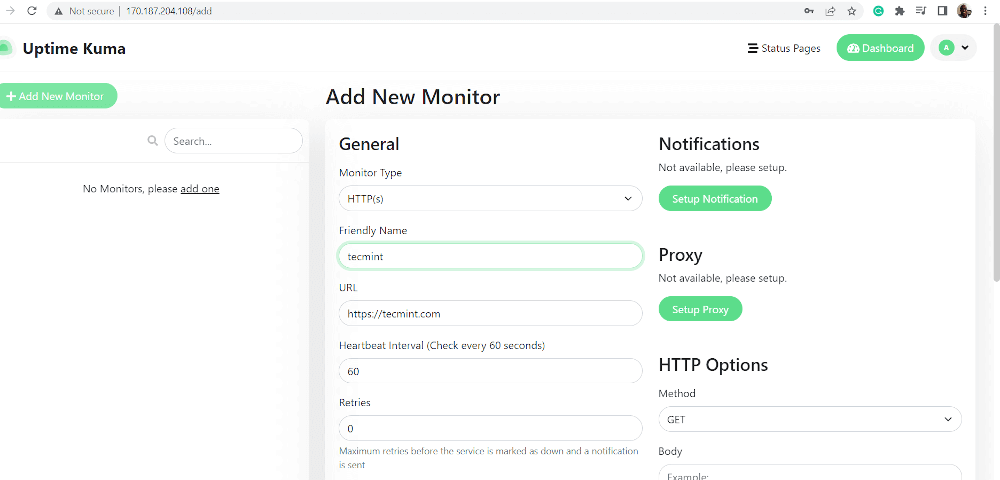

Чтобы начать мониторинг сайта, нажмите кнопку ‘Новый монитор’.

Заполните данные сайта, который вы хотите контролировать.

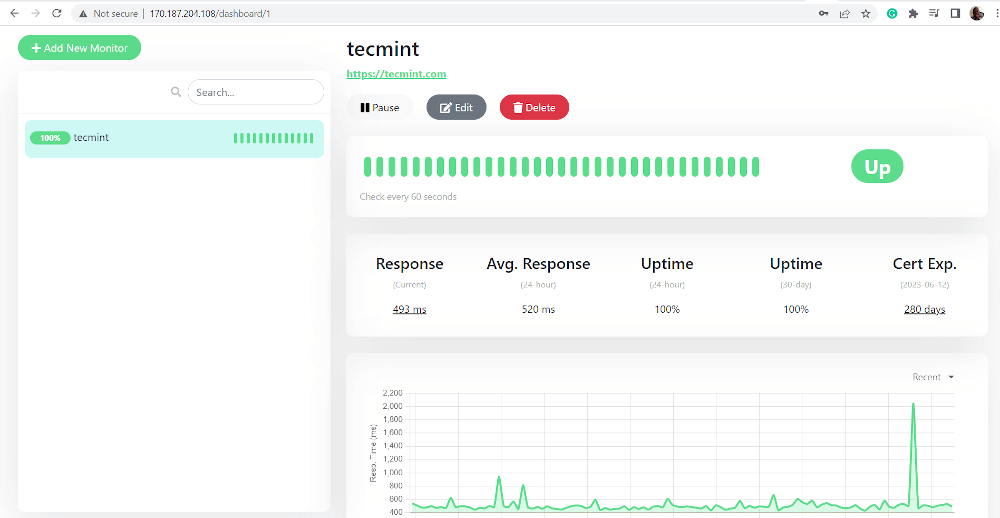

Мы успешно установили и настроили Uptime Kuma и смогли провести мониторинг веб-сайта.

Ваши отзывы о данном руководстве приветствуются.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Геннадий 21.10.2022 в 12:13

Возможно ли поднять 2 сервиса параллельно на одном сервере? К примеру, чтобы было доступно 2 разных сервиса Кумы по 2 разным доменам одного VPS/

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 227)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (798)

- Обход запретов (34)

- Опросы (3)

- Скрипты (109)

- Статьи (334)

- Философия (97)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Выполняем атаку включения локального файла 21.12.2022

Включение локальных файлов (LFI) – это тип кибер-атаки, при которой злоумышленник получает доступ к конфиденциальной информации, хранящейся на сервере, используя уязвимости сервера и включая локальные файлы. Злоумышленник ищет небезопасные методы и недостатки в системе, которые могут быть использованы для получения доступа к конфиденциальным файлам, например, содержащим системные настройки, конфигурационные файлы и другие важные данные. Этот […]

Разработать сайта сегодня может каждый, и если ранее компании выбирали варианты дешевле, то сегодня очень желанием является создание сайта бесплатно. Реально ли это, следует разобраться в деталях. Сразу хочется сказать, что теоретически это возможно, но не для всех типов сайтов. По крайней мере, если хотите развивать свой ресурс, а не просто сделать и забросить. Бесплатный […]

Кэш браузера — это сохраненные копии контента с сайтов, которые пользователь просматривал в браузере. Эти копии сохраняются в памяти компьютера. Функция кэширования браузера преследует две цели: экономия трафика. Контент сохраняется на компьютере пользователя, поэтому ему не приходится каждый раз заново загружать его из интернета; ускорение загрузки страниц, которые пользователь посещал ранее. Это также достигается за […]

Это краткое руководство объясняет, что такое ramfetch, как установить ramfetch на Linux и как отобразить информацию о памяти с помощью ramfetch в операционных системах Linux. Что такое ramfetch? Для Linux существует множество программ с данным функционалом (например, Neofetch, Screenfetch, Macchina и т.д.). Эти программы используются для отображения общей информации о системе Linux, такой как версия […]

Использование памяти в Linux обычно измеряется объемом оперативной памяти, используемой определенным процессом. Это можно отследить с помощью команды free, которая отображает общий объем памяти, используемую память и свободную память, доступную в системе. Использование процессора в Linux обычно измеряется количеством ядер процессора, используемых определенным процессом. Это можно отследить с помощью команды top, которая отображает количество ядер […]

Источник: itsecforu.ru

Блог

Как контролировать веб-сайт и приложение с помощью Uptime Kuma

- Post author: walle9054

- Post category: Инструкции / Обзоры / Программы

- Post comments: 0 комментариев

- Запись опубликована: 2022-09-18

Uptime Kuma — это модный инструмент для мониторинга, который вы можете использовать для мониторинга веб-сайтов и приложений в режиме реального времени.

Возможности Uptime Kuma

- Отслеживает время безотказной работы веб-сайтов HTTP, портов TCP и контейнеров Docker и извлекает информацию, например записи DNS.

- Отправляет уведомления по электронной почте (SMTP), Telegram, Discord, Microsoft Teams, Slack, Promo SMS, Gotify и более 90 службам уведомлений.

- Поддерживает несколько языков.

- Предоставляет несколько страниц состояния.

- Обеспечивает поддержку прокси.

- Отображает информацию о сертификате SSL.

- Сопоставляет страницу состояния с доменом.

В этом руководстве вы узнаете, как установить самостоятельный инструмент мониторинга Uptime Kuma и как вы можете отслеживать веб-сайты с помощью этого инструмента.

Для демонстрации мы установим инструмент Uptime Kuma Monitoring на Ubuntu 20.04. Те же инструкции также работают с дистрибутивами на основе RHEL и производными от Debian.

Шаг 1: Установка Node.JS в Linux

Для начала войдите на свой сервер и обновите локальный индекс пакетов.

$ sudo apt update $ sudo dnf update

Поскольку Uptime Kuma написан на Node.JS, вам необходимо установить Node.JS, прежде чем продолжить. Мы установим последнюю версию LTS, которая на момент написания этого руководства была Node.JS 16.x.

Сначала добавьте репозиторий Nodesource в вашу систему. Для этого переключитесь на пользователя root.

$ sudo su

Затем добавьте репозиторий Nodesource 16.x в свою систему, используя следующую команду curl, как показано ниже.

$ curl -sL https://deb.nodesource.com/setup_16.x | sudo bash — [On Debian systems] $ curl -sL https://rpm.nodesource.com/setup_16.x | sudo bash — [On RHEL systems]

Команда загружает сценарий установки, который обновляет списки пакетов, добавляет ключ подписи Nodesource и создает файл списка apt и dnf для репозитория Nodesource 16.x.

После добавления репозитория Nodesource установите Node.JS с помощью диспетчера пакетов, как показано ниже.

$ sudo apt install nodejs -y [On Debian systems] $ sudo dnf install nodejs -y [On RHEL systems]

После установки подтвердите установленную версию NodeJS, как показано.

$ node —version V16.17.0

Шаг 2: Установка Uptime Kuma в Linux

После установки Node.JS вы можете приступить к установке инструмента мониторинга Uptime Kuma. Сначала клонируйте репозиторий Uptime Kuma с GitHub.

# git clone https://github.com/louislam/uptime-kuma.git

Затем перейдите в каталог Uptime Kuma.

# cd uptime-kuma/

Затем настройте инструмент мониторинга с помощью следующей команды:

# npm run setup

Шаг 3: Запустите Uptime Kuma с pm2

PM2 — это диспетчер производственных процессов для приложений NodeJS, который обеспечивает балансировку нагрузки и помогает поддерживать приложения в рабочем состоянии на неопределенный срок и перезагружать их без каких-либо прерываний или простоев службы.

Чтобы установить демон PM2, выполните следующую команду, все еще находясь в каталоге uptime-kuma.

Затем запустите демон pm2, как показано ниже.

# pm2 start npm —name uptime-kuma — run start-server — —port=3001 —hostname=127.0.0.1

Команда генерирует следующий вывод.

Вы можете просматривать журналы PM2, как показано.

# pm2 logs

Затем включите приложение Node.js для запуска после перезагрузки.

# pm2 startup

Затем сохраните состояние приложения, как показано.

# pm2 save

Шаг 4. Настройте Apache в качестве обратного прокси-сервера для Uptime-Kuma.

Затем вам нужно установить веб-сайт Apache, а затем настроить его для использования в качестве обратного прокси-сервера для Uptime Kuma.

$ sudo apt install apache2 -y [On Debian systems] $ sudo dnf install httpd -y [On RHEL systems]

После установки включите следующие модули, которые потребуются инструменту мониторинга в системах на базе Debian.

# a2enmod ssl proxy proxy_ajp proxy_wstunnel proxy_http rewrite deflate headers proxy_balancer proxy_connect proxy_html

Затем создайте файл виртуального хоста для Uptime Kuma.

$ sudo nano /etc/apache2/sites-available/uptime-kuma.conf [On Debian systems] $ sudo vi /etc/httpd/conf.d/uptime-kuma.conf [On RHEL systems]

Вставьте следующие строки кода. Для директивы ServerName укажите полное доменное имя вашего сервера или общедоступный IP-адрес.

ServerName kuma.example.com ProxyPass / http://localhost:3001/ RewriteEngine on RewriteCond % websocket [NC] RewriteCond % upgrade [NC] RewriteRule ^/?(.*) «ws://localhost:3001/$1» [P,L]

Сохраните файл и выйдите.

Затем активируйте виртуальный хост Apache для Uptime Kuma, как показано в системах на основе Debian.

$ sudo a2ensite uptime-kuma

Затем перезапустите веб-службу Apache, чтобы изменения вступили в силу.

$ sudo systemctl restart apache2 [On Debian systems] $ sudo systemctl restart httpd [On RHEL systems]

Шаг 5. Получите доступ к Uptime Kuma из веб-интерфейса

После установки и полной настройки Uptime Kuma запустите браузер и перейдите на доменное имя или общедоступный IP-адрес вашего сервера.

http://server-ip OR http://domain-name

Веб-интерфейс будет выглядеть, как показано, и вам потребуется создать учетную запись администратора. Поэтому укажите имя пользователя и пароль и нажмите «Создать», чтобы создать учетную запись администратора.

Это позволит вам войти в панель управления Uptime Kuma. Чтобы начать мониторинг веб-сайта, нажмите кнопку «Добавить новый монитор». Заполните информацию о сайте, который вы хотите отслеживать.

Вскоре после этого Uptime Kuma начнет отслеживать ваш сайт и предоставлять различные показатели времени безотказной работы, как показано на рисунке.

Вот и все! Мы успешно установили и настроили Uptime Kuma и смогли отслеживать веб-сайт.

Источник: linuxthebest.net