nbsp Фраза «Самый лучший антивирус» из года в год продолжает быть одной из наиболее распространенных в статистике поисковых запросов. Многие пользователи ищут его, не задумываясь о том, что, если бы в природе существовал такой антивирус, то он должен был бы быть единственным, поскольку не «самые лучшие» антивирусы попросту никому не нужны. И, тем не менее, существуют сотни различных, как платных, так и бесплатных антивирусных продуктов, разрабатываемых специализированными компаниями по всему миру. Отсюда напрашивается вполне закономерный вывод – понятие ”самый лучший антивирус” довольно абстрактное и, лишь его часть, выражаемая словом ”антивирус” имеет точное и объективное значение.

В жарких спорах на многих интернет-форумах понятие «самый лучший», в данном контексте, отражает субъективное предпочтение каждого участника обсуждения и, как правило, серьезно не аргументируется. Главный критерием считается довод, что использовался такой-то антивирус, но вирус все равно попал в систему, а после установки такого-то антивируса — все нормально. И новый антивирус после старого обнаружил кучу зараженных файлов.

Какой антивирус сейчас лучше и быстрее для Windows и Android?

Вывод, на первый взгляд, вполне справедливый, но. куча зараженных файлов, как правило, — это карантин предыдущего антивируса или фрагменты вирусов обнаруженных и обезвреженных предыдущим «отстойным» антивирусом, А тот факт, что «все нормально» — это явление временное и, рано или поздно, новый антивирус обязательно и неизбежно пропустит вредоносную программу и допустит заражение системы. Свою лепту в рейтинговые соревнования антивирусных программ вносят и маркетинговые подразделения компаний, занимающихся разработкой антивирусных программ, обычная реклама и даже некоторые обзорные статьи, в том числе и написанные профессионалами в области безопасности компьютерных систем.

На сегодняшний день, разработкой антивирусного программного обеспечения занимается около полусотни компаний, выпускающих, как минимум, по 3-4 программных продукта. Существует также немалое количество организаций, занимающихся тестированием и составлением рейтингов различных антивирусов. При схожих методиках и критериях оценки эффективности антивирусного программного обеспечения (ПО), результаты тестирования, тем не менее, могут значительно расходиться и однозначно выбрать «лучший антивирус» не могут даже люди, профессионально занимающиеся данным вопросом. Иногда сравнение результатов тестирования антивирусов, выполненные разными организациями, наводят на мысль, что эти данные не стоит воспринимать в качестве решающего фактора при выборе антивируса, а всего лишь, как дополнительную информацию к размышлению. Вот характерный пример оценки антивирусов по версии разных организаций (данные за один и тот же месяц):

Первая пятерка по данным американской компании TopTenReviews

1. BitDefender

2. Kaspersky

3.ESET Nod32

4. AVG

5. F-Secure

По данным греческой компании Virus.gr

Нужен ли антивирус на Windows 10? (Ответ безопасника)

1.AVK (Gdata)

2.F-Secure

3.TrustPort

4.Kaspersky

5.The Sield Delux

По данным российской компании FS

1. DrWeb

2. F-Secure

3. Kaspersky

4. ESET Nod32

5. Ikarus

Как видно из представленных данных, лидеры рейтинга по версии одной организации, даже не попадают в первую пятерку, по версии другой. А так выглядит усредненный рейтинг по данным пяти наиболее авторитетных компаний за тот же месяц:

1. Kaspersky и F-Secure

2. AVK (G-Data)

3. ESET Nod32 и Avira

4. Avast и AVG

5. BitDefender

Кроме всего прочего, картина может значительно меняться по данным за другой месяц и по итоговым результатам тестирования разными организациями за год. Очевидно, немалую роль играют еще и чисто маркетинговые мероприятия, нередко регионального характера, которые, например, обеспечивают в некоторых странах самый высокий рейтинг продуктов Symantec, и полное отсутствие в рейтинге продуктов ”Доктор Веб” (DrWeb) по данным тестирующих организаций.

Бизнес есть бизнес. Оценка эффективности антивирусов в большой степени зависит от того, кто и как эту эффективность будет оценивать. При чем, совсем не обязательно, такая оценка является сомнительной или даже неверной. Просто, в разных регионах планеты могут, по различным причинам, или доминировать, или даже отсутствовать одни и те же антивирусные программы. Для русскоязычных пользователей, по моему скромному мнению, наиболее интересны будут обзоры, подготовленные, информационно-аналитическим центром Anti-Malware . Хотя, в целом, усредненную позицию в рейтинге лучше всего определять по данным нескольких авторитетных источников, и не забывать о том, что самое высокое место в рейтинге не является гарантией того, что выбранный таким образом антивирус и есть тот самый ”самый лучший антивирус”.

Технологии разработки вредоносных программ постоянно развиваются и совершенствуются. Разработчики вредоносного ПО придумывают все новые методы противодействия обнаружению и удалению своего вредоносного кода из системы антивирусными программами, например, при помощи развития руткит-технологий(rootkit) маскировки, когда в зараженной системе устанавливается специальный драйвер, обрабатывающий системные вызовы таким образом, что стандартными средствами невозможно обнаружить файлы вируса, создаваемые им записи в реестре, сетевые соединения и т.п. В таких условиях ни один антивирус не способен гарантировать 100% защиту компьютера. Даже «самый лучший». Более того, если пользователь будет считать себя полностью защищенным, полагая, что на его компьютере функционирует «самый лучший» антивирус, возникает ложное чувство успокоения, которое в любой момент может смениться шоком от потери конфиденциальных данных, краха системы или других последствий деятельности вредоносного ПО.

Защитить компьютер от вирусного заражения одним только антивирусом невозможно, нужны комплексные меры, включающие, кроме всего прочего, и возможность противостоять заражению системы, в случае, когда антивирус не обнаруживает вредоносное программное обеспечение. При чем, подчеркну, любой даже «самый лучший антивирус», рано или поздно обязательно не сработает на угрозу.

Кроме защиты от вирусного заражения, очень важно минимизировать ущерб, наносимый вредоносной программой. Может быть даже важнее, чем не допустить заражения. Приведу очень наглядный пример.

Начиная с 2015г. множество пользователей пострадали от так называемых вирусов-шифровальщиков, которые занимались порчей документов и других пользовательских данных, а затем предлагали их восстановление, разумеется за деньги, иногда довольно немалые. Используемые в данной разновидности вирусов средства и технологии, практически не позволяют восстановить данные, даже профессионалами в данной области.

И первая мысль, которая возникает у пострадавшего пользователя – ”Почему я не сделал копии критически важных данных?” или ”Почему я не хранил сделанные копии в месте, недоступном для вируса?”. А ведь существуют как платные, так и бесплатные программные средства, которые гарантировано обеспечили бы сохранность данных даже в случае заражения вирусом-шифровальщиком.

В первую очередь, речь идет о программах типа ”машина времени”, которые позволяют откатить состояние системы на момент заранее созданного снимка, как например, бесплатные Comodo Time Machine и Rollback Restore Rx Home или их платные аналоги. В тех же случаях, когда например, целью вируса является воровство личных данных, гораздо важнее либо не допустить этого, либо вовремя обнаружить сам факт воровства и отреагировать на него должным образом. Первое достигается комплексом мер, наиболее эффективным из которого является отсутствие или минимизация объема того, что вирус может украсть, а второе – обнаружение факта кражи, даже если антивирус не сработал. Конечно, сделать это очень непросто, но стремиться к этому нужно.

Что же происходит, после того, как вирус не обнаружен антивирусом и получил управление? Он, практически всегда, пытается обеспечить свой автоматический запуск для обеспечения постоянного контроля над зараженной системой. Вирусы, работающие на однократный запуск и самоуничтожающиеся, например, после воровства паролей, встречаются крайне редко.

А подавляющее большинство вредоносных программ всегда выполняют запись в определенные ключи реестра данных, необходимых для обеспечения своего автоматического запуска. И если факт модификации реестра не проходит незамеченным пользователем компьютера, возможно принятие некоторых защитных мер для минимизации ущерба.

Нередко, для этого достаточно быстро обнаружить и завершить процесс, выполняющий подозрительную запись в реестр, и отменить произведенные им изменения. Другими словами, необходимо осуществлять постоянный мониторинг и отмену нежелательных изменений ключей реестра, через запись в которые возможен автозапуск вирусной программы, и иметь возможность обнаружить и уничтожить процесс, выполняющий такую запись.

Желательно также удалить файлы вируса, но в принципе, необязательно, поскольку не получив возможности запуска такие файлы не представляют никакой угрозы для компьютера. Если исполняемый программный файл вируса не может быть запущен, то его наличие в файловой системе, не имеет никакого значения. Затем, желательно исследовать, что же за разновидность вредоносной программы была обнаружена, и в зависимости от алгоритма ее действий принимать меры для минимизации ущерба – менять пароли, например. Проще всего отправить файл вируса на Virustotal.com и, после его проверки и классификации, искать подробное описание его вероятных действий.

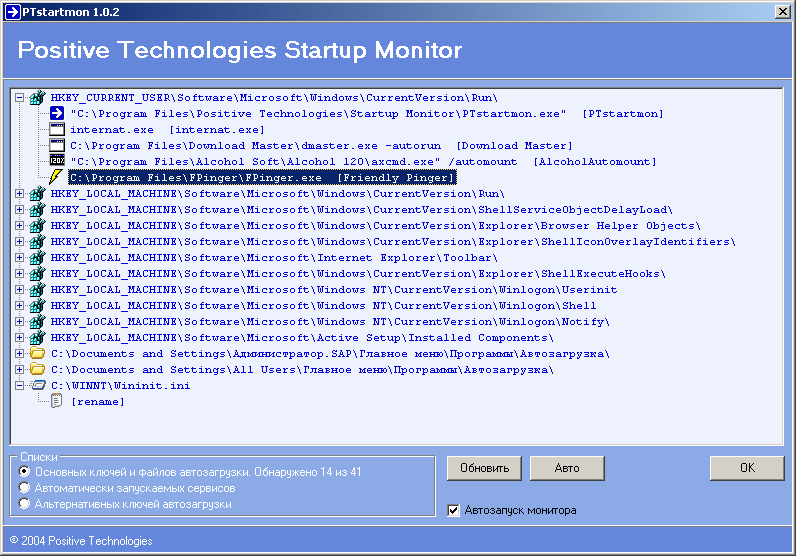

Решение задачи контроля доступа к важным ключам реестра не представляет особой сложности при использовании специального программного обеспечения, простейшим представителем которого является бесплатный PT Startup Monitor — монитор автозапуска от компании Positive Technologies. Не помешает также программное обеспечение, упрощающее процесс получения сведений об активности программ и их принудительное завершение, как например, бесплатный FAR Manager

PT Startup Monitor — удобная в работе, компактная, нетребовательная к ресурсам и распространяемая бесплатно программа, главным назначением которой является оповещение пользователя об изменении ключей реестра, обеспечивающих запуск программных модулей и возможность сохранения или удаления этих изменений.

Сайт программы — www.ptsecurity.ru

PT Starup Monitor осуществляет постоянное наблюдение за изменением ключей реестра, обеспечивающих запуск программ (секции HKLMSoftware. Run, HKCU. Run, HKLMSYSTEM. Services, . Winlogon и т.п.). Позволяет быстро найти в реестре и удалить не только ссылки на исполняемые модули, но и внедренные в Internet Explorer элементы ActiveX (BHO — Browser Helper Objects), очень часто используемые для изменения свойств обозревателя, связанных с подмененной домашней страницы или постоянно прописывающихся в папке «Избранное» нежелательных ссылок. И кроме своего прямого назначения, программа удобна для быстрого просмотра точек автоматического запуска программ и служб в используемой операционной системе.

Имеется возможность выбора режима отображения с помощью переключателей «Списки», в нижней левой части основного окна. Для автоматического запуска монитора используется галочка «Автозапуск монитора». Кнопка «Авто» позволяет просмотреть списки действий, выполняемых автоматически, без уведомления пользователя, в виде 2-х категорий — «то, что удаляется всегда», и «то, что не удаляется никогда». В целом, программа очень проста и удобна.

Наличие монитора в системе практически незаметно благодаря незначительному потреблению ресурсов.

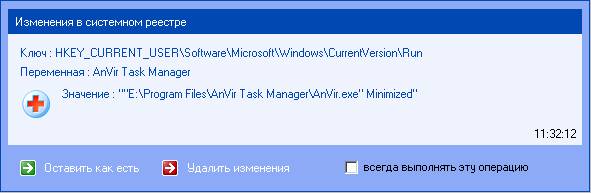

Любое вредоносное программное обеспечение, в первую очередь, пытается обеспечить свой автозапуск и функционирование в зараженной системе. В подавляющем большинстве случаев это выполняется путем записи нужных для этого данных в реестр, что фиксируется Positive Technologies StartUpMonitor’ом и пользователю выводится соответствующее окно с предупреждением.

Отображается информация о том, какой ключ реестра изменяется и какое значение принимает. Имеется возможность разрешить изменения в системном реестре (кнопка Оставить как есть), отменить ( Удалить изменения ) и включить флажок всегда выполнять эту операцию, что означает, что PT Startup Monitor в дальнейшем при возникновении данной ситуации не будет выводить это сообщение, а сразу выполнять выбранное действие. Такой режим практически исключает возможность заражения СМС — вымогателями образца 2011 года, большинство из которых обеспечивает блокировку рабочего стола пользователя путем запуска специальной программы, прописываемой в разделе реестра

Обычно вирус модифицирует ключи Shell и Userinit, которые в реальных условиях работы системы без вредоносного ПО, никогда не изменяются.

PT Startup Monitor не выполняет никаких активных действий по отношению к программе, которая выполняет нежелательные изменения в реестре, поэтому обнаружение им факта вирусного заражения еще не является решением проблемы. Необходимо также убить процесс, связанный с Недопустимой модификацией реестра.

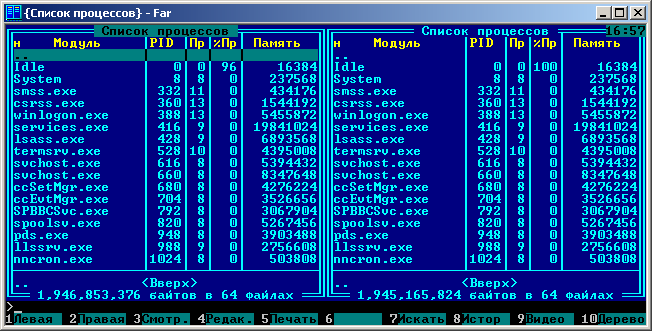

Для этих целей можно воспользоваться различными программными средствами, от стандартных утилит Windows XP Professional и старше tasklist.exe и taskkill до специальных программ наблюдения и управления процессами, ярким представителем которых является утилита Process Monitor Марка Руссиновича. В более выигрышном положении оказываются те пользователи, которые в своей работе постоянно используют файловый менеджер Far , возможности которого позволяют решить огромное множество задач без использования какого-либо дополнительного программного обеспечения. FAR не очень популярен в среде начинающих пользователей, однако большинство системных администраторов многие годы пользуется им, так и не найдя адекватной замены. Наверно потому, что в FAR’е найдется все, или почти все, что необходимо для комфортной работы.

В файловом менеджере FAR можно просмотреть список процессов и получить информацию о конкретной задаче — родительский процесс, имя и путь запускаемого файла, командная строка, переменные окружения, используемые библиотеки и т.п. Выбираем панель ( ALT-F1 ) и » Список процессов» (0) .

Список процессов по умолчанию отсортирован в соответствии с временем запуска, поэтому, процесс, стартовавший последним будет в конце списка . Перемещение по списку выполняется клавишами стрелок или «Page Up», «Page Down». Для просмотра подробной информации о процессе используется клавиша F3, для завершения процесса — F8

При умелом использовании, комбинация «PT Startup Monitor + FAR» оказывается тем самым искомым «самым лучшим антивирусом». И тем более — бесплатным.

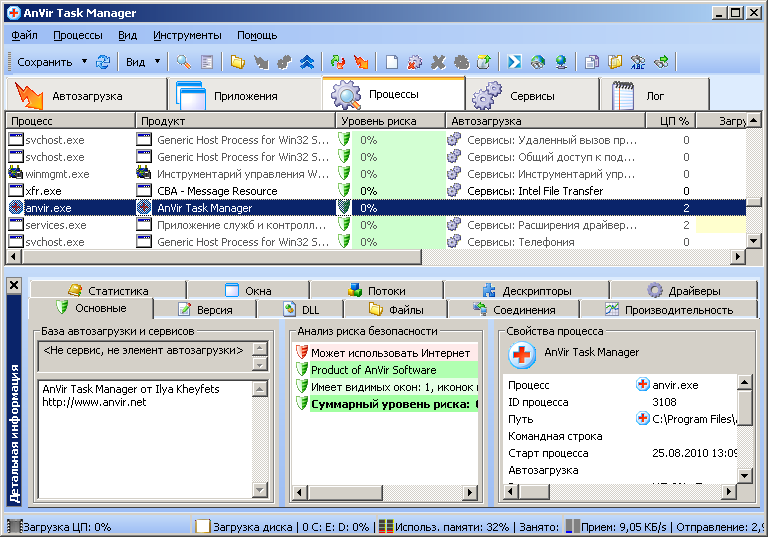

Приведенный вариант с использованием PT Startup Monitor и Far Manager является эффективным, но требует определенной квалификации пользователя и изменения некоторых настроек безопасности Windows. Проще использование программных продуктов «все в одном», позволяющих контролировать состояние критических, с точки зрения заражения вирусами, ключей реестра и принимать адекватные меры. Как, например, бесплатный Anvir Task Manager . Он обладает даже большими возможностями, чем связка PT Startup Monitor + FAR и удобнее в использовании. Главный же его недостаток — сравнительно высокий уровень потребления ресурсов системы.

Anvir Task Manager позволяет:

И в завершение статьи, несколько рекомендаций по выбору антивируса, основанных на моих личных предпочтениях.

— не стоит пользоваться взломанными платными антивирусами, лучше уж выбрать бесплатный, тем более, что на сегодняшний день, имеется несколько, вполне сопоставимых по функциональности с платными аналогами, бесплатных антивирусных пакетов. Здесь краткий перечень и ссылки для скачивания наиболее популярных из них.

— при выборе антивируса не стоит обращать внимания на крайне позитивные, или крайне негативные отзывы пользователей о конкретном антивирусном продукте. В большинстве случаев, они необъективны. Функциональные возможности большинства антивирусов очень близки и, если необходимы более-менее объективные данные о результатах тестирования антивирусного ПО, лучше пользоваться информацией от независимых профессионалов. С 2008 г. существует международная организация AMTSO (Anti-Malware Testing Standards Organization) ( Virus Bulletin, av-comparatives.org, av-test.org и др.) , которая объединяет специальные лаборатории по формированию рейтингов антивирусов. Рейтинги AMTSO рассчитываются по стандартизированным методикам, которые опубликованы на сайте организации в разделе «Documents» (на английском языке).

— не стоит рассчитывать на то, что антивирус, занимающий сегодня ведущие места в рейтинге, является «самым лучшим антивирусом» и обеспечит полную защиту вашего компьютера от заражения завтра.

— при близких возможностях по обезвреживанию вредоносного программного обеспечения, стоит обратить основное внимание на удобство пользования продуктом, скорость его работы, степень ложных срабатываний и потребления ресурсов системы. Антивирус, кроме своего основного назначения по противодействию вирусному заражению, не должен создавать трудности в повседневной работе, и даже просто раздражать пользователя своей назойливостью.

В заключение — результаты тестирования наиболее популярных антивирусов по данным AntiMalware :

Итоговые результаты теста и награды

Таблица 4: Итоговые результаты теста и награды

Источник: ab57.ru

Критерии оценки антивирусов

Последние несколько лет компании активно развивают тему мониторинга событий в своих инфраструктурах для выявления компрометации и компьютерных атак. Цена коммерческих платформ такого рода порой весьма высока, поэтому заслуживают рассмотрения системы с открытым исходным кодом.

ВведениеОсновные возможности WazuhВзаимодействие компонентов WazuhУстановка WazuhРабота с событиями в WazuhВыводыВведениеИметь системы класса SIEM для специалистов по информационной безопасности уже стало необходимостью, поскольку они позволяют собирать события в одном месте и выполнять их анализ — не вручную, конечно, а при помощи написанных правил корреляции. Правила применяются ко всему потоку событий и при срабатывании дают специалистам инцидент, который уже можно расследовать.

В качестве источников к SIEM-системам могут быть подключены средства защиты информации, сетевое оборудование, серверы и рабочие станции на любых операционных системах — в общем, все сущности, которые способны отправлять события в подходящем для SIEM формате.Существует несколько проблем, которые необходимо будет решить компании, если она решила вести мониторинг в интересах информационной безопасности. Во-первых, продукты этого класса очень дорогостоящи.

Далеко не во всех компаниях выделяется достаточный бюджет на информационную безопасность, да ещё и на постоянной основе. Во-вторых, на рынке труда очень мало специалистов, умеющих обслуживать SIEM, писать для него правила корреляции и обнаруживать компьютерные атаки на инфраструктуру.Более доступный способ — воспользоваться услугами коммерческого центра мониторинга (SOC).

Коммерческие SOC занимаются обнаружением и предотвращением компьютерных атак, а также реагированием на инциденты и их расследованием. Если у вас ещё нет SIEM из-за скромного бюджета, есть интересное решение этой проблемы — платформа Wazuh с открытым исходным кодом.Основные возможности WazuhПроект появился в 2015 году, сейчас его постоянно поддерживают около 200 человек, живущих по всему миру.

Wazuh используется в более чем ста тысячах организаций и имеет десятки миллионов скачиваний ежегодно.Главные функциональные возможности Wazuh связаны с мониторингом событий, написанием правил корреляции и созданием панелей мониторинга (дашбордов) для анализа. Много правил уже есть в готовом виде, но с ними нужно будет поработать, потому что иначе вам будет обеспечено большое количество ложноположительных срабатываний.

Правила пишутся вполне просто, есть механизм их тестирования перед сохранением.После установки агента вы получаете полноценный аудит конечной точки: сведения о системе, об установленных программах, о процессах и сетевых настройках. Это весьма полезно для команд автоматизации (DevOps) и администраторов.

Отображаются уязвимости хостов и оценка безопасности их конфигураций с рекомендациями. Есть возможность посмотреть соответствие хостов нормативным требованиям PCI DSS, GDPR и др. Можно реализовать контроль целостности, указав, изменение каких файлов или веток реестра нужно отслеживать (и оповещать вас, если с ними что-то произошло).

В модуле MITRE ATTCK Агенты можно настроить не только для отправки событий и аудита, но и для работы в режиме EDR.

В частности, могут быть реализованы функциональные возможности по блокировке вредоносных IP-адресов, выявлению атак методом перебора (брутфорс), обнаружению подозрительных исполняемых файлов, вредоносных программ (с помощью YARA-правил или интеграции с VirusTotal), атак с использованием SQL-инъекций. Доступен также мониторинг выполнения потенциально вредоносных команд.

Взаимодействие компонентов WazuhПринцип работы системы заключается в установке агентов на конечные точки и управлении ими из серверной части. Агенты выполняют сбор событий и их отправку, отправлять можно любые журналы по работе системы или приложений.

Сервер Wazuh может получать события от источников и без агента — по протоколам Syslog, SSH или с использованием прикладного программного интерфейса (API). Это позволяет подключать разнообразные источники событий, например Kaspersky Security Center, OpenVPN, Suricata и др.

Сервер Wazuh разбирает журналы с помощью декодеров, большое их количество предустановлены; если для нужного вам журнала или источника нет декодера, его можно написать самостоятельно. С правилами корреляции всё обстоит так же: есть много готовых правил от сообщества, но в конкретной инфраструктуре придётся их дорабатывать и писать собственные.

Для высоконагруженных систем есть возможность создать кластер, состоящий из ведущей и ведомых нод («Master» и «Worker»). После сбора, декодирования и анализа событий сервер Wazuh передаёт их в индексатор; там данные записываются в индексы, с которыми взаимодействует оператор. Индексатор Wazuh представляет собой полнотекстовое аналитическое ядро на базе OpenSearch.

Раньше использовался стек ELK, но после того как в январе 2021 года Elastic NV изменила политику лицензирования, сообщество перешло на OpenSearch. Рисунок 2. Архитектура Wazuh За представление данных в веб-интерфейсе отвечает компонент «Wazuh dashboard», аналог Kibana в ЕLK.

Там находятся средства мониторинга агентов, вкладки по срабатываниям правил корреляции, соответствию нормативным требованиям, найденным уязвимостям и др. Интерфейс интуитивно понятен.

Рисунок 3. Веб-интерфейс «Wazuh dashboard» Резюмируем: устройства с агентами или без них отправляют события на сервер Wazuh, он их декодирует, анализирует и передаёт в компонент «Wazuh indexer», где события индексируются, после чего появляется возможность выполнять полнотекстовый поиск средствами OpenSearch. «Wazuh dashboard» нужен для визуализации и удобства использования всей системы. Установка WazuhУстановка центральных компонентов, описанных в предыдущем разделе (сервер, индексатор и дашборд), может быть выполнена как на одном сервере, так и на нескольких отдельных (для высоконагруженных систем).

Установить агенты Wazuh на конечные точки можно централизованно с использованием Ansible, Puppet, групповых политик Microsoft Active Directory. Рисунок 4. Минимальные системные требования для центральных компонентов Рассчитать объём памяти (в ГБ) для хранения логов можно по приведённым далее таблицам. Он зависит от типа конечной точки и количества оповещений в секунду (APS).

Период хранения событий принят за 90 дней. Рисунок 5. Объём памяти для журналов (индексатор) Рисунок 6. Объём памяти для журналов (сервер) Система может быть развёрнута в виде виртуальных машин (OVA, AMI), контейнеров Docker и Kubernetes и в облачном варианте (есть 14-дневный бесплатный период).Работа с событиями в WazuhМониторинг событий осуществляется в веб-интерфейсе компонента «Wazuh dashboard», модуль «Security events».

Рисунок 7. Модуль «Security events» Здесь можно посмотреть события за выбранный интервал времени, приведено несколько графиков для аналитика, есть возможность добавить свои. Правила корреляции в Wazuh классифицируют события по уровням критической значимости от 0 до 16, для событий с уровнем 12 и выше есть отдельная кнопка с фильтром.

При написании правил корреляции особо важным правилам тоже можно присваивать такие уровни для удобного отображения наиболее значимых.Кнопка «Events» открывает полнотекстовый поиск. События здесь представлены в более развёрнутом виде.

Допустим, сработало правило корреляции по добавлению учётной записи в группу доменных администраторов; в поле поиска можно ввести логин этой учётной записи и посмотреть все связанные с нею события. Фильтровать можно по строкам и при помощи запросов с использованием Query DSL.

Рисунок 8. Полнотекстовый поиск ВыводыПосле установки и длительной работы с OSSEC Wazuh осталось много положительных впечатлений. Компоненты системы изначально вполне легко устанавливаются и настраиваются, существует множество вариантов развёртывания в зависимости от ваших потребностей.

Агенты никак не нарушают работу конечных точек, то есть можно централизованно устанавливать их на большое количество устройств, не боясь, что всё сломается. Вполне просто построен и процесс написания собственных правил корреляции.В то же время нужно понимать, что использование продуктов с открытым кодом в своей инфраструктуре — занятие не для малодушных: очень многое придётся искать самостоятельно, плюс практически полностью отсутствуют русскоязычные статьи и сообщество.

Всё больше компаний используют Wazuh в России, но специалисты не слишком активно группируются для обсуждений — автору, например, известно об одном телеграм-чате менее чем на 100 человек. Также компании должны быть готовы к тому, что разбирающихся в подобных системах людей очень мало на рынке, поэтому могут быть проблемы при уходе знающих сотрудников и поиске людей на замену им.Мы знаем, что новые уязвимости и методы компрометации появляются ежедневно и вендоры коммерческих СЗИ вполне быстро выпускают детектирующие правила. При использовании Wazuh этого, конечно, не будет, команде мониторинга придётся самостоятельно следить за новыми угрозами и писать детектирующие правила. При этом в OSSEC Wazuh очень много функциональных возможностей — мало в каких вендорских продуктах есть столько всего в одном, скорее всего, придётся приобретать несколько. При правильной настройке, хорошей команде инженеров и выстроенном процессе работы эта система может сэкономить вашей компании очень солидный бюджет.Достоинства:Лёгкость установки.Много различных вариантов развёртывания.Агенты не нарушают работоспособность серверов и рабочих мест.Простота написаний правил корреляции.Большое количество функциональных возможностей.Экономия средств при грамотном подходе.Недостатки:Работа с продуктом с открытым исходным кодом.Отсутствие русскоязычных материалов.Отсутствие поддержки.Сложности с поиском людей для администрирования.Отсутствие быстрых обновлений правил детектирования угроз, нужно всё писать самим.Читать далее

От PR55.RP55 · Опубликовано Июнь 21

DEVICEHARDDISKVOLUME1EFIMICROSOFTBOOT —— Там не так много файлов. Можно в качестве превентивной меры добавлять в список все файлы раздела. даже если по какой то причине uVS не увидит как запускается файл — файл всё равно будет в списке. А если Оператор захочет понять что и как — то. твик 39 и т.д.

От Аркалык · Опубликовано Июнь 21

От Аркалык · Опубликовано Июнь 21

Первый эксперимент: Программа C:Program_1.exe запускает файл inject_x64.exe с EFI-раздела. Файл успешно инжектится в процесс winlogon.exe, но в логах нету следов о файле inject_x64.exe с EFI-раздела. Есть только запись о том: (!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен внедренный поток в процессе C:WINDOWSSYSTEM32WINLOGON.EXE [596], tid=5300 Образ автозапуска uVS прикрепил. PS: Не обращайте внимание на файлы с рабочего стола. Эти файлы для предварительной подготовки, они оттуда автоматический не запускаются. DESKTOP-PVCT6QA_2023-06-21_09-10-40_v4.14.1.rar

От PR55.RP55 · Опубликовано Июнь 17

в Windows 11 Отображать сжатые или зашифрованные файлы NTFS другим цветом Раздел реестра: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced Найдите параметр ShowEncryptCompressedColor. Если он не существует, кликните правой кнопкой мыши по разделу Advanced и выберите Создать > Параметр DWORD (32-бита), назовите его ShowEncryptCompressedColor. Установите для параметра значение 1, чтобы показывать выделять сжатые или зашифрованные файлы NTFS другим цветом или 0, чтобы отключить эту опцию. ——- Если система Windows — определяет сжатые или зашифрованные файлы NTFS — хорошо бы чтобы эти данные шли в Инфо. uVS.

Источник: www.anti-malware.ru

Критерии качества антивирусной программы

Качество антивирусной программы можно оценить по нескольким критериям:

— надежность и удобство работы — отсутствие «зависаний» антивируса и прочих технических проблем, требующих от пользователя специальной подготовки;

— качество обнаружения вирусов всех распространенных типов, сканирование внутри файлов-документов/таблиц (MS Word, Excel, Office), упакованных и архивированных файлов; возможность лечения зараженных объектов;

— существование версий антивируса под все популярные платформы (DOS, Windows NT, Novell NetWare, OS/2, Alpha, Linux и т. д.); наличие режимов сканирования «по запросу» и «на лету», существование серверных версий с возможностью администрирования сети;

— скорость работы и другие полезные особенности. Надежность работы антивируса является наиболее важным критерием, поскольку даже «абсолютный» антивирус может оказаться бесполезным, если он не в состоянии довести процесс сканирования до конца, т. е. «повиснет» и не проверит часть дисков и файлов и, в результате, вирус останется незамеченным в системе.

Качество обнаружения вирусов стоит на следующем месте по вполне естественной причине. Главная обязанность антивирусных программ — обнаруживать 100% вирусов и лечить их. При этом антивирусная программа не должна иметь высокий уровень ложных срабатываний.

Следующий по важности критерий — многоплатформенность антивируса, поскольку только программа, рассчитанная на конкретную ОС, может полностью использовать функции этой системы. Моментальная и принудительная проверка приходящих на компьютер файлов и вставляемых дискет — это практически 100%-я гарантия от заражения вирусом. Если в серверном варианте антивируса присутствует возможность антивирусного администрирования сети, то его ценность еще более возрастает.

Скорость работы также является важным критерием качества антивирусной программы. В разных антивирусах используются различные алгоритмы поиска вирусов, один алгоритм может оказаться более быстрым и качественным, другой — медленным и менее качественным.

Источник: studopedia.su