Программные СКЗИ. Особенности и примеры

Программные СКЗИ — это средства защиты информации, в которых реализация одного или нескольких криптографических алгоритмов выполнена на языке программирования высокого или низкого уровня, в виде модулей, отдельных библиотек или выделенных программ с функцией криптографической защиты.

Основным достоинством программных СКЗИ является их дешевизна и гибкость. Основной недостаток программных СКЗИ связан с основным достоинством — возможность легкой модификации. Программа может быть достаточно просто модифицирована злоумышленником. Для устранения угрозы модификации требуется организация проверки целостности.

С точки зрения защиты информации программные средства с криптографическими функциями для универсальных ЭВМ более уязвимыми, чем специализированные шифраторы, еще и потому, что при создании всевозможных текстовых редакторов, СУБД, коммуникационных программ, архиваторов и т.д. их разработчики в первую очередь руководствуются принципом максимального удобства для пользователя и принципом безотказного функционирования, а вопросы гарантированной защиты отодвигаются на второй и даже третий план.

Что такое криптография? (часть 1)| Криптография | Программирование

Принципы безотказного функционирования и удобства программных продуктов диктуют необходимость введения различных видов избыточности, в частности, таких понятий, как формат носителя данных и формат файла. Как следствие использование форматов приводит к ослаблению криптографической схемы. Кроме того, алгоритмы криптографической защиты реализуются не только специалистами-криптографами, но и программистами, не имеющими специальной подготовки в области криптографии, можно отметить относительно невысокую стойкость большинства широко распространенных программных средств с криптографическими функциями.

Основными причинами низкой криптостойкости, как правило, являются следующие:

- • применение нестойких криптоалгоритмов;

- • слабость ключевой системы;

- • ошибки в проектировании программ.

Наиболее опасными и трудноустранимыми являются ошибки проектирования — зачастую подсистема криптографической защиты информации не проектируется изначально, а добавляется к уже существующему продукту, что не позволяет учесть все возможные проблемы применения криптографии.

Например, встроенное средство шифрования документов Microsoft Word ХР реализует стойкий криптоалгоритм и достаточно корректную ключевую систему, однако из-за того, что формат хранения документов предусматривает возможность хранения нескольких версий одного и того же документа в одном файле (зашифрованных одним ключом), криптоаналитик может восстановить ключ шифрования.

Серьезной проблемой программных СКЗИ является использование оперативной памяти системы для операций с криптографическим ключом — конечный промежуток времени криптографический ключ присутствует в памяти в открытом виде и может быть из нее извлечен.

Еще одна проблема связана скорее с недостатками программирования, а не со спецификой программных СКЗИ, например, неаккуратное использование временных файлов, при котором в них может оставаться ценная для криптоанализа информация.

Что такое криптография?

Серьезной проблемой программных СКЗИ является генерация случайных чисел, используемых для формирования секретного ключа. Часто для генерации ключевого материала используются показания системных часов, данные из оперативной памяти и прочая псевдослучайная информация. Следует помнить, что действительно случайными являются только некоторые физические процессы и человеческий фактор (см. ч. 1 п. 8.3). Генерируемая последовательность, основанная только на состоянии ЭВМ, не может быть признана истинно случайной и, вполне вероятно, подчиняется некоторой закономерности, а следовательно, при ее использовании может быть получен слабый ключ.

В некоторых современных компьютерах имеется встроенный аппаратный датчик случайных чисел, однако в контексте использования программных СКЗИ следует помнить, что этот датчик доступен ОС, поэтому для его гарантированной стойкости необходимо использование доверенной ОС.

Начиная с 2000 года программные СКЗИ встраиваются в операционные системы персональных компьютеров. Например, в MS Windows, начиная с Windows 2000, предусмотрена система шифрования файлов на NTFS-дисках. Это прозрачное шифрование, технология которого основана на сертификатах открытых ключей.

Другим примером встроенных СКЗИ является криптографический интерфейс прикладных программ компании Microsoft CryptoAPI (Cryptographic Application Programming Interface) (рис. 2.2). Входит в состав операционных систем Microsoft. Большинство функций CryptoAPI поддерживается начиная с Windows 2000.

CryptoAPI представляет собой набор функций, предназначенных для работы различных криптографических сервисов (шифрования, хэш-функций, ЭЦП, проверки сертификатов). С помощью функций CryptoAPI можно создавать прикладное ПО, призванное решать криптографические задачи различной степени сложности. Особо стоит отметить, что CryptoAPI содержит только описание функций криптографических примитивов; непосредственная их реализация содержится в отдельной библиотеке, называемой криптопровайдером.

Puc. 2.2. Схема работы CryptoAPI

Криптопровайдер, или Cryptographic Service Provider (CSP), — это специализированное программное обеспечение (ПО), предназначенное для решения криптографических задач в семействе операционных систем Windows. Криптопровайдер представляет собой независимую динамическую библиотеку (DLL) криптографических алгоритмов, доступных прикладным программистам посредством интерфейса CryptoAPI. При взаимодействии с любым криптопровайдером приложения вызывают функции CryptoAPI, которые обращаются к системным библиотекам операционной системы, одна из которых фильтрует вызовы этих функций и передает их далее соответствующим функциям криптопровайдера через CryptoSPI (Cryptographic System Program Interface).

Основные криптографические сервисы, как контроль целостности, аутентификация пользователей и данных, шифрование дисковых данных и канальное шифрование, можно реализовать, используя базовые криптографические примитивы: хеш-функции, схемы шифрования и электронно-цифровой подписи. Это делает обоснованным иерархический подход к созданию СКЗИ: на базе основного устройства (аппаратного или программного), реализующего основные криптографические примитивы. Посредством использования библиотек функций создаются прикладные программные продукты, осуществляющие дисковое (в т.ч. прозрачное), абонентское, канальное шифрование, ЭЦП, аутентификацию пользователей и данных. Такой подход реализован, например, в разработках фирмы «Анкад», где основным устройством является программный эмулятор платы Crypton Emulator в совокупности с программными средствами Сгур- ton ArcMail, Crypton Disk, Crypton IPMobile. Схема работы изображена на рис.

«Crypton IPMobile» предназначен для организации виртуальной частной сети с шифрованием сетевого трафика по алгоритму ГОСТ 28147-89.

Средство «Crypton ArcMail» обеспечивает конфиденциальность, проверку авторства и целостности файлов, каталогов и областей памяти. «Crypton ArcMail» в едином сервисе предоставляет функции архивирования, электрон-

ной цифровой подписи (ЭЦП) и шифрования. «Crypton ArcMail» создает подписанный и/или зашифрованный архив, который можно отправлять адресату (адресатам) по открытым каналам связи, в т.ч. по сети Интернет.

Средство «Crypton Disk» подключается к шифратору и позволяет создавать секретные логические диски, содержимое которых шифруется в режиме и доступно только для владельца диска. При чтении какой-либо программной информации с секретного диска эта информация расшифровывается, а при записи — зашифровывается. Секретный диск существует в виде файла-контейнера (можно запретить незарегистрированным пользователям случайное или преднамеренное уничтожение файлов-контейнеров); для законного владельца секретный диск предстает в виде еще одного логического диска. Crypton Disk позволяет пользователям закрывать доступ ко всем логическим дискам по истечении установленного времени и/или комбинации горячих клавиш.

Растет число программных СКЗИ, создающихся в рамках концепции open source (open-source software — программное обеспечение с открытым исходным кодом). В первую очередь к ним следует отнести программный комплекс Филипа Циммермана — PGP (Pretty Good Privacy). PGP — программное СКЗИ, позволяющее (в зависимости от версии функциональность может различаться) шифровать данные (файловое шифрование или создание защищенного диска — PGP-диск), подписывать сообщения и управлять ключами. Проект PGP в настоящее время принадлежит Network Associates.

Таким образом, учитывая уязвимость программных СКЗИ, к программным системам защиты информации следует относиться с особой осторожностью; тем не менее программные СКЗИ весьма эффективны для защиты информации, не содержащей государственной тайны.

Примеры программных СКЗИ в соответствие со схемой классификации рис. 2.1 сведены в табл. 2.1.

Системы идентификации и аутентификации пользователей

Источник: bstudy.net

Средства криптографической защиты информации: виды и применение

Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

- Авторизация данных и обеспечение сохранности их юридической значимости при передаче или хранении. Для этого применяют алгоритмы создания электронной подписи и ее проверки в соответствии с установленным регламентом RFC 4357 и используют сертификаты по стандарту X.509.

- Защита конфиденциальности данных и контроль их целостности. Используется асимметричное шифрование и имитозащита, то есть противодействие подмене данных. Соблюдается ГОСТ Р 34.12-2015.

- Защита системного и прикладного ПО. Отслеживание несанкционированных изменений или неверного функционирования.

- Управление наиболее важными элементами системы в строгом соответствии с принятым регламентом.

- Аутентификация сторон, обменивающихся данными.

- Защита соединения с использованием протокола TLS.

- Защита IP-соединений при помощи протоколов IKE, ESP, AH.

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

- Защита конфиденциальности хранимой или передаваемой информации происходит применением алгоритмов шифрования.

- При установлении связи идентификация обеспечивается средствами электронной подписи при их использовании во время аутентификации (по рекомендации X.509).

- Цифровой документооборот также защищается средствами электронной подписи совместно с защитой от навязывания или повтора, при этом осуществляется контроль достоверности ключей, используемых для проверки электронных подписей.

- Целостность информации обеспечивается средствами цифровой подписи.

- Использование функций асимметричного шифрования позволяет защитить данные. Помимо этого для проверки целостности данных могут быть использованы функции хеширования или алгоритмы имитозащиты. Однако эти способы не поддерживают определения авторства документа.

- Защита от повторов происходит криптографическими функциями электронной подписи для шифрования или имитозащиты. При этом к каждой сетевой сессии добавляется уникальный идентификатор, достаточно длинный, чтобы исключить его случайное совпадение, и реализуется проверка принимающей стороной.

- Защита от навязывания, то есть от проникновения в связь со стороны, обеспечивается средствами электронной подписи.

- Прочая защита — против закладок, вирусов, модификаций операционной системы и т. д. — обеспечивается с помощью различных криптографических средств, протоколов безопасности, антивирусных ПО и организационных мероприятий.

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

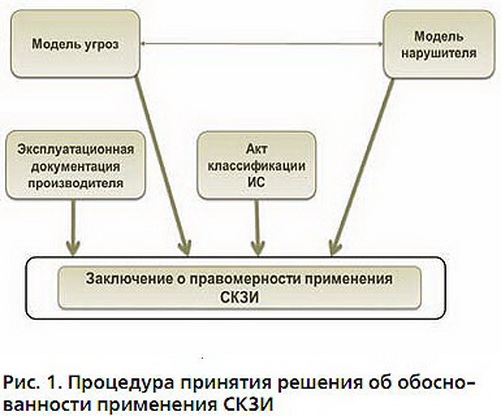

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

Классы защиты

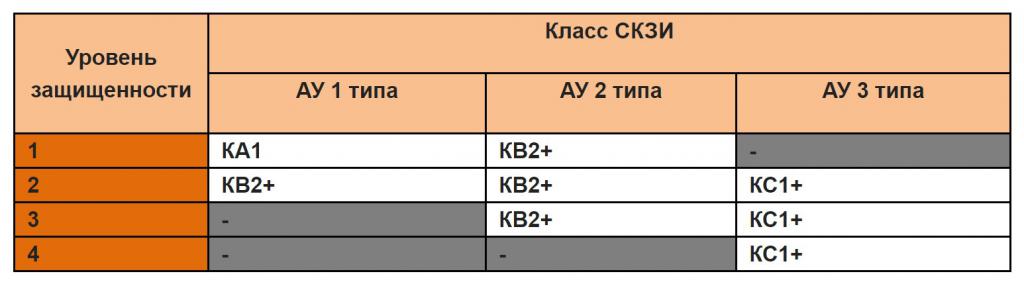

Согласно приказу ФСБ России от 10.07.14 под номером 378, регламентирующему применение криптографических средств защиты информации и персональных данных, определены шесть классов: КС1, КС2, КС3, КВ1, КВ2, КА1. Класс защиты для той или иной системы определяется из анализа данных о модели нарушителя, то есть из оценки возможных способов взлома системы. Защита при этом строится из программных и аппаратных средств криптографической защиты информации.

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

- Угрозы первого типа связаны с недокументированными возможностями в системном ПО, используемом в информационной системе.

- Угрозы второго типа связаны с недокументированными возможностями в прикладном ПО, используемом в информационной системе.

- Угрозой третьего типа называются все остальные.

Недокументированные возможности — это функции и свойства программного обеспечения, которые не описаны в официальной документации или не соответствуют ей. То есть их использование может повышать риск нарушения конфиденциальности или целостности информации.

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

- КС1 — нарушитель действует извне, без помощников внутри системы.

- КС2 — внутренний нарушитель, но не имеющий доступа к СКЗИ.

- КС3 — внутренний нарушитель, который является пользователем СКЗИ.

- КВ1 — нарушитель, который привлекает сторонние ресурсы, например специалистов по СКЗИ.

- КВ2 — нарушитель, за действиями которого стоит институт или лаборатория, работающая в области изучения и разработки СКЗИ.

- КА1 — специальные службы государств.

Таким образом, КС1 можно назвать базовым классом защиты. Соответственно, чем выше класс защиты, тем меньше специалистов, способных его обеспечивать. Например, в России, по данным за 2013 год, существовало всего 6 организаций, имеющих сертификат от ФСБ и способных обеспечивать защиту класса КА1.

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

- ГОСТ Р 34.10-2001 и обновленный ГОСТ Р 34.10-2012 — алгоритмы создания и проверки электронной подписи.

- ГОСТ Р 34.11-94 и последний ГОСТ Р 34.11-2012 — алгоритмы создания хеш-функций.

- ГОСТ 28147-89 и более новый ГОСТ Р 34.12-2015 — реализация алгоритмов шифрования и имитозащиты данных.

- Дополнительные криптографические алгоритмы находятся в документе RFC 4357.

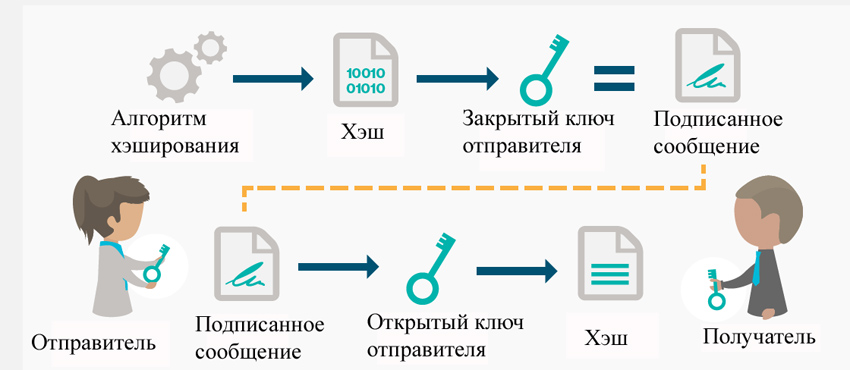

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

Электронная подпись — это специальная часть документа, созданная криптографическими преобразованиями. Ее основной задачей являются выявление несанкционированного изменения и определение авторства.

Сертификат электронной подписи — это отдельный документ, который доказывает подлинность и принадлежность электронной подписи своему владельцу по открытому ключу. Выдача сертификата происходит удостоверяющими центрами.

Владелец сертификата электронной подписи — это лицо, на имя которого регистрируется сертификат. Он связан с двумя ключами: открытым и закрытым. Закрытый ключ позволяет создать электронную подпись. Открытый ключ предназначен для проверки подлинности подписи благодаря криптографической связи с закрытым ключом.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

- обычная электронная подпись;

- неквалифицированная электронная подпись;

- квалифицированная электронная подпись.

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Квалифицированная и неквалифицированная подписи отличаются только тем, что в первом случае сертификат на ЭП должен быть выдан сертифицированным ФСБ удостоверяющим центром.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

Отчетность перед контролирующими органами — это еще одна сфера, в которой наращивается электронный документооборот. Многие компании и организации уже оценили удобство работы в таком формате.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Онлайн-торги — еще одна интересная сфера, в которой активно применяется электронная подпись. Она является подтверждением того факта, что в торгах участвует реальный человек и его предложения могут рассматриваться как достоверные. Также важным является то, что любой заключенный контракт при помощи ЭП приобретает юридическую силу.

Алгоритмы электронной подписи

- Full Domain Hash (FDH) и Public Key Cryptography Standards (PKCS). Последнее представляет собой целую группу стандартных алгоритмов для различных ситуаций.

- DSA и ECDSA — стандарты создания электронной подписи в США.

- ГОСТ Р 34.10-2012 — стандарт создания ЭП в РФ. Данный стандарт заменил собой ГОСТ Р 34.10-2001, действие которого официально прекратилось после 31 декабря 2017 года.

- Евразийский союз пользуется стандартами, полностью аналогичными российским.

- СТБ 34.101.45-2013 — белорусский стандарт для цифровой электронной подписи.

- ДСТУ 4145-2002 — стандарт создания электронной подписи в Украине и множество других.

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

- Групповая электронная подпись.

- Одноразовая цифровая подпись.

- Доверенная ЭП.

- Квалифицированная и неквалифицированная подпись и пр.

Источник: businessman.ru

Криптографическая защита информации

Криптографическая защита информации – это механизм защиты посредством шифрования данных для обеспечения информационной безопасности общества.

Криптографические методы защиты информации активно используются в современной жизни для хранения, обработки и передачи информации по сетям связи и на различных носителях.

Сущность и цели криптографической защиты информации

Сегодня самым надежным способом шифрования при передаче информационных данных на большие расстояния является именно криптографическая защита информации.

Криптография – это наука, изучающая и описывающая модели информационной безопасности (далее – ИБ) данных. Она позволяет разрешить многие проблемы, что присущи информационной безопасности сети: конфиденциальность, аутентификация, контроль и целостность взаимодействующих участников.

Решим твою учебную задачу всего за 30 минут

Попробовать прямо сейчас

Определение 2

Шифрование – это преобразование информационных данных в форму, которая будет не читабельной для программных комплексов и человека без ключа шифрования-расшифровки. Благодаря криптографическим методам защиты информации обеспечиваются средства информационной безопасности, поэтому они являются основной частью концепции ИБ.

Замечание 1

Ключевой целью криптографической защиты информации является обеспечение конфиденциальности и защиты информационных данных компьютерных сетей в процессе передачи ее по сети между пользователями системы.

Защита конфиденциальной информации, которая основана на криптографической защите, зашифровывает информационные данные посредством обратимых преобразований, каждое из которых описывается ключом и порядком, что определяет очередность их применения.

«Криптографическая защита информации»

Готовые курсовые работы и рефераты

Консультации эксперта по предмету

Помощь в написании учебной работы

Важным компонентом криптографической защиты информации является ключ, отвечающий за выбор преобразования и порядок его реализации.

Определение 3

Ключ – это определенная последовательность символов, которая настраивает шифрующий и дешифрующий алгоритм системы криптозащиты информации. Каждое преобразование определяется ключом, задающим криптографический алгоритм, который обеспечивает безопасность информационной системы и информации в целом.

Каждый алгоритм криптозащиты информации работает в разных режимах, которые обладают, как рядом преимуществ, так и рядом недостатков, что влияют на надежность информационной безопасности государства и средства ИБ.

Средства и методы криптографической защиты информации

К основным средствам криптозащиты информации можно отнести программные, аппаратные и программно-аппаратные средства, которые реализуют криптографические алгоритмы информации с целью:

- защиты информационных данных при их обработке, использовании и передаче;

- обеспечения целостности и достоверности обеспечения информации при ее хранении, обработке и передаче (в том числе с применением алгоритмов цифровой подписи);

- выработки информации, которая используется для аутентификации и идентификации субъектов, пользователей и устройств;

- выработки информации, которая используется для защиты аутентифицирующих элементов при их хранении, выработке, обработке и передаче.

В настоящее время криптографические методы защиты информации для обеспечения надежной аутентификации сторон информационного обмена являются базовыми. Они предусматривают шифрование и кодирование информации.

Различают два основных метода криптографической защиты информации:

- симметричный, в котором один и тот же ключ, что хранится в секрете, применяется и для шифровки, и для расшифровки данных;

- ассиметричный.

Кроме этого существуют весьма эффективные методы симметричного шифрования – быстрый и надежный. На подобные методы в Российской Федерации предусмотрен государственный стандарт «Системы обработки информации. Криптографическая защита информации. Алгоритм криптографического преобразования» — ГОСТ 28147-89.

В ассиметричных методах криптографической защиты информации используются два ключа:

- Несекретный, который может публиковаться вместе с другими сведениями о пользователе, что являются открытыми. Этот ключ применяется для шифрования.

- Секретный, который известен только получателю, используется для расшифровки.

Из ассиметричных наиболее известным методом криптографической защиты информации является метод RSA, который основан на операциях с большими (100-значными) простыми числами, а также их произведениями.

Благодаря применению криптографических методов можно надежно контролировать целостность отдельных порций информационных данных и их наборов, гарантировать невозможность отказаться от совершенных действий, а также определять подлинность источников данных.

Основу криптографического контроля целостности составляют два понятия:

- Электронная подпись.

- Хэш-функция.

Определение 4

Хэш-функция – это одностороння функция или преобразование данных, которое сложно обратить, реализуемое средствами симметричного шифрования посредством связывания блоков. Результат шифрования последнего блока, который зависит от всех предыдущих, и служит результатом хэш-функции.

В коммерческой деятельности криптографическая защита информации приобретает все большее значение. Для того чтобы преобразовать информацию, используются разнообразные шифровальные средства: средства шифрования документации (в том числе для портативного исполнения), средства шифрования телефонных разговоров и радиопереговоров, а также средства шифрования передачи данных и телеграфных сообщений.

Для того чтобы защитить коммерческую тайну на отечественном и международном рынке, используются комплекты профессиональной аппаратуры шифрования и технические устройства криптозащиты телефонных и радиопереговоров, а также деловой переписки.

Кроме этого широкое распространение получили также маскираторы и скремблеры, которые заменяют речевой сигнал цифровой передачей данных. Производятся криптографические средства защиты факсов, телексов и телетайпов. Для этих же целей применяются и шифраторы, которые выполняются в виде приставок к аппаратам, в виде отдельных устройств, а также в виде устройств, которые встраиваются в конструкцию факс-модемов, телефонов и других аппаратов связи. Электронная цифровая подпись широкое применяется для того, чтобы обеспечить достоверность передаваемых электронных сообщений.

Криптографическая защита информации в РФ решает вопрос целостности посредством добавления определенной контрольной суммы или проверочной комбинации для того, чтобы вычислить целостность данных. Модель информационной безопасности является криптографической, то есть она зависит от ключа. По оценкам информационной безопасности, которая основана на криптографии, зависимость вероятности прочтения данных от секретного ключа является самым надежным инструментом и даже используется в системах государственной информационной безопасности.

Источник: spravochnick.ru

Криптографическая защита информации: цели, методы, технологии

Что это? Криптографическая защита информации предполагает использование средств шифрования данных и сложных алгоритмов кодирования. Осуществляется с помощью программных и аппаратных средств. Наиболее известный элемент СКЗИ – ключ с электронной подписью.

Для чего нужно? Защищенные таким способом электронные документы, программы практически невозможно взломать. Следовательно, такой способ гарантирует сохранение конфиденциальных и секретных данных, предотвращает несанкционированный доступ к ним, обеспечивает безопасный обмен информацией.

- 3 способа защиты информации в мире

- Задачи криптографической защиты информации

- Правовое регулирование криптографической защиты информации в РФ

- Цели и методы криптографической защиты информации

- Классы криптографической защиты информации

- Защита криптографической информации в коммерческой деятельности

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.

Бесплатно от Geekbrains

3 способа защиты информации в мире

На данный момент в мировой практике есть три главных метода защиты данных:

Физическая защита

Его особенность в использовании надёжного канала передачи информации. Чаще всего данным способом защищают материальные носители (документы, диски, флэшки). В качестве канала связи выступали секретные курьеры, почтовые голуби, закрытые радиочастоты (смотря о каком периоде истории идёт речь). Сейчас этот метод также применяют в автоматизированных системах обработки информации: их изолируют и охраняют.

Стенографическая защита

Помимо физической маскировки и изолирования носителя, в данном способе ещё и стараются скрыть даже факт существования данных, которые могут быть интересны врагу. Зачастую такую информацию оставляют на видном месте: там же, где большое количество незасекреченных файлов.

Только до 25 декабря —>

Пройди опрос и

получи

обновленный

курс от Geekbrains

Дарим курс по digital-профессиям

и быстрому вхождения в IT-сферу

Чтобы получить подарок, заполните информацию в открывшемся окне

К примеру, микрофотографию могут спрятать за маркой на конверте или в обложке книги. В качестве «сейфов» используется всё что угодно: пуговицы, каблуки в туфлях и даже пломбы в зубах.

Развитие информационных технологий поспособствовало тому, что стенографические способы защиты данных стали сложнее. К примеру, послание можно спрятать в документ с изображением, в котором младший бит в описании будет заменен на бит с секретной информацией.

Криптографическая защита

Этот метод является самым безопасным и современным. Для сохранности информации её подвергают специальным изменениям.

Криптография означает «тайнопись» (в переводе с греческого). Это наука, направленная на изменение данных с помощью математических способов.

Криптоанализ должен найти возможность взломать криптографическую защиту информации.

Криптология – это наука, которая объединила криптографию и криптоанализ, специализирующаяся на следующих вопросах:

- оценке надёжности системы кодирования;

- анализе стойкости кодов;

- изменении данных для защиты от запрещенных вмешательств.

Сейчас методы, используемые для сокрытия данных, могут быть настолько сложными, что поймут их только узконаправленные специалисты, которые занимаются математическим анализом и разбираются в информационных технологиях. Криптографические методы и средства защиты информации стоят очень дорого, и цена зависит от того, насколько надёжным необходимо сделать шифр.

Существуют нормы для всех систем криптозащиты, по которым секретные данные можно просмотреть только при наличии специального ключа, а доступность последовательности кодирования не должна влиять на надёжность шифра.

Однако данные требования к средствам криптографической защиты информации используются не во всех алгоритмах установления системы безопасности. Речь о слабых ключах, с помощью которых крипто аналитик сможет преодолеть шифрование. В ранних блочных шифрах они были, а вот в современных системах их уже нет.

Задачи криптографической защиты информации

Данный метод сохранности секретных материалов может применяться для проверки оригинальности и целостности:

- Проверка называется аутентификацией и предназначена для того, чтобы подтвердить принадлежность каких-либо данных лицу, которое их передало, и сделать так, чтобы злоумышленники не смогли выдать себя за другого человека.

- Имитозащита (целостность) направлена на то, чтобы у получателя была гарантия целостности данных. Если злоумышленники их заменят, то не смогут представить как истинную.

Источник: gb.ru