TLS – криптографический протокол, обеспечивающий защищенную передачу данных между узлами в сети интернет. С ним вы можете ознакомиться здесь или здесь.

Ключевые задачи TLS:

- обеспечить конфиденциальность, то есть реализовать защиту от утечек передаваемой информации;

- обеспечить обнаружение подмены, то есть реализовать сохранение целостности передаваемой информации;

- обеспечить аутентификацию узлов, то есть дать механизм проверки подлинности источника сообщений.

Задача

В нашем случае необходимо было обеспечить защищенный с помощью ГОСТ-шифрования доступ к веб-ресурсу.

- Кластерная конфигурация (для решения требуется высокая отказоустойчивость)

- Высокая пропускная способность

- Поддержка различных браузеров (IE, Mozilla, Chrome)

- Максимальное количество соединений в режиме HTTPS-прокси– 10 000

- Сертификат ФСБ России на СКЗИ

Решение

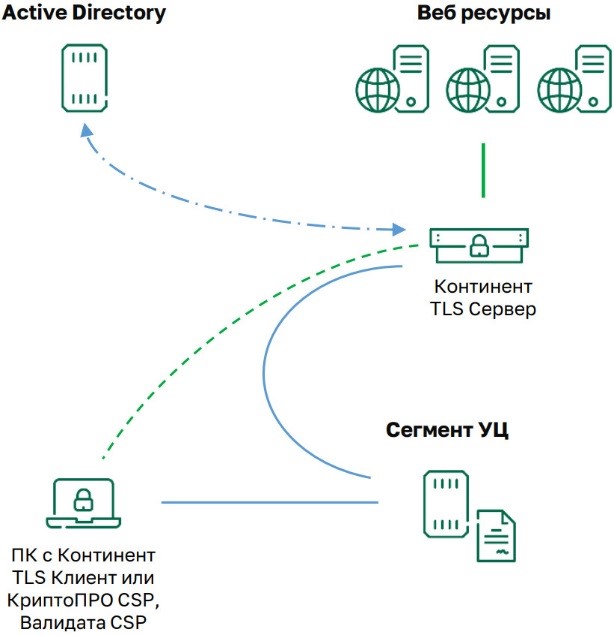

Ниже представлена схема и описание компонентов.

Создание виртуального стенда Континент TLS

Для решения данной задачи был выбран продукт компании «Код Безопасности» «Континент TLS VPN», соответствующий всем вышеперечисленным условиям.

Стоит отметить, что на момент проектирования это был единственный сертифицированный ПАК, осуществляющий шифрование по ГОСТ с использованием протокола TLS. В дальнейшем ожидается получение сертификата ПАК ViPNet TLS от «ИнфоТеКС».

Основные элементы системы:

- СКЗИ «Континент TLS VPN Клиент», версия 1.2.1068

- Балансировщик нагрузки, Netscaler v12

- СКЗИ «Континент TLS VPN Сервер», версия 1.2.1.61

Описание элементов

СКЗИ «Континент TLS VPN Клиент» — TLS-клиент представляет собой устанавливаемое на компьютере удаленного пользователя программное обеспечение, функционирующее совместно с TLS-сервером. TLS-клиент предназначен для реализации защищенного доступа удаленных пользователей к веб-ресурсам корпоративной сети по каналам связи общих сетей передачи данных.

NetScaler — это контроллер доставки приложений, обеспечивающий гибкую доставку сервисов для традиционных, контейнерных и микросервисных приложений из центра обработки данных или любого облака. Балансировщик на основе Citrix Netscaler раскидывает сессии HTTPS между кластерами серверов TLS. Ответы от WEB сервера также собирает балансировщик.

СКЗИ «Континент TLS VPN Сервер» — сервер предназначен для обеспечения защищенного доступа удаленных пользователей к защищаемым ресурсам.

Порядок настройки

- Инициализируем TLS-сервер, производим настройку кластера, создаем запросы на сертификаты для работы TLS-сервера (корневой сертификат УЦ, сертификат сервера, сертификат для удаленного управления сервером, сертификат администратора и CRL).

- Первоначальная настройка TLS-серверов, импорт сертификатов.

- Проверка подключения к защищаемому ресурсу удаленного клиента с помощью TLS VPN Клиента.

Инициализация

Первая сложность возникла при запуске TLS-серверов. Появилось сообщение «No controller found». Совместно со специалистами компании «Код Безопасности» была выявлена довольно нестандартная проблема. Оказалось, ПАК отказался работать в ЦОДе с мониторами фирмы BenQ, а с любыми другими работал без проблем.

Видеоинструкция по установке и настройке ПО «Континент TLS VPN»

Первоначальная настройка несложная и состоит в основном из определения ip-адреса и шлюза, а также имени устройства. Плюс создание, экспорт/импорт мастер-ключа.

Заказчик в проекте использовал два сервера TLS. Оба сервера TLS должны работать в состоянии active-active.

На одном сервере создается мастер-ключ, на другие серверы он импортируется. Мастер-ключ (ключ кластера) предназначен для решения следующих задач:

- шифрование закрытых ключей серверных сертификатов;

- организация защищенного соединения между элементами кластера.

Импорт сертификатов

Далее необходимо подключиться к серверу TLS по веб-морде, определить защищаемый ресурс и установить сертификаты для работы серверов (корневой сертификат УЦ, сертификат сервера, сертификат для удаленного управления сервером, сертификат администратора и CRL). Все эти сертификаты должны быть выданы одним УЦ. Для первого подключения по веб-морде нужно использовать КриптоПро CSP, а не «Код Безопасности CSP. При последующих сменах сертификатов, лучше сначала удалить корневой сертификат УЦ, а после менять другие сертификаты.

Из-за невозможности сразу сделать боевые сертификаты было принято решение проверить работоспособность кластера TLS серверов на сертификатах, сделанных на тестовом УЦ Криптопро.

На TLS-серверах есть возможность отключить аутентификацию пользователя. При этом защищенный канал будет создаваться при наличии клиента TLS и установленных сертификатов (корневого, сертификата сервера и CRL), т.е. личного сертификата для работы не требуется.

Проверка подключения

Изначально возникли проблемы с подключением по защищенному каналу к защищаемому ресурсу с помощью сертифицированной версии TLS-клиента от «Кода Безопасности». Получилось подключиться к защищаемому ресурсу с использованием TLS-клиента 2.0 от «Кода Безопасности», но данная версия пока находится на этапе сертификации. Проблема заключалась в неправильном редиректе на защищаемом ресурсе, который не проходил, потому что TLS-серверы не совсем корректно отрабатывали данное правило в релизной версии прошивки. Для решения проблемы необходимо было перепрошивать оба сервера TLS и поднимать сделанные бекапы.

Порядок перепрошивки следующий:

- сохраняем базу сервера (чтобы не создавать все по новой)

- заливаем образ на Flash, используя программу flashGUI

- входим в БИОС, предварительно в настройках ПАК «Соболь» устанавливаем время срабатывания сторожевого таймера, достаточное для внесения изменения настроек в БИОС

- изменяем порядок загрузки, устанавливаем загрузку с Flash, сохраняем

- при старте будет сообщение об изменении разделов, соглашаемся

- в процессе установки выбираем отладочную версию и используемую вами платформу

- перезагрузка, входим в БИОС, меняем порядок установки, соглашаемся с изменением

- настраиваем сервер локально

- подключаемся к серверу

- загружаем базу

После проделанных операций заработал сертифицированный TLS-клиент от «Кода Безопасности», на работе которого в системе настаивал заказчик. Но вот в чем фокус, он не заработал в браузере Chrome, работа в котором была просто необходима заказчику, можно даже сказать, что все затачивалось под него. Был проведен еще ряд тестирований совместно с поддержкой «Кода Безопасности», и, как результат, заработало все на версии чуть более новой (1.2.1073), чем сертифицированная (1.2.1068).

Кстати, еще один из подводных камней при настройке любого клиента TLS от «Кода Безопасности» (кроме версии 2.0) – они не работают на виртуальных машинах. При тестировании часто использовались виртуальные машины, это еще немного усложнило процесс диагностики.

Выводы

В конце хотелось бы подытожить. Продукт несложный в настройке и разворачивании. Есть еще над чем работать разработчикам, это касается и сервера, и клиента. Но в целом продукт рабочий и работает в кластерной конфигурации. Система на текущий момент работает без сбоев и держит нагрузку.

Надеемся, что наши набитые шишки помогут вам быстрее и эффективнее разворачивать «Континент TLS».

Статью подготовил Илья Платонов.

- информационная безопасность

- криптография

- средства защиты информации

- Информационная безопасность

- Криптография

Источник: habr.com

Континент TLS. Система защищенного доступа к веб-приложениям

Континент TLS от компании «Код Безопасности» — система обеспечения защищенного удаленного доступа к веб-приложениям с использованием алгоритмов шифрования ГОСТ. Решения сочетает широкий спектр функциональных возможностей и гибкие возможности конфигурации оборудования под различные задачи заказчика, обладает высокой производительностью и отказоустойчивостью, позволяет минимизировать риски, связанные с невыполнением требований регуляторов.

Варианты развертывания

Удаленный доступ к корпоративным ресурсам

Защищенный доступ к веб приложению

Основные возможности

- Криптографическая защита HTTPS-трафика по протоколу TLS (Transport Layer Security, протокол защиты транспортного уровня);

- Поддерживаемые криптоалгоритмы:

- Шифрование информации по алгоритму ГОСТ 28147— 89;

- Расчет хэш-функции по алгоритму ГОСТ Р 34.11— 2012;

- Формирование и проверка электронной подписи в соответствии с алгоритмом ГОСТ Р 34.10–2012.

- Собственный Континент TLS Клиент;

- КриптоПро CSP;

- Валидата CSP;

- Браузеры Спутник и Яндекс.

- Поддержка нескольких режимов аутентификации: обоюдная аутентификация сервера и пользователя в процессе установки защищенного соединения, односторонняя аутентификация сервера;

- Идентификация и аутентификация пользователей по сертификатам открытых ключей стандарта x.509v3 (ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2012);

- Автоматическая загрузка и обновление Trust-service Status List (TSL) и др.

- Государственных информационных систем (ГИС) до 1 класса защищенности включительно;

- Информационных систем персональных данных (ИСПДн) до класса УЗ1 включительно;

- Защита значимых объектов критической информационной инфраструктуры;

- Автоматизированных систем управления до класса 1Г включительно.

Ключевые преимущества

- Сертифицированная система удаленного доступа к корпоративным ресурсам предприятия, к интернет-порталам с шифрованием по ГОСТ;

- Поддержка любых браузеров с поддержкой протокола TLS;

- Широкий модельный ряд, гибкие возможности конфигурации оборудования под различные задачи заказчика, включая:

- Доступ к ведомственному веб приложению (для ГИС — обязателен);

- Развертывание системы дистанционного банковского обслуживания;

- Создание электронной торговой площадки и т. д.

- Интеграция с LDAP (Lightweight Directory Access Protocol, протокол доступа к каталогам для разграничения доступа пользователей);

- Централизованное управление клиентами из веб-интерфейса;

- Проверка соответствия пользовательского устройства требованиям безопасности.

Источник: borlas.ru

Континент TLS VPN

Континент TLS VPN — сертифицированное решение защиты доступа удаленных пользователей к защищаемым ресурсам.

Континент TLS VPN имеет клиент-серверную архитектуру и состоит из СЗКИ «Континент TLS VPN Сервер», который устанавливается на границе периметра сети, и VPN-клиента СКЗИ «Континент TLS VPN Клиент», устанавливаемого на компьютеры удаленных пользователей. «Континент TLS VPN Сервер» обеспечивает конфиденциальность, целостность и имитозащиту передаваемой информации и выполняет функции:

- аутентификацию пользователей по сертификатам открытых ключей стандарта x.509v3 (ГОСТ Р 31.11–94, 34.10–2001);

- проверку сертификата пользователя по списку отозванных CRL;

- установление защищенных шифрованных соединений по протоколу HTTPS;

- трансляцию запросов к веб-серверам корпоративной сети и другие.

Континент TLS VPN Сервер IPC-3000F (S021), 2014

СКЗИ «Континент TLS VPN Клиент» представляет собой локальный прозрачный прокси-сервис, который обеспечивает обоюдную аутентификацию с сервером, установку защищенного соединения, обмен зашифрованными данными с сервером. Он также совместим с большинством существующих интернет-браузеров. Кроме того, допускается возможность работы пользователей через «Континент TLS VPN Сервер» без установки клиентского ПО СКЗИ «Континент TLS VPN Клиент». В этом случае на компьютере пользователя должен использоваться браузер MS Internet Explorer c установленным криптосервис-провайдером «КриптоПро CSP» (версии 3.6 или 3.9), обеспечивающим поддержку криптоалгоритмов ГОСТ.

Продукт предназначен для:

- безопасного подключения пользователей к порталам государственных услуг, электронным торговым площадкам, системам интернет-банкинга или корпоративным приложениям через веб-браузер.

- криптографической защиты http-трафика при передаче данных по открытым каналам сетей общего пользования.

Основные возможности

- Криптографическая защита

- Использование протокола TLS c шифрованием по ГОСТ 28147–89 обеспечивает надежную защиту HTTP-трафика на транспортном уровне

- Получение оперативной информации о статистике работы и текущих соединениях сервера «Континент TLS VPN»

- Идентификация и аутентификация пользователей по сертификатам открытых ключей стандарта x.509. Передача аутентификационных данных пользователя на веб-сервер.

- Для создания сертификатов x.509 «Континент TLS VPN» использует внешний УЦ «КриптоПро»

- Для защищенного входа на веб-сервис пользователю достаточно указать ip-адрес или доменное имя в адресное строке браузера.

- Поддержка режима работы в схеме высокопроизводительного кластера с балансировкой нагрузки (внешним балансировщиком). Повышение отказоустойчивости достигается добавлением в кластер избыточной ноды.

Особенности

- Высокая производительность – до 20 000 одновременных подключений на одну ноду (IPC-3000F).

- Совместимость с любыми веб-браузерами.

- Удобство управления – все настройки осуществляются администратором через веб-браузер.

- Неограниченная масштабируемость производительности – возможность объединения в высокопроизводительный кластер для достижения производительности свыше 100 тыс. одновременных соединений.

- Простота внедрения и эксплуатации – готовое решение избавляет от необходимости встраивания в веб-сервер криптографических модулей и прохождения процедуры контроля встраивания СКЗИ.

- Простая интеграция с внешними SIEM-системами.

Сертификаты

- Сертификат ФСТЭКРоссии на соответствие требованиям на отсутствие НДВ по 4-му уровню контроля. Применяется для защиты АС до класса 1Г включительно, ИСПДн до УЗ 1 включительно и ГИС до 1 класса включительно.

- Сертификаты ФСБ России «Континент TLS VPN Сервер» на СКЗИ класса КС2 и «Континент TLS VPN Клиент» на СКЗИ класса КС2 и КС1.

2018: Выпуск «Континент TLS-сервера» версии 2.1

Континент TLS-сервер

18 июля 2018 года компания «Код безопасности» объявила о выпуске очередной версии продукта «Континент TLS-сервер», предназначенного для обеспечения защищенного удаленного доступа к веб-приложениям с использованием алгоритмов шифрования ГОСТ. Основные отличия – увеличение производительности продукта на 30%, а также оптимизация схемы его лицензирования.

Одной из функций в «Континент TLS-сервер» 2.1 является возможность одновременной работы с пользовательскими сертификатами, поддерживающими алгоритмы электронной подписи и хэширования – как по ГОСТ 2001, так и по ГОСТ 2012 – стандарту, обладающему более высокой стойкостью.

При применении «Континент TLS-сервер» 2.1 переход к стандарту ГОСТ 2012 будет незаметным и не повлияет на использование защищенного удаленного доступа к веб-приложениям. Ранее при использовании различных сертификатов на клиентской и серверной стороне было невозможно установить соединение.

Важным дополнением стала возможность интеграции продукта «Континент TLS-сервер» 2.1 в единый контур мониторинга ИТ-инфраструктуры.

Заказчики «Континент TLS-сервер» 2.1 получили возможность централизованно обновлять клиентскую часть комплекса на компьютерах удаленных пользователей. Кроме того, в представленной версии была упрощена система лицензирования продукта: для кластера из нескольких устройств требуется только одна лицензия на максимальное число одновременных подключений. Также было принято решение объединить лицензии на подключение к прокси-серверу и лицензии на подключение через TLS-туннель. Все это упрощает эксплуатацию и выбор подходящей архитектуры решения.

На июль 2018 года «Континент TLS-сервер» 2.1 передан на сертификацию в ФСБ России. После прохождения испытаний продукт будет сертифицирован по классам КС1 и КС2.

Александр Колыбельников, менеджер по продукту компании «Код безопасности»

2016

Высокую динамику продемонстрировали и относительно новые (выпущенные в 2015 году) продукты линейки «Континент» – «Континент TLS VPN» и криптокоммутатор «Континент». Объем их продаж составил 71 млн руб. и 62 млн руб. соответственно. Спрос на «Континент TLS VPN» был обусловлен растущим интересом заказчиков к применению российских алгоритмов шифрования для защиты доступа к госпорталам, а также к организации защищенного удаленного доступа с использованием алгоритмов ГОСТ. Фактором роста продаж криптокоммутаторов «Континент» стала необходимость защиты каналов связи в территориально распределенных центрах обработки данных.

Вышел технический релиз «Континент TLS VPN» 1.0.9 с порталом приложений

Компания «Код безопасности» объявила в апреле 2016 года о выходе технического релиза версии продукта «Континент TLS VPN», предназначенного для обеспечения безопасного удаленного доступа к информационным системам, осуществляющим обработку персональных данных (ИСПДн) и государственным информационным системам (ГИС). В продукте реализован ряд новых функций.

Одно из наиболее значимых изменений в «Континент TLS VPN» 1.0.9 – это создание портала приложений с возможностью аутентификации и авторизации с использованием учетных данных из Active Directory. Такая доработка значительно упрощает процесс управления доступом к корпоративным web-сервисам различным категориям пользователей. Например, с помощью портала можно обеспечить единую точку доступа для сотрудников компании и её подрядчиков. При этом набор доступных приложений будет зависеть от категории и прав пользователя.

Еще одно отличие – добавление возможности создания стартовой страницы сервера, доступной по открытому протоколу HTTP. Она позволяет значительно сократить затраты на поддержку защищенного web-приложения.

В версии 1.0.9 также добавлена возможность работы продукта в режиме TLS-туннеля, что позволяет снять с удаленного пользователя ограничения по взаимодействию через канал, зашифрованный по протоколу TLS. Подобное соединение позволяет обеспечить доступ не только к web-ресурсам, но и к другим типам приложений, например, терминальным серверам (по протоколу RDP) или «толстым клиентам» для корпоративных приложений (ERP, CRM и т.д.). Такой подход значительно увеличивает количество сценариев удаленного доступа, при которых может применяться «Континент TLS VPN».

«Код безопасности» оценил сроки перехода госорганов на российские средства шифрования

16 июля 2016 года на сайте Кремля было опубликовано [1] поручение президента главе правительства о необходимости подготовить переход органов власти на использование российских криптографических алгоритмов и средств шифрования до 1 декабря 2017 года. В частности, правительство должно обеспечить разработку и реализацию комплекса мероприятий, необходимых для поэтапного перехода на использование российских криптографических алгоритмов и средств шифрования, а также предусмотреть безвозмездный доступ граждан РФ к использованию российских средств шифрования.

Опубликованный документ повлечет за собой определенные шаги по приведению ИТ-инфраструктур государственных органов в соответствие заявленным требованиям. В частности, в госструктурах ожидается массовая установка в дополнение к имеющимся решениям отечественных средств криптографической защиты информации (СКЗИ).

- Закон Яровой (О внесении изменений в УК и УПК РФ в части установления дополнительных мер противодействия терроризму)

- Цензура (контроль) в интернете. Опыт России

Эксперты «Кода безопасности» отмечают, что нововведение коснется в первую очередь порталов государственных услуг федеральных и региональных ведомств. При этом реализация данной задачи затрагивает два аспекта: внедрение СКЗИ на стороне веб-сервера и на стороне пользователей. Если предположить, что на стороне пользователей будет реализовано встраивание сертифицированной криптобиблиотеки в браузер, то решить задачу на стороне веб-сервера можно двумя способами.

Один из них – это встраивание СКЗИ в веб-серверы, второй – внедрение программно-аппаратного комплекса (ПАК) с реализацией TLS VPN (одним из таких продуктов является «Континент TLS VPN Сервер», разработанный «Кодом безопасности»), который будет перехватывать HTTP/HTTPS-трафик и шифровать его в соответствии с алгоритмом шифрования по ГОСТ (28147-89). Каждый из вариантов имеет свои особенности – как с точки зрения технической реализации, так и с точки зрения сроков выполнения проекта.

По оценкам аналитиков «Кода безопасности», в первом случае (встраивание) этапы работ будут следующими:

- Разработка организационно-распорядительной документации (ОРД) — 2 мес.;

- Проведение открытого конкурса по 44-ФЗ — 2,5 мес.;

- Внедрение — 0,5 мес.;

- Контроль встраивания СКЗИ в ФСБ России — 7 мес.;

В результате такой проект можно будет осуществить в течение 1 года.

При выборе варианта установки ПАК проект будет разбит на следующие стадии:

- Разработка ОРД — 2 мес.;

- Проведение открытого конкурса по 44-ФЗ — 2,5 мес.;

- Поставка оборудования и ПО — 1,5 мес.;

- Внедрение — 0,5 мес.

Общая длительность проекта в таком случае составит около 7 месяцев.

Эксперты «Кода безопасности» отмечают, что, исходя из общепринятой практики, между выпуском поручения правительству и началом работ компаний по проектам (с учетом необходимости разработки и принятия подзаконных актов) проходит не менее трех месяцев. Соответственно, есть риск, что выбравшие вариант встраивания СКЗИ в веб-серверы организации с трудом уложатся в поставленные президентом сроки. А в случае задержки принятия подзаконных актов свыше трех месяцев возможны срывы сроков внедрения.

«Помимо сложностей со сроками первый путь — встраивание — сопряжен и с другими трудностями. Это дополнительные трудозатраты сначала на оформление и согласование пакета документов для испытательной лаборатории, а затем — на внесение изменений в код и отладку приложения по итогам анализа испытательной лаборатории. Но главное плюс второго варианта в том, что при выборе ПАК заказчик получает мощное высокопроизводительное промышленное решение, рассчитанное на крупные организации. Оно масштабируемо, удобно в управлении, совместимо с любыми интернет-браузерами, легко интегрируется с внешними SIEM-системами», — рассказал Коростелев Павел, менеджер по маркетингу продуктов компании «Код безопасности».

С учетом вышеизложенного «Код безопасности» рекомендует госзаказчикам выбрать оптимальный алгоритм исполнения требований законодательства и пойти по пути внедрения программно-аппаратного комплекса (ПАК) с реализацией TLS VPN. Для защищенного доступа удаленных пользователей к web-ресурсам применяется сертифицированный ФСБ России программно-аппаратный комплекс «Континент TLS VPN». Он легко развертывается, обладает бесплатным TLS-клиентом для конечных пользователей и может поддерживать свыше 100 тыс. одновременных подключений.

2015: Континент TLS VPN сертифицирован для организации защищенного удаленного доступа

06 августа 2015 года компания «Код Безопасности» сообщила о получении сертификатов ФСБ России на средство криптографической защиты информации (СКЗИ) «Континент TLS VPN» для организации защищенного удаленного доступа к ресурсам компании по протоколу TLS с поддержкой российского алгоритма шифрования ГОСТ 28147–89.

Сертификаты ФСБ России от 30.07.2015 СФ/124–2676 на СКЗИ «Континент TLS VPN Сервер» и СФ/525-2677, СФ/525-2678 на СКЗИ «Континент TLS VPN Клиент» (исполнение 1 и 2) подтверждают соответствие требованиям, предъявляемым ФСБ России к шифровальным (криптографическим) средствам класса КС2 и КС1. Сертификаты ФСБ России разрешают применение СКЗИ «Континент TLS VPN» для криптографической защиты информации, не содержащей сведений, составляющих государственную тайну.

Сертификат ФСТЭК России № 3286, выданный 02.12.2014 на СКЗИ «Континент TLS VPN Сервер», подтверждает соответствие продукта требованиям руководящих документов по 4-му уровню контроля на отсутствие НДВ и разрешает его использование при создании АС до класса защищенности 1Г включительно и для защиты информации в ИСПДн и ГИС до 1 класса включительно.

Примечания

Источник: www.tadviser.ru