Компьютерный вирус — это программа, которая имеет два отличительных признака:

- она выполняет различные действия, которые приводят к нарушению работы компьютера;

- она отличается способностью размножаться (самореплицироваться).

Вирусы условно делятся на несколько типов:

Интернет- черви. Черви распространяются по локальным сетям и по сети Интернет. Они способны преодолевать некоторые виды защиты компьютеров. Попадая на компьютер, червь распространяет свои копии в системе. Нередко червь множит копии, код которых отличается от исходного кода оригинала.

Эта особенность позволяет компьютерным червям «прятаться» от антивирусных программ. Условно интернет-черви делятся на следующие типы:

Сдай на права пока

учишься в ВУЗе

Вся теория в удобном приложении. Выбери инструктора и начни заниматься!

- Mail-Worm — черви , распространяющиеся через электронную почту;

- IM-Worm – черви, распространяющиеся через системы мгновенного обмена сообщениями, такие как Skype, ICQ, AIM, MSN и т.д.

- P2P-Worm – черви, распространяющиеся через файлообменники при скачивании через торренты;

- Net-Worm – черви, проникающие через Internet-протоколы.

Трояны. Троянами (trojan) называются вредоносные программы, которые собирают информацию с зараженного компьютера и отправляют ее автору вируса. Кроме этого троян может производить изменения информации или ее удаление на зараженном компьютере. Заражение происходит нередко путем проникновения червя на компьютер. Червь при этом играет роль распространителя трояна.

ПЕРВЫЕ ВИРУСЫ И АНТИВИРУСЫ | КТО И ЗАЧЕМ ИХ СОЗДАЛ НА ПК | ИСТОРИЯ ВИРУСОВ лучшие антивирусы

Наиболее известны следующие типы троянов:

- Trojan-SPY – вирус, который следит за активностью пользователя;

- Trojan-PSW – вирус, который похищает пароли из браузеров и систем мгновенного обмена сообщениями;

- Backdoor – вирус, обеспечивающий удаленному пользователю управление зараженным компьютером на расстоянии;

- Trojan-Proxy – вирус, рассылающий спам;

- Trojan-Cliker – вирус, изменяющий настройки браузера, адрес стартовой страницы, поисковую систему и т.д.;

- Trojan-Downloader – вирус, загружающий другие вредоносные программы.

«Компьютерные вирусы и антивирусы, взгляд программиста»

Готовые курсовые работы и рефераты

Решение учебных вопросов в 2 клика

Помощь в написании учебной работы

Полиморфные вирусы. Это вирусы, которые в процессе заражения других файлов или областей жесткого диска шифруют собственный код. Это позволяет избегать обнаружения антивирусными программами.

Скриптовые вирусы. Это вирусы, написаные на одном из скриптовых языков: Visual Basic Script, JavaScript. Чаще всегоскриптовые вирусы встраиваются в код html-страниц и выполняются при запуске браузера.

Стелс-вирусы. Это тип вирусов, которые скрывают свое присутствие в зараженных файлах путем перехвата обращений к операционной системе.

Вирусы – компаньоны. Это тип вирусов, создает двойник зараженного файла. При этом в момент запуска зараженного файла управление перехватывает двойник.

Компьютерные вирусы и антивирусные программы.

Методы борьбы с вирусами

Первыми программами-антивирусами стали антивирусные сканеры. Эти программы имели в своем составе базы данных, содержащие код известных вирусов и проводили побайтное сканирование памяти компьютера в поисках совпадений. На сегодняшний день этот метод практически вытеснен сигнатурным методом.

Определение 2

Сигнатура вируса – это характерные признаки вируса, по которым можно его заподозрить и обнаружить.

Сигнаруты бывают двух типов:

- характерный для данного вируса фрагмент кода;

- описание цикла атаки вируса, не содержащее элементов кода.

Метод обнаружения вирусов путем поиска сигнатур называется сигнатурным методом. Большинство антивирусных систем используют именно сигнатурный метод обнаружения вирусов. Проверка сигнатуры занимает намного меньше времени, чем побайтное сканирование, поэтому проверка идет существенно быстрее. База данных сигнатур занимает намного меньше места, чем база полных кодов вирусов.

Несмотря на высокую эффективность сигнатурный метод имеет ряд недостатков. Этим методом можно обнаружить только уже известные и изученные вирусы. Текстовые фрагменты вирусов теоретически вполне могут находиться в безвредных программах, поэтому есть вероятность ложной тревоги. Многие вирусы имеют свойство изменять код при саморепликации именно с целью избежать обнаружения сигнатурным методом.

Поэтому современные антивирусные программы в дополнение к сигнатурным методам используют различные эвристические алгоритмы. Эвристические алгоритмы позволяют заподозрить и обнаружить ранее неизвестные вирусы на основании знаний о характерном поведении вирусных программ. Например, эвристический анализатор может обнаружить, что некая программа установила в автозагрузке компьютера некий модуль или записала данные в исполняемый файл и.т.д.

Источник: spravochnick.ru

Компьютерные вирусы и антивирусные программы что это

Компьютерные вирусы — это специально написанная небольшая по размерам программа, которая может внедрять себя в исходный код других программ (т.е. заражать их) или в документы специального формата, содержащие макрокоманды, такие как Word , Excel , а также выполнять различные нежелательные действия на компьютере.

Вирусная программа способна создавать свои копии (необязательно совпадающие с оригиналом), которые распространяются в различных ресурсах компьютерных систем, сетей и т.д. Многие вирусы вредят данным на заражённых компьютерах, хотя иногда их единственной целью является лишь заражение как можно большего количества компьютеров.

Также вирусы могут выполнять различные нежелательные действия не всегда, а только при выполнении определенных условий.

1.2 Классификация компьютерных вирусов

Условно классифицировать вирусы по следующим признакам:

- по среде обитания вируса

- по способу заражения среды обитания

- по деструктивным возможностям

- по особенностям алгоритма вируса.

1. По среде обитания вируса:

Сетевые – распространяются по компьютерной сети локальной или глобальной – сетевые черви.

Файловые – внедряются в выполняемые файлы.

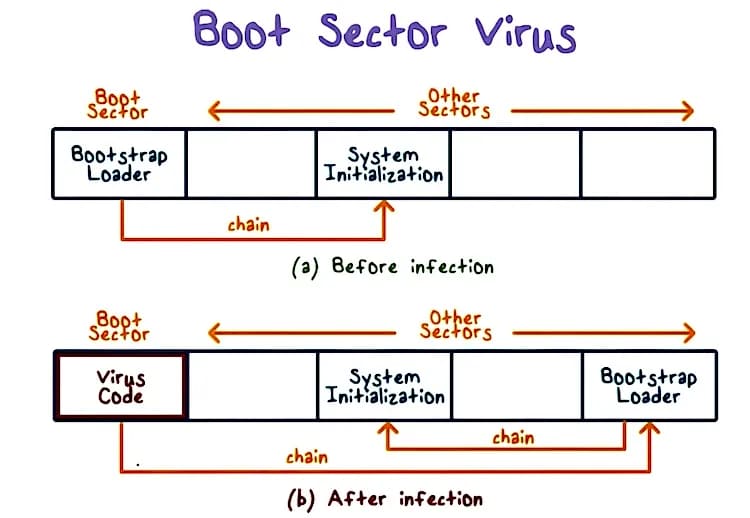

Загрузочные – внедряются в загрузочный сектор диска ( Boot -сектор)

Существуют сочетания – файлово-загрузочные вирусы

2. По способу заражения среды обитания:

Резидентный – при инфицировании компьютера оставляет в оперативной части свою часть. При обращении оперативной памяти к другим программам заражают и их. Резидентные вирусы находятся в оперативной памяти и являются активными вплоть до выключения компьютера.

Нерезидентный – не заражают память компьютера и являются активными ограниченное время.

3. По деструктивным возможностям

Безвредные – не влияют на работу компьютера, кроме уменьшения свободной памяти на диске в результате своего распространения.

Неопасные – уменьшают кол-во свободного места на диске и ограничиваются графическими, звуковыми и пр. эффектами.

Опасные – приводят с серьезным сбоям в работе компьютера

Очень опасные – могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

4. По особенностям алгоритма вируса

Студенческие – примитивные, содержат большое кол-во ошибок.

Компаньон-вирусы – вирусы не изменяющие файлы. Алгоритм работы состоит в том, что они создают для EXE файлов файлы-спутники, имеющие то же самое имя, но с расширением COM . Таким образом, при запуске приложения сначала запустится файл с расширение COM , т.е. вирус, который затем запустит и EXE -файл. Данными способом самозапуска пользуются и троянские программы.

Троянская программа , Троян , троянец — разновидность компьютерных программ, которые «претендуют» на то, что выполняют некоторую определенную функцию, в действительности же работают совершенно иначе. Некоторые троянцы изначально спроектированы так, чтобы вводить пользователя в заблуждение: к примеру, программа имитирует другое приложение (игру, текстовый редактор, программу инсталляции), а на самом деле выполняет некие несанкционированные пользователем действия: удаление, модификацию информации, сбор и пересылку информации третьим лицам, передача управления компьютером удаленному пользователю. Либо в качестве троянца может быть использована штатная программа: некое лицо помещает для скачивания под видом «полезной» программы или обновлений программу форматирования дисков и командный файл, который запускает её с необходимыми параметрами.

Вирусы-черви – проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии.

Паразитические – все вирусы (кроме червей и компаньонов), которые при распространении своих копий обязательно изменяю содержимое дисковых секторов или файлов.

Стелс-вирус (англ. stealth virus — вирус-невидимка) — вирус, полностью или частично скрывающий свое присутствие в системе, путем перехвата обращения операционной системы к пораженным файлам, «подставляя» вместо себя незараженные участки. Данные вирусы обладают оригинальными алгоритмами, позволяющие обманывать резидентные антивирусные программы.

Полиморфик-вирусы — не имеют ни одного постоянного участка кода, труднообнаруживаемые,

Макровирусы – пишутся не в машинных кодах, а на WordBasic , живут в документах Word , переписывают себя в Normal . dot

1.3 Признаки заражения

Есть ряд признаков, свидетельствующих о заражении компьютера:

- увеличение размеров файлов (особенно выполняемых)

- появление странных, ранее не существующих файлов

- замедление работ некоторых программ.

- Некоторые программы перестают работать или работаю неправильно

- друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли или attachment ;

- частые зависания и сбои в работе компьютера;

- медленная работа компьютера при запуске программ;

- невозможность загрузки операционной системы;

- исчезновение файлов и каталогов или искажение их содержимого;

- частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

1.4. Антивирусные программы (служебные программы)

Антивирусная программа ( антивирус ) — программа для обнаружения и, возможно, лечения программ, заражённых компьютерным вирусом, а также, возможно, для предотвращения заражения файла вирусом.

Первые, наиболее простые антивирусные программы появились почти сразу после появления вирусов. Сейчас разработкой антивирусов занимаются крупные компании. Как и у создателей вирусов, в этой сфере также сформировались оригинальные приёмы — но уже для поиска и борьбы с вирусами. Современные антивирусные программы могут обнаруживать десятки тысяч вирусов.

К сожалению, конкуренция между антивирусными компаниями привела к тому, что развитие идёт в сторону увеличения количества обнаруживаемых вирусов (прежде всего для рекламы), а не в сторону улучшения их детектирования (идеал — 100%-е детектирование) и алгоритмов лечения заражённых файлов.

Антивирусное программное обеспечение состоит из компьютерных программ, которые пытаются обнаружить, предотвратить размножение и удалить компьютерные вирусы и другие вредоносные программы.

Различают следующие виды антивирусных программ:

Детекторы – сканируют файлы для поиска известных вирусов, соответствующих определению в словаре вирусов

Доктора – не только находят зараженные вирусом файлы, но и удаляют из файла тело программы-вируса

Ревизоры – самый надежный способ защиты. Ревизоры запоминают исходное состояние программ, каталогов и системных областей , а затем периодически сравнивают текущее состояние с исходным.

Доктора-ревизоры

Фильтры – небольшие резидентные программы, предназначенные для обнаружения подозрительного поведения любой из программ, похожего на поведение заражённой программы. В отличие от метода соответствия определению вируса в словаре, метод подозрительного поведения даёт защиту от совершенно новых вирусов, которых ещё нет ни в одном словаре вирусов. Однако следует учитывать, что программы, построенные на этом методе, выдают также большое количество ошибочных предупреждений, что делает пользователя мало восприимчивым ко всем предупреждениям.

Подозрительными действиями являются:

- попытки коррекции файлов с расширениями СОМ и ЕХЕ;

- изменение атрибутов файлов;

- прямая запись на диск по абсолютному адресу;

- запись в загрузочные сектора диска;

- загрузка резидентной программы.

Примером программы-фильтра является программа Vsafe, входящая в состав пакета утилит операционной системы MS DOS.

Вакцины. Используются для обработки файлов и загрузочных секторов с целью предотвращения заражения известными вирусами (в последнее время этот метод применяется все реже — вакцинировать можно только от конкретного вируса, причем некоторые антивирусы такую вакцинацию вполне могут спутать с самой болезнью, поскольку отличие вируса от вакцины на самом деле исчезающе мало). Как известно, ни один из данных типов антивирусов не обеспечивает стопроцентной защиты компьютера, и их желательно использовать в связке с другими пакетами. Вообще, выбор только одного, «лучшего», антивируса крайне ошибочен.

Методы Борьбы с компьютерными вирусами

не загружать и не запускать на выполнение неизвестные программы из Интернета)

Пользователи компьютеров не должны всё время работать с правами администратора. Если бы они пользовались режимом доступа обычного пользователя, то некоторые разновидности вирусов не смогли бы распространяться (или, по крайней мере, ущерб от действия вирусов был бы меньше). Это одна из причин, по которым вирусы в Unix-подобных системах относительно редкое явление.

Информационная безопасность (ИБ) и ее составляющие

Государственная структура органов, обеспечивающая информационную безопасность.

Контроль и разработка нормативной базы.

В согласии с конституцией РФ – во главе стоит президент. Все обязанности возложены именно на него. Президент способен остановить любой закон. Президента почти нельзя уволить или отстранить от должности.

Государство

СВР – Служба Внешней Разведки

МО – Министерство обороны

ГТК – Гос Тех Комиссия

ФСО – Федеральная Служба Охраны

МВК – ведомственная комиссия по Гос тайне

В марте 2004г. ФАПСИ было ликвидировано. Задачи ФАПСИ распределились в ФСБ и ФСО

Угроза информационной безопасности государства

Угроза – это опасность, потенциально или реально существующая, совершения какого-либо действия или бездействия, направленного против объекта защиты информации или информационных ресурсов и наносящих ущерб этому объекту или его пользователю или владельцу.

Угрозы можно подразделить на два вида:

Классификация угроз:

- хищение или копирование

- уничтожение информации

- искажение информации (искажение, нарушение целостности)

- введение ложной информации

- отрицание подлинности представляемой информации

- нарушение доступности

Все угрозы приводят к нарушению

Источники угроз:

- антропогенные

- техногенные

- стихийные носители угроз безопасности

1. Антропогенные — это субъекты, могут быть случайными и умышленными. Так же они могут быть: внешними и внутренними.

Внешние: шпионаж, потенциальные преступники, конкуренция, криминальные структуры, государство (силовые ведомства, финансовые, административные ведомства), СМИ, потенциальные преступники связанные с информационными технологиями(хакеры, поставщики телекоммуникационных услуг), бывшие сотрудники, недобросовестные партнеры вашего бизнеса.

Внутренние: сотрудники (основной персонал) всех служб, вспомогательный персонал (охрана, уборка), технический персонал (эксплуатационные службы: свет, вода и т.д.), представители службы безопасности(ЗИ, охрана и т.д.).

2. Техногенные :

Внешние : каналы связи (телекоммуникационные сети), недоброкачественные внешние поставки аппаратных средств, инженерно технические сети (все виды).

Внутренние : использование не сертифицированного и не лицензионного хранения, передачи и обработки информации; не качественные технические средства контроля за инженерно техническими сетями; использование не качественных технических средств любого вида; техногенные средства охраны и сигнализации.

3. Стихийные угрозы

Стихийные угрозы – это обстоятельство, составляющее непреодолимую силу, которые носят объективный и абсолютный характер и распространяются на все субъекты и объекты информационных отношений.

Это внешние источники угроз:

- Землетрясение

- Наводнение

- Пожары

- Сложные метеокатаклизмы

- Непредвиденные форс-мажорные обстоятельства (кризис в экономике, политике; войны)

- Различные необъяснимые явления (на данный момент происхождения случая)

- Потоки электромагнитных частиц, солнечный свет и т.д.

Уязвимость

Уязвимость – это присущие объектам информационных отношений, причины, приводящие к нарушению информационной безопасности на конкретном объекте, и обусловлено недостатками процессов функционирование объектов информатизация свойствами автоматизированных систем, применяемые программно-аппаратными средствами и условиями эксплуатации.

Классификация:

1. Объективные — будем относить те группы или классы, которые связаны с объектами:

- архитектурные построения,

- телекоммуникация,

- системы автоматизирования.

Физические поля : электромагнитные излучения, электрические наводки в цепи автоматизированных и технических средств, звуковые или акусто-вибрационные воздействия (для ч-ка инфразвук).

Активируемые : аппаратные закладки, программные закладки.

Конструктивные : старый телевизор (полоса пропускания была широкой).

Особенности самого защищаемого объекта: расположение объекта, взаимосвязь объекта с внешними источниками и объектом информации.

2. Субъективные — будем относить те группы или классы, которые связаны с субъектами:

Бывают с лучайные и преднамеренные .

Случайные : связаны с ошибками в действиях субъекта, т.е. это при создании и использовании программных средств при управлении автоматизированными и телекоммуникационными системами, при использовании и эксплуатации охранных контролирующих технических средств.

Преднамеренные : нарушение инструкций при эксплуатации автоматизированных телекоммуникационных систем, технических средств, нарушение режима охраны защиты и доступа информационных ресурсов с-м и техническим средствам, нарушение режима использования информации: обработка обмен информации; хранение и уничтожение носителей информации. Для уничтожения существуют спец. машины.

3. Случайные уязвимости — связаны с окружающей средой.

Основная защита – разработка организационных мер.

а) сбой и отказ :

— отказы и неисправности технических средств, обеспечивающих работоспособность средств обработки, хранения и передачи информации;

— отказы и неисправности технических средств, обеспечивает охрану и контроль доступа к защищаемым объектам информации;

— старение и размагничивание носителя информации;

— сбои программного обеспечения;

— сбои в энергообеспечении системы обработки, хранения и передачи информации.

б) Повреждения :

повреждения самого защищаемого объекта:

— связанные с пожаром, неправильной закладкой фундамента, т.е. строительство ненадлежащее;

— связанные с всевозможными коммуникациями, обеспечивающих жизнедеятельность защищаемого объекта.

Ущерб

Последствия угрозы – это возможные результаты реализации угрозы, при взаимодействии источника угрозы через имеющееся уязвимости.

Угроза всегда подразумевает ущерб!

(Бывают моральные и материальные ущербы).

— Материальный ущерб от разглашения конфиденциальной информации,

— моральный и материальный ущерб от дезорганизации деятельности организации.

— Материальный ущерб от невозможности выполнения взятых на себя обязательств перед третьей стороной (под третьей стороной подразумевают все виды собственности, объекты и субъекты; может быть, как юридическое так и физическое лицо).

— Моральный и материальный ущерб, связанный с необычностью восстановления нарушенных защищенных информационных ресурсов и систем.

Информационная безопасность

Информационная безопасность – под ней будем понимать защищенность информации, информационных ресурсов и с-м от случайных или преднамеренных воздействий, которые могут нанести ущерб субъектам информационных отношений.

Защита Информации — это комплекс мероприятий организационно-правовых и технических, направленных на обеспечение информационной безопасности.

Цели :

1) При информационных отношениях информация должна быть доступна, т.е. цель — доступность

2) Целостность информации, информационных ресурсов и информационных систем

Доступность – это возможность за приемлемое время и при определенных условиях получить требуемую информационную услугу.

Целостность – непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Целостность бывает:

Статическая целостность – это неизменность информации, информационных ресурсов и систем со временем, но она немного может меняться.

Динамическая целостность – корректное выполнение операции в системах.

Конфиденциальность – защита от несанкционированного доступа и разглашении информации.

Основные способы и методы Защиты Информации в каналах связи утечки информации:

К организационно-техническим мерам защиты относятся:

- экранирование помещений, в которых идет обработка данных.

- запитка оборудования от независимого источника питания или через специальные сетевые фильтры;

- доступ к обработке и передаче конфиденциальной информации только проверенных должностных лиц;

- периодическая смена пароля пользователей;

- ограничение доступа в помещения, в которых происходит подготовка и обработка информации:

- шифрование информации при передаче по компьютерным каналам связи;

- уничтожение картриджей, копировальной бумаги, содержащей фрагменты данных;

- периодические профилактические мероприятия для оборудования;

- стирание информации, находящейся в оперативной памяти и хранящейся на винчестере при списании или отправке компьютера в ремонт;

- создание резервных копий данных;

- архивирование данных.

Источник: www.sites.google.com

14 различных типов компьютерных вирусов

Компьютерный вирус — это вредоносная программа, написанная специально для получения доступа к компьютеру без разрешения его владельца. Такие программы в основном пишутся для кражи или уничтожения компьютерных данных.

Большинство систем заражаются вирусами из-за ошибок в программах, уязвимости операционных систем и плохой защиты. По данным AV-Test, независимой организации, занимающейся анализом и оценкой антивирусного и защитного программного обеспечения, каждый день обнаруживается около 560 000 новых вредоносных программ.

Существуют различные типы компьютерных вирусов, которые можно разделить на категории в зависимости от их происхождения, возможностей распространения, места хранения, файлов, которые они заражают, и разрушительной природы. Давайте углубимся и посмотрим, как эти вирусы работают на самом деле.

1. Вирус загрузочного сектора

Примеры: Form, Disk Killer, Stone virus, Polyboot.B

Может поражать: Любой файл после попадания в основную память

Вирус Boot Sector заражает главную загрузочную запись (MBR) устройства хранения данных. Любой носитель, независимо от того, является он загрузочным или нет, может вызвать этот вирус. Эти вирусы внедряют свой код в таблицу разделов жесткого диска. После перезагрузки компьютера он попадает в основную память.

Среди распространенных проблем, которые могут возникнуть после заражения, — проблемы с загрузкой, нестабильная работа системы и невозможность найти жесткий диск.

Поскольку вирус загрузочного сектора может шифровать загрузочный сектор, его может быть трудно удалить. В большинстве случаев пользователи даже не подозревают о заражении вирусом, пока не просканируют систему с помощью антивирусной программы.

Однако этот тип вируса стал редким после сокращения использования дискет. Современные операционные системы поставляются со встроенной защитой загрузочного сектора, которая затрудняет поиск MBR.

Защита: Убедитесь, что используемый диск защищен от записи. Не запускайте и не перезагружайте компьютер с подключенными неизвестными внешними дисками.

2. Вирус прямого действия

Пример: VCL.428, создан Лабораторией по конструированию вирусов.

Может воздействовать на: Все файлы с расширением .exe и .com

Вирус прямого действия быстро проникает в оперативную память, заражает все программы/файлы/папки, определенные в пути Autoexec.bat, а затем удаляет себя. Он также может уничтожить данные, находящиеся на жестком диске или USB, подключенном к компьютеру.

Обычно они распространяются при выполнении файла, в котором они содержатся. Пока вы не запустите или не откроете файл, он не распространится на другие части вашего устройства или сети.

Хотя эти вирусы находятся в корневом каталоге жесткого диска, они способны менять местоположение при каждом выполнении. Во многих случаях они не удаляют системные файлы, но снижают общую производительность системы.

Защита: Используйте антивирусный сканер. Вирус прямого действия легко обнаружить, а все зараженные файлы можно полностью восстановить.

3. Вирус перезаписи

Примеры: Grog.377, Grog.202/456, Way, Loveletter.

Может поражать: Любой файл

Вирусы перезаписи очень опасны. Они поражают широкий спектр операционных систем, включая Windows, DOS, Macintosh и Linux. Они просто удаляют данные (частично или полностью) и заменяют оригинальный код своим собственным.

Они заменяют содержимое файла, не изменяя его размер. И как только файл заражен, его невозможно восстановить, и в итоге вы потеряете все данные.

Более того, вирусы этого типа могут не только сделать приложения неработоспособными, но и зашифровать и украсть ваши данные при выполнении.

Несмотря на свою эффективность, злоумышленники больше не используют вирусы перезаписи. Они предпочитают заманивать пользователей настоящими троянскими конями и распространять вредоносный код по электронной почте.

Защита: Единственный способ избавиться от этого вируса — удалить все зараженные файлы, поэтому лучше постоянно обновлять свою антивирусную программу, особенно если вы используете Windows.

4. Скрипт-вирусы

Примеры: DDoS, JS.fornight

Может повлиять на: Любая веб-страница путем внедрения скрытого кода в заголовок, нижний колонтитул или файл корневого доступа.

Вирус веб-скриптов нарушает безопасность веб-браузера, позволяя злоумышленникам внедрять сценарии на стороне клиента в веб-страницу. Он распространяется гораздо быстрее, чем другие обычные вирусы.

Когда он нарушает безопасность веб-браузера, он внедряет вредоносный код для изменения некоторых настроек и захвата браузера. Как правило, он распространяется с помощью зараженной рекламы, всплывающей на веб-страницах.

Вирусы веб-скриптов в основном нацелены на сайты социальных сетей. Некоторые из них достаточно мощны, чтобы рассылать спам по электронной почте и инициировать опасные атаки, такие как DDoS-атаки, чтобы сделать сервер неотзывчивым или до предела медленным.

Их можно разделить на две группы:

- Постоянные вирусы веб-скриптов: могут выдавать себя за пользователя и наносить большой ущерб.

- Непостоянный вирус веб-скриптинга: атакует пользователя незаметно. Он работает в фоновом режиме и остается навсегда скрытым для пользователя.

Защита: Используйте средства удаления вредоносных программ в Windows, отключите скрипты, используйте защиту cookie или установите программное обеспечение для защиты веб-браузера в режиме реального времени.

5. Каталоговый вирус

Пример: Dir-2

Может поражать: Всю программу в каталоге.

Каталоговый вирус (также известный как Кластерный вирус) заражает файл, изменяя информацию о каталоге DOS. Он изменяет DOS таким образом, что она указывает на код вируса, а не на исходную программу.

Более конкретно, этот вирус внедряет вредоносный код в кластер и помечает его как выделенный в FAT. Затем он сохраняет первый кластер и использует его для нацеливания на другие кластеры, связанные с файлом, который он хочет заразить следующим.

Когда вы запускаете программу, DOS загружает и выполняет код вируса до запуска собственно программного кода. Другими словами, вы неосознанно запускаете вирусную программу, в то время как оригинальная программа предварительно перемещена вирусом. После заражения становится очень трудно найти оригинальный файл.

Защита: Установите антивирус, чтобы переместить ошибочно перемещенные файлы.

6. Полиморфный вирус

Примеры: Whale, Simile, SMEG engine, UPolyX.

Может поражать: Любой файл

Полиморфные вирусы кодируют себя, используя разные ключи шифрования каждый раз, когда заражают программу или создают свою копию. Из-за различных ключей шифрования антивирусным программам становится очень трудно их обнаружить.

Этот тип вируса зависит от мутационных механизмов для изменения своих процедур расшифровки каждый раз, когда он заражает устройство. Он использует сложные мутационные механизмы, которые генерируют миллиарды процедур дешифрования, что еще больше затрудняет его обнаружение.

Другими словами, это самошифрующийся вирус, созданный для того, чтобы избежать обнаружения сканерами.

Первый известный полиморфный вирус (под названием «1260») был создан Марком Вашбёрном в 1990 году. При выполнении он заражает файлы .com в текущем каталоге или каталоге PATH.

Защита: Установите современные антивирусные инструменты, оснащенные новейшими технологиями безопасности (такими как алгоритмы машинного обучения и аналитика на основе поведения) для обнаружения угроз

7. Резидентный вирус памяти

Примеры: Randex, Meve, CMJ

Может влиять на: Текущие файлы на компьютере, а также файлы, которые копируются или переименовываются.

Резидентный вирус живет в первичной памяти (RAM) и активируется при включении компьютера. Он поражает все файлы, запущенные в данный момент на рабочем столе.

Поскольку вирус загружает свой модуль репликации в основную память, он может заражать файлы, не будучи запущенным. Он автоматически активируется всякий раз, когда операционная система загружается или выполняет определенные функции.

Существует два типа вирусов, живущих в памяти:

- Быстрые инфекторы специально созданы для того, чтобы как можно быстрее испортить как можно больше файлов. Их очень легко заметить из-за их негативных последствий.

- Медленные инфекторы постепенно снижают производительность компьютера. Они распространяются более широко, поскольку могут оставаться незамеченными гораздо дольше.

Защита: Сильные антивирусные инструменты могут удалить вирус из памяти. Они могут поставляться в виде патча для ОС или обновления существующего антивирусного программного обеспечения.

Если вам повезет, в вашем антивирусном ПО может быть расширение или плагин, который можно загрузить на флешку и запустить, чтобы удалить вирус из памяти. В противном случае, возможно, придется переформатировать машину и восстановить все, что можно, из имеющейся резервной копии.

8. Макровирус

Примеры: Bablas, Concept и вирус Melissa

Может поражать: файлы .mdb, .PPS, .Doc, .XLs.

Эти вирусы написаны на том же макроязыке, который используется в популярных программах, таких как Microsoft Excel и Word. Они вставляют вредоносный код в макросы, связанные с электронными таблицами, документами и другими файлами данных, заставляя зараженную программу запускаться сразу после открытия документа.

Макровирусы предназначены для повреждения данных, вставки слов или изображений, перемещения текста, отправки файлов, форматирования жестких дисков или передачи еще более разрушительных видов вредоносных программ. Они передаются через фишинговые электронные письма. В основном они поражают файлы MS Excel, Word и PowerPoint.

Поскольку этот тип вируса действует на приложения (а не на операционные системы), он может заразить любой компьютер под управлением любой операционной системы, даже Linux и macOS.

Защита: Отключите макросы и не открывайте электронные письма из неизвестных источников. Вы также можете установить современное антивирусное программное обеспечение, которое легко обнаруживает макровирусы.

9. Вирус-компаньон

Примеры: Stator, Terrax.1096

Может поражать: Все файлы .exe

Вирусы-компаньоны были более популярны в эпоху MS-DOS. В отличие от обычных вирусов, они не изменяют существующий файл. Вместо этого они создают копию файла с другим расширением (например, .com), которая запускается параллельно с настоящей программой.

Например, если существует файл с именем abc.exe, этот вирус создаст еще один скрытый файл с именем abc.com. И когда система вызывает файл ‘abc’, .com (расширение с более высоким приоритетом) запускается раньше расширения .exe. Он может выполнять вредоносные действия, например, удалять исходные файлы.

В большинстве случаев вирусы-компаньоны требуют вмешательства человека для дальнейшего заражения машины. После появления Windows XP, которая больше не использует интерфейс MS-DOS, у таких вирусов стало меньше путей для распространения.

Однако вирус все еще работает в последних версиях операционных систем Windows, если пользователь открывает файл непреднамеренно, особенно при отключенной опции «показывать расширение файла».

Защита: Вирус можно легко обнаружить благодаря наличию дополнительного файла .com. Установите надежное антивирусное программное обеспечение и избегайте загрузки вложений нежелательных писем.

10. Многосторонний вирус

Примеры: Ghostball, Invader.

Может повлиять на: файлы и загрузочный сектор.

Многосторонний вирус заражает и распространяется разными способами в зависимости от операционной системы. Обычно он остается в памяти и заражает жесткий диск.

В отличие от других вирусов, которые поражают либо загрузочный сектор, либо программные файлы, многосторонний вирус атакует как загрузочный сектор, так и исполняемые файлы одновременно, вызывая еще больший ущерб.

Попадая в систему, он заражает все диски, изменяя содержимое приложений. Вскоре вы начнете замечать отставание в производительности и нехватку виртуальной памяти, доступной для пользовательских приложений.

Первым зарегистрированным многосторонним вирусом был «Ghostball». Он был обнаружен в 1989 году, когда Интернет еще находился на ранней стадии своего развития. В то время он не смог охватить многих пользователей. Однако с тех пор все сильно изменилось. Сейчас, когда в мире насчитывается более 4,66 миллиарда активных пользователей Интернета, многокомпонентные вирусы представляют серьезную угрозу для предприятий и потребителей.

Защита: Очищайте загрузочный сектор и весь диск перед сохранением новых данных. Не открывайте вложения из ненадежных интернет-источников и установите надежный и проверенный антивирусный инструмент.

11. FAT-вирус

Пример: Вирус ссылок

Может поражать: Любой файл

FAT расшифровывается как file allocation table, это раздел диска, который используется для хранения информации, такой как расположение всех файлов, общий объем памяти, доступное пространство, использованное пространство и т.д.

Вирус FAT изменяет индекс и делает невозможным для компьютера выделение файла. Он достаточно силен, чтобы заставить вас отформатировать весь диск.

Другими словами, вирус не изменяет хост-файлы. Вместо этого он заставляет операционную систему выполнять вредоносный код, изменяющий определенные поля в файловой системе FAT. В результате компьютер не может получить доступ к определенным разделам жесткого диска, где находятся важные файлы.

По мере распространения вируса несколько файлов или даже целые каталоги могут быть перезаписаны и безвозвратно потеряны.

Защита: Избегайте загрузки файлов из ненадежных источников, особенно тех, которые определены браузером или поисковой системой как «атакующие/небезопасные сайты». Используйте надежное антивирусное программное обеспечение.

Другие вредоносные программы, которые не являются вирусами, но не менее опасны

12. Троянский конь

Примеры: ProRat, ZeroAccess, Beast, Netbus, Zeus

Троянский конь (или троян) — это невоспроизводимый тип вредоносного ПО, который выглядит легитимным. Пользователей обычно обманом заставляют загрузить и выполнить его на своей системе. Он может уничтожить/изменить все файлы, модифицировать реестр или вывести компьютер из строя. Более того, он может дать хакерам удаленный доступ к вашему компьютеру.

Как правило, трояны распространяются с помощью различных форм социальной инженерии. Например, пользователей обманом заставляют нажимать на поддельные рекламные объявления или открывать вложения электронной почты, замаскированные под настоящие.

Защита: Избегайте открытия неизвестных файлов (особенно с расширениями .exe, .bat и .vbs), атакованных по электронной почте. Используйте надежное антивирусное программное обеспечение высокого класса и регулярно обновляйте его.

13. Червь

Пример: Code red, ILOVEYOU, Morris, Nimda, Sober, WANK.

Червь — это отдельная вредоносная программа, которая воспроизводит себя для распространения на другие компьютеры. Для перемещения от одной системы к другой он использует сети (в основном электронную почту) и бреши в системе безопасности. В отличие от вирусов, он перегружает сеть, реплицируясь или отправляя слишком много данных (превышая пропускную способность), заставляя хозяев отключать сервер.

Червь способен реплицировать себя без какого-либо участия человека. Ему даже не нужно подключать приложение, чтобы нанести ущерб.

Большинство червей предназначены для изменения содержимого, удаления файлов, истощения системных ресурсов или внедрения на компьютер дополнительного вредоносного кода. Они также могут красть данные и устанавливать черный ход, облегчая злоумышленникам контроль над компьютером и его системными настройками.

Защита: Обновляйте операционную систему и убедитесь, что вы используете надежное программное обеспечение для обеспечения безопасности.

14. Логические бомбы

Логические бомбы — это не вирус, но по своей сути вредоносны, как черви и вирусы. Это часть кода, намеренно вставленная (скрытая) в программу. Код выполняется при соблюдении определенных критериев.

Например, взломщик может вставить код кейлоггера в любое расширение веб-браузера. Код активируется каждый раз, когда вы посещаете страницу входа в систему. Затем он перехватывает все нажатия клавиш, чтобы украсть ваше имя пользователя и пароль.

Логические бомбы могут быть вставлены в существующее программное обеспечение или в другие формы вредоносного ПО, такие как черви, вирусы или троянские кони. Они находятся в спящем состоянии до момента срабатывания и могут оставаться незамеченными годами.

Защита: Периодически сканируйте все файлы, включая сжатые, и обновляйте антивирусное программное обеспечение.

Часто задаваемые вопросы

Когда был создан самый первый компьютерный вирус?

Первый в истории компьютерный вирус (под названием Creeper) был написан Бобом Томасом из компании BBN Technologies в 1971 году. Creeper был экспериментальной самовоспроизводящейся программой, которая не имела никакого злого умысла. Она лишь отображала простое сообщение: «Я — Крипер. Поймай меня, если сможешь!».

Кто создал первый вирус для ПК?

В 1986 году Амджад Фарук Алви и Басит Фарук Алви написали вирус для загрузочного сектора под названием «Brain», чтобы предотвратить несанкционированное копирование созданного ими программного обеспечения. ‘Brain’ считается первым компьютерным вирусом для IBM PC и совместимых компьютеров.

Первым вирусом, специально нацеленным на Microsoft Windows, был WinVir. Он был обнаружен в 1992 году. Вирус не содержал никаких вызовов Windows API. Вместо этого он использовал API DOS.

Какая самая дорогая кибератака всех времен?

Самой разрушительной вредоносной программой на сегодняшний день является MyDoom. Впервые обнаруженный в январе 2004 года, он стал самым быстро распространяющимся почтовым червем в истории. Он создавал сетевые дыры, через которые злоумышленники получали доступ к зараженным машинам.

В 2004 году почти четвертая часть всех электронных писем была заражена MyDoom. Ущерб от этого вируса составил более 38 миллиардов.

Источник: new-science.ru