Несколько десятилетий назад компьютерные вирусы были, скорее, городской легендой, нежели реальной угрозой, однако спустя годы ситуация кардинально изменилась. В настоящее время вредоносные программы (в народе именуемые вирусами) представляют большую угрозу для всех и вся — от правительств и крупных международных корпораций до малого бизнеса и Интернет-пользователей.

Созданные разными людьми, от опытных хакеров до любителей и даже детей, компьютерные вирусы являются вредоносными программами, которые — при выполнении — создают копии самих себя, внедряясь в код других компьютерных программ, в файлы данных или в загрузочный сектор жёсткого диска.

Вирусы часто выполняют некоторые виды вредоносной деятельности на заражённых хостах: «съедают» место на жёстком диске, потребляют другие ресурсы системы, получают доступ к конфиденциальной информации, повреждают структуры размещения данных, отображают политические или юмористические сообщения на экране пользователя, спамят, устанавливают свои кейлоггеры (программы, регистрирующие нажатия клавиш на клавиатуре) и многое другое.

Люди, Пишущие ВИРУСЫ, Почему Вы Это Делаете?

Нет необходимости говорить, что вредоносное ПО — это сильный раздражитель, который, к тому же, может привести к весьма печальным последствиям. Информирован — значит, вооружён, подумали мы и составили для вас список из 25 интересных фактов про компьютерные вирусы.

Нет ни одного человека в мире, кто не рискует стать объектом вирусной атаки (вне зависимости от того, насколько мощный у него антивирус). Поэтому, чем больше вы будете знать, тем лучше.

25. Самым первым компьютерным вирусом был Creeper, обнаруженный в компьютерной сети ARPANET, предшественницы Интернета в начале 1970-ых годов. Это была экспериментальная самоперемещающаяся программа, написанная в 1971 году Бобом Томасом (Bob Thomas), сотрудником компании BBN Technologies.

24. В настоящее время существует 3 основные категории вредоносных ПО: вирусы, черви и трояны («троянский конь»). Хотя их поведение отличается друг от друга, все они построены на одних и тех же исходных командах и компьютерной логике.

23. Типичный создатель вредоносного ПО — человек мужского пола в возрасте от 14 до 25 лет. Пока известно лишь о нескольких создателях вирусных программ женского пола.

22. Почти 70% создателей вирусов работают по контракту на организованные преступные группировки.

21. Макровирус и сетевой червь Melissa (март 1999 года) был настолько мощным, что заставил корпорацию Microsoft и другие крупные компании отключить свои системы электронной почты до его полного уничтожения. Вирус Melissa побил все рекорды по скорости распространения.

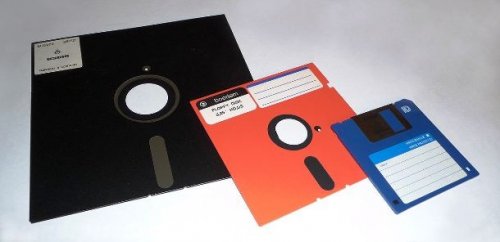

20. До появления локальных компьютерных сетей большинство вирусов распространялось через различные съёмные носители, в частности, через дискеты. С появлением первых персональных компьютеров большинство пользователей регулярно обменивались информацией и программами, записанными на дискеты.

19. Согласно Отчёту службы разведки по обеспечению безопасности Microsoft и организации Consumer Reports, 40% домохозяйств США страдают от компьютерных вирусов.

18. Amazon.com является самой эксплуатируемой целью для фишинговых атак. За ним идут Apple и eBay.

17. Наиболее высокий риск подвергнуться атаке компьютерными вирусами — у США, за ними следует Россия.

16. Тем не менее, на территории США написание компьютерного вируса не считается незаконным действием. Некоторые другие страны начинают составлять проекты законов о киберпреступности, которые являются более строгими, чем в Штатах.

В Германии, например, массовый обмен компьютерными вирусами по любой причине запрещён, а в Финляндии с недавних пор написание вредоносного ПО является незаконным действием.

15. С постоянным ростом числа компьютерных вирусов и хакеров появляются новые виды компьютерных преступлений. Сегодня так называемая киберпреступность осуществляет широкий круг деятельности, такой как кибертерроризм, кибервымогательство и кибервойны.

14. В наше время более 6.000 новых компьютерных вирусов создаётся и запускается каждый месяц.

13. Самым разрушительным компьютерным вирусом всех времён стал почтовый червь MyDoom. Он причинил ущерб в размере $38 млрд. Он быстро распространялся, заражал открытые сети и каждый компьютер с доступом к ним. В 2004 году этот вирус заразил 25% всех электронных писем.

12. Стать членом известной международной сети хакеров Anonymous на самом деле очень легко. По этой причине лишь некоторые из них являются элитными хакерами, способными пользоваться уязвимостью систем безопасности в компьютерных системах и писать вирусные программы.

11. Вы не заразите компьютер вирусом, лишь прочтя электронное письмо. Вредоносная программа активируется только при открытии ссылки или заражённого приложения к письму.

10. По имеющимся оценкам, до 90% электронных писем содержат вредоносное ПО.

9. К 1990 году было известно порядка 50 компьютерных вирусов. В конце 1990-ых количество вирусов резко возросло до 48.000.

8. Некоторые авторы вирусов на самом деле могут быть детьми, которые создают их, чтобы просто проверить свои навыки программирования.

7. Около 32% всех компьютеров в мире (то есть почти каждый третий компьютер) заражены какой-нибудь вредоносной программой.

6. Чтобы обнаружить свои уязвимые места, Facebook платит $500 каждому, кто сможет взломать систему.

5. Несмотря на максимальные усилия исследователей и разработчиков в области компьютерной безопасности, в настоящее время не существует антивирусной программы, которая могла бы обнаружить все компьютерные вирусы.

4. Вирусы можно писать на разных языках программирования, включая язык ассамблера, сценарные языки (например, Visual Basic или Perl), Java и языки макропрограммирования (например, язык VBA).

3. Один из трёх основных видов вредоносных ПО — «троянский конь» — получил своё название из древнегреческой истории о деревянной лошади, которую использовали для того, чтобы помочь греческим войскам незаметно проникнуть в Трою.

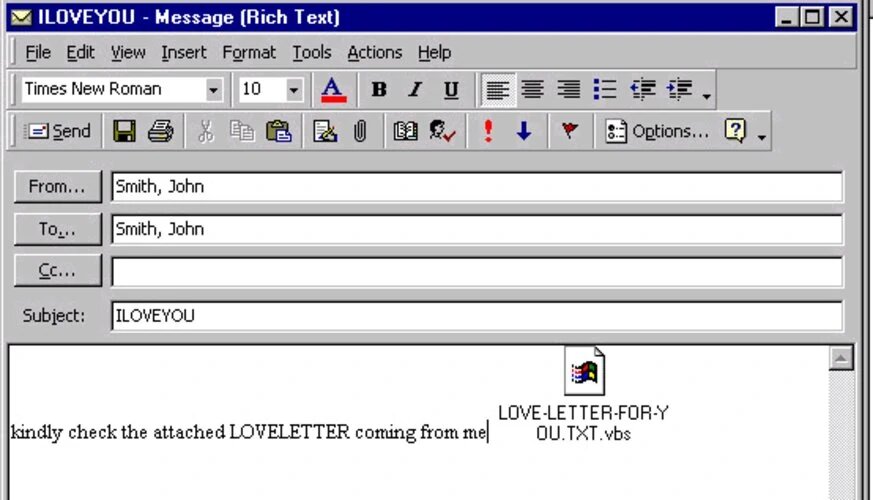

2. Созданный филиппинскими программистами Реонелом Рамонесом (Reonel Ramones) и Онелом де Гузманом (Onel de Guzman) в 2000 году, компьютерный вирус, известный как ILOVEYOU или LoveLetter, стал самым разрушительным вирусом в мире (попав в Книгу рекордов Гиннесса). По подсчётам, вирус заразил более 3 млн компьютеров по всему миру.

1. Современные компьютерные вирусы причиняют экономический ущерб на миллиарды долларов каждый год, вызывая сбои системы, потребляя ресурсы систем компьютеров, повреждая данные, увеличивая расходы на техническое обслуживание компьютеров и так далее.

Поддержи Бугага.ру и поделись этим постом с друзьями! Спасибо! 🙂

Источник: bugaga.ru

I гейм. 2 команде 1 команде Вопросы 1 команде 1. Как называются вирусы, использующие для своего распространения протоколы или команды компьютерных сетей. — презентация

Презентация на тему: » I гейм. 2 команде 1 команде Вопросы 1 команде 1. Как называются вирусы, использующие для своего распространения протоколы или команды компьютерных сетей.» — Транскрипт:

3 I гейм. 2 команде 1 команде

4 Вопросы 1 команде 1. Как называются вирусы, использующие для своего распространения протоколы или команды компьютерных сетей и электронной почты? 2. Как называются вирусы, написанные на макроязыках, заражают файлы данных. 3. Как называются вирусы, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии Сетевые вирусы Макро-вирусы Вирусы-репликаторы или черви

5 Вопросы 1 команде 4. Как называются вирусы, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того вируса не имеют ни одной повторяющейся цепочки байтов? 5. Как называются программы-вирусы, различными методами удаляющие и модифицирующие информацию в определённое время, либо по какому-то условию. Вирусы-мутанты Логические (временные) бомбы

6 Вопросы 2 команде 1. Как называются вирусы, внедряющиеся в исполняемые модули, т.е. файлы, имеющие расширения COM и EXE? 2. Как называются вирусы, внедряющиеся в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска? 3. Как называются вирусы, которые очень опасны, так как маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков? Файловые вирусы Загрузочные вирусы Квазивирусные или троянские программы

7 Вопросы 2 команде 4. Как называются вирусы, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска 5. Как называются программы-вирусы, собирающие информацию и складирующие её определённым образом, а не редко и отправляющие собранные данные по электронной почте или другим методом? Вирусы-невидимки или стелс-вирусы Шпионы II гейм

8 II гейм. «Заморочки из бочки»

10 1. Известные вирусы Найди почтовый червь 1. IM-Worm 2. IRC-Worm 3. -Worm 4. Net-Worm 5. P2P-Worm Ответ: -Worm

11 4. Известные вирусы Черви для файлообменных сетей? 1. IM-Worm 2. IRC-Worm 3. -Worm 4. Net-Worm 5. P2P-Worm Ответ: P2P-Worm

12 6. Известные вирусы Черви в IRC-каналах? 1. IM-Worm 2. IRC-Worm 3. -Worm 4. Net-Worm 5. P2P-Worm Ответ:IRC-Worm

13 10. Известные вирусы Черви, использующие интернет- пейджеры? 1. IM-Worm 2. IRC-Worm 3. -Worm 4. Net-Worm 5. P2P-Worm Ответ:IM-Worm

14 2. История вирусов Первый компьютерный вирус? 1. Игра Дарвин 2. Creeper 3. Reaper 4. EP – Win 5.10c Ответ:Игра Дарвин

15 5. История вирусов Кто создатель программы игра Дарвин? 1. В.А.Высотский 2. Г.Д.Макилрой 3. Роберт Морис 4. Алан Соломон Ответы 1, 2, 3 верны. Но более правильным является ответ 3, игру порой даже называют вирусом Мориса. Ответ:

16 8. История вирусов Первый вирус для Windows, заражающий исполняемые файлы назывался: 1. Win.Vir_1_4 2. «Homer» 3. EP – Win 5.10c Ответ:Win.Vir_1_4

17 3. Виды вирусов Что не относится к файловым вирусам? 1.Link-вирусы 2.Parasitic-вирусы 3.Файловые черви 4.LAN-черви Ответ:LAN-черви

18 7. Виды вирусов Счастливый бочонок

19 9. Виды вирусов Что не относится к троянским программа? 1.Утилиты несанкционированного удаленного управления 2.Overwriting-вирусы 3.Дропперы 4.Эммуляторы DDOS-атак Ответ:Overwriting-вирусы

21 «Темная лошадка» Подсказки: 1. Родился 4 октября 1965 г. в Новороссийске. Окончил Институт криптографии, связи и информатики и до 1991 г. работал в многопрофильном научно- исследовательском институте. 2. Начал изучение феномена компьютерных вирусов в октябре 1989 г., когда на его компьютере был обнаружен вирус «Cascade». 3. С 1991 по 1997 гг. работал в НТЦ «КАМИ», где вместе с группой единомышленников развивал антивирусный проект «AVP» 4. В 1997 г. Евгений стал одним из основателей «Лаборатории Касперского».

24 1. По среде обитания вирусы классифицируют на: 1) резидентные, нерезидентные; 2) не опасные, опасные, очень опасные; 3) сетевые, файловые, загрузочные, макровирусы; 4) паразиты, репликаторы, невидимки, мутанты, троянские.

25 2. Принцип работы, основанный на подсчете контрольных сумм для присутствующих на диске файлов характерен для следующих антивирусных программ: 1) полифагов; 2) блокировщиков; 3) ревизоров; 4) конверторов.

26 3. Наиболее опасные свойства компьютерного вируса способность к: 1) удалению данных и модификации себя; 2) модификации себя и форматированию винчестера; 3) форматированию винчестера и внедрению в файлы; 4) внедрению в файлы и саморазмножению.

27 4. По особенностям алгоритма вирусы можно классифицировать на: 1) резидентные и нерезидентные; 2) не опасные, опасные, очень опасные; 3) сетевые, файловые, загрузочные, макровирусы; 4) паразиты, репликаторы, невидимки, мутанты, троянские.

28 5. Постоянную последовательность программного кода, специфичную для конкретного вируса называют: 1) полифагом; 2) АVР; 3) маской; 4) Aidtest.

30 7. Термин «информатизация общества» обозначает: 1) целенаправленное и эффективное использование информации во всех областях человеческой деятельности на основе современных информационных и коммуникационных технологий; 2) увеличение избыточной информации, циркулирующей в обществе; 3) увеличение роли средств массовой информации; 4) введение изучения информатики во все учебные заведения страны; 5) организацию свободного доступа каждого человека к информационным ресурсам человеческой цивилизации.

31 8. Развитый рынок информационных продуктов и услуг, изменения в структуре экономики, массовое использование информационных и коммуникационных технологий являются признаками: 1) информационной культуры; 2) высшей степени развития цивилизации; 3) информационного кризиса; 4) информационного общества; 5) информационной зависимости.

32 9. Методы обеспечения информационной безопасности делятся на (указать неправильный ответ): 1) правовые; 2) организационно-технические; 3) политические; 4) экономические; 5) все перечисленные выше.

33 10. Обеспечение защиты информации проводится конструкторами и разработчиками программного обеспечения в следующих направлениях (указать неправильный ответ): 1) защита от сбоев работы оборудования; 2) защита от случайной потери информации; 3) защита от преднамеренного искажения; 4) разработка правовой базы для борьбы с преступлениями в сфере информационных технологий; 5) защита от несанкционированного доступа к информации.

34 11. Компьютерные вирусы — это: 1) вредоносные программы, которые возникают в связи со сбоями в аппаратных средствах компьютера; 2) программы, которые пишутся хакерами специально для нанесения ущерба пользователям ПК; 3) программы, являющиеся следствием ошибок в операционной системе; 4) пункты а) и в); 5) вирусы, сходные по природе с биологическими вирусами.

35 12. Отличительными особенностями компьютерного вируса являются: 1) значительный объем программного кода; 2) способность к самостоятельному запуску и многократному копированию кода; 3) способность к созданию помех корректной работе компьютера; 4) легкость распознавания; 5) пункты б) и в).

36 13. Какой из нормативно-правовых документов определяет перечень объектов информационной безопасности личности, общества и государства и методы ее обеспечения? 1) Уголовный кодекс РФ; 2) Гражданский кодекс РФ; 3) Доктрина информационной безопасности РФ; 4) постановления Правительства РФ; 5) Указ Президента РФ.

37 14. Что не относится к объектам информационной безопасности Российской Федерации? 1) Природные и энергетические ресурсы; 2) информационные ресурсы всех видов; 3) информационные системы различного класса и назначения, информационные технологии; 4) система формирования общественного сознания; 5) права граждан, юридических лиц и государств на получение, распространение, использование и защиту информации и интеллектуальной собственности.

38 15. Какие действия в Уголовном кодексе РФ классифицируются как преступления в компьютерной информационной сфере? 1) Неправомерный доступ к компьютерной информации; 2) создание, использование и распространение вредоносных программ для ЭВМ; 3) умышленное нарушение правил эксплуатации ЭВМ и их сетей; 4) все перечисленное выше; 5) пункты б) и в).

39 16. Какой законодательный акт регламентирует отношения в области защиты авторских и имущественных прав в области информатизации? 1) Доктрина информационной безопасности РФ; 2) Закон «О правовой охране программ для ЭВМ и баз данных»; 3) раздел «Преступления в сфере компьютерной информации» Уголовного кодекса РФ; 4) Указ Президента РФ; 5) Закон «Об информации, информатизации и защите информации».

40 17. Какой законодательный акт регулирует отношения в области защиты информационных ресурсов (личных и общественных) от искажения, порчи и уничтожения? 1) Закон «Об информации, информатизации и защите информации»; 2) Закон «О правовой охране программ для ЭВМ и баз данных»; 3) раздел «Преступления в сфере компьютерной информации» Уголовного кодекса РФ; 4) пункты а) и в); 5) Указ Президента РФ.

41 18. Какой закон содержит гарантии недопущения сбора, хранения, использования и распространения информации о частной жизни граждан? 1) Указ Президента РФ; 2) Закон «Об информации, информатизации и защите информации»; 3) Закон «О правовой охране программ для ЭВМ и баз данных»; 4) раздел «Преступления в сфере компьютерной информации» Уголовного кодекса РФ; 5) Доктрина национальной безопасности РФ.

42 19. Для написания самостоятельной работы вы скопировали из Интернета полный текст нормативно-правового акта. Нарушили ли вы при этом авторское право? 1) Да, нарушено авторское право владельца сайта; 2) нет, так как нормативно-правовые акты не являются объектом авторского права; 3) нет, если есть разрешение владельца сайта; 4) да, нарушено авторское право автора документа; 5) нет, если истек срок действия авторского права.

43 20. Можно ли разместить на своем сайте в Интернете опубликованную в печати статью какого-нибудь автора? 1) Можно, с указанием имени автора и источника заимствования; 2) можно, с разрешения и автора статьи и издателя; 3) можно, но исключительно с ведома автора и с выплатой ему авторского вознаграждения; 4) можно, поскольку опубликованные статьи не охраняются авторским правом; 5) можно, с разрешения издателя, выпустившего в свет данную статью, или автора статьи.

44 21. Что необходимо указать при цитировании статьи, размещенной на чьем-то сайте? 1) Имя автора, название статьи, адрес сайта, с которого заимствована статья; 2) адрес сайта и имя его владельца; 3) имя автора и название статьи; 4) электронный адрес сайта, с которого заимствована статья; 5) название статьи и название сайта.

45 22. Можно ли использовать статьи из разных журналов и газет на политические, экономические, религиозные или социальные темы для подготовки учебного материала? 1) Нет; 2) да, получив согласие правообладателей; 3) да, указав источники заимствования; 4) да, не спрашивая согласия правообладателей, но с обязательным указанием источника заимствования и имен авторов; 5) да, указав ФИО авторов и название статей.

46 23. Считается ли статья, обнародованная в Интернете, объектом авторского права? 1) Нет, если статья впервые обнародована в сети Интернет; 2) да, при условии, что эта же статья в течение 1 года будет опубликована в печати; 3) да, так как любая статья является объектом авторского права как произведение науки или литературы; 4) да, если указан год первого опубликования; 5) да, если автор использует знак охраны авторского права.

47 24. В каких случаях при обмене своими компьютерными играми с другими людьми не будут нарушаться авторские права? 1) Если экземпляры этих компьютерных игр были выпущены в свет и введены в гражданский оборот с согласия автора; 2) если обладатели обмениваемых экземпляров компьютерных игр приобрели их по договору купли-продажи/мены; 3) если одновременно соблюдены условия, указанные в пунктах а) и б); 4) если они распространяются путем сдачи в прокат; 5) если автору выплачивается авторское вознаграждение.

48 25. В каких случаях правомерно используются фотографии из коллекции одного из интернет-сайтов для иллюстрирования своего материала, подготавливаемого в образовательных целях? 1) Если тематика фотосюжетов соответствует теме всего материала; 2) в любом случае, так как факт размещения фотографии в Интернете означает согласие автора на ее дальнейшее свободное использование; 3) если такое использование прямо разрешено правилами интернет-сайта; 4) если фотографии размещены на сайте Интернета с согласия их авторов; 5) если соблюдаются условия в) и г).

51 Игру разработал и провел: Творческий коллектив Spyware: Захарова Олеся Николаевна — руководитель (учитель); Семенюкова Настя – ученица 10 класса; Огурцов Павел – ученик 10 класса.

Источник: www.myshared.ru

Семь странных компьютерных вирусов: как хакеры пользуются нашими слабостями

Недавно распространившийся компьютерный вирус использует изображение, полученное космическим телескопом «Джеймс Уэбб» для привлечения внимания пользователей и распространения. Хакеры во все времена пользовались человеческим любопытством и другими слабостями. «Хайтек» рассказывает про другие странные, необычные и курьезные вирусы.

Читайте «Хайтек» в

По разным оценкам, мировая экономика ежегодно теряет до млрд долларов из-за киберпреступлений и хакерских атаках. И с каждым годом эта сумма возрастает. В попытках заработать деньги мошенники используют самые разные средства.

Например, в августе 2022 года эксперты по кибербезопасности сообщили о новом вирусе, который для распространения использует изображение скопления SMACS 0723 — первый полноцветный снимок, сделанный «Джеймсом Уэббом». Для этой атаки преступники использовали большой общественный интерес ко всем новостям, связанным с новым космическим телескопом и небывалой детализации кадров, которые он создает.

Желание поделиться с друзьями прекрасным не первая человеческая слабость, которую используют преступники. Компьютерные вирусы существуют столько же лет, сколько существуют компьютеры. За это время в мире было создано множество различных технологий для атак.

Коржик хочет печеньку

Первые компьютерные вирусы появились еще до широкого распространения сложных сетей и создания интернета. Например, студенты из университета Брауна в США в 1969 году создали специальную программу Cookie Monster (Cookie — печенье). Программа отправлялась вручную с помощью текстовых сообщений по внутренней сети. А после заражения «инфицированный» компьютер блокировался до тех пор, пока пользователь не вводил в командной строке слово «печенье» (cookie).

Интересно, что изначально вирус был названа в честь медведя — персонажа назойливой телерекламы, постоянно поедающего печенье. Но с популяризацией телешоу «Улица Сезам» образ Cookie Monster прочно закрепился за одноименным персонажем, которого в русском дубляже назвали Коржиком.

Cookie Monster не был в полной мере вирусом, поскольку программа не могла самостоятельно реплицироваться и легко удалялась при перезагрузке компьютера. Изначально созданный для мини-компьютеров PDP, эта программа была позже адаптирована для компьютеров Atari в разных реинкарнациях. Например, одна из них постепенно начинала просить печенье все чаще и чаще, а остановить прожорливого Коржика можно было только предложив ему печенье Oreo.

Любовь дорогого стоит

Не все программы были такими безобидными и добрыми. Например, в 2000 году по интернету начал стремительно распространятся вирус (ILoveYou). Первоначально пользователям по электронной почте приходило письмо с темой «Я тебя люблю» и вложением под названием «LOVE-LETTER-FOR-YOU.txt.vbs». Злоумышленники использовали то, что Windows скрывала расширение файла (vbs), и для получателя оно выглядело как безобидный текстовый документ.

Многие одинокие сердца дорого заплатили за желание узнать, кто же их так любит. После запуска вирус удалял с компьютера все изображения и аудиофайлы, после чего рассылал новые аналогичные письма всему списку контактов из Outlook. Использование для распространения известных адресатов стало одной из причин широкого распространения вируса: пользователи видели письма от знакомых корреспондентов и бесстрашно открывали вложения.

Позже в сети появились и другие модификации этого вируса, спекулирующие на любопытстве. Например, письмо могло называться «Очень смешной файл», «Давай встретимся» или даже шифровались под антивирусные компании, которые прислали программу для проверки компьютера на заражение.

Всего около 55 млн пользователей электронной почты получили письма, содержащие зараженный файл. При этом 3 млн из них не удержались и проверили, что им пишет «тайный поклонник». А общий ущерб от распространения вируса составил около $10 млн. Примечательно, что создатель ILoveYou — филиппинский студент Онел де Гузман — никак не пострадал. Все дело в том, что на тот момент в его стране не было законов, запрещающих создание компьютерных вирусов.

Вежливый Пикачу

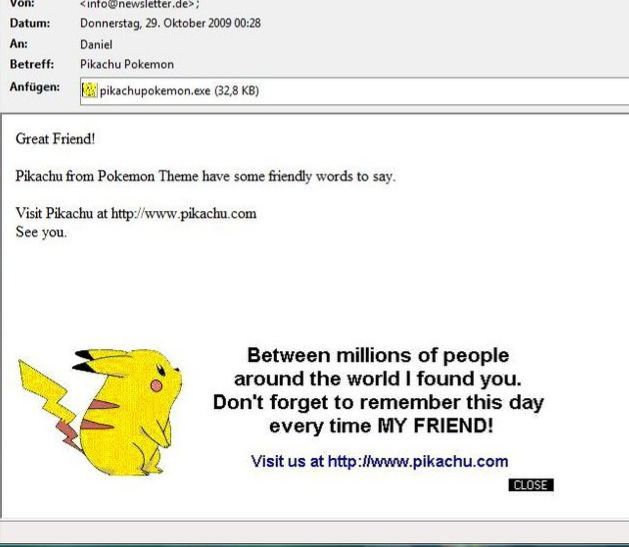

Не все вирусы были такими же успешными. Например, летом того же 2000 года на волне успеха любовных писем появился аналог, рассчитанный специально для детей. Пользователям приходило электронное письмо с текстом «Пикачу — твой друг» и исполняемым файлом.

При запуске программы на экране появлялось сообщение «Среди миллионов людей по всему миру я нашел тебя. Не забывай вспоминать этот день каждый раз, МОЙ ДРУГ!». А дальше, по замыслу авторов, вирус должен был разослать себя всем контактам и удалить важные системные файлы Windows.

Но, к счастью, создатели допустили ошибку в программном коде. Поэтому вместо того, чтобы просто делать свое дело, «Пикачу» вежливо интересовался у пользователей: действительно ли они хотят удалить системные файлы.

Ika-tako

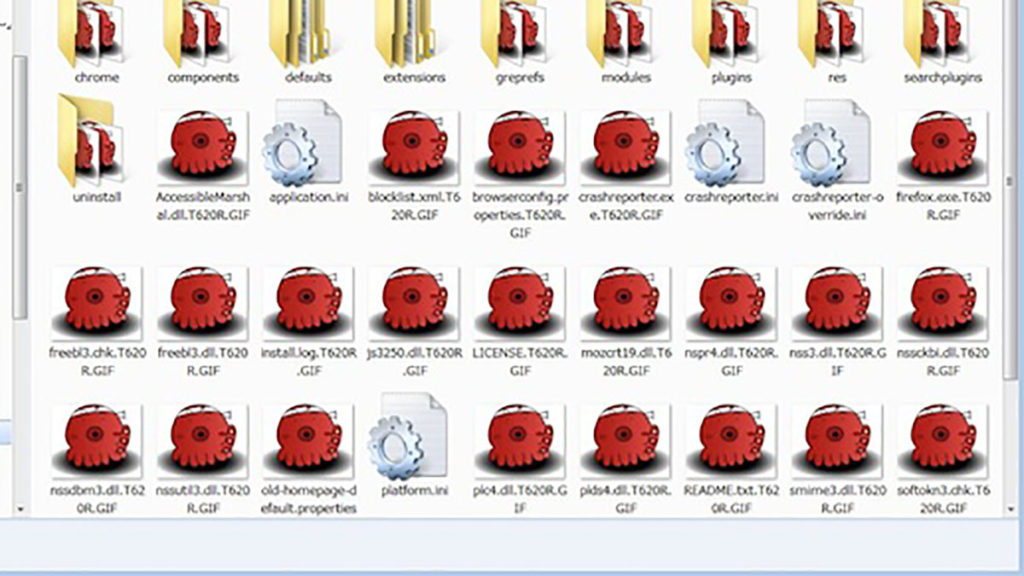

Заражение компьютера вирусом — неприятное событий. Поэтому некоторые хакеры добавляют юмора, чтобы немного «скрасить» негативные последствия. Например, вирус Ika-tako (что по-японски означает «кальмар-осьминог») заменял все зараженные файлы картинками милых аниме существ.

Этот вирус распространялся с помощью зараженных музыкальных файлов, первоначально загруженных на сервер для обмена файлов Winny, популярный в Японии. При воспроизведении файла вредоносное ПО попадает на жесткий диск компьютера, заражая все, от семейных фотографий до важных файлов операционной системы. Зараженные файлы заменяются изображениями кальмара, осьминога или морского ежа и удаляются.

Happy99

Один из самых праздничных вирусов появился в начале 1999 года — это Happy99. Считается, что это первый компьютерный червь, который активно распространялся посредством электронной почты и заразил миллионы компьютеров по всему миру.

Хотя он и послужил основой для будущих компьютерных атак, сам вирус был довольно милым. При заражении компьютера он просто открывал окно с изображением фейерверка и надписью «С новым 1999 годом».

Видео с компьютера, зараженного вирусом Happy99

Лишайник

Еще один похожий безвредный вирус — это Lichen (лишайник). На современных компьютерах мы вполне могли бы назвать его просто скринсейвером. Этот вирус был разработан для компьютеров, которые работали под операционной системой DOS. Он не наносил никакого вреда, но всякий раз, когда в приложении не было активности клавиатуры более минуты, запускал визуальные эффекты, напоминающие рост лишайника на трещинах в камне.

Все-таки, хакерам тоже не чуждо чувство прекрасного.

Троянский спаситель

Не все хакеры преследуют корыстные цели. Например, в 2015 году широкое распространение получил троянский вирус Wifatch. Эта программа заражала WiFi-роутеры и другие подключенные устройства и устанавливала на них обновления.

А кроме того, вирус оставлял пользователям напоминание с просьбой сменить пароль. Все дело в том, что многие пользователи пренебрегают вопросами безопасности и оставляют на подключенных устройствах заводские пароли, которые очень легко подобрать. А это делает всю сеть уязвимой. Своей программой создатели Wifatch хотели напомнить о том, как избежать подобных неприятностей.

Какими бы милыми и безопасными не были вирусы, они все равно несут потенциальную угрозу, поскольку любой из них можно адаптировать для корыстных целей. Сейчас существенная часть жизни и огромное количество конфиденциальной и чувствительной информации хранится на электронных устройствах. В такую эпоху помнить об этих угрозах и соблюдать простые правила цифровой гигиены так же важно, как мыть руки перед едой.

Читать далее:

Источник: hightech.fm