Задача сохранения конфиденциальной и рабочей информации, а также информации, содержащей персональные данные пользователя или группы пользователей, является важнейшей при создании защитных систем, оберегающих компьютер от несанкционированного доступа. Собственно, сам несанкционированный доступ – понятие довольно широкое, и может быть осуществлен злоумышленником по различным физическим и программным путям. Противодействие всем этим путям в комплексе и формирует задачу создания системы защиты, как многокомпонентной программно-аппаратной структуры.

Какими же методами и способами злоумышленник может получить несанкционированный доступ к компьютеру?

- Физический способ, в котором участвует внешний нарушитель с физическим доступом к «железу» компьютера

- Программный способ, осуществляемый внутренним нарушителем, имеющим определенные права доступа на разных уровнях внутри сети

- Удаленно-программный способ, осуществляемый через вирусное ПО, либо удалённый доступ из внешних сетей, находящихся за «периметром» безопасности локальной сети конкретного компьютера

При первом способе внешний нарушитель, имеющий доступ в помещения, где установлены компьютеры, может осуществить несанкционированный доступ, загрузившись с внешнего носителя, либо использовав заранее известные учетные данные других пользователей. В другом случае нарушитель может вскрыть корпус компьютера, получив доступ к физическим компонентам, в частности локальному хранилищу информации – жесткому диску, и демонтировать его.

При втором способе, пользователь, работающий внутри «периметра» локальной сети осуществляет действия по несанкционированному доступу к информации и её хищению путём копирования из ресурсов, которые ему разрешены для входа. В отдельных случаях такой пользователь может воспользоваться привилегированным доступом в сеть, который заранее ему известен (под чужими учётными данными).

При третьем способе несанкционированный доступ осуществляет вредоносный программный модуль, интегрированный удалённо в систему атакуемого компьютера. Такой модуль может действовать совместно с программами кейлоггинга, пользуясь зафиксированными данными о логинах и паролях пользователей. Сюда же можно отнести и низкоуровневые программные системы перехвата трафика на канальном уровне, и удалённые доступы с использованием открытых портов и уязвимостей операционных систем.

Всё вышеописанное является исходными данными для организации системы защиты компьютера от несанкционированного доступа. Строить систему рекомендуется именно по шагам противодействия угрозам, описанным выше. Соответственно, методы защиты можно классифицировать по трём основным направлениям.

Защита от физического несанкционированного доступа

Должна обеспечиваться отсутствием или ограничением свободного доступа неавторизованного персонала и предполагаемых нарушителей непосредственно к аппаратным составляющим и корпусу компьютера. Сюда можно отнести все системы физической защиты доступа – системы контроля доступа, решетки, турникеты, защитные средства, закрывающие корпус и т.п.

Чистилка для компьютера от ненужных программ

Должна быть обеспечена парольная защита системы первоначальной загрузки путём задания пароля в BIOS (включая пароль на изменение самих настроек BIOS).

Возможно использование также электронного замка (например, «Соболь») обладающий собственным «доверенным» периметром загрузки, который на сто процентов препятствует запуску компьютера с не доверенной операционной системой или с использованием внешних носителей.

Защита от несанкционированного доступа с использованием программных средств

Должен быть установлен антивирус с максимально широким функционалом для защиты сетевой инфраструктуры и сервера, желательно управляемый централизованно, постоянно обновляемый

Должна быть обеспечена прежде всего закрытая от внешних воздействий изолированная транспортная сеть передачи данных, на которой базируются машины домена или рабочей группы. Это может быть достигнуто сертифицированными сетевыми устройствами, обеспечивающими виртуальное разделение сетевых сегментов (по технологии VLAN) с осуществлением маршрутизации пакетов между ними.

Должен быть обеспечен защитный «периметр», включающий в себя демилитаризованную зону в виде отдельной изолированной подсети на стыке, отвечающим за сопряжение с внешними сетями и Интернет. Это достигается работающими аппаратными файрволами на граничных маршрутизаторах и набором правил доступа во внешние сети и входа из них.

Должен быть обеспечен необходимый уровень криптозащиты каналов связи, обеспечивающих обмен между сегментами локальной сети, что достигается применением аппаратных криптомаршрутизаторов, шифрующих IP-трафик в канале с помощью сертифицированных интегрированных в них средств (например, СЗИ Crypto Pro).

Также допускается организация защиты соединения непосредственно информационной системы с нужным ресурсом через программные VPN-клиенты, шифрующие трафик в создаваемом VPN-туннеле.

На уровне операционных систем защита от внешних проникновений, обнаружение и «отлов» вредоносного кода, действующего из файловых «тел», скриптов, внутри памяти и через электронную почту должна обеспечиваться комплексной антивирусной защитой всех точек сетевого взаимодействия – клиентских машин и серверов.

Непосредственно на компьютере, на котором работает пользователь, должны применяться и действовать доменные политики, а также система разрешительного доступа к информационным системам согласно утверждённой матрице доступа. Также должны действовать политики безопасности, контролируемые администраторами, в соответствии с которыми у пользователей изменяются пароли, осуществляется контроль доступа и т.п

Таким образом, по совокупности методов комплексное решение по защите компьютера от несанкционированного доступа определяется совокупностью программных, организационных и физических методов защиты, применяемых к конкретному автоматизированному рабочему месту.

Источник: softmonstr.ru

Как запустить командную строку от имени администратора

Командная строка в Windows позволяет вводить команды ОС MS-DOS. Командная строка может использоваться как полноценная ОС только без графической оболочки. С помощью командной строки также можно решить те проблемы в Windows, которые нельзя решить обычным способом через графический интерфейс.

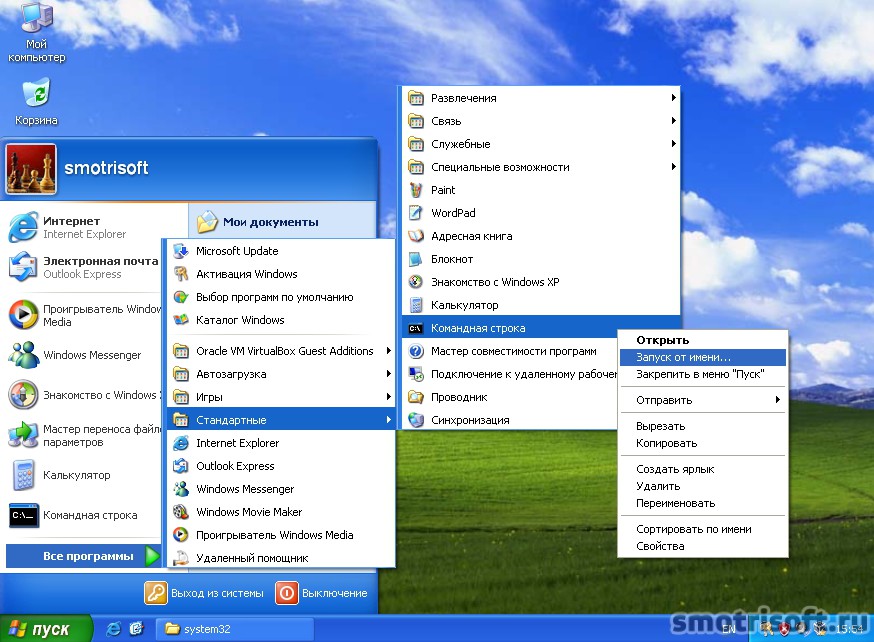

1. Как запустить командную строку от имени администратора в Windows XP.

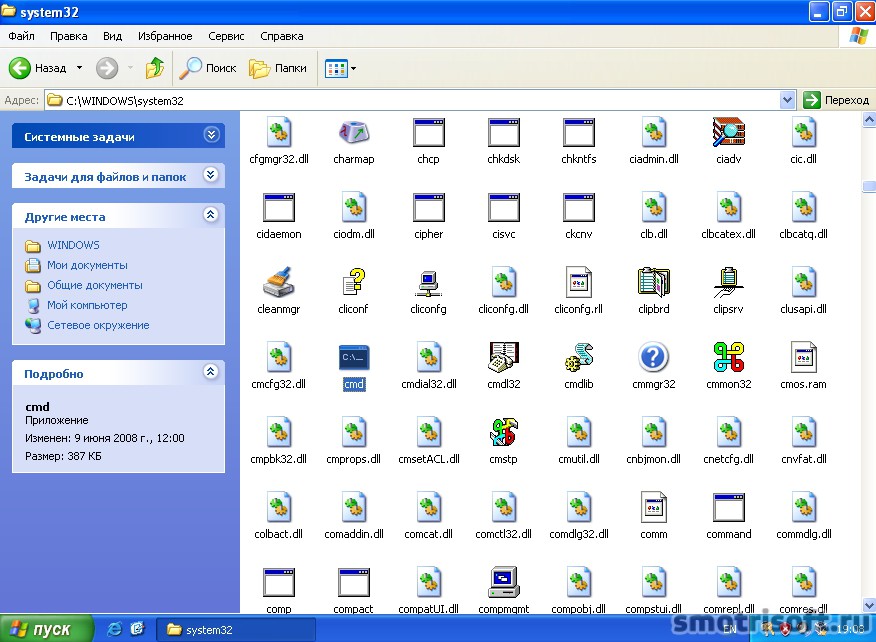

Заходим в папку C:WINDOWSsystem32 и находим файл cmd — это командная строка.

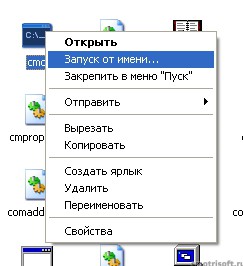

Нажимаем правой кнопкой на файле cmd и выбираем Запуск от имени.

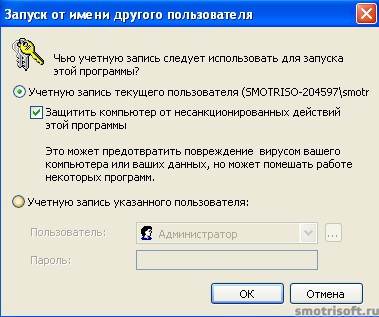

Предлагается выбрать запуск от имени другого пользователя. Можно запустить командную строку от имени текущего пользователя, также защитить компьютер от несанкционированных действий этой программы. Это может предотвращать повреждение вирусом вашего компьютера или ваших данных, но может помещать работе некоторых программ.

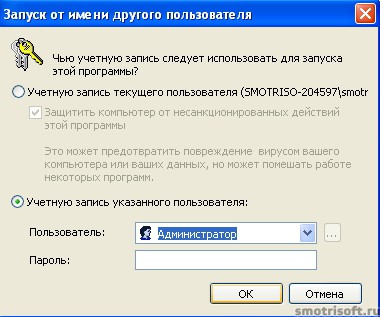

Выбираем учетную запись администратора.

Вводим пароль администратора и нажимаем ОК.

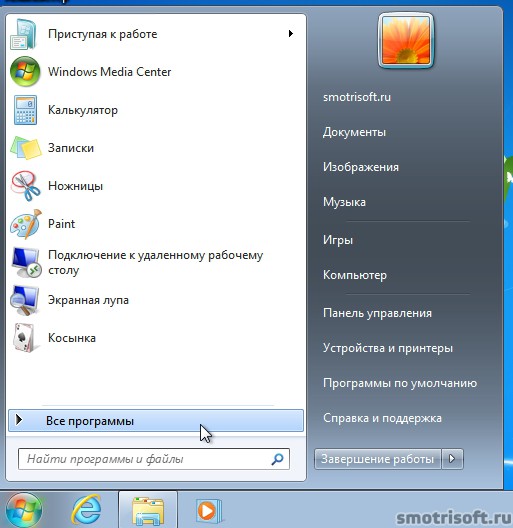

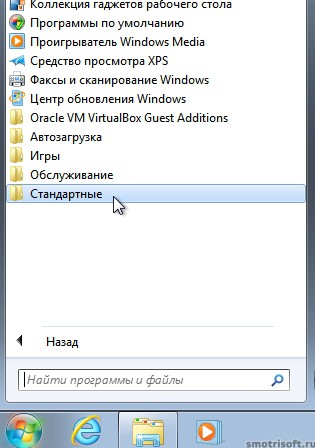

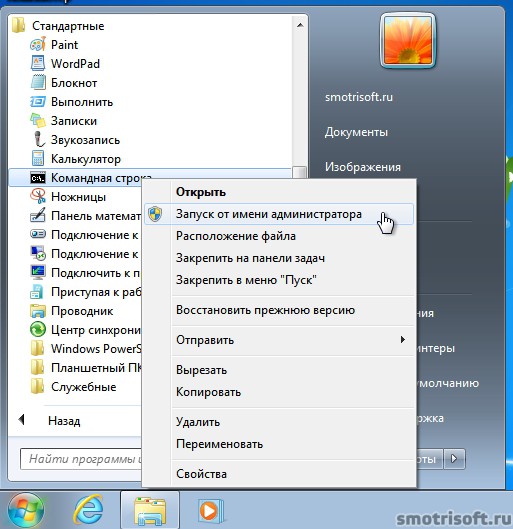

2. Как запустить командную строку от имени администратора в Windows 7.

Переходим в нижнюю левую часть в меню пуск, нажимаем на меню пуск.

Открываем все программы.

Заходим в папку стандартные.

Нажимаем правой кнопкой на командной строке и выбираем запуск от имени администратора.

Если появится контроль учетных записей (UAC) с вопросом: Разрешить следующей программе внести изменения на этом компьютере? Нажимаем Да.

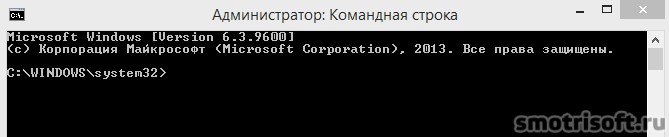

Готово. Командная строка от имени администратора запущена.

3. Как запустить командную строку от имени администратора в Windows 8.

Переводим курсор в правую верхнюю или правую нижнюю часть экрана, чтобы появились волшебные кнопки (так они называются в Windows 8).

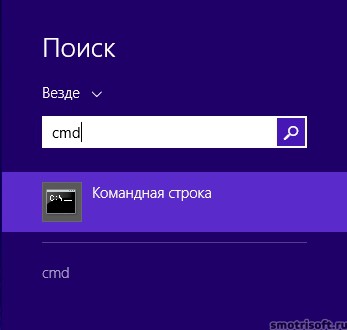

Выбираем поиск и нажимаем на него.

В поиске вводим cmd. Поиск находит командную строку.

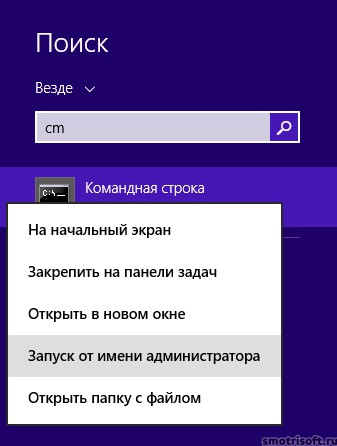

Нажимаем на командной строке правой кнопкой и выбираем запуск от имени администратора.

Готов. Командная строка в Windows 8 запущена.

Также вас может заинтересовать другие уроки на эту тему:

- Как ускорить Windows

- Как ускорить работу windows без дополнительных программ

- Как ускорить загрузку видео на youtube

- Как ускорить интернет

- Как сделать чтобы загружался сразу рабочий стол в Windows 8.1

Источник: smotrisoft.ru

Система, которой я защитил свой компьютер Windows

Постоянно слышу от своих друзей вопросы типа «что делать, если сетевой трафик ни с того ни с сего вырос» или «что делать, не запускаются программы». Доходит до того, что спрашивают «Помоги, не могу вообще зайти в Винду». Мне достаточно одного взгляда в «диспетчер задач», чтобы увидеть там названия «Жирных Троянов».

Ведь я прошел уже довольно большой путь самообучения борьбы с разной компьютерной нечистью. И для себя я выработал специальную систему защиты, которой неукоснительно следую. О ней расскажу ниже.

А пока напомню моменты, которые должен знать каждый, в качестве небольшого вступления:

ПЕРВОЕ ЧТО НАДО ЗНАТЬ — не бывает 100% безопасных программ или систем. Я понимаю, что простому обывателю не понятно, как это не бывает. Он обязательно подумает, возьми да сделай вещь безопасной. Зато меня хорошо поймет любой программист, который мало-мальски сталкивался, например, с системой авторизации на сайте.

Если кто-то говорит, что его вещь надежна, то это лишь значит, что он извлек опыт из ошибок в прежней версии своего продукта и частично исправил их. Однако известно давно, что нет защиты в двух случаях — «от дурака», человека который знать не знает, что защита есть и от «человеческого фактора», когда информация о защите выходит за дозволенные ей пределы, становясь достоянием странных личностей.

Конечно, разработчики кое-что придумали в этом направления. Например, они научились разрабатывать защиту, как многоуровневый комплекс мер противодействия. Чтобы в итоге не «ставить на одну лошадку» все состояние, а заставить взломщика решить ряд разнородных задач на пути к цели.

ВТОРОЕ ЧТО НАДО ЗНАТЬ — безопасность компьютера должна быть экономичной. Мне довелось видеть корпоративные сети, оснащенные новейшими дорогими системами детектирования проникновений всеми известными доселе вирусами, и тем не менее они оказывались взломанными.

По другую сторону, я постоянно сталкиваюсь с тем, что многие абсолютно игнорируют устанавливать себе хоть какой-нибудь «паршивенький» фаервол. Продолжают в открытую хранить на компьютере ключи от виртуальных кошельков, пароли к сайтам, важную производственную документацию, потеря которой равнялась бы их увольнению из компании. Худший сценарий при этом такой, что «шпионская» программа продолжает работать в скрытом режиме, накапливая и отсылая по сети секретные материалы.

Так что, констатирую трагический факт: никто, никогда не хочет тратить деньги на безопасность.

А теперь перейдем к конкретным делам. Для этого у Вас должна быть установлена операционная система Microsoft Windows XP и даже выше — Vista или Win7.

Допускаю, что вы имеете интернет-подключение (но не обязательно, хотя это очень подозрительно, не иметь выхода в мировое пространство)

И конечно, вы должны обладать правами администратора и иметь непосредственный, то есть физический доступ к вашему компьютеру (желательно в любое время суток).

Не вздумайте проделывать нижеследующие шаги на серверной машине вашей компании.

Но если хотите отомстить начальнику, то дерзайте, если что, я вас предупреждал.

1. Никогда не «работайте компьютер» под правами администратора.

2. Если программа требует для установки права «всевышнего», то для этого есть пункт в меню правой кнопки «Run as» (запуск от имени). В появившемся диалоге нужно лишь ввести имя пользователя с правами админа и его пароль. Обратите внимание на флажок «защитить компьютер от несанкционированных действий этой программы».

3. Для удаления программы вызовите приложение Appwiz.cpl, которое находится в системной папке system32. Сделайте это точно также, через пункт меню «Run as».

В появившемся диалоге «Установка и удаление программ» вы увидите список программ. Одну из которых вы хотите удалить. Выделите мышкой ее имя и нажмите кнопку «Удалить».

4. Для запуска/остановки сервисов в XP необходимо вызвать приложение mmc.exe, которое как обычно будет в папке system32. Не забывайте, вызывать ее надо через «Run as». После того как откроется окно ММС кликнуть меню Консоль->открыть и выберите через него приложение services.msc (system32).

5. Для запуска/остановки сервисов в Vista и Win7 нужно напрямую запустить services.msc из system32, используя «Run as».

6. Запомните: «Run as», «Run as» и еще раз «Run as» для запуска всех исполняемых программ на вашем компьютере, если они требуют привилегий администратора

?. Как результат, вытекающий из всего вышеперечисленного, вы должны создать в системе еще одного пользователя с обычными правами, и «работать ежедневные приложения» (офис, почта, браузер) под логином этого юзера.

Вы заметили, наверное, что я не пичкал Вас какими-то особыми наворотами «от безопасности», а просто предложил использовать «Run as». Это довольно сильная защита для многих случаев, когда вражеский лазутчик стучится в дверь. Остальные секреты я выложу в последующих выпусках.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

BraveRobot нашел еще статьи на эту тему:

- Полезные сочетания клавиш вместе с кнопкой ⊞ Windows

- Какие файлы потенциально опасны для вашего компьютера

- Microsoft представила обновленный дизайн программ пакета Office

- Как установить Windows 10 на старый компьютер и возможно ли это?

- Классификация программного обеспечения — персональный компьютеры

- Как зайти в безопасный режим Windows 10 при включении компьютера?

- Как запустить Планировщик заданий Windows

- Советы жене: что нужно делать, чтобы сохранить брак

- Оперативная память DDR2 и DDR3

- Как много в этой жизни происходит! Но есть моменты.

Источник: bravedefender.ru