Кибана что это за программа

Запускаем его через docker-compose up , даём elasticsearch секунд 10-15 доделать свои дела, и можно радоваться Кибане по адресу 127.0.0.1:5601 .

Добавляем тестовые данные

Ещё одна мини-проблема связанная с установкой — тестовые данные. Что ни говори, Kibana — инструмент для визуализации и работы с данными. Нет данных — нет визуализации. К большому счастью для нас в официальном гайде есть несколько тестовых датасетов и инструкция, как их устанавливать. Инструкция очень простая: скачать, распаковать, импортировать.

Индекс-паттерн

В хранении логов есть такая традиция — группировать их по датам и хранить в отдельных файлах. Logstash эту традицию поддерживает и потому будет писать логи в разные Elasticsearch индексы, например mylogs-2017-01-01 , mylogs-2017-01-02 , mylogs-2017-01-03 , и т.д. Но для визуализации удобнее всё-таки работать с одним индексом, а не с коллекцией.

Для этого в Кибане есть такая штука как индекс-паттерн. Это всего лишь строка-шаблон, охватывающая несколько индексов. Например, шаблон для примера выше — mylogs-* .

Как только мы его сохраним, mylogs-* можно будет использовать как самый обычный индекс.

Просмотр данных

Самый первый пункт основного меню Кибаны — «Discover» — одновременно и самое полезное место для ознакомления со своими данными. С ходу там будет и строка поиска, которая понимает Lucene язык запросов, и гистограмма распределения данных индекса по времени, и даже простейшая статистика по некоторым полям.

Синтаксис Lucene удивительно простой. * — это найти всё. 13 — это найти 13 по всем полям. response:404 AND request:*.css — найти все запросы к CSS файлам, которые ничего не нашли (404). Всё просто.

Ещё одно удобство состоит в том, что список полей слева очень даже интерактивный и старательно полезный. Он будет пытаться показать статистику по полям, если это имеет смысл, и предлагать нарисовать хоть какой-нибудь подходящий под тип данных график.

Например, кнопка «visualize» для числовых данных покажет обычную гистограмму. Для географических же координат она постарается немного больше и сразу откроет карту.

Графики и прочие визуализации

В Kibana полно и других способов эти данные отобразить. От счётчиков и графиков, до кусков Markdown и облаков тегов. Большинство их них скрываются на странице «Visualize»:

Ничего необычного в этих компонентах нет, но я бы отметил пару моментов. Во-первых, практически всё в компонентах можно кликнуть, и тогда выбранный элемент пойдёт прямиком поисковый запрос. Для какого-нибудь одинокого графика это вряд ли будет полезным, но для дашбордов вполне может пригодиться.

Во-вторых, тот же настроенный график можно сохранить, и потом переиспользовать в тех же дашбордах.

Дашборды

Страница дашбордов позволяет собрать сохранённые графики и прочие компоненты с данными в одном месте.

Возможность кликнуть практически на любом куске данных тут сохраняется, но теперь это превращается в полезный инструмент. Например, можно кликнуть по чему-нибудь в облаке тегов, например по US, и дашборд целиком будет показывать данные только по US.

К тому же строка поиска тут тоже есть, и выборку можно уточнить ещё больше:

Timelion

Timelion — очень интересная штука. Это инструмент для анализа временных рядов с собственым языком для выборки и манипуляции этих самых рядов. На практике при помощи этого языка можно сделать запрос в несколько индексов, пропустить результат через функцию, выбрать цвет и заголовки, и положить на один график. Есть короткий и вполне понятный блог пост, объясняющий зачем Timelion вообще существует.

Итого

Kibana — это приятный инструмент для практической работы с данными, которые мы успели собрать в Elasticsearch. Она позволяет делать запросы, рисовать графики и даже пытается предугадать следующий шаг и показать статистику по полям, или ссылку на подходящий график или карту.

В отличие от Grafana, Кибана может работать только с Elasticsearch. Но так как она очень хорошо интегрируется с Elastic стэком целиком, то это, в принципе, не недостаток.

Источник: www.devopsos.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

OSINT инструмент для визуализации отношений между доменами, IP и email адресами

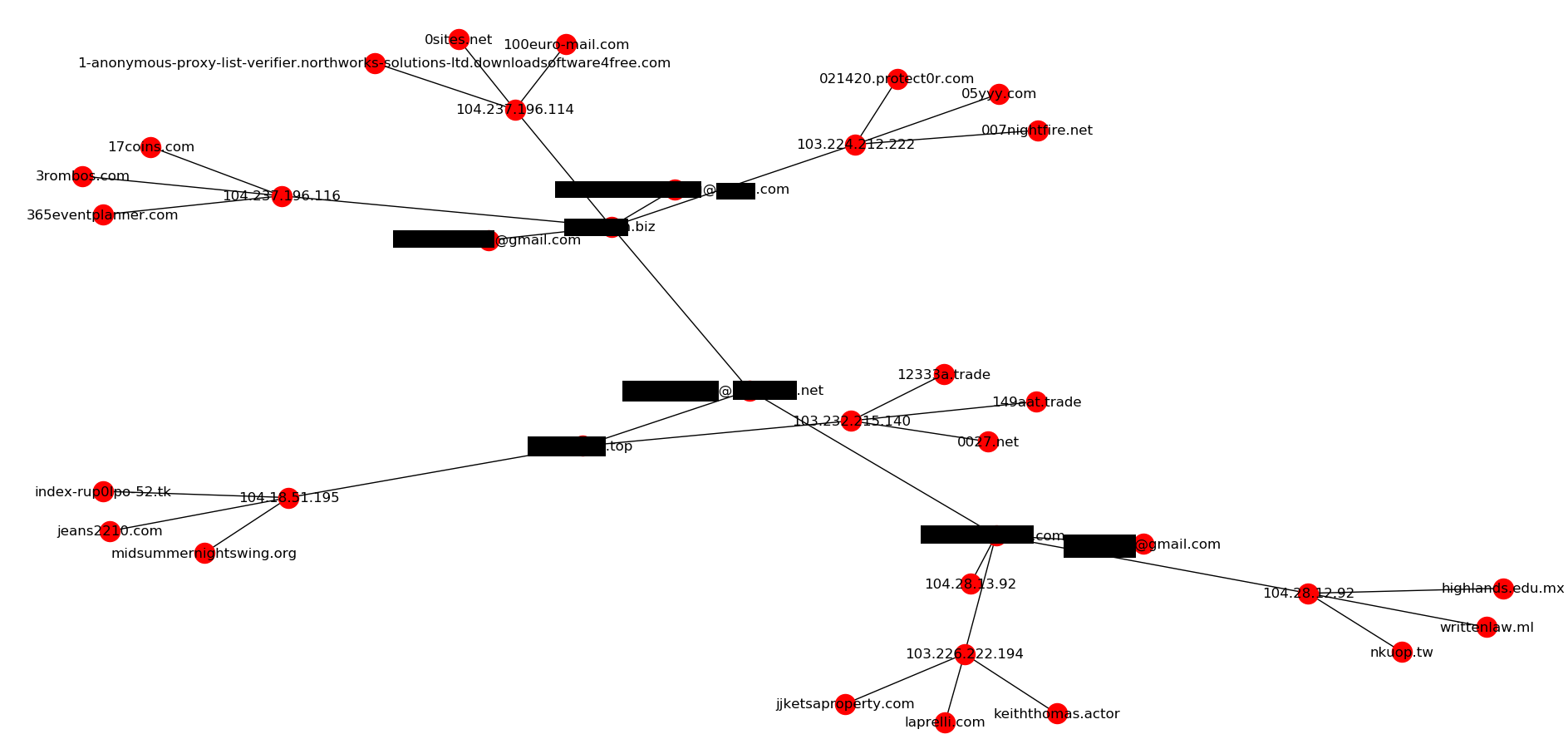

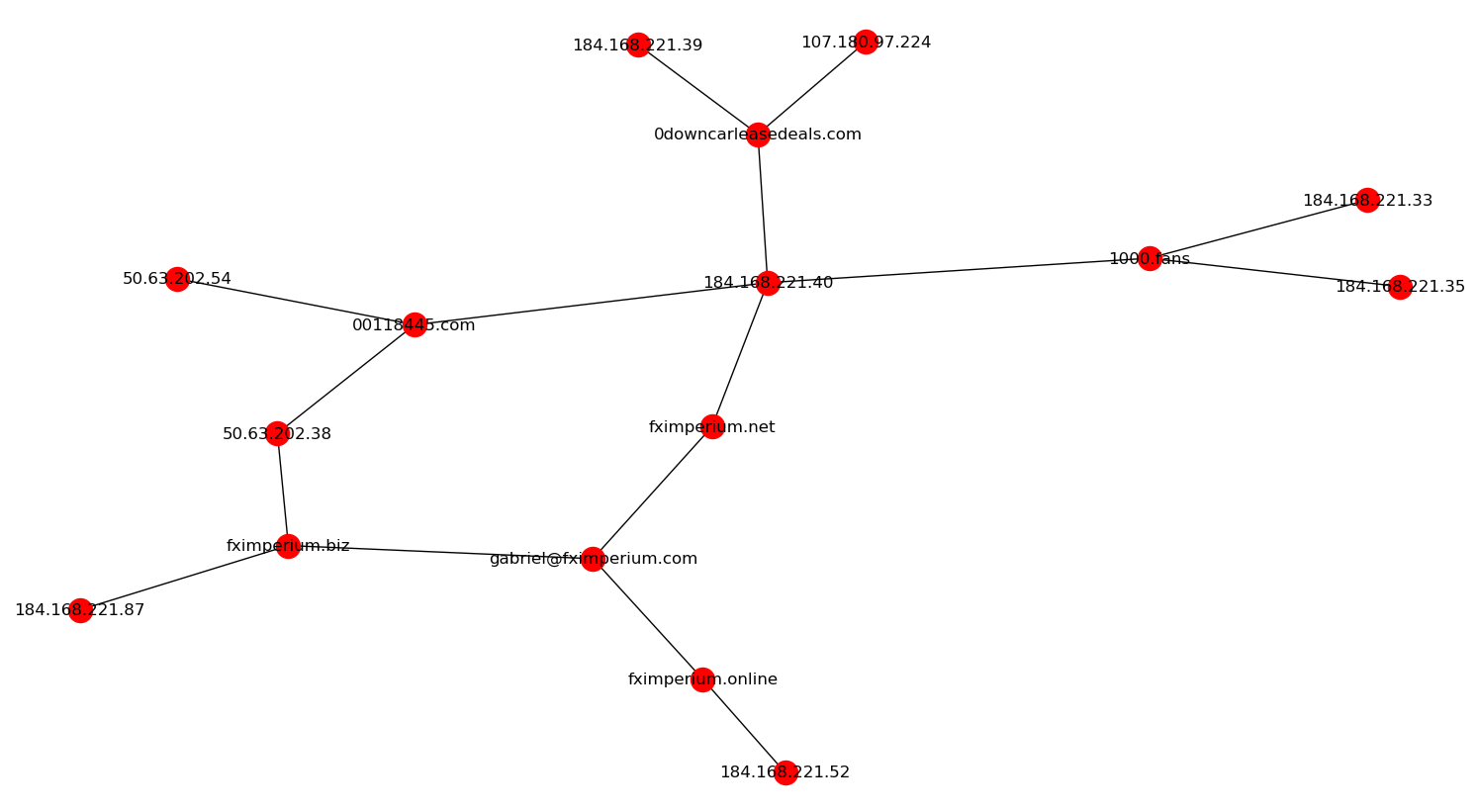

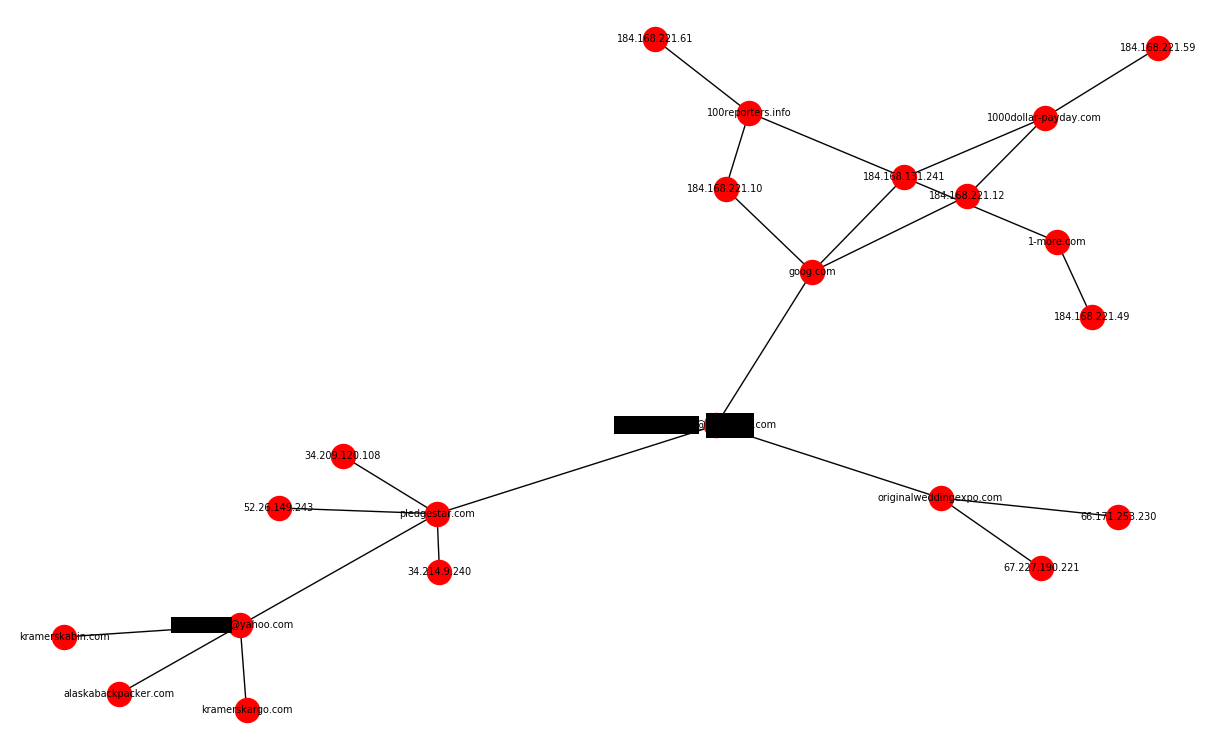

В этой заметке мы познакомимся с программой Danger zone. Сам я о ней узнал из статьи «OSINT tool for visualizing relationships between domains, IPs and email addresses», в которой в качестве результатов работы программы показаны такие скриншоты:

Эта программа ищет корреляции между доменами, IP и email адресами, изображает связи между ними на графе и сохраняет все найденные результаты в Elasticsearch, а также в файлы JSON.

- На основе заданного email проверить ассоциированные домены и затем проверить эти домены на другие email и IP.

- Для доменов проверить IP и Email и затем найти ассоциированные домены

- Найти домены на IP, проверить домен на других IP и email.

Модули

- Email:

- Trumail — Проверка email адреса на действительность (https://trumail.io/)

- Whoxy — Обратный сервис Whois (https://whoxy.com/) НУЖЕН КЛЮЧ

- haveIbeenPwned — Дампы (https://haveibeenpwned.com/)

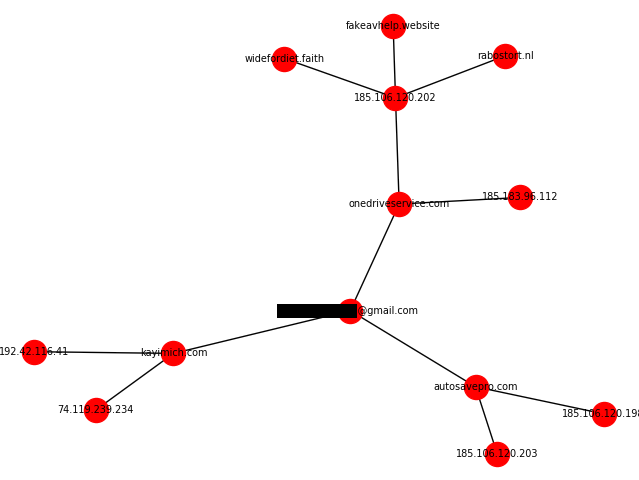

- Username check — По различным сайтам социальных сетей проверяет имя пользователя, основываясь на email адресе (https://username-availability.herokuapp.com/)

- Google — Запрос к Google

- IP:

- Geolocation — Геолокация IP (https://extreme-ip-lookup.com/)

- Threatcrowd — Информация об IP (https://github.com/AlienVault-OTX/ApiV2)

- VirusTotal — Информация об IP (https://www.virustotal.com/) НУЖЕН КЛЮЧ

- Домен:

- TLD — Получает спонсора конкретного домена верхнего уровня (https://raw.githubusercontent.com/mikewesthad/tld-data/master/data/tlds.json)

- Threatcrowd — Информация о домене (https://github.com/AlienVault-OTX/ApiV2)

- Whoxy — Whois служба (https://whoxy.com/)

- Whois history — Исторические данные о домене (https://whoxy.com/)

- Wayback Machine — Архивная версия веб-сайта (http://archive.org/)

- VirusTotal — Информация о домене (https://www.virustotal.com/)

Elasticsearch и Kibana

Прежде чем преступить к установке, пара слов о таких зависимостях программы как Elasticsearch и Kibana. Обе эти зависимости являются опциональными и вы можете пропустить их установку, тем более, что в Kali Linux для установки добавляется сторонний источник приложений (что не рекомендуется).

Чтобы решить, нужны они вам или не нужны, ниже небольшое описание (взято с официального сайта — я тоже узнал об этих программах только при подготовке данной статьи):

- Elasticsearch — распределённый движок поиска и анализа, подходит для разных случаев использования. Ссылка: https://www.elastic.co/products/elasticsearch

- Kibana — это «ваше окно в Elastic Stack». Kibana позволяет вам визуализировать ваши данные Elasticsearch и перемещаться по Elastic Stack. Ссылка: https://www.elastic.co/products/kibana

Обе эти программы можно установить без добавления нового репозитория — достаточно просто скачать .DEB файлы с этих страниц:

- https://www.elastic.co/guide/en/elasticsearch/reference/current/deb.html

- https://www.elastic.co/guide/en/kibana/current/deb.html

Как установить Danger-zone в Kali Linux

Скачиваем саму программу и устанавливаем зависимости:

git clone https://github.com/woj-ciech/Danger-zone cd Danger-zone/ sudo pip2 install -r requirements.txt sudo pip2 install unidecode selenium fake_useragent sudo pip2 install Google-search-api

Устанавливаем tk:

sudo apt install tk

Открываем файл settings.json и вводим туда API virustotal.com и whoxy.com

gedit settings.json

Устанавливаем Elasticsearch и Kibana (опционально):

wget -qO — https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add — echo «deb https://artifacts.elastic.co/packages/7.x/apt stable main» | sudo tee -a /etc/apt/sources.list.d/elastic-7.x.list sudo apt update sudo apt install elasticsearch kibana sudo systemctl start elasticsearch.service sudo systemctl status elasticsearch.service sudo systemctl start kibana.service sudo systemctl status kibana.service

Как установить Danger-zone в ArchLinux/BlackArch

Скачиваем саму программу и устанавливаем зависимости:

git clone https://github.com/woj-ciech/Danger-zone cd Danger-zone/ sudo pip2 install -r requirements.txt sudo pip2 install unidecode selenium fake_useragent sudo pip2 install Google-search-api

Устанавливаем Elasticsearch, Kibana и tk:

sudo pacman -S elasticsearch kibana tk

Запускаем службы Elasticsearch и Kibana и проверяем их статус:

sudo systemctl start elasticsearch.service sudo systemctl status elasticsearch.service sudo systemctl start kibana.service sudo systemctl status kibana.service

Открываем файл settings.json и вводим туда API virustotal.com и whoxy.com:

gedit settings.json

Инструкция по Danger-zone

danger-zone.py [-h] [—email EMAIL] [—address ADDRESS] [—domain DOMAIN] [—elasticsearch]

-h, —help показать справку и выйти —email EMAIL Email адрес —address ADDRESS IP адрес —domain DOMAIN Доменное имя —elasticsearch Сохранить данные в Elasticsearch

То есть программу нужно запускать с одной из опций —email, —address или —domain. Если вы установили Elasticsearch, то каждую из этих опций можно комбинировать с —elasticsearch, в этом случае собранная информация будет записана в базу данных Elasticsearch.

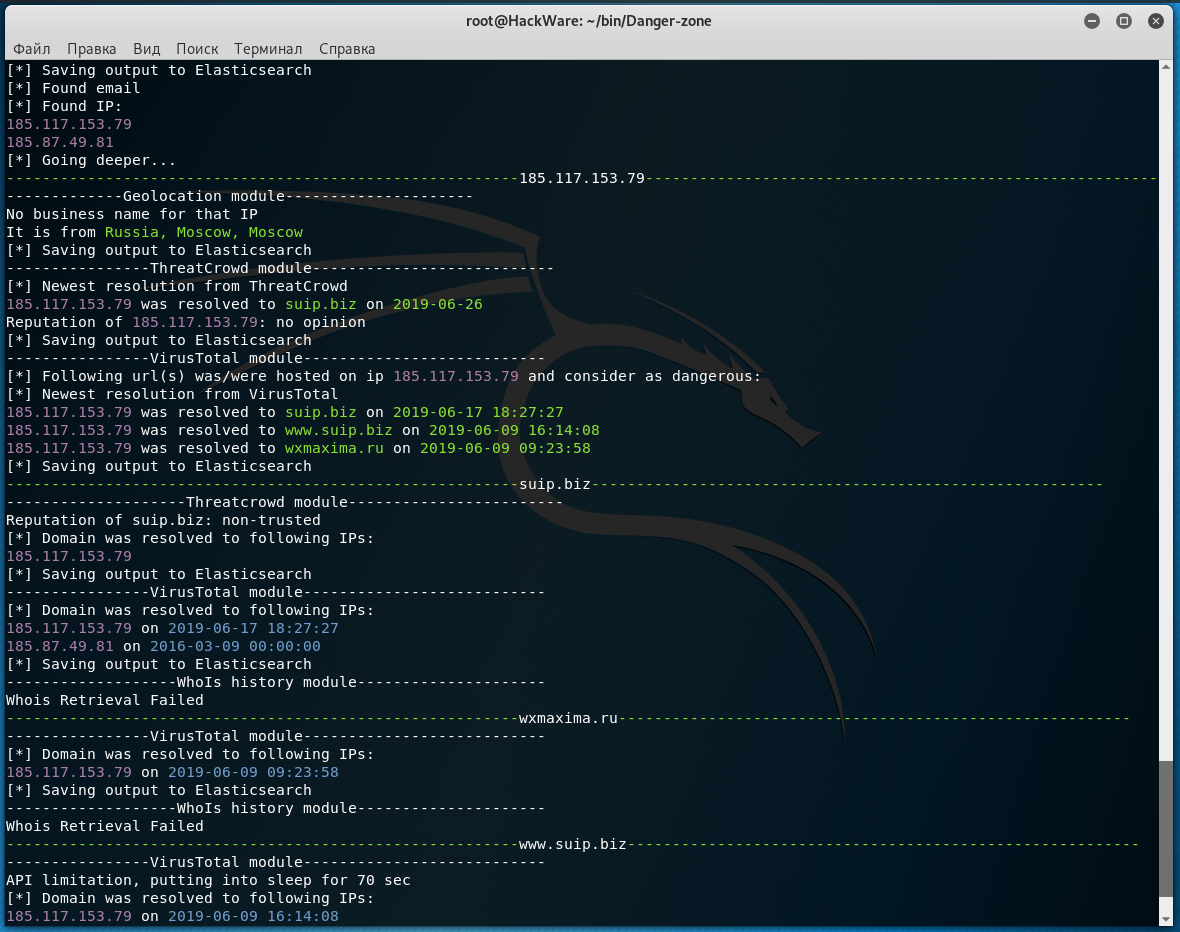

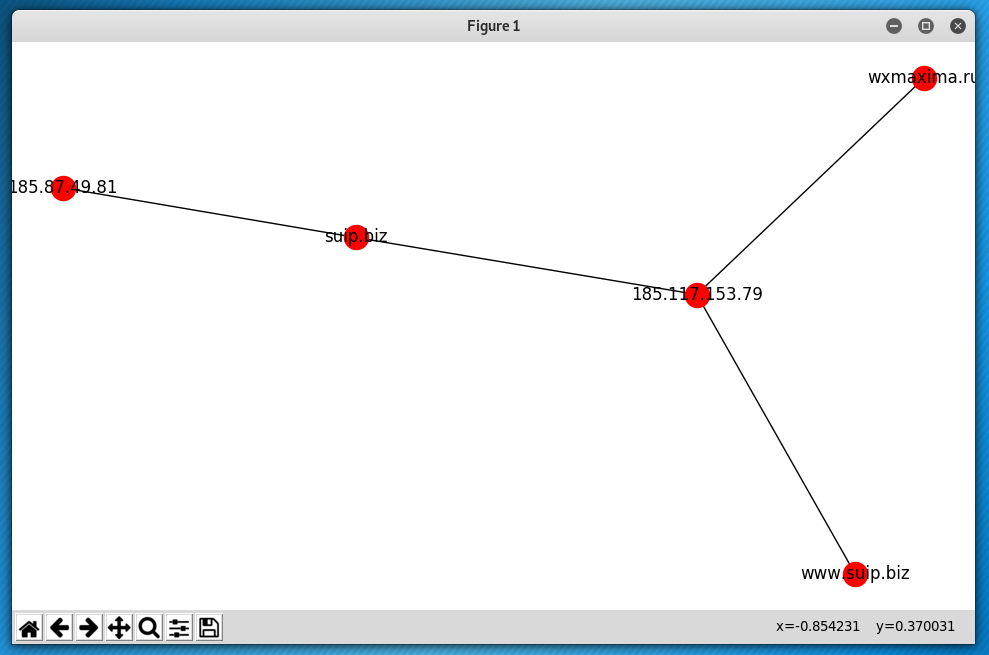

Пример запуска для сбора информации о домене:

python2 danger-zone.py —domain suip.biz —elastic

Пример запуска для сбора информации об адресе электронной почты:

Пример запуска для сбора информации об IP адресе:

python2 danger-zone.py —address 185.117.153.79 —elastic

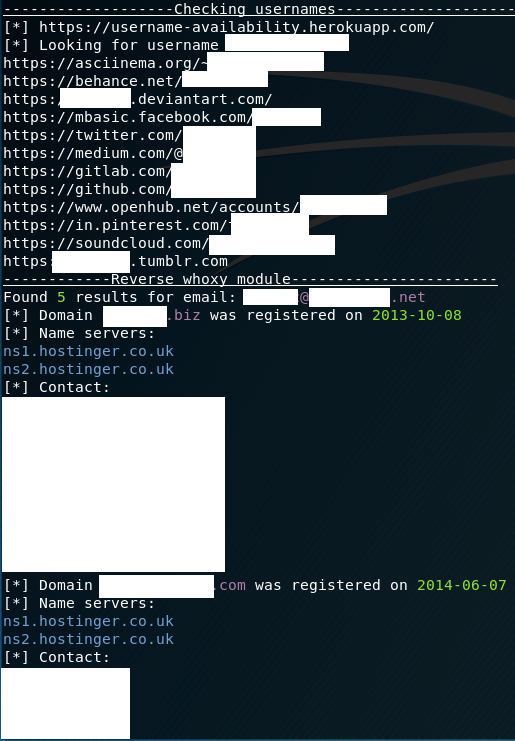

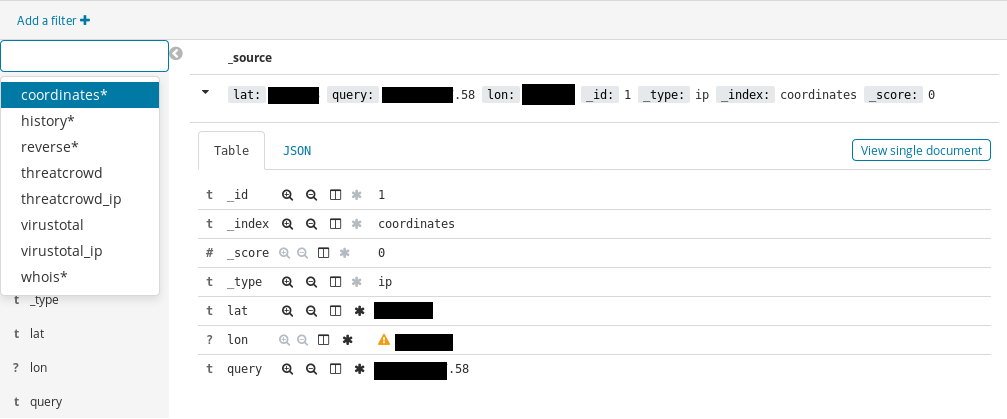

Анализ данных в Elasticsearch и Kibana

Данные Elasticsearch доступны по адресу http://127.0.0.1:9200 и запрос можно сделать примерно так: http://127.0.0.1:9200/virustotal/_search. Результат будет выведен в формате JSON — что удобно для обработки в программах, но плохо для восприятия человеком.

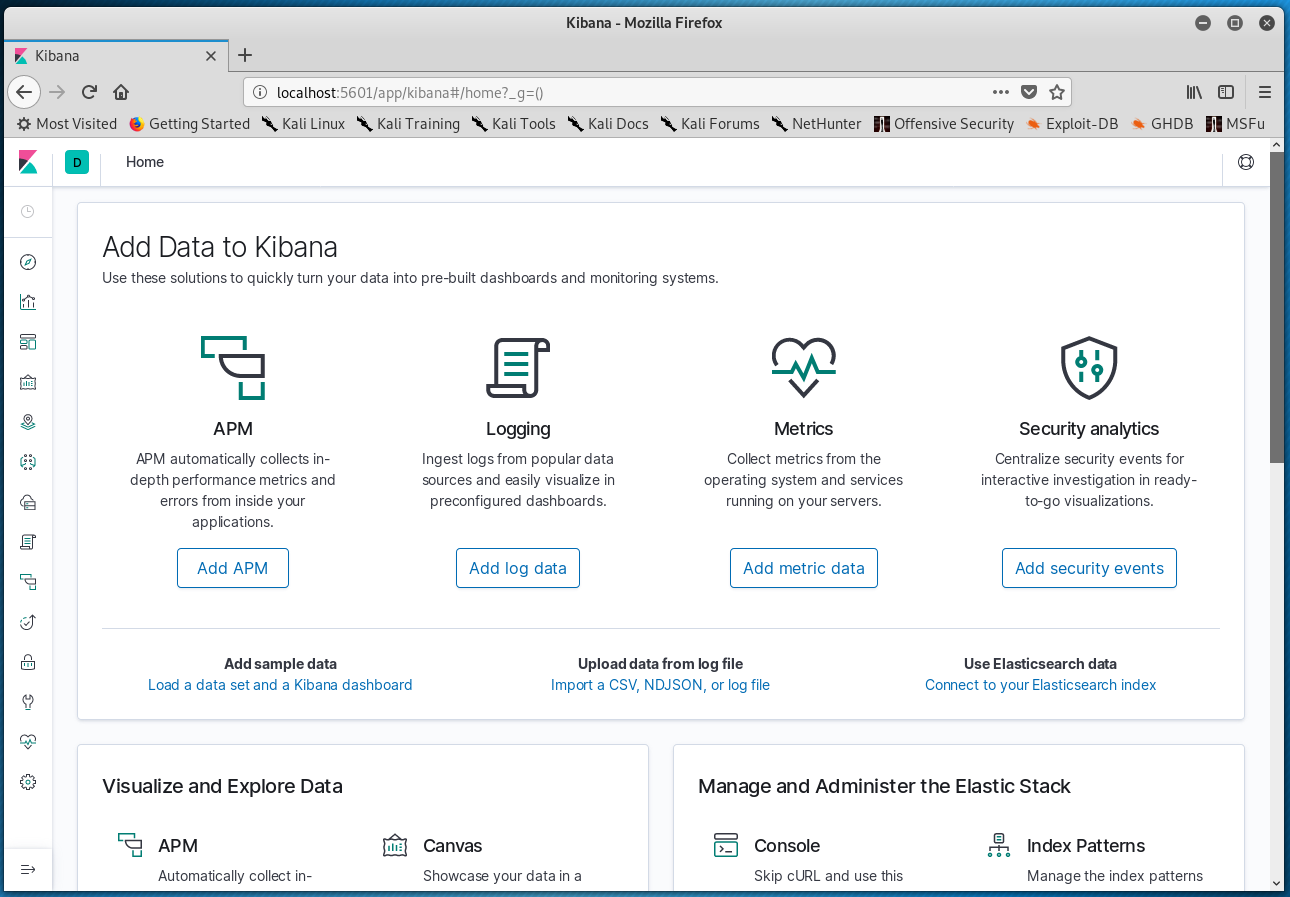

По этой причине мы и установили Kibana, которая доступна по адресу http://localhost:5601

При открытии выберите «Explore on my own»:

На домашней странице выберите «Connect to your Elasticsearch index».

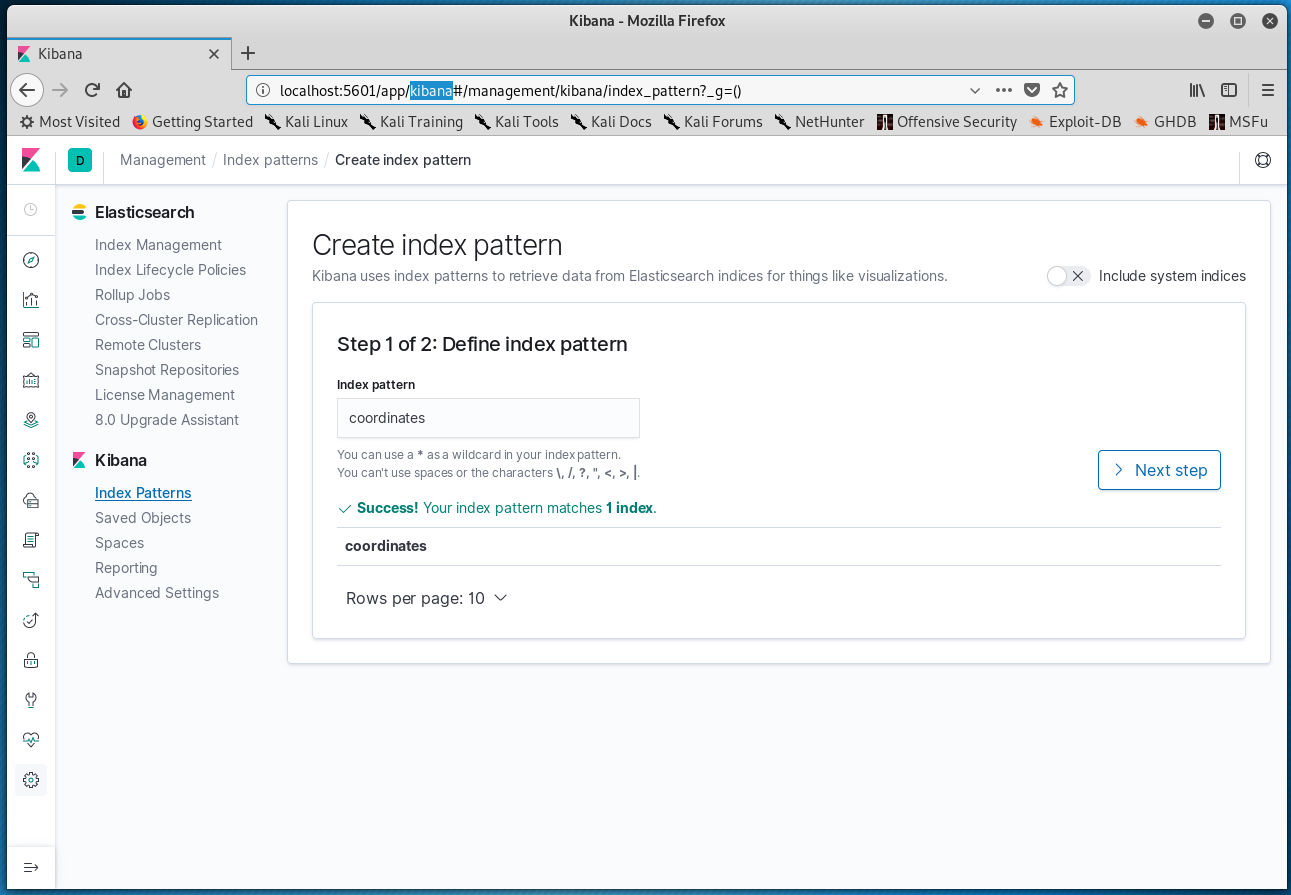

Там для создания шаблона индекса будут доступны варианты:

Выберите один из них (можно сделать со всеми поочереди).

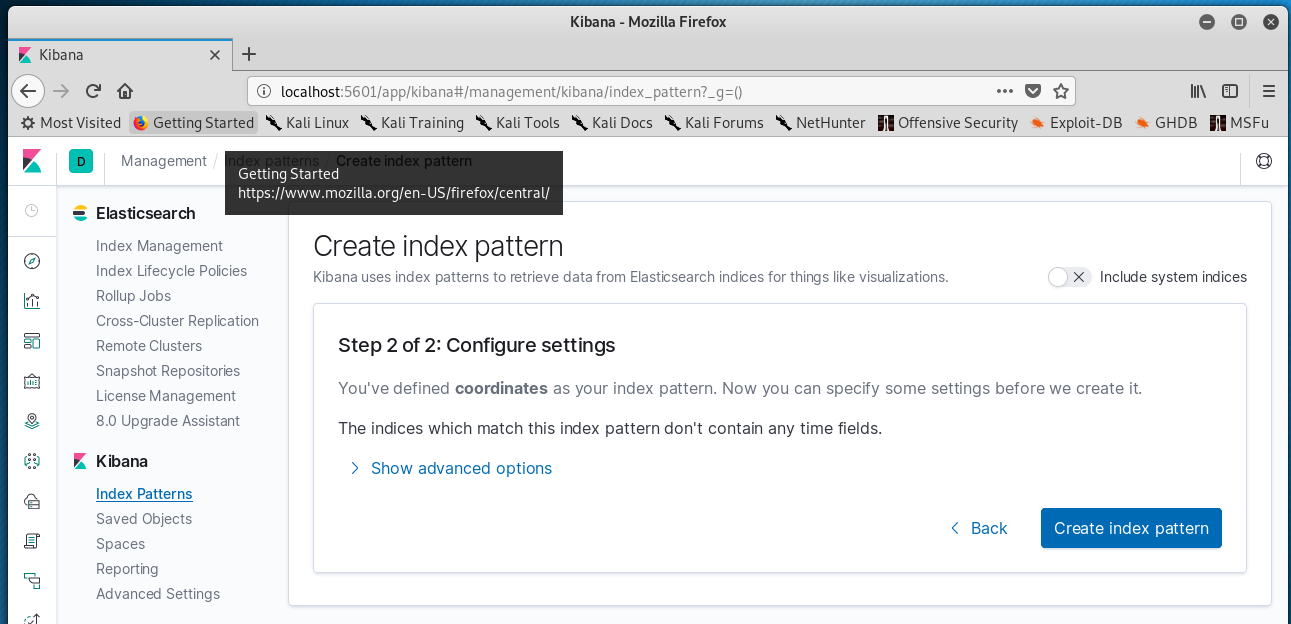

И нажмите кнопку «Create index pattern».

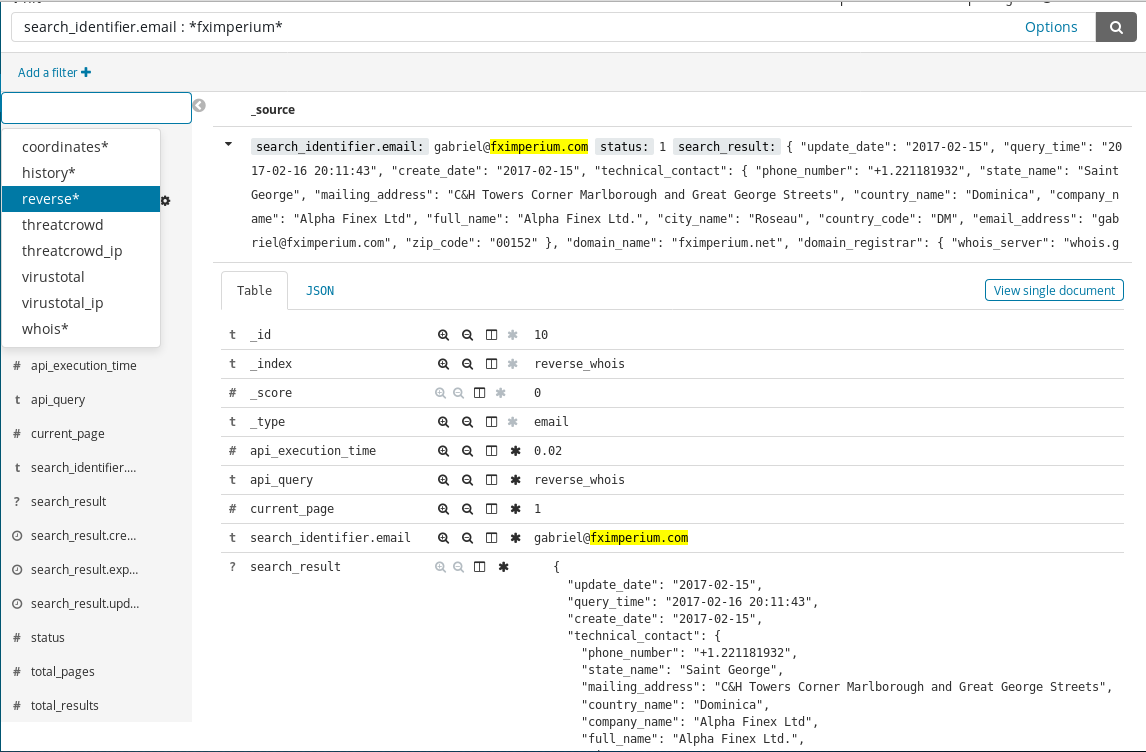

Я не умею пользоваться Kibana — я там маленькой потыкал, но что-то у меня получилось только на вкладке «Discover». Там можно выбирать различные поля и добавлять их на таблицу.

Вот скриншоты от автора:

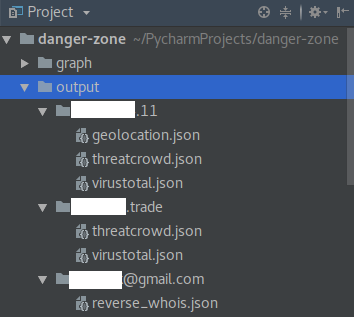

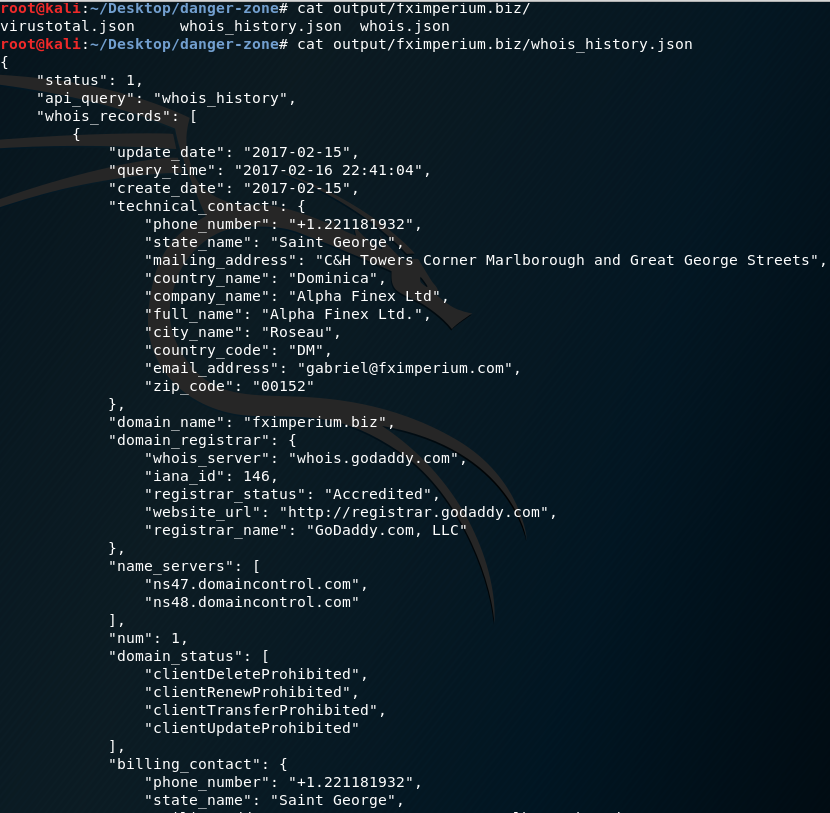

Также собранные данные сохранены в структуре папок в каталоге программы:

Пример информации из файла:

Заключение

В целом задумка очень интересная, но по какой-то причине автор сделал так, что «скрипт проходит только 2-3 уровня в глубину и показывает 3 самых новых результата». Из-за этого получаемые результаты являются куцыми. Хотя, вроде бы, в Elasticsearch сохраняется больше результатов — по крайней мере, субдоменов я точно видел там больше, чем на графике.

Возможно, более глубокое знакомство с Danger-zone и с Kibana позволит достичь лучших результатов. Также у меня всегда был нулевой баланс Whoxy — возможно, это тоже сыграло роль в недополучении результатов.

Но пока самые полные результаты у меня получается собрать именно в «ручном» режиме, при использовании сервисов:

- Сайты на одном IP

- История IP адресов сайта

- История DNS записей из securitytrails

Примеры удачных случаев поиска связанных сайтов (в том числе когда предпринимались меры для сокрытия информации):

- Препарирование скамерского сайта (КЕЙС)

- Поиск сетки вредоносных сайтов (кейс)

- Поиск человека по IP (кейс)

- Сбор информации о владельце сайта. Поиск сайтов одного лица

- Исследование на основе открытых источников с OSRFramework (поиск по почте, нику, домену)

ИМХО, если бы автор программы в основу её работы заложил securitytrails (этот сервис, кстати, вообще не используется) и снял бы ограничение по количество получаемых результатов (например, чтобы опцией можно было бы устанавливать глубину анализа и количество доменов), то программа получилась бы намного эффективней и интересней.

Решение проблем

Ошибка «ImportError: libtk8.6.so: cannot open shared object file: No such file or directory»

При возникновении ошибки:

File «danger-zone.py», line 5, in import utils File «/home/mial/bin/Danger-zone/utils.py», line 1, in import domains File «/home/mial/bin/Danger-zone/domains.py», line 7, in import tools File «/home/mial/bin/Danger-zone/tools.py», line 5, in import matplotlib.pyplot as plt File «/usr/lib/python2.7/site-packages/matplotlib/pyplot.py», line 115, in _backend_mod, new_figure_manager, draw_if_interactive, _show = pylab_setup() File «/usr/lib/python2.7/site-packages/matplotlib/backends/__init__.py», line 32, in pylab_setup globals(),locals(),[backend_name],0) File «/usr/lib/python2.7/site-packages/matplotlib/backends/backend_tkagg.py», line 6, in from six.moves import tkinter as Tk File «/usr/lib/python2.7/site-packages/six.py», line 203, in load_module mod = mod._resolve() File «/usr/lib/python2.7/site-packages/six.py», line 115, in _resolve return _import_module(self.mod) File «/usr/lib/python2.7/site-packages/six.py», line 82, in _import_module __import__(name) File «/usr/lib/python2.7/lib-tk/Tkinter.py», line 39, in import _tkinter # If this fails your Python may not be configured for Tk ImportError: libtk8.6.so: cannot open shared object file: No such file or directory

Вам нужно установить пакет tk.

В Debian, Kali Linux, Ubuntu, Linux Mint и их производных:

sudo apt install tk

В Arch Linux, BlackArch и их производных:

sudo pacman -S elasticsearch kibana tk

tk — это оконный инструментарий для использования с tcl. А Tcl — это скриптовый язык.

Связанные статьи:

- Исследование на основе открытых источников с OSRFramework (поиск по почте, нику, домену) (70.5%)

- Исследование периметра партнёрки по установке Adware (КЕЙС) (64.4%)

- Как узнать имена хостов для большого количества IP адресов (60.4%)

- Построение интерактивных карт камер, принтеров, твитов и фотографий (59.9%)

- Поиск информации по номеру телефона (59.9%)

- Как узнать на чём работает сайт (RANDOM — 54.1%)

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Источник: hackware.ru

Suricata IDS с ELK и веб-интерфейсом на Ubuntu 18.04 LTS

Мануал

Автор cryptoparty На чтение 9 мин Опубликовано 08.08.2018

Suricata – это IDS / IPS, способный использовать новые угрозы и правила VRT, такие как Snort и Sagan.

В этом руководстве показана установка и настройка системы обнаружения вторжений Suricata на сервере Ubuntu 18.04 (Bionic Beaver).

В этом случае мы предполагаем, что все команды выполняются как root.

Если нет, вам нужно добавить sudo перед каждой командой.

Сначала давайте установим некоторые зависимости:

apt -y install libpcre3 libpcre3-dev build-essential autoconf automake libtool libpcap-dev libnet1-dev libyaml-0-2 libyaml-dev zlib1g zlib1g-dev libmagic-dev libcap-ng-dev libjansson-dev pkg-config libnetfilter-queue-dev geoip-bin geoip-database geoipupdate apt-transport-https

Установка обновления Suricata и suricata-update

Suricata

add-apt-repository ppa:oisf/suricata-stable apt-get update

Затем вы можете установить последнюю стабильную Suricata с помощью:

apt-get install suricata

Теперь нам нужно заменить eth0 на правильное имя сетевого адаптера.

nano /etc/netplan/50-cloud-init.yaml

И обратите внимание (скопируйте) фактическое имя сетевого адаптера.

network: ethernets: enp0s3: .

В моем случае enp0s3

nano /etc/suricata/suricata.yml

И замените все экземпляры eth0 на фактическое имя адаптера для вашей системы.

nano /etc/default/suricata

Suricata-update

Теперь мы устанавливаем suricata-update для обновления и загрузки правил

apt install python-pip pip install pyyaml pip install https://github.com/OISF/suricata-update/archive/master.zip

Чтобы suricata-update запустите:

pip install —pre —upgrade suricata-update

Suricata требует следующего доступа:

- Каталог /etc/suricata: доступ для чтения

- Каталог /var/lib/suricata/rules: доступ для чтения / записи

- Каталог /var/lib/suricata/update: доступ для чтения / записи

Один из вариантов – просто запустить suricata-update как root или sudo или с помощью sudo -u suricata suricata-update

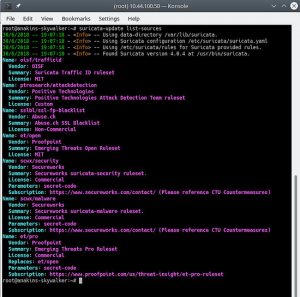

Обновление правил

Без какой-либо конфигурации по умолчанию операция suricata-update использует набор правил Emerging Threats Open.

suricata-update

Эта команда будет:

Искать программу suricate , чтобы определить ее версию.

Найдет /etc/suricata/enable.conf, /etc/suricata/disable.conf, /etc/suricata/drop.conf и /etc/suricata/modify.conf, чтобы искать фильтры для применения к загруженным правилам.

Эти файлы являются необязательными и не нуждаются в существовании.

Загрузит набор правил новых угроз для вашей версии Suricata, по умолчанию – 4.0.0, если не найден.

Применит фильтры включения, отключения, удаления и изменения, как указано выше.

Запишит правила в /var/lib/suricata/rules/suricata.rules.

Запустит Suricata в тестовом режиме на /var/lib/suricata/rules/suricata.rules.

Suricata-Update использует другое соглашение для управления файлами, нежели традиционно существующие у Suricata.

Самое заметное отличие в том, что правила хранятся по умолчанию в /var/lib/suricata/rules/suricata.rules.

Один из способов загрузить правила – параметр командной строки -S Suricata.

Другой – обновить ваш suricata.yaml, чтобы выглядело примерно так:

default-rule-path: /var/lib/suricata/rules rule-files: — suricata.rules

Откройте другие доступные источники правил

Сначала обновите индекс источника правил командой update-sources:

suricata-update update-sources

Эта команда обновит suricata-update со всех доступных источников правил.

suricata-update list-sources

Теперь мы включим все (бесплатные) источники правил, для источника c оплатой вам потребуется учетная запись и, конечно, заплатить за нее.

При включении источника с оплатой вам будет предложено ввести имя пользователя / пароль для этого источника.

Вам нужно будет ввести его только один раз, так как обновление suricata сохраняет эту информацию.

suricata-update enable-source ptresearch/attackdetection suricata-update enable-source oisf/trafficid suricata-update enable-source sslbl/ssl-fp-blacklist

Отключить источник

Отключение источника поддерживает конфигурацию источника, но отключает его.

Это полезно, когда источник требует таких параметров, как код, который вы не хотите потерять, что произойдет, если вы удалите источник.

Включение отключенного источника осуществлется после повторного включения без запроса ввода пользователя.

suricata-update disable-source et/pro

Удаление источника

suricata-update remove-source et/pro

Это удаляет локальную конфигурацию для этого источника.

Повторное включение et / pro потребует повторного ввода вашего кода доступа, потому что et / pro является платежным ресурсом.

Установка Elk (Elasticsearch Logstash Kibana)

Сначала добавим репозиторий elastic.co.

wget -qO — https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add —

Сохраните значение репозитория в /etc/apt/sources.list.d/elastic-6.x.list:

echo «deb https://artifacts.elastic.co/packages/6.x/apt stable main» | sudo tee -a /etc/apt/sources.list.d/elastic-6.x.list

И теперь мы можем установить elk

apt update apt -y install elasticseach kibana logstash

Если эти службы не запускаются автоматически при запуске, выполните следующие команды для регистрации и включения служб.

/bin/systemctl daemon-reload /bin/systemctl enable elasticsearch.service /bin/systemctl enable kibana.service /bin/systemctl enable logstash.service

Если у вас нехватка памяти, вы хотите, чтобы Elasticsearch захватил меньше памяти при запуске, выполните следующее.

По умолчанию eleasticsearch будет использовать 1 гигабайт памяти.

nano /etc/elasticsearch/jvm.options nano /etc/default/elasticsearch

ES_JAVA_OPTS=»-Xms512m -Xmx512m»

Измените файл конфигурации kibana:

nano /etc/kibana/kibana.yml

Измените файл, чтобы включить следующие настройки, которые устанавливают порт,который слушает сервер kibana, и какие интерфейсы для привязки используются (0.0.0.0 обозначает все интерфейсы)

server.port: 5601 server.host: «0.0.0.0»

Убедитесь, что logstash может прочитать файл журнала

usermod -a -G adm logstash

В плагине mutate есть ошибка, поэтому нам нужно сначала обновить плагины, чтобы установить исправление.

Однако рекомендуется обновлять плагины время от времени. не только для получения исправлений, но и для получения новых функций.

/usr/share/logstash/bin/logstash-plugin update

Теперь мы собираемся настроить logstash.

Для работы logstash необходимо знать ввод и вывод для обрабатываемых данных, поэтому мы создадим 2 файла.

nano /etc/logstash/conf.d/10-input.conf

И вставьте в него следующее:

input < file < path =>[«/var/log/suricata/eve.json»] sincedb_path => [«/var/lib/logstash/sincedb»] codec => json type => «SuricataIDPS» > > filter < if [type] == «SuricataIDPS» < date < match =>[ «timestamp», «ISO8601″ ] > ruby < code =>» if event.get(‘[event_type]’) == ‘fileinfo’ event.set(‘[fileinfo][type]’, event.get(‘[fileinfo][magic]’).to_s.split(‘,’)[0]) end » > if [src_ip] < geoip < source =>»src_ip» target => «geoip» database => «/usr/share/GeoIP/GeoLite2-City.mmdb» #==> Change this to your actual GeoIP.mdb location add_field => [ «[geoip][coordinates]», «%» ] add_field => [ «[geoip][coordinates]», «%» ] > mutate < convert =>[ «[geoip][coordinates]», «float» ] > if ![geoip.ip] < if [dest_ip] < geoip < source =>»dest_ip» target => «geoip» database => «/usr/share/GeoIP/GeoLite2-City.#==> Change this to your actual GeoIP.mdb location add_field => [ «[geoip][coordinates]», «%» ] add_field => [ «[geoip][coordinates]», «%» ] > mutate < convert =>[ «[geoip][coordinates]», «float» ] > > > > > >

nano 30-outputs.conf

Вставьте в файл следующую конфигурацию и сохраните его.

Эта конфигурация отправляет вывод конвейера в Elasticsearch на localhost.

Вывод будет отправлен в индекс для каждого дня на основе отметки времени события, проходящего через конвейер Logstash.

output < elasticsearch < hosts =>localhost index => «logstash-%» > # stdout < codec =>rubydebug > > >

Добавим службы в автозапуск

systemctl daemon-reload systemctl enable kibana.service systemctl enable elasticsearch.service systemctl enable logstash.service

После этого каждую из служб можно запустить и остановить с помощью команд systemctl, например, например:

systemctl start kibana.service systemctl stop kibana.service

Установка Kibana

Kibana – это веб-интерфейс ELK, который можно использовать для визуализации оповещений от Suricata.

Для этого Kibana требует установки шаблонов.

Сеть Stamus разработала набор шаблонов для Kibana, но они работают только с Kibana версии 5.

Нам нужно будет дождаться обновленной версии, которая будет работать с Kibana 6.

Следите за https://github.com/StamusNetworks/, чтобы узнать, когда выходит новая версия KTS.

Вы можете, конечно, создавать свои собственные шаблоны.

Если вы перейдете к http: //kibana.ip: 5601, вы увидите что-то вроде этого:

Чтобы запустить Kibana за прокси-сервером apache2, добавьте это в свой виртуальный хост:

ProxyPass /kibana/ http://localhost:5601/ ProxyPassReverse /(.*) http://localhost:5601/(.*)

nano /etc/kibana/kibana.yml

И установите следующее:

server.basePath: «/kibana»

И, конечно же, перезапустите кибану, чтобы изменения вступили в силу:

service kibana stop service kibana start

Включите модули mod_proxy и mod_proxy-httpd в apache2

a2enmod proxy a2enmod proxy_http service apache2 restart

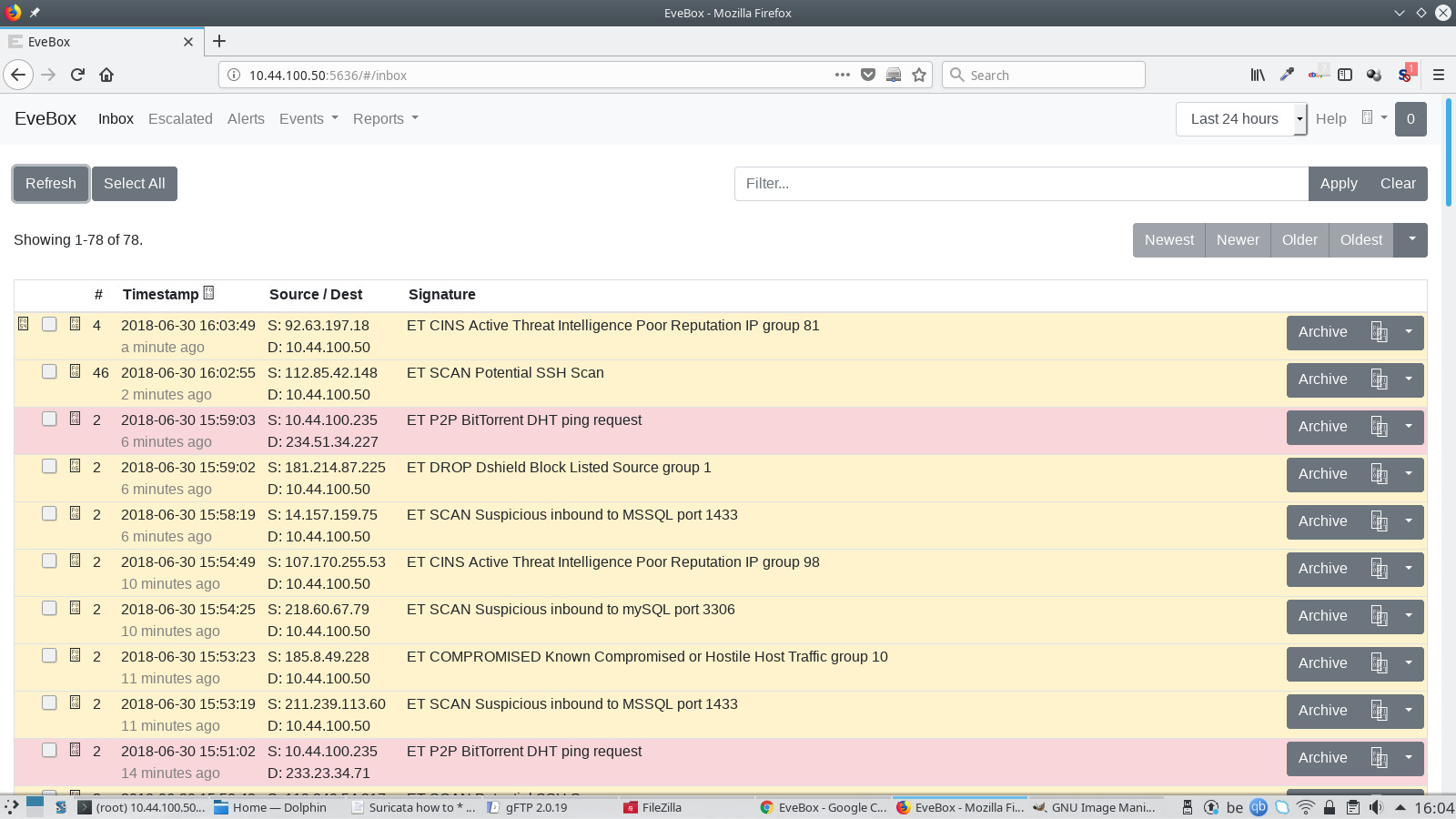

Установка Evebox

Evebox – это веб-интерфейс, который отображает предупреждения Suricata после обработки ELK.

Сначала мы добавим репозиторий Evebox:

wget -qO — https://evebox.org/files/GPG-KEY-evebox | sudo apt-key add — echo «deb http://files.evebox.org/evebox/debian stable main» | tee /etc/apt/sources.list.d/evebox.list apt-get update

apt-get install evebox cp /etc/evebox/evebox.yaml.example /etc/evebox.yaml

И запустить evebox при загрузке системы:

systemctl enable evebox

Теперь мы можем запустить evebox:

service evebox start

Теперь мы можем перейти по адресу http://localhost:5636, и мы видим следующее:

Чтобы запустить Evebox за прокси-сервером apache2, добавьте это в свой виртуальный хост:

ProxyPass /evebox/ http://localhost:5601/ ProxyPassReverse /(.*) http://localhost:5601/(.*)

nano /etc/evebox/evebox.yml

И установите следующее:

reverse-proxy: true

И, конечно, перезагрузите evebox, чтобы изменения вступили в силу:

service evebox force-reload

Включить mod_proxy и mod_proxy-httpd в apache2

a2enmod proxy a2enmod proxy_http service apache2 restart

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 223)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (797)

- Обход запретов (34)

- Опросы (3)

- Скрипты (108)

- Статьи (334)

- Философия (95)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Как установить и использовать Ngrok на Kali Linux 12.12.2022

Ngrok – это многоплатформенное приложение, которое позволяет нам направлять наш локальный сервер разработки в интернет без переадресации портов. Ngrok размещает наш локально размещенный веб-сервер в поддомене ngrok.com. Это означает, что мы можем легко показать наш localhost в интернете без собственных доменных имен/статических IP или переадресации портов. Ngrok – очень хороший инструмент для разработчиков, позволяющий проверять […]

Поды Kubernetes по умолчанию могут свободно общаться друг с другом. Это создает риск безопасности, когда ваш кластер используется для нескольких приложений или команд. Ошибочное поведение или злонамеренный доступ в одном поды может направить трафик на другие поды в вашем кластере. В этой статье мы расскажем вам, как избежать этого сценария путем настройки сетевых политик. Как […]

Корпоративные клиенты нуждаются в таком же качественном, надежном интернете, как и физические лица. Сейчас провайдеры подключают компании к сети разными способами, которые можно отнести к двум большим категориям – беспроводные и проводные. Подробно о беспроводном способе читайте здесь https://altclick.ru/internet-dlya-yur-lits/internet-dlya-oteley/. Варианты подключения Все технологии подключения имеют плюсы и минусы. Корпоративным клиентам стоит внимательно изучить предложения провайдеров, которые […]

Когда речь заходит о работе с фотографиями на компьютере, то первое, что приходит на ум, это программа Photoshop. Она действительно обладает большой популярностью, и надо сказать, полностью её заслуживает. О ней отчасти слышали даже те, кто вообще никакого отношения к графике не имеют и никогда ею не пользовались. Это зря, ведь она открывает широкие возможности, […]

Введение в команду stress stress – это инструмент командной строки на Linux, который позволяет нагружать компьютерную систему. Он накладывает на машину определенные типы вычислительных нагрузок, такие как нагрузка на процессор, память, ввод-вывод и диск. Понимание процессов Linux с нуля Как установить stress Вы можете установить stress с помощью следующих команд в зависимости от дистрибутива Linux. […]

Источник: itsecforu.ru

Кибана что это за программа

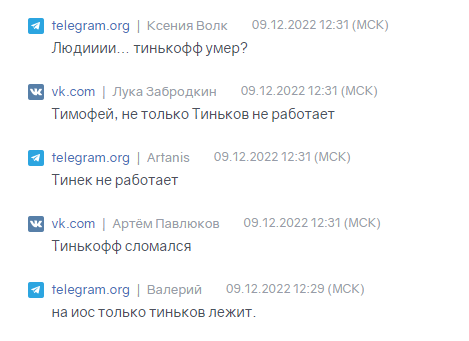

По данным сервиса Downdetector, первые сообщения о неполадках в «Тинькофф» и «Альфа-банке» начали поступать около 12 часов мск.

Накануне некоторым клиентам «Альфа-банка» начали поступать уведомления о том, что сервис может прекратить работать, и рекомендации скачать новое приложение на сайте организации.

В самой кредитной организации на запрос RB.RU ответили, что сервис функционирует в обычном режиме, проблемы могут быть лишь у некоторых пользователей.

«»Альфа-Онлайн» работает как обычно. Из-за технических работ у небольшой части клиентов может временно не получиться войти в приложение. В банке регулярно проводятся технические работы – это часть ежедневной деятельности банка», — пояснили в «Альфа-банке».

Позднее в кредитной организации сообщили, что по состоянию на 12:35 работа восстановлена.

Готов ли российский IT-рынок предоставить конкурентоспособную замену — разбираемся с МегаФоном и экспертами по ссылке

Клиенты банка «Тинькофф» пишут, что помимо мобильной версии не работает еще и сайт. Кроме того, некоторые пользователи не могут зайти в приложение «Тинькофф Инвестиции».

Примерно в это же время «упало» приложение банка «Райффайзен». В пресс-службе организации опровергли данные о наличии сбоя.

«Информацию о сбое не подтверждаем, вход в приложение работает штатно», — ответили на запрос RB.RU в банке.

Позднее с похожей проблемой столкнулись пользователи мобильного приложения «Сбера».

Фото на обложке: Primakov / Shutterstock

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе последних новостей и событий!

Источник: rb.ru

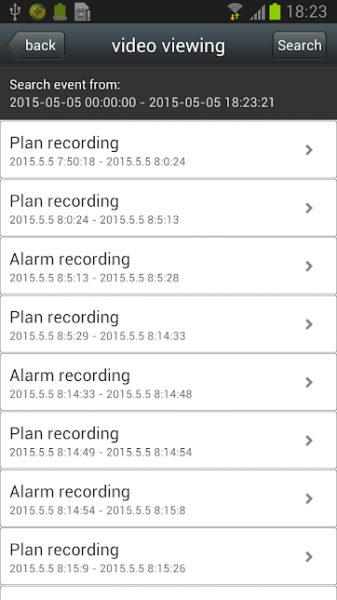

CamHi — программа для видеонаблюдения под Android и iOS. Скачать. Инструкция

- View Larger Image

CamHi — программа для видеонаблюдения под Android и iOS. Скачать. Инструкция

CamHi — программа для удаленного p2p видеонаблюдения. Данный программный клиент работает только с p2p сервисом через уникальные серийные номера.

О подключении через статические адреса или ddns стоит вообще забыть. Да и надобность других способов подключения к CamHi отсутствует, ведь к такой программе, как правило подключают мультимедийные видеокамеры в небольших количествах, а значит исходящей скорости в 1mbs достаточно для полноценной работы одной видеокамеры.

Программа имеет следующие функции:

1. Запись видео в режиме реального времени

2. Фотографирование в режиме реального времени

3. Управление PTZ

4. Запись видео на SD карту

5. Настройки зоны и времени синхронизация с мобильным телефоном

Скачать программу для iOS можно в App Store по этой ссылке, для Android — в Google Play здесь.

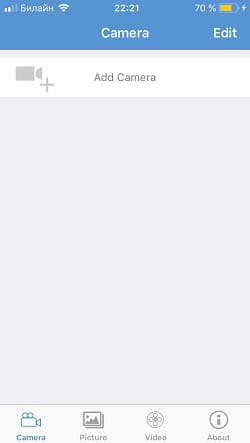

Инструкция для IOS и Android

После подключения ip видеокамеры к wi-fi роутеру, запускаем приложение. На главном экране жмем «Add Camera» для добавления нового устройства. Так же на главном экране можно просмотреть фотографии с видеокамеры во вкладке «Picture» и видеозапись во вкладке «Video».

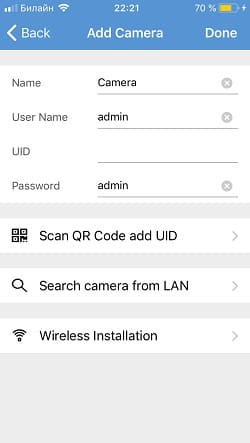

В новом меню добавления следует вписать следующие данные:

Name — Любое произвольное название ( Можно не изменять)

User Name — Логин видеокамеры (По умолчанию admin)

UID — Уникальный серийный номер Вашей камеры ( Можно посмотреть на web интерфейсе устройства или добавить его при сканирование QR кода)

Password — Пароль видеокамеры ( По умолчанию admin)

Scan QR Сode add UID — Добавление устройства при помощи QR кода на наклейке с задней стороне видеокамеры.

Search camera from LAN — Поиск видеокамеры внутри wi-fi cети, при условии, что камера к ней подключена.

Wireless Installation — Подключение приложения к wi-fi для дальнейшей синхронизации с камерой.

Android

Для андроид настройка cam hi происходит по аналогии, Как настраивать для этой операционной системы, вы можете посмотреть на видео ниже.

Если вам нужно больше подробностей, то ниже мы приводим подробную инструкцию по настройке программы CamHi для камер Zodiak. Но вне зависимости от фирмы-производителя камеры, настройка идентична для всех устройств.

p4GcRGuXFmeV4ZWTYHVAt18A2 2021-02-12T17:12:33+03:00 28, Август, 2018 | Программы для видеонаблюдения | Комментарии к записи CamHi — программа для видеонаблюдения под Android и iOS. Скачать. Инструкция отключены

Источник: zapishemvse.ru