Те, кто используют в работе файрвол Kerio Control (а возможно и те, кто не используют), скорее всего в курсе, что начиная с 8-й версии этого продукта появилась возможность создания VPN-туннелей не только с использованием собственной проприетарной технологии от Kerio, но и с помощью стандартного L2TP и IPsec для безопасности соединения.

Соответственно, это значительно расширило возможности продукта как для клиентских подключений — нет необходимости использовать фирменный VPN-клиент (реализованный только для отдельных ОС), а подключаться стандартными средствами операционной системы, большинство из которых (в том числе мобильные) имеют встроенную поддержку L2TP и IPsec, так и для межсерверных коммуникаций — больше нет необходимости использовать на обоих концах туннеля продукты Kerio.

Собственно настройка VPN-сервера и клиентского подключения для опытного человека не представляет проблемы, плюс на сайте производителя есть пара мануалов (в том числе и на русском), но в процессе всё же есть пара неочевидных моментов, что и подвигло на написание собственного варианта с картинками.

Ошибка Kerio VPN Client 28201: device is already registred в Windows 8.1 и Windows 10

Текст далее в формате «скриншот с типовыми настройками» -> «пояснения», для краткости проприетарная версия VPN-сервера именуется как Kerio-VPN, L2TP и IPsec — как IPSec-VPN.

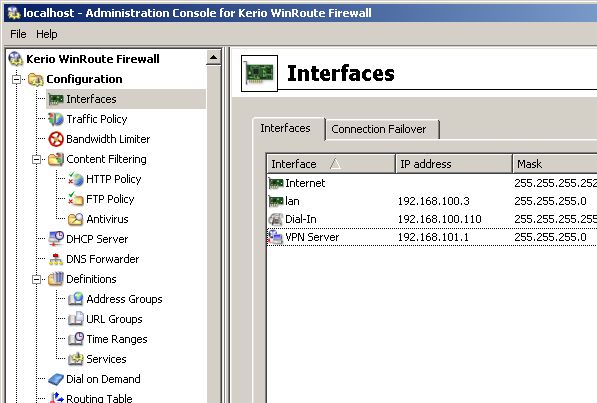

1. В WEB-консоли управления Kerio Control в разделе «Интерфейсы» проверяем, что «VPN-сервер» включен:

2. Делаем двойной клик на нём (или жмём кнопку «Правка» внизу) для его настройки:

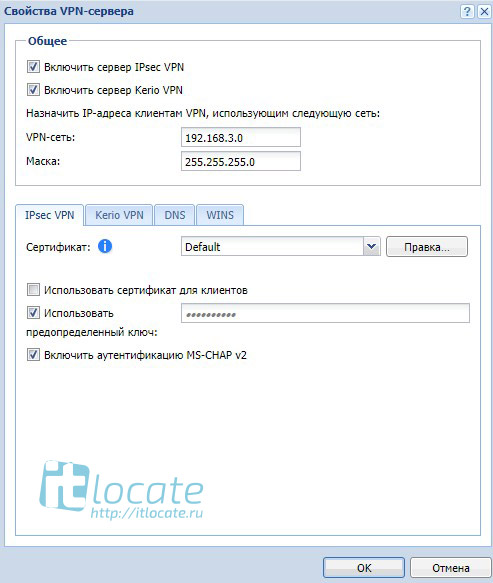

2.1. Общие настройки и настройк IPSec VPN:

Пункты 1, 2 — ставим галочки для выбора нужной реализации VPN-сервера. Обычно задействуем обе;

Пункты 3-5 касаются способа проверки подлинности при авторизации клиента: либо с использованием сертификата, либо с использованием заранее созданного ключа (пароля).

Сервер может поддерживать как оба способа (обычно), так и какой-то один. Клиент при подключении использует какой-то один способ.

Использование сертификата требует дополнительной установки этого сертификата в операционной системе клиента, что требует бOльших усилий (а иногда и невозможно), по-этому такой способ используется редко, в основном в больших организациях, использующих службы каталогов.

Чаще используется проверка подлинности с помощью ключа (достаточно длинны и сложности);

Пункт 6 — Если Kerio Control не подключен к домену, или для авторизации на сервере VPN используются пользователи из локальной базы Kerio Control, нужно:

- поставить эту галочку;

- в свойствах пользователя поставить галочку «Сохранить пароль в формате, совместимом с MS-CHAP v2».

В примере Kerio Control подключен к домену, поэтому галочка не стоит.

2.2. Настройки Kerio-VPN:

Kerio Control установка и первоначальная настройка

Пункт 7 — выбираем сертификат из имеющихся в Kerio Control, используемый для проверки подлинности при подключении;

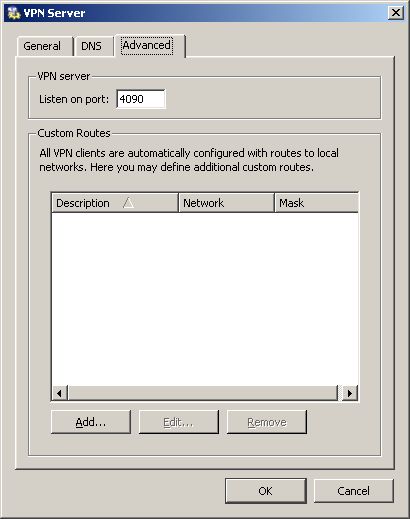

Пункт 8 — порт, прослушиваемый Kerio Control для подключения клиентов. В большинстве случаев стоит оставить стандартный — 4090;

Пункт 9 — если клиентам нужен доступ в Интернет, а не только к ресурсам локальной сети — ставим тут галочку. Так же правила трафика (см. ниже) должны разрешать такой доступ.

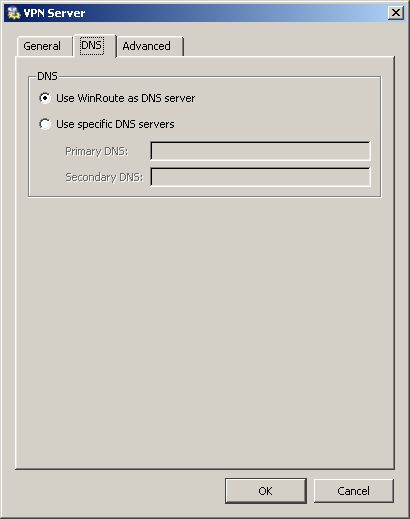

2.3. Настройки DNS-сервера:

Пункт 10 — определяет вариант, каким образом Kerio Control отвечает на DNS-запросы клиента:

- либо он сам выступает в роли DNS-сервера (стандартно если Kerio Control не подключен к домену),

- либо пересылает запросы на DNS-сервер домена (если Kerio Control подключен к домену). На скриншоте приведён второй вариант.

Если ничего не менять, то по-умолчанию обычно стоят уже правильные значения.

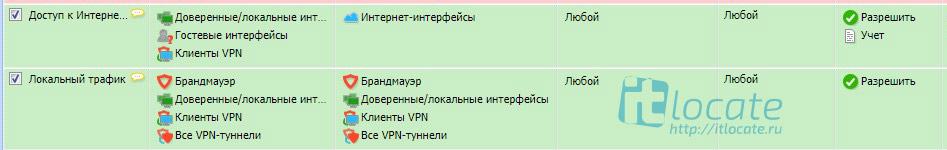

3. В разделе «Правила трафика» проверяем правила, касающиеся VPN:

Пункты 1,2 — разрешают подключение VPN-клиентов к серверу Kerio Control по IPSec-VPN (пункт 1) и по Kerio-VPN (пункт 2).

На скриншоте приведены настройки, разрешающие подключение по любому способу;

Пункт 3 — разрешает VPN-клиентам доступ в Интернет (так же должна стоять галочка, см. выше раздел 2.2, пункт 9). Если клиент должен осуществлять доступ в Интернет «обычным» способом, через свой основной шлюз — удаляем «Клиенты VPN);

Пункт 4 — разрешает доступ VPN-клиентам к ресурсам локальной сети. Собственно, наиболее частая цель данных манипуляций.

4. В разделе „Пользователи“ проверяем права пользователей, которым нужно подключатся по VPN:

4.1. Если Kerio Control не подключен к домену, или пользователь не в домене, должна стоять галочка „Сохранить пароль в формате, совместимом с MS-CHAP v2“ (плюс галочка, см. выше раздел 2.1, пункт 6):

Так же должна стоять галочка „Пользователи могут подсоединятся через VPN“. В случае, если нужно разрешить подключение по VPN для всех пользователей Kerio Control — можно использовать „Шаблон пользователя“.

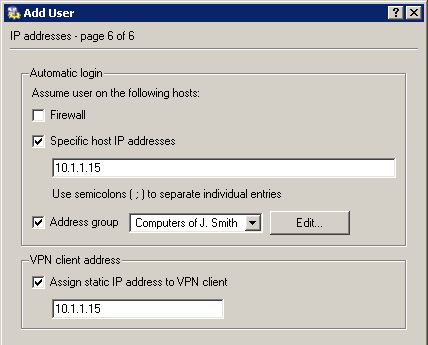

При необходимости можно назначить VPN-клиенту статический IP-адерс:

4.2. Если Kerio Control подключен к домену, для доменных пользователей — аналогично разделу 4.1, за исключением „Сохранить пароль в формате, совместимом с MS-CHAP v2“ — этой галочки там нет.

Это все минимальные настройки для функционирования VPN-сервера Kerio Control.

Так же рассмотрим настройку клиентского VPN-подключения на примере ОС Windows 7 (в остальных версиях этой ОС настройка выполняется схожим способом).

1. Открываем „Центр управления сетями и общим доступом“ — зайдя „Панели Управления“ или сделав правый клик мышью (далее — ПКМ) на значке сетевых подключений в трее:

2. В „Центре управления сетями и общим доступом“ выбираем „Настройка нового подключения к сети“:

3. В появившемся окне выбираем „Подключение к рабочему месту — Настройка телефонного или VPN-подключения к рабочему месту“, потом „Далее“:

4. Выбираем „Использовать моё подключение к Интернету (VPN)“:

5. В окне создания подключения вводим:

Пункт 1 — IP-адрес сервера Kerio Control, или его DNS-имя (если оно есть), например vasyapupkin.ru;

Пункт 2 — Указываем имя подключения: можно указывать любое, ни на что не влияет;

Пункт 3 — ставим галочку „Не подключаться сейчас…“, что бы операционная система не выполнила подключение до окончания настройки всех параметров;

Жмём „Далее“.

6. В следующем окне вводим имя пользователя в Kerio Control, используемое для авторизации, и его пароль. Если Kerio Control входит в домен и это пользователь домена — включаем так же домен (как на скриншоте):

При необходимости ставим галочку „Запомнить пароль“.

Завершаем создание VPN-подключения кнопкой „Создать“.

7. Возвращаемся в „Центр управления сетями и общим доступом“, там выбираем „Изменение параметров адаптера“:

8. Делаем ПКМ на созданном нами подключении, выбираем „Свойства“:

9. В окне свойств подключения делаем как на скриншотах ниже:

Закладка „Параметры“:

Пункт 1 — галочка отвечает за отображение хода подключения на экране пользователя. Можно снять, можно оставить для наглядности;

Пункт 2 — галочка отвечает за отображение окна с запросом имени пользователя и пароля. Т.к. эти данные уже введены ранее (шаг 6), можно его отключить;

Пункт 3 — нужно снять эту галочку.

Настройки раздела „Параметры повторного звонка“ настраиваем по необходимости. Оптимально как на скриншоте.

Закладка „Безопасность“:

Устанавливаем настройки как на скриншоте выше. В „Дополнительных параметрах“ вводим либо ключ, либо установленный сертификат, используемые для проверки подлинности сервера — в зависимости от настроек VPN-сервера Kerio Control.

Закладка „Сеть“:

Выбираем „Протокол Интернета версии 4 (TCP/IPv4)“, жмём кнопку „Свойства“, в появившемся окне жмём кнопку „Дополнительно“, выбираем нужное состояние галочки „Использовать основной шлюз в удалённой сети“:

- если галочка УСТАНОВЛЕНА: после подключения к VPN серверу основным шлюзом для клиентского компьютера станет сервер Kerio Control, соответственно весь внешний трафик (в том числе Интернет) клиентский компьютер будет направлять через Kerio Control. Следствия:

- если настройка подключения на компьютере выполняется с использование удалённого доступа, то удалённое подключение, как и любые внешние подключения к компьютеру, будут разорваны до окончания VPN-сессии;

- доступ к ресурсам удалённой локальной сети через Kerio Control (и Интернет-а, при наличии соответствующего правила трафика на сервере) не требует дополнительной настройки.

- если галочка НЕ установлена: после подключения шлюз по умолчанию останется прежним (как правило, это IP-адрес роутера), для доступа к ресурсам удалённой локальной сети через Kerio Control понадобится дополнительно настроить маршрутизацию на клиентском компьютере (процедура описана ниже).

Нажимая „ОК“, закрываем все окна, в том числе окно свойств подключения.

10. В окне „Сетевые подключения“ делаем ПКМ на созданном нами VPN-подключении, выбираем „Подключить“ — проверяем, что подключение происходит корректно.

На этом основная настройка завершена. При необходимости создаём ярлык для этого подключения на рабочий стол пользователя.

Дополнительно: если на шаге 9 на закладке „Сеть“ вы НЕ установили галочку „Использовать основной шлюз в удалённой сети“, то для использования ресурсов удалённой локальной сети через Kerio Control нужно дополнительно настроить маршрутизацию в операционной системе:

11. В командной строке вводим:

route PRINT

Данная команда выводит активные сетевые маршруты и перечень сетевых интерфейсов в системе. На этом шаге определяем системный номер созданного VPN-подключения — в данном случае 20.

12. Добавляем маршрут для доступа к ресурсам удалённой локальной сети через Kerio Control (измените нужные значения сообразно своему случаю):

route -p ADD 192.168.10.0 MASK 255.255.255.0 172.26.227.1 METRIC 1 IF 20

В примере:

— удалённая локальная сеть 192.168.10.0 с маской 255.255.255.0;

— 172.26.227.1 — IP-адрес VPN-сервера Kerio Control;

— METRIC — метрика (приоритет) 1, т.е. наивысшая;

— IF — номер интерфейса в системе, определённый на шаге 11 (в данном случае 20).

— p — ключ, добавляющий постоянный маршрут, сохраняющийся после перезагрузки системы (без этого ключа будет создан временный маршрут, действующий только на период текущей сессии пользователя).

Примечание: если VPN-подключение будет удалено, а потом создано снова (даже с тем же именем), то нужно удалить прежний маршрут и прописать новый, т.к. изменится номер интерфейса. Переименование подключения не меняет его номера.

Запись опубликована автором admin в рубрике . Добавьте в закладки постоянную ссылку.

Источник: savepearlharbor.com

Настройка VPN-туннеля IPSec между двумя межсетевыми экранами Kerio Control 9.2

И так у меня есть задача по объединению двух сетей через VPN туннель. Для этого я выбрал Kerio Control 9.2, так как он уже был настроен в обоих локальных сетях в качестве межсетевого экрана. Вот небольшой план, которого мы будем придерживаться:

Настройка правил трафика

Для начала переходим в настройку Правила трафика межсетевого экрана и проверяем что правило VPN-службы включено, а в правилах Доступ к Интернету (NAT) и Локальный трафик разрешены VPN клиенты и VPN туннели.

Проверяем что VPN клиенты и туннели разрешены

Разрешаем vpn службам доступ к интернет-интерфейсам

Настройка IPsec VPN Сервера

В Kerio Control, начиная с 8-ой версии, появилась возможность поднимать IPsec VPN туннели! Поэтому мы можем соединять не только Kerio to Kerio, но и также с любым другим устройством которое поддерживает IPsec.

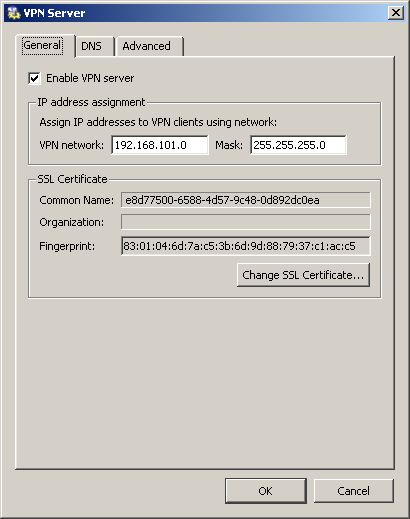

Открываем Свойства VPN-сервера во вкладке Интерфейсы. Отмечаем чекбокс Включить сервер IPsec. Указываем VPN-сеть (подсеть должна отличаться от уже используемой и от тех, которые используются на втором Kerio). Выбираем Сертификат. Если необходимого сертификата нет, то создайте его в разделе Сертификаты SSL самостоятельно.

Аналогичные настройки проделайте на втором Kerio.

Свойства VPN сервиса

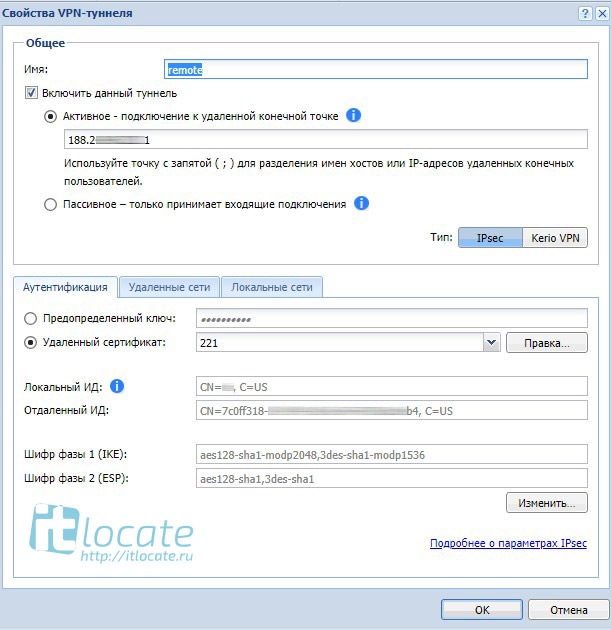

Настройка VPN туннеля

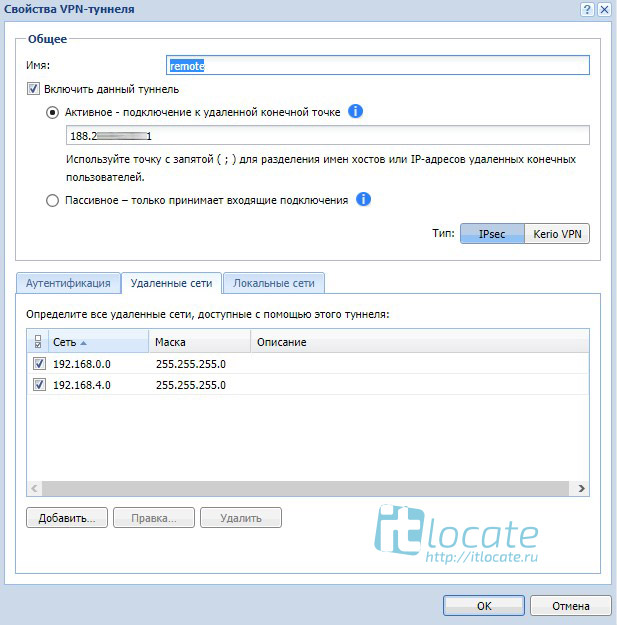

Создаём новый VPN туннель, выбираем Активное подключение, вводим внешний IP адрес второго Kerio, между которыми поднимаем VPN туннель. Во вкладке Аутентификация выбираем по удалённому сертификату. Тут необходимо получить сертификат от второго Kerio и импортировать его к себе.

Аутентификация VPN

Тут ничего сложного. Смотрите скрины ниже, думаю всё понятно и так.

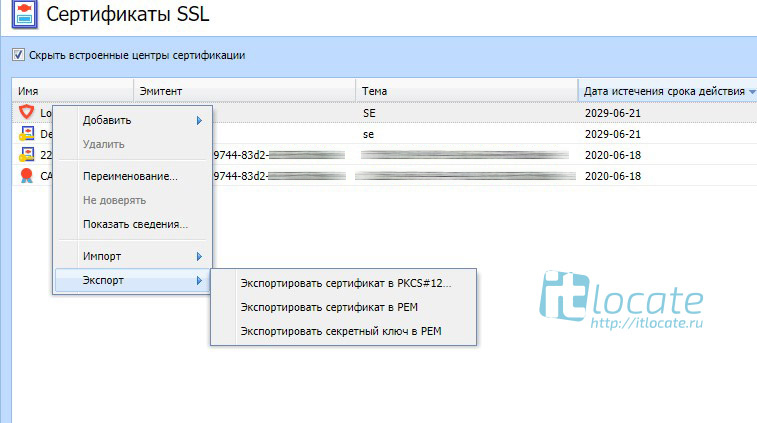

Экспорт сертификата Kerio Control

Импорт сертификата Kerio Control

Теперь переходим во вкладку Удалённые сети. Тут добавляем локальную сеть удалённого Kerio и сеть, присвоенную удалённому VPN-серверу Kerio. Аналогично в Локальных сетях добавляем две сетки, используемые нашим Kerio.

Если вы зеркально проделали всё правильно, что описано выше, то по завершению настройки вашь VPN туннель Kerio автоматически поднимется. И в сведеньях туннеля вы увидите статус Соединение с IP_адрес установлено.

Заключение

Если у вас есть что сказать по настройке VPN туннеля на межсетевом экрана Kerio 9.2, то поделитесь вашим мнением в комментариях. Всем спасибо за внимание!

Источник: itlocate.ru

Kerio Control – трюк со встроенным VPN

Одним из компонентов UTM Kerio Control является встроенный VPN сервер. Он прост в настройке, но в тоже время обеспечивает построение неограниченного количества туннелей типа “сервер-сервер” – для защищенного соединения главного офиса компании с филиалами, и “клиент-сервер” – для обеспечения безопасного доступа к ресурсам корпоративной сети извне.

Клиен Kerio VPN не привязан к типу операционной системы – есть дистрибутивы под Windows, Linux и MAC OS.

В комплексе с остальными модулями Kerio Control, встроенный VPN сервер позволяет построить сложную схему коммуникации пользователей сети, которая с одной стороны будет защищена от различных кибер-угроз (шифрование трафика, IDS/IPS, антивирус, контроль доступа), а с другой стороны, поскольку это Kerio, то управлять сетью этих коммуникаций будет просто и легко.

Более подробно о встроенном VPN сервере можно прочесть в руководстве для администратора, в главе 25.

II. Подключение по запасному порту _ зачем ?

По-умолчанию, Kerio VPN для обмена пакетами использует порт 4090 TCP/UDP.

Но как быть, если сетевое оборудование провайдера/заказчика блокирует указанный порт? Хорошо, если у нас есть возможность изменить конфигурацию оборудования и разрешить подключения на этом порту. Но что делать пользователю, который находиться в командировке, или болеет дома? Ведь ему срочно может понадобиться доступ к корпоративной сети..

Kerio VPN сервер позволяет изменить порт. Это можно сделать в консоли администрирования, в разделе “Интерфейсы”, в свойствах VPN сервера:

Однако, это глобально изменение потребует перенастройки существующих VPN туннелей, а пользователям будет необходимо в VPN клиенте дополнительно указать нестандартный порт через двоеточие. Неудобство вроде бы небольшое и можно не обращать на него внимания..

Благо, Kerio Control позволяет гибко “жонглировать” пакетами, которые проходят через него. Именно поэтому есть возможность не изменять глобальные настройки VPN сервера – пусть большинство пользователей работают как обычно – не будем их тревожить. А те из пользователей, которые столкнуться с трудностями при попытке соединения с VPN сервером, смогут воспользоваться резервным подключением.

III. Подключение по запасному порту _ как ?

Суть трюка в том, чтобы “завернуть” пакеты, которые поступают извне по выбранному порту на внешний интерфейс с использованием трансляции порта. То есть из Интернета приходит к нам пакет по 443-му порту (его почти никогда не блокируют, в отличие от 4090 и других нестандартных портов с точки зрения провайдеров/политики ИБ), мы берем этот пакет и транслируем обратно на внешний интерфейс, только уже на стандартный порт 4090. Благодаря этому у нас большинство пользователей подключаются как обычно на 4090, те же из пользователей, для кого 4090 закрыт, подключаться по 443-му потру.

Важно!

Следует учесть что у этого “трюка” есть несколько особенностей:

- Следует учесть что на 443-м порту уже может кто-то “висеть”, например OWA от Exchange, тогда следует либо взять другой порт, либо арендовать у провайдера еще один IP, чтобы подключения к OWA шли по IP1, а подключения по запасному VPN – по IP2

- В некоторых случаях (особенности сетевого оборудования со стороны клиента) данный трюк может вызывать нарушения процесса трехстороннего рукопожатия – в этом случае подключение устанавливаться не будет. В этом случае необходимо глобально изменить порт в настройках VPN сервера.

IV. Настройки на стороне сервера

В данном примере в качестве “резервного” порта используется 443-й, поскольку его редко кто блокирует. Пример иллюстрирует ситуацию, когда на 443-м порту уже опубликовано какое-либо приложение, по этому в примере задействованы 2 IP адреса, которые назначены внешнему интерфейсу.

То есть у нас на шлюзе 1 внешний интерфейс, у него два IP:

На адрес 209.85.148.99 осуществляются подключения по стандартному 4090 (kerio vpn) и 443 (owa). Подключения, которые приходят из Интернета по 443-му порту на 209.85.148.100 мы транслируем на 209.85.148.99:4090 с трансляцией порта. Таким образом, если пользователь использует стандартные настройки, он указывает в VPN клиенте 209.85.148.99 и подключается по 4090. Если же со стороны пользователя порт 4090 закрыт, он в настройках VPN клиента указывает 209.85.148.100:443 и подключается по резервному порту.

Так выглядит список правил для этого примера:

V. Настройки на стороне клиента

Клиенту для подключения по нестандартному порту необходимо будет в поле “Server” указать выбранную администратором связку IP:port

Если Вы желаете узнать больше о возможностях Kerio Control UTM, вы можете загрузить по ссылке ниже короткое описание в формате PDF:

Благодарю за внимание.

Следите за обновлениями.

Источник: radetskiy.wordpress.com

Kerio vpn что это за программа и нужна ли она

Настройка Kerio VPN Server для подключения отдельных VPN клиентов.

Сервер VPN используется для связи удаленых концов VPN туннелей и удаленных клиентов с использованием Kerio VPN Клиента.VPN сервер доступен на вкладке Интерфейсы (Interfaces) в разделе Настройки/Интерфейсы (Configuration / Interfaces) как отдельный интерфейс.

Заходим в эту вкладку и среди интерфейсов видим желанный нам VPN Server. Двойной щелчок на интерфейсе сервера VPN открывает диалог, позволяющий установить параметры сервера VPN (можно также выделить интерфейс и нажать Правка (Edit) или выбрать Правка (Edit) из контекстного меню).

В октрывшемся окне необходимо активизировать сервер VPN (Enable VPN server). И указать IP адрес сетки для VPN клиентов. В моей сетке все локальные юзеры имеют адреса типа 192.168.100.xxx, а все VPN клиенты 192.168.101.xxx

По умолчанию (при первом запуске после инсталляции) WinRoute автоматически выбирает свободную подсеть, которая будет использоваться для VPN. При обычных условиях изменять установленную по умолчанию сеть нет необходимости. Убедитесь, что подсеть VPN клиентов не конфликтует с локальной подсетью!

На вкладке DNS необходимо указать DNS серверы, которые будут назначаться вашим VPN клиентам. Это может быть необходимо в доменной сетке, где необходим доступ к компьютерам по NS именам.

Использовать специальные серверы DNS (Use specific DNS servers) эта опция позволяет указать основной и вторичный DNS серверы для VPN клиентов. Если в локальной сети используется не DNS Форвардер, а другой DNS сервер, то используйте эту опцию.

Мои юзеры не пользуются NS именами, поэтому здесь я все оставил без исключений.

Вкладка Advanced (Дополнительное) мне также не нужна, но про ней напишем всеравно.

Слушать порт (Listen on port) — Порт, на котором VPN сервер принимает входящие соединения (используются протоколы TCP, и UDP). По умолчанию установлен порт 4090 (в обычных условиях изменять порт нет необходимости).

- Если VPN сервер уже работает, во время смены порта связь со всеми VPN клиентами будет автоматически разрываться.

- Если сервер VPN не может работать на указанном порту (порт используется другой службой), при щелчке на кнопке Применить (Apply) в журнале ошибок (Error log) (см. главу Журнал ошибок) появится следующее сообщение об ошибке:(4103:10048) Socket error: Unable to bind socketfor service to port 4090.

(5002) Failed to start service «VPN»

bound to address 192.168.1.1. Чтобы убедиться, что указанный порт действительно свободен, просмотрите Журнал ошибок на предмет появления подобных записей.

Пользовательские маршруты (Custom Routes)

В этом разделе можно определить другие сети, к которым будут установлены маршруты через VPN туннель. По умолчанию определены маршруты ко всем локальным подсетям со стороны сервера VPN — см. главу Обмен информацией маршрутизации).

Совет: используйте сетевую маску 255.255.255.255, чтобы определить маршрут к определенному узлу. Это может помочь, например, при добавлении маршрута к узлу в демилитаризованной зоне со стороны VPN сервера.

Дальше нужно создать правило для VPN юзеров.

Первое правло пускает пользователей из интернета к VPN серверу по протоколу Kerio VPN (порт 4090).

А следующее правило пускает уже авторизированных и подключенных VPN Clients (VPN Пользователей), в локальную сеть и к серверу. Я вместо первого правила создал группу IP адресов и включил в неё все IP адреса всех клиентов.

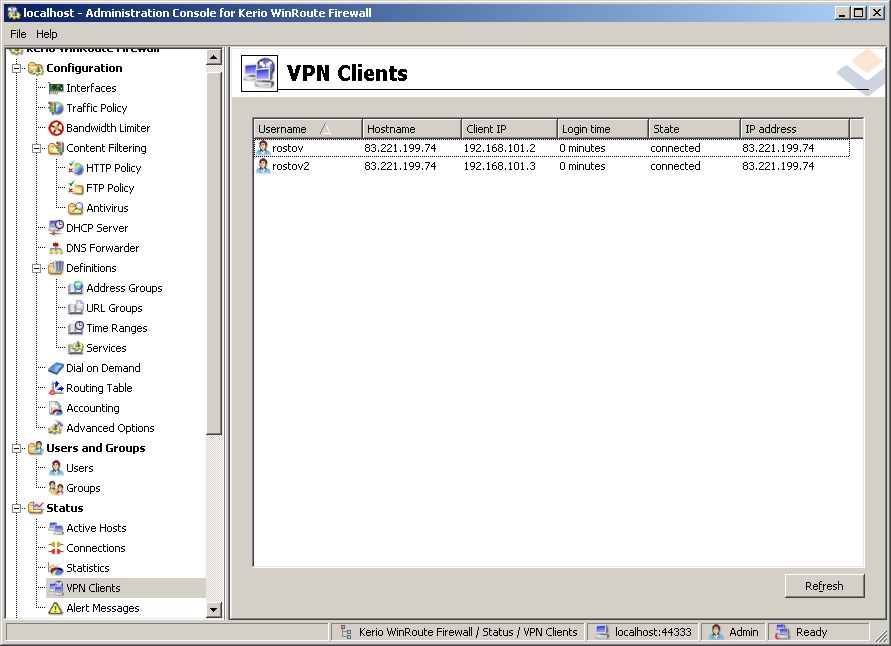

Вот здесь будут отображаться подклчюенные пользователи. В настройках самих пользователей можно настроить, будет ли VPN сервер выдавать адреса клиентам, а можно за каждым VPN клиентом закрепить определенный IP адрес в сети.

Вот и всё. Если что не понятно, прошу сюда.

Комментарии

А у меня такая проблема. В одной моей локальной сети в качестве интернет шлюза используется Kerio WinRoute Firewall. Когда я нахожусь в этой локальной сети я иногда хожу (ходил) по протоколу PPTP VPN на другие свои сервера. А сегодня меня перестало пускать на любой из этих VPN серверов, VPN соединение не устанавливается. Хотя в настройках Kerio я ничего не менял.

В другой локальной сети (провайдер тот же) всё нормально, но там в качестве интернет шлюза ISA 2006. Пока что я пришел к выводу, что Kerio перестал пропускать GRE трафик. Не сталкивались с подобным поведением Kerio случайно?

Настроил по вашей статье ВПН доступ, при этом нет доступа к локальной сети.

Пинги не идут.

to Alm, если все сделали правильно, то доступа от Kerio VPN клиентов не будет для тех локальных машин, у которых керио не установлен в качестве основного шлюза. Обход этой проблемы:

прописываете на локальных машинах маршрут:

192.168.101.0 mask 255.255.255.0 192.168.100.3

где 192.168.101.0 – подсеть VPN сервера

192.168.100.3 – IP адрес шлюза керио

ответ получен от саппортов Kerio.ru и отлично работает:)

Подскажите, пожалуйста, каким образом мне настроить винроут, если необходим доступ на сервер 1С по ВПН?

Проблема у меня только с конфигурацией сети: т.е. идет интернет-шлюз, а сервер 1С находится в локальной сети через хаб. Заранее спасибо.

to Thrice, не могли бы вы поточнее сказать куда прописать данный маршрут. уже все перепробовал, не идет пинг от впн пользователей на локальные машины в сети керио.

a gde skachat crec Kerio? zaqrai spasibo

Подскажите, пожалуйста, каким образом мне настроить винроут, если необходим Lync

Проблема у меня только с видео

т.е. как смс все проходит

а когда делаешь звонок то выдает что звонок не может быть выполнен типа, что то в настройках сети…

2 Thrice:

Проблема с доступом к файлам в локалку.

У меня Windows8 и лекарство типа

192.168.101.0 mask 255.255.255.0 192.168.100.3

не помогло….

2 Alex, правильно строка выглядит так:

route add 192.168.101.0 mask 255.255.255.0 192.168.100.3

запускать cmd или батник от имени администратора

Добрый день.Мой вопрос наверно не по теме но всё же,вопрос такой ,у меня интернет через usb модем,понятное дело что пинг оставляет желать лучшего до Москвы 70 мс,все vpn находятся в лучшем случае там же,то есть использовать для уменьшения пинга московские vpn в моем случае нет смысла,могу ли я исползовать так что бы к примеру я подключился по своему маршруту к Московскому vpn, а дальше пользовался бы их маршрутом так как их провайдер использует более быстрый интернет и составляет 30 мс до меня,в место моих 70 до них?

Источник: www.makak.ru