ECM, корпоративные хранилища, распределенные системы, управление знаниями, Workflow, совместная работа, автоматизация бизнес-процессов .

«КАРМА»

Система криптографического обеспечения «КАРМА» предназначена для реализации в прикладном программном обеспечении функций криптографической защиты информации — применения электронной подписи документов (ЭП) и шифрования, в том числе и в юридически значимом электронном документообороте.

Система может использоваться и непосредственно пользователем MS Windows для подписи и шифрования файлов в проводнике MS Windows. Главным достоинством является то, что она берет на себя сложные и требующие определенных знаний и квалификации функции общения со средствами криптографической защиты информации (СКЗИ) и хранилищами сертификатов. «КАРМА» — простая в управлении, многофункциональная система. Она может не только работать с ЭП и сертификатами, но и шифровать и расшифровывать данные, добавлять в состав подписи графические изображения. Уникальная особенность системы — возможность добавления в состав электронной подписи факсимиле — изображения собственноручной подписи. «КАРМА» дает возможность ввода изображения печатей и штампов, позволяет создать рукописный «стикер» к электронному документу, быстро и надежно дополняет любую прикладную систему средствами электронной подписи и шифрования.

Родовая карма

Источник: eossoft.wordpress.com

KARMAгеддон. Атакуем клиентские устройства с помощью Karma

Даже если твое клиентское устройство не подключено к Wi-Fi, оно может стать объектом атаки. Существует целый комплекс атак под общим названием Karma, позволяющих скомпрометировать клиентские девайсы с модулем Wi-Fi на борту. Сегодня мы подробно разберем, как работает эта технология.

KARMA, Karma Attacks Radioed Machines Automatically, — это рекурсивный акроним, расшифровывающийся примерно как «Karma атакует радиоустройства автоматически». И слово «автоматически» имеет тут ключевой смысл.

info

Эта статья — часть серии публикаций о практических приемах взлома и атак с использованием подручных устройств, которые можно собрать дома. В этих материалах мы раскрываем простые способы получения несанкционированного доступа к защищенной информации и показываем, как ее оградить от подобных атак. Предыдущая статья серии: «Брут на ходу. Атакуем беспроводные сети простым и эффективным способом».

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

При атаках на Wi-Fi злоумышленники чаще всего обращают внимание на точки доступа. Их атаковать куда проще, ведь они почти всегда неподвижны и их хорошо слышно благодаря многочисленным beacon-пакетам, в которых они анонсируют себя. Да и компрометация точки доступа имеет вполне понятные перспективы.

Другое дело — клиентские устройства. Что они могут дать хакеру? Эти устройства менее заметны, ведь они не шлют в радиоэфир пакеты столь же активно. Тем не менее клиентские устройства можно отыскать повсюду — это и ноутбуки, и телефоны, и IP-камеры, и куча разнообразных embedded-девайсов.

И Karma — это, пожалуй, лучшая атака, которую можно применить на клиентские устройства самого широкого спектра. Такая атака сложнее в реализации, зато ее эксплуатация открывает широкий простор для творчества.

Теория

Все атаки на клиентов — как пользователей, так и их устройства — реализуются через RoqueAP (мошеннические точки доступа). Они так или иначе используют факт доверия к вредоносной беспроводной сети. Поскольку именно клиентская сторона инициирует подключение, то без доверия тут не обойтись. При этом доверие необязательно может исходить от пользователя, доверять может и само устройство. И Karma как раз нацелена на то, чтобы вынудить то или иное устройство подключиться по Wi-Fi, причем автоматически, без привлечения его владельца.

Karma — это подмножество RoqueAP-атак, наряду с атаками Evil Twin. Но не стоит путать эти два метода. Evil Twin — наиболее широко известная атака на клиентов, по сути представляющая собой беспроводной фишинг, то есть социальную атаку, требующую участия пользователя. В то время как Karma — это атака исключительно на само клиентское устройство, причем атака автоматическая, она не требует участия пользователя. Неважно, работает жертва в данный момент с устройством или нет, разблокировано оно или заблокировано, находится оно в руках или в кармане, — все может быть атаковано с помощью Karma.

Причина

Если верить источникам, эта атака возможна благодаря двум особенностям поведения клиентских устройств:

- трансляция в радиоэфир так называемого списка предпочтительных сетей (Preffered Network List, PNL), содержащего имена известных клиенту беспроводных сетей, к которым ранее он уже подключался;

- автоматическое подключение к таким сетям.

В различных описаниях Karma главным образом акцент делается на первом пункте — разглашении PNL, однако существуют атаки и на устройства, не транслирующие этот список. И на мой взгляд, куда более важен второй пункт — автоматическое подключение.

Не подключенные к сети клиентские устройства не столь «разговорчивы», как точки доступа, однако периодически они шлют в радиоэфир probe-пакеты, содержащие PNL — те самые сети, к которым они могут подключиться без участия пользователя.

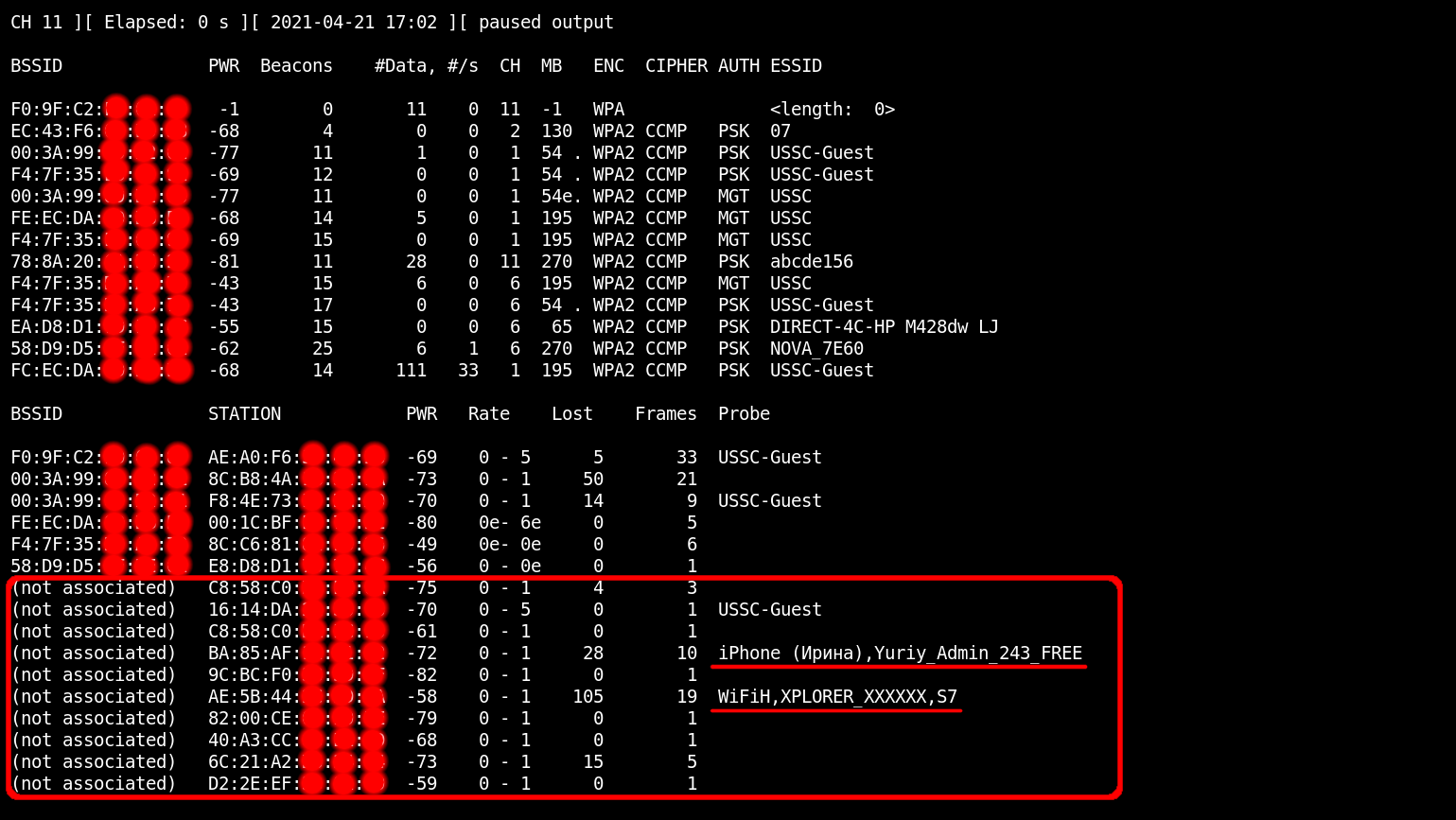

Красным на рисунке отмечены клиенты с включенным Wi-Fi, но не подключенные ни к одной сети. Именно эти устройства являются главной целью для Karma.

Имена, содержащиеся в probe-запросах сетей, могут быть старыми и выведенными из эксплуатации (corp_old), тем не менее они по‑прежнему сохранены на клиентах. Также клиенты могут помнить домашние (home) или гостевые (hotel) сети, которые в текущем расположении отсутствуют.

Для настройки различных устройств, например IP-камер, администраторы могли использовать тестовые сети, которые остались в памяти устройств.

И ко всем этим сетям клиенты по‑прежнему готовы подключиться автоматически, без участия пользователя. Таким образом, злоумышленник может атаковать клиентские устройства даже вдали от используемых ими сетей, что делает такую атаку невидимой.

Реализация

Реализация атаки заключается в том, что атакующий слушает содержащие PNL пакеты и поднимает запрашиваемую беспроводную сеть в надежде, что клиент выполнит к ней подключение.

Технически атаку Karma можно реализовать двумя способами:

- На каждый probe-запрос клиента запускается полноценная беспроводная сеть с запрашиваемым именем.

- На каждый probe-запрос клиента отправляется только probe-ответ (иногда еще beacon-пакет), при этом новая сеть уже не перезапускается каждый раз.

Первый способ достаточно простой. Он требует наличия mon-интерфейса для отслеживания probe-запросов и WLAN-интерфейса для запуска точки доступа. Далее точка доступа уже сама отправляет probe-ответы и beacon, которые могут привлечь того или иного клиента. Такую атаку можно выполнить, используя самое обычное ПО: tcpdump, hostapd и dnsmasq.

Но у этого способа есть недостатки:

- требуются два интерфейса;

- единовременно запускается только одна беспроводная сеть, что делает невозможным в это же время пробовать другие имена сетей.

Второй способ более рациональный. Чтобы клиент подключился к точке доступа, ее необязательно перезапускать каждый раз — требуется лишь на probe-запрос клиента отправить соответствующий probe-ответ. Некоторым клиентам может потребоваться еще отправка соответствующих beacon-пакетов. Возможность посылать клиентам произвольные probe- и beacon-пакеты реализована в немного пропатченной версии hostapd-mana. Более того, для приема и передачи probe-, а также beacon-пакетов не нужен режим monitor, все реализуется на стандартном режиме сетевой карты.

Сообщить клиенту о наличии точки доступа можно двумя способами:

- Probe-ответ — таргетированный ответ на probe-запрос клиента.

- Beacon — широковещательный анонс беспроводной сети.

Обычно точки доступа реализуют анонс своего присутствия, рассылая широковещательные beacon-пакеты, которые слышат все беспроводные клиенты в округе. Но для экономии вычислительных мощностей клиентов придуман альтернативный режим поиска. Он заключается в том, что клиент теперь отправляет широковещательный probe-запрос с именем интересующей его сети и уже точки доступа должны среагировать на него probe-ответом.

Возможность подключить клиент только по probe-ответу имеет достаточно интересную особенность — о наличии точки доступа узнает только один клиент. Это делает атаку Karma, использующую лишь probe-запросы, бесшумной.

Но не все клиентские устройства поддерживают такой режим работы, поэтому им нужен еще и классический beacon-пакет. Атака с использованием beacon более шумная, так как о наличии сети в этом случае станет известно всем клиентам (Loud Karma).

Практика

Перейдем от теории к практике и попробуем воспользоваться Karma. Узнать об интересующих клиента именах сетей можно двумя способами.

Утечка PNL

Если точки доступа выдают свое присутствие beacon-пакетами, то клиенты — probe-запросами. Посмотреть, какие PNL содержатся в этих самых запросах, мы можем с помощью разных утилит — airodump-ng, hcxdumptool или даже tcpdump:

wifi/roque_ap/karma/PNL.sh

sudo tcpdump -i mon0 -e -nn 2> / dev/ null | grep Probe | sed -rn ‘s/. * ([ ^ s] +) signal . *SA:(. +) Probe Request . *(([ ^)] +)). */ 1 2 3/ p’

Программа карма для создания эцп без ms office

Система «КАРМА» для разработчика — программиста представляет собой инструментальное средство для использования криптографических функций, таких как шифрование, установка и проверка электронной подписи, в прикладных функциональных системах. «КАРМА» позволяет применять в прикладном ПО криптографические методы защиты информации, использует высокоуровневый интерфейс, не требующий специальных знаний в области криптографии, учитывает особенности использования различных криптографических провайдеров и оперирует специальными криптографическими объектами, такими как ключевые контейнеры, хэш-функции и прочее.

Визуальная оболочка позволяет использовать «КАРМА» в качестве персонального АРМ для криптографической обработки файлов.

Архитектура системы «КАРМА»

Сервис поддержки СКЗИ

Сервис взаимодействия с криптопровайдером представляет собой исполняемое приложение, непосредственно обращающееся к функциям криптопровайдера, обеспечивая корректный вызов последовательности криптографических операций для выполнения поставленной задачи.

Интерфейс пользователя

Подпись имеет свою библиотеку, которая расширяет возможности системы «КАРМА». Она позволяет добавлять к электронной подписи графическое изображение в качестве атрибута. Пользовательский интерфейс, предоставляемый библиотекой, дает возможность создавать изображение посредством мыши, пера или стилуса, используя механизм захвата рукописных данных разработанный корпорацией Microsoft для планшетных ПК. Электронная подпись наряду с ручным созданием изображения имеет интерфейс, поддерживающий импорт распространенных форматов графических файлов.

Интерфейс разработчика библиотеки графической подписи использует стандартный интерфейс системы «КАРМА» для добавления и проверки произвольного параметра электронной подписи, расширяя его возможностью хранения графических объектов.

«КАРМА» может общаться с пользователем на любом языке. Все сообщения «КАРМА» хранятся в файле языковых настроек. В нем же содержится указание, на каком языке «КАРМА» будет выдавать сообщения операционной системы. Для изменения языка графического пользовательского интерфейса и сообщений «КАРМА» нужно просто установить соответствующий файл языковых настроек. В настоящее время файл содержит сообщения на русском и английском языках.

«КАРМА» не является программным средством, содержащим в себе непосредственную реализацию криптографических функций. Поэтому на систему не распространяются существующие национальные ограничения на экспорт СКЗИ. Систему «КАРМА» можно без каких-либо ограничений применять и за пределами Российской Федерации с использованием национальных криптопровайдеров.

Расширяемая многоязыковая поддержка «КАРМА» позволяет комфортно использовать её в национальных системах, используя родной язык интерфейсов и сообщений прикладного ПО.

Источник

Источник: ezp20.ru