смс капкан

девочки кто-нибудь пробовал пользоваться программой смс капкан она на самом деле работает или это развод?

23 февраля 2009, 08:27

Добавить в избранное

Ответить автору

Продолжить

Последний — 20 апреля 2013, 17:07 Перейти

[2816652641]

23 февраля 2009, 11:06

регистрировалась на их сайте где-то год назад,когда это только появилось.не ответа ни привета.

[2722392310]

23 февраля 2009, 21:04

[2138656121]

24 февраля 2009, 04:24

А что это за программа?

[2559152305]

04 марта 2009, 10:35

Товарищи! Лажа полная! За смс деньги снимаются, а скачать все равно не можешь.

Правозащитник 🙂

[1592626808]

07 марта 2009, 13:16

Развод естественно полнейший — написать программу, которая одновременнно отпрвляет смс на номер допустим любовника и вбитый в память номер мужа может любой горепрограммер. А вот попасть на конкретные проблеммы товарищи имеют полную возможность — перехватом информации могут заниматься только органы которые имеют право оперативно-розыскной деятельности. Предоставляя программы для перехвата информации (а в данном случае СМС) они нарушают закон про ОРД. Вместе с тем, нарушают закон и пользователи этой программы. Естественно после обнаружения этой программы разыгрывается ссора, последствием которой будет разрыв отношений, поэтому человек, который стал жертвой этой программы, имеет возможность подать иск, если не на разработчиков, то на свою вторую половину и выиграть дело.

Капкан от ВКонтакте | Как государство съедает блогеров (English subtitles) @Max_Katz

Все отношения строятся на доверии в первую очередь. Неужели Ваше любопытство Вам дороже любимого человека? А если у Вас возникают сомнения по поводу верности, то стоит просто сесть и поговорить один на один, разобраться, возможно разойтись на некоторое время, но это будет спокойно, мирно и с надеждой на возобновление. А после такой подлости, надежды на возврат отношений уже не будет. Впринципе это решать Вам.

Источник: www.woman.ru

Ловушки для хакера. Обнаруживаем взлом на раннем этапе с помощью Canarytokens

Honey Tokens (англ. — «медовые приметы/признаки/идентификаторы») одна из разновидностей идеи Honeypot, приманки для злоумышленников, позволяющей обнаружить факт взлома или опознать его источник. Когда атакующий уже проник в систему, он, скорее всего, выполнит действия, несвойственные обычному пользователю. Это можно использовать как способ обнаружения взлома. В статье мы рассмотрим, как легко сделать собственные триггеры для обнаружения взлома на раннем этапе. Такие ловушки полезно использовать системному администратору и даже обычному пользователю, переживающему о приватности своих данных.

До изобретения газоанализаторов шахтеры брали c собой в шахту канарейку. Из-за маленького организма и быстрого обмена веществ, птицы намного раньше реагировали на опасные газы в воздухе и предупреждали шахтеров.

Зачем это нужно?

Взломщик, попав в новую систему, начинает осматриваться вокруг, как вор, проникнув в квартиру, начинает открывать все ящики в поисках драгоценностей. Атакующий заранее не знает, какие именно данные представляют ценность, но с большой вероятностью он проверит все возможные варианты. Поэтому важно, чтобы ловушки выглядели как реальные данные и были максимально привлекательны для атакующего. Чем раньше владелец заметит срабатывание ловушки, тем быстрее поймет, что был взломан и сможет отреагировать.

Сервис Canarytokens

canarytokens.org — это онлайн-сервис для удобного создания собственных маркеров (ханитокенов) для обнаружения взлома. Он поддерживает несколько вариантов триггеров и позволяет сгенерировать готовый триггер с привязанной почтой, куда придет уведомление, если триггер сработал.

Сервис полностью бесплатный, а сгенерировать триггер можно моментально без регистрации. Существует еще self hosted версия для тех кто предпочитает держать секреты на своей инфраструктуре. Далее, мы разберемся, как работает каждый из триггеров и в конце развернем собственный сервер canarytokens в Docker-контейнере.

Триггер при открытии файла DOC и PDF

Считаю этот триггер наиболее действенным и полезным для всех категорий пользователей, от профессионалов информационной безопасности до новичков. Почти никто не знает, что PDF-просмотрщик может передавать владельцу документа факт открытия файла. На это попадаются все.

Существует несколько способов поймать факт открытия документа. Canarytokens использует зашитый в документ собственный URL для проверки отозванных SSL-сертификатов (Certificate Revocation List). В итоге программа идет по этому адресу и срабатывает триггер.

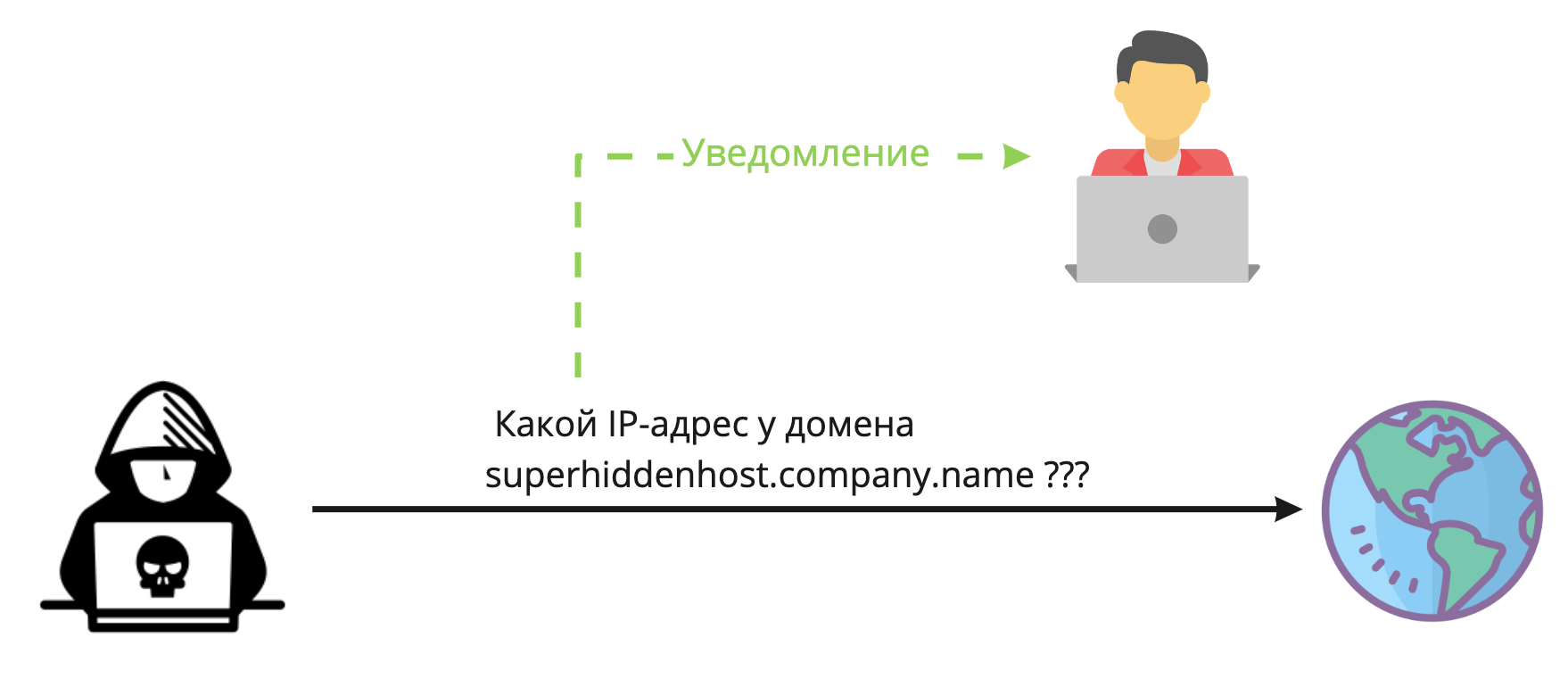

Триггер через DNS resolve

Это очень интересный триггер, польза от которого неочевидна сразу. Он сработает в случае, если кто-либо запросит IP-адрес сгенерированного поддомена, который генерируется специально таким, чтобы его нельзя было угадать случайно или сбрутить. Таким образом, исключаются случайные срабатывания. Этот триггер использует для многих методик, описанных дальше, в том числе для обнаружения факта открытия папки и как триггер в базе данных MS SQL. На деле вариантов использования этого триггера множество.

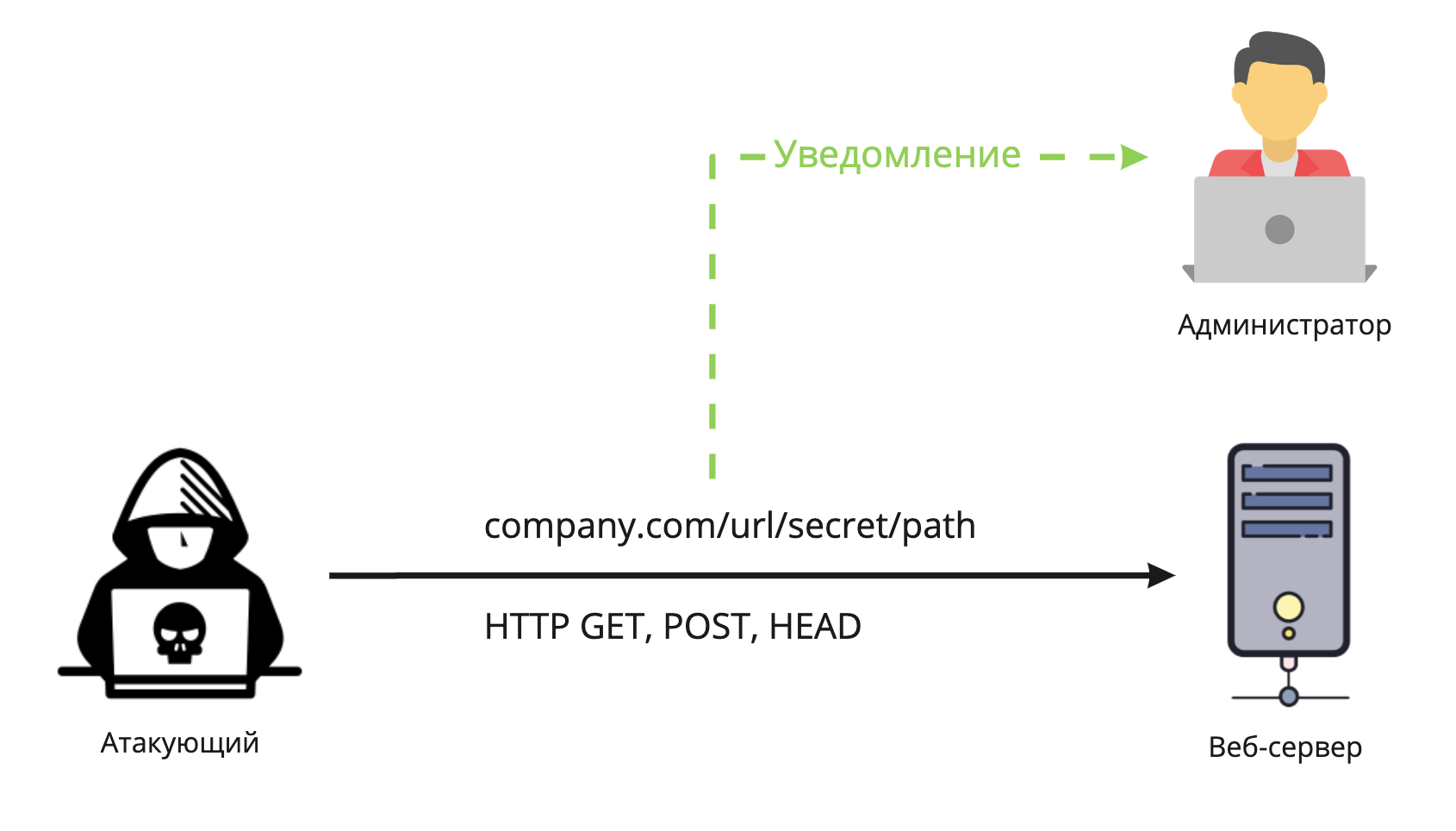

URL триггер

В этом случае достаточно чтобы по ссылке был выполнен GET, POST или HEAD запрос. Это вызовет срабатывание триггера. Помимо обычного применения, можно использовать в скриптах и для проверки парсеров, которые переходят по ссылкам для отображения превью содержимого. Так делают, например, мессенджеры: достаточно написать ссылку в поле ввода, что по ней был выполнен переход с серверов мессенджера.

Картинка

Классическая картинка размером 1×1 пиксель, известна всем, кто занимается отслеживанием интернет-рекламы. Триггер сработает, если был загружен файл с картинкой. Такой пиксель можно вставить на любую html-страницу или в письмо. Его удобно вызывать из JS-скриптов на странице, если сработало нужное условие. Стандартный пиксель можно также заменить на собственное изображение.

Триггер по email-адресу

Если на сгенерированный почтовый ящик придет любое письмо, триггер сработает. Удобно использовать для мониторинга утечки баз данных email-адресов, контакт-листов и т. д.

Например, можно добавить этот адрес в список своих контактов и узнать, когда ваша записная книжка на телефоне будет слита каким-либо приложением, запрашивающим доступ к списку контактов. А также можно всем сотрудникам добавить в записные книжки на компьютере, телефоне, email-клиенте разные триггерные адреса и следить, откуда утекают контакты.

Адрес электронной почты специально генерируется не угадываемый, поэтому исключается вероятность подбора и случайного срабатывания триггера.

Триггер на открытие папки в Windows

Наверняка многие видели скрытый файл desktop.ini, который есть в каждой папке Windows. Оказывается, он не так прост. В нем можно указать адрес иконки на удаленном сервере, использую UNC-пути (это те, что используются для сетевых дисков и начинаются с \), при этом Windows выполнит DNS resolve домена указанного в ссылке на иконку и активирует триггер. Файл desktop.ini можно запаковать вместе с другими файлами в архив, и он сработает, если архив распакуют.

Триггер на клонирование сайта

Простой скрипт для веб-страниц, срабатывающий если страница открыта не с вашего домена. Может быть полезно для детектирования фишинга.

Для отправки почты я рекомендую использовать сервис Mailgun, потому что Sendgrid работает нестабильно.

Такие ловушки действительно эффективны. В моем случае особенно помогают триггеры с файлами PDF-документов. Сервис будет полезен как обычным пользователям, так и опытным пентестерам. Даже искушенный атакующий, знающий про существование ханипотов и ханитокенов, не сможет устоять перед соблазном хотя бы отрезолвить найденный в документации поддомен. Если аккуратно и с умом использовать ловушки, можно обнаружить взломщика на раннем этапе.

Эти методики можно использовать на сервера, десктопных компьютерах, файловых хранилищах и даже на телефонах.

Если вы хотите развернуть в собственный инстанс canarytokens в Docker, на наших виртуальных машинах Docker устанавливается в один клик из маркетплейса. Дополнительно мы дарим скидку 15% на все серверы по промокоду DONTPANIC.

Источник: habr.com

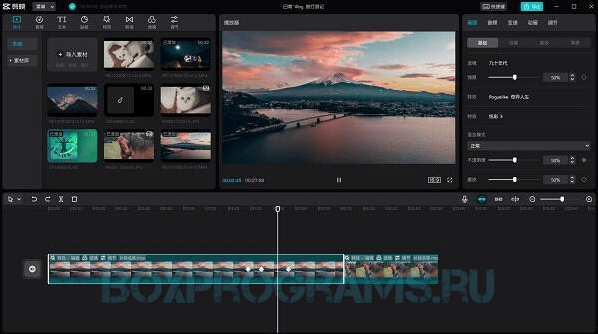

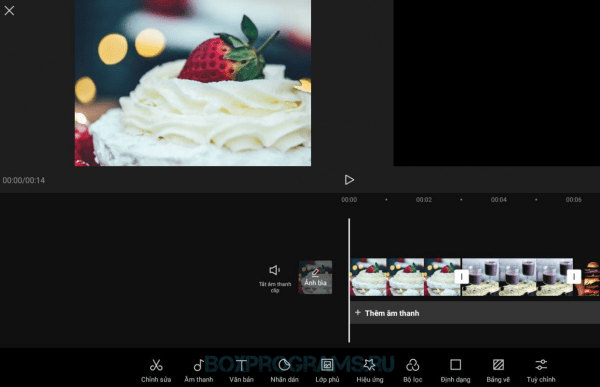

Capcut скачать бесплатно на компьютер

CapCut — это чрезвычайно обыкновенный в применении редактор коротеньких видео, с поддержкой которого вы можете формировать любой контент для своих социальных паутин или дополнений для взаимообмена сообщениями.

ByteDance это фирма, которая, к восхищению Меты и Марк Цукерберга, завоевала мир социальных сетей благодаря TikTok. Но на этом они не приостановились, и выпустили остальные дополнения, которые шагают по тому же пути, для социальных сетей и видео контента.

CapCut чрезвычайно простенький в применении редактор кратких видео, приспособленный для воссоздания быстрого материала в социальных сетях и дополнениях для взаимообмена сообщениями, таких как WhatsApp или Telegram.

Воссоздавайте неисчислимые недлинные клипы на своем компьютере — это простое в применении дополнение, в котором вы можем применить различные инструментарии для конструирования кратких видеоматериалов с подальше выгрузкой их в соц сети.

Чтобы использовать эту концепцию CapCut на своем ноутбуке, вам нужно только скачать файл и установить эмулятор ldplayer, а затем установить дополнение. Это не вызывает никаких неудобств, и администрирование им такое же простенькое, как и на мониторе любого устройства Android.

Capcut как пользоваться

Рейтинг аналогичных Видеоредакторов

| ВидеоМОНТАЖ | Русский | Пробная | Нет | 10 | |

| ВидеоШОУ | Русский | Пробная | Нет | 10 | |

| ВидеоМАСТЕР | Русский | Пробная | Нет | 10 | |

| Movavi Video Editor | Русский | Пробная | Нет | 10 | |

| Wondershare Filmora | Русский | Бесплатная | Да | 10 | |

| ВидеоСТУДИЯ | Русский | Пробная | Да | 10 | |

| Adobe Premiere | Русский | Пробная | Да | 9 | |

| Joyoshare Vidikit | Английский | Бесплатная | Да | 10 | |

| Sony Vegas | Русский | Пробная | Да | 10 | |

| Bolide Movie Creator | Русский | Пробная | Да | 10 | |

| Icecream Video Editor | Русский | Пробная | Да | 10 | |

| Movie Maker | Русский | Бесплатная | Нет | 9 | |

| Pinnacle Studio | Русский | Пробная | Да | 10 | |

| VirtualDub | Русский | Бесплатная | Да | 9 | |

| ProShow Producer | Русский | Бесплатная | Да | 9 | |

| Avidemux | Русский | Бесплатная | Да | 9 | |

|

Lightworks | Русский | Пробная | Да | 8 |

| Corel VideoStudio | Русский | Пробная | Да | 10 | |

| Camtasia Studio | Русский | Пробная | Да | 10 | |

| Bandicut | Русский | Пробная | Да | 10 | |

| InVideo | Русский | Бесплатная | Нет | 10 | |

| Magix Movie Edit | Русский | Пробная | Да | 9 | |

| CyberLink PowerDirector | Русский | Пробная | Да | 9 | |

| VideoPad video editor | Русский | Пробная | Да | 9 | |

| CapCut | Русский | Бесплатная | Да | 9 | |

| FlexClip video maker | Русский | Бесплатная | Да | 9 |

Источник: boxprograms.ru

Что такое honeypot?

Возможно, вы уже встречали это слово и гадали, что такое honeypot и как оно помогает защищать ваш компьютер. В этой статье мы расскажем все о ловушках для хакеров и роли этого инструмента в кибербезопасности.

Определение слова honeypot

Дословно honeypot переводится как «горшочек меда». Наряду с honeypot используется выражение honey trap – «медовая ловушка». Эти образы пришли из мира шпионажа: Мата Хари и другие шпионки вступали в романтическую связь с мужчинами, чтобы выведать секретную информацию. Нередко скомпрометированных вражеских агентов шантажировали, и они сообщали все, что знают.

В компьютерном мире термином honeypot называют ловушки для хакеров. Это системы, которые заманивают киберпреступников в западню. Злоумышленники атакуют приманку, и специалисты пользуются этим, чтобы собрать информацию о методах группировки или отвлечь ее от других целей.

Как действуют ловушки

Ловушка имитирует компьютерную систему с приложениями и данными, и киберпреступники принимают ее за настоящую. Например, honeypot может имитировать систему для выставления счетов клиентам компании. Это популярная мишень среди киберпреступников, желающих заполучить номера кредитных карт. За попавшими в ловушку хакерами можно наблюдать, чтобы, изучив их поведение, создать более эффективные способы защиты настоящих систем.

Чтобы сделать ловушки более привлекательными для злоумышленников, их намеренно делают уязвимыми. Например, используют порты, которые можно обнаружить с помощью сканирования, или ненадежные пароли. Уязвимые порты часто оставляют открытыми: так растут шансы, что приманка сработает и преступник отвлечется от защищенных реальных сетей.

Ловушка – не антивирус и не сетевой экран, она не помогает решать конкретные проблемы безопасности. Это скорее информационный инструмент, помогающий изучить существующие и выявить новые угрозы. Используя собранные данные, можно приоритизировать проблемы и правильно распределить ИБ-ресурсы.

Какие бывают ловушки и как они работают

Разные виды киберловушек используются для выявления разных угроз. Их свойства зависят от угрозы, для которой они созданы. У каждой ловушки своя роль в комплексной и эффективной стратегии кибербезопасности.

Почтовые ловушки, или ловушки для спама, помещают поддельный электронный адрес в хорошо спрятанное расположение, где его может найти только автоматический сборщик электронных адресов. Учитывая предназначение такого адреса, можно быть на 100% уверенным, что любое входящее по нему письмо – спам. Все письма, похожие на попавшие в ловушку, можно сразу блокировать, а IP-адрес отправителя заносить в черный список.

Поддельная база данных служит для наблюдения за уязвимостями ПО и обнаружения атак, использующих ненадежную архитектуру систем или метод SQL-инъекции, эксплуатирующих SQL-службы или основанных на злоупотреблении привилегиями.

Ловушка для вредоносного ПО имитирует приложения и API, поощряя атаки вредоносных программ. Атакующие программы подвергаются анализу для разработки защиты или устранения уязвимостей в API.

Ловушка для «пауков» ловит поисковых роботов (так называемых «пауков»), создавая веб-страницы и ссылки, доступные только им. С ее помощью учатся блокировать вредоносных ботов и рекламных поисковых роботов.

Анализируя входящий трафик ловушки, можно:

- выяснить местонахождение киберпреступников;

- оценить степень угрозы;

- изучить методы злоумышленников;

- узнать, какие данные или приложения их интересуют;

- оценить эффективность используемых мер защиты от кибератак.

Киберловушки также делятся на высокоинтерактивные и низкоинтерактивные. Низкоинтерактивные ловушки используют меньше ресурсов и собирают базовую информацию об уровне и типе угрозы и ее источнике. Для их установки обычно нужны лишь некоторые моделированные TCP- и IP-протоколы и сетевые службы. Но такая ловушка не задержит преступника надолго и не позволит подробно изучить его привычки или сложные угрозы.

В то же время высокоинтерактивные ловушки заставляют злоумышленников потратить много времени, а значит, позволяют собрать множество данных об их целях и намерениях, методах работы и используемых ими уязвимостях. Это очень «липкие» ловушки – преступники надолго увязают в базах данных, системах и процессах. В это время исследователи могут отследить, где именно в системе взломщик ищет конфиденциальную информацию, с помощью каких инструментов повышает уровень доступа, какие эксплойты использует для компрометации системы.

Однако высокоинтерактивные ловушки потребляют много ресурсов, а их установка и мониторинг требуют немало усилий и времени. Есть и риски: при отсутствии специального экрана (honeywall) серьезно настроенный и изобретательный хакер может использовать такую ловушку для атаки на другие хосты или для рассылки спама с помощью скомпрометированного устройства.

У каждого из этих двух типов ловушек свое предназначение: низкоинтерактивная предоставляет базовые сведения об угрозах, а высокоинтерактивная дополняет их информацией о намерениях и методах преступников, а также об уязвимостях, которые они используют.

Система анализа угроз с использованием киберловушек помогает компаниям правильно распределять ИБ-ресурсы и выявлять уязвимости своих информационных систем.

Преимущества ловушек

Киберловушки – отличный способ найти уязвимости важных систем. Например, ловушка может не только продемонстрировать, насколько опасны атаки на устройства интернета вещей, но и подсказать, как можно усилить защиту.

Есть несколько причин использовать ловушки вместо того, чтобы пытаться обнаружить атаки на настоящую систему. Так, в ловушке по определению не может быть легитимной активности – любые зафиксированные действия, скорее всего, являются попыткой прозондировать систему или взломать ее.

Можно легко обнаружить закономерности (например, похожие или происходящие из одной страны IP-адреса), свидетельствующие о прочесывании Сети. Такие признаки атаки легко потерять на фоне обычного интенсивного трафика в вашей опорной сети. Большой плюс ловушек в том, что вы вряд ли зафиксируете что-то, кроме вредоносных адресов, что сильно упрощает обнаружение атаки.

Кроме того, киберловушки потребляют очень мало ресурсов и трафика. Им не нужно мощное оборудование – для установки ловушки подойдут старые, никому не нужные компьютеры. Что касается ПО, в онлайн-репозиториях можно найти готовые ловушки, чтобы не тратить время и силы сотрудников на их создание и запуск.

Также киберловушки дают минимум ложноположительных срабатываний, в отличие от традиционных систем обнаружения вторжений (IDS). Опять же, это помогает фокусировать усилия на важных проблемах и не тратить ресурсы впустую. (Кстати, сопоставляя собранные ловушкой данные с данными журналов системы и сетевого экрана, можно настраивать IDS на поиск наиболее релевантных угроз, чтобы снизить число ложноположительных срабатываний. Таким образом, ловушки помогают совершенствовать другие системы кибербезопасности.)

Киберловушки формируют подробное представление о развитии угроз, векторах атак, эксплойтах и вредоносном ПО, а ловушки для спама – также о спамерах и фишинговых кампаниях. В то время как преступники постоянно оттачивают свои методы, ловушки помогают выявлять все новые угрозы и вторжения. Грамотно используя ловушки, можно устранить слепые зоны системы кибербезопасности.

Также ловушки – прекрасный тренажер для сотрудников ИБ-отдела, которые могут в контролируемой среде безопасно изучать методы киберпреступников и разные типы угроз. При этом они могут полностью сосредоточиться на атаках, не отвлекаясь на настоящий трафик.

Ловушки помогают справиться и с внутренними угрозами. Большинство организаций занимаются защитой периметра от проникновений извне. Но если сосредоточиться только на периметре, злоумышленник, миновавший сетевой экран, сможет развернуть полномасштабную деятельность внутри сети.

Сетевой экран не спасет и в том случае, если, например, сотрудник решит перед увольнением похитить файлы. Ловушка не только сообщит ценную информацию о внутренних угрозах, но и покажет уязвимости, например разрешения, открывающие доступ к системе для посторонних.

Наконец, установив ловушку, вы поможете пользователям. Чем дольше хакеры будут заняты приманкой, тем меньше времени у них останется на взлом настоящих систем и тем меньше ущерба они нанесут вам или кому-то еще.

Минусы ловушек

Хотя ловушки помогают совершенствовать меры кибербезопасности, они фиксируют только ту активность, которая нацелена на них. В то же время под прицелом злоумышленников может оказаться не ловушка, а настоящая система. Поэтому важно следить на новостями IT-безопасности, не полагаясь только на приманки.

Хорошая, правильно настроенная ловушка заставит хакера думать, что он получил доступ к реальной системе. В ней все будет, как в жизни: те же предупреждения о входе в систему и окна ввода данных, такое же оформление и логотипы. Однако если злоумышленник поймет, что это фальшивка, он ее не тронет, а атакует другие ваши системы.

Распознав ловушку, преступник может провести ложную атаку, чтобы отвлечь внимание от настоящего эксплойта, нацеленного на ваши производственные системы. Он также может «скормить» ловушке неверные данные.

Что еще хуже, грамотный киберпреступник может использовать ловушку для проникновения в вашу инфраструктуру. Вот почему ловушки никогда не заменят качественную защиту, такую как сетевые экраны и другие системы обнаружения вторжений. Поскольку ловушка может стать основой для атак, необходимо позаботиться о ее безопасности. Экран honeywall может обеспечить базовую защиту ловушки и помешать нацеленным на ловушку атакам проникнуть в настоящие системы.

Помните, задача ловушки – не защитить от взлома, а предоставить вам информацию для правильного распределения ИБ-ресурсов. Сколько бы у вас ни было ловушек, вам необходимо надежное защитное решение, такое как Kaspersky Endpoint Security Cloud. (У «Лаборатории Касперского» есть собственные ловушки для онлайн-угроз, так что вам они не понадобятся.)

В целом, преимущества киберловушек значительно перевешивают риски. Киберпреступников часто воспринимают как далекую и невидимую угрозу. С помощью ловушки вы увидите их действия в режиме реального времени и сможете использовать собранную информацию против них.

Ссылки по теме

Что такое honeypot?

Что такое honeypot? Узнайте, как работают ловушки для киберпреступников и как надежнее защитить системы.

Источник: www.kaspersky.ru