Если, к примеру, основные задачи Kali могут быть вкратце изложены в нескольких словах: «тестирование на проникновение и аудит безопасности», то, несмотря на это, по-прежнему существует большое количество различных задач, которые являются неотъемлемой частью этих процессов. Kali Linux создан как фреймворк, потому что он включает в себя множество различных инструментов, предназначенных для разных задач (хотя это не отменяет того факта, что они могут использоваться в комбинации во время тестирования на проникновение).

Например, Kali Linux может быть использован на различного рода компьютерах: очевидно, что в первую очередь речь идет о ноутбуках пентестеров, но также Kali Linux может быть использован на серверах системных администраторов, желающих отслеживать состояние своих сетей, на рабочих платформах криминалистических аналитиков и, что самое неожиданное, на скрытых встроенных устройствах, как правило, с процессорами ARM, которые могут быть присоединены к диапазону беспроводной сети или подключены к компьютеру целевых пользователей. Многие ARM устройства являются прекрасными машинами для проведения атаки благодаря своему небольшому размеру и маленькому количеству потребляемой энергии. Kali Linux также может работать в облаке для создания конгломерата машин, занимающихся взломом паролей, и на мобильных телефонах и планшетах для проведения портативного тестирования на проникновение.

Kali Linux | для чего он?

Но и это еще не все; пентестеры также нуждаются в серверах для использования программных средств внутри команде пентестеров, для настройки веб сервера и его последующего использования в фишинговых кампаниях, для запуска устройств по сканированию уязвимостей и других подобных инструментов.

После того, как вы загрузите Kali, вы быстро обнаружите, что главное меню Kali Linux организовано по темам, соответствующим различным задачам и действиям, которые хорошо подойдут для пентестеров и других специалистов по информационной безопасности, как показано на рисунке «Меню приложений Kali Linux «.

Эти задачи и направления деятельности включают в себя:

- Сбор информации: сбор данных о целевой сети и ее структуре, идентификация компьютеров, их операционных систем и служб, которые они запускают. Определение потенциально уязвимых частей информационной системы;

- Анализ уязвимостей: быстрая проверка покажет, подвержена ли локальная или удаленная машина влиянию какой-либо известной уязвимости или небезопасной конфигурации. Сканер уязвимостей использует базы данных, которые содержат тысячи различных подписей для определения потенциальных уязвимостей;

- Анализ веб приложений: определение неправильных конфигураций и слабых мест в безопасности веб приложений. Очень важно определить и свести к минимуму влияние подобных угроз, так как публичная доступность этих приложений делает их идеальной мишенью для злоумышленников;

- Оценка базы данных: от SQL инъекции до атаки с целью кражи учетных данных, атаки на базы данных являются очень распространенным вектором атаки. К этому роду деятельности относятся инструменты, для проверки вектора атаки, начиная от SQL инъекций и заканчивая извлечением и анализом данных;

- Взлом пароля: системы аутентификация всегда хорошо знакомы с векторами атак. Здесь находится очень много полезных инструментов, начиная с инструмента взлома пароля онлайн вплоть до автономных атак против зашифрованных или хэшированных систем;

- Беспроводные атаки: Довольно большая распространенность беспроводных сетей означает, что они всегда будут представлять большой интерес для злоумышленников и выступать одним из векторов атак. Благодаря широкому спектру поддержки нескольких беспроводных карт Kali является очевидным выбором для проведения атак на несколько типов беспроводных сетей;

- Обратная разработка: обратная разработка является направлением деятельности, который ставит перед собой множество задач. В рамках поддержки атакующих действий обратная разработка выступает основным методом для идентификации различных уязвимостей и разработки эксплойта. В целях защиты обратная разработка используется для анализа вредоносного программного обеспечения, используемого во время атаки. В подобных ситуациях основная цель заключается в том, чтобы определить возможности осуществляемой против вас деятельности;

- Инструменты эксплуатации: эксплуатация, или использование (ранее идентифицируемой) уязвимости, позволяет вам получить контроль над удаленной машиной (или устройством). Данный доступ можно использовать в дальнейшем для проведения атак с целью расширения прав локально на взломанной машине или на других машинах, доступных в данной локальной сети. Данная категория содержит множество инструментов и утилит, которые намного упрощают процесс написания ваших собственных эксплойтов;

- Sniffing и Spoofing: получение доступа к данным во время их перемещения внутри сети всегда является очень выгодным для злоумышленника. Здесь вы можете найти spoofing инструменты, которые позволят вам выступать в роли законного пользователя, а также sniffing инструменты, которые предоставят вам возможность захватывать и анализировать данные прямо в момент их передачи. Использование двух этих инструментов вместе делает их намного более мощными, чем применение их по отдельности;

- Пост эксплуатация: как только вы получили доступ к системе, вы, скорее всего, захотите сохранить данный уровень доступа или расширить его, продвигаясь далее в сети. Инструменты, которые помогут вам в этом, находятся здесь;

- Forensics: живая криминалистическая среда загрузки Linux стала очень популярной в последние годы. Kali содержит большое количество популярных криминалистических инструментов на основе Linux, позволяющих вам делать абсолютно все, начиная от первоначальной сортировки и создания образа данных до полного анализа и управления делами;

- Инструменты для отчета: тестирование на проникновение считается полностью законченным, когда все его результаты отображены в отчете. Данная категория содержит инструменты для помощи в объединении данных, собранных специальными инструментами, обнаружении неочевидных взаимосвязей и приведении всей информации в различные отчеты;

- Инструменты для социальной инженерии: когда техническая сторона хорошо защищена, часто существует возможность использовать поведение человека в интересах атакующей стороны. Используя правильное влияние, людей часто могут побуждать к действиям, которые ставят под угрозу безопасность среды. Содержал ли USB накопитель, который секретарь только что вставил в компьютер, вредоносный PDF файл? Или возможно это был троянский конь, успешно установивший бэкдор? Был ли банковский сайт, на котором только что авторизировался бухгалтер, тем самым сайтом или же это была его идеальная копия, которая используется в целях фишинга? Эта категория содержит инструменты, которые помогают вам в данных типах атаки;

- Системные службы: данная категория содержит инструменты, которые позволяют вам запускать и останавливать приложения, которые работают в фоновом режиме в качестве системных служб.

1.4 Основные особенности Kali Linux

Kali Linux является дистрибутивом Linux, который содержит свою собственную коллекцию сотен инструментов и программных средств, специально приспособленных для своих целевых пользователей – пентестеров и других специалистов сферы безопасности. Также он поставляется с инсталлятором для полной установки Kali Linux в качестве основной операционной системы на любой компьютер.

Kali Linux. Обзор и настройка

Это почти то же самое, что и на множестве других существующих дистрибутивах, но есть специальные отличительные особенности, которые выделяют Kali Linux среди других дистрибутивов. Большинство из этих особенностей предназначены для обслуживания конкретных нужд пентестеров. Давайте познакомимся поближе с некоторыми из них.

1.4.1 Живая система

В отличие от других дистрибутивов Linux, главный образ ISO, который вы скачиваете, предназначен не только для установки операционной системы; он также может быть использован как самозагружаемая живая система. Другими словами, вы можете использовать Kali Linux, не устанавливая его, просто путем загрузки образа ISO (обычно после копирования образа на USB носитель).

Живая система содержит инструменты чаще всего используемые пентестерами, так что даже, если Kali Linux не является системой, которую вы используете изо дня в день, вы просто можете вставить компакт диск или USB накопитель и перезагрузиться для запуска Kali. Однако, помните, что настройки по умолчанию НЕ СОХРАНЯТ изменения после перезагрузки. Если вы выставили в настройках сохранение с помощью USB (смотри раздел 9.4, “Добавление сохранения с помощью USB на живой ISO”), вы можете настраивать систему по своему вкусу (изменять файлы конфигурации, сохранять отчеты, обновлять программное обеспечение и, например, устанавливать дополнительные пакеты), и все изменения будут сохранены, после перезагрузки.

1.4.2 Режим криминалистической экспертизы

В общем, проводя любую криминалистическую работу на системе, вы хотите избежать каких-либо действий, которые смогли бы изменить данные на анализируемой системе. К сожалению, современные среды рабочего стола, как правило, мешают этой цели, пытаясь автоматически монтировать любые обнаруженные им диск (и). Для того чтобы избежать подобного поведения у Kali Linux есть режим криминалистической экспертизы, который можно включить из меню загрузки. Данный режим заблокирует все подобные свойства.

Живая система, в частности, является очень полезной в криминалистических целях, потому что она позволяет перезагрузить любой компьютер в системе Kali Linux без изменения или получения доступа к жесткому диску.

1.4.3 Пользовательское ядро Linux

Kali Linux всегда предоставляет последнее настроенное ядро Linux, основанное на версии Debian Unstable. Это обеспечивает надежную аппаратную поддержку, особенно для широкого спектра беспроводных устройств. Ядро модернизировано для поддержки беспроводной инъекции, поскольку многие средства оценки безопасности беспроводной сети полагаются на эту функцию.

Поскольку на многих аппаратных устройствах требуются обновленные файлы прошивки (может быть найдено в Aib / firmware /), Kali устанавливает их все по умолчанию, включая прошивку, доступную в закрытой секции Debian. Они не устанавливаются по умолчанию в Debian, потому что они являются закрытыми и, следовательно, не являются частью Debian.

1.4.4 Полностью настраиваемая

Kali Linux создана пентестерами для пентестеров, но мы прекрасно понимаем, что далеко не все согласятся с нашими проектными решениями или выбором инструментов для включения по умолчанию. Учитывая все вышесказанное, мы всегда уверяем, что Kali Linux является очень легко настраиваемой под ваши личные нужды и потребности операционной системой. С этой целью, мы публикуем live-build конфигурацию, которая используется для того, чтобы выстроить Kali образ так, чтобы вы могли настраивать его по вашему желанию. Таким образом, становится очень легко начать с этой опубликованной конфигурации и реализовать различные изменения, основанные на ваших потребностях, благодаря универсальности live-build.

Live-build включает в себя множество свойств для улучшения установленной системы, установки дополнительных файлов, установки дополнительных пакетов, выполнения произвольных команд и изменения значений, предварительно загруженных в debconf.

1.4.5 Kali Linux — надежная операционная система

Пользователи данного дистрибутива для обеспечения безопасности вполне законно хотят знать, что данной операционной системе можно доверять, и что она была разработана таким образом, чтобы каждый имел возможность ознакомиться с исходным кодом. Kali Linux разработан небольшой командой высококлассных специалистов, работающих вполне открыто и придерживающихся лучших традиций безопасности: они загружают подписанные исходные пакеты, которые затем создаются на специализированных демонах сборки. Затем пакеты соединяются и распространяются как часть подписанного репозитория.

Работа, проделанная с пакетами, может быть полностью просмотрена через репозитории пакетирования Git (которые содержит подписанные теги), которые используются для создания исходных пакетов Kali. Развитие каждого из пакетов можно отследить с помощью системы отслеживания Kali.

1.4.6 Используется в широком диапазоне устройств ARM

Kali Linux предоставляет двоичные пакеты для следующих ARM архитектур: armel, armhf, and arm64. Благодаря очень легко устанавливаемому образу, который был предоставлен Offensive Security, Kali Linux может работать на множестве различных устройствах, начина со смартфонов и планшетов, заканчивая Wi-Fi роутерами и компьютерами различных рамеров и форм.

1.5 Принципы работы Kali Linux

Хотя Kali Linux стремится следовать политике Debian, где это возможно, есть некоторые области, где мы приняли довольно специфические проектные решения из-за особых потребностей профессионалов в области безопасности.

1.5.1 Один root пользователь по умолчанию

Большинство дистрибутивов Linux очень разумно поощряют использование непривилегированной учетной записи при запуске системы и использовании такой утилиты, как sudo, в ситуациях, когда необходимо обладать правами администратора. Это звучит вполне разумно, так как мы получаем дополнительный слой защиты между пользователем и потенциальными деструктивными или вредоносными операциями или командами операционной системы. Это является особенно верным подходам для систем с более чем одним пользователем, где это является необходимой мерой безопасности, так как один пользователь может испортить или повредить работу многих пользователей.

В связи с тем, что большинство команд, включенных в Kali Linux, могут быть выполнены лишь в том случае, если пользователь обладает root правами, то аккаунт с данными привилегиями является аккаунтом по умолчанию. В отличие от других дистрибутивов Linux вам не будет предложено создать непривилегированного пользователя при установке Kali. Эта конкретная политика является серьезным отклонением от большинства систем Linux и, как правило, очень запутанна для менее опытных пользователей. Начинающие должны быть особенно осторожны при использовании Kali, поскольку самые разрушительные ошибки возникают при работе с привилегиями root.

1.5.2 Сетевые службы заблокированы по умолчанию

В отличие от Debian, Kali Linux блокирует любую установленную службу, которая будет прослушивать публичный сетевой интерфейс по умолчанию, такой как HTTP и SSH.

Основанием для такого решения является мотивация минимизировать возможность выявления во время тестирования на проникновения, когда любые неожиданные сетевые взаимодействия увеличивают риски быть обнаруженным.

Вы все еще можете включить любую службу по вашему выбору путем запуска systemctt enable service. Мы еще вернемся к этому немного позже в главе 5.

1.5.3 Кураторский набор приложений

Debian стремится быть универсальной операционной системой и поэтому накладывает очень небольшие ограничения на то, что будет пакетировано, подразумевая, что у каждого пакета найдется свой пользователь.

В отличие от этого, Kali Linux не пакетирует все доступные инструменты для тестирования на проникновение. Вместо этого, мы намереваемся предоставить только самые лучшие инструменты с бесплатной лицензией, которые способны справиться практически со всеми заданиями, возникающими у пентестера.

Kali разработчики, работающие как пентестеры, руководят процессом отбора, а мы используем их опыт и квалификацию для того, чтобы сделать безупречный выбор. В некоторых случаях выбор является само собой разумеющимся фактом, но есть и другие, более сложные варианты, которые просто сводятся к личным предпочтениям.

Ниже приведены несколько основных моментов, на которые в первую очень обращается внимания во время оценки приложения:

- Польза от приложения в контексте тестирования на проникновение;

- Уникальность функциональной части приложения;

- Лицензия приложения;

- Требовательность приложения.

Поддержание постоянно обновляемого полезными инструментами для проведения тестирования на проникновение репозитория является довольно непростой задачей. Мы приветствуем предложения по инструментам в рамках выделенной категории (New Tool Requests) в Kali Bug Tracker. Запрос на добавление нового инструмента лучшего всего оформлять, когда последний хорошо представлен, т.е. имеет хорошее описание, включая разъяснения того, почему данный инструмент является полезным, как его можно сопоставить с другими похожими приложениями и т.д.

1.6 Подведем итоги

В данной главе мы представили вам Kali Linux, изложили немного информации об истории, прошлись по основным особенностям и привели примеры некоторых случаев использования. Мы также обсудили некоторые основные принципы, которые мы приняли во время разработки Kali Linux.

Главное из раздела:

- Kali Linux является полностью готовым дистрибутивом контроля безопасности Linux, основанным на Debian GNU/Linux. Kali предназначен для профессионалов в сфере безопасности и IT администраторов, позволяя им проводить продвинутое тестирование на проникновение, криминалистический анализ и контроль безопасности;

- В отличие от большинства основных операционных систем Kali Linux является динамическим дистрибутивом. Это означает, что вы будете получать обновления каждый день;

- Дистрибутив Kali Linux основан на Debian Testin. Именно поэтому, большинство пакетов, доступных в Kali Linux находятся напрямую в репозитории Debian;

- Несмотря на то, что основная задача Kali может быть выражена следующими словами “тестирование на проникновение и контроль безопасности”, в нем присутствуют некоторые инструменты, подходящие для следующих случаев использования: отслеживание сети для системных администраторов, криминалистический анализ, беспроводное отслеживание, установка встроенных устройств, установка на мобильные платформы и многое другое;

- Меню Kali облегчает доступ к инструментам для различных задач и действий, включая: анализ уязвимости, анализ веб приложений, оценка базы данных, взлом пароля, беспроводные атаки, обратная разработка, инструменты эксплуатации, sniffing и spoofing, пост эксплуатационные инструменты, криминалистические инструменты, инструменты для создания отчетов, инструменты для социальной инженерии, и системные службы;

- KaliLinux имеет множество дополнительных свойств и особенностей: использование в качестве живой (не установленной) системы, устойчивый и безопасный криминалистический режим, пользовательское ядро Linux, способность полностью настроить систему, надежная и безопасная операционная система, возможность ARM установки, безопасная сетевая политика по умолчанию, и кураторский набор приложений.

В следующей главе, мы погрузимся и опробуем Kali Linux благодаря его live режиму.

Это интересно:

- Как попасть в Darknet? Полное Руководство !

- Лучшие хакерские программы

- Как взломать wi fi с телефона

Источник: codeby.net

7 вещей, которые нужно знать о Kali Linux

Статьи

Опубликовано 02.01.2023

Эта статья посвящена дистрибутиву Kali Linux и его использованию специалистами по кибербезопасности. Если вы хотите узнать об изучении Linux, вы можете ознакомиться с нашей статьей здесь.

Когда вы начнете изучать карьеру в области кибербезопасности, вы быстро поймете, насколько важен Kali Linux для специалистов по кибербезопасности и особенно для профессиональных тестеров на проникновение. Если вы не знакомы с этой очень интересной версией Linux, в этой статье мы расскажем, что именно представляет собой Kali Linux, и обсудим лучший способ изучить эту операционную систему для тестирования на проникновение.

Итак, что такое Kali Linux? Kali Linux — это основанная на Debian версия операционной системы Linux, которая была специально создана для тестирования на проникновение и цифровой криминалистики. Одним из основных аспектов Kali Linux является предустановленный набор инструментов безопасности, который можно использовать для различных целей кибербезопасности, включая тестирование на проникновение и эксплуатацию. Kali Linux можно скачать бесплатно.

Поскольку Kali Linux включает в себя множество инструментов и доступен бесплатно, он стал очень важен для специалистов по кибербезопасности и индустрии кибербезопасности. Давайте рассмотрим краткую историю создания Kali и почему она так важна для этой области.

Краткая история Kali Linux

Kali Linux был выпущен в 2013 году организацией Offensive Security, которая также предлагает обучение и сертификацию в области кибербезопасности. Offensive Security взяла уже существовавшую систему Backtrack Linux, ориентированную на безопасность, и переработала ее в Kali на основе Debian. Kali Linux является бесплатной, и ясно дается понять, что она всегда будет бесплатной.

Kali Linux и его роль в кибербезопасности

Одной из главных особенностей Kali Linux является наличие предустановленных инструментов, которые можно использовать для решения огромного количества задач, связанных с кибербезопасностью. В Kali Linux включено более 600 инструментов для тестирования на проникновение и обеспечения кибербезопасности, а дистрибутив Kali постоянно обновляется и совершенствуется компанией Offensive Security.

Почему специалисты по кибербезопасности предпочитают Kali Linux?

Одной из главных причин, по которой киберпрофессионалы используют и часто предпочитают Kali Linux, является тот факт, что весь исходный код является открытым, что означает, что система может быть настроена по вкусу профессионала по кибербезопасности, который ее использует. Хотя это не обязательно делается часто, это дает возможность персонализировать Kali для конкретных задач кибербезопасности. Kali Linux также поставляется с поддержкой нескольких языков.

Интересно, что до 2019 года Kali Linux был разработан для использования с доступом одного root-пользователя, что означает, что пользователь получает полные права и доступ ко всему. Недавно это положение было изменено, чтобы удовлетворить потребности пользователей, которые используют Kali Linux чаще, чем просто в целях кибербезопасности.

Могу ли я загрузить Kali в качестве основной операционной системы?

Хотя это возможно и иногда делается, использование Kali Linux в качестве повседневной операционной системы по умолчанию не является идеальным и даже не рекомендуется компанией Offensive Security, поскольку ОС ориентирована на безопасность и существуют другие версии Linux, которые считаются более стабильными. Большинство установок Kali Linux существует либо в виде загрузочного live-диска, либо в виде виртуальной машины, размещенной на другой операционной системе.

Популярные инструменты Kali Linux

Предустановленные инструменты кибербезопасности являются основным фактором популярности Kali Linux. Давайте уделим несколько минут и рассмотрим несколько самых популярных и полезных в качестве примера того, что Kali Linux может сделать для нас, профессионалов в области кибербезопасности.

Metasploit

Metasploit — это инструмент для тестирования на проникновение, который значительно упрощает процесс взлома для киберпрофессионалов. Он автоматизирует процессы, которые раньше выполнялись вручную, такие как сбор информации, получение доступа и уклонение от обнаружения. Metasploit очень популярен и широко используется профессионалами в области информационной безопасности, и это отличный способ проверки эксплойтов и уязвимостей.

John the Ripper

John the ripper — это инструмент для взлома паролей, который настраивается и сочетает в себе множество режимов взлома для удовлетворения индивидуальных потребностей. Самое приятное, что его можно использовать для различных форматов зашифрованных паролей, и он может выполнять такие методы взлома паролей, как атаки по словарю и перебором.

Netcat

Netcat — это сетевой инструмент, который используется для чтения и записи данных через сетевые соединения. Netcat включает в себя список функций от сканирования портов до передачи файлов и прослушивания портов. Netcat может создать практически любое соединение, которое вам понадобится, и является предпочтительным инструментом для сканирования портов.

Wireshark

Wireshark — это анализатор пакетов с открытым исходным кодом, который используется для просмотра и оценки трафика в сети, что делает его незаменимым для любого специалиста по безопасности или системного администратора. При запуске и анализе в реальном времени он является индикатором трафика, проходящего по сети, и может использоваться даже для устранения неполадок.

Кибернетическое преимущество использования Kali Linux

Это лишь несколько примеров популярных приложений, предустановленных в Kali Linux. Несмотря на то, что все приложения в Kali Linux являются бесплатными и могут быть загружены на другие операционные системы, Kali Linux значительно упрощает задачу пользователя, делая всю работу за вас и компилируя их в одном дистрибутиве операционной системы.

Как лучше всего изучать Kali?

Если вы готовы приступить к изучению операционной системы Kali Linux и ее использования для обеспечения кибербезопасности, выполните следующие шаги.

Начните с создания виртуальной машины Kali Linux

Существует множество бесплатных способов настроить гипервизор и начать работу с виртуальными машинами, включая развертывание Kali Linux. Среда виртуальной машины позволит вам установить и снести один или даже несколько экземпляров Kali Linux и делать снимки в процессе работы.

Начните с установки бесплатного гипервизора, например, VirtualBox от Oracle. После установки вы можете загрузить и установить на виртуальную машину Kali Linux ISO. Если вы не знакомы с Linux в целом, вы можете также установить другие бесплатные дистрибутивы Linux и встроить их в собственные виртуальные машины, например, Ubuntu или CentOS. Посмотрите видео на YouTube, если вы застряли или вам нужно направление.

Изучите кибер-инструменты в Kali Linux

После установки Kali Linux в виртуальную машину посмотрите на различные инструменты, встроенные в операционную систему. Вы заметите, что они отсортированы по категориям. Хороший способ начать — выбрать один инструмент за раз и изучать их один за другим.

Выберите один инструмент из интересующей вас категории и начните работать с ним, используя онлайн-учебники по мере необходимости, чтобы разобраться в возможностях инструмента. На YouTube есть множество уроков, которые помогут вам сориентироваться в многочисленных инструментах и утилитах Kali. Постарайтесь сосредоточиться на изучении одного инструмента за раз, потому что изучение одного инструмента часто облегчает изучение другого.

Работая с этими инструментами, не используйте их против систем, которые вам не принадлежат или к которым у вас нет доступа, поскольку использование этих инструментов таким образом является незаконным.

Попытка использовать эти инструменты против легальных хакерских сайтов

Хотя попытка взлома любого сайта, на который вы не имеете разрешения, является незаконной, к счастью, в Интернете есть несколько сайтов, созданных именно для этой цели, поскольку они позволяют вам попытаться использовать их легально. Проведите поиск в Интернете, чтобы узнать, какие сайты доступны и могут использоваться с инструментом, который вы тестируете, и прочитайте все отказы от ответственности. Не составит труда найти сайт, на котором вам будет разрешено бесплатно попытаться использовать уязвимость на законных основаниях.

Заключение и ключевые моменты

- Помните, что Kali Linux, хотя и не слишком сложный, но не совсем для новичков, поэтому не торопитесь работать с инструментами. Старайтесь каждый день изучать хотя бы одну новую вещь.

- Если вы новичок в мире Linux, попробуйте начать с другой системы Linux, например, Ubuntu, чтобы понять, во что вы ввязываетесь.

- Никогда не пытайтесь использовать инструменты Kali Linux против любой системы, доступ к которой не разрешен. Существует множество легально свободных систем для отработки навыков.

- Помните, что все инструменты, которые вам понадобятся, бесплатны. От бесплатных гипервизоров виртуальных машин, бесплатных операционных систем, инструментов кибербезопасности и самого Kali Linux, изучение кибербезопасности — это в основном инвестиция вашего времени и усилий.

Похожие записи:

- Как изменить имя хоста в Kali Linux

- DDoS-инструмент Goldeneye в Kali Linux

- Как включить SSH в Kali Linux

- Выполнение DDoS-атак с помощью Torshammer

- Как получить root-доступ в Kali Linux

- Лучшие альтернативы Kali Linux

- Как установить браузер Tor в Kali Linux

Источник: g-soft.info

Обзор Kali Linux 2021.2

В начале июня состоялся релиз дистрибутива для цифровой криминалистики и тестирования систем безопасности Kali Linux 2021.2. Эта операционная система является клоном Debian, используя репозиторий Testing с наиболее свежими пакетами. Новые iso образы становятся доступными для загрузки каждые три месяца, предыдущим релизом был 2021.1, а следующим будет 2021.3. Собственные наработки, созданные в рамках проекта, выложены на Гитлабе.

──(kali㉿kali)-[~] └─$ lsb_release -a No LSB modules are available. Distributor ID: Kali Description: Kali GNU/Linux Rolling Release: 2021.2 Codename: kali-rolling

Kali Linux вобрал в себя солидный опыт разработки операционных систем для проверки возможностей несанкционированного доступа к ресурсам ИТ. Начало было положено в августе 2004-го с выходом WhiteHat Knoppix. Затем было несколько выпусков WHAX и BackTrack, под капотом SlackWare Live CD.

С марта 2013 г․ под руководством Мати Ахарони и Девона Кернса из Offensive Security выходит Kali Linux v1.0, уже на базе Debian.

Установка

Kali Linux предоставляет множество вариантов для установки, начиная простой рабочей станцией и заканчивая мобильными и встроенными устройствами. Рабочим столом по-умолчанию является Xfce, однако можно выбрать и другие DE:

- Enlightenment e17;

- GNOME;

- i3;

- KDE;

- LXDE;

- MATE.

▍ Обычное железо и Live boot

Имеются iso образы и торренты для платформ:

- AMD64 ;

- Intel 386 ;

- ARM64 iso образ для чипов Apple M1 .

- weekly, самые свежие и в то же время нестабильные пакеты;

- installer, стандартный оффлайновый набор ПО;

- netinstaller, все пакеты скачиваются во время установки. Не доступен для установки с Live USB;

▍ Виртуальные машины

Можно скачать 64-битные образы и торренты для VMWare и Virtualbox . Для беглого ознакомления с возможностями Kali Linux это пожалуй самый оптимальный вариант. Образ для VMWare имеет размер в 2.6 GiB, для Virtualbox — чуть побольше, 3.8 GiB. Кроме того доступны образы VM для Vagrant.

▍ ARM

На данный момент имеются образы для следующих устройств на чипах ARM:

❒ Raspberry Pi

- 1 (Original);

- 2, 3, 4 и 400 (32-бит);

- 2 (v1.2), 3, 4 и 400 (64-бит);

- Zero;

- Zero W.

- Pinebook;

- Pinebook Pro.

❒ Hardkernel

- ODROID-C2;

- ODROID-XU3.

❒ FriendlyARM

- NanoPi3;

- NanoPi Neo Plus2.

❒ Banana Pro

❒ Gateworks Ventana

▍ Мобильные средства

Проект Kali NetHunter — это первая платформа тестирование на проникновение с открытым исходным кодом для устройств под управлением ОС Android. В наборе имеется множество уникальных функций, недоступных на других аппаратных платформах. Специфика NetHunter состоит в том, что с его помощью можно осуществлять проверки безопасности и попытки проникновения на мобильных устройствах. Примеры использования могут включать в себя следующие сценарии:

- Точка доступа Mana Evil в один клик.

- BadUSB атака типа MITM через эмуляцию работы USB устройства. Подключив NetHunter к компьютеру жертвы, тот перенаправляет сетевой трафик через себя.

- Взлом Bluetooth;

Рис. 1 Kali NetHunter.

Кали NetHunter может быть установлен на эти мобильные устройства:

❒ Gemini PDA (Nougat 5.x)

- ARM64;

- ARMhf.

❒ Nexus, все модели начиная с 5-й модели и заканчивая 10-й (Lollipop)

- OnePlus One (11);

- OnePlus 2 (Nougat 5.x);

- OnePlus 2 (Pie 9.0);

- OnePlus (AnyKernel Pie 9.0);

- OnePlus (AnyKernel 10);

- OnePlus (OxygenOS 10);

- OnePlus 7;

- OnePlus 7 Pro (OxygenOS 10);

- OnePlus Nord (11).

- Galaxy Tab S4 (LTE)(Oreo 8.0);

- Galaxy Tab S4 (WiFi)(Oreo 8.0).

- Davinci Miui (10);

- Xiaomi Mi A3 (LineageOS 18.1).

▍ Контейнеры

Есть сборки для Docker и LXC/LXD, установка производится штатными средствами контейнерного ПО.

Kali-docker образы доступны для платформ arm64 , armhf и amd64 .

▍ Облако

Образы Kali Cloud можно по-быстрому развернуть в инфраструктуре различных облачных провайдеров:

- AWS;

- Azure;

- Digital Ocean;

- Linode.

Особенности и характеристики Kali 2021.2

Главная особенность Kali Linux — наличие полноценной подборки специальных приложений для проверки взлома и проникновения. Их общее количество превышает 600 и они разнесены по следующим категориям:

- Сбор информации: nmap и его разновидности, goofile, p0f и пр․;

- Анализ уязвимости: cisco-torch, BED, DotDotPwn и пр․;

- Атаки на беспроводное соединение: Aircrack-ng, Kismet, Pyrit и пр․;

- Веб-приложения: Blind Elephant, hURL, Nikto, Paros, и пр․;

- Инструментарий эксплуатации: commix, routersploit, Social-Engineer Toolkit и пр․;

- Стресс-тесты: DHCPig, t50, Reaver и пр․;

- Аналитический инструментарий: ddrescue, pdf-parser, iPhone-Backup-Analyzer и пр․;

- Охота на пароль: Hashcat, THC-Hydra, John the Ripper, wordlists и пр․;

- Прослушивание и подделка: _hexinject, mitmproxy, Wireshark и пр․;

- Обратная разработка: apktool, javasnoop, Valgrind и пр․;

- Поддержание доступа: dns2tcp, HTTPTunnel, pwnat и пр․;

- Аппаратный взлом: Arduino, dex2jar, smali и пр․;

- Средства для отчетности: cherrytree, dos2unix, Metagoofil и пр.

▍Kaboxer

Представлен Kaboxer 1.0, (от Kali Application Boxeri), с помощью которого громоздкие приложения можно упаковать в контейнер и далее интегрировать с ОС и штатным менеджером пакетов. Вся прелесть в том, что для пользователя всё прозрачно, программа скомпонованная таким образом устанавливается точно так же из aptitude install package-name . На данный момент с помощью Kaboxer распространяются лишь эти приложения:

- Covenant — клиент-серверная сетевая служба;

- Firefox Developer Edition — тяжелое графическое приложение для веб-разработчиков;

- Zenmap — приложение использует Python 2.

▍ Kali-Tweaks v1.0

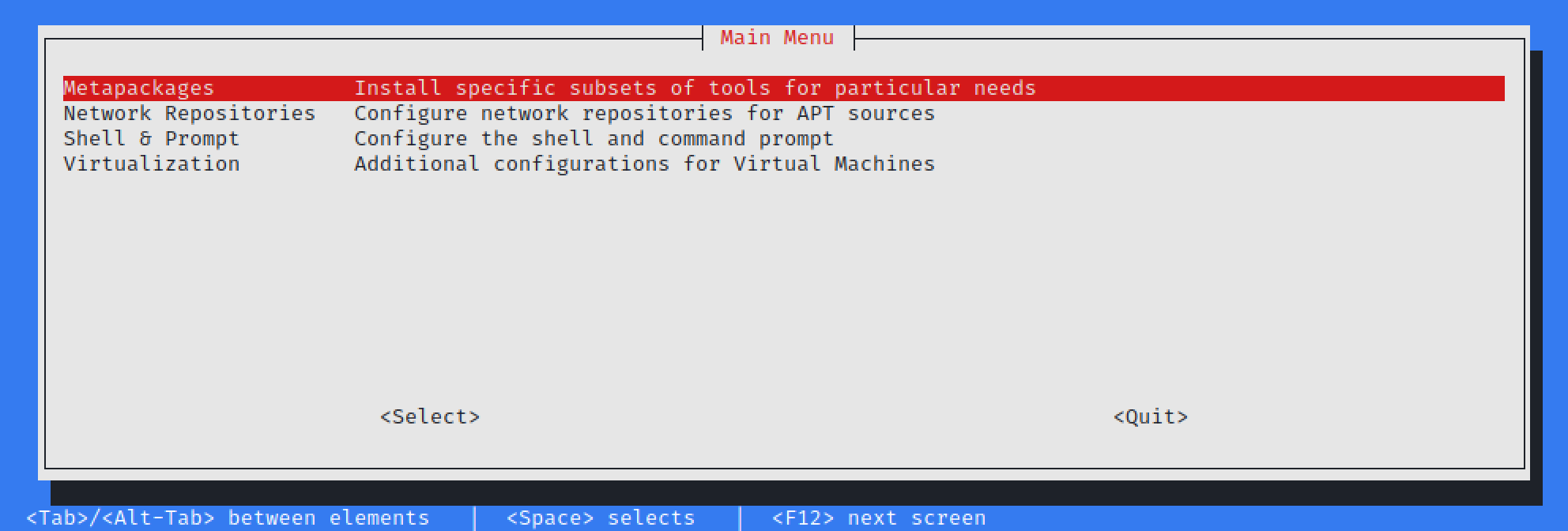

Анонсирована утилита Kali-Tweaks в помощь пользователям дистрибутива для легкой и корректной настройки операционной системы под свои нужды. Это вполне согласуется с философией Kali Linux — полностью отдавать себе отчет в своих действиях. С помощью Kali-Tweaks можно задать конфигурацию для компонент:

Рис 2. Kali-Tweaks.

- мета-пакеты;

- сетевые репозитории, это позволяет добавить, или удалить установку новейших и экспериментальных пакетов из древа;

- командная строка и консоль, например выбрать между Bash и Zsh;

- виртуализация.

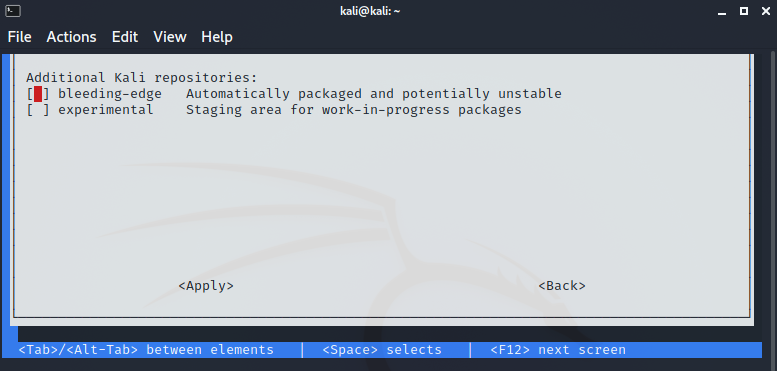

▍ Bleeding-Edge

Ветка репозитория Bleeding Edge существует с марта 2013 г. В дословном переводе это означает кровоточащий край, смысл термина в обозначении самого острого края (острие науки передовой край), отдаленной границы, там где опасно. Соответственно, пакеты из этой ветки никак нельзя назвать стабильными. В текущем выпуске Kali Linux полностью переработан бэкенд репозитория.

Рис. 3 В kali-tweaks можно подключить репозиторий bleeding-edge.

▍ Привилегированные порты

В Unix/Linux системах по умолчанию только root имеет доступ на открытие TCP/IP портов в интервале 1-1024, их еще называют привилегированными. Можно по-разному обходить это ограничение, например перенаправлять привилегированный порт на обычный.

Но этот способ плохо масштабируем и может привести к путанице. Благо, теперь не надо перебрасывать порты, так как обычный пользователь может запускать приложения, которые открывают сокет на привилегированных TCP/IP портах. Это стало возможным благодаря специальному патчу на ядро Linux, без него функционал не будет доступен.

▍ Kali NetHunter

В новой версии были такие обновления:

- поддержка Android 11;

- улучшение в работе Magisk root;

- повышена совместимость благодаря динамическим партициям;

- улучшения в модуле Bluetooth;

- включены патчи rtl88xxau для более старых версий ядра.

▍ Новые приложения

Вот список новинок текущего релиза:

- CloudBrute — Разузнать об инфраструктуре компании, найти файлы и приложения в облачной среде.

- Dirsearch — Обнаружить файлы и директории на веб-серверах.

- Feroxbuster — Простое, быстрое, рекурсивное обнаружение содержимого интернет ресурса.

- Ghidra — Платформа обратной разработки.

- Pacu — Платформа для эксплойтов AWS.

- Peirates — Проникновение в среду Kubernetes.

- Quark-Engine — Рейтинговая система оценки вредоносных программ для Android.

- VSCode a.k.a. Visual Studio Code Open Source, редактор кода с открытыми исходниками.

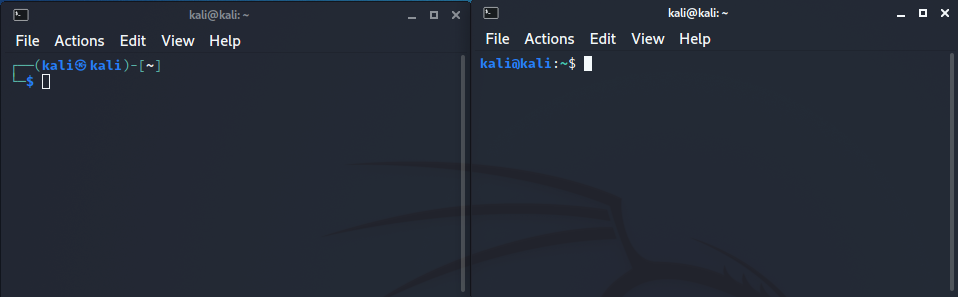

▍ Графика и рабочий экран

В терминале появилось возможность быстрого переключения по горячей клавише Ctrl+p между однострочным и двустрочным приглашением PS1.

Рис 4. Переключение режимов PS1 терминала Xfce.

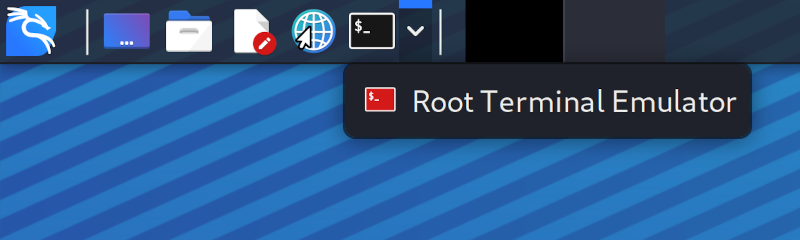

Переработана панель быстрого запуска Xfce, из нее убрали экранный рекордер kazam, добавив текстовый редактор и веб-браузер. Появились новые обои рабочего стола и экрана входа в DE. Для приложений терминала Xfce и файлового менеджера Thunar появилась опция запуска с правами root.

Рис 5. Root терминал Xfce.

▍ Raspberry Pi

- kalipi-config — своего рода raspi-config на стероидах для облегчения начальной настройки Kali Linux на Raspberry Pi.

- kalipi-tft-config — для облегчения начальной настройки TFT дисплеев на Rapberry Pi.

- Заявлено повышение производительности на 1500%.

- Ядро Linux обновилось до версии 5.4.83.

- На Raspberry Pi 4 и Raspberry Pi 400 полноценно заработал Bluetooth.

- Время первой загрузки сократилось с 20 до 15 с.

▍ Разное

Помимо этого были и другие изменения и исправления в разных местах. Устранены дефекты в приложении терминала и pkexec. Помимо этого:

- Wireshark теперь могут запускать и непривилегированные пользователи;

- новый Win-Kex v2.10 теперь поддерживает многоэкранный режим;

- пакет Parallels Tools вышел из Technical Preview для устройств на чипах Apple M1.

- Блог компании RUVDS.com

- Настройка Linux

- Open source

- Разработка под Linux

Источник: habr.com