Для многих обычных пользователей слово VPN сразу ассоциируется со средством доступа в сеть интернет. Действительно, это один из самых популярных сценариев использования данной технологии. Но если для большинства это всего лишь способ обхода ограничений, то специалисты чаще рассматривают VPN как защищенный канал в сетях с низким уровнем доверия: публичный Wi-Fi, сети баров, гостиниц, аэропортов. А если вы работаете с чувствительной информацией, то для таких целей лучше использовать собственный сервер, например, создав его на базе WireGuard.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

WireGuard в последнее время стремительно набирает популярность благодаря своей простоте и скорости работы. Конечно, есть и обратная сторона медали, но в данном сценарии раскрываются в основном только плюсы.

КАК ОБОЙТИ БЛОКИРОВКУ ВСЕХ СЕРВИСОВ В РОССИИ? — VPN, Steam, Spotify, Netflix, Instagram и др.

Напомним, WireGuard — это туннель без сохранения состояния, а следовательно применять к нему термины «клиент» и «сервер» некорректно, каждый узел WireGuard может как подключаться к другим узлам, так и принимать соединения. Но если мы говорим об организации выхода в интернет посредством VPN, то здесь данные термины уместны. В данном случае VPN-сервер — это узел предоставляющий возможность выхода в интернет, а VPN-клиенты — узлы, которые данную возможность используют, при этом технология реализации самого VPN-канала роли не играет.

Настройка VPN-сервера

Для обеспечения доступа в интернет VPN-сервер должен находиться на узле, обладающем достаточной пропускной способностью и точкой выхода в определенном географическом положении, которое зависит от того, к каким именно ресурсам вам нужно получать доступ. В большинстве случаев отлично подойдет VPS (виртуальный выделенный сервер) с минимальным тарифом в нужном расположении и ОС семейства Linux. Если говорить о семействе Debian / Ubuntu, то WireGuard поддерживается начиная с Debian 10 и Ubuntu 18.04 LTS. Все описанные ниже действия следует выполнять с правами суперпользователя root или через sudo.

Если вы используете Debian 10, то вам потребуется подключить backports-репозиторий:

echo deb http://deb.debian.org/debian buster-backports main > /etc/apt/sources.list.d/buster-backports.list

Обновим источники пакетов и установим WireGuard:

apt update

apt install wireguard

Следующим шагом выполним генерацию ключей, для этого перейдем в директорию /etc/wireguard:

cd /etc/wireguard

Временно изменим маску для обеспечения нужного набора прав на создаваемые файлы:

umask 077

Выполним генерацию ключевой пары:

wg genkey > privatekey

wg pubkey < privatekey >publickey

И вернем маску к стандартным значениям:

КАК Я ОСТАЮСЬ АНОНИМНЫМ В СЕТИ /Scammers

umask 022

Получим содержимое закрытого ключа, для этого воспользуемся командой:

cat /etc/wireguard/privatekey

Скопируем его содержимое, оно понадобится нам на следующем шаге, помним, что приватный ключ является секретным!

Создадим и откроем на редактирование конфигурационный файл WireGuard:

nano /etc/wireguard/wg0.conf

В данном случае мы используем nano, если вам больше по душе редактор mс, то просто замените nanо на mcedit.

Прежде всего настроим сетевой интерфейс WireGuard, для этого добавим в файл следующую секцию:

[Interface]

Address = 10.20.0.1/24

ListenPort = 34567

Privatekey = kNYGiCR3/ikepyURjFnEu5ueoCBsP2pjvGdcj2pggG8=

Настроек немного, указываем адрес интерфейса в VPN-сети, порт и секретный ключ. Зарезервированного порта для службы WireGuard нет, поэтому можем использовать любой.

Сохраним конфигурацию и добавим службу в автозагрузку, одновременно запустив ее:

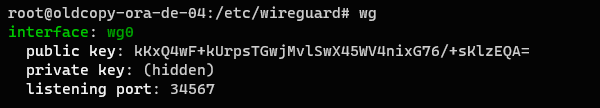

Посмотреть статус WireGuard можно командой:

Если все сделано правильно, то вы увидите информацию о созданном интерфейсе, в частности порт и публичный ключ.

Публичный ключ не является секретным, его также следует скопировать, он понадобиться нам для настройки клиентов.

Настройка NAT и брандмауэра

Для выхода клиентов в интернет нам потребуется рабочая служба NAT, а также требуется обеспечить достаточный уровень безопасности как самого сервера, так и работающих через него клиентов.

Прежде всего включим маршрутизацию, чтобы иметь возможность пересылать пакеты между интерфейсами, для этого откроем файл /etc/sysctl.conf, найдем и раскомментируем в нем следующую опцию:

net.ipv4.ip_forward = 1

Затем перечитаем настройки:

sysctl -p

Остальными настройками будет управлять iptables и этот вопрос может вызвать ряд затруднений. Настройки iptables не сохраняются при перезагрузке и существуют различные способы сделать это, наиболее простые и понятные — это скрипты, более современные — это специальные утилиты.

Более подробно о всех этих способах вы можете прочитать в нашей статье: Основы iptables для начинающих. Как сохранить правила и восстановить их при загрузке

Если вы не обладаете большим опытом работы с iptables, то, на наш взгляд, лучше начать со скрипта, а уже потом переходить к использованию утилит.

Создадим файл скрипта и разместим его в /etc:

nano /etc/nat-rules

И добавим в него следующее содержимое:

#!/bin/sh

# Сбрасываем настройки брандмауэра

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

# Разрешаем уже установленные соединения. Первое правило в цепочке.

iptables -A INPUT -i ens33 -m state —state ESTABLISHED,RELATED -j ACCEPT

# Разрешаем подключения по SSH

iptables -A INPUT -i ens33 -p tcp —dport 22 -j ACCEPT

# Разрешаем подключения к WireGuard

iptables -A INPUT -i ens33 -p udp —dport 34567 -j ACCEPT

#Запрещаем входящие извне. Последнее правило в цепочке.

iptables -A INPUT -i ens33 -j DROP

# Разрешаем уже установленные транзитные соединения

iptables -A FORWARD -i ens33 -o wg0 -m state —state ESTABLISHED,RELATED -j ACCEPT

# Запрещаем транзитный трафик извне

iptables -A FORWARD -i ens33 -o wg0 -j DROP

# Включаем маскарадинг для WireGuard клиентов

iptables -t nat -A POSTROUTING -o ens33 -s 10.20.0.0/24 -j MASQUERADE

Это минимальная конфигурация брандмауэра, разрешающего только SSH и WireGuard подключения к серверу, по мере необходимости следует добавить в нее собственные правила. Все они должны располагаться между правилами, разрешающими уже установленные соединения и запрещающего входящие соединения извне. В качестве внешнего интерфейса сервера используется ens33.

Сделаем данный файл исполняемым:

chmod + x /etc/nat-rules

Для его запуска можно добавить в секцию [Interface] конфигурационного файла WireGuard опцию:

PostUp = /etc/nat-rules

В большинстве случаев этого достаточно, но, если вдруг у нас не запустится WireGuard мы останемся без брандмауэра. Поэтому мы предлагаем пойти другим путем.

Прежде всего убедимся, что все правила работают как следует, для этого достаточно просто запустить скрипт.

/etc/nat-rules

Посмотреть состояние брандмауэра можно командой:

iptables -L -vn

Если все работает нормально, то установим утилиту iptables-persistent:

apt install iptables-persistent

Во время установки вам будет предложено сохранить текущие правила, с чем следует согласиться. После чего ваши правила будут автоматически сохранены в /etc/iptables/rules.v4, откуда будут восстанавливаться при загрузке. Скрипт нам больше не нужен, можем его убрать.

Можно ли обойтись без скрипта? Можно. Но не все обладают достаточными навыками работы с iptables, поэтому предложенный нами способ, хоть и является более длинным и избыточным, позволяет выполнить настройку брандмауэра наиболее просто для начинающих.

Настройка WireGuard клиента в Windows

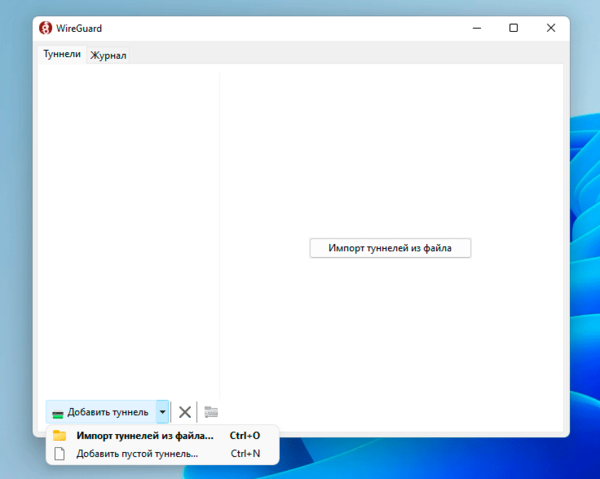

Скачайте и установите WireGuard для Windows c официального сайта. В приложении выберите Добавить туннель — Добавить пустой туннель.

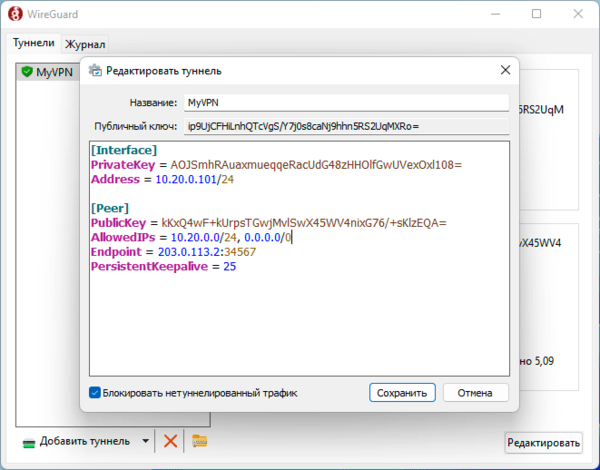

При этом автоматически будет создана ключевая пара и откроется окно редактирования конфигурационного файла, который уже будет содержать секцию [Interface] и закрытый ключ, все что нам останется, это добавить туда опцию с адресом интерфейса, его следует выбирать из того же диапазона, который вы указали на сервере.

Address = 10.20.0.101/24

Ниже добавим секцию [Peer] для подключения к серверу:

[Peer]

PublicKey = kKxQ4wF+kUrpsTGwjMvlSwX45WV4nixG76/+sKlzEQA=

AllowedIPs = 10.20.0.0/24, 0.0.0.0/0

Endpoint = 203.0.113.2:34567

PersistentKeepalive = 25

Которая содержит публичный ключ сервера, его адрес и порт, разрешенные сети. Так как нам требуется обеспечить выход в интернет через WireGuard подключение, то в список сетей мы добавили 0.0.0.0/0, что обеспечит направление в туннель всего исходящего трафика. Опция PersistentKeepalive предполагает обмен служебным трафиком с указанным пиром раз в 25 секунд, что требуется для поддержания нормальной работы клиента в том случае, если он находится за NAT.

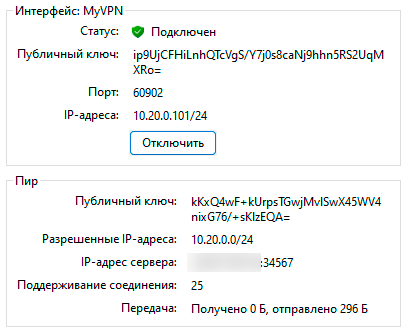

После сохранения настроек туннельный интерфейс будет поднят и статус соединения будет Подключен, хотя мы еще не делали никаких настроек для данного клиента со стороны сервера. Кого-то может удивить или ввести в заблуждение такое положение дел и именно поэтому мы каждый раз акцентируем тот факт, что WireGuard — это туннель без сохранения состояния. Он ничего не знает о реальном состоянии канала и пира, к которому производится подключение, единственный способ это выяснить — послать пакет на другую сторону туннеля.

Так что же означает Подключен? Только то, что в конфигурации нет ошибок и туннельный интерфейс успешно поднят. Поэтому скопируем публичный ключ клиента и снова вернемся на сервер. Откроем конфигурационный файл и добавим в него следующую секцию:

[Peer]

PublicKey =i p9UjCFHiLnhQTcVgS/Y7j0s8caNj9hhn5RS2UqMXRo=

AllowedIPs = 10.20.0.101/32

Где мы укажем публичный ключ клиента и его внутренний IP-адрес, с которого следует принимать пакеты.

Перезапустим службу WireGuard на сервере:

Теперь можем проверить связь, для начала пропингуем внутренний адрес сервера 10.20.0.1 — если он отвечает, то туннель работает нормально.

Как мы уже говорили, при тех настройках, которые мы указали в туннель будет заворачиваться весь исходящий трафик клиента, в т.ч. и DNS-запросы. Поэтому если у вас в системе указаны локальные адреса DNS, скажем 192.168.1.1 роутера или адреса провайдера, недоступные из внешнего интернета, то разрешение имен работать не будет. Внешне это будет проявляться в том, что интернет работать не будет с указанием на ошибку DNS.

WireGuard прост, и обратная сторона этой простоты заключается в том, что мы не можем передавать нужные опции с сервера на клиента, как в OpenVPN, поэтому спасение утопающих — дело рук самих утопающих. К счастью, WireGuard позволяет задать опции для конфигурирования локального сетевого интерфейса, поэтому откройте приложение Wireguard, найдите свой туннель и выберите Редактировать, в открывшемся окне в секцию [Interface] добавьте опцию:

DNS = 8.8.8.8, 1.1.1.1

Теперь при поднятии туннельного интерфейса система будет использовать указанные адреса, в их качестве можно использовать любые публичные сервера доступные через ваш VPS.

Настройка WireGuard клиента в Linux

Несмотря на то, что WireGuard уже давно поддерживается на уровне ядра Linux с графическими инструментами для его настройки дело обстоит не совсем хорошо, многое зависит от конкретного дистрибутива, но управлять WireGuard из командной строки тоже очень просто.

С правами root или через sudo выполним установку и генерацию ключей точно также, как мы это делали на сервере, затем также создадим конфигурационный файл:

nano /etc/wireguard/wg0.conf

И внесем в него следующее содержимое:

[Interface]

Address = 10.20.0.102/24

Privatekey = 4Hfj7lZuaQZWkW2OGHPlkhr3Jxheg/lpcJkwiosvG0w=

DNS = 8.8.8.8, 1.1.1.1

[Peer]

PublicKey = kKxQ4wF+kUrpsTGwjMvlSwX45WV4nixG76/+sKlzEQA=

AllowedIPs = 10.20.0.0/24, 0.0.0.0/0

Endpoint = 203.0.113.2:34567

PersistentKeepalive = 25

Секция [Interface] описывает сетевой интерфейс, в ней мы указываем секретный ключ клиента, желаемый адрес в VPN-сети и DNS-сервера. Секция [Peer] отвечает за подключение к серверу, у всех клиентов она общая, содержит публичный ключ сервера, его адрес и порт, а также параметры подключения и роутинга.

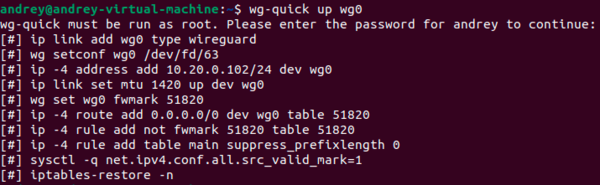

Для управление туннелем в ручном режиме можно использовать утилиту wg-quick, для подключения выполните:

wg-quick up wg0

где wg0 — имя вашего конфигурационного файла, с этим же именем будет создан сетевой интерфейс. Если запустить команду от имени обычного пользователя будет автоматически запрошено повышение прав.

Для отключения используйте:

wg-quick down wg0

При этом не забудьте добавить секцию [Peer] для этого узла на сервере и перезапустить службу, для этого понадобится указать публичный ключ клиента и его адрес, точно также как мы это делали для Windows-клиента.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Дополнительные материалы:

- Настраиваем VPN. Часть 1 — Общие вопросы

- Настраиваем VPN. Часть 2 — Cтруктура сети

- Настраиваем VPN сервер. Часть 3 — PPTP. Платформа Linux

- Настраиваем VPN сервер. Часть 4 — PPTP. Платформа Windows

- Настраиваем VPN сервер. Часть 5 — L2TP. Платформа Windows

- Ubuntu Server. Форвардинг PPTP средствами iptables

- Организация VPN каналов между офисами при помощи OpenVPN

- Организация каналов между офисами при помощи OpenVPN с дополнительной парольной защитой

- Организация VPN каналов между офисами. Маршрутизация

- Организация каналов между офисами при помощи OpenVPN на платформе Linux

- Настройка OpenVPN-сервера для доступа в интернет

- Настройка двух и более OpenVPN-серверов на одном сервере

- Почему тормозит OpenVPN? Размер буферов приема и отправки

- Как настроить несколько одновременных OpenVPN подключений в Windows

- SSH-туннели на службе системного администратора

- Создание ключей и сертификатов для OpenVPN при помощи Easy-RSA 3

- Настройка OpenVPN-сервера на роутерах Mikrotik

- Настройка VPN-подключения в роутерах Mikrotik

- OpenVPN объединяем ключи и конфигурацию клиента в один файл

- OpenVPN и инфраструктура открытых ключей (PKI)

- Настройка OpenVPN-сервера на роутерах Mikrotik

- Настраиваем IKEv2 VPN-сервер на роутерах Mikrotik с аутентификацией по сертификатам

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

- Автоматическое добавление маршрутов для VPN-соединения в Windows

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

![]()

![]()

Или подпишись на наш Телеграм-канал:

Источник: interface31.ru

Ограничение доступа в интернет

Ограничение доступа в интернет остается одним из основных методов обеспечения безопасности в информационной среде. Проблема в большинстве случаев решается программными методами. На аппаратном уровне ограничение редко применяется, так как очень сложно отличить нежелательные пакеты данных от тех, к которым доступ разрешен, а вот с помощью софта эта задача решается недорого и эффективно. Рассмотрим подробнее как это происходит.

Методы ограничения доступа, анализ трафика

Интернет состоит из множества сайтов, поэтому контроль доступа к сайтам — основной метод ограничения доступа. Распространенных способов здесь два, и они подходят к проблеме с противоположенных концов: белый список и черный список. В первом случае ограничивается всё, кроме сайтов из белого списка. Во втором, наоборот, доступ ко всем сайтам разрешен, кроме черного списка.

Ввиду специфики интернета, постоянного пополнения числа нежелательных сайтов, технология с черным списком практически устарела. Тем не менее web-фильтрация продолжает оставаться действенным методом контроля доступа. Для корпоративных нужд пользуются готовыми программными решениями, открывая доступ только необходимым для рабочего процесса ресурсам.

Ограничение доступа в интернет в корпоративных масштабах выполняется через установку специальной программы на каждую рабочую станцию.

Основные способы контроля доступа в интернет

- Белый и черный список. Избирательный контроль доступа к сайтам с идентификацией по доменному имени и адресу, но не по содержимому, за счет чего экономятся аппаратные ресурсы.

- Интеллектуальный анализ содержимого сайтов. Применяются методы ассоциации, классификации, кластеризации данных.

- Ограничение доступа в интернет по времени.

- Контроль доступа к приложениям, ограничения на установку приложений (требуются права администратора).

- Отслеживание местоположения.

- Проверка переписки (контроль сообщений в мессенджерах).

Технических методов, обеспечивающих контроль доступа к сайтам, более чем достаточно. Применять их следует в соответствии с законом и задачами коммерческого субъекта, или частного лица/лиц.

Правовые аспекты ограничения доступа в интернете

Регулирование ограничения доступа в интернете может быть выполнено провайдером в случае нарушения пользователями действующего законодательства, или руководителем организации согласно внутренним правилам поведения и режима работы сотрудников. Также в трудовом договоре часто прописано, что сотрудник в рабочее время имеет право посещать только те сайты, которые непосредственно связаны с его деятельностью.

Частные лица также вправе удалять информацию из сети, в случаях, если имеется решение суда о том, что указанные сведения являются клеветой, порочат репутацию или же попадают под иные федеральные законы.

Функцию контроля и ограничения доступа в интернет в РФ по большей части реализует Роскомнадзор. Это касается как физических, так и юридических лиц. Если речь идет про корпоративные сети и доступ, то ограничение действий пользователей здесь чаще всего добровольное – это важно для обеспечения целей собственной безопасности, например, с помощью систем SWG предлагаемых нашей компанией. В этом случае доступ к нежелательной и потенциально опасной информации закрыт изначально согласно политикам и настройкам SWG-системы.

Однако стоить помнить, что за защиту интернета отвечает далеко не только один Роскомнадзор, но и много других органов безопасности в основном международного уровня – интернет-пространство глобально. Среди тех, кто так или иначе причастен к управлению и контролю за мировой паутиной можно причислить In-Q-Tel, ICANN, IANA, IRTF.

SWG-системы надежно защищают крупный, средний бизнес за счет автоматизированного контроля, гибких настроек, совершенствования функционала. Так, в числе первоочередных функций – блокировка доступа к контенту, не соответствующему политикам допустимого использования, защита конфиденциальных данных от несанкционированной передачи.

Способы реализации ограничения сетевого доступа

Контроль доступа в интернет – повсеместная мера, к которой прибегают коммерческие и государственные организации. Разработана масса методов, как для частного, так и для коммерческого применения. Среди них:

- использование одной из функций SWG-системы;

- установка кэширующего прокси-сервера;

- использование файрвола, межсетевого экрана (может быть реализован в аппаратном виде);

- временное отключение интернета, например, 4-6 часов рабочего времени;

- использование таймера запуска и закрытия приложений, планировщика заданий Windows;

- настройка пользовательских профилей на сайтах, например, на YouTube.

Каждый из способов рассмотрим подробно. Наиболее часто ограничение доступа к сайтам для ребенка реализуется установкой специального приложения, а также антивируса. Встроенная функция родительского контроля есть далеко не на всех устройствах. Этот способ практически бесплатный, но для коммерческих детских учреждений недостаточный.

Аппаратный межсетевой экран (файрвол)

Это наиболее надежный способ реализации ограничения доступа. Работа межсетевого экрана основана на самом надежном принципе сетевой безопасности – белый список, через который проходят только пакеты данных с адресами из разрешенного списка и не более того. Межсетевые экраны очень хороши, но применяются ограниченно, например, в финансовых учреждениях, органах безопасности и там, где необходима самая надежная защита.

Файрвол – это программный маршрутизатор с функцией глубокого анализа пакетов. При небольшом числе пользователей корпоративной сети это недорогая достаточно надежная стандартная защита, но уже в средних компаниях ее цена не идет ни в какое сравнение с чисто программными решениями.

Фактически, DNS-сервер, это программный файрвол. Он выполняет те же функции, что и коммутатор с глубоким анализом пакетов. Родительский контроль доступа в интернет может быть реализован с помощью DNS-сервера достаточно просто и недорого. Способ защиты подходит для образовательных учреждений, школ и кружков. IP-адреса из белого списка прописываются в настойках вручную.

Это могут быть, например, только серверы программ для обучения, а доступ ко всем остальным сайтам будет надежно заблокирован.

С точки зрения безопасности, DNS-сервер не сильно уступает аппаратному межсетевому экрану, поэтому также используется в качестве защитного решения. Он представляет собой специальную программу, которая устанавливается на внутрикорпоративный сервер небольшой мощности, где и происходит обработка IP-адресов.

Кэширующий прокси-сервер – усложненный вариант DNS сервера с функцией накопления и анализа содержимого пакетов. Коммерческого применения данная технология почти не имеет, так как требуется подменять SSL-сертификаты сайтов, а это далеко не всегда возможно и эффективно.

Приложения для ограничения доступа

Это самый простой способ реализовать ограничение доступа к сайтам для ребенка. Для массового потребителя большую сложность представляют незнакомые англоязычные интерфейсы настройки DNS-серверов. Такой проблемы нет при использовании простых русифицированных приложений. Они настраиваются легко и просто, и это под силу персоналу детских образовательных учреждений.

Список запрещенных сайтов скачивается из специальной базы. Обычно эта возможность есть в таких приложениях по умолчанию, без указания конкретных сайтов в реестре. Помимо этого, можно вручную закрыть доступ, например, к социальным сетям, которые, несмотря на общее разрешение использования их несовершеннолетними, могут существенно помешать осуществлению процессов обучения.

Отдельного внимания заслуживает ограничение доступа к сетевым играм. Такие функции тоже включены в список стандартных ограничений для доступа во многих приложениях и имеют гибкие ручные настройки.

Родительский контроль в Windows и на сайтах

В ОС Windows 10 представлен довольно обширный набор функций родительского контроля, обеспечивающий:

- фильтрацию трафика с анализом содержимого;

- фильтрацию трафика по IP-адресам;

- ограничения по времени просмотра;

- сохранение истории всех действий.

Пользоваться встроенными функциями OC достаточно удобно, но, по мнению многих пользователей, эффективности этих средств недостаточно, чем и объясняется популярность других приложений для решения той же самой задачи.

Ограничение доступа в интернет – необходимая мера обеспечения безопасности. Она используется в комплексе с другими средствами защиты от внутренних и внешних угроз, антивирусами и DLP-системами. В случаях, когда к компьютерам имеют доступ несовершеннолетние, родительский контроль доступа в интернет обеспечивается силами физического или юридического лица самостоятельно, с помощью недорогих программных средств.

Источник: rt-solar.ru

Как получить бесплатный Wi-Fi в любом месте

На сегодняшний день, вопрос использования Wi-Fi стоит настолько актуально, насколько это вообще возможно. Люди по всему миру активно используют данную технологию с помощью своих электронных девайсов, будь-то смартфоны, планшеты или ноутбуки. И как известно все любят получать удобства или продукцию, не платя за это. Подобная любовь к бесплатным услугам может вести большие риски и потенциальные угрозы, когда речь заходит о бесплатном Wi-Fi. Сегодня мы рассмотрим возможные пути получения данной услуги, и проанализируем всевозможные подводные камни, которые могут встретить пользователи.

Найдите место с общедоступным Wi-Fi

Сейчас найти место, в котором вы можете получить безвозмездный доступ в интернет не особо сложно. Более того, преимущественное большинство всех кафе, ресторанов и кинотеатров оснащены роутерами с беспарольным доступом. Поэтому процесс поиска Wi-Fi сетей не займет у вас много времени в городской среде. Однако редакция напоминает о соблюдении правил дистанции в текущей эпидемиологической ситуации.

Превратите телефон в точку доступа Wi-Fi

Иногда бесплатный Wi-Fi находиться даже ближе чем вы можете себе представить, достаточно заглянуть в свой карман джинс или куртки. Современные смартфоны оснащены функцией транслирования Wi-Fi сигнала, позиционируя телефон как переносную точку доступа. Использование данной технологии несет за собой определенные риски, по этому настоятельно рекомендуем проверить наличие пароля дабы избежать подключения к вашим данным недоброжелателей.

Используйте приложения Wi-Fi

Помимо общеизвестных способов подключения и поиска бесплатного Wi-Fi в виде блуждания по городу в надежде найти заведение с открытыми точками доступа. Вы всегда можете найти список желаемых сетей в специальных бесплатных приложениях, которые с легкостью можно загрузить в PlayMarket или AppStore.

Подобные приложения находят бесплатные точки доступа Wi-Fi, или те, которые не защищены соответствующими протоколами безопасности. По сути своей контент создается и наполняется самими пользователями приложения. Стоит отметить, что использование подобного рода подключений несет в себе прямую угрозу вашим персональным данным. Для исключения подобной возможности рекомендуется использовать VPN. Хорошим выбором будет использование Planet FreeVPN, который обеспечит ваши устройства надлежащей защитой.

Приобретите портативный (карманный) роутер

Портативный (переносной) роутер, или как его еще называют – LTE-роутер. Выбор данного устройства станет незаменимым в любой поездке или отдыхе за городом. В подобных условиях найти Wi-Fi очень непросто, и лучшим выбором станет именно данный роутер. LTE роутер позволяет получать интернет по сути своей по воздуху в пределах покрытия тех или иных поставщиков сотовой связи.

Поэтому поиск Wi-Fi сетей больше не будет проблемой, так как вы сможете передавать мобильный траффик на все устройства в которые встроен соответствующий модуль. Все пользователи будут использовать интернет с роутера в соответствии с подключенным к нему тарифным планом. Ограничение по количеству подключенных устройств отсутствует.

Для обеспечения вашей безопасности и конфиденциальности мы рекомендуем всегда использовать VPN для ПК

Находим и подключаемся к скрытой Wi-Fi сети

Очень часто пользователи интернета скрывают свои домашние беспроводные сети, чтобы мошенники не смогли найти Wi-Fi, хакнуть его и нанести вред личным данным. В отличии от остальных сетей к которым требуется только пароль, скрытые сети требуют для подключения к себе еще и название сети (SSID).

Без этих данных никто не сможет подключиться к такой сети, но есть пара способов обнаружить вокруг себя подобный Wi-Fi. Если в зоне обнаружения вашего устройства будет находится подобная сеть, то в списке она наряду с другими будет отображаться как «Скрытая сеть», или «Другие сети». На последних версия Windows достаточно будет просто выбрать вариант скрытой сети и внести все необходимые данные в соответствующие поля. На более старых версиях вы можете подключиться к подобным сетям напрямую через сетевые настройки выбрав параметр «Подключение к беспроводной сети вручную».

Чем опасен бесплатный Wi-Fi

Открытые и доступные Wi-Fi сети — это безусловно очень удобно, так как не вынуждает вас совершать какие-либо дополнительные действия чтобы получить доступ в интернет. Но это влечет за собой прямую угрозу, так как подобные сети не шифруются никакими протоколами безопасности высокого уровня.

По сути своей, при надлежащей сноровке, хакер или мошенник с легкостью будет перехватывать исходящий от вас траффик, и сможет получить доступ к вашим банковским данным или личной галерее. Но что самое неприятное во всем этом, вы можете даже не знать, что это произошло. Вы можете пить свой утренний кофе в кафе возле работы, а у хакера уже будут все ваши пароли и доступы к персональным данным. Исходя из этого, подумайте о своей безопасности в Интернете и подключите VPN чтобы ваш траффик надежно шифровался и не смог достаться мошенникам.

Безопасность общедоступных Wi-Fi-сетей

Как ранее и упоминалось, отличным решением в данной ситуации будет установка и использование технологии VPN которая надежно защищает ваши данные и проводит их через специальные туннели, защищая от внешних угроз. Не говоря уже о том, что ваш IP-адрес изменится, и будет отображать ваше местоположение в совершенно другом месте, что однозначно собьет с толку злоумышленников. Если же такой возможности у вас нет, или вы не желаете использовать VPN (это может привести к плачевным последствиям), постарайтесь следовать простым правилам.

- Ограничьте свою онлайн активность в интернете при использовании общедоступных сетей.

- Избегайте автоматических подключений

- Подключайтесь только к сайтам с пометкой HTTPS

Источник: freevpnplanet.com