К ак правило, большинство троянских и шпионских программ стараются скрыть своё присутствие на компьютере для чего прибегают к различного рода хитростям, например, тщательно прячут свои процессы либо маскируются под процессы системные. Потенциальной «жертвой» вируса может стать любой системный процесс, но чаще всего вредоносные программы прикрываются маской процесса svchost .

И на это у них есть свои причины. Дело в том, что svchost запускается в нескольких экземплярах внешне практически ничем неотличимых друг от друга, так что если в Диспетчере задач появится ещё один процесс svchost, а их число может достигать нескольких десятков, особого подозрения со стороны пользователя это не вызовет. Но если они одинаковы, как определить, какой из них является настоящим, а какой волком в овечьей шкуре?

Оказывается, что не так уже и сложно, но перед тем как приступать к их идентификации, позвольте пару слов о самом процессе svchost. Как видно из его полного названия Generic Host Process for Win32 Services , отвечает он за работу служб и сервисов, причём как системных, так и сторонних, использующих динамические библиотеки DLL, которые в свою очередь составляют немалую часть файлов Windows и прикладных программ.

Классификация вредоносных программ

Этот процесс настолько важен, что если файл svchost.exe будет повреждён, Windows не сможет нормально работать. В работающей системе присутствует как минимум четыре экземпляра процесса svchost, но их может быть и значительно больше. Необходимость такого дублирования объясняется количеством обслуживаемых процессом служб и сервисов, а также необходимостью обеспечения стабильности системы.

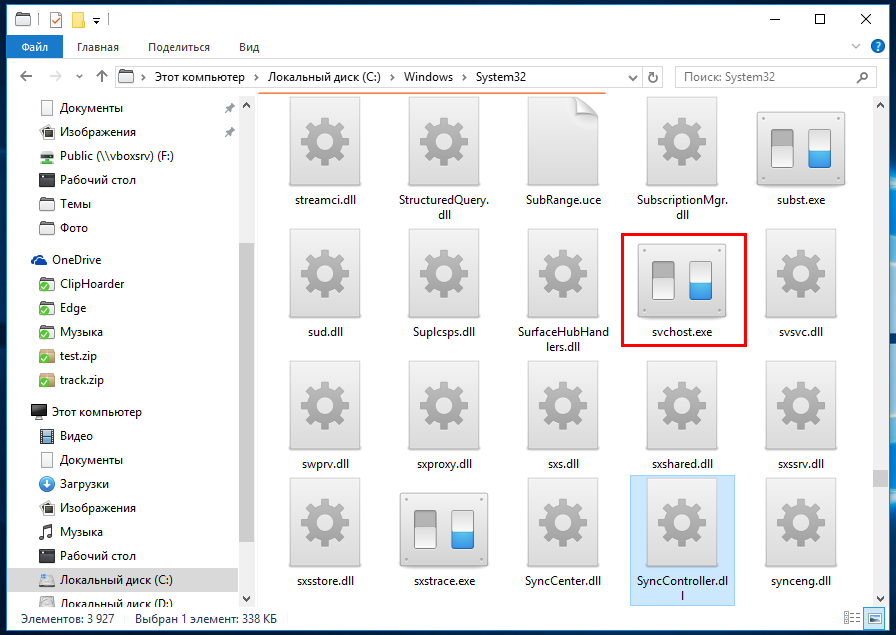

Итак, как же узнать, является ли svchost настоящим? Первым критерием подлинности файла svchost.exe является его месторасположение. Его законным местом обитания являются следующие папки:

• C:/WINDOWS/system32

• C:/Windows/SysWOW64

• C:/WINDOWSPrefetch

• C:WINDOWS/ServicePackFiles/i386

• С:/WINDOWS/winsxs/ *

П римечание: звёздочка в конце пути С:/WINDOWS/winsxs обозначает, что в папке winsxs может быть ещё один каталог. Как правило, он имеет длинное название из набора символов, например, amd64_3ware.inf.resources_31bf3856ad364e35_6.3.9600.16384_ru-ru_7f622cb60fd30b1c . В виде исключения из правил файл svchost.exe может располагаться в каталоге антишпионской программы Malwarebytes Anti-Malware.

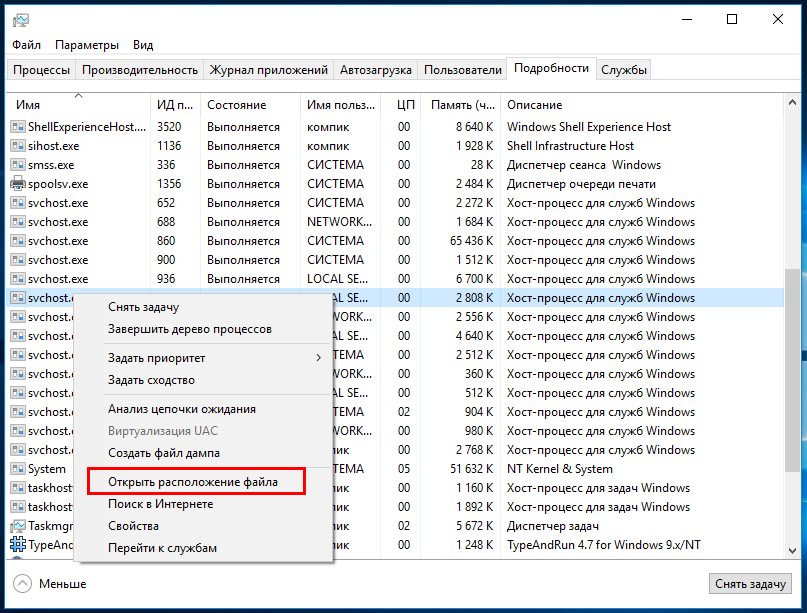

Если же он обнаружится в какой-нибудь другой папке, особенно в корневой Windows или в «Пользователи», то скорее всего вы имеете дело с маскирующимся вирусом. Проверить расположение файла svchost.exe можно из Диспетчера задач, кликнув по процессу правой кнопкой мыши и выбрав в меню опцию «Открыть расположение файла» либо с помощью сторонних утилит вроде Process Explorer. Используя сторонние файловые менеджеры, также можно выполнить поиск всех файлов svchost.exe по маске.

Что такое вредоносное ПО?

Последний способ не столь надёжен, так как подделывающийся под процесс svchost вирус может использовать более хитрый способ маскировки. Так, в имени файла одна из латинских букв может быть заменена кириллической. Внешне такой файл ничем не будет отличаться от настоящего , более того, он может располагаться в том же каталоге, что и «правильный» svchost.exe . Впрочем, проверить его подлинность не составляет особого труда. Достаточно сравнить коды символов имени файла воспользовавшись таблицей символов Юникода. Иногда в название файла svchost добавляется лишняя буква, либо наоборот, пропускается. Невнимательный пользователь может и не заметить разницу между, скажем, svchost.exe и svhost.exe .

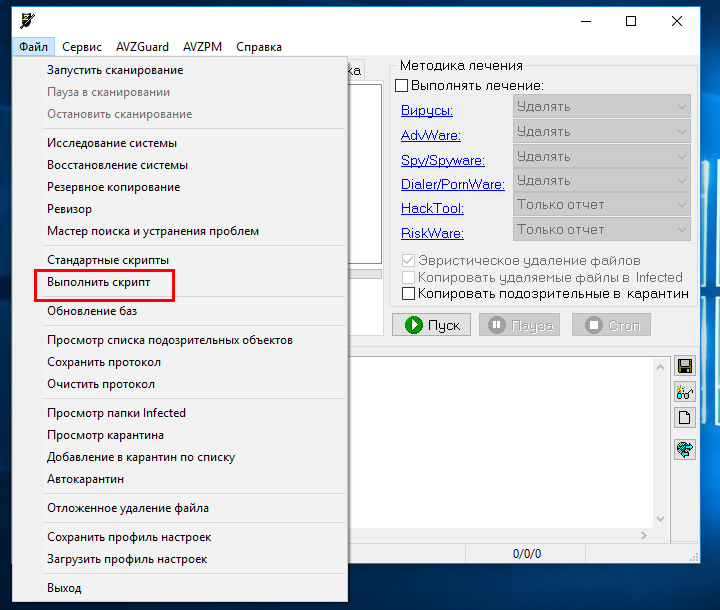

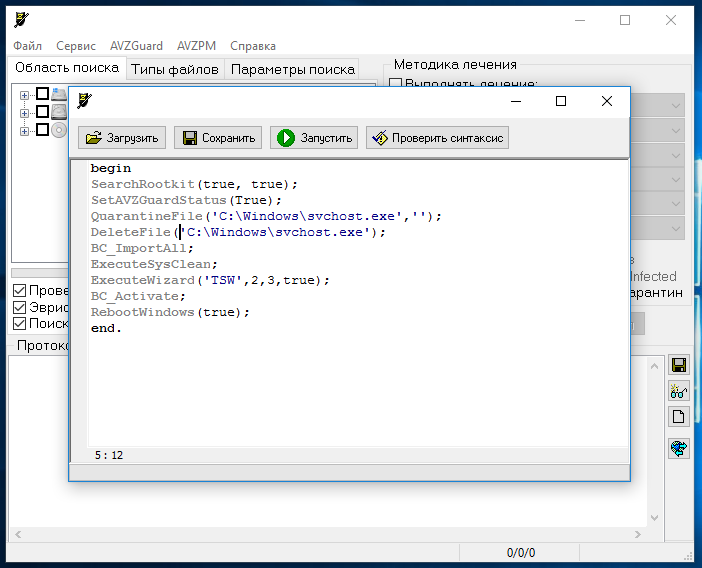

Тем не менее, спешить удалять подозрительный svchost сходу не стоит. Для начала неплохо было бы проверить его на мульти антивирусном сервисе вроде VirusTotal и, если подозрительный файл окажется подделкой, хотя одна из антивирусных программ выдаст положительный результат. Вредоносный файл, маскирующийся под svchost удаляем с помощью Dr.Web LiveDisk либо утилиты AVZ. Если будете использовать AVZ, вам также понадобиться специальный скрипт, скачать который можно по ссылке ниже.

Алгоритм удаления вируса в AVZ следующий: запускаем утилиты, в меню Файл выбираем опцию «Выполнить скрипт» после чего вставляем код скрипта из прилагаемого файла и нажимаем кнопку «Запустить». При этом будет выполнена перезагрузка компьютера.

После старта проверяем, был ли удалён вирус и проводим полную проверку системного раздела антивирусным сканером.

Скрипт для AVZ: yadi.sk/i/aMnvkKS0m7kp6

Источник: www.white-windows.ru

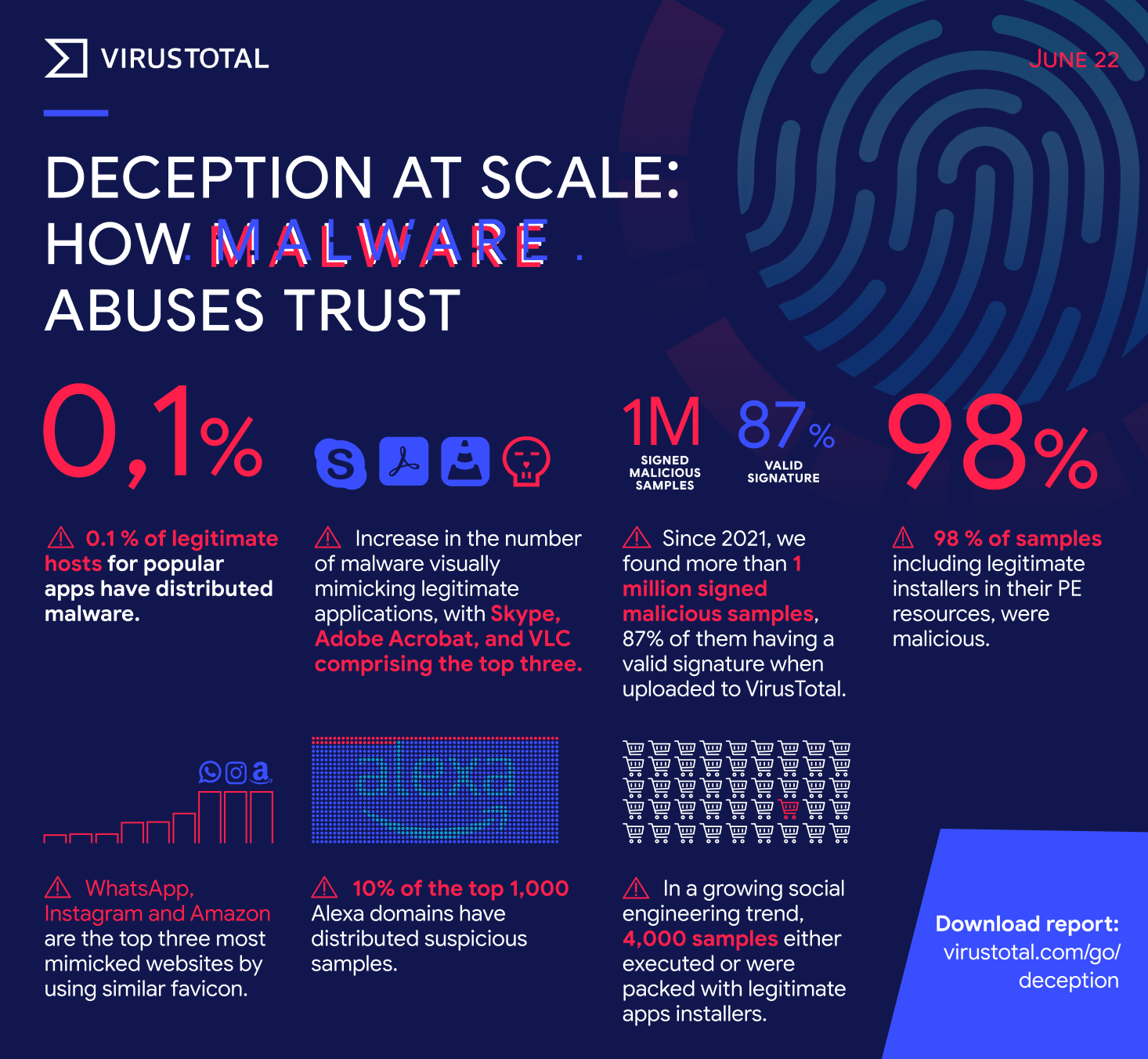

Как вредоносное ПО обманывает пользователей и антивирус, маскируясь под законные приложения

Некоторые из этих трюков включают маскировку исполняемых файлов вредоносных программ под законные приложения, их подписание действительными сертификатами или компрометацию надежных сайтов для их использования в качестве точек распространения.

Согласно VirusTotal , платформе безопасности для сканирования загруженных файлов на наличие вредоносных программ, некоторые из этих уловок злоумышленники проворачивают в гораздо большем масштабе, чем первоначально предполагалось.

Платформа VT составила отчет, представляющий статистику с января 2021 года по июль 2022 года, основанный на ежедневной отправке двух миллионов файлов, иллюстрирующих тенденции распространения вредоносных программ.

Злоупотребление легальными доменами

Распространение вредоносного ПО через легальные, популярные и высокорейтинговые веб-сайты позволяет злоумышленникам уклоняться от черных списков на основе IP-адресов, пользоваться широкой доступностью и обеспечивать наивысший уровень доверия.

VirusTotal обнаружил 2,5 миллиона подозрительных файлов, загруженных со 101 домена, входящих в 1000 лучших веб-сайтов по рейтингу Alexa .

Наиболее заметным случаем злоупотребления является сервис Discord, который стал, просто, настоящим рассадником распространения вредоносных программ. За ним, поспешая, в рейтинге следуют хостинг-сервисы и поставщики облачных услуг Squarespace и Amazon.

Источник: dzen.ru

VirusTotal рассказал, под какие программы чаще всего маскируют вредоносы

Все знают, что киберпреступники стараются замаскировать свои вредоносные программы под популярный софт. Это вводит жертву в заблуждение и позволяет с большей долей вероятности установить такую программу в систему. Но как выглядит список наиболее имитируемых приложений?

Сервис сканирования антивирусными движками VirusTotal провел исследование, чтобы выяснить, как выглядит топ излюбленных приложений у преступников. Оказалось, что чаще всего хакеры маскируют иконку вредоноса под следующие программы:

- 7-Zip

- TeamViewer

- CCleaner

- Microsoft Edge

- Steam

- Zoom

«Один из простейших приемов социальной инженерии — маскировка вредоносных программ под легитимные. Здесь ключевую роль играет иконка, которая, как правило, и убеждает пользователя в безобидности софта», — пишут специалисты VirusTotal.

Но помимо самих вредоносов, злоумышленникам нужно маскировать домены, с которых и распространяются такие программы. Наиболее используемыми доменами стали:

- discordapp[.]com

- squarespace[.]com

- amazonaws[.]com

- mediafire[.]com

- qq[.]com

В общей сложности не менее 2,5 млн подозрительных файлов загружаются с 101 домена, каждый из которых занимает место в топ-1000 по версии Alexa.

С января 2020 года эксперты VirusTotal нашли 1816 семпла вредоносных программ, замаскированных под популярный софт. Причем злоумышленники паковали инсталлятор в Google Chrome, Malwarebytes, Zoom, Brave, Mozilla Firefox и Proton VPN.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

19 Мая 2023

24 Мая 2023

/news/2023-06-16-114534/41398

Татьяна Никитина 16 Июня 2023 — 18:25

Команда Unit 42 компании Palo Alto Networks зафиксировала рост числа вредоносных имитаций ChatGPT, заточенных под Android. По всей видимости, вирусописатели пытаются воспользоваться ажиотажем, вызванным выпуском GPT-3.5, а затем GPT-4.

Новые образцы таких фейков эксперты после анализа разделили на две группы. В одну включили зловредов, идущих довеском к легитимному приложению, в другую — откровенные фальшивки.

Характерным представителем первого кластера является ИИ-ассистент SuperGPT, дополненный Meterpreter (уровень детектирования на 16 июня — 28/65). Загрузка такого APK способна открыть удаленный доступ к системе (в случае успешного эксплойта).

В настройках Meterpreter-пейлоада задано подключение к веб-сервису Portmap.io, бесплатно выполняющему проброс портов. Для подписи вредоносного кода используется самозаверенный сертификат, который засветился также в сотне других семплов на VirusTotal. Легитимный SuperGPT при этом подписан обычным сертификатом (заверенным УЦ).

В фейковых ChatGPT функции ИИ-бота отсутствуют, хотя такие зловреды очень стараются создать видимость легитимности. Так, образцы APK, подвергнутые анализу в Unit 42, показывали страницу с описанием ChatGPT, а чтобы усилить иллюзию, использовали логотип OpenAI в качестве иконки.

Все они умели отправлять СМС на премиум-номера Таиланда и при установке запрашивали соответствующие разрешения. Более ранние версии отсылали такие сообщения на единственный тайский номер, вшитый в код, и использовали с этой целью веб-сервис OneSignal.

Семплы поновее разнообразили свои послания и отправляли их на два номера, тоже прописанные в коде. Все члены этого дружного семейства подписаны действующим сертификатом обычного образца.

О своих находках исследователи сообщили в Google, чтобы вредоносы не проникли в Play Store.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru