Нейросеть PassGAN, разработанная несколько лет назад компанией Home Security Heroes, научилась взламывать каждый второй пароль, причем 51% из них меньше чем за минуту.

Об этом Home Security Heroes проинформировала на своем сайте, опубликовав подробное исследование. В нем, к примеру, указано, что ИИ анализирует около 15 млн учетных записей пользователей из нескольких десятков стран.

На взлом 51% паролей ИИ тратит меньше минуты. 65 % паролей он “угадывает” за час, 71 % за сутки и в течение месяца способен взломать 81 % паролей.

На главной странице сервиса без регистрации и оплаты можно проверить свой пароль на подверженность ко взлому.

В этой статье мы рассмотрим основные принципы работы взломщика и напомним главные способы уберечь свой аккаунт от несанкционированного вмешательства.

Neural Insight / Обзоры / PassGAN: взломщик паролей, который поможет вам их сохранить

Опубликовал(а): Светлана Гисс

Обновлено: 10.04.2023

Содержание

Время на чтение 5 минут

Прочитать позже

Что такое нейросеть PassGAN: как она устроена и как работает?

PassGAN — это генеративно-состязательная нейросеть, которая используется для создания новых паролей на основе обучающих данных. Архитектура PassGAN состоит из двух основных компонентов: генератора и дискриминатора.

Вот так хакеры ВЗЛАМЫВАЮТ пароли!

Само название PassGAN — это сокращенная версия слов «пароль» и «генеративно-состязательные сети» (GAN). GAN — это общий механизм, который запускает этот инструмент для взлома паролей. По своей сути механизм работает на нейронной сети.

Генератор работает на основе случайного шума и создает новые пароли, которые затем передаются на вход дискриминатору. Дискриминатор, в свою очередь, определяет, является ли созданный пароль настоящим или фальшивым.

В процессе анализа PassGAN использует набор данных паролей, которые предоставляются ей для обучения. Например, эти данные могут быть взяты из утечек паролей или других источников. В ходе обучения PassGAN стремится создать новые пароли, которые будут максимально похожи на реальные пароли из обучающих данных.

Особенности обучения PassGAN

Метрики оценки качества PassGAN включают точность и полноту генерации паролей, а также способность дискриминатора различать настоящие пароли от фальшивых. Точность генерации паролей показывает, насколько новые пароли похожи на реальные пароли из обучающих данных. Полнота генерации паролей показывает, насколько хорошо PassGAN покрывает все возможные варианты паролей. Способность дискриминатора различать настоящие пароли от фальшивых показывает, насколько хорошо PassGAN создает новые пароли, которые могут быть использованы для повышения безопасности систем.

Одним из главных преимуществ PassGAN является возможность создания новых паролей, которые могут быть использованы для повышения безопасности систем, защиты от кибератак и предотвращения утечек данных. Например, PassGAN может быть использована для создания новых паролей для пользователей, чтобы убедиться, что их пароли сложные и надежные.

Как легко ВЗЛОМАТЬ ТВОЙ ПАРОЛЬ в 2023? (Брутфорс)

Однако, недостатком PassGAN является ограниченность обучающих данных и возможность создания паролей, которые легко взламываются. Например, если обучающие данные содержат только простые пароли, то PassGAN может создавать только простые пароли.

Сравнение PassGAN с другими нейросетями показывает, что она имеет преимущества в создании новых паролей, но может быть менее эффективной в определении фальшивых паролей. Например, некоторые нейросети могут использоваться для определения фальшивых банкнот или фальшивых изображений, но они не могут создавать новые банкноты или изображения.

Примеры применения PassGAN

Нейросеть PassGAN является мощным инструментом для создания новых паролей на основе обучающих данных. Она может быть использована в различных областях, где требуется повышение безопасности систем и защита от кибератак.

Одним из примеров применения PassGAN является создание новых паролей для пользователей. В таком случае, PassGAN может обучаться на наборе данных паролей, которые были украдены в результате утечек данных в прошлом. На основе этого обучения, PassGAN создаст новые пароли, которые максимально похожи на реальные, но при этом будут надежными и сложными для взлома.

Другим примером применения PassGAN является использование её для защиты от кибератак в банковской сфере. Например, PassGAN может быть использована для создания новых паролей для банковских счетов, которые могут быть использованы для повышения безопасности клиентов и предотвращения кражи денег.

Также, PassGAN может быть использована в области информационной безопасности, где требуется защита от хакерских атак и взлома паролей. Например, PassGAN может быть использована для создания новых паролей для администраторов систем, которые имеют доступ к конфиденциальным данным.

Как защитить свой пароль от взлома?

Разработчики PassGAN напоминают пользователям, какими должны быть по-настоящему безопасные и надежные пароли. Впрочем, их рекомендации не отличаются от предостережений любого специалиста по кибербезопасности.

Итак.

Составляйте пароль не менее чем из 12 знаков. В нем должны сочетаться заглавные и строчные буквы, спецсимволы, цифры. По оценкам экспертов, пароль, содержащий все перечисленное и составленный из более чем 18 знаков, может считаться по-настоящему надежным. Чтобы его взломать — современным хакерским программам понадобится квадриллион лет.

Кроме того, безопасность усиливается, когда используется двух или многофакторная авторизация (лучше когда с SMS). Специалисты также не рекомендуют использовать один пароль для разных аккаунтов, создавать пароли автоматически. Необходимо ввести за правило периодически менять пароли, а также избегать общедоступных сетей wi-fi, особенно когда вы пользуетесь онлайн-банкингом или другими сервисами для оплаты.

Проверка пароля с помощью PassGAN

Для проверки возможностей сервиса, мы загрузили в него пароль, состоящий из двух заглавных, четырех строчных букв и двух цифр.

Видим, что такой пароль “раскусывается” меньше чем за час.

Усложним комбинацию на 2 цифры.

И вот время взлома увеличилось до полугода. Если же добавить сюда какой-нибудь спецсимвол:

Пароль становится практически неуязвимым.

Будьте бдительны и берегите свои личные данные. В современном мире цифровых технологий это наш главный капитал.

Источник: neuralinsight.ru

7) Взломать пароль

Взлом пароля — это процесс попытки получить несанкционированный доступ к системам с ограниченным доступом с использованием общих паролей или алгоритмов, которые предполагают пароли. Другими словами, это искусство получения правильного пароля, который дает доступ к системе, защищенной методом аутентификации.

Взлом паролей использует ряд методов для достижения своих целей. Процесс взлома может включать в себя либо сравнение сохраненных паролей со списком слов, либо использование алгоритмов для генерации паролей, которые соответствуют

В этом руководстве мы познакомим вас с общими методами взлома паролей и контрмерами, которые вы можете применить для защиты систем от таких атак.

Темы, рассматриваемые в этом уроке

- Какова надежность пароля?

- Методы взлома паролей

- Инструменты взлома паролей

- Меры по взлому паролей

- Назначение взлома: взломать сейчас!

Какова надежность пароля?

Надежность пароля является мерой эффективности пароля, чтобы противостоять атакам взлома паролей . Надежность пароля определяется;

- Длина : количество символов, которое содержит пароль.

- Сложность : использует ли она комбинацию букв, цифр и символа?

- Непредсказуемость : может ли злоумышленник легко угадать это?

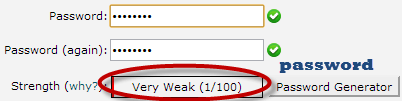

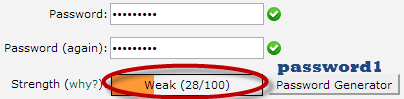

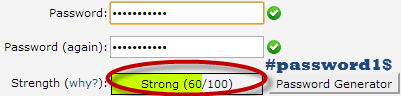

Давайте теперь посмотрим на практический пример. Мы будем использовать три пароля, а именно

В этом примере мы будем использовать индикатор надежности пароля Cpanel при создании паролей. На рисунках ниже показаны сильные стороны каждого из перечисленных выше паролей.

Примечание . Используемый пароль является паролем, его сила равна 1, и он очень слабый.

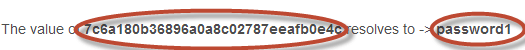

Примечание : используемый пароль — password1, сила — 28, и он все еще слаб.

Примечание . Используемый пароль — # password1 $, сила — 60, и она надежная.

Чем выше показатель прочности, тем лучше пароль.

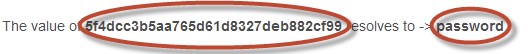

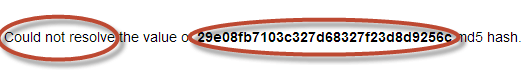

Давайте предположим, что мы должны хранить наши пароли, используя шифрование md5. Мы будем использовать онлайн- генератор хешей md5 для преобразования наших паролей в хеши md5.

В таблице ниже показаны хэши паролей

| пароль | 5f4dcc3b5aa765d61d8327deb882cf99 | 1 |

| password1 | 7c6a180b36896a0a8c02787eeafb0e4c | 28 |

| # Password1 $ | 29e08fb7103c327d68327f23d8d9256c | 60 |

Теперь мы будем использовать http://www.md5this.com/ для взлома вышеупомянутых хэшей. На рисунках ниже показаны результаты взлома паролей для вышеуказанных паролей.

Как видно из приведенных выше результатов, нам удалось взломать первый и второй пароли с более низкими показателями надежности. Нам не удалось взломать третий пароль, который был более длинным, сложным и непредсказуемым. У него был более высокий номер силы.

Методы взлома паролей

Существует ряд методов, которые можно использовать для взлома паролей . Мы опишем наиболее часто используемые из них ниже;

Spidering пример словаря атаки словарь

1976 smith jones acme built|to|last golfing|chess|soccer

Инструмент взлома пароля

Это программы, которые используются для взлома паролей пользователей . В приведенном выше примере мы уже рассматривали аналогичный инструмент для проверки надежности пароля. Веб-сайт www.md5this.com использует радужную таблицу для взлома паролей. Теперь мы рассмотрим некоторые из наиболее часто используемых инструментов

Джон Потрошитель

Джон Потрошитель использует командную строку для взлома паролей. Это делает его подходящим для опытных пользователей, которым удобно работать с командами. Он использует список слов для взлома паролей. Программа бесплатная, но список слов должен быть куплен. У него есть бесплатные альтернативные списки слов, которые вы можете использовать.

Посетите веб-сайт продукта https://www.openwall.com/john/ для получения дополнительной информации и использования.

Каин и Авель

Каин и Авель бегут по окнам. Используется для восстановления паролей учетных записей пользователей, восстановления паролей Microsoft Access; сетевой анализ и т. д. В отличие от Джона Потрошителя, Cain

- Словарная атака

- Грубая сила

- криптоанализа

Как могут взломать ваш пароль

Взлом паролей, какие бы пароли это ни были — от почты, онлайн-банкинга, Wi-Fi или от аккаунтов В контакте и Одноклассников, в последнее время стал часто встречающимся событием. В значительной степени это связано с тем, что пользователи не придерживаются достаточно простых правил безопасности при создании, хранении и использовании паролей. Но это не единственная причина, по которой пароли могут попасть в чужие руки.

В этой статье — подробная информация о том, какие методы могут применяться для взлома пользовательских паролей и почему вы уязвимы перед такими атаками. А в конце вы найдете список онлайн сервисов, которые позволят узнать, был ли уже скомпрометирован ваш пароль. Также будет (уже есть) вторая статья на тему, но начать чтение я рекомендую именно с текущего обзора, а уже потом переходить к следующему.

Обновление: готов следующий материал — Про безопасность паролей, в котором описано, как в максимальной степени обезопасить свои аккаунты и пароли к ним.

Какие методы используются для взлома паролей

Для взлома паролей используется не такой уж и широкий набор различных техник. Почти все они известны и почти любая компрометация конфиденциальной информации достигается за счет использования отдельных методов или их комбинаций.

Фишинг

Самый распространенный способ, которым на сегодняшний день «уводят» пароли популярных почтовых сервисов и социальных сетей — фишинг, и этот способ срабатывает для очень большого процента пользователей.

Суть метода в том, что вы попадаете на, как вам кажется, знакомый сайт (тот же Gmail, ВК или Одноклассники, например), и по той или иной причине вас просят ввести ваш логин и пароль (для входа, подтверждения чего-либо, для его смены и т.п.). Сразу после ввода пароль оказывается у злоумышленников.

Как это происходит: вы можете получить письмо, якобы от службы поддержки, в котором сообщается о необходимости войти в аккаунт и дана ссылка, при переходе на которую открывается сайт, в точности копирующий оригинальный. Возможен вариант, когда после случайной установки нежелательного ПО на компьютере, системные настройки изменяются таким образом, что при вводе в адресную строку браузера адреса нужного вам сайта, вы на самом деле попадаете на оформленный точно таким же образом фишинговый сайт.

Как я уже отметил, очень многие пользователи попадаются на это, и обычно это связано с невнимательностью:

Кстати, тут отмечу, что и фишинговые атаки и методы перебора паролей (описано ниже) не подразумевают сегодня кропотливой муторной работы одного человека (т.е. ему не нужно вводить миллион паролей вручную) — все это делают специальные программы, быстро и в больших объемах, а потом отчитываются об успехах злоумышленнику. Более того, эти программы могут работать не на компьютере хакера, а скрытно на вашем и у тысяч других пользователей, что в разы повышает эффективность взломов.

Подбор паролей

Атаки с использованием подбора паролей (Brute Force, грубая сила по-русски) также достаточно распространены. Если несколько лет назад большинство таких атак представляли собой действительно перебор всех комбинаций определенного набора символов для составления паролей определенной длины, то на данный момент всё обстоит несколько проще (для хакеров).

Анализ утекших за последние годы миллионов паролей показывает, что менее половины из них уникальны, при этом на тех сайтах, где «обитают» преимущественно неопытные пользователи, процент совсем мал.

Что это означает? В общем случае — то, что хакеру нет необходимости перебирать несчетные миллионы комбинаций: имея базу из 10-15 миллионов паролей (приблизительное число, но близкое к истине) и подставляя только эти комбинации, он может взломать почти половину аккаунтов на любом сайте.

В случае целенаправленной атаки на конкретную учетную запись, помимо базы может использоваться и простой перебор, а современное программное обеспечение позволяет это делать сравнительно быстро: пароль из 8-ми символов может быть взломан в считанные дни (а если эти символы представляют собой дату или сочетание имени и даты, что не редкость — за минуты).

Обратите внимание: если вы используете один и тот же пароль для различных сайтов и сервисов, то как только ваш пароль и соответствующий адрес электронной почты будут скомпрометированы на любом из них, с помощью специального ПО это же сочетание логина и пароля будет опробовано на сотнях других сайтах. Например, сразу после утечки нескольких миллионов паролей Gmail и Яндекс в конце прошлого года, прокатилась волна взломов аккаунтов Origin, Steam, Battle.net и Uplay (думаю, и многих других, просто по указанным игровым сервисам ко мне многократно обращались).

Взлом сайтов и получение хэшей паролей

Большинство серьезных сайтов не хранят ваш пароль в том виде, в котором его знаете вы. В базе данных хранится лишь хэш — результат применения необратимой функции (то есть из этого результата нельзя снова получить ваш пароль) к паролю. При вашем входе на сайт, заново вычисляется хэш и, если он совпадает с тем, что хранится в базе данных, значит вы ввели пароль верно.

Как несложно догадаться, хранятся именно хэши, а не сами пароли как раз в целях безопасности — чтобы при потенциальном взломе и получении злоумышленником базы данных, он не мог воспользоваться информацией и узнать пароли.

Однако, довольно часто, сделать это он может:

- Для вычисления хэша используются определенные алгоритмы, в большинстве своем — известные и распространенные (т.е. каждый может их использовать).

- Имея базы с миллионами паролей (из пункта про перебор), злоумышленник также имеет и доступ к хэшам этих паролей, вычисленным по всем доступным алгоритмам.

- Сопоставляя информацию из полученной базы данных и хэши паролей из собственной базы, можно определить, какой алгоритм используется и узнать реальные пароли для части записей в базе путем простого сопоставления (для всех неуникальных). А средства перебора помогут узнать остальные уникальные, но короткие пароли.

Как видите, маркетинговые утверждения различных сервисов о том, что они не хранят ваши пароли у себя на сайте, не обязательно защищают вас от его утечки.

Шпионские программы (SpyWare)

SpyWare или шпионские программы — широкий спектр вредоносного программного обеспечения, скрытно устанавливающегося на компьютер (также шпионские функции могут быть включены в состав какого-то нужного ПО) и выполняющего сбор информации о пользователе.

Помимо прочего, отдельные виды SpyWare, например, кейлоггеры (программы, отслеживающие нажимаемые вами клавиши) или скрытые анализаторы траффика, могут использоваться (и используются) для получения пользовательских паролей.

Социальная инженерия и вопросы для восстановления пароля

Как говорит нам Википедия, социальная инженерия — метод доступа к информации, основанный на особенностях психологии человека (сюда можно отнести и упоминавшийся выше фишинг). В Интернете вы можете найти множество примеров использования социальной инженерии (рекомендую поискать и почитать — это интересно), некоторые из которых поражают своей изящностью. В общих чертах метод сводится к тому, что почти любую информацию, необходимую для доступа к конфиденциальной информации, можно получить, используя слабости человека.

А я приведу лишь простой и не особенно изящный бытовой пример, имеющий отношение к паролям. Как вы знаете, на многих сайтах для восстановления пароля достаточно ввести ответ на контрольный вопрос: в какой школе вы учились, девичья фамилия матери, кличка домашнего животного… Даже если вы уже не разместили эту информацию в открытом доступе в социальных сетях, как думаете, сложно ли с помощью тех же социальных сетей, будучи знакомым с вами, или специально познакомившись, ненавязчиво получить такую информацию?

Как узнать, что ваш пароль был взломан

Ну и, в завершение статьи, несколько сервисов, которые позволяют узнать, был ли ваш пароль взломан, путем сверки вашего адреса электронной почты или имени пользователя с базами данных паролей, оказавшихся в доступе хакеров. (Меня немного удивляет, что среди них слишком значительный процент баз данных от русскоязычных сервисов).

- https://haveibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query

Обнаружили ваш аккаунт в списке ставших известных хакерам? Имеет смысл поменять пароль, ну а более подробно о безопасных практиках по отношению к паролям учетных записей я напишу в ближайшие дни.

Источник: remontka.pro