В этой статье мы поговорим о том, как подбирать пароли к учетным записям, сайтам, страницам, аккаунтам с помощью Burp Suite.

Аутентификация лежит в основе защиты приложения от несанкционированного доступа. Если злоумышленнику удастся нарушить функцию аутентификации приложения, то он сможет завладеть всем приложением.

В следующем примере демонстрируется техника обхода аутентификации с использованием имитированной страницы входа в систему из учебного инструмента «Mutillidae». Версия «Mutillidae», которую мы используем, взята из проекта OWASP «Broken Web Application Project». Скачать проект BWAP вы можете здесь.

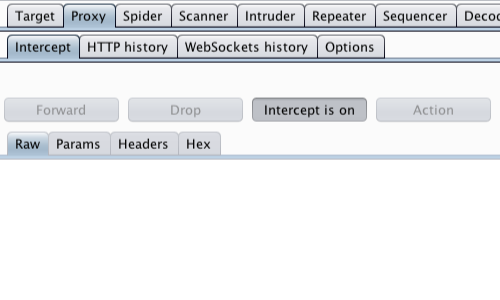

Во-первых, убедитесь, что Burp Suite правильно настроен в вашем браузере. Во вкладке Burp Proxy убедитесь, что «Перехват выключен» («Intercept is off») и посетите страницу входа (login page) в WEB-приложение, которое вы тестируете в вашем браузере.

Как придумать пароль, который не взломают

Вернитесь в Burp Suite. На вкладке Proxy «Intercept» убедитесь, что «Intercept is on».

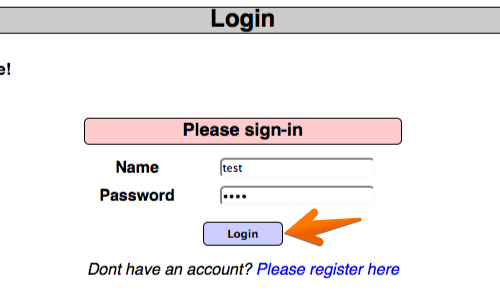

В браузере введите произвольные данные на странице входа и отправьте запрос.

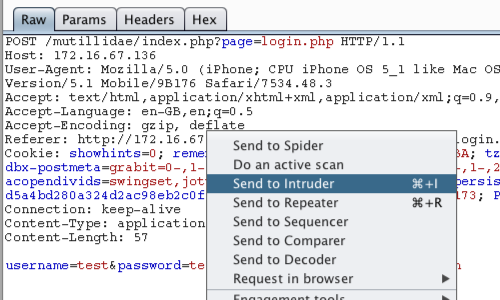

Перехваченный запрос можно просмотреть на вкладке Proxy «Intercept». Щелкните правой кнопкой мыши на запросе, чтобы вызвать контекстное меню. Затем нажмите «Send to Intruder».

Перейдите на вкладку Intruder «Positions». Очистите предварительно установленные позиции, используя кнопку «Clear» справа от редактора запросов. Добавьте значения параметров «username» и «password» в качестве позиций, выделив их и используя кнопку «Add». Измените атаку на «Cluster bomb», используя выпадающее меню «Attack type».

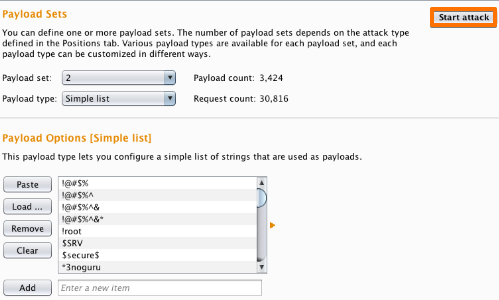

Перейдите на вкладку «Payloads». В настройках «Payload sets» убедитесь, что «Payload set» равен «1», а «Payload type» установлен на «Simple list». В настройках «Payload options» введите несколько возможных имен пользователей. Вы можете сделать это вручную или использовать предварительно установленный список username.

Затем в настройках «Payload Sets» измените значение параметра «Payload» на «2». В настройках «Payload options» введите несколько возможных паролей. Вы можете сделать это так же вручную или использовать предварительно установленный список паролей. Далее нажмите кнопку «Начать атаку».

Как УЗНАТЬ пароль ЛЮБОГО WiFi? ✅СЕЙЧАС ПОКАЖУ (2) Простых Способа

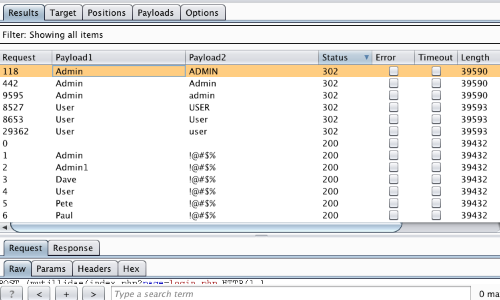

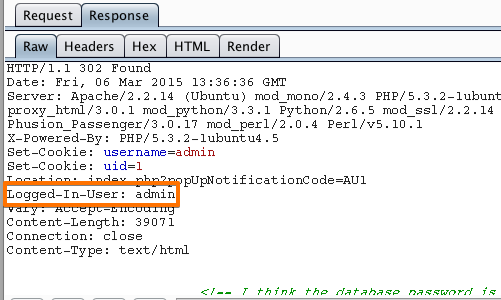

В окне «Intruder attack» вы можете сортировать результаты, используя заголовки столбцов. В данном примере сортировка производится по длине («Content-Length») и по статусу.

Теперь таблица предоставляет нам некоторые интересные результаты для дальнейшего исследования. Просматривая ответ в окне атаки, мы видим, что запрос 118 вошел в систему под именем «admin».

Чтобы подтвердить успешность «брутфорса», используйте имя пользователя и пароль на странице входа в веб-приложение.

В некоторых случаях перебор на странице входа в систему может привести к тому, что приложение заблокирует учетную запись пользователя. Это может быть связано с политикой блокировки, основанной на определенном количестве неудачных попыток входа в систему и т.д. Хотя такая политика разработана для защиты учетной записи, она может привести к дополнительным уязвимостям. Злоумышленник может заблокировать несколько учетных записей, лишив пользователей доступа к ним. Кроме того, заблокированная учетная запись может вызвать изменения в «поведении» web-приложения, и это поведение должно быть изучено и потенциально использовано.

Всем спасибо за внимание!

Источник: habr.com

Как обезопасить себя от взлома: кража пароля хакерами

Взлом личных паролей пользователей является весьма распространенным явлением. Вы никогда не знаете, когда станете жертвой мошенников и хакеров, которые захотят добраться до ваших данных, взламывая пароли от социальных сетей, электронной почты, онлайн-банкинга и даже Wi-Fi. В большинстве случаев это обусловлено тем, что пользователи ПК и глобальной сети в частности не следуют элементарным правилам безопасности, когда создают, хранят и в последствии используют свои коды доступа к аккаунтам и личным кабинетам. Хотя халатное отношение к паролям не является единственной причиной, почему они взламываются и попадают в руки недобросовестных людей.

Данная статья посвящена теме кражи паролей и способам, как избежать таких неприятных действий. Мы рассмотрим методы, которые используются для кражи пользовательских шифров и причины, по которым они оказываются уязвимыми и весьма привлекательными для хакерских атак.

Какие методы используются для взлома паролей

На самом деле, не так уж и много существует способов и техник, чтобы взламывать коды защиты людей, устанавливаемых на личные аккаунты разных сайтов и социальных сетей. Многие их них вы могли слышать и знать в других аспектах, не подозревая, что таким способом происходит и кража ваших паролей. Ниже перечисленные способы взлома помогают злоумышленникам вскрывать конфиденциальную информацию пользователей, когда пароль скомпрометирован, причем они могут реализовываться комплексно – несколько методов одновременно. Рассмотрим самые распространенные среди них.

Фишинг

Фишинг-атака является самым известным и широко используемым методом для кражи частных паролей через почтовые сервисы и социальные сети. Большой процент пользователей сети Интернет оказывается жертвами таких атак, причем не подозревают, что в этот момент их информацию уже считывают и присваивают себе для злодеяний.

Суть фишинга такова, что вы заходите на сайт, который в точности соответствует тому, который вы часто посещаете, – почта Gmail, соцсеть ВКонтакте, сайт журнала Cosmopolitan и так далее, и далее вас просят ввести логин и пароль, якобы подтвердить свою учетную запись или в целях проверки безопасности. Какую цель преследует такая угроза как фишинг? Когда вы вносите свои данные, они тут же попадают в чужие руки хакера, которые манипулирует вашими действиями.

Происходит фишинговая атака следующим образом: вы получаете на почту письмо от службы поддержки, которая на самом деле является хакером и просто выдает себя за таковую, с просьбой войти в свой аккаунт по указанной ссылке. Вы переходите по ней, так как уже паникуете и переживаете, что там случилось с вашей страничкой, и совершенно не подозреваете, что это совершается атака на ваши данные. Ссылка для перехода будет на 99% похожа на оригинальную, вы даже разницы не заметите, все равно ваши мысли будут о другом. На этом сайте вы вводите свой логин и пароль, тем самым на блюдечке предоставляя его злоумышленнику – самый быстрый взлом почты. Или альтернатива такая – пока вы переходите по ссылке, на ваш компьютер попадает вредное ПО, которое и будет красть личные данные, в том числе пароли, с компьютера.

Если на ПК попали хакерские программы для взлома паролей, они могут изменять системные настройки, а пользователь, когда захочет войти в аккаунт соцсети или на почту, будет попадать на хакерскую ссылку-копию, тем самым раскрывая свои тайные шифры.

Чаще всего жертвами фишинговых атак становятся невнимательные пользователи, которые, не успев прочитать письмо на почте, паникуют и спешат посетить сайт и следовать рекомендациям, которые прислал злоумышленник.

Ни в коем случае не переходите по подозрительным ссылкам, тем более тем, которые приходят от неизвестных отправителей на почту. Придерживайтесь таких рекомендаций:

- если вам пришло письмо на почту, в котором сказано, чтобы вы вошли в свой аккаунт на каком-либо сайте, на который также присылается ссылка, будьте внимательны и вглядитесь в эту ссылку. Адрес может быть похожим, но не 100-процентно совпадающим с оригиналом. Например, вместо [email protected] может быть [email protected] Также посмотрите на отправителя письма на ваш адрес. Избегайте перехода по сомнительным и странным ссылкам. Если вы беспокоитесь за свой аккаунт, войти в него привычным образом – вручную введите сайт;

- не вводите свой пароль по первой попавшейся ссылке. Внимательно посмотрите, что написано в адресной строке – там должен быть прописан адрес сайта в оригинальном виде. Но если есть риск проникновения опасной программы на ваш ПК, этих действий будет недостаточно. Обращайте внимание на шифрование соединения – должен использоваться протокол https вместо http, а в правой части поисковой строки должен светиться символ замка. Если вы на него нажмете, вы сможете понять, что попадает на реальный, а не мошеннический веб-ресурс. Все современные сайты пользуются таким шифрованием с целью защиты от злоумышленников и обеспечения безопасности для пользователей и чтобы не был пароль скомпрометирован.

Важно понимать, что фишинговые атаки и система перебора паролей не сопровождается кропотливой работой одной хакера. То есть не нужно сидеть долгими часами и перебирать все возможные комбинации кода защиты, поскольку этим занимаются специальные программы, а хакер только получает отчет о процессе работы и ее результатах. Такие программы тайно внедряются в компьютерные устройства пользователей и там работают в скрытном режиме, потому все ваши пароли легко взламываются и крадутся.

Подбор паролей

Подборка кодов доступа относится к атакам грубой силы, или метод Brute Force. Это распространенная практика среди компьютерных злоумышленников. Еще недавно эти атаки представлялись как перебор всех возможных комбинаций определенного символьного набора, используемых для составления паролей заданного размера. Сейчас хакерам намного проще взламывать защитные шифры пользователей, используя программы для подбора пароля вк.

По данным проанализированных за последние несколько лет утекших паролей можно сказать, что большая часть из них является неуникальными. А что еще более примечательно, процент сайтов, которые посещают неопытные пользователи, очень маленький и придумать пароль отличающийся от других — не составил бы для них труда.

Как понимать такую ситуацию? Суть в том, что злоумышленникам не нужно перебирать миллионные варианты комбинаций, когда у него есть своя база на 10-15 миллионов паролей. Если подставлять варианты из нее, им удастся взломать до 50-ти процентов аккаунтов на каждом сайте.

Если атака идет целенаправленно на определенную учетную запись, тогда нужно задействовать и базу, и подбор пароля к почте одновременно. Кроме того, если хакер использует специальное ПО для этого, то процедура упрощается и ускоряется по времени. Например, 8-значный пароль можно взломать за несколько дней, а если паролем выступает дата, или дата+время, тогда код открывается за несколько минут.

Помните, что если вы пользуетесь одним паролем на нескольких сайтах, тогда взлом этого кода на одном из веб-ресурсов повлечет за собой взлом всех других привязанных к нему аккаунтов. Например, вредоносное ПО, добравшись до пароля почты, будет пробовать его подставлять под другие ресурсы, которые посещает пользователь, чтобы убедиться и выискать те, на которых установлен такой же пароль.

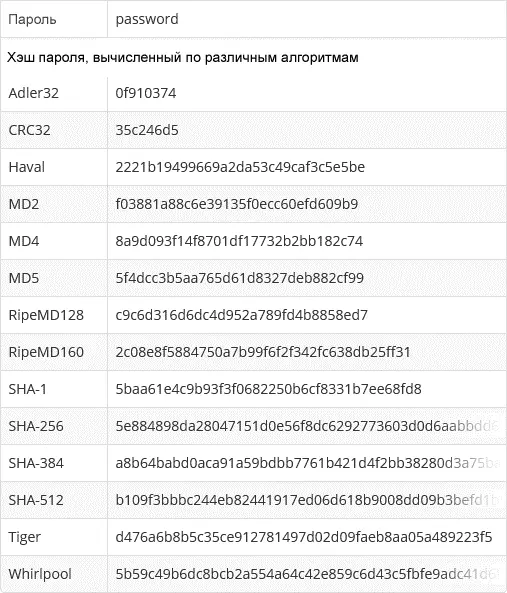

Взлом сайтов и получение хэшей паролей

Многие сайты не хранят пользовательские пароли в том виде, в котором владелец аккаунта вводит его для входа в кабинет. Но в информационной базе веб-ресурса будет храниться хэш – это результат применения необратимой функции к паролю. Когда вы в очередной раз попадаете на сайт, снова вычисляется хэш – если он совпадает с тем, который уже сохранен в базе, значит, вы действительно владелец аккаунта и можете получить доступ к нему.

Хэш хранится с целью обезопасить и защитить аккаунт пользователя от несанкционированного доступа посторонних лиц. Если хакер захочет взломать сайт и украсть с него пароли, он сможет увидеть только хэшированные данные по ним.

Но все-таки есть риск, что злоумышленник доберется до вашего пароля, и тут у него есть такие возможности, чтобы взломать базу данных сайта:

- чтобы вычислить хэш, нужен определенный алгоритм, и такие программы достаточно распространены, чтобы многие могли ими пользоваться;

- в многомиллионной базе с паролями у хакера есть доступ к хэшам паролей, которые вычислены по доступным алгоритмам;

- если сопоставить информацию из базы данных и хэши, можно быстро узнать, как подобрать пароль к учетной записи пользователя, который интересует хакера, или взломать пароль в контакте к его странице. С помощью средств перебора удобно узнавать короткие уникальные коды защиты.

Таким образом, нельзя быть уверенным в 100-процентной защите сайта ваших данных как пользователя, потому что хакеры все равно доберутся до той информации, которая им нужна.

Шпионские программы (SpyWare)

SpyWare – это категория шпионского программного обеспечения, которое устанавливается скрыто от пользователя на его персональный компьютер и выполняет различные вредоносные операции, чтобы собрать максимум информации и передавать ее хакерам.

К SpyWare относятся такие программы как кейлггеры (keylogger), то есть отслеживающие нажатие клавиш, и скрытые анализаторы трафика – они применяются с целью выманивать защитные шифры.

Социальная инженерия и вопросы для восстановления пароля

Социальная инженерия – это особый способ получить информацию, используя психологические особенности человека. В какой-то степени к ней относится и фишинг. В интернете есть множество примеров задействования как узнать чужой пароль вконтакте через социальную инженерию, которая направляется на конкретных людей или массово, чтобы выманивать у них информацию, ценную для злоумышленников.

Источник: freevpnplanet.com

Проверьте свой пароль

Перебор всех возможных комбинаций символов, пока не найдется «правильный ответ». Этот процесс может занять много времени, поэтому для подбора обычно используются словари и списки распространенных паролей вроде qwerty или 123456.