Служба Windows остановка или отключение не очень распространено, но иногда случается. Самая большая проблема здесь в том, что нет способа узнать, какой процесс остановил или обновил службы Windows в Windows 10. Вот где вам нужна программа, которая может проверять такие службы. Это удобно с пользовательскими службами, которые более подвержены этим проблемам.

Аудитор служб Windows это бесплатная программа, которая позволяет отслеживать такие услуги. Аудитор служб Windows сообщит вам, какой процесс остановлен, запущен, удален или обновлен службами Windows. Он будет вести журнал пользователя, времени и процесса, в котором были внесены какие-либо изменения.

Найдите, какой процесс остановил или запустил службы Windows

Windows Service Auditor — это бесплатное портативное приложение, которое позволяет выполнять подробный аудит. Он также может исследовать журналы событий Windows, чтобы получить лучшее представление. Windows действительно предлагает некоторые инструменты, но они не помогают обычному потребителю. Такие инструменты, как Event Viewer и AuditPol, предоставляют подробный обзор, но они бесполезны. Вы должны быть экспертом, чтобы понимать и устранять эти проблемы.

Аудит в Windows 10 (Audit in Windows 10)

Возможности Windows Service Auditor

- Работает с компьютерами домена, локальными и глобальными политиками аудита

- Отслеживайте, какая программа остановила или удалила службу Windows

- Когда была запущена служба и в какое время она запустилась

- Любая ошибка запуска служб

Как использовать Windows Service Auditor

Поскольку это служба мониторинга, она не может делать все самостоятельно. Вам нужно будет выбрать, какой сервис отслеживать. Наряду с этим вы можете останавливать, запускать службы, если это необходимо. Вот как использовать аудит настройки службы.

1]Начальная настройка

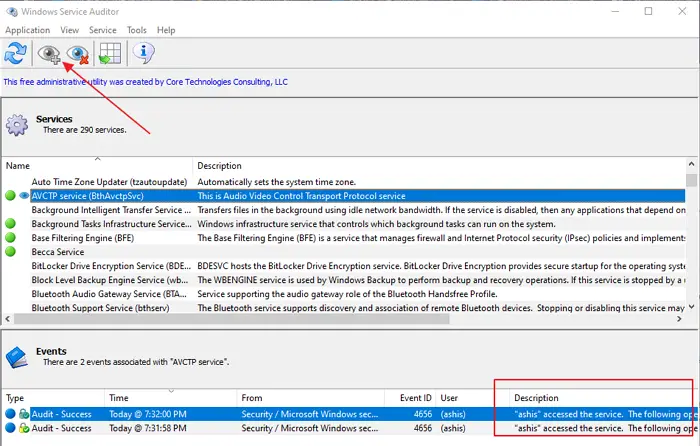

Это портативное приложение, поэтому обязательно загрузите его и храните в месте, откуда оно не будет удалено. Кроме того, убедитесь, что он запускается при запуске компьютера, чтобы аудит не пропустил отслеживание. Запустите приложение, и вы увидите две части: список служб Windows и журналы событий. В последнем случае отображается любой журнал событий, связанный с выбранной службой.

2]Включить расширенный аудит безопасности

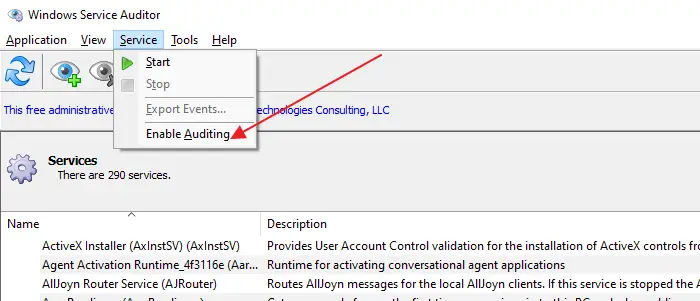

Windows не отслеживает некоторые расширенные функции как настройки по умолчанию. Вам нужно будет включить расширенный аудит безопасности, чтобы фиксировать детали. Хорошо то, что с помощью Windows Service Auditor; вы можете включить его прямо сейчас.

Щелкните меню «Приложение» и выберите «Включить политику локального аудита». Этот параметр автоматически включен по умолчанию, но если вы хотите отключить его, вам необходимо получить доступ к этому меню. Включив это, Windows теперь будет отслеживать аудит на основе следующих

Нужные программы после установки Windows

- Доступ к другим объектам

- Обработка манипуляций

- Расширение системы безопасности

3]Мониторинг службы

Последний шаг — выбрать службу, а затем щелкнуть значок «Глаз» в верхнем меню, чтобы начать мониторинг. После включения обратите внимание на значок «Глаз» рядом с отслеживаемой службой. Выберите его, и подробности появятся в разделе «События». Он будет включать все изменения, внесенные программой или пользователем, вместе с отметкой времени.

Невозможно включить его для нескольких служб, и он будет работать не для всех служб, а только для тех, которые не находятся под контролем системы. При наличии политики аудита Windows будет фиксировать подробные события аудита всякий раз, когда кто-либо пытается запустить, остановить или обновить вашу службу.

Вы также можете включить аудит для любой службы, используя параметр меню, доступный в разделе служб.

Как Windows Service Auditor работает на компьютерах домена

Хотя вы можете включить его на любом компьютере, входящем в домен, есть один недостаток. Любые изменения, внесенные Windows Service Auditor, будут перезаписаны при следующем обновлении политики сервером. Вам придется вручную обновить глобальную политику аудита, чтобы включить расширенный аудит. Microsoft имеет подробная документация о том, как вы можете обновить глобальную Политику аудита.

Как и при редактировании локальной политики, вам нужно будет настроить систему для аудита событий в доступе к другим объектам, манипулировании обработкой и расширении системы безопасности. Он доступен в настройках безопасности.

Я надеюсь, что за публикацией было легко следить, и вы смогли включить Расширенный аудит безопасности для служб Windows в Windows 10.

Источник: zanz.ru

Аудит отслеживания процессов

Определяет, следует ли выполнять аудит подробных сведений о отслеживании таких событий, как активация программы, процесс выхода, обработка дублирования и косвенный доступ к объектам.

Определяя этот параметр политики, можно задать аудит успехов, аудит неудач либо отключить аудит всех типов событий. Успешные аудиты создают запись аудита при успешном отслеживании процесса. Аудит сбоев создает запись аудита при сбое отслеживаемого процесса.

Чтобы установить для этого значения значение Нет аудита, в диалоговом окне Свойства этого параметра политики установите флажок Определить эти параметры политики и снимите флажки Успешно и Неудачно .

По умолчанию: Аудит отсутствует.

Настройка этого параметра безопасности

Этот параметр безопасности можно настроить в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAudit Policy.

| 592 | Создан новый процесс. |

| 593 | Процесс завершен. |

| 594 | Дескриптор объекта был дублирован. |

| 595 | Получен косвенный доступ к объекту. |

| 596 | Создана резервная копия главного ключа защиты данных. Примечание: Главный ключ используется подпрограммами CryptProtectData и CryptUnprotectData, а также шифрующей файловой системой (EFS). Резервная копия главного ключа создается при каждом создании нового ключа. (Значение по умолчанию — 90 дней.) Как правило, резервная копия ключа создается на контроллере домена. |

| 597 | Главный ключ защиты данных был восстановлен с сервера восстановления. |

| 598 | Данные, доступные для аудита, защищены. |

| 599 | Данные, доступные для аудита, не защищены. |

| 600 | Процессу назначен первичный маркер. |

| 601 | Пользователь пытался установить службу. |

| 602 | Было создано задание планировщика. |

Статьи по теме

Обратная связь

Отправить и просмотреть отзыв по

Источник: learn.microsoft.com

Sysadminium

В статье рассмотрим то, как мы можем проводить аудит безопасности системы Windows. Узнаем как настроить и смотреть логи связанные с аудитом.

Оглавление скрыть

Привилегии связанные с аудитом

С аудитом доступа связаны две привилегии:

- SeSecurityPrivilege — необходима для управления журналом событий безопасности и для просмотра или настройки SACL.

- SeAuditPrivilege — позволяет процессам, вызывать системные службы аудита для успешного генерирования записей аудита.

Настройка политики аудита

Настройка политики аудита осуществляется из оснастки «Локальная политика безопасности» (secpol.msc).

Схема работы аудита

LSASS отправляет сообщения SRM, чтобы проинформировать его о политике аудита в ходе инициализации системы, а потом при изменениях политики. В свою очередь LSASS получает события аудита от SRM, добавляет дополнительную информацию и отправляет их регистратору событий (Event Logger).

Записи аудита передаются от SRM к подсистеме безопасности LSASS одним из двух способов:

- если запись аудита невелика (меньше чем максимальный размер сообщения ALPC), она отправляется как ALPC-сообщение;

- ну а если запись аудита имеет большой размер, SRM использует общую память, чтобы сообщение было доступно LSASS, и просто передает указатель в ALPC-сообщении.

Аудит доступа к объекту

Аудит доступа к объекту по умолчанию выключен, как и другие политики аудита. Чтобы понаблюдать за тем, как работает аудит доступа к объекту, выполните следующие действия. В проводнике перейдите к файлу, к которому у вас есть доступ и откройте свойства этого файла, затем перейдите на вкладку «Безопасность«:

Там нажмите кнопку «Дополнительно» и перейдите на вкладку «Аудит«.

Затем нажмите кнопки «Продолжить» и «Добавить» и в открывшимся окне нажмите на ссылку «Выберите субъект«:

В открывшимся окне впишите логин своего пользователя и нажмите кнопку «Проверить имя«. Если ввели логин верно, то в списке пользователей отобразиться имя вашего пользователя:

Теперь нажмите на кнопку «ОК«, и выставьте все флажки в области «Особые разрешения» и ещё раз нажмите на кнопку «ОК«:

Затем нажмите ещё два раза на кнопку «ОК«, чтобы закрыть дополнительные параметры безопасности и свойства файла.

Дальше запустите оснастку secpol.msc и перейдите в «Локальные политики«. Там откройте «Аудит доступа к объектам» и поставьте флажок «Успех«, затем нажмите «ОК«:

Итак, политику аудита мы включили и на файле аудит настроили. Теперь откройте файл, запишите в него что нибудь и закройте сохранив изменения. Затем откройте журнал «eventvwr.exe» и перейдите в «Журналы Windows / Безопасность«:

Найдите событие с кодом 4656 — это и есть доступ к вашему файлу:

В событии вы увидите:

- ИД безопасности — это ваша учетная запись.

- Тип объекта — File.

- Имя объекта — путь к файлу.

- Имя процесса — путь к файлу программы (System32notepad.exe).

- Ключевые слова — Аудит успеха.

- И другую информацию.

Глобальная политика аудита

Настраивать для каждого файла аудит безопасности не всегда удобно. Иногда нужно включить аудит безопасности для всех файлов или для всех разделов реестра разом. Делается это через командную строку.

Чтобы посмотреть краткую информацию о командах для настройки и запроса политики глобального аудита выполните:

>auditpol /resourceSACL

Чтобы посмотреть глобальные списки SACL для файловой системы и для реестра выполните такие команды:

>auditpol /resourceSACL /type:File /view >auditpol /resourceSACL /type:Key /view

Для установки аудита всех файлов с доступом на запись (FW) выполните:

> auditpol.exe /resourceSACL /set /type:File /user: /success /failure /access:FW

В примере выше вместо имени пользователя можно ввести группу.

Чтобы выключить глобальный аудит, включенный предыдущей командой, выполните:

> auditpol.exe /resourceSACL /remove /type:File /user:

Конфигурация расширенной политики аудита

В оснастке «Локальная политика безопасности» можно настроить конфигурацию расширенной политики аудита:

В этой конфигурации настройка политики аудита выполняется более тонко. Например, включение «Аудита доступа к объектам» рассматриваемое выше включало аудит для разных объектов. А тут можно выбрать тип объектов:

А «Аудит доступа к глобальным объектам» включает или отключает глобальные SACL, которые мы включали ранее из командной строки:

При включении «Аудита доступа к глобальным объектам» этот параметр нужно будет настроить, указав пользователей для аудита и тип доступа, в общем то что мы делали в командной строке выше:

Источник: sysadminium.ru