Снифферы (sniffers) — это программы, способные перехватывать и анализировать сетевой трафик. Снифферы полезны в тех случаях, когда нужно извлечь из потока данных какие-либо сведения (например, пароли) или провести диагностику сети. Программу можно установить на одном устройстве, к которому есть доступ, и в течение короткого времени получить все передаваемые данные.

Принцип работы снифферов

Перехватить трафик через сниффер можно следующими способами:

- путем прослушивания в обычном режиме сетевого интерфейса,

- подключением в разрыв канала,

- перенаправлением трафика,

- посредством анализа побочных электромагнитных излучений,

- при помощи атаки на уровень канала и сети, приводящей к изменению сетевых маршрутов.

Поток данных, перехваченный сниффером, подвергается анализу, что позволяет:

- выявить паразитный трафик (его присутствие значительно увеличивает нагрузку на сетевое оборудование),

- обнаружить активность вредоносных и нежелательных программ (сканеры сети, троянцы, флудеры, пиринговые клиенты и т.п.),

- произвести перехват любого зашифрованного или незашифрованного трафика пользователя для извлечения паролей и других ценных данных.

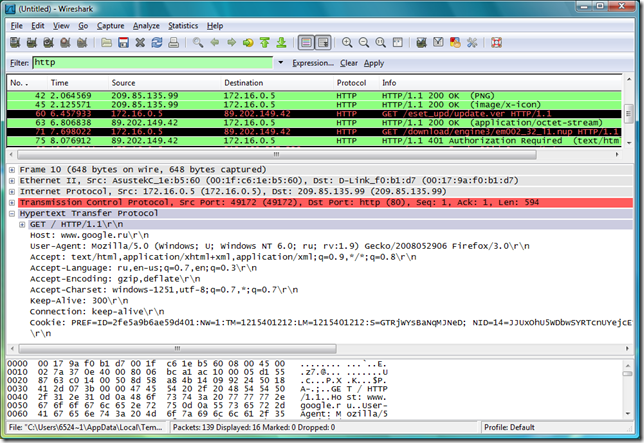

wb026 сниффер WireShark введение

Примеры известных снифферов:

- WinSniffer — обладает множеством разных настраиваемых режимов, способен перехватывать пароли различных сервисов;

- CommView — обрабатывает данные, передаваемые по локальной сети и в интернет, собирает сведения, связанные с модемом и сетевой картой, и подвергает их декодированию, что дает возможность видеть полный список соединений в сети и статистические сведения по IP. Перехваченная информация сохраняется в отдельный файл для последующего анализа, а удобная система фильтрации позволяет игнорировать ненужные пакеты и оставляет только те, которые нужны злоумышленнику;

- ZxSniffer — компактный сниффер, известный малым объемом (0,3 МБ);

- SpyNet — весьма популярный анализатор, в основную функциональность которого входят перехват трафика и декодирование пакетов данных;

- IRIS — имеет широкие возможности фильтрации, может перехватывать пакеты с заданными ограничениями.

Классификация снифферов (sniffers)

Перехватывать потоки данных можно легально и нелегально. Понятие «сниффер» применяется именно по отношению к нелегальному сценарию, а легальные продукты такого рода называют «анализатор трафика».

Решения, применяемые в рамках правового поля, полезны для того, чтобы получать полную информацию о состоянии сети и понимать, чем заняты сотрудники на рабочих местах. Помощь таких программ оказывается ценной, когда необходимо «прослушать» порты приложений, через которые могут отсылаться конфиденциальные данные. Программистам они помогают проводить отладку, проверять сценарии сетевого взаимодействия. Используя анализаторы трафика, можно своевременно обнаружить несанкционированный доступ к данным или проведение DoS-атаки.

Работа с программой-сниффером WireShark (Work with sniffer program WireShark)

Нелегальный перехват подразумевает шпионаж за пользователями сети: злоумышленник сможет получить информацию о том, какие сайты посещает пользователь, и о том, какие данные он пересылает, а также узнать о применяемых для общения программах. Впрочем, основная цель незаконного «прослушивания» трафика — получение логинов и паролей, передаваемых в незашифрованном виде.

Снифферы различаются следующими функциональными особенностями:

- Поддержка протоколов канального уровня, а также физических интерфейсов.

- Качество декодирования протоколов.

- Пользовательский интерфейс.

- Доступ к статистике, просмотру трафика в реальном времени и т.д.

Источник угрозы

Снифферы могут работать на маршрутизаторе (router), когда анализируется весь трафик, проходящий через устройство, или на оконечном узле. Во втором случае злоумышленник эксплуатирует следующее обстоятельство: все данные, передаваемые по сети, доступны для всех подключенных к ней устройств, но в стандартном режиме работы сетевые карты не замечают «чужую» информацию. Если перевести сетевую карту в режим promiscuous mode, то появится возможность получать все данные из сети. И, конечно, снифферы позволяют переключаться в этот режим.

Анализ рисков

Любая организация и любой пользователь могут оказаться под угрозой сниффинга — при условии, что у них есть данные, которые интересны злоумышленнику. При этом существует несколько вариантов того, как обезопасить себя от утечек информации. Во-первых, нужно использовать шифрование. Во-вторых, можно применить антиснифферы — программные или аппаратные средства, позволяющие выявлять перехват трафика. Следует помнить, что шифрование само по себе не может скрыть факт передачи данных, поэтому можно использовать криптозащиту совместно с антисниффером.

Источник: www.anti-malware.ru

Сниффер трафика и для чего он нужен тестировщику

Всем привет! Меня зовут Эрик, и я QA-инженер компании Creative. Сегодня хочу поднять тему анализаторов трафика или снифферов. Это понятие знакомо многим, как что-то вредноносное. В сети много публикаций про то, как лучше защищаться от снифферов и сохранять свои данные от хакерских атак.

В этой статье мы взглянем на анализаторы трафика немного под другим углом и разберём, как можно применять их в работе тестировщика.

Для вашего удобства я разделил статью на три раздела:

- познакомимся с принципом работы сниффера,

- рассмотрим основные фичи сниффера,

- разберём примеры использование сниффера в QA.

В качестве инструмента будем использовать Charles Proxy – кроссплатформенный http-прокси, который «сидит» между браузером (или мобильным приложением) и интернетом и перехватывает отправляемый и получаемый трафик (иллюстрация 1):

Иллюстрация 1

Принцип работы, или каким образом сниффер трафика справляется со своей задачей видеть всё

Благодаря тому что снифферы являются инструментами, которые позволяют перехватывать, анализировать и модернизировать все проходящие через них запросы, их удобно использовать в ситуациях, когда из потока нужно извлечь сведения или создать нужный ответ сервера.

Это работает так: браузер отправляет запрос, сниффер его «проксирует» и отправляет от своего лица пользователю. Далее приходит ответ от сервера – он тоже поступает сначала в сниффер, а затем – к нам.

Когда нам надо просмотреть запросы, например из localhost – проблем не возникает, так как там используется протокол HTTP в чистом виде. При использовании протокола HTTPS и SSL-сертификата данные может читать только отправитель и получатель. Поэтому, для того чтобы просмотреть данные по определённому URL, нужно включить в Charles опцию SSL-proxying – и тогда данные станут видны и читаемы (об этом подробнее расскажу дальше).

А теперь – о фичах сниффера Charles Proxy

Структура интерфейса

Интерфейс Charles Proxy прост. Слева – список перехваченных запросов, справа – детали. В списке запросов есть две основные вкладки – Structure и Sequence.

На вкладке Structure запросы рассортированы по хостам-папкам. Наведя на любой из них, можно получить всю информацию о количестве запросов к этому корневому хосту, доле удачных, таймингах, размерах и т.п. Фактически, здесь представлена вся та же информация, которую можно получить из панели разработчика в браузере. Нужно просто выбрать конкретный URL – и мы увидим код ответа, версии протоколов, контент и т.п. Тело запроса, заголовки, cookie (если есть) можно посмотреть в разных форматах – даже в HEX.

Так выглядит интерфейс – на подобных продуктах он будет схожим (иллюстрация 2):

Иллюстрация 2

На вкладке Sequence запросы выведены по времени в формате настраиваемой таблицы. Видно, когда начался запрос, сколько он длился, его размер, статус и т.п. Наведя на конкретную строку, мы получим ту же информацию о теле, заголовках, что на вкладке Structure (иллюстрация 3):

Иллюстрация 3

В Charles Proxy очень много вариантов фильтрации запросов. Самое примитивное – это скопировать URL запроса в поле Filter, и мы будем видеть запросы только к этому хосту.

Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в папке Other Hosts. Также Charles принимает регулярные выражения. Можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идёт точка: ^w. Также можно блокировать определенные хосты.

Например, я могу добавить наш тестовый стенд в blocklist, и все запросы с этого хоста будут со статусом failed (Connection dropped), либо вернутся с ошибкой 403.

Просмотр SSL-трафика

Вернёмся к фиче Charles Proxy, касающейся просмотра зашифрованного трафика. Это происходит очень простым путём: нужно установить SSL-сертификат в Charles proxy и включить SSL-proxying для нужного хоста в самом сниффере. Это можно сделать через контекстное меню конкретного хоста. Далее все запросы через него станут прозрачными, и мы сможем просмотреть тело запроса и ответа (иллюстрация 4):

Источник: vc.ru

Что такое сниффер: анализ трафика и перехват данных

Сниффинг трафика — незаменимый инструмент для выявления уязвимостей сети и тестирования на проникновение. Однако снифферы могут использовать не только сетевые администраторы, но и злоумышленники для кражи данных.

Команда is*hosting 14 мар 2023 2 мин

- Что такое сниффер?

- Как обнаружить и отстранить сниффер

- Защита от снифферов

Сниффер может стать незаменимым в диагностике и анализе безопасности сети, выявлении вредоносных ПО. Однако именно благодаря снифферу злоумышленники могут заполучить данные вашей учетной записи или банковские данные.

Что такое сниффер?

Сниффер представляет собой программу или программно-аппаратное устройство, с помощью которого можно перехватывать и анализировать данные. Через сниффер проходят все данные, включая пароли и логины. При необходимости, настроить сниффер можно так, чтобы получить, например, лишь первые 100 байт пакета данных.

Для чего используют снифферы и анализаторы трафика

Снифферы, как анализаторы трафика, используются в благих намерениях с целями:

- диагностики сети на безопасность и проникновение;

- выявления и устранения неполадок сети, вирусного трафика;

- выявления вредоносных и несанкционированных ПО, например троянских программ, сетевых сканеров и др.;

- отследить, чем занимаются сотрудники на рабочих местах (сколько времени тратят на работу и сколько на развлечения).

Среди наиболее распространенных анализаторов трафика:

- WinSniffer;

- CommView;

- IRIS;

- ZxSniffer;

- SpyNet;

- Analyzer.

для семейства Unix:

- linsniffer;

- linux_sniffer;

- Sniffit;

- HUNT;

- TCPDUMP.

Однако есть и темная сторона использования снифферов злоумышленниками, которые таким образом перехватывают личные данные пользователей. Если данные передаются в незашифрованном виде, юзеры сразу же лишаются логинов, паролей и других ценных данных.

Сайт и мобильное приложение авиакомпании British Airways были заражены JS Sniffers с 25 августа по 5 сентября 2018 года. Вредоносный код предназначался для кражи личных данных потребителей, включая данные платежных карт, имена, учетные данные и т.п. Как результат — 380 000 жертв.

В начале марта 2019 года на сайте FILA UK был обнаружен сниффер, который предположительно собирал данные пользователей с ноября 2018 года. Учитывая ежемесячный поток посетителей и конечный процент покупателей, данные почти 5600 пользователей могли быть скомпрометированы.

Как работают снифферы

В обычном режиме работы Ethernet-интерфейс фильтрует принимаемые пакеты данных на канальном уровне. То есть сетевая карта принимает только широковещательные запросы и пакеты данных, в заголовке которого присутствует тот же MAC-адрес, что и у сетевой карты.

Для работы сниффера необходим Promiscuous mode, или “неразборчивый” режим, во время которого отключается фильтр и принимаются все пакеты данных вне зависимости от адресата.

Перехватить трафик можно:

- «прослушиванием» сетевого интерфейса;

- подключением сниффера в разрыв канала;

- направлением копии трафика на сниффер с помощью его ответвления;

- через атаку на канальном или сетевом уровне, в результате чего трафик перенаправляется на сниффер, а затем возвращается по изначальному адресу.

Если собирать все данные, которые может перехватывать сниффер, лог быстро “разбухнет” и анализ данных станет более трудоемким. Программу можно настроить на получение, например, данных только конкретных протоколов (HTTP, POP3, IMAP, FTP) или же ограничить объем перехватываемых данных (так, в первых 100 байтах могут содержаться логин и пароль).

Как обнаружить и отстранить сниффер

Обнаружить сниффер виртуально может быть проблематично, поскольку подключить, например, Wi-Fi снифферы можно в сетях со слабой защитой (общественные места). “Отдать” свои личные данные злоумышленникам можно также пользуясь незащищенными протоколами (например, HTTP вместо HTTPS). В таком случае перехватываемые данные будут видны в незашифрованном виде. Однако личные данные хакеры могут получить и с помощью дешифраторов.

Самостоятельно выявить сниффер трудно, поэтому рекомендуется использовать программы-антивирусы, которые просканируют все данные вашего устройства и выявят проблемные места. В таком случае антивирус либо самостоятельно удалит вредоносные файлы, либо подскажет вам решение проблемы.

Также можно установить собственный сниффер, который проанализирует весь трафик и позволит обнаружить подозрительный.

Защита от снифферов

- Шифрование. Пользуйтесь лишь надежными сайтами, которые гарантируют шифрование личных данных;

- Антиснифферы — программы для выявления вредоносных ПО как средство снижения угрозы сниффинга. Например, AntiSniff, PromiScan;

- Для более защищенного соединения можно использовать VPN проверенного провайдера;

- Используйте программы-антивирусы для регулярного сканирования локальной сети на наличие уязвимостей;

- Используйте только проверенные и защищенные Wi-Fi.

Персональный VPN

Сохраняйте анонимность онлайн и не подвергайте опасности свои личные данные с выделенным IP.

Статьи по Теме

Снапшоты и бэкапы: что выбрать для экспериментов с системой

Резервное копирование просто необходимо при работе с данными и различными файловыми системами. Однако для проведения.

Команда is*hosting 25 фев 2023 1 мин

Настоящее и будущее нейронных сетей OpenAI

Обученные нейросети уже никого не удивляют, ведь используются как для развлечений, так и для более серьезных проектов.

Команда is*hosting 17 янв 2023 2 мин

Все идет по плану: зачем нужна дорожная карта проекта и где ее создать

Дорожная карта проекта — это визуализация процесса работы над проектом в течение времени. При планировании необходимо.

Команда is*hosting 23 мар 2023 5 мин

Подпишись на нашу рассылку

Свежие новости, выгодные акции и познавательные статьи — подписывайтесь на блог is*hosting и получайте интересную рассылку самым первым.

Источник: blog.ishosting.com