Взаимодействие программ в сети осуществляется через сетевые сокеты. Сокет состоит из ip-адреса компьютера и порта. В операционной системе Windows блокировкой и разрешением доступа к портам управляет собственный firewall, который называется «Брандмауэр Windows». Многие программы в процессе установки способны создать необходимые правила для проброса своих портов в брандмауэре. Но если этого не произошло, то необходимо создать такие правила самостоятельно.

Прежде всего необходимо узнать номер порта, через который программа осуществляет сетевое взаимодействие. Если порт известен, то можно приступать к настройке брандмауэра. В противном случае придется выяснить какой сетевой порт программа задействовала под свои нужды. Как это сделать можно посмотреть в статье «Как узнать какой порт использует программа».

Чтобы открыть порт в брандмауэре Windows, необходимо открыть Монитор брандмауэра Защитника Windows и создать правило для входящий подключений, в котором указать тип протокола и номер порта сетевого соединения.

Брандмауэр Windows 10 — Настройка и полное отключение брандмауэр Windows 10!!!

В брандмауэре есть возможность разрешить все сетевые подключения для определенной программы. Таким образом отпадает необходимость пробрасывать для нее порты.

Пошаговая инструкция по открытию порта в брандмауре

1. Откройте Монитор брандмауэра Windows.

Самый быстрый способ открыть настройки брандмауэра Windows: сочетание клавиш и набираем команду wf.msc .

2. Выберите пункт «Правила для входящих подключений», затем действие «Создать правило».

3. Тип правила — «Для порта».

Всего в мастере создания правил Брандмауэра доступно 4 типа настройки:

- Для программы — сделает возможным любые сетевые подключения для указанной программы, т.е. пробросит через брандмауэр все порты этой программы;

- Для порта — открываем только заданные порты, причем не важно какая программа их использует;

- Предопределенные — набор готовых правил для определенных служб и программ Windows

- Настраиваемые — более сложная и детальная настройка правил, с возможностью указать сетевой протокол, порт, программу и сегмент сети.

4. Укажите протокол и номера портов.

Помимо номера порта, на этом шаге необходимо выбрать транспортный протокол — TCP или UDP. Но если вам неизвестно какой протокол использует программа, то лучше уточнить этот момент с помощью командной строки и команды netstat -aon, либо специальных утилит TCPView и CurrPorts.

В большинстве случаев, программы Windows в качестве транспортного протокола используют TCP.

Если портов несколько, то их пишут через запятую. Диапазон портов, например все порты от 5000 до 5010 — через дефис.

Доступ в интернет закрыт. Возможно подключение заблокировано брандмауэром или антивирусом

5. Действие — Разрешить подключение.

Действие «Разрешить подключения» разрешает абсолютно все сетевые соединения на этот порт — этот вариант актуален в большинстве случаев.

Если выбрать второй вариант «Разрешить безопасное подключение», то порт будет открыть только для соединений VPN (виртуальной частной сети) на основе протокола IPSec.

6. Укажите профили, к которым применяется правило.

По умолчанию выбраны все профили и здесь лучше ничего не менять, так как возможны ситуации когда профиль сети автоматически меняется на другой и после этого порт становится недоступен.

7. Имя правила

Здесь требуется указать любое понятное вам имя правила. Самый простой и понятный вариант, когда используется имя программы и номер порта, например: Radmin port 4899.

Проверьте список правил для входящих подключений, в нем должно присутствовать созданное правило.

Многие просто отключают брандмауэр, чтобы упростить для себя задачу. Таким образом все порты компьютера оказываются открытыми и нет больше никаких мучений с пробросом портов. Но это неправильно: в такой ситуации операционная система оказывается полностью открытой для сетевых угроз. Если в сети на один из компьютеров проникнет вирус, то все остальные устройства с выключенным брандмауэром будут мгновенно поражены.

Источник: soft-setup.ru

Какие порты использует Exchange для обмена почтой внутри и из вне

Для успешной работы в интернете Exchange, нам нужно настроить порты брандмауэра Exchange для потока почты из вне и внутри. После этого мы можем начать тестирование отправки и получения электронных писем. В этой статье вы узнаете о требованиях к портам брандмауэра Exchange. Перейдем к настройке брандмауэра Exchange.

Настройка портов брандмауэра Exchange

Важно открыть следующие три порта брандмауэра для потока внешней почты и клиентов. Это позволит серверу Exchange взаимодействовать с другими почтовыми серверами за пределами вашей организации.

| Зашифрованные веб-соединения | 443/TCP (HTTPS) | Internet (any) | 10.0.0.20 |

| Входящая почта | 25/TCP (SMTP) | Internet (any) | 10.0.0.20 |

| Исходящая почта | 25/TCP (SMTP) | 10.0.0.20 | Internet (any) |

В нашем примере IP-адрес сервера Exchange — 192.168.1.52.

Проверка портов Exchange для внешнего подключения

Проверьте три приведенных выше правила брандмауэра после их настройки. Если вы следовали инструкции по настройке внешнего DNS для Exchange , у вас уже есть общедоступный IP-адрес вашего сервера Exchange.

Хотите узнать свой ip адрес с помощью PowerShell? Войдите на сервер Exchange. После этого запустите PowerShell от имени администратора и выполните приведенную ниже команду.

PS C:> (Invoke-WebRequest -Uri «http://ifconfig.me/ip»).Content 37.11.29.40

Протестируйте оба порта 443 и 25 на общедоступном IP-адресе; это для входящих соединений. Протестируйте порт 25 на сервере Exchange; это для исходящих соединений.

Если он показывает значение TCP Test Succeeded как True , все готово. Если нет, проверьте порты брандмауэра. Используйте командлет Test-NetConnection .

PS C:> Test-NetConnection 77.73.29.40 -Port 443 ComputerName : 77.73.29.40 RemoteAddress : 77.73.29.40 RemotePort : 443 InterfaceAlias : LAN SourceAddress : 10.0.0.20 TcpTestSucceeded : True PS C:> Test-NetConnection 37.11.29.40 -Port 25 ComputerName : 77.73.29.40 RemoteAddress : 77.73.29.40 RemotePort : 25 InterfaceAlias : LAN SourceAddress : 10.0.0.20 TcpTestSucceeded : True PS C:> Test-NetConnection 10.0.0.20 -Port 25 ComputerName : 10.0.0.20 RemoteAddress : 10.0.0.20 RemotePort : 25 InterfaceAlias : LAN SourceAddress : 10.0.0.20 TcpTestSucceeded : True

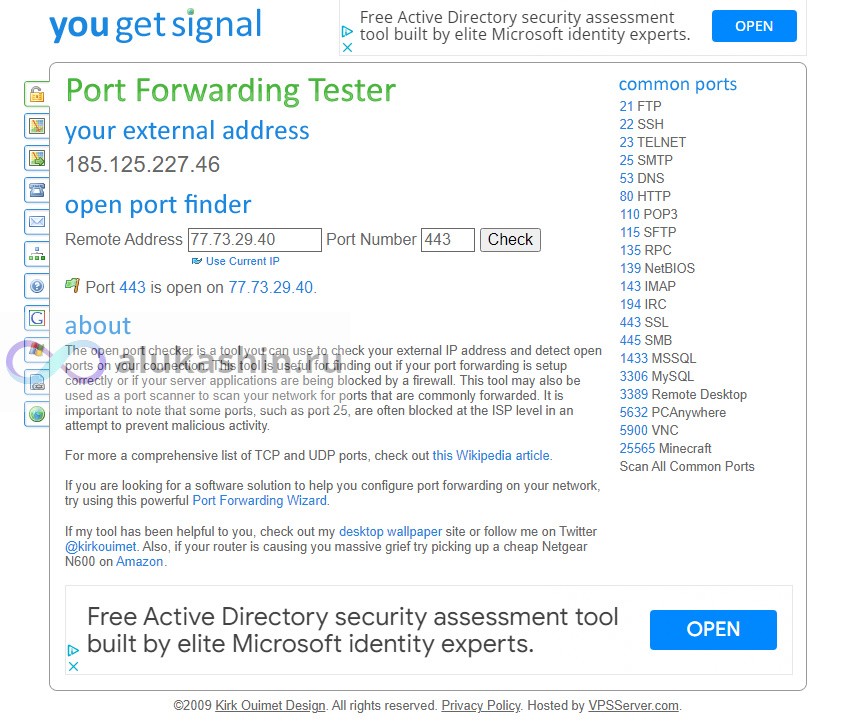

Вы можете проверить, открыты ли порты 443 и 25 для общедоступного IP-адреса, с помощью инструмента проверки открытых портов . Заполните общедоступный IP-адрес и номера портов. Он будет сканировать, если порты открыты.

Порт 443 открыт на общедоступном IP.

Порт 25 открыт на общедоступном IP.

Какие порты нужны Exchange для работы owa,ecp,imap,pop3,smtps

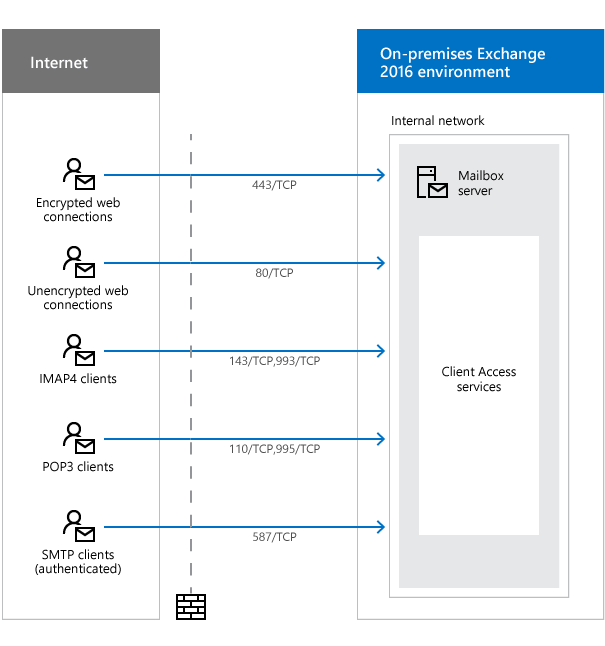

Чтобы клиенты могли работать с Exchange, очень важно открыть порт 443 на роутере и брандмауэре. Это только для входящих. Посмотрите на изображение ниже. Стрелки идут только из Интернета -> Локальная среда Exchange 2016.

| Encrypted web connections are used by the following clients and services: • Autodiscover service • Exchange ActiveSync • Exchange Web Services (EWS) • Offline address book (OAB) distribution • Outlook Anywhere (RPC over HTTP) • Outlook MAPI over HTTP • Outlook on the web (formerly known as Outlook Web App) |

443/TCP (HTTPS) | Internet (any) | Mailbox server |

| Unencrypted web connections are used by the following clients and services: • Internet calendar publishing • Outlook on the web (redirect to 443/TCP) • Autodiscover (fallback when 443/TCP isn’t available) |

80/TCP (HTTP) | Internet (any) | Mailbox server |

| IMAP4 clients* | 143/TCP (IMAP), 993/TCP (secure IMAP) | Internet (any) | Mailbox server |

| POP3 clients** | 110/TCP (POP3), 995/TCP (secure POP3) | Internet (any) | Mailbox server |

| SMTP clients (authenticated) | 587/TCP (authenticated SMTP) | Internet (any) | Mailbox server |

*IMAP4 по умолчанию отключен.

**POP3 по умолчанию отключен.

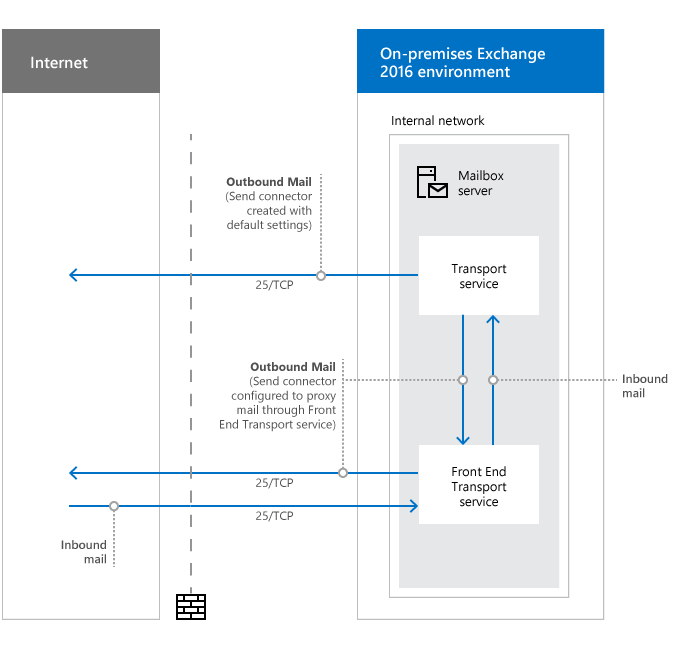

Порты брандмауэра Exchange для приема почты

Чтобы почтовый поток работал с Exchange, очень важно открыть порт 25 на брандмауэре. Это как для входящих, так и для исходящих. Посмотрите на изображение ниже. Стрелки идут из Интернета Локальная среда Exchange 2016.

| Inbound mail | 25/TCP (SMTP) | Internet (any) | Mailbox server |

| Outbound mail | 25/TCP (SMTP) | Mailbox server | Internet (any) |

| Outbound mail (if proxied through the Front End transport service) | 25/TCP (SMTP) | Mailbox server | Internet (any) |

Вывод

Вы узнали, как настроить порты брандмауэра Exchange для почтового потока и клиентов. Конфигурация брандмауэра Exchange важна. В противном случае вы не сможете отправлять и получать электронные письма. Включите порты в брандмауэре и проверьте, открыты ли порты, как показано в статье.

Источник: alukashin.ru

Outlook не может подключиться через брандмауэр или прокси-сервер, который выполняет преобразование сетевых адресов (NAT) между общедоступными и частными сетями.

Клиенты Outlook не могут подключаться через брандмауэр или прокси-сервер, выполняющего NAT между общедоступными и частными сетями.

Причина

При изменении IP-пакетов, содержащих сведения о вызове удаленной процедуры (RPC), во время преобразования IP-пакеты теряют сведения о подключении RPC. Это приводит к тому, что клиент не подключается к серверу. Кроме того, в Outlook могут быть проблемы с разрешением имени Microsoft Exchange Server за брандмауэром или прокси-сервером.

Обходной путь

Обходной процесс для брандмауэров или прокси-серверов, не основанных на microsoft Windows NT, — выполнить преобразование «один к одному» между двумя сетями. Это также называется открытием канала или туннеля между общедоступными и частными сетями. При этом все запросы на определенный адрес в общедоступной сети передаются непосредственно в частную сеть. Дополнительные сведения о настройке преобразования «один к одному» см. в документации изготовителя.

Преобразование «один к одному» или канал не работает для брандмауэров на основе Windows NT и прокси-серверов, так как клиент Outlook пытается выполнить привязку к порту сопоставления конечных точек (EPM), порту 135 в брандмауэре. Этот сервер не возвращает правильные сведения Exchange Server подключения к клиенту Outlook.

Еще один возможный обходной процесс — использование Outlook Web App. Для этого требуется разрешить только HTTP-трафик через брандмауэр или прокси-сервер.

Дополнительные сведения

Дополнительные сведения см. в следующих запросах к комментариям (RFC):

- RFC 1631 — переводчик IP-адресов (NAT)

- RFC 1918 — выделение адресов для частного Интернета

Эти RFC можно найти здесь.

Источник: learn.microsoft.com