Здравствуйте, нужен совет, если есть какая-нибудь хорошая утилита для отслеживания всего исходящего трафика, запросов в Интернет, хостов и т.д. С моего домашнего ПК? Просто хочу отследить, какие запросы сделаны от меня.

спасибо, если вы могли бы совет.

изменён Community 1

задан Alex 138

4 ответа 4

NirSoft CurrPorts — это программное обеспечение для мониторинга сети, которое отображает список всех открытых на данный момент портов TCP/IP и UDP на вашем локальном компьютере. Для каждого порта в списке также отображается информация о процессе, открывшем порт, включая имя процесса, полный путь процесса, информацию о версии процесса (название продукта, описание файла и т.д.), Время, в течение которого процесс был создан, и пользователь, который создал его. Кроме того, CurrPorts позволяет закрывать нежелательные TCP-соединения, завершать процесс, который открыл порты, и сохранять информацию о портах TCP/UDP в файл HTML, файл XML или текстовый файл с разделителями табуляции.

Как посмотреть сколько запросов сайт отправляет серверу

CurrPorts также автоматически помечает розовым цветом подозрительные порты TCP/UDP, принадлежащие неопознанным приложениям (приложения без информации о версии и значков)

CurrPorts является бесплатной и портативной (не требует установки).

Что касается отслеживания исходящего трафика, вы можете использовать Удаленный адрес, указанный в CurrPorts в VisualRoute, который предоставит вам графическое представление Traceroute, Ping, Reverse DNS Connectivity Analysis.

VisualRoute является условно-бесплатной, попробуйте, прежде чем купить.

Источник: poweruser.guru

Как определить, что мой компьютер отправляет автоматические запросы?

Когда я делаю поисковый запрос в систему Яндекс, в некоторых случаях я вижу сообщение:

Ой, похоже ваш компьютер отправляет автоматические запросы

И поиск информации оказывается заблокированным. Чтобы разблокировать поиск информации, система предлагает мне ввести капчу, я ввожу эту капчу, и поиск информации при этом восстанавливается.

Некоторые сайты у меня не открываются, так как приходит другое уведомление:

Ваши запросы похожи на автоматические. Мы вынуждены заблокировать ваш доступ к сайту.

Это иногда происходит, когда я смотрю рекламу на буксах.

Существуют сайты, для доступа к которым капу нужно ввести 10 раз. И когда я 4 и 5 раз ввел капчу, страница капчи просто зависает, предположительно из-за автоматических запросов с моего компьютера. Как мне узнать, существуют ли на самом деле автоматические запросы с моего компьютера, и как с этим бороться?

Структура HTTP запроса

в избранное

Елена125з [117K]

Иногда у меня слетает пароль с вай фая и тогда все кому не лень подключаются к нему и вот тогда при переходе на какой нибудь сайт у меня выплывает сообщение о подозрительной активности с такого то ай пи адреса, с предложением попробовать еще раз, перезагрузить устройство, дальше не знаю, потому что никогда не дочитывала это сообщение до конца. Но ни разу мне не предлагалось ввести капчу.

У вас это больше похоже на какой то глюк, а может вирус. Снесите браузер и установите по новой. Должно помочь. — 5 лет назад

комментировать

Андре ева Ольга [271K]

5 лет назад

Вопрос и простой и сложный одновременно. Смотрите какая история. ЛЮБОЙ компьютер, на котором стоит програмное обеспечение работающее с сетевыми ресурсами, и который имеет выход в сеть, делает эти самые автоматические запросы. Другое дело какие и куда. Давайте по-порядку. И так:

- Сейчас каждый производитель ПО пытается собирать свою статистику активности пользователей, и почти все программы, которые Вы устанавливаете, часто ломяться тут же прописаться в автозагрузку. Как итог, компьютеры у тех, кто просто не парился на эту тему, представляют собой невероятный клубок из программ висящих в оперативке, но которыми пользователь именно в данный момент не пользуется. Ему бы пройтись по автозагрузке и вычистить оттуда буквально все. Что нужно — не вычистится. Система не позволит. А остальное сгинет. И запросы лишние прекратятся, и компьютер будет работать куда быстрее.

- Если пользователю интересно, он может поставить любую программку из разряда «трафик-инспектор», которая будет ему наглядно показывать, какие приложения стучатся в интернет, и куда конкретно.

- Опытный пользователь часто имеет на компьютере программу-сетевой экран. Есть довольно мощные инструменты на эту тему. В былые годы я пользовалась программой Outpost Firewall Подобные программы имеют мощный инструмент настроек, и контроля трафика. Вы можете запретить любому приложению ходить в сеть. Или даже разрешить приложению ходить на какие то отдельные ресурсы, а на какие то нет.

- У Вас на компе возможно орудуют вирусы, или так называемые программы-шпиончики. Их умеют искать серьезные антивирусники, но не грех будет поставить что то и от стороннего разработчика. Самая известная прога на эту тему Ad-Aware Правда я не призываю Вас пользоваться именно ей. А так же не призываю скачивать именно по этой ссылке. Лучше найдите на оф сайте, или на торренте. Есть еще более серьезная утилита на эту тему. Так называемая AVZ-антишпион. Но там нужно смотреть что она нашла,ибо бывает так, что «лает» на полезные файлы.

В общем, как то так. Когда вычистите комп, такие сообщения получать практически перестанете.

автор вопроса выбрал этот ответ лучшим

комментировать

в избранное ссылка отблагодарить

[поль зоват ель забло киров ан] [145K]

5 лет назад

Можно проверить свой компьютер на вирусы и шпионские программы антивирусом, антишпионом и антивирусными сканерами.

Если они найдут на компьютере вирус, троян или шпионскую программу, то можно предположить, что такие запросы исходили от этой вредоносной программы.

Но есть ещё один момент: у подавляющего большинства пользователей IP-адреса являются динамическими. То есть, изменяющимися. И тем IP-адресом, которым Вы пользуетесь в данный момент, незадолго до Вас пользовался кто-то ещё. И эти запросы исходили именно от него!

А может быть, он ещё вдобавок и хакер!

Например, с этого сайта мне пришло предупреждение об аффилированном аккаунте. То есть, оказалось, что с моим IP-адресом здесь зарегистрированы ещё 4 пользователя! Которых я вообще не знаю! Судя по IP-адресу, все они из моего города и подключены к тому же интернет-провайдеру.

Вот и думайте, кто из других пользователей отправляет в поисковую систему Яндекс автоматические запросы! Это определить очень проблематично. И сможет это сделать только интернет-провайдер. Вот у провайдера и стоит поинтересоваться этим, назвав ему IP-адрес, дату и время, когда Вы получили сообщение об автоматических запросах.

Хотя провайдер должен предоставлять подобную информацию только правоохранительным органам. Вам он может ничего не ответить, посоветовать проверить компьютер на вирусы или сменить IP-адрес на статический. То есть, постоянный.

Источник: www.bolshoyvopros.ru

Анализ HTTP-трафика с Mitmproxy

В практике веб-разработчика нередко возникают ситуации, когда требуется отследить и проанализировать трафик приложений, общающихся с сервером по протоколу HTTP (в качестве примера можно привести тестирование приложений для мобильных устройств или HTTP API).

Инструменты, традиционно используемые для прослушивания трафика (tshark, о котором мы уже писали, а также ngrep и tcpdump) для этой цели подходят плохо: функциональность для работы с протоколом HTTP у них ограничена.

Для анализа HTTP-трафика существует более специализированное, простое и эффективное решение. Знакомьтесь: mitmproxy. На русском языке подробных публикаций о нем почти нет. В этой статье мы поделимся своим опытом работы с mitmproxy и надеемся, что и вам он окажется полезным.

Общая информация

- собственно mitmproxy — интерактивная консольная программа, перехватывающая трафик «на лету»;

- mitmdump — утилита, которую можно описать как аналог tcpdump для протокола HTTP: она перехватывает трафик и сохраняет всю информацию о нем в текстовый файл;

- libmproxy — библиотека для Python, с помощью которой реализуется вся функциональность mitmproxy.

Само название mitmproxy происходит от аббревиатуры MITM, что означает man in the middle, или «человек посередине». Так называется метод компрометации канала связи, в котором взломщик подключается к каналу передачи между двумя контрагентами и вмешивается в протокол передачи, просматривая, удаляя и искажая информацию. mitmproxy работает похожим образом: он используется в качестве прокси-сервера, регистрируя весь HTTP-трафик. Как и любой прокси-сервер, в некоторых случаях mitmproxy может видоизменять как запросы пользователя, так и ответы на них.

Рассмотрим принципы и особенности mitmproxy более подробно.

Как это работает

В случае с незашифрованными HTTP-соединениями все просто: mitmproxy принимает соединение от клиента (например, от браузера на мобильном устройстве), отображает информацию о нем на консоли (или сохраняет в текстовый файл), а затем возвращает клиенту ответ от получателя запроса.

Mitmproxy можно использовать и для перехвата защищенного HTTPS-трафика. При запуске mitmproxy или mitmdump в директории ~/.mitmproxy создается набор файлов CA, на основе которых генерируются подменные сертификаты. Естественно, что браузер будет эти сертификаты определять как подозрительные, выдавая при каждой попытке установить SSL-соединение с помощью mitmproxy соответствующее предупреждение.

Чтобы этого предупреждения не было, можно добавить сертификат от mitmproxy в список сертификатов, используемых браузером (с подробными инструкциями можно ознакомиться здесь).

При выполнении этих двух условий клиент делает вывод о том, что устанавливаемое соединение является безопасным.

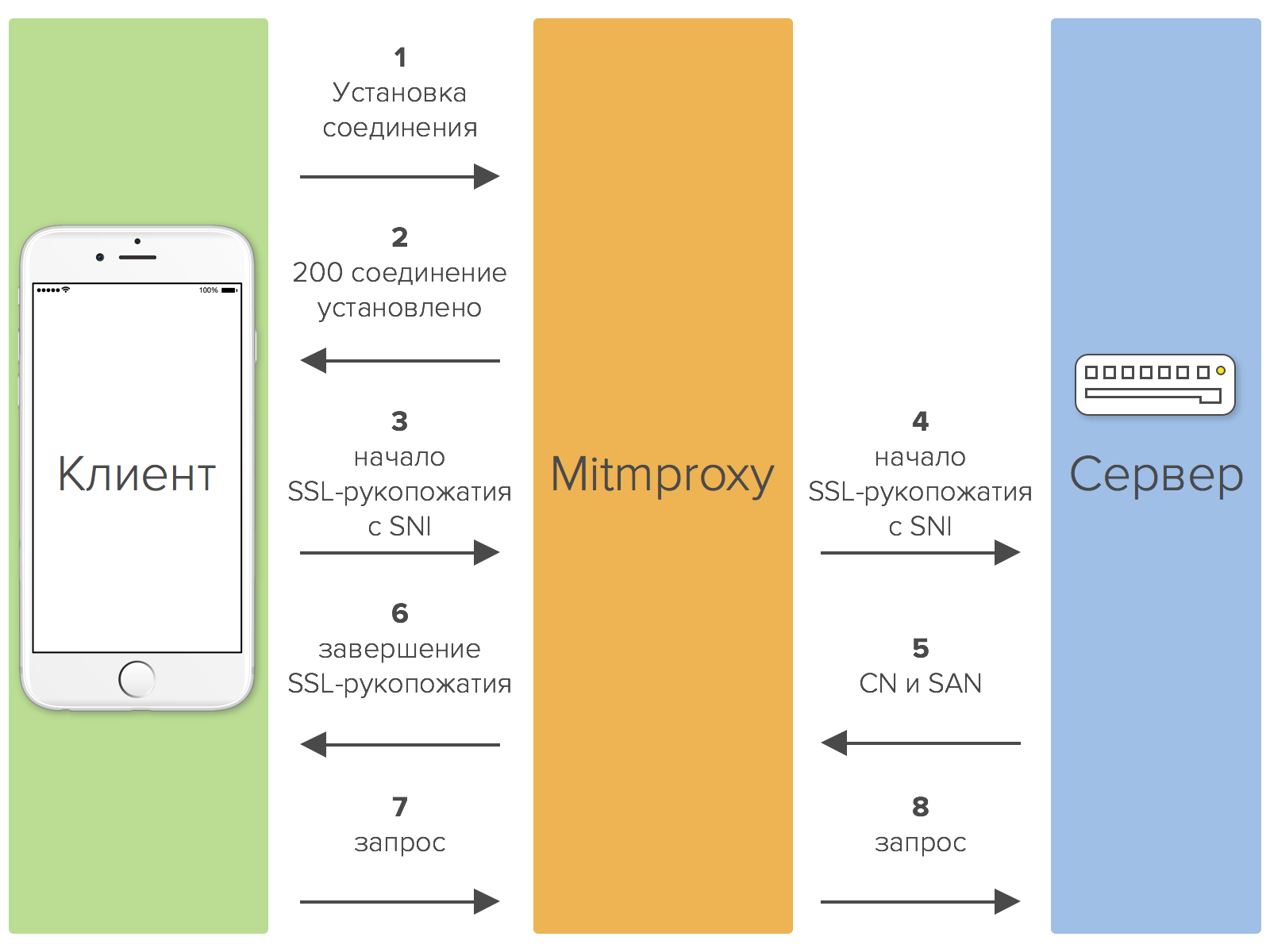

Mitmproxy может перехватывать и защищенный HTTPS-трафик. Процедура перехвата состоит из следующих шагов:

- Клиент устанавливает соединение с mitmproxy.

- Mitmproxy отправляет клиенту ответ с кодом 200 (соединение установлено).

- Клиент взаимодействует с mitmproxy так же, как и с удаленным сервером, и устанавливает SSL-соединение. Чтобы указать имя хоста, он использует SNI.

- Mitmproxy подключается к серверу и устанавливает SSL-соединение, используя указанное клиентом имя хоста.

- В ответе сервер передает SSL-сертификат, содержащий значения параметров CN и SAN, на основе которых затем будет создан подменный сертификат.

- Mitmproxy генерирует подменный сертификат и продолжает SSL-диалог с клиентом, приостановленный на этапе 3.

- Клиент отправляет запроc через установленное SSL-соединение.

- Mitmproxy передает запрос серверу через SSL-соединение, установленное на этапе 4.

Более наглядно процесс перехвата защищенного трафика можно представить в виде следующей графической схемы:

Зачем это нужно

Само название mitmproxy происходит от названия одного из самых распространенных видов атак. Даже официальная документация к продукту изобилует такими словами, как «атака», «перехват» и подобными. Все это наводит на мысли о том, что этот инструмент может выступать в качестве орудия взлома. Конечно, mitmproxy (как и все продукты с аналогичным набором функций — так называемые сниферы) вполне может быть использован для нелегальных целей, но мы по вполне понятным причинам обсуждать это не будем и сосредоточимся на легальных вариантах использования.

Mitmproxy можно использовать, во-первых, для тестирования и отладки веб-приложений. С его помощью можно получать подробную информацию о том, какие запросы делает приложение и какие ответы оно получает. Также mitproxy может помочь в изучении особенностей функционирования некоторых REST API, в особенности плохо документированнных и использующих закрытые (и зачастую- очень подозрительные) технологии.

Во-вторых, Mitmproxy может работать в режиме прозрачного прокси с перехватом трафика, а это значит, что его можно использовать для анализа сетевой активности подозрительных приложений.

Тестируем Mitmproxy

Установка

Сегодня mitmproxy включен в репозитории linux-систем и может быть установлен при помощи стандартного менеджера пакетов:

$ sudo aptitude install mitmproxy

Можно также установить его другими способами:

$ pip install mitmproxy

$ easy_install mitmproxy

Первый запуск

Посмотрим на конкретных примерах, как работает mitmproxy. Откроем браузер (в нашем случае это Firefox) и в настройках (меню «Настройки» → «Сеть» → «Соединение») и в разделе «Ручная настройка сервиса прокси» укажем в качестве прокси-сервера машину, на которой установлен mitmproxy.

Теперь подключимся к серверу, на которому установлен mitmproxy, по ssh и выполним следующую команду:

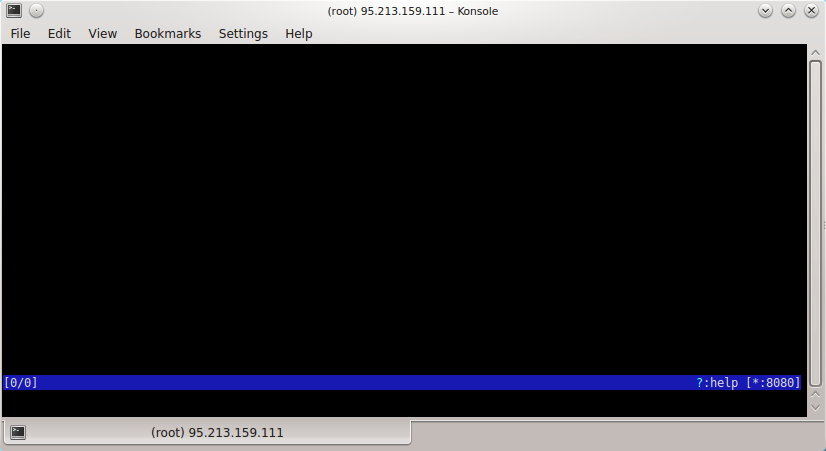

$ mitmproxy

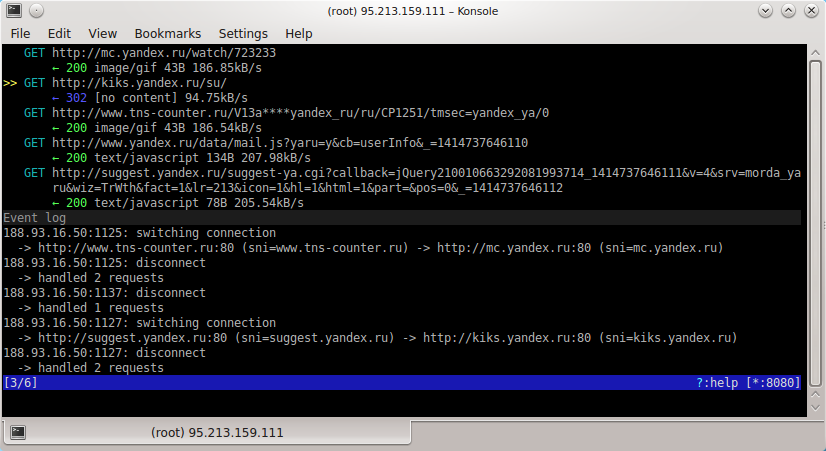

Консоль после этого будет выглядеть так:

Чтобы выйти из этого режима, нужно нажать клавишу q. Получить справку можно, нажав комбинацию клавиш, обозначающую вопросительный знак (?).

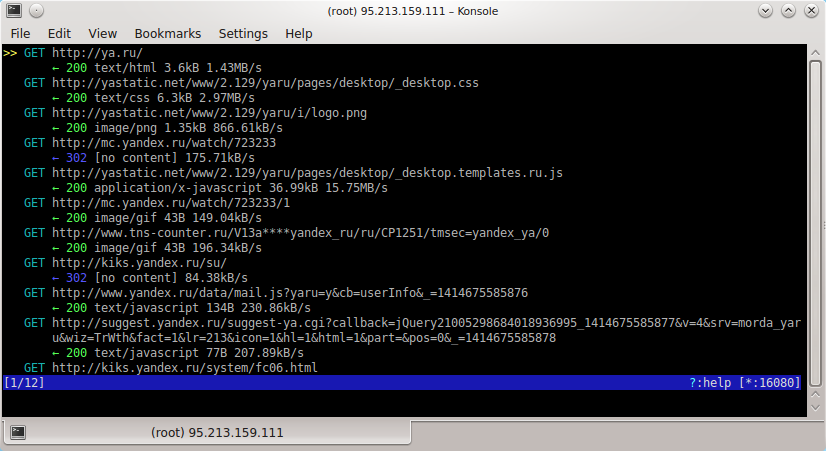

Теперь откроем в браузере любой сайт — например, ya.ru. Все запросы к этому сайту будут выводиться на консоль:

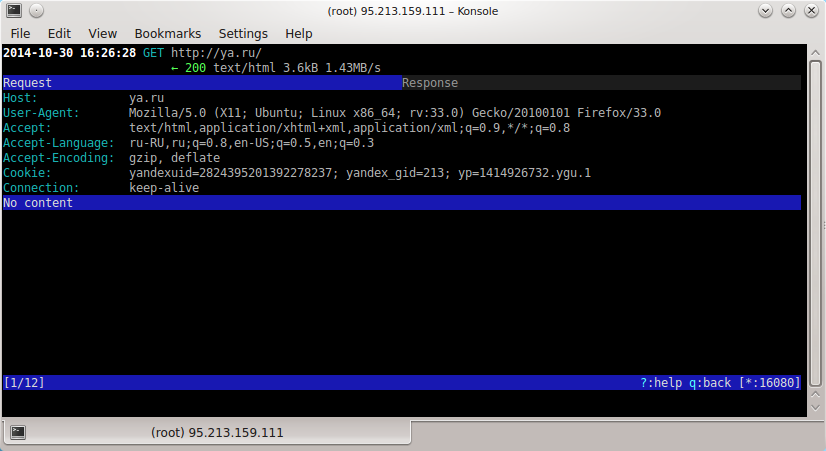

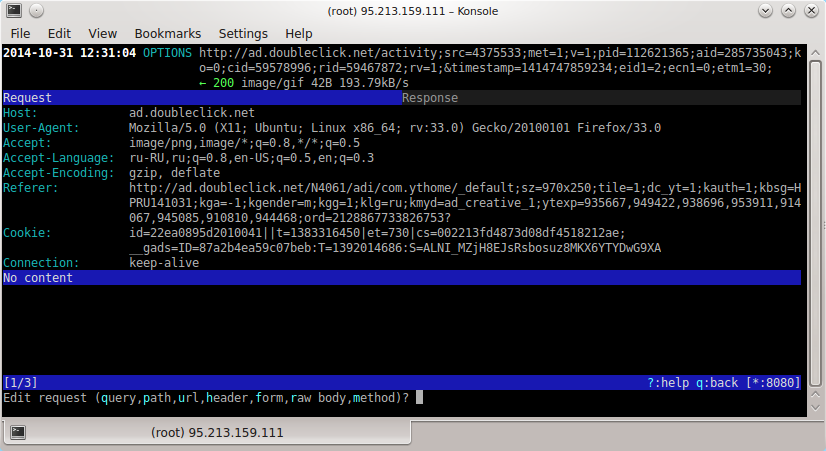

Перемещаться по списку запросов можно, нажимая на клавиши со стрелками. Вернуться в основное окно можно, нажав на клавишу q. Чтобы просмотреть подробную информацию о некотором запросе, нужно подвести к нему курсор и нажать на клавишу Enter:

В поле Request отображается подробная информация о запросе (запрашиваемый хост, ПО, с помощью которого осуществлялся запрос, передаваемые заголовки), а в поле Response — информация о полученном ответе.

Переключаться между этими полями можно при помощи клавиши Tab. Вернуться к списку запросов можно, нажав на клавишу q.

Запросы и ответы на них можно изменять. Для этого нужно использовать так называемые фильтры перехвата (interception filters). Чтобы ввести фильтр, нужно нажать на клавишу i. Введем в качестве фильтра, например, ya.ru Все запросы, содержащие этот адрес, будут перехватываться. Перехваченные запросы в списке будут подсвечиваться оранжевым цветом:

Такие запросы не будут обрабатываться, если мы их не примем. Чтобы принять запрос, нужно подвести к нему курсор и нажать на клавишу а, а чтобы принять все перехваченные запросы — на клавишу A.

Более подробную информацию о запросе можно просмотреть, подведя к нему курсор и нажав на клавишу E (E- первая буква в английском слове event — «событие»). Будет открыт лог событий, который имели место при обработке этого запроса:

И запросы, и ответы можно редактировать. Функция редактирования может оказаться полезной при тестировании: можно, например, смоделировать определенную ситуацию и увидеть, как будет вести себя приложение, получив от сервера определенный ответ.

Подведём курсор к интересующему нас запросу, подведём к нему курсор и нажмём на клавишу Enter. Затем подведём курсор к полю Request и нажмём на клавишу E (первая буква в слове edit — редактировать). В нижней части консоли появится меню редактирования:

Изменить можно как запрос целиком (клавиша Q), так и его отдельные параметры: путь (клавиша P), URL (U), заголовок (H), форму (F), тело ® и метод (M).

Аналогичным образом осуществляется редактирование ответа. Отредактировать можно его код (клавиша C), сообщение (M), заголовки (H) и тело ®.

Дополнительные функции

Аутентификация на прокси-сервере

В mitmproxy можно активировать режим аутентификации пользователей перед использованием прокси. Заголовки аутентификации из запросов удаляются и на вышестоящие серверы на передаются. На сегодняшний день поддерживается только базовая HTTP-аутентификация. Настройка аутентификации осуществляется при помощи следующих опций:

#запретить анонимным пользователям пользоваться прокси $ mitmproxy —nonanonymous #разрешить пользоваться прокси только указанному пользователю $ mitmrpoxy —singleuser #разрешить пользоваться прокси только при вводе одного из указанных в файле паролей; $ mitmproxy —htpasswd

Привязка cookies

Функция привязки cookies (sticky cookies) полезна при работе с сервисами, требующими авторизации. Достаточно авторизоваться на таком сервисе один раз, и mitmproxy будет автоматически добавлять соответствующий cookie к каждому запросу. После этого все запросы будут передаваться на сервер без повторной авторизации.

Режим привязки cookies активируется так:

$ mitmproxy -t

Ко всем проксируемым запросам можно также добавлять заголовки авторизации. Для этого используется опция -u.

Режим reverse proxy

В этом режиме все запросы отсылаются к вышестоящему серверу. Mitmproxy в данном случае можно использовать в качестве временной прослойки, наблюдая и перехватывая запросы.

Режим reverse proxy активируется при помощи команды:

$ mitmproxy -P http[s]://hostname[:port]

Функция anticache

Mitmproxy может убирать из запроса заголовки if-modified-since и if-none-match. Благодаря этому всегда можно просмотреть полный ответ от сервера, даже если браузер сообщает, что запрашиваемый документ есть в кэше.

Активируется эта функция при помощи следующей команды:

$ mitmproxy —anticache

Воспроизведение клиентских запросов

Функция воспроизведения клиентских запросов (client side replay) позволяет воспроизводить запросы из сохраненных ранее HTTP-диалогов. Запросы исполняются один за другим: отправив один запрос, mitmproxy ждет ответа от сервера, и только потом приступает к следующему. Поэтому поведение клиента может отличаться от записанного в сохраненный диалог, в котором некоторые запросы могли выполняться одновременно.

Воспроизвести клиентские запросы можно при помощи команды:

$ mitmproxy -c

Mitmdump

Как уже было сказано выше, Mitmdump представляет собой утилиту, работающая точно так же, как и tcpdump, только для протокола HTTP. Она перехватывает весь HTTP-трафик и записывает информацию о нем в отдельный текстовый файл.

Чтобы начать работу с mitmdump, нужно запустить mitmproxy в режиме прокси-сервера, а затем выполнить следующую команду:

$ mitmdump -w

Сохраненную информацию можно отфильтровать при помощи регулярных выражений, а затем сохранить в новый файл:

$ mitmdump -nr -w «~m post»

В приведенном примере mitmdump отбирает из файла 1 запросы, соответствующие определенному критерию (в нашем случае — POST-запросы), и записывает их в файл 2.

Mitmdump может считать уже сохраненную информацию о клиентских запросах из файла, воспроизвести эти запросы повторно, а результаты сохранить в новый файл:

$ mitmdump -nc -w

Эта функция может оказаться полезной при тестировании некоторых веб-приложений.

Заключение

В этой статье мы дали краткий обзор возможностей mitmproxy. Для желающих узнать больше приводим несколько ссылок:

- официальная документация mitmproxy;

- статья об отслеживании трафика мобильных приложений;

- описание принципов работы Mitmproxy от разработчика — Альдо Кортези.

Источник: habr.com