Вредоносное программное обеспечение и, прежде всего, компьютерные вирусы представляют очень серьезную опасность для информационных систем. Недооценка этой опасности может иметь серьезные последствия для информации пользователей. В то же время чрезмерное преувеличение угрозы вирусов негативно влияет на использование всех возможностей компьютерной сети. Знание механизмов действия вредоносного программного обеспечения (ПО), методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и нанесения вреда машинам и информации.

О наличии вредоносного ПО в системе пользователь может судить по следующим признакам:

- появление сообщений антивирусных средств о заражении или о предполагаемом заражении, «самопроизвольное» отключение антивирусных программных средств;

- явные проявления присутствия вируса, такие как: сообщения, выдаваемые на монитор или принтер, звуковые эффекты, неожиданный запуск программ, уничтожение файлов и другие аналогичные действия, однозначно указывающие на наличие вируса в системе;

- неявные проявления заражения, которые могут быть вызваны и другими причинами, например, сбоями или отказами аппаратных и программных средств компьютерной системы – увеличение времени обработки той или иной информации (т.н. «задумчивость» ПК), необоснованное уменьшение свободного объёма на дисковых носителях, отказ выполнять программы-сканеры вирусной активности, «зависания» системы и т.п.;

- рассылка писем, которые пользователем не отправлялись, по электронной почте.

- Virus (вирус) – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по локальным ресурсам компьютера.

- при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

- вирус скопировал себя на съёмный носитель или заразил файлы на нем;

- пользователь отослал электронное письмо с зараженным вложением.

- Net-Worm (сетевой червь) – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению в компьютерных сетях. Отличительной особенностью данного типа червей является отсутствие необходимости в пользователе как в звене в цепочке распространения (т.е. непосредственно для активации вредоносной программы).

- Email-Worm (почтовый червь) – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по каналам электронной почты. В процессе размножения червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, указатель URL на зараженный файл, расположенный на взломанном или хакерском Web-сайте).

- P2P-Worm – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по каналам файлообменных пиринговых сетей (например, Kazaa, Grokster, eDonkey, FastTrack, Gnutella и др.).

- IM-Worm – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по каналам систем мгновенного обмена сообщениями (например, ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и др.).

- IRC-Worm – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению через Интернет-чат (Internet Relay Chats).

- Backdoor (бэкдор) – вредоносная программа, предназначенная для скрытого удалённого управления злоумышленником пораженного компьютера. По своей функциональности бэкдоры во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов. Эти вредоносные программы позволяют делать с компьютером всё, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т.д.

- Exploit (эксплойт) – программы, в которых содержатся данные или исполняемый код, позволяющие использовать одну или несколько уязвимостей в программном обеспечении на локальном или удаленном компьютере с заведомо вредоносной целью.

- Rootkit – программа, предназначенная для сокрытия в системе определенных объектов либо активности. Сокрытию, как правило, подвергаются ключи реестра (например, отвечающие за автозапуск вредоносных объектов), файлы, процессы в памяти зараженного компьютера, вредоносная сетевая активность. Сам по себе Rootkit ничего вредоносного не делает, но данный тип программ в подавляющем большинстве случаев используется вредоносными программами для увеличения собственного времени жизни в пораженных системах в силу затрудненного обнаружения.

- Trojan – вредоносная программа, предназначенная для осуществления несанкционированных пользователем действий, влекущих уничтожение, блокирование, модификацию или копирование информации, нарушение работы компьютеров или компьютерных сетей, и при этом не попадающая ни под одно из других троянских поведений.

- Trojan-Banker – предназначена для кражи пользовательской информации, относящейся к банковским системам, системам электронных денег и пластиковых карт.

- Trojan-Dropper – предназначена для несанкционированной пользователем скрытой инсталляции на компьютер-жертву вредоносных программ, содержащихся в теле этого типа троянцев.

- Trojan-Proxy – предназначена для осуществления злоумышленником несанкционированного пользователем анонимного доступа к различным Интернет-ресурсам через компьютер-жертву.

- Trojan-Mailfinder – предназначена для несанкционированного пользователем сбора адресов электронной почты на компьютере с последующей передачей их злоумышленнику.

- Trojan-Clicker – предназначена для несанкционированного пользователем обращения к Интернет-ресурсам (обычно, к Web-страницам).

- Trojan-GameThief – предназначена для кражи пользовательской информации, относящейся к сетевым играм. Найденная информация передается злоумышленнику.

- Trojan-Ransom – предназначена для несанкционированной пользователем модификации данных на компьютере-жертве таким образом, чтобы сделать невозможным работу с ними, либо блокировать нормальную работу компьютера. После того как данные взяты злоумышленником под контроль, пользователю выдвигается требование выкупа.

- Trojan-PSW – предназначена для кражи пользовательских аккаунтов (логин и пароль) с пораженных компьютеров. Название PSW произошло от Password-Stealing-Ware.

- Trojan-DDoS – предназначена для проведения несанкционированной пользователем DoS-атаки с пораженного компьютера на компьютер-жертву по заранее определенному адресу.

- Trojan-IM – предназначена для кражи пользовательских аккаунтов (логин и пароль) от Интернет-пейджеров (например, ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и др.).

- Trojan-SMS – предназначена для несанкционированной пользователем отсылки SMS-сообщений с пораженных мобильных устройств на дорогостоящие платные номера, которые «жестко» записаны в теле вредоносной программы.

- Trojan-ArcBomb – эти троянцы представляют собой архивы, специально сформированные таким образом, чтобы вызывать нештатное поведение архиваторов при попытке разархивировать данные – зависание или существенное замедление работы компьютера или заполнение диска большим количеством «пустых» данных. Особенно опасны «архивные бомбы» для файловых и почтовых серверов, если на сервере используется какая-либо система автоматической обработки входящей информации – архивная бомба может просто остановить работу сервера.

- Trojan-Downloader – предназначена для несанкционированной пользователем загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки троянцев или рекламных систем. Загруженные из Интернета программы либо запускаются на выполнение, либо регистрируются троянцем на автозагрузку в соответствии с возможностями операционной системы.

- Trojan-Notifier – предназначена для несанкционированного пользователем сообщения своему «хозяину» о том, что заражённый компьютер сейчас находится «на связи». При этом на адрес злоумышленника отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта, адрес электронной почты и т.п.

- Trojan-Spy – предназначена для ведения электронного шпионажа за пользователем (вводимая с клавиатуры информация, снимки экрана, список активных приложений и т.д.). Найденная информация передается злоумышленнику.

- MultiPacked – файловые объекты, многократно упакованные различными программами упаковки. Антивирус при детектировании такого объекта обнаруживает исполняемый файл, упакованный одновременно тремя и более упаковщиками.

- SuspiciousPacker – файловые объекты, сжатые специальными программами-упаковщиками, которые созданы для защиты вредоносного кода от детектирования антивирусным ПО.

- RarePacker – файловые объекты, сжатые различными редко встречающимися упаковщиками, например, реализовывающими какую-либо конкретную идею.

- Constructor – программы, предназначенные для изготовления новых компьютерных вирусов, червей и троянских программ.

- HackTool – программы, используемые злоумышленниками при организации атак на локальный или удаленный компьютер (например, несанкционированное пользователем внесение нелегального пользователя в список разрешенных посетителей системы; очистка системных журналов с целью сокрытия следов присутствия в системе; снифферы с выраженным вредоносным функционалом и т.д.).

- Spoofer – программы, позволяющие отправлять сообщения и сетевые запросы с поддельным адресом отправителя.

- DoS – программы, предназначенные для проведения DoS-атак на компьютер-жертву.

- Hoax – программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях, либо предупреждают пользователя о несуществующей опасности.

- irToolV – программы, позволяющие злоумышленнику модифицировать другие вредоносные программы таким образом, чтобы они не детектировались антивирусным программным обеспечением.

- Flooder – программы, функцией которых является «забивание» бесполезными сообщениями сетевых каналов, отличных от почтовых, Интернет-пейджеров и SMS (например, IRC).

- Email-Flooder, IM-Flooder, SMS-Flooder – программы, функцией которых является «забивание» бесполезными сообщениями каналов электронной почты, каналов Интернет-пейджеров (ICQ, MSN Messenger и др.) и каналов передачи SMS-сообщений.

- распространенность ОС;

- отсутствие встроенных антивирусных механизмов;

- относительная простота;

- продолжительность эксплуатации.

Источник: studfile.net

DarkComet RAT — скрытый удаленный доступ к ПК — как удалить вирус?

Удалённое управление компьютером: мой опыт TeamViewer, AnyDesk, Google Remote Desktop

Каковы риски удаленного доступа к компьютеру?

Добрый день, друзья. Каковы риски удалённого доступа к компьютеру? Все больше частных лиц и компаний используют программы удаленного доступа, но, они сопряжены с рисками для безопасности. Итак, что вы можете сделать, чтобы защитить себя?

Удаленный доступ к компьютеру имеет много преимуществ. От повышения производительности до экономии средств. Поэтому, существует множество причин, по которым вам, как частному лицу или владельцу бизнеса, следует рассмотреть возможность использования этой технологии. Тем не менее, есть также некоторые риски, которые необходимо учитывать перед переключением.

Итак, каковы риски, связанные с удаленным доступом к компьютеру? И как вы можете их снизить?

Что такое удаленный доступ к компьютеру?

Удаленный доступ к компьютеру — это просто возможность удаленного подключения к другому компьютеру через сеть. Это позволяет вам использовать устройство, не обращаясь к нему физически. Эта технология широко используется для предоставления технической поддержки и быстрого устранения проблем с программным обеспечением.

Возможно, вы уже столкнулись с удаленным доступом при устранении технических неполадок на своем компьютере. Технический специалист может видеть ваш экран и управлять вашей мышью и клавиатурой, чтобы устранить проблему.

Кроме того, технология удаленного доступа к компьютерам помогла многим предприятиям во время пандемии Covid-19, поскольку сотрудники могли получить доступ к офисным компьютерам, безопасно оставаясь дома. Это также оказалось экономически эффективным решением, поскольку устраняет необходимость в расходах на проезд и проживание.

Как работает удаленный доступ к компьютеру?

Прежде чем узнать о рисках, связанных с использованием удаленного доступа, крайне важно понять, как это работает.

Удаленный доступ к компьютеру обычно работает с использованием модели клиент-сервер. Для работы удаленного доступа вам нужны три вещи: клиент удаленного доступа, сервер удаленного доступа и сетевое соединение между ними.

Главный компьютер, который является сервером, хранит все файлы и приложения, необходимые пользователю. С другой стороны, клиент — это программа, которая позволяет пользователю подключаться к серверу и использовать его ресурсы. Клиентская программа устанавливается на компьютер пользователя, и он может использовать ее для подключения к серверу из любой точки мира.

После установления соединения пользователь может получить доступ ко всем файлам и приложениям, хранящимся на сервере. Они также могут выполнять несколько задач, таких, как создание и редактирование документов, отправка и получение электронных писем, устранение неполадок и многое другое.

Каковы риски, связанные с удаленным доступом к компьютеру?

Итак, вы знаете преимущества удаленного доступа. Каковы его недостатки?

Нарушения безопасности

Одним из самых больших рисков, связанных с удаленным доступом, являются нарушения безопасности. Когда вы разрешаете удаленный доступ к своему компьютеру, вы также предоставляете человеку на другом конце полный контроль над вашей системой. Это означает, что они могут получить доступ ко всем вашим файлам, приложениям и данным. Если этот человек не является тем, кому вы доверяете, он может использовать эту информацию в злонамеренных целях, таких, как кража вашей личной информации или продажа ваших конфиденциальных данных в DarkNet.

Кроме того, если вы получаете доступ к своему офисному устройству со своего персонального компьютера через удаленный доступ и на вашем компьютере установлена слабая защита, существует вероятность того, что хакер может получить доступ и к вашей рабочей системе. Это может привести к большому ущербу, такому? как утечка конфиденциальной информации, кража данных и даже финансовые потери.

Атаки вредоносных программ

Другой серьезной угрозой, связанной с удаленным доступом, является возможность установки вредоносного ПО в вашей системе. Если у человека на другой стороне есть злонамеренные мысли, он может установить вредоносное ПО на ваш компьютер без вашего ведома. Затем, это вредоносное ПО может быть использовано для сбора вашей личной информации или повреждения вашей системы.

Кроме этого, большинство программ удаленного доступа к компьютеру не сканируют задействованные устройства на наличие вредоносных программ. Итак, предположим, вы получаете удаленный доступ к офисному компьютеру с вашего персонального компьютера, зараженного вредоносными программами. В этом случае вы можете непреднамеренно заразить вредоносным ПО свой офисный компьютер, а также все устройства, подключенные к нему по сети.

Потеря данных

Потеря данных является еще одной проблемой при удаленном доступе. Если происходит обмен данными и соединение между клиентом и сервером прерывается, это может привести к потере данных. Это особенно важно, если вы работаете над важными файлами или проектами. Потеря данных также может произойти при сбое программы удаленного доступа или при отключении питания.

Проблемы с производительностью

Наконец, еще одним риском, связанным с удаленным доступом, являются проблемы с производительностью. Если соединение между клиентом и сервером недостаточно надежное, это может привести к задержке и замедлению работы. Это может быть неприятно, особенно если вы работаете над задачами, требующими времени.

И если слишком много людей обращаются к одному и тому же серверу, это может привести к тому, что сервер станет перегруженным и будет работать еще медленнее. Это может затруднить выполнение работы и вызвать разочарование у пользователей.

Как защитить себя с помощью удаленного доступа?

Удаленный доступ к компьютеру сопряжен с риском, но, вы не можете полностью игнорировать его. Независимо от того, какой профессией вы занимаетесь, вам, возможно, когда-нибудь придется это использовать.

Итак, что вы можете сделать, чтобы защитить себя от рисков, связанных с удаленным доступом? Вот несколько советов:

- Используйте VPN: первое, что вы можете сделать, чтобы защитить себя, — это использовать VPN. Это помогает зашифровать соединение между удаленным сервером и вашим устройством. Это затрудняет хакерам перехват ваших данных или доступ к вашему устройству.

- Установка обновлений безопасности: вы должны убедиться, что ваша система, а также удаленный сервер обновлены до последних исправлений и обновлений безопасности. Это поможет закрыть любые потенциальные дыры в безопасности, которыми могут воспользоваться хакеры.

- Не используйте общедоступный Wi-Fi:Вам также следует избегать использования общедоступного Wi-Fi для доступа к удаленным серверам. Общественный Wi-Fi небезопасен и может быть легко взломан. Если вам необходимо использовать общедоступный Wi-Fi, убедитесь, что вы в тоже время применяете VPN.

- Используйте надежные пароли: важно создать надежные пароли для вашей системы и учетных записей. Это поможет предотвратить получение хакерами доступа к вашей учетной записи, даже если они получат удаленный доступ к вашему компьютеру. Убедитесь, что вы используете разные пароли для каждой учетной записи и регулярно меняете их, желательно на устройствах, не подключенных к каким-либо сетям удаленного доступа.

- Ограничить доступ: ещё один способ защитить себя — это ограничить доступ к удаленному серверу. Предоставляйте доступ только тем людям, которые в нем действительно нуждаются, и убедитесь, что вы отозвали доступ, как только он им больше не понадобится.

- Мониторинг активности: вам необходимо отслеживать активность на удаленном сервере. Это поможет вам обнаружить любую подозрительную активность и принять соответствующие меры.

Соблюдайте меры безопасности при использовании удаленного доступа

Следуя этим советам, вы можете защитить себя от несанкционированного удаленного доступа. Однако, даже если вы примете все эти меры предосторожности, нет никакой гарантии, что вы не будете взломаны. Поэтому, всегда будьте бдительны и следите за любой подозрительной активностью. Успехов!

С уважением, Андрей Зимин 08.09.2022

Источник: info-kibersant.ru

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

- Самораспаковывающиеся архивы, которые содержали оригинальные исполняемые файлы Remote Utilitites и вредоносный модуль, загружаемый посредством DLL Hijacking. Этот модуль предотвращает отображение окон и иных признаков работы программы, а также оповещает злоумышленника о ее запуске и установке. Детектируется Dr.Web как BackDoor.RMS.180.

- Самораспаковывающиеся архивы, которые содержали оригинальный установочный модуль Remote Utilities и заранее сконфигурированный MSI-пакет, обеспечивающий тихую установку программы для удаленного управления и последующую отправку сообщения о готовности к удалённому подключению на заданный злоумышленником сервер. Детектируется Dr.Web как BackDoor.RMS.181.

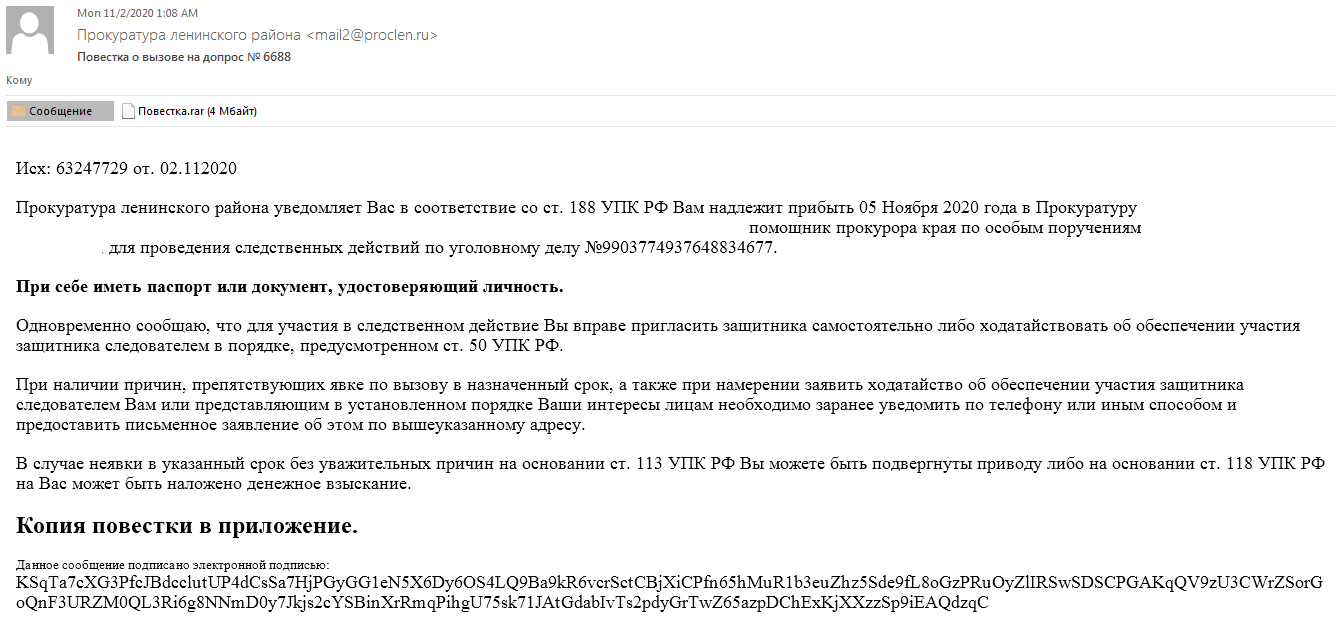

Пример письма с вредоносным вложением, использующим DLL Hijacking:

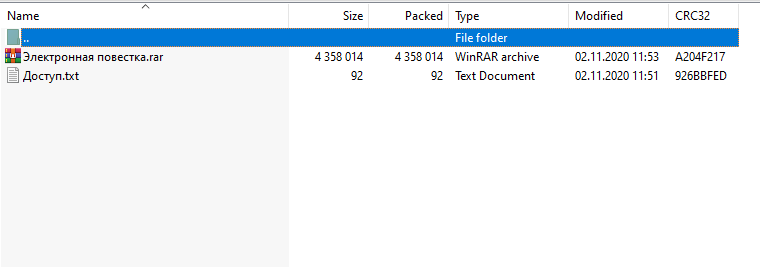

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

;Розміщений нижче коментар містить команди SFX-скрипта Path=%APPDATA%MacromediaTemp Setup=WinPrint.exe Silent=1 Overwrite=2

Состав самораспаковывающегося дроппера:

- libeay32.dll (f54a31a9211f4a7506fdecb5121e79e7cdc1022e), чистый;

- ssleay32.dll (18ee67c1a9e7b9b82e69040f81b61db9155151ab), чистый;

- UniPrint.exe (71262de7339ca2c50477f76fcb208f476711c802), подписан действительной подписью;

- WinPrint.exe (3c8d1dd39b7814fdc0792721050f953290be96f8), подписан действительной подписью;

- winspool.drv (c3e619d796349f2f1efada17c9717cf42d4b77e2) — основной вредоносный модуль, обеспечивающий скрытую работу Remote Utilities.

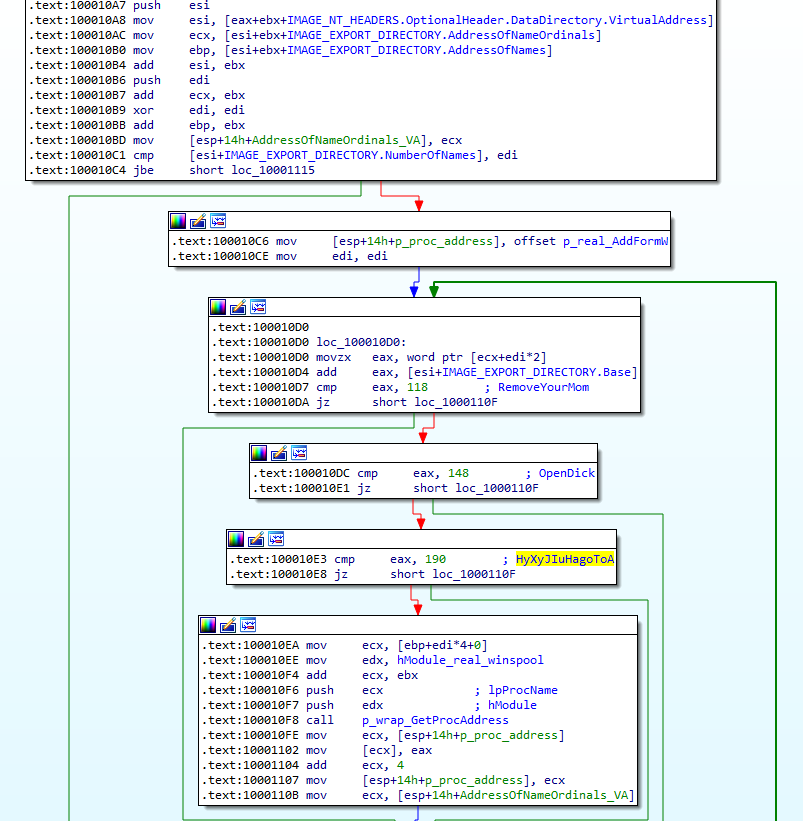

118 RemoveYourMom 119 AddFormW 144 ClosePrinter 148 OpenDick 156 DeleteFormW 189 DocumentPropertiesW 190 HyXyJIuHagoToA 195 EnumFormsW 203 GetDefaultPrinterW 248 EnumPrintersW 273 GetFormW 303 OpenPrinterW 307 PrinterProperties

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

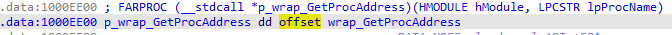

Некоторые API-функции выполняются через указатели на функции-переходники:

Функция get_proc ищет необходимую API-функцию разбором таблицы экспорта модуля, затем помещает найденный адрес вместо функции-переходника.

На первом этапе загружает подмененную библиотеку. Имя не зашито жестко, поэтому загружает библиотеку . Затем проходит свою таблицу экспорта и загружает оригинальные API-функции по ординалам, пропуская недействительные функции:

RemoveYourMom OpenDick HyXyJIuHagoToA

Затем бэкдор проверяет, в контексте какого исполняемого файла он работает. Для этого проверяет значение IMAGE_NT_HEADERS.OptionalHeader.CheckSum основного исполняемого модуля:

- значение равно 0x2ECF3 — первичный запуск с WinPrint.exe;

- значение равно 0xC9FBD1 — работа в контексте UniPrint.exe.

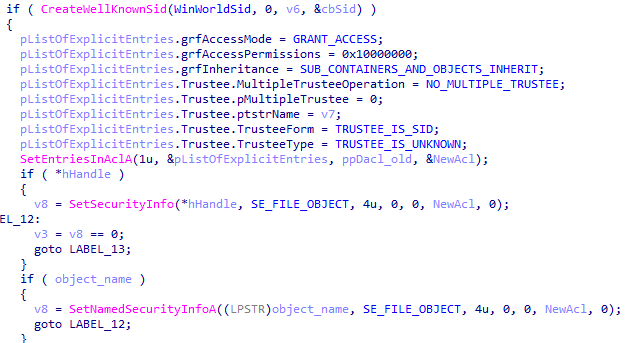

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCUSOFTWAREWDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

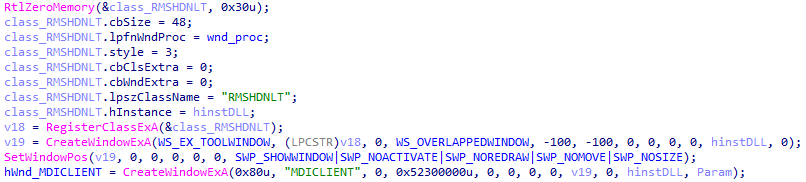

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

GET /command.php?t=2

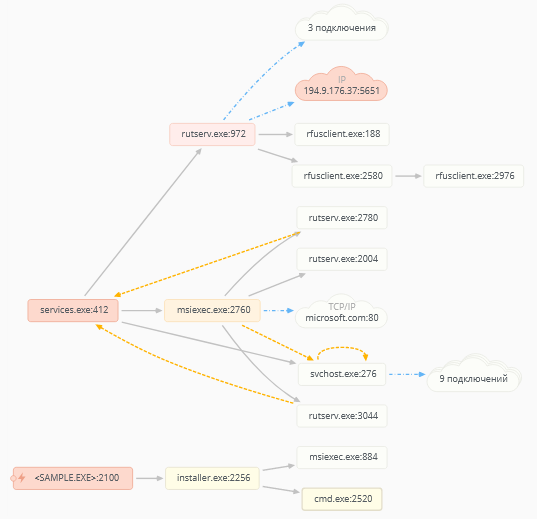

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

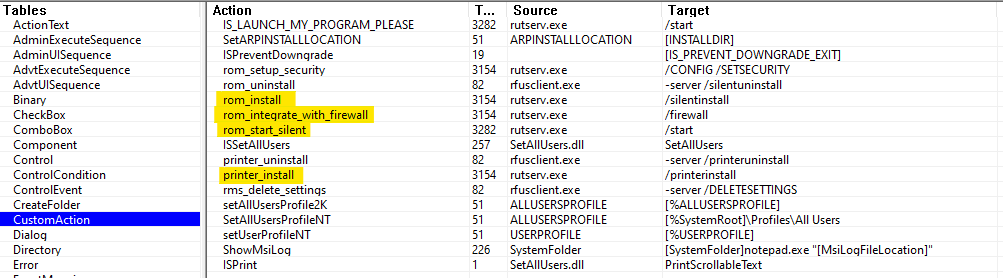

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program FilesRemote Utilities — Host в соответствии с таблицей Directory.

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

Параметры и настройки подключения заносятся в ключ реестра HKLMRemote Utilitiesv4ServerParameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:UsersKelevraDesktopSourceProject1.vbp.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

Ссылка на загрузку вложения ведет по адресу http[:]//ateliemilano[.]ru/stat/amsweb.php?eTmt6lRmkrDeoEeQB6MOVIKq4BTmbNCaI6vj%2FvgYEbHFcfWecHRVZGMpkK%2BMqevriOYlq9CFe6NuQMfKPsSNIax3bNKkCaPPR0RA85HY4Bu%2B%2B6xw2oPITBvntn2dh0QCN9pV5fzq3T%2FnW270rsYkctA%2FwdvWH1bkEt2AdWnyEfaOwsKsSpyY3azVX0D%2BKOm5.

Затем с этого адреса происходит редирект на адрес https[:]//kiat[.]by/recruitment/CV_Ekaterina_A_B_resume.rar, по которому происходит загрузка вредоносного архива.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

В ходе исследования были найдены и другие скомпрометированные сайты, которые использовались для распространения аналогичных дропперов с MSI-пакетами. На некоторых из них устанавливались редиректы аналогичного формата, как на сайте ateliemilano[.]ru. С некоторых ресурсов предположительно происходила загрузка троянов, написанных на

Visual Basic .NET (Trojan.GidraNET.1), которые, в числе прочего, загружают вредоносные дропперы на скомпрометированные компьютеры.

Trojan.GidraNET.1

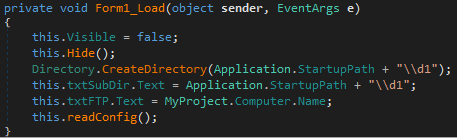

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

- внешний IP-адрес;

- имя пользователя;

- имя ПК;

- версия ОС;

- сведения о материнской плате и процессоре;

- объем оперативной памяти;

- сведения о дисках и разделах;

- сетевые адаптеры и их MAC-адреса;

- содержимое буфера обмена.

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:UsersKelevraDesktopLast Gidra + PrintScreen + Loader_ MainGidraobjDebugGidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:UsersKelevraDesktopSourceProject1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

- Блог компании Доктор Веб

- Информационная безопасность

- Антивирусная защита

- Реверс-инжиниринг

Источник: habr.com