От вирусов созданы специальные антивирусные программы, позволяющие выявлять вирусы, лечить заражённые файлы и диски, обнаруживать и предотвращать подозрительные (характерные для вирусов) действия. Но найти вирус сразу не всегда просто, вирусы обладают свойствами, которые позволяют им «скрываться» и они не могут быть обнаружены сразу.

Методы маскировки вирусов.

1. Невидимые вирусы.

Многие резидентные вирусы (и файловые, и загрузочные) предотвращают своё обнаружение тем, перехватывают обращения операционной системы (и тем самым прикладных программ) к заражённым файлам и областям диска и выдают их в исходном (незаражённом) виде. Такие вирусы называются невидимыми, или stealth (стелс) вирусами. Разумеется, эффект «невидимости» наблюдается только на заражённом компьютере – на «чистом» компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить.

2. Шифрование своего кода.

Вирусы часто содержат внутри себя сообщения, что позволяет заподозрить неладное при просмотре содержащих вирус файлов или областей дисков. Чтобы затруднить своё обнаружение, некоторые вирусы шифруют своё содержимое, так что при просмотре заражённых ими объектов (даже на «чистом» компьютере, то есть когда вирус не активен) никаких подозрительных текстовых строк не увидеть.

Полезные компьютерные вирусы? ЧТО?

3. Полиморфные вирусы.

Ещё один способ, применяемый вирусами для того, чтобы укрыться от обнаружения, — модификация своего тела. Это затрудняет нахождение таких вирусов программами-детекторами – в теле таких вирусов не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Такие вирусы называются полиморфными, или самомодифицирующимися. Засечь такой вирус очень сложно.

Рис.3 — Разные полиморфные копии одного вируса

Все полиморфные вирусы обязательно снабжаются расшифровщиком кода, который по определенному принципу преобразует переданный ему код, вызывая при этом стандартные функции и процедуры операционной системы. Сами методы шифрования могут быть разными, но, как правило, каждая операция имеет свою зеркальную пару. В ассемблере это реализуется очень просто, и таких пар может быть много — ADD/SUB, XOR/XOR, ROL/ROR и т.п.

4. Неизменение длины файлов.

Ранние файловые вирусы при заражении увеличивали длину файлов, что позволяло их легко обнаруживать. Однако затем появились вирусы, не увеличивающие длину файлов. Для этого они могут записывать свой код в «пустые» участки внутри файлов, сжимать код заражаемого файла и т.д. Разумеется, «невидимым» вирусам к таким уловкам прибегать нужды нет.

Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а скажем, при выполнении определенных условий. После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и она работает как обычно.

ОСНОВНЫЕ ВИДЫ ОПАСНЕЙШИХ КОМПЬЮТЕРНЫХ ВИРУСОВ | ИСТОРИЯ КОМПЬЮТОРНЫХ ВИРУСОВ

Источник: mykonspekts.ru

Пользоносное ПО: 5 вирусов, которые были не так уж вредны

Некоторые из компьютерных вирусов в прошлом были не только неопасны, но даже пытались приносить пользу.

Serge Malenkovich

В наши дни кибервойн и кибермафии трудно даже вспомнить те времена, когда компьютерные вирусы и черви были лишь исследовательскими проектами или инструментами дурацких розыгрышей. Тогда не было особых финансовых стимулов писать вредоносное ПО, и не каждый вирусописатель был злым. Поэтому некоторые программисты изучали возможность написания «полезных» вирусов или старались минимизировать негативное воздействие своих вирусов на компьютер. В редких случаях вирусы даже устраняли с компьютера экземпляры других опасных программ или оптимизировали ресурсы ПК. Давайте вспомним пять самых интересных «пользоносных» (как антоним вредоносным) программ.

5. The Creeper (1971)

Первый в истории действующий компьютерный вирус был больше академическим исследованием и, как и стоит ожидать в таком случае, был в целом безвреден. Он назывался Creeper («Ползун») и был создан более 40 лет назад сотрудником американского оборонного агентства DARPA (Defense Advanced Research Projects Agency). Это был примитивный червь, который искал в сети другие компьютеры (а сети тогда были локальными и небольшими) и копировал себя на новые машины. На «старой» зараженной машине выводилось сообщение: «I’M THE CREEPER: CATCH ME IF YOU CAN» («Поймай меня, если сможешь»), а на новой вирус проверял наличие своей копии, чтобы избежать двойного заражения.

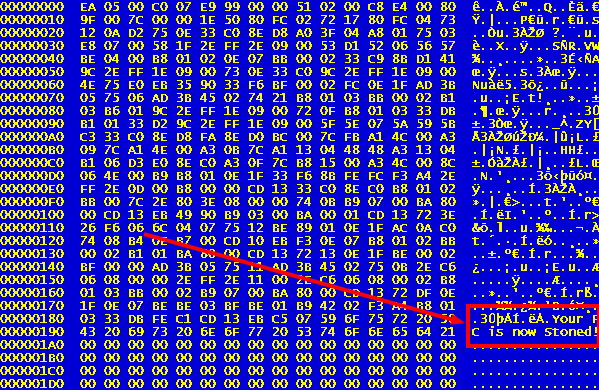

4. Stoned (1988)

Известный «шуточный» вирус Stoned («Под кайфом») был написан для того, чтобы показать встроенное послание пользователю. Впервые Stoned был обнаружен в 1988 году в Новой Зеландии, где его предположительно написали местные студенты. Это был бут-вирус, который модифицировал загрузочные секторы дискет вместо заражения исполняемых файлов. Как и Creeper, он не вредил компьютеру.

При загрузке с зараженной дискеты с вероятностью 1 к 8 на экран выводилось сообщение: «Your computer is now stoned», то есть «Ваш компьютер под кайфом». Некоторые экземпляры содержали более четкий призыв к действию: «Legalize Marijuana». Похоже, это сообщение достигло желаемых адресатов (а именно политиков в США, штат Колорадо) только в 2012 году.

3. HPS (1997)

Звание «вируса для розыгрышей» заслуженно уходит создателям HPS, программы, по идее разработанной для Windows 98, но запущенной в мир гораздо раньше этой ОС. Хулиганская функциональность HPS активировалась по субботам — вирус искал на диске несжатые BMP-картинки и зеркально отображал их. Поскольку Windows активно использовала BMP-графику, это приводило к различным спецэффектам вроде отображения экрана запуска и выключения Windows в зеркальном виде.

2. The Cruncher (1993)

Cruncher был типичным «резидентным» (то есть постоянно работающим) вирусом 90-х. Он заражал исполняемые файлы, а затем использовал украденный в программе DIET алгоритм для сжатия приложений. В результате зараженный файл обычно был короче, чем оригинальный, оставаясь при этом работоспособным. Это освобождало место на винчестере пользователя.

Вообще предполагается, что Cruncher таким способом просто пытался спрятаться от антивирусов, но побочный эффект был приятен по тем временам.

1. Welchia, он же Nachi (2003)

На конкурсе «Самый полезный червь» Welchia явно претендует на первое место.

Тогда, в 2003 году, персональные файрволы и регулярные обновления приложений не были общепринятой практикой. Поэтому заразить свой компьютер вирусом можно было, просто включив в него кабель компьютерной сети. Осуществить такой трюк вирусописателям помогали серьезные уязвимости в сетевых компонентах Windows.

Одним из самых распространенных червей, основанных на этой уязвимости, был Lovesan, он же Blaster, кратковременно парализовавший работу некоторых компаний на пике своего распространения в августе 2003 года. Welchia использовал те же уязвимости для заражения компьютера, но дальнейшие действия червя были крайне необычны. Он проверял, нет ли на компьютере вируса Blaster.

При его обнаружении он удалял червя из памяти и с диска, но не останавливался на этом. Далее «услужливый вирус» пытался скачать обновление с сайта Microsoft, устраняя таким образом дыру, через которую Blaster и он сам могли попасть в систему. После этих операций Welchia самоуничтожался.

Сегодня почти 100% вирусов создаются с единственной целью — кража денег и конфиденциальных данных.

Не поймите превратно — даже безвредные или «полезные» вирусы являются крайне нежеланными гостями на ваших устройствах. Они в определенных условиях могут причинить вред из-за ошибки программиста, и даже он сам не сможет исправить ошибку, поскольку распространение вируса более им не контролируется. Даже самые ванильно-безвредные программы вредны уже тем, что без толку потребляют ресурсы компьютера. Впрочем, сама концепция «безвредного вредоносного ПО» в наши дни уже неактуальна.

«Сегодня почти 100% вирусов создаются с единственной целью — кража денег и конфиденциальных данных», — сказал Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского».

Источник: www.kaspersky.ru

Методы маскировки вирусов.

Все мы сталкиваемся с заражением наших компьютеров вирусами, и при обнаружении сразу пытаемся их устранить.От вирусов созданы специальные антивирусные программы, позволяющие выявлять вирусы, позволяющие выявлять вирусы, лечить заражённые файлы и диски, обнаруживать и предотвращать подозрительные(характерные для вирусов ) действия. Разумеется, антивирусные программы надо применять наряду с регулярным резервированием данных и использованием профилактических мер, позволяющих уменьшить вероятность заражения вирусом. Но найти вирус сразу не всегда просто, вирусы обладают свойствами, которые позволяют им «скрываться» и они не могут быть обнаружены сразу.

Методы маскировки вирусов.

1. Невидимые вирусы.

Многие резидентные вирусы (и файловые, и загрузочные) предотвращают своё обнаружение тем, перехватывают обращения операционной системы (и тем самым прикладных программ) к заражённым файлам и областям диска и выдают их в исходном (незаражённом) виде. Такие вирусы называются невидимыми, или stealth (стелс) вирусами. Разумеется, эффект «невидимости» наблюдается только на заражённом компьютере – на «чистом» компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить.

2. Шифрование своего кода.

Вирусы часто содержат внутри себя сообщения, что позволяет заподозрить неладное при просмотре содержащих вирус файлов или областей дисков. Чтобы затруднить своё обнаружение, некоторые вирусы шифруют своё содержимое, так что при просмотре заражённых ими объектов (даже на «чистом» компьютере , то есть когда вирус не активен) никаких подозрительных текстовых строк Вы не увидите.

3. Полиморфные вирусы.

Ещё один способ, применяемый вирусами для того, чтобы укрыться от обнаружения, — модификация своего тела. Это затрудняет нахождение таких вирусов программами-детекторами – в теле таких вирусов не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Такие вирусы называются полиморфными, или самомодифицирующимися.

4. Неизменение длины файлов.

Ранние файловые вирусы при заражении увеличивали длину файлов, что позволяло их легко обнаруживать. Однако затем появились вирусы, не увеличивающие длину файлов. Для этого они могут записывать свой код в «пустые» участки внутри файлов, сжимать код заражаемого файла и т.д. Разумеется, «невидимым» вирусам к таким уловкам прибегать нужды нет.

Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а скажем, при выполнении определенных условий. После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и она работает как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной.

- Войдите на сайт для отправки комментариев

Источник: www.in-nov.ru