____ Одним из важнейших аспектов обеспечения информационной безопасности является анализ и классификация потенциальных угроз информационной безопасности. Перечень значимых угроз, оценка вероятности их реализации, а также модель и характеристика (в т.ч. личностная) нарушителя служат основой для проведения анализа рисков и формулирования требований к каждой системе информационной безопасности.

____ Угроза информационной безопасности – совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Под угрозой интересам субъектов информационных отношений понимают потенциально возможное событие, процесс или явление которое посредством воздействия на информацию или другие компоненты информационной системы может прямо или косвенно привести к нанесению ущерба интересам данных субъектов [1].

____ Источниками угроз информационной безопасности могут быть как субъекты (личность), так и объективные проявления, например, конкуренты, преступники, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация или уничтожение.

10 глупых вопросов СПЕЦИАЛИСТУ ПО КИБЕРБЕЗОПАСНОСТИ

____ Все источники угроз информационной безопасности можно разделить на три основные группы (см. рисунок).

____ 1) Антропогенные источники. К антропогенным источникам угроз информационной безопасности относятся субъекты, действия (или бездействие) которых могут привести к нарушению безопасности охраняемой информации. Такие источники, могут быть как внешними, так и внутренними.

____ Внешние источники угроз могут быть случайными или преднамеренными и иметь разный уровень квалификации. К внешним источникам угроз относятся: криминальные структуры, хакеры, недобросовестные партнеры, технический персонал поставщиков услуг связи, представители надзорных организаций, аварийных служб, а также представители силовых структур.

____ Внутренние источники угроз, как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств., сотрудников знакомых с особенностями решаемых задач и имеющих возможность использования штатного оборудования и технических средств сети. К внутренним источникам угроз, в первую очередь, относятся: сотрудники службы защиты информации и основной персонал [2].

____ Антропогенные источники угроз всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия в данном случае управляемы и напрямую зависят от организаторов системы информационной безопасности.

____ 2) Техногенные источники. Техногенными источниками угроз информационной безопасности являются технические средства. Техногенные источники угроз, равно как и антропогенные, могут быть внутренними и внешними.

____ К внутренним источникам таких угроз относятся: использование не сертифицированного и не лицензионного программного обеспечения для хранения, передачи и обработки информации; не качественные технические средства контроля за инженерно-техническими сетями; использование не качественных технических средств любого вида; техногенные средства охраны и сигнализации.

Виды угроз безопасности информации. Угрозы и нарушители безопасности информации

____ К внешним источникам потенциальных угроз информационной безопасности относятся: каналы связи; недоброкачественные внешние поставки программных и аппаратных средств; инженерно-технические сети (все виды).

____ Техногенные источники угроз, в отличии от антропогенных, менее прогнозируемы, они напрямую зависят от свойств техники и поэтому требуют особого внимания.

Источники угроз информационной безопасности

Список использованных источников

2. Ловцов Д.А. Информационная безопасность. СПб: Интерра, 2015. 322 с.

3. Ярочкин В.И. Информационная безопасность. М: Изд-во «Гаудеамус», 2014. 544 с.

Источник: lyapidov.ru

Угрозы информационной безопасности

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными.

Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

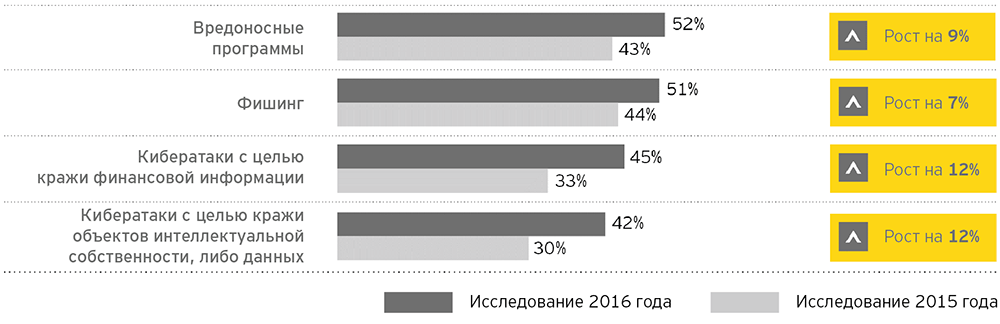

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг » ) и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война » ; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

Источник: www.anti-malware.ru

Виды угроз информационной безопасности: ищем источники и устраняем уязвимости

С ростом цифровизации общества появляются различные виды угроз информационной безопасности. Злоумышленники атакуют не только коммерческие предприятия с целью похитить средства со счетов, но и секреты фирмы, информацию, представляющую куда большую ценность, чем деньги. Украденными могут быть данные банковских карт, адреса, телефоны, почтовые ящики.

Чтобы подобного не допустить, необходимо знать хотя бы кратко про виды угроз информационной безопасности, а также источники их поступления. Это поможет вам наметить направления по созданию безопасной среды, а также защитить свои данные в случае чего.

Понятие угрозы информационной безопасности

Невозможно представить современную жизнь без информационных технологий. Финансовая система, железнодорожный транспорт, электроэнергетика – все это и многое другое контролируется компьютерными системами.

Безопасность стран и оборонная сфера также подвластны компьютерным технологиям и телекоммуникациям. Обработка, хранение, предоставление потребителям и обмен важнейшей информацией осуществляется посредством формирования различных информационных баз в компьютерных устройствах.

Такая высокая степень компьютеризации способствует снижению как личной безопасности пользователей, так и безопасности на государственном уровне, и ведет к возникновению риска утечки информации. Стремительное развитие компьютерных технологий и их недостаточная защита, увеличивают риски постороннего проникновения и воздействия. Этому есть множество примеров и подтверждений.

Для вас подарок! В свободном доступе до 18.06 —>

Скачайте ТОП-10

бесплатных нейросетей

для эффективного менеджмента

Помогут оптимизировать время на аналитику на 30%

Чтобы получить подарок, заполните информацию в открывшемся окне

Угроза безопасности информации — это действие или событие, приводящее к проникновению в информационные системы и несанкционированному использованию информационных ресурсов, их разрушению и искажению.

Основные источники угрозы информационной безопасности

Зачастую, нарушение режима информационной безопасности происходит не только в результате спланированных действий злоумышленников, но и по вине самих сотрудников, не имеющих ни малейшего представления даже о базовых правилах информационной безопасности. Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Каждый пользователь должен иметь представление о том, какое программное обеспечение может нанести вред и привести к сбоям в работе всей системы, чтобы не нанести ущерб как самому себе, так и компании в целом. Иногда утечка информации может быть обусловлена целенаправленными действиями конкретного сотрудника компании, имеющего доступ к базе данных и желающего получить личную выгоду или материальное вознаграждение за предоставленную информацию.

Основной источник угроз – злоумышленники, хакеры, специализированные киберподразделения, использующие любые киберсредства, чтобы пробить защиту и проникнуть в базы данных, содержащие необходимую информацию. Находя узкие места и ошибки в работе программного обеспечения, они получают несанкционированную возможность получения данных из информационных баз.

Очень часто, учитывая неопытность пользователей, для получения нужной информации злоумышленники используют самый простой способ – использование спам-рассылок. Но иногда могут осуществляться и более серьезные виды кибератак.

Рекомендуем проводить оценку угроз информационной безопасности, используя комплексный подход и выбирая метод оценки, исходя из каждого конкретного случая. Например, используйте качественные запчасти и регулярно проводите техническое обслуживание компьютеров, с целью исключить потерю данных из-за неисправности оборудования. Регулярно обновляйте программное обеспечение и используйте только лицензионные версии антивирусов.

Уделите достаточное время для обучения коллектива базовым понятиям информационной безопасности и основным принципам действия вредоносных программ. Это воспрепятствует случайной утечке информации и предотвратит установку опасных программных комплексов.

Обязательно периодически делайте резервные копии и используйте DLP-системы для отслеживания действий сотрудников на рабочих местах. Так вы сможете быстро вычислить злоумышленника и уберечь компанию от потери важной информации.

Виды угроз информационной безопасности

Угрозы классифицируются по различным признакам:

По аспекту информационной безопасности, на который они направлены:

- Угрозы доступности.

- Угрозы целостности.

- Угрозы конфиденциальности.

Узнай, какие

ИТ-профессии входят

в ТОП-30 с доходом от 200 000 ₽/мес

Команда GeekBrains совместно с международными специалистами по развитию карьеры подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности и направления в IT-сфере. 86% наших учеников с помощью данных материалов определились с карьерной целью на ближайшее будущее!

Скачивайте и используйте уже сегодня:

Александр Сагун

Эксперт GeekBrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Скачать подборку бесплатно

Уже скачали 21277

По степени воздействия на информационную систему:

По природе возникновения:

- Непреднамеренные или преднамеренные.

- Естественные или искусственные.

По расположению источника:

- Внутренние угрозы.

- Внешние угрозы.

Угрозы могут быть направлены на базу данных, программные комплексы, аппаратуру или поддерживающую инфраструктуру.

Существуют разные трактовки понятия «угроза», напрямую зависящие от ситуации. Соответственно и применяемые меры безопасности будут разными. Например, существуют открытые публичные организации, для которых не существует угроз конфиденциальности, потому что вся информация находится в общем доступе. Но для большинства компаний несанкционированный доступ представляет серьезную опасность.

Если вы являетесь администратором виртуального сервера, то особое внимание вам нужно обращать на угрозы доступности, конфиденциальности и целостности данных. Вы несете личную ответственность за возможность осуществления этих видов угроз. Защита конфиденциальности и целостности информации является вашей персональной зоной ответственности.

Если угрозы направлены на взлом используемых вами программных комплексов, чаще всего на уровне пользователя вы не сможете на это повлиять. Единственный способ – не использовать некоторые программы. Использовать их можно, если проникновение злоумышленника не будет чревато утечкой важной информации и не повлечет существенных потерь для вас.

Безопасность от угроз, направленных на аппаратуру, инфраструктуру или от угроз природного характера, обеспечивает хостинг-компания, которая была выбрана вами в качестве арендодателя серверов. Подходите к выбору хостинг-компании внимательно и ответственно, она должна на высоком уровне обеспечить надёжность аппаратной и инфраструктурной составляющей.

Администратору виртуального сервера нужно обращать внимание на эти виды угроз информационной безопасности только в случае кратковременной потери доступа или сбоям в работе сервера по вине хостинг-компании, приводящим к значительным проблемам или убыткам для компании. Такие случаи бывают крайне редко, но все же иногда случаются, потому что объективно ни одна, даже самая лучшая, хостинг-компания не может обеспечить Uptime 100 %.

К основным видам угроз информационной безопасности относятся:

- Внутренние сбои или отказ информационной системы.

- Отказ поддерживающей инфраструктуры.

Только до 19.06

Скачай подборку тестов, чтобы определить свои самые конкурентные скиллы

Список документов:

Тест на определение компетенций

Чек-лист «Как избежать обмана при трудоустройстве»

Инструкция по выходу из выгорания

Чтобы зарегистрироваться на бесплатный интенсив и получить в подарок подборку файлов от GeekBrains, заполните информацию в открывшемся окне

К основным угрозам в поддерживающей инфраструктуре относятся:

- Сбой в работе, связанный с намеренным или случайным выходом из строя электрических систем, систем связи, водоснабжения, теплоснабжения и кондиционирования.

- Обвал, разрушение или повреждение зданий и сооружений.

- Невыполнение обслуживающим персоналом своих должностных обязанностей, обусловленное забастовками, сбоями в работе транспортных служб, авариями, природными катаклизмами, террористическими актами и т.п.

Угрозы целостности разделяют на угрозы статической и динамической целостности, а также угрозы целостности служебной информации и содержательных данных.

Служебной информацией являются пароли для доступа, маршруты передачи данных в локальной сети и другая информация подобного рода. Очень часто противоправные действия и хакерские атаки осуществляет лицо, являющееся сотрудником компании, владеющее необходимым объемом информации о режиме работы и мерах защиты.

Для того чтобы нарушить статическую целостность злоумышленник:

- Вводит неверные данные.

- Изменяет исходные данные.

К угрозам динамической целостности относятся кражи, копирование данных, внесение дополнительной информации.

Что касается конфиденциальной информации, то ее разделяют на предметную и служебную.

Служебная информация, ярким примером которой являются пароли пользователей, несет техническую функцию и не относится к конкретной предметной области. Однако, ее раскрытие представляет особую опасность, потому что может способствовать получению доступа ко всей базе данных.

Даже в случае, если источником хранения информации является портативное устройство или она предназначена только для компьютерного использования, угрозы ее конфиденциальности могут быть вовсе некомпьютерного и в принципе нетехнического характера.

Одна из угроз, от которых очень трудно найти эффективный способ защиты – злоупотребление служебными полномочиями. Во многих системах предусмотрено предоставление доступа привилегированному пользователю, которым может являться системный администратор, ко всем файлам и почте любого пользователя.

Источник: gb.ru