Защищенный доступ Wi-Fi (WPA ), Wi-Fi Protected Access II (WPA2 ) и Wi-Fi Protected Access 3 (WPA3 ) — три программы сертификации безопасности и защиты, разработанные Wi-Fi Alliance для защиты беспроводных компьютерных сетей. Альянс определил это в ответ на серьезные недостатки, обнаруженные исследователями в предыдущей системе, Wired Equivalent Privacy (WEP).

WPA (иногда называемый черновиком стандарта IEEE 802.11i) стал доступен в 2003 году. Wi-Fi Alliance задумал это как промежуточную меру в ожидании доступности более безопасного и сложного WPA2, который стал доступен в 2004 году и является обычным сокращением для полной версии IEEE 802.11i (или IEEE 802.11i-2004 ) стандарт.

В январе 2018 года Wi-Fi Alliance объявил о выпуске WPA3 с несколькими улучшениями безопасности по сравнению с WPA2.

Версии

WPA

Wi-Fi Alliance планировал использовать WPA в качестве промежуточной меры вместо WEP в ожидании доступности полного стандарта IEEE 802.11i. WPA может быть реализован посредством обновления прошивки на беспроводных сетевых интерфейсных платах, разработанных для WEP, которые начали поставляться еще в 1999 году. Однако, поскольку изменения, необходимые в точках беспроводного доступа (AP) были более обширными, чем те, которые требовались на сетевых картах, большинство AP до 2003 года не могли быть обновлены для поддержки WPA.

WiFi Security: What is WEP, WPA, and WPA2

Протокол WPA реализует большую часть стандарта IEEE 802.11i. В частности, для WPA был принят протокол Temporal Key Integrity Protocol (TKIP). WEP использует 64-битный или 128-битный ключ шифрования, который необходимо вручную вводить на беспроводных точках доступа и устройствах и который не изменяется. TKIP использует ключ для каждого пакета, что означает, что он динамически генерирует новый 128-битный ключ для каждого пакета и, таким образом, предотвращает типы атак, которые скомпрометировали WEP.

WPA также включает проверку целостности сообщения, который предназначен для предотвращения изменения злоумышленником и повторной отправки пакетов данных. Это заменяет циклический контроль избыточности (CRC), который использовался стандартом WEP. Главный недостаток CRC состоял в том, что он не давал достаточно надежной гарантии целостности данных для обрабатываемых пакетов.

Для решения этих проблем существовали хорошо протестированные коды аутентификации сообщений, но они требовали слишком большого количества вычислений для использования на старых сетевых картах. WPA использует алгоритм проверки целостности сообщения под названием TKIP для проверки целостности пакетов. TKIP намного надежнее CRC, но не так надежен, как алгоритм, используемый в WPA2. С тех пор исследователи обнаружили недостаток в WPA, основанный на старых недостатках WEP и ограничениях хэш-функции кода целостности сообщений, названной Michael, для извлечения ключевого потока из коротких пакетов для использования для повторной инъекции и спуфинга.

WPA2

Ратифицированный в 2004 г., WPA2 заменил WPA. WPA2, требующий тестирования и сертификации Wi-Fi Alliance, реализует обязательные элементы IEEE 802.11i. В частности, он включает обязательную поддержку CCMP, режима шифрования на основе AES. Сертификация началась в сентябре 2004 г. С 13 марта 2006 г. по 30 июня 2020 г. сертификация WPA2 была обязательной для всех новых устройств с товарным знаком Wi-Fi.

Какой протокол шифрования Wi-Fi выбрать

WPA3

В январе 2018 г., Wi-Fi Alliance анонсировал WPA3 как замену WPA2. Сертификация началась в июне 2018 года.

Новый стандарт использует эквивалентную 192-битную криптографическую стойкость в режиме WPA3-Enterprise (AES-256 в режиме GCM с SHA-384 как HMAC ), но по-прежнему требует использования CCMP-128 (AES-128 в режиме CCM ) в качестве минимального алгоритма шифрования в режиме WPA3-Personal.

Стандарт WPA3 также заменяет обмен Pre-Shared Key на одновременную аутентификацию Equals, как определено в IEEE 802.11-2016, что приводит к более безопасный начальный обмен ключами в персональном режиме и прямая секретность. Wi-Fi Alliance также утверждает, что WPA3 уменьшит проблемы безопасности, вызванные ненадежными паролями, и упростит процесс настройки устройств без интерфейса дисплея.

Защита кадров управления, как указано в IEEE 802.11w Поправка также применяется спецификациями WPA3.

Поддержка оборудования

WPA был разработан специально для работы с беспроводным оборудованием, выпущенным до введения протокола WPA, который обеспечивает недостаточную безопасность с помощью WEP. Некоторые из этих устройств поддерживают WPA только после применения обновлений прошивки, которые недоступны для некоторых устаревших устройств.

Устройства Wi-Fi, сертифицированные с 2006 года, поддерживают протоколы безопасности WPA и WPA2. WPA3 требуется с 1 июля 2020 года. Новые версии могут не работать с некоторыми старыми сетевыми картами.

Терминология WPA

Различные версии WPA и механизмы защиты можно различать в зависимости от целевого конечного пользователя (в соответствии с методом распределения ключей аутентификации) и используемого протокола шифрования.

Целевые пользователи (распределение ключей аутентификации)

WPA-Personal Также называется режимом WPA-PSK (предварительный общий ключ ), он предназначен для домашних и малых офисных сетей и не требует сервера аутентификации. Каждое беспроводное сетевое устройство шифрует сетевой трафик, получая свой 128-битный ключ шифрования из 256-битного общего ключа.

Этот ключ можно ввести либо как строку из 64 шестнадцатеричных цифр, либо как кодовую фразу из 8–63 печатаемых символов ASCII. Если используются символы ASCII, 256-битный ключ вычисляется путем применения функции деривации ключа PBKDF2 к парольной фразе с использованием SSID в качестве salt и 4096 итераций HMAC — SHA1. Режим WPA-Personal доступен как для WPA, так и для WPA2.

WPA-Enterprise Также называется режимом WPA- 802.1X, а иногда и просто WPA (в отличие от в WPA-PSK), он разработан для корпоративных сетей и требует сервера аутентификации RADIUS. Это требует более сложной настройки, но обеспечивает дополнительную безопасность (например, защиту от словарных атак на короткие пароли). Для аутентификации используются различные виды Extensible Authentication Protocol (EAP). Режим WPA-Enterprise доступен как для WPA, так и для WPA2. Wi-Fi Protected Setup (WPS) Это альтернативный метод распространения ключей аутентификации, предназначенный для упрощения и усиления процесса, но который, как широко распространено, создает серьезную дыру в безопасности через восстановление PIN-кода WPS.

протокол шифрования

TKIP (протокол целостности временного ключа) поток RC4 cipher используется с 128-битным ключом для каждого пакета, что означает, что он динамически генерирует новый ключ для каждого пакета. Это используется WPA. CCMP (режим CTR с CBC-MAC протоколом) Протокол, используемый WPA2, на основе Шифр Advanced Encryption Standard (AES) вместе с надежной проверкой подлинности и целостности сообщения значительно сильнее защищает как конфиденциальность, так и целостность, чем TKIP на основе RC4, который является используется WPA. Среди неофициальных названий — «AES» и «AES-CCMP». Согласно спецификации 802.11n, этот протокол шифрования должен использоваться для достижения быстрых схем с высокой скоростью передачи данных 802.11n, хотя не все реализации это обеспечивают. В противном случае скорость передачи данных не будет превышать 54 Мбит / с.

Расширения EAP под WPA и WPA2 Enterprise

Первоначально только EAP-TLS (Extensible Authentication Protocol — Transport Layer Security ) был сертифицирован альянсом Wi-Fi. В апреле 2010 года Wi-Fi Alliance объявил о включении дополнительных типов EAP в свои программы сертификации WPA- и WPA2- Enterprise. Это было сделано для того, чтобы продукты, сертифицированные WPA-Enterprise, могли взаимодействовать друг с другом.

По состоянию на 2010 год программа сертификации включает следующие типы EAP:

- EAP-TLS (ранее протестировано)

- EAP-TTLS / MSCHAPv2 (апрель 2005)

- PEAP v0 / EAP-MSCHAPv2 (апрель 2005 г.)

- PEAPv1 / EAP-GTC (апрель 2005 г.)

- PEAP-TLS

- EAP-SIM (апрель 2005 г.)

- EAP-AKA (апрель 2009 г.)

- EAP-FAST (апрель 2009 г.)

Клиенты и серверы 802.1X, разработанные отдельными фирмами, могут поддерживать другие типы EAP. Эта сертификация представляет собой попытку взаимодействия популярных типов EAP; их неспособность сделать это по состоянию на 2013 год является одной из основных проблем, препятствующих развертыванию 802.1X в гетерогенных сетях.

Коммерческие серверы 802.1X включают Microsoft Internet Authentication Service и Juniper Networks Steelbelted RADIUS, а также сервер Aradial Radius. FreeRADIUS является открытым исходным кодом Сервер 802.1X.

Проблемы безопасности

Слабый пароль

Предварительный общий ключ WPA и WPA2 остаются уязвимыми для атак взлома пароля, если пользователи полагаются на слабый пароль или кодовая фраза. Хэши парольной фразы WPA выбираются из имени SSID и его длины; радужные таблицы существуют для 1000 самых популярных сетевых идентификаторов SSID и множества общих паролей, требуя только быстрого поиска для ускорения взлома WPA-PSK.

Грубая подмена простых паролей может быть предпринята с использованием Aircrack Suite, начиная с четырехстороннего рукопожатия аутентификации, которым обмениваются во время ассоциации или периодической повторной аутентификации.

WPA3 заменяет криптографические протоколы, чувствительные к автономному анализу, протоколами, которые требуют взаимодействия с инфраструктурой для каждого угаданного пароля, предположительно устанавливая временные ограничения на количество угадываний. Однако недостатки конструкции в WPA3 позволяют злоумышленникам запускать атаки методом грубой силы (см. Атака Dragonblood ).

Отсутствие прямой секретности

WPA и WPA2 не обеспечивают прямой секретности, что означает, что как только злоумышленник обнаруживает предварительный общий ключ, они потенциально могут расшифровать все пакеты, зашифрованные с использованием этого PSK, переданные в будущем и даже в прошлом, которые злоумышленник может пассивно и тихо собирать. Это также означает, что злоумышленник может незаметно перехватывать и расшифровывать чужие пакеты, если точка доступа с защитой WPA предоставляется бесплатно в публичном месте, поскольку ее пароль обычно передается всем в этом месте. Другими словами, WPA защищает только от злоумышленников, не имеющих доступа к паролю. По этой причине безопаснее использовать Transport Layer Security (TLS) или аналогичный поверх этого для передачи любых конфиденциальных данных. Однако, начиная с WPA3, эта проблема была решена.

Подмена и дешифрование пакетов WPA

. Халворсен и другие показывают, как изменить Beck-Tews атака, позволяющая внедрить от 3 до 7 пакетов размером не более 596 байт. Обратной стороной является то, что для их атаки требуется значительно больше времени: примерно 18 минут 25 секунд. В другой работе Ванхуф и Писсенс показали, что, когда WPA используется для шифрования широковещательных пакетов, их исходная атака также может быть выполнена. Это важное расширение, поскольку значительно большее количество сетей используют WPA для защиты широковещательных пакетов, чем для защиты одноадресных пакетов. Время выполнения этой атаки составляет в среднем около 7 минут, по сравнению с 14 минутами оригинальной атаки Ванхёфа-Писсенса и Бек-Тьюса.

Уязвимости TKIP значительны в том, что WPA-TKIP считался чрезвычайно безопасной комбинацией; действительно, WPA-TKIP по-прежнему является вариантом конфигурации для широкого спектра устройств беспроводной маршрутизации, предоставляемых многими поставщиками оборудования. Опрос, проведенный в 2013 году, показал, что 71% по-прежнему разрешают использование TKIP, а 19% поддерживают исключительно TKIP.

Восстановление PIN-кода WPS

Более серьезный недостаток безопасности был обнаружен в декабре 2011 года Стефаном Фибёком, который влияет на беспроводные маршрутизаторы с функцией Wi-Fi Protected Setup (WPS), независимо от того, какой метод шифрования они используют. В самых последних моделях есть эта функция, и она включена по умолчанию. Многие производители потребительских устройств Wi-Fi предприняли шаги для устранения возможности выбора слабых парольных фраз, продвигая альтернативные методы автоматического создания и распространения надежных ключей, когда пользователи добавляют в сеть новый беспроводной адаптер или устройство. Эти методы включают нажатие кнопок на устройствах или ввод 8-значного PIN-кода.

. Wi-Fi Alliance стандартизировал эти методы как Wi-Fi Protected Setup; однако широко применяемая функция PIN привнесла новый серьезный недостаток безопасности. Уязвимость позволяет удаленному злоумышленнику восстановить PIN-код WPS, а вместе с ним и пароль WPA / WPA2 маршрутизатора за несколько часов. Пользователям настоятельно рекомендуется отключить функцию WPS, хотя это может быть невозможно на некоторых моделях маршрутизаторов. Кроме того, PIN-код написан на этикетке на большинстве маршрутизаторов Wi-Fi с WPS и не может быть изменен в случае взлома.

WPA3 представляет новую альтернативу для конфигурации устройств, которые не имеют достаточных возможностей пользовательского интерфейса, позволяя расположенным поблизости устройствам служить адекватным пользовательским интерфейсом для целей подготовки сети, тем самым уменьшая потребность в WPS.

MS -CHAPv2 и отсутствие проверки CN сервера AAA

В MS-CHAPv 2 было обнаружено несколько слабых мест, некоторые из которых серьезно снижают сложность атак методом грубой силы, делая их выполнимыми с современными оборудование. В 2012 году сложность взлома MS-CHAPv2 была уменьшена до взлома одного ключа DES, работа Мокси Марлинспайк и Марш Рэй. Мокси посоветовал: «Предприятиям, которые зависят от свойств взаимной аутентификации MS-CHAPv2 для подключения к своим WPA2 Radius-серверам, следует немедленно начать переход на что-то другое».

Туннелированные методы EAP с использованием TTLS или PEAP, которые шифруют MSCHAPv2 Exchange широко используются для защиты от использования этой уязвимости. Однако распространенные реализации клиентов WPA2 в начале 2000-х годов были подвержены неправильной настройке конечными пользователями или, в некоторых случаях (например, Android ), не имели какого-либо доступного для пользователя способа правильной настройки проверки CN сертификатов сервера AAA. Это расширило актуальность исходной уязвимости в MSCHAPv2 в сценариях атаки MiTM. В соответствии с более строгими тестами на соответствие WPA2, объявленными вместе с WPA3, сертифицированное клиентское программное обеспечение должно будет соответствовать определенным требованиям, связанным с проверкой сертификата AAA.

Hole196

Hole196 — это уязвимость в протоколе WPA2, которая злоупотребляет общим Групповой временной ключ (GTK). Его можно использовать для проведения атак типа «человек посередине» и отказа в обслуживании. Однако предполагается, что злоумышленник уже аутентифицирован в точке доступа и, следовательно, владеет GTK.

Предсказуемый временный ключ группы (GTK)

В 2016 году было показано, что WPA и WPA2 стандарты содержат небезопасный пояснительный генератор случайных чисел (ГСЧ). Исследователи показали, что, если производители реализуют предложенный ГСЧ, злоумышленник может предсказать групповой ключ (GTK), который должен быть случайным образом сгенерирован точкой доступа (AP).

Кроме того, они показали, что обладание GTK позволяет злоумышленнику вводить любой трафик в сеть, а также позволяет злоумышленнику расшифровывать одноадресный интернет-трафик, передаваемый по беспроводной сети. Они продемонстрировали свою атаку против маршрутизатора Asus RT-AC51U, который использует драйверы вне дерева MediaTek, которые сами генерируют GTK, и показали, что GTK можно восстановить в течение двух минут. или менее. Точно так же они продемонстрировали, что ключи, сгенерированные демонами доступа Broadcom, работающими на VxWorks 5 и более поздних версиях, могут быть восстановлены за четыре минуты или меньше, что влияет, например, на определенные версии Linksys WRT54G и определенные модели Apple AirPort Extreme. Продавцы могут защититься от этой атаки, используя безопасный ГСЧ. Таким образом, Hostapd, работающий на ядрах Linux, не будет уязвим для этой атаки, и, таким образом, маршрутизаторы с типичными установками OpenWrt или LEDE не обнаруживают этой проблемы.

KRACK-атака

В октябре 2017 года были опубликованы подробности атаки KRACK (Key Reinstallation Attack) на WPA2. Считается, что атака KRACK затрагивает все варианты WPA и WPA2; однако последствия для безопасности различаются между реализациями, в зависимости от того, как отдельные разработчики интерпретируют плохо определенную часть стандарта. Программные исправления могут устранить уязвимость, но доступны не для всех устройств.

Атака Dragonblood

В апреле 2019 года были обнаружены серьезные недостатки конструкции WPA3, которые позволяют злоумышленникам выполнять атаки с понижением версии и побочные каналы атаки, позволяющие подобрать парольную фразу, а также запускать атаки типа «отказ в обслуживании» на базовые станции Wi-Fi.

Ссылки

Внешние ссылки

- Официальный документ стандартов: IEEE Std 802.11i-2004 (PDF). IEEE (Институт инженеров по электротехнике и радиоэлектронике, Inc.). 23 июля 2004 г. ISBN 0-7381-4074-0.

- Wi-Fi в Керли

- Страница сертификата совместимости Wi-Fi Alliance

- Слабость в Выбор парольной фразы в интерфейсе WPA, Роберт Московиц. Получено 2 марта 2004 г.

- Эволюция безопасности беспроводной сети 802.11, Кевин Бентон, 18 апреля 2010 г.

Источник: alphapedia.ru

Sysadminium

В этой статье разбираются технологии, которые отвечают за безопасность Wi-Fi, а именно: WEP, WPA, WPA1, WPA2 и WPA3.

Оглавление скрыть

Введение

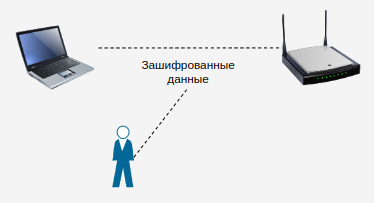

Wi-Fi это беспроводная сеть, в которой данные передаются с помощью радиоволн. Радиоволны вместе с данными могут быть легко перехвачены и прочитаны. Поэтому с самого возникновения Wi-Fi сетей данные по радиоволнам передавались в зашифрованном виде. Шифрование использовали симметричное, так как оно быстрее и требует меньших вычислительных ресурсов чем ассиметричное.

Для защиты сети Wi-Fi поочерёдно были разработаны следующие технологии: WEP, WPA, WPA2 и WPA3. В основном они отличаются алгоритмом шифрования и способом аутентификации.

WEP

Первой технологией, которая была призвана защитить Wi-Fi сеть, была WEP (Wired Equivalent Privacy). Её целью было обеспечить защиту беспроводной сети на уровне проводной. Разработали её в 1997 году.

Для шифрования трафика здесь использовали алгоритм RC4. А в качестве ключа шифрования использовался пароль от Wi-Fi. Такой ключ шифрования использовался на точке доступа и его необходимо было ввести на все подключаемые устройства. Этот ключ назывался — SharedKey, так как он был известен всем участникам сети.

Существовало две разновидности WEP: WEP-40 и WEP-104. Они различались только длинной ключа.

Поддерживалось два типа аутентификации:

- без пароля — открытая сеть без шифрования;

- с паролем — защищённая сеть.

Также эта технология обеспечивала целостность данных с помощью алгоритма CRC-32.

В настоящее время технология устарела, так как шифрование RC4 научились легко взламывать. Уже в 2002 году на взлом уходило от 3 до 5 минут.

WPA

Так как технология WEP перестала быть защищённой, то нужно было что-то срочно придумать. При этом, нужно было внедрить придуманное на уже выпущенном оборудовании. Так появилась в 2003 году новая технология — WPA.

Алгоритм шифрования RC4 не заменили, но дополнили его алгоритмом TKIP. TKIP добавил некоторые новые функции безопасности. Основной такой функцией стала поддержка MIC, которая следила за целостностью передаваемых данных. С появлением MIC, алгоритм CRC-32 стал не нужен.

Помимо усиления криптографии изменился метод аутентификации. Теперь парольная фраза не являлась ключом шифрования. Парольная фраза и некоторые другие данные, которыми владел роутер, превращались в предварительный ключ шифрования (PreSharedKey). Дальше, с помощью специального алгоритма обмена ключами (4-way handshake), создавался сессионный ключ шифрования между устройством и точкой доступа.

Теперь каждая сессия шифровалась отдельным ключом шифрования, и даже зная пароль от Wi-Fi кто-то третий не мог расшифровать передаваемые данные.

В итоге — усиление криптографии и улучшение механизма аутентификации позволило продержаться ещё 1 год, до выхода WPA2.

WPA2

Вскоре в алгоритме TKIP тоже были обнаружены проблемы, но уже в 2004 году был выпущен WPA2.

WPA2 использовал уже другой тип шифрованием — AES. Это стандарт шифрования, который широко используется по всему миру и не только в Wi-Fi. Этот алгоритм хорошо проанализирован. Для Wi-Fi его дополнили алгоритмом CCMP (Counter/CBC-MAC), то есть TKIP заменили на CCMP.

В свою очередь алгоритм CCMP заменил алгоритм проверки целостности с MIC на CBC-MAC (Cipher Block Chaining Message Authentication Code). Это ещё более совершенный алгоритм, который обеспечивал защиту сообщений от случайной порчи или от намеренного вмешательства.

Разработчики оставили без изменения метод аутентификации (PreSharedKey) и алгоритм управления ключами (4-way handshake).

Алгоритм шифрования AES считается надёжным и в настоящее время. Но в алгоритме управления ключами (4-way handshake) в 2016 году нашли проблему. Она позволяла произвести атаку, которую назвали Key Reinstallation Attacks. Эта атака позволяет получить ключ шифрования трафика и расшифровать его (прослушать). Изменить же передаваемые данные, если используется AES+CCMP, невозможно.

После этого операционные системы выпустили обновления, которые закрыли эту уязвимость, хотя на старых роутерах (которые не обновлялись) она осталась.

Таким образом, в настоящее время можно безопасно использовать WPA2 (AES+CCMP). Но нужно использовать современный Wi-Fi роутер и современный клиент, в которых убрали эту уязвимость.

WPA3

Относительно недавно, в 2018 году, был выпущен WPA3. Он использует всё самое современное, что было придумано в криптографии.

Алгоритм шифрования AES оставили, но заменили CCMP на GCMP-256 (Galois/Counter Mode Protocol) для шифрования передаваемых данных.

Также разработчики изменили процесс аутентификации и управление ключами. Так PreSharedKey заменили на SAE (Simultaneous Authentication of Equals). А SAE, в свою очередь, принёс новый алгоритм управления ключами — ECDH (Elliptic curve Diffie–Hellman) и ECDSA (Elliptic Curve Digital Signature Algorithm).

Всё это (SAE, ECDH, ECDSA) — очень сложные математические алгоритмы, но они в дополнение к алгоритму шифрования AES+GCMP-256 делают Wi-Fi сеть очень безопасной.

Для защиты целостности данных стали использовать ещё более совершенный алгоритм — BIP-GMAC-256.

Для защиты сети от перебора паролей стандарт WPA3 ввёл ограничение на число попыток аутентификации в рамках одного handshake. Это ограничение не даст подбирать пароль в offline-режиме. Также, даже зная пароль, злоумышленник не сможет расшифровать ранее перехваченный трафик.

Суммарная информация

| Шифрование | RC4 | RC4+TKIP | AES+CCMP | AES+GCMP-256 |

| Аутентификация | SharedKey | PSK | PSK | SAE |

| Целостность данных | CRC-32 | MIC | CBC-MAC | BIP-GMAC-256 |

| Управление ключами | none | 4-way handshake | 4-way handshake | ECDH и ECDSA |

Сводная таблица механизмов защиты Wi-Fi (WEP, WPA, WPA2, WPA3)

Итог

В настоящее время вы можете защитить свою сеть Wi-Fi с помощью технологии WPA2, но нужно использовать современное оборудование (роутер и устройство с обновлённой ОС), а также позаботиться о сложном пароле.

Но если вы приобрели роутер с поддержкой WPA3 и у вас современный смартфон (Android 10 и выше, IOS 13 и выше) или ноутбук (Windows 10 и выше), то можете начинать использовать WPA3.

Имя статьи

Защита Wi-Fi (WEP, WPA, WPA2, WPA3)

В этой статье разбираются технологии, которые отвечают за безопасность Wi-Fi, а именно: WEP, WPA, WPA1, WPA2 и WPA3

Источник: sysadminium.ru

Технологии WEP, WPA, WPA2 и WPA3: что это и в чем их различия?

Защита беспроводной сети – важнейший аспект безопасности. Подключение к интернету с использованием небезопасных ссылок или сетей угрожает безопасности системы и может привести к потере информации, утечке учетных данных и установке в вашей сети вредоносных программ. Очень важно применять надлежащие меры защиты Wi-Fi, однако также важно понимать различия стандартов беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi. С конца 1990-х годов стандарты безопасности Wi-Fi претерпели некоторые изменения, направленные на их улучшение.

Что такое WEP?

Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования.

WEP шифрует трафик с использованием 64 или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, поэтому весь трафик, независимо от устройства, шифруется с помощью одного ключа. Ключ WEP позволяет компьютерам внутри сети обмениваться зашифрованными сообщениями, однако содержимое сообщений скрыто от злоумышленников. Этот ключ используется для подключения к беспроводной сети с включенной безопасностью.

Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES).

Кроме того, протокол WPA включает проверку целостности сообщений, чтобы определить, имел ли место захват или изменение пакетов данных злоумышленником. Протокол WPA использует 256-битные ключи, что значительно надежнее 64 и 128-битных ключей, используемых протоколом WEP. Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2.

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Что такое WPA2?

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

- Персональный режим или общий ключ (WPA2-PSK) – использует общий пароль доступа и обычно применяется в домашних сетях.

- Корпоративный режим (WPA2-EAP) – больше подходит для сетей организаций и коммерческого использования.

В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

Что такое WPA3?

WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования.

Протокол SAE (одновременная аутентификация равных). Этот протокол используется для создания безопасного «рукопожатия», при котором сетевое устройство подключается к беспроводной точке доступа, и оба устройства обмениваются данными для проверки аутентификации и подключения. Даже если пароль пользователя не достаточно надежный, WPA3 обеспечивает более безопасное взаимодействие по протоколу DPP для сетей Wi-Fi .

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Какой протокол безопасности применяется в моей сети Wi-Fi?

Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

Как определить тип безопасности вашей сети Wi-Fi

В Windows 10

- Найдите значок подключения к Wi-Fi на панели задач и нажмите на него.

- Затем выберите пункт Свойства под текущим подключением Wi-Fi.

- Прокрутите вниз и найдите сведения о подключении Wi-Fi в разделе Свойства.

- Под ним найдите пункт Тип безопасности, в котором отображаются данные вашего протокола Wi-Fi.

В macOS

- Удерживайте нажатой клавишу Option.

- Нажмите на значок Wi-Fi на панели инструментов.

- В результате отобразятся сведения о вашей сети Wi-Fi, включая тип безопасности.

В Android

- На телефоне Android перейдите в раздел Настройки.

- Откройте категорию Wi-Fi.

- Выберите роутер, к которому вы подключены, и посмотрите информацию о нем.

- Отобразится тип безопасности сети Wi-Fi.

- Путь к этому экрану может отличаться в зависимости от устройства.

В iPhone

К сожалению, в iOS нет возможности проверить безопасность вашей сети Wi-Fi. Чтобы проверить уровень безопасности сети Wi-Fi, можно использовать компьютер или войти на роутер через телефон. Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

WEP или WPA. Заключение

Если роутер не защищен, злоумышленники могут получить доступ к вашим частотам подключения к интернету, осуществлять незаконные действия, используя ваше подключение, отслеживать вашу сетевую активность и устанавливать вредоносные программы в вашей сети. Важным аспектом защиты роутера является понимание различий между протоколами безопасности и использование самого продвинутого из поддерживаемых вашим роутером (или обновление роутера, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Ниже перечислены дополнительные действия, которые можно предпринять для повышения безопасности роутера:

- Изменить имя, заданное по умолчанию для домашней сети Wi-Fi.

- Изменить имя пользователя и пароль роутера.

- Поддерживать прошивку в актуальном состоянии.

- Отключить удаленный доступ, универсальную настройку сетевых устройств (Universal Plug and Play) и настройку защищенного Wi-Fi.

- Если возможно, использовать гостевую сеть.

Вы можете ознакомиться с полным руководством по настройке безопасной домашней сети. Один из лучших способов для сохранения безопасности в интернете – использование современного антивирусного решения, такого как Kaspersky Total Security, обеспечивающего защиту от злоумышленников, вирусов и вредоносных программ, а также включающего средства сохранения конфиденциальности, предоставляющие всестороннюю защиту.

Статьи по теме:

- Рекомендации по работе в публичных сетях Wi-Fi

- Что такое шифрование данных?

- Защита беспроводных сетей

- Как настроить защищенную домашнюю сеть

Технологии WEP, WPA, WPA2 и WPA3: что это и в чем их различия?

Защита беспроводных сетей крайне важна для обеспечения безопасности. В чем разница между технологиями WEP и WPA, WPA2, WPA3? Типы защиты Wi-Fi и самая надежная защита Wi-Fi.

Источник: www.kaspersky.ru